Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Ingenieria Social Asociada A La Imformatca

Cargado por

Espinoza Humerez Franco IsraelTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Ingenieria Social Asociada A La Imformatca

Cargado por

Espinoza Humerez Franco IsraelCopyright:

Formatos disponibles

INGENIERIA SOCIAL ASOCIADA

A LA IMFORMATCA

ESTUDIANTE: FRANCO ISRAEL ESPINOZA HUMEREZ

CARRERA: PPM – PROPAGANDA, PUBLICIDAD Y MARKETING

FECHA DE ENTREGA: 29/03/23

SEMESTRE: PRIMERO

LICENCIADO: SAUL TRUJILLO

INGENIERIA SOCIAL RELACIONADO A LA IMFORMATICA

Técnicas y métodos de manipulación que usan los ciberdelincuentes para obtener

información confidencial de los usuarios, incluso engañar.

La ingeniería Social está definida como un ataque basado en engañar a un usuario, para

poder ver la información que ellos quieren. Se hace para obtener acceso a sistemas o

información útil. Los objetivos son:

Fraude

Intrusión de una red

Tipos de ingeniería social:

1. Carnada

Curiosidad, fundamento en esta situación. El cibercriminal puede dejar un

dispositivo, como una memoria USB, infectado con software malicioso a la vista en

un espacio público. Alguien recogerá ese dispositivo y lo conectará a su equipo para

ver qué contiene. En ese momento, el software malicioso se introducirá en el equipo,

y es el punto donde nosotros habremos sido hackeados o crackeados.

2. Phishing

Es el truco más antiguo entre cibercriminales y sigue siendo uno de los más

exitosos, variedad de métodos para engañar a las personas y obtener información.

Las tácticas que se basan en el miedo son las más populares entre los criminales,

dado que presentan una situación en la que se debe actuar de inmediato y,

normalmente, involucran una cuenta en línea. Esta táctica depende de que los

usuarios tomen decisiones basadas en el miedo y en cómo se sienten, en lugar de

pensar por un momento en la situación. El phishing es transmitir una sensación de

urgencia.

3. Hacking de correo electrónico y envío de spam a contactos

Los cibercriminales buscan las direcciones de correo electrónico y las

contraseñas. Una vez que obtienen esas credenciales, pueden apoderarse de la cuenta

y enviar spam a todos los contactos de la libreta de direcciones del usuario. El

objetivo principal es difundir software malicioso, engañar a las personas para obtener

sus datos personales y más.

4. Pretexto

Historia elaborada que inventa el cibercriminal a fin de crear una situación en

la cual atrapar a sus víctimas. A veces, es una historia trágica de una persona varada

en el exterior. Estos tipos de situaciones apelan a la tendencia de las personas a

ayudar a quienes lo necesitan. Los pretextos normalmente se usan en combinación

con varios de los otros métodos, debido a que la mayoría de las situaciones requieren

alguna historia para atraer la atención del objetivo o a que el atacante se hace pasar

por otra persona en una llamada telefónica.

5. Quid Pro Quo

Una cosa por otra. En este tipo de estafa se tienta a los usuarios con ganar

algo, como premios o descuentos, pero solo una vez que hayan completado un

formulario en el cual se solicita una gran cantidad de información personal.

6. Spears phishing

El Spears phishing está relacionado con el phishing, aunque es un poco más

complejo. Robo de datos informáticos. El criminal elige un objetivo en la

organización y realiza una investigación en línea sobre él, durante la cual recopila

información personal y sobre sus intereses a partir de las búsquedas que realiza en

Internet y de sus perfiles de redes sociales. Una vez que el criminal conoce al objetivo,

comienza a enviarle cosas relevantes y personales para persuadirlo de que haga clic

en un vínculo malicioso que alberga software malicioso o de que descargue un archivo

malicioso.

7. Vishing

De todos estos métodos, el Vishing es el que involucra mayor interacción

humana. El criminal llama al empleado de una empresa y se hace pasar por una

persona de confianza o por un representante de su banco o de otra empresa con la

cual tiene negocios. Luego, intenta obtener información del objetivo haciéndose pasar

por un compañero que perdió su contraseña (y le pide al empleado la suya) o

haciéndole una serie de preguntas para verificar su identidad. La ingeniería social se

basa en dos formas con un solo ataque, como un correo electrónico de phishing; o de

forma más compleja, normalmente dirigida a instituciones. Estos dos métodos se

conocen como hunting y farming.

a. Hunting

El hunting es la versión corta de estos ataques. El uso del phishing, la

carnada y el hacking de correo electrónico con el propósito de extraer tantos

datos, con la menor interacción posible.

b. Farming

Estafa que dura bastante tiempo, en la cual los cibercriminales buscan

establecer una relación con el objetivo. Se observan los perfiles de redes

sociales e intentan construir una relación con él, basada en la información que

recopilan durante la investigación. Depende del pretexto, ya que el atacante

intenta engañar a la víctima por tanto tiempo como puede para obtener todos

los datos que sean posibles.

La ingeniería social está en todos lados, en línea y sin conexión. El gran

éxito que tiene se debe al único componente involucrado en el que no se puede

instalar software de seguridad: el ser humano. La mejor defensa contra estos

tipos de ataques es informarse y conocer las señales de alerta.

También podría gustarte

- Ingenieria SocialDocumento5 páginasIngenieria SocialNavarro García Edwin DanielAún no hay calificaciones

- Informe Foro 2Documento6 páginasInforme Foro 2claudia rodriguezAún no hay calificaciones

- Seguridad InformaticaDocumento8 páginasSeguridad InformaticaBayardo Daniel Cruz PicónAún no hay calificaciones

- Investigación Phishing 1 1Documento3 páginasInvestigación Phishing 1 1Fa's WorldAún no hay calificaciones

- Guia Practica 1Documento4 páginasGuia Practica 1Douglas RecinosAún no hay calificaciones

- Ponencia 4 - CiberseguridadDocumento6 páginasPonencia 4 - CiberseguridadalolivetAún no hay calificaciones

- Ponencia 4 - CiberseguridadDocumento6 páginasPonencia 4 - CiberseguridadalolivetAún no hay calificaciones

- Técnicas de Ingeniería SocialDocumento8 páginasTécnicas de Ingeniería SocialrobertleguapucpAún no hay calificaciones

- Taller Ctpat de Ingenieria Social PDFDocumento31 páginasTaller Ctpat de Ingenieria Social PDFHecCervantesAún no hay calificaciones

- Resuelve y Responde Las Siguientes ConsignasDocumento3 páginasResuelve y Responde Las Siguientes ConsignasTatianaAún no hay calificaciones

- Ingenieria SocialDocumento6 páginasIngenieria Socialjose frainoAún no hay calificaciones

- Delitos CiberneticosDocumento17 páginasDelitos CiberneticosLaura Martinez De JaureguiAún no hay calificaciones

- Sesión 6.1 Ingeniería Social PDFDocumento21 páginasSesión 6.1 Ingeniería Social PDFMiguel MejiaAún no hay calificaciones

- Ingenieria SocialDocumento13 páginasIngenieria SocialJesus MoralesAún no hay calificaciones

- Hacking Ético Tema 3 - Ingeniería SocialDocumento10 páginasHacking Ético Tema 3 - Ingeniería SocialIvánAún no hay calificaciones

- FDp8w8g - DyQOqBxf - CmnqIOOSog-9uIFe-Unidad Didactica 4. Recomendaciones de Seguridad. Deteccion de VulnerabilidadesDocumento1 páginaFDp8w8g - DyQOqBxf - CmnqIOOSog-9uIFe-Unidad Didactica 4. Recomendaciones de Seguridad. Deteccion de VulnerabilidadesMartinez VirgilioAún no hay calificaciones

- Ciberataques Dirigidos PDFDocumento5 páginasCiberataques Dirigidos PDFClaudio RamosAún no hay calificaciones

- Foro Eje 2 ASPECTOS LEGALES DE LA SEGURIDAD INFORMATICADocumento4 páginasForo Eje 2 ASPECTOS LEGALES DE LA SEGURIDAD INFORMATICAJulio TellezAún no hay calificaciones

- Foro Eje 2docx CompressDocumento4 páginasForo Eje 2docx CompressYulieth SdvsfAún no hay calificaciones

- Ingenieria SocialDocumento23 páginasIngenieria SocialOlguita VásquezAún no hay calificaciones

- Material Semana 4Documento47 páginasMaterial Semana 4Jaime Ramon Quiroz DemeraAún no hay calificaciones

- Ensayo Vishing y PhisingDocumento13 páginasEnsayo Vishing y PhisingJORGE ALEJANDRO ZARAGOZA GARCIAAún no hay calificaciones

- ANTIPHISHING BasicoDocumento29 páginasANTIPHISHING BasicoVictor AncajimaAún no hay calificaciones

- Seguridad Informatica 3Documento5 páginasSeguridad Informatica 3fran escuelaAún no hay calificaciones

- Técnicas de Ingeniería SocialDocumento4 páginasTécnicas de Ingeniería SocialRodrigo SalinasAún no hay calificaciones

- Informe de CibercrimenDocumento13 páginasInforme de Cibercrimenlea calderonAún no hay calificaciones

- Ingenieria SocialDocumento5 páginasIngenieria Socialjucarlosph0% (1)

- Unidad6 PDFDocumento4 páginasUnidad6 PDFMadelin Paredes MiesesAún no hay calificaciones

- Acerca de PhishingDocumento2 páginasAcerca de PhishingSantiago UribeAún no hay calificaciones

- Ingeniería Social (Seguridad Informática)Documento6 páginasIngeniería Social (Seguridad Informática)Maira GajardoAún no hay calificaciones

- ENSAYODocumento3 páginasENSAYOFelisa ReyesAún no hay calificaciones

- Curso de Carding para AprendicesDocumento7 páginasCurso de Carding para AprendicesvillexAún no hay calificaciones

- Identificación de Riesgos en InternetDocumento16 páginasIdentificación de Riesgos en InternetApuntes YharasAún no hay calificaciones

- Ingenieria Social PDFDocumento36 páginasIngenieria Social PDFAngelAún no hay calificaciones

- Ingeniería Social PDFDocumento36 páginasIngeniería Social PDFJavier GamirAún no hay calificaciones

- CIBERSEGURIDADDocumento6 páginasCIBERSEGURIDADNicolayRm100% (1)

- Delitos InformaticosDocumento5 páginasDelitos InformaticosRodrigo Castro ArnauAún no hay calificaciones

- Intecap Tarea 1 Todos Los AtaquesDocumento5 páginasIntecap Tarea 1 Todos Los Ataquesjose benigno ordoñez gonzalezAún no hay calificaciones

- Presentacion CiberseguridadDocumento22 páginasPresentacion Ciberseguridadjoseph bendezu collachaguaAún no hay calificaciones

- Delitos InformaticosDocumento17 páginasDelitos InformaticosZaimar RojasAún no hay calificaciones

- Folleto Audit Sistem: INGENIERIA SOCIALDocumento2 páginasFolleto Audit Sistem: INGENIERIA SOCIALdjoserodriguez0% (1)

- Monografia Ingenieria Social PDFDocumento5 páginasMonografia Ingenieria Social PDFPared TinchoAún no hay calificaciones

- Peligros en La RedDocumento6 páginasPeligros en La RedsoniaAún no hay calificaciones

- Arma Infalible - Ingeniería Social PDFDocumento7 páginasArma Infalible - Ingeniería Social PDFAdancuellar TellezAún no hay calificaciones

- Formato Revista. PhishingDocumento6 páginasFormato Revista. PhishingliliaAún no hay calificaciones

- PR Ctica 1 Ingenier A Social 1 PDFDocumento3 páginasPR Ctica 1 Ingenier A Social 1 PDFBrayan MejiaAún no hay calificaciones

- PhishingDocumento7 páginasPhishingAshley Fajardo100% (1)

- ? Semana 03 - Tema 01 Tarea Académica 1 Organizador, Esquema de Producción y Versión Borrador - CibercrimenDocumento13 páginas? Semana 03 - Tema 01 Tarea Académica 1 Organizador, Esquema de Producción y Versión Borrador - CibercrimenFernando Esteban Llontop17% (6)

- Amenazas InformaticasDocumento7 páginasAmenazas InformaticasArturo López PinedaAún no hay calificaciones

- MonografiaDocumento33 páginasMonografiaIsayso RgAún no hay calificaciones

- Delitos InformáticosDocumento2 páginasDelitos InformáticosMariela EvangelistaAún no hay calificaciones

- Metodos de Ataque Ingenieria SocialDocumento10 páginasMetodos de Ataque Ingenieria SocialGerardo UribeAún no hay calificaciones

- Ensayo Sobre CiberdelincuenciaDocumento7 páginasEnsayo Sobre CiberdelincuenciaMarcelMiguelQuinteroAltuve100% (1)

- Expo 3Documento10 páginasExpo 3Andrea PazAún no hay calificaciones

- Cybersecurityprincipales AmenazasDocumento5 páginasCybersecurityprincipales AmenazasYudiño Eduardo RuanoAún no hay calificaciones

- Cómo protegerte del phishing. Evita que te roben tu información y tu dineroDe EverandCómo protegerte del phishing. Evita que te roben tu información y tu dineroAún no hay calificaciones

- Guía De Hacking De Computadora Para Principiantes: Cómo Hackear Una Red Inalámbrica Seguridad Básica Y Pruebas De Penetración Kali Linux Su Primer HackDe EverandGuía De Hacking De Computadora Para Principiantes: Cómo Hackear Una Red Inalámbrica Seguridad Básica Y Pruebas De Penetración Kali Linux Su Primer HackAún no hay calificaciones

- Computación Cuántica: Integrantes: Lima Herbas Alejandra Katerine Espinoza Humerez Franco IsraelDocumento11 páginasComputación Cuántica: Integrantes: Lima Herbas Alejandra Katerine Espinoza Humerez Franco IsraelEspinoza Humerez Franco IsraelAún no hay calificaciones

- HardwareDocumento3 páginasHardwareEspinoza Humerez Franco IsraelAún no hay calificaciones

- Machine LearningDocumento4 páginasMachine LearningEspinoza Humerez Franco IsraelAún no hay calificaciones

- Concepto Y Clasificación de Hardware Y SoftwareDocumento3 páginasConcepto Y Clasificación de Hardware Y SoftwareEspinoza Humerez Franco IsraelAún no hay calificaciones

- VOIPDocumento97 páginasVOIPVictor CañeteAún no hay calificaciones

- Circular 54 de 2020 - Entrega de Informes Académicos II PeriodoDocumento4 páginasCircular 54 de 2020 - Entrega de Informes Académicos II PeriodoDaniel GarciaAún no hay calificaciones

- 1 Sesion de Clase HardwareDocumento2 páginas1 Sesion de Clase HardwareElvis David Ramirez Cruz100% (4)

- Introducción A La ProgramaciónDocumento84 páginasIntroducción A La ProgramaciónORLANDO ANTONIO CASTRO CHILINAún no hay calificaciones

- Plan de Negocios Composicion de CostosDocumento25 páginasPlan de Negocios Composicion de Costospeluchin123450% (2)

- Examenes Resuelto - Electronica2Documento82 páginasExamenes Resuelto - Electronica2Brian AguilarAún no hay calificaciones

- Familiarización Con El Sistema Didáctico y SeguridadDocumento91 páginasFamiliarización Con El Sistema Didáctico y SeguridadGuillermo MorenoAún no hay calificaciones

- Sustentación MonografiaDocumento5 páginasSustentación Monografiajuan david obando adarme (Juan David Obando)Aún no hay calificaciones

- CUAJONE Planta TesisDocumento81 páginasCUAJONE Planta TesisAnonymous C1YsOJfAún no hay calificaciones

- Actividad A Desarrollar Función CondicionalDocumento5 páginasActividad A Desarrollar Función CondicionalAzere Ja DejeAún no hay calificaciones

- Evento Kaizen (Mejora Continua)Documento9 páginasEvento Kaizen (Mejora Continua)angelo cruz gomezAún no hay calificaciones

- Túnel de Viento Mach 40 para Probar Armas HipersónicasDocumento4 páginasTúnel de Viento Mach 40 para Probar Armas HipersónicasjonathanAún no hay calificaciones

- Edgar Fase2 TelecontrolDocumento13 páginasEdgar Fase2 TelecontrolEDGAR JAVIER VARGAS SOSAAún no hay calificaciones

- Formato Soporte TecnicoDocumento4 páginasFormato Soporte TecnicoDaniel Rosero GuzmanAún no hay calificaciones

- Microchip y Windows PaintDocumento36 páginasMicrochip y Windows PaintEder Guerrero B100% (2)

- Relevancia Histórica de La Máquina de VaporDocumento2 páginasRelevancia Histórica de La Máquina de VaporSEBASTIAN GOMEZ CORDOBAAún no hay calificaciones

- Ejemplo Fae 3 Trabajo ColaborativoDocumento11 páginasEjemplo Fae 3 Trabajo Colaborativojulio sorianoAún no hay calificaciones

- Velazco y Salazar EVOLUCIÓN DE LA GENERACIÓNDocumento16 páginasVelazco y Salazar EVOLUCIÓN DE LA GENERACIÓNJuan RomeroAún no hay calificaciones

- Termopar Tipo KDocumento7 páginasTermopar Tipo KAnonymous IoreTDh7Aún no hay calificaciones

- Memoria de Calculo para La Instalación de Ventilación PDFDocumento0 páginasMemoria de Calculo para La Instalación de Ventilación PDFrefrigeracAún no hay calificaciones

- Evi3 ADT DLCMLMDocumento7 páginasEvi3 ADT DLCMLMLuzmii De la Cruz100% (1)

- Ime 2108Documento403 páginasIme 2108Diego LezcanoAún no hay calificaciones

- Luz de Freno de Estacionamiento o Freno de ManoDocumento13 páginasLuz de Freno de Estacionamiento o Freno de ManoJuan MoralesAún no hay calificaciones

- SenaDocumento8 páginasSenaAngelo CalvoAún no hay calificaciones

- El Impacto Del Internet en La SociedadDocumento8 páginasEl Impacto Del Internet en La SociedadDavid GonzálezAún no hay calificaciones

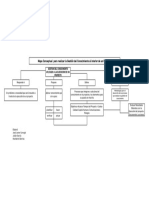

- Modelo AddieDocumento1 páginaModelo AddieMaria Isabel RamirezAún no hay calificaciones

- Abraham Plascencia U5 T3Documento6 páginasAbraham Plascencia U5 T3AbramPlascenciaAún no hay calificaciones

- Modelado de Muros y Cimentaciones EstructuralesDocumento14 páginasModelado de Muros y Cimentaciones EstructuralesS E. Sánchezz BravoAún no hay calificaciones

- Tarea Semana 3 Capacitación Organizacional.Documento4 páginasTarea Semana 3 Capacitación Organizacional.Wuile GomezAún no hay calificaciones

- Mapa Conceptual para Realizar La Gestión Del Conocimiento Al Interior de Un ProyectoDocumento1 páginaMapa Conceptual para Realizar La Gestión Del Conocimiento Al Interior de Un ProyectoJose Javier Carvajal PradaAún no hay calificaciones