Documentos de Académico

Documentos de Profesional

Documentos de Cultura

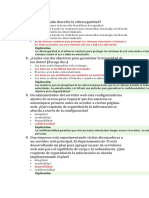

Evaluación Final Seguridad en Redes

Cargado por

Samuel Balleza RoseteTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Evaluación Final Seguridad en Redes

Cargado por

Samuel Balleza RoseteCopyright:

Formatos disponibles

ESCUELA DE INGENIERÍA EN SISTEMAS COMPUTACIONALES

UNIVERSIDAD DE NAVOJOA

EVALUACIÓN FINAL SEGURIDAD EN REDES

Alumno: _______________________________________________________

Observaciones: Cada pregunta contestada correctamente tendrá el valor de 1 pt., se deberán

contestar 7 de 10 preguntas correctas para alcanzar calificación aprobatoria.

1. Indica cuál de las siguientes afirmaciones es cierta:

I. En DES los datos se cifran en bloques de 64 bits.

II. La longitud de la clave DES es de 56 bits.

A) I cierta, II cierta,

B) I cierta, II falsa

C) I falsa, II cierta

D) I falsa, II falsa

2. En relación con el tipo de amenazas y ataques que pueden sufrir los distintos elementos de

una red de datos, menciona cuál de las siguientes definiciones es verdadera:

A) Un ataque se considera de generación si consiste en una modificación del objeto

original destinado a conseguir un objeto similar al atacado, de tal forma que éste sea

difícilmente distinguible del original.

B) Un ataque se considera de interrupción cuando se consigue el acceso a un

determinado objeto de la red de comunicaciones.

C) Un ataque se considera de modificación si el resultado es la pérdida del objeto

atacado.

D) Un ataque se considera de interceptación cuando se ataca la integridad de un

determinado objeto de la red de comunicación.

3. ¿Cuál de las siguientes afirmaciones NO es cierta sobre AES?

A) AES es un sistema de cifrado simétrico

B) AES permite utilizar diferentes longitudes de clave

C) AES realiza las operaciones internas a nivel de palabras de 16 bits

D) AES es un sistema de cifrado basado en rondas o iteraciones

4. Indica cuál de las siguientes opciones es verdadera:

A) Un ataque de suplantación es un ataque pasivo, mientras que un ataque de

denegación de servicio es un ataque activo.

B) Un ataque de suplantación es un ataque activo, mientras que un ataque de denegación

de servicio es un ataque pasivo.

C) El basureo es un ataque pasivo. Sin embargo, si la información que con él se obtiene,

por ejemplo una clave de acceso, se utiliza para modificar el contenido de un fichero,

entonces estaremos hablando de un ataque activo.

D) Hacer uso de la utilidad whois para averiguar cuál es el espacio de direcciones IP

asignado a una determinada compañía es un ataque activo.

5. En relación con el término Política de Seguridad, menciona cuál de las siguientes opciones

es FALSA:

A) Previo a la elaboración de una Política de Seguridad es necesario llevar a cabo un

análisis de riesgos.

B) La política de seguridad no sólo debe incluir todos los objetivos de seguridad que se

pretenden conseguir, sino que debe especificar las técnicas y mecanismos necesarios

para alcanzarlos.

C) Una buena política de seguridad debe incluir un plan de contingencia.

D) Una buena política de seguridad debe definir claramente las áreas de responsabilidad

de los usuarios, los administradores de la red y la dirección de la empresa.

6. Indica cuál de las siguientes opciones NO es cierta respecto a los algoritmos de cifrado

asimétricos:

A) están basados en funciones matemáticas en vez de usar sustituciones o

permutaciones

B) por lo general emplean longitudes de clave mucho mayores que los algoritmos de

cifrado simétrico

C) suelen ser más rápidos que los algoritmos de cifrado simétricos

D) en la práctica se emplean normalmente para cifrar la clave de sesión (simétrica) de

cada mensaje o transacción particular

7. Indica cuál de las siguientes opciones es FALSA. Previo al uso del Protocolo SET un usuario

o comprador debe disponer de:

A) Una cuenta en una entidad bancaria.

B) Una tarjeta de crédito VISA o Mastercard.

C) Una clave simétrica de cifrado.

D) Un certificado X.509v3.

8. Indica cuál de las siguientes opciones es cierta:

I. El protocolo IEEE 802.1x no se puede utilizar en entornos inalámbricos.

II. El protocolo IEEE 802.1x se puede utilizar para el intercambio de claves de cifrado.

A) I cierta, II cierta

B) I cierta, II falsa

C) I falsa, II cierta

D) I falsa, II falsa

9. Indica cuál de las siguientes opciones es falsa:

A) SHA-1 es más fuerte frente a ataques por fuerza bruta

B) Tanto SHA-1 como MD5 funcionan bien en arquitecturas de 32 bits

C) De momento no se conocen ataques por criptoanálisis a SHA-1

D) En el mismo hardware SHA-1 es más rápido que MD5

10. En el protocolo SSL se usa una clave de sesión para cifrar la información. Esta clave…

A) Es la clave privada del cliente.

B) Es la clave pública del cliente.

C) Es una clave común, generada en ambos extremos independientemente, mediante la

información intercambiada durante el protocolo de SSL Handshake.

D) Es una clave común, generada por el cliente, cifrada con la clave pública del servidor y

enviada al servidor.

También podría gustarte

- Examen Final CiberDocumento7 páginasExamen Final CiberChris PM75% (8)

- Tractor A OrugasDocumento176 páginasTractor A OrugasDarren Conde BeatoAún no hay calificaciones

- Manual de Práctica Cifrado Simétrico-Asimétrico OpenSSLDocumento15 páginasManual de Práctica Cifrado Simétrico-Asimétrico OpenSSLSamuel Balleza RoseteAún no hay calificaciones

- Examen de Recuperación de Seguridad InformáticaDocumento6 páginasExamen de Recuperación de Seguridad InformáticaDavis Darks100% (1)

- Bloque IVDocumento74 páginasBloque IVLuis Quintanilla RuiAún no hay calificaciones

- Practica 10Documento2 páginasPractica 10Saul Ramos Quina100% (1)

- CISSP Exa EspañolDocumento52 páginasCISSP Exa EspañolGaby Quiros0% (1)

- Gestion de Parada de PlantaDocumento36 páginasGestion de Parada de PlantaClarita100% (3)

- 03 Smart Contracts - FAQsDocumento34 páginas03 Smart Contracts - FAQsMartin RiveroAún no hay calificaciones

- Encriptación SimétricaDocumento6 páginasEncriptación SimétricaSandy RbAún no hay calificaciones

- Conectando PDFDocumento59 páginasConectando PDFNancy SupoAún no hay calificaciones

- Examen Final de Seguridad Informática Sin SolucionarDocumento6 páginasExamen Final de Seguridad Informática Sin SolucionarJosé Daniel Avendaño Morales100% (1)

- Examen 1Documento15 páginasExamen 1Fabián Enrique Calvopiña EstrellaAún no hay calificaciones

- Banco de PreguntasDocumento8 páginasBanco de PreguntasNano LopezAún no hay calificaciones

- ExamenDocumento9 páginasExamenBelgii ChisagAún no hay calificaciones

- Tipo Test Informática TodoDocumento31 páginasTipo Test Informática Todolucia jimenez ardanazAún no hay calificaciones

- Ejercicios CriptografiaDocumento2 páginasEjercicios Criptografiakabuto cAún no hay calificaciones

- CB1 - M2 Ejercicios ResueltosDocumento4 páginasCB1 - M2 Ejercicios ResueltosCurso cursoAún no hay calificaciones

- Prueba 2 Seguridad InformaticaDocumento7 páginasPrueba 2 Seguridad InformaticaLuis Andres BaezaAún no hay calificaciones

- Solución Examen de Práctica Medio TérminoDocumento6 páginasSolución Examen de Práctica Medio TérminoEli TamezAún no hay calificaciones

- 05 Test Contraseñas PDFDocumento7 páginas05 Test Contraseñas PDFAhi PolaAún no hay calificaciones

- Instrucciones Generales: Estudio Asignatura ConvocatoriaDocumento6 páginasInstrucciones Generales: Estudio Asignatura ConvocatoriaBelgii ChisagAún no hay calificaciones

- Test Seguridad Informatica v. 1.2Documento8 páginasTest Seguridad Informatica v. 1.2torreswilchesAún no hay calificaciones

- Ex 7Documento3 páginasEx 7Manuel Expósito VázquezAún no hay calificaciones

- Jorge Sánchez Autoevaluación Proyecto 4Documento2 páginasJorge Sánchez Autoevaluación Proyecto 4Jorge Sánchez JiménezAún no hay calificaciones

- ExamencriptoDocumento4 páginasExamencriptoLorentia FernandezAún no hay calificaciones

- Seguridad de Redes - FinalDocumento4 páginasSeguridad de Redes - FinalSamir QuispeAún no hay calificaciones

- Test 02Documento3 páginasTest 02Manuel R. ChávarriAún no hay calificaciones

- CriptografiaDocumento8 páginasCriptografiaGioberty TineoAún no hay calificaciones

- Test de Repaso - SER - U3Documento2 páginasTest de Repaso - SER - U3Laila DAún no hay calificaciones

- Preguntas CCNAS Final 55Documento8 páginasPreguntas CCNAS Final 55Carlos PadillaAún no hay calificaciones

- CSE Instructor Materials Chapter5Documento25 páginasCSE Instructor Materials Chapter5henpintoAún no hay calificaciones

- 1 - 0 - Prueba de DiagnóticoDocumento4 páginas1 - 0 - Prueba de DiagnóticoHermanAún no hay calificaciones

- Axiologia y ÉticaDocumento10 páginasAxiologia y ÉticaJeff JimenezAún no hay calificaciones

- REFLEXION Pregunta 1 La Seguridad PerimetralDocumento3 páginasREFLEXION Pregunta 1 La Seguridad PerimetralJorge L R MadrAún no hay calificaciones

- Cuestionario Segunda UnidadDocumento6 páginasCuestionario Segunda UnidadAlison Antonella Tamayo EscuderoAún no hay calificaciones

- Cuestionario de Autoevaluación Del Capítulo IIDocumento2 páginasCuestionario de Autoevaluación Del Capítulo IIMagnes07 pma100% (1)

- Ana Sis LB BDocumento22 páginasAna Sis LB BDavid HernandezAún no hay calificaciones

- Semana 3Documento9 páginasSemana 3Edison YnoaAún no hay calificaciones

- ExamenalumnosDocumento3 páginasExamenalumnosAmaya Muñoz CastellanosAún no hay calificaciones

- Algoritmos de EncriptamientoDocumento31 páginasAlgoritmos de EncriptamientoAlvaro Obrayan Hernandez GarciaAún no hay calificaciones

- PED1 SolucionarioDocumento17 páginasPED1 SolucionarioMartín FebreiroAún no hay calificaciones

- Dominio 8 Seguridad de Desarrollo de Software Solo PreguntasDocumento23 páginasDominio 8 Seguridad de Desarrollo de Software Solo PreguntasFFernandezAún no hay calificaciones

- Preguntas SeguridadDocumento10 páginasPreguntas SeguridadBelén Perez JiménezAún no hay calificaciones

- Tema 1Documento11 páginasTema 1Laura López-AmorAún no hay calificaciones

- Examen de Segridad Microsoft - Espanol.esDocumento62 páginasExamen de Segridad Microsoft - Espanol.esJefferson DuranAún no hay calificaciones

- Cuestionario Seguridad de RedesDocumento6 páginasCuestionario Seguridad de RedesMarvin Ulises Martinez LeónAún no hay calificaciones

- Guía de Estudio Desarrollo SeguroDocumento7 páginasGuía de Estudio Desarrollo SeguroMOISES GUERRA GARCIAAún no hay calificaciones

- Test 4Documento5 páginasTest 4Bty OrtizAún no hay calificaciones

- PreguntasDocumento17 páginasPreguntasPablo SalinasAún no hay calificaciones

- Tests Ciberespacio y S.DDocumento17 páginasTests Ciberespacio y S.DJohan Sebastian Zambrano MiderosAún no hay calificaciones

- Banco de Preguntas TiDocumento16 páginasBanco de Preguntas TiProINGAún no hay calificaciones

- Cifrar Archivos PDFDocumento13 páginasCifrar Archivos PDFalexander3prieto3chaAún no hay calificaciones

- Balotario Preguntas PAACI 2022Documento13 páginasBalotario Preguntas PAACI 2022Bladimir ORTEGAAún no hay calificaciones

- Preguntas Clase 05Documento4 páginasPreguntas Clase 05Yhosimar Frank Moises QuispeAún no hay calificaciones

- Clase 7 - 8 - La Importancia de La Criptografia para La CiberseguridadDocumento33 páginasClase 7 - 8 - La Importancia de La Criptografia para La Ciberseguridads.amesticaAún no hay calificaciones

- Cuestionario 4-6Documento11 páginasCuestionario 4-6Josue BanchonAún no hay calificaciones

- PreguntasDocumento2 páginasPreguntasalvarosanchezdelavaqueram-gmsmr1ma2223Aún no hay calificaciones

- CriptoanalisisDocumento72 páginasCriptoanalisisSergio A. Morales ZubietaAún no hay calificaciones

- Pro2 Seg - En.esDocumento8 páginasPro2 Seg - En.esPablo AvilesAún no hay calificaciones

- Evaluación Cap 8Documento13 páginasEvaluación Cap 8Carlos PadillaAún no hay calificaciones

- 09 - Chapter 1Documento21 páginas09 - Chapter 1Julio GonzalezAún no hay calificaciones

- Laboratorio de Seguridad110510Documento1 páginaLaboratorio de Seguridad110510minervaAún no hay calificaciones

- Cómo aprender sobre Blockchain y criptomonedas en 48 horas o menosDe EverandCómo aprender sobre Blockchain y criptomonedas en 48 horas o menosAún no hay calificaciones

- Formato Artículo CientíficoDocumento5 páginasFormato Artículo CientíficoSamuel Balleza RoseteAún no hay calificaciones

- Aplicación Móvil para La Gestón de Recetas MédicasDocumento18 páginasAplicación Móvil para La Gestón de Recetas MédicasSamuel Balleza RoseteAún no hay calificaciones

- Seguridad en Redes Exploits y XSSDocumento15 páginasSeguridad en Redes Exploits y XSSSamuel Balleza RoseteAún no hay calificaciones

- DocumentaciónPRINCIPAL Revisión4Documento53 páginasDocumentaciónPRINCIPAL Revisión4Samuel Balleza RoseteAún no hay calificaciones

- DocumentaciónPRINCIPAL Revisión4Documento53 páginasDocumentaciónPRINCIPAL Revisión4Samuel Balleza RoseteAún no hay calificaciones

- Lista PreciosDocumento24 páginasLista PreciosStefany Carolay MalvacedaAún no hay calificaciones

- Manual Instalación Sage TPV-StandardDocumento66 páginasManual Instalación Sage TPV-StandardAdcomAún no hay calificaciones

- 1.estructuras de Programación CDocumento9 páginas1.estructuras de Programación CYonier VelascoAún no hay calificaciones

- Videoporteros IntercomunicadoresDocumento27 páginasVideoporteros IntercomunicadoresEdith Soledad CalleAún no hay calificaciones

- Ejercicios de Diseño de BDDocumento16 páginasEjercicios de Diseño de BDCesar Guadalupe MillaAún no hay calificaciones

- Formato Boletin para PDFDocumento6 páginasFormato Boletin para PDFLucas PetittiAún no hay calificaciones

- Planificación Mantenimiento y Rep I IlaceDocumento9 páginasPlanificación Mantenimiento y Rep I IlaceProyectos Itla NocturnoAún no hay calificaciones

- Andy EncuestaDocumento1 páginaAndy EncuestaAngelAún no hay calificaciones

- e-STATAL-RCC-MANUAL-APLICATIVO WEB - 12.04Documento28 páginase-STATAL-RCC-MANUAL-APLICATIVO WEB - 12.04vvvvhAún no hay calificaciones

- ABP Desarrollo de Proyectos - CompressedDocumento10 páginasABP Desarrollo de Proyectos - CompressedDraxler ZoroAún no hay calificaciones

- Integración Numérica (Unidad Iv)Documento25 páginasIntegración Numérica (Unidad Iv)Daniel AnzuetoAún no hay calificaciones

- TrazabilidadDocumento15 páginasTrazabilidadJosé Miguel Molina ConradoAún no hay calificaciones

- Informacion EDTDocumento2 páginasInformacion EDTGZapata AndresAún no hay calificaciones

- SKF CMDT 391-K-SL SpecificationDocumento2 páginasSKF CMDT 391-K-SL SpecificationLeonel Antonio López YaguaAún no hay calificaciones

- Avance Proyecto de Titulo II 26-09-21Documento7 páginasAvance Proyecto de Titulo II 26-09-21Leonardo MaliqueoAún no hay calificaciones

- Elementos Que Componen A Una OrganizaciónDocumento2 páginasElementos Que Componen A Una OrganizaciónMartin BlancoAún no hay calificaciones

- Hojas de InstruccionesDocumento3 páginasHojas de InstruccionesBrayanth GonzalezAún no hay calificaciones

- Acta Daruma 20.03 Gaceta Octubre 27Documento2 páginasActa Daruma 20.03 Gaceta Octubre 27Gelman Betancourt RamirezAún no hay calificaciones

- Fundamento en Redes Taller 2 LisDocumento3 páginasFundamento en Redes Taller 2 Liscristian comasAún no hay calificaciones

- Droid EsDocumento56 páginasDroid EsVictor Blasco LiteAún no hay calificaciones

- Requisitos de Software para EcommerceDocumento8 páginasRequisitos de Software para EcommerceMIGUEL TOVAR 99Aún no hay calificaciones

- Especial de Auditoria InformaticaDocumento5 páginasEspecial de Auditoria InformaticaJOSE MEJIA CABRERAAún no hay calificaciones

- Taller 1 ResueltoDocumento4 páginasTaller 1 ResueltoLuis Guerrero GutierrezAún no hay calificaciones

- Avh 165DVDDocumento2 páginasAvh 165DVDPanchoVillasana0% (1)

- Arquitectura y Urbanismo - Unidad Iii - Trabajo de Investigación PDFDocumento2 páginasArquitectura y Urbanismo - Unidad Iii - Trabajo de Investigación PDFNicky MilanoAún no hay calificaciones

- Portabilidad Modelos Eolicos y Fotovoltaicos PDFDocumento15 páginasPortabilidad Modelos Eolicos y Fotovoltaicos PDFFrancisco GuerraAún no hay calificaciones