Documentos de Académico

Documentos de Profesional

Documentos de Cultura

06 - ENS - 2022 - Principios Básicos, Requisitos Mínimos y Medidas de Seguridad

06 - ENS - 2022 - Principios Básicos, Requisitos Mínimos y Medidas de Seguridad

Cargado por

MARIA DEL ROSARIO DUARTECopyright:

Formatos disponibles

También podría gustarte

- Norma ISO 270022022Documento7 páginasNorma ISO 270022022Jonnathan Andrés100% (1)

- Tarea 4 Caso 1 Toma Decsión de Ascenso de CargoDocumento4 páginasTarea 4 Caso 1 Toma Decsión de Ascenso de CargoAPAZA DELGADO CARLA JIMENA100% (1)

- Actividad 4. Administracion Por CalidadDocumento5 páginasActividad 4. Administracion Por CalidadIrvin Osvaldo Patiño HernándezAún no hay calificaciones

- CertJoin - Brochure Cybersecurity Certified Expert SCEDocumento9 páginasCertJoin - Brochure Cybersecurity Certified Expert SCEGermán CorredorAún no hay calificaciones

- Informe Seguridad InformáticaDocumento4 páginasInforme Seguridad InformáticaJose BosmedianoAún no hay calificaciones

- Prevención Proactiva 3.0 (EELL)Documento43 páginasPrevención Proactiva 3.0 (EELL)Luis ChavezAún no hay calificaciones

- CiberseguridadDocumento50 páginasCiberseguridadl21590252Aún no hay calificaciones

- RespuestasDocumento3 páginasRespuestasptinizarayAún no hay calificaciones

- Redes t14 Seguridad1 ConceptosDocumento38 páginasRedes t14 Seguridad1 ConceptosYhonny Nogales QuinterosAún no hay calificaciones

- Amenanzas de Seguridad en Redes ModernasDocumento15 páginasAmenanzas de Seguridad en Redes ModernasJulio ArboledaAún no hay calificaciones

- Guia1 Redes2eliDocumento1 páginaGuia1 Redes2eliElizabeth MoncadaAún no hay calificaciones

- Cibereguridad - 2021Documento17 páginasCibereguridad - 2021Gregory MorelAún no hay calificaciones

- Decalogo Ciberseguridad EmpresasDocumento18 páginasDecalogo Ciberseguridad Empresasweimar estebanAún no hay calificaciones

- Seguridad Informática 34Documento8 páginasSeguridad Informática 34arociocv02Aún no hay calificaciones

- Proyecto Final Josue Alfaro Mora Ciberseguridad Blue TeamDocumento8 páginasProyecto Final Josue Alfaro Mora Ciberseguridad Blue TeamJaritaAún no hay calificaciones

- Ctaoh001 U3 S12 CDocumento13 páginasCtaoh001 U3 S12 CEvelyn AzabacheAún no hay calificaciones

- Sistema de Gestión de La Seguridad de Información - Parte 1Documento32 páginasSistema de Gestión de La Seguridad de Información - Parte 1cecytecompuertasAún no hay calificaciones

- TEMARIO - Ciberseguridad y CiberdefensaDocumento7 páginasTEMARIO - Ciberseguridad y CiberdefensaDavid HernandezAún no hay calificaciones

- Sistemas de Gestion - Guia ExamenDocumento3 páginasSistemas de Gestion - Guia Examenkiko zotroAún no hay calificaciones

- Herramientas de Defensa en ProfundidadDocumento3 páginasHerramientas de Defensa en ProfundidadHamer GiraldoAún no hay calificaciones

- Introducción A La Seguridad de La InformaciónDocumento65 páginasIntroducción A La Seguridad de La InformaciónPerez JoseAún no hay calificaciones

- Aseguramiento de La InformacionDocumento12 páginasAseguramiento de La InformacionJohanaAún no hay calificaciones

- Repaso SeguridadDocumento1 páginaRepaso SeguridadAngel Eduardo ZacaríasAún no hay calificaciones

- Cuestionario FIREWALLDocumento4 páginasCuestionario FIREWALLClaudio Josué AlejandroAún no hay calificaciones

- 1 Adopcion de Pautas de Seguridad InformaticaDocumento65 páginas1 Adopcion de Pautas de Seguridad InformaticaEli SaulAún no hay calificaciones

- CiberSeguridad CarlosRamirezDocumento17 páginasCiberSeguridad CarlosRamirezCARLOS JESUS RAMIREZ FLORESAún no hay calificaciones

- Teorica 1 - Conceptos BasicosDocumento19 páginasTeorica 1 - Conceptos BasicosGonzalo VilteAún no hay calificaciones

- Introducción Seguridad LógicaDocumento19 páginasIntroducción Seguridad LógicaPipoAún no hay calificaciones

- SyllabusFundamentos SeguridadDocumento6 páginasSyllabusFundamentos SeguridadAndres Felipe Duarte LealAún no hay calificaciones

- Milton Lopez Tarea6Documento5 páginasMilton Lopez Tarea6karina angulo contrerasAún no hay calificaciones

- 04 - ENS - 2010 - ENS - 2022 - Diferencias y EvoluciónDocumento1 página04 - ENS - 2010 - ENS - 2022 - Diferencias y Evoluciónjesus_alfaAún no hay calificaciones

- Resumen SeguridadDocumento4 páginasResumen Seguridadtelefono celularAún no hay calificaciones

- Brochure Gestión en CiberseguridadDocumento3 páginasBrochure Gestión en CiberseguridadLeonardo CastilloAún no hay calificaciones

- Ingeneria de Software 2 Carlos AndresDocumento20 páginasIngeneria de Software 2 Carlos Andresalexandra velasquezAún no hay calificaciones

- 04 - ENS - 2010 - ENS - 2022 - Diferencias y EvoluciónDocumento1 página04 - ENS - 2010 - ENS - 2022 - Diferencias y Evoluciónusr1.prep.2019Aún no hay calificaciones

- 1 Introduccic3b3n A CisspDocumento6 páginas1 Introduccic3b3n A Cissppreformedbow 031Aún no hay calificaciones

- Actividad 1 - Fundamentos de Seguridad InformaticaDocumento4 páginasActividad 1 - Fundamentos de Seguridad InformaticaCere MaestreAún no hay calificaciones

- Monografia Seguridad InformaticaDocumento20 páginasMonografia Seguridad InformaticaLessly SotoAún no hay calificaciones

- Bonilla-Julio-unidad 4 Actividad 1Documento5 páginasBonilla-Julio-unidad 4 Actividad 1rony severinoAún no hay calificaciones

- ACTIVIDAD 3 - Conociendo La Seguridad en El SoftwareDocumento15 páginasACTIVIDAD 3 - Conociendo La Seguridad en El SoftwareTatiana Cabrera GoicocheaAún no hay calificaciones

- Brochure Cybersecurity Certified Expert - SCEDocumento9 páginasBrochure Cybersecurity Certified Expert - SCEpercy2880Aún no hay calificaciones

- Sesion 2 - Introducción A La Seguridad InformáticaDocumento19 páginasSesion 2 - Introducción A La Seguridad InformáticaAlex Armando Torres BermúdezAún no hay calificaciones

- Demo Libro Digital CiberseguridadDocumento36 páginasDemo Libro Digital CiberseguridadBernardino ParraguezAún no hay calificaciones

- Informe Sobre Recursos Tecnologicos y de Seguridad para La Proteccion de La Informacion de Los Clientes de Una EmpresaDocumento7 páginasInforme Sobre Recursos Tecnologicos y de Seguridad para La Proteccion de La Informacion de Los Clientes de Una EmpresaJuan Pablo Rondon IbarraAún no hay calificaciones

- Seguridad de La Informacion ONGEIDocumento51 páginasSeguridad de La Informacion ONGEIAndrei Quispe0% (1)

- Manual de Seguridad de RedesDocumento20 páginasManual de Seguridad de RedesAntonio LandeyAún no hay calificaciones

- Taller de Seguridad InformáticaDocumento6 páginasTaller de Seguridad InformáticaIvan TappiaAún no hay calificaciones

- 2 Seguridad en La InformacionDocumento58 páginas2 Seguridad en La Informacionjonathan cuellar roblesAún no hay calificaciones

- Tecnicas de SeguridadDocumento19 páginasTecnicas de SeguridadAllison Torres MonsalveAún no hay calificaciones

- Seguridad InformaticaDocumento4 páginasSeguridad InformaticaDolph Al100% (1)

- Yudi RiveraDocumento144 páginasYudi RiveraHeidy Viviana Bohorquez RomeroAún no hay calificaciones

- Yudi RiveraDocumento144 páginasYudi RiveraHeidy Viviana Bohorquez RomeroAún no hay calificaciones

- Iso 27002Documento2 páginasIso 27002Sintia Melisa JuárezAún no hay calificaciones

- Tema 1Documento5 páginasTema 1ireneaulessAún no hay calificaciones

- Seguridad de La Información y Auditoria. IntroducciónDocumento277 páginasSeguridad de La Información y Auditoria. IntroducciónDerlis Walter HodgeAún no hay calificaciones

- 4V ADMINISTRACION REDES SEMANA2 PLAN 4-SignedDocumento4 páginas4V ADMINISTRACION REDES SEMANA2 PLAN 4-SignedEddy MoraAún no hay calificaciones

- CISA Exam Prep Domain 5 - ESPDocumento94 páginasCISA Exam Prep Domain 5 - ESPDavid ReyesAún no hay calificaciones

- 6 Principio de Defensa en ProfundidadDocumento43 páginas6 Principio de Defensa en Profundidadfernando frnandezAún no hay calificaciones

- Ejercicios Tema 1Documento9 páginasEjercicios Tema 1José Luis Romero del Hombrebueno MateoAún no hay calificaciones

- Seguridad Informatica 1Documento10 páginasSeguridad Informatica 1ARQUIMEDES CUSTODIO VILLALOBOSAún no hay calificaciones

- Dsei U1 A1 GudgDocumento10 páginasDsei U1 A1 GudgGuillermo DuranAún no hay calificaciones

- Resumen Unidad 3 - Alexandra MarreroDocumento11 páginasResumen Unidad 3 - Alexandra MarreroAlexandra MarreroAún no hay calificaciones

- Reporte Del Webinar ADLCODocumento1 páginaReporte Del Webinar ADLCOdulce karolAún no hay calificaciones

- Plan Estrategico ULADECHDocumento41 páginasPlan Estrategico ULADECHHéctor Quincho Zevallos50% (2)

- Areas Funcionales de Una Empresa ComercialDocumento2 páginasAreas Funcionales de Una Empresa Comercialjuan carlos arballoAún no hay calificaciones

- Actividad # 3 - Ejercicio PrácticoDocumento5 páginasActividad # 3 - Ejercicio PrácticoSharella RinaldiAún no hay calificaciones

- ACTIVIDAD - 4 - Lina CelyDocumento16 páginasACTIVIDAD - 4 - Lina Celylina celyAún no hay calificaciones

- Cuestionario Guía 2Documento15 páginasCuestionario Guía 2Francisco PalopoliAún no hay calificaciones

- Sistemas CategorialesDocumento101 páginasSistemas CategorialesJonathan MurciaAún no hay calificaciones

- Evaluación de 360 Grados: Datos Del EvaluadoDocumento7 páginasEvaluación de 360 Grados: Datos Del EvaluadoDorys BahamonAún no hay calificaciones

- Exposicion Esan MlinceDocumento27 páginasExposicion Esan MlinceGerardoVPAún no hay calificaciones

- Salud Segundo ParcialDocumento7 páginasSalud Segundo ParcialJennifer HernándezAún no hay calificaciones

- Programa TEO 4to Aã oDocumento6 páginasPrograma TEO 4to Aã oAilu SmithAún no hay calificaciones

- Trabajo Investigación - Grupo 3Documento17 páginasTrabajo Investigación - Grupo 3kennethcu97Aún no hay calificaciones

- Sesion 01 - Las Organizaciones y La Teoría OrganizacionalDocumento52 páginasSesion 01 - Las Organizaciones y La Teoría OrganizacionalkarenAún no hay calificaciones

- Elb - SGSST - Diagnostico de Linea BaseDocumento38 páginasElb - SGSST - Diagnostico de Linea BaseMaritza MolinaAún no hay calificaciones

- Silabo 2006 Taller de Plan de Negocios PDFDocumento5 páginasSilabo 2006 Taller de Plan de Negocios PDFSIOMARA JAZMIN ZARATE MORQUENCHOAún no hay calificaciones

- Cooperativismo EstrategicoDocumento6 páginasCooperativismo EstrategicoNELSON ALCALA MIGUEL ANGEL RRHHAún no hay calificaciones

- Liderazgo TerminadoDocumento24 páginasLiderazgo TerminadoNancy Guivin PinedoAún no hay calificaciones

- Manual Acreditacion Instituciones Servicio Imagenologia PDFDocumento85 páginasManual Acreditacion Instituciones Servicio Imagenologia PDFJairo Alberto Sarria VargasAún no hay calificaciones

- Salud ComunitariaDocumento388 páginasSalud Comunitariaalicia cruzadoAún no hay calificaciones

- DNC Realizado A La Empresa CoppelDocumento34 páginasDNC Realizado A La Empresa CoppelCristy LoOveAún no hay calificaciones

- Análisis Organizacional III-Propuesta Sistema - Dirección - ControlDocumento12 páginasAnálisis Organizacional III-Propuesta Sistema - Dirección - ControlFENIX SEGUROS100% (1)

- Teoria e La Actividad Nina TalizinaDocumento25 páginasTeoria e La Actividad Nina TalizinaSara Lucia Celis Yara100% (1)

- 1.2 Tipos de OrganizacionesDocumento33 páginas1.2 Tipos de OrganizacionesGermanRobertoFongAún no hay calificaciones

- El Término Organización EscolarDocumento21 páginasEl Término Organización EscolarChinoFuentes100% (1)

- Trabajo Final Administración Por ValoresDocumento15 páginasTrabajo Final Administración Por ValoresNoelia De Los SantosAún no hay calificaciones

- Autodiagnóstico - Iso 9001 - 2015Documento48 páginasAutodiagnóstico - Iso 9001 - 2015Dili OyuelaAún no hay calificaciones

- Manual ConservaciónDocumento26 páginasManual ConservaciónArmando TorresAún no hay calificaciones

06 - ENS - 2022 - Principios Básicos, Requisitos Mínimos y Medidas de Seguridad

06 - ENS - 2022 - Principios Básicos, Requisitos Mínimos y Medidas de Seguridad

Cargado por

MARIA DEL ROSARIO DUARTETítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

06 - ENS - 2022 - Principios Básicos, Requisitos Mínimos y Medidas de Seguridad

06 - ENS - 2022 - Principios Básicos, Requisitos Mínimos y Medidas de Seguridad

Cargado por

MARIA DEL ROSARIO DUARTECopyright:

Formatos disponibles

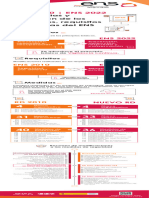

ENS 2022

Principios básicos,

requisitos mínimos

y medidas de

seguridad

Principios

Los principios básicos a tener en cuenta para garantizar que una

organización puede cumplir sus objetivos, desarrollar sus funciones y

ejercer sus competencias utilizando sistemas de información:

1. La seguridad como un proceso integral.

2. Gestión de la seguridad basada en los riesgos.

3. Prevención, detección, respuesta y conservación.

4. Existencia de líneas de defensa.

5. Vigilancia continua.

6. Reevaluación periódica.

7. Diferenciación de responsabilidades.

Requisitos mínimos

Los requisitos mínimos para permitir una protección adecuada de la

información y los servicios son:

1. Organización e implantación del proceso

de seguridad.

2. Análisis y gestión de los riesgos.

3. Gestión de personal.

4. Profesionalidad.

5. Autorización y control de los accesos.

6. Protección de las instalaciones.

7. Adquisición de productos de seguridad y

contratación de servicios de seguridad.

8. Mínimo privilegio.

9. Integridad y actualización del sistema.

10. Protección de la información almacenada

y en tránsito.

11. Prevención ante otros sistemas de

información interconectados.

12. Registro de la actividad y detección de

código dañino.

13. Incidentes de seguridad.

14. Continuidad de la actividad.

15. Mejora continua del proceso de seguridad.

Medidas de seguridad

Para lograr el cumplimiento de los principios básicos y requisitos mínimos

establecidos, se aplican las medidas de seguridad que recogen en el

Anexo II del ENS y que se dividen en tres grupos:

Marco organizativo

Constituido por el conjunto de medidas relacionadas

con la organización global de la seguridad. [org]

Política Normativa Procedimientos Proceso

de seguridad de seguridad de seguridad de autorización

Marco operacional

[op]

Formado por las medidas a tomar para proteger

la operación del sistema como conjunto integral

de componentes para un fin.

1 Planificación 2 Control de acceso

Análisis de riesgos. Identificación.

Arquitectura de Seguridad. Requisitos de acceso.

Adquisición de nuevos Segregación de funciones y

componentes. tareas.

Dimensionamiento/gestión de Proceso de gestión de

la capacidad. derechos de acceso.

Componentes certificados. Mecanismo de autenticación

(usuarios externos).

Mecanismo de autenticación

(usuarios de la organización).

3 Explotación

Inventario de activos. Protección frente a código

Configuración de seguridad. dañino.

Gestión de la configuración Gestión de incidentes.

de seguridad. Registro de la actividad.

Mantenimiento y Registro de la gestión de

actualizaciones de seguridad. incidentes.

Gestión de cambios. Protección de claves

criptográficas.

4 Recursos externos 5 Servicios en la nube

Contratación y acuerdos de Protección de servicios en la

nivel de servicio. nube.

Gestión diaria.

Protección de la cadena de

suministro.

Interconexión de sistemas.

6 Continuidad del servicio. 7 Monitorización del sistema.

Análisis de impacto. Detección de intrusión.

Plan de continuidad. Sistema de métricas.

Pruebas periódicas. Vigilancia.

Medios alternativos.

Medidas de protección

[mp]

Se centran en proteger activos concretos,

según su naturaleza y la calidad exigida por

el nivel de seguridad de las dimensiones afectadas.

1 Protección de las

instalaciones e

infraestructuras

Áreas separadas y con Protección frente a incendios.

control de acceso. Protección frente a

Identificación de las personas. inundaciones.

Acondicionamiento de los Registro de entrada y salida

locales. de equipamiento.

Energía eléctrica.

2 Gestión del personal 3 Protección de

Caracterización del puesto los equipos

de trabajo. Puesto de trabajo despejado.

Deberes y obligaciones. Bloqueo de puesto de

Concienciación. trabajo.

Formación. Protección de dispositivos

portátiles.

Otros dispositivos conectados

a la red.

4 Protección de las 5 Protección de los soportes

comunicaciones. de información

Perímetro seguro. Marcado de soportes.

Protección de la Criptografía.

confidencialidad. Custodia.

Protección de la integridad y Transporte.

de la autenticidad. Borrado y destrucción.

Separación de flujos de

información en la red.

6 Protección de las 7 Protección de la información

aplicaciones informáticas Datos personales.

Desarrollo de aplicaciones. Calificación de la información.

Aceptación y puesta en Firma electrónica.

servicio. Sellos de tiempo.

Limpieza de documentos.

Copias de seguridad.

8 Protección de los servicios

Protección del correo

electrónico.

Protección de servicios y

aplicaciones web.

Protección de la navegación

web.

Protección frente a

denegación de servicio.

Visita nuestra web

ens@ccn-cert.cni.es

También podría gustarte

- Norma ISO 270022022Documento7 páginasNorma ISO 270022022Jonnathan Andrés100% (1)

- Tarea 4 Caso 1 Toma Decsión de Ascenso de CargoDocumento4 páginasTarea 4 Caso 1 Toma Decsión de Ascenso de CargoAPAZA DELGADO CARLA JIMENA100% (1)

- Actividad 4. Administracion Por CalidadDocumento5 páginasActividad 4. Administracion Por CalidadIrvin Osvaldo Patiño HernándezAún no hay calificaciones

- CertJoin - Brochure Cybersecurity Certified Expert SCEDocumento9 páginasCertJoin - Brochure Cybersecurity Certified Expert SCEGermán CorredorAún no hay calificaciones

- Informe Seguridad InformáticaDocumento4 páginasInforme Seguridad InformáticaJose BosmedianoAún no hay calificaciones

- Prevención Proactiva 3.0 (EELL)Documento43 páginasPrevención Proactiva 3.0 (EELL)Luis ChavezAún no hay calificaciones

- CiberseguridadDocumento50 páginasCiberseguridadl21590252Aún no hay calificaciones

- RespuestasDocumento3 páginasRespuestasptinizarayAún no hay calificaciones

- Redes t14 Seguridad1 ConceptosDocumento38 páginasRedes t14 Seguridad1 ConceptosYhonny Nogales QuinterosAún no hay calificaciones

- Amenanzas de Seguridad en Redes ModernasDocumento15 páginasAmenanzas de Seguridad en Redes ModernasJulio ArboledaAún no hay calificaciones

- Guia1 Redes2eliDocumento1 páginaGuia1 Redes2eliElizabeth MoncadaAún no hay calificaciones

- Cibereguridad - 2021Documento17 páginasCibereguridad - 2021Gregory MorelAún no hay calificaciones

- Decalogo Ciberseguridad EmpresasDocumento18 páginasDecalogo Ciberseguridad Empresasweimar estebanAún no hay calificaciones

- Seguridad Informática 34Documento8 páginasSeguridad Informática 34arociocv02Aún no hay calificaciones

- Proyecto Final Josue Alfaro Mora Ciberseguridad Blue TeamDocumento8 páginasProyecto Final Josue Alfaro Mora Ciberseguridad Blue TeamJaritaAún no hay calificaciones

- Ctaoh001 U3 S12 CDocumento13 páginasCtaoh001 U3 S12 CEvelyn AzabacheAún no hay calificaciones

- Sistema de Gestión de La Seguridad de Información - Parte 1Documento32 páginasSistema de Gestión de La Seguridad de Información - Parte 1cecytecompuertasAún no hay calificaciones

- TEMARIO - Ciberseguridad y CiberdefensaDocumento7 páginasTEMARIO - Ciberseguridad y CiberdefensaDavid HernandezAún no hay calificaciones

- Sistemas de Gestion - Guia ExamenDocumento3 páginasSistemas de Gestion - Guia Examenkiko zotroAún no hay calificaciones

- Herramientas de Defensa en ProfundidadDocumento3 páginasHerramientas de Defensa en ProfundidadHamer GiraldoAún no hay calificaciones

- Introducción A La Seguridad de La InformaciónDocumento65 páginasIntroducción A La Seguridad de La InformaciónPerez JoseAún no hay calificaciones

- Aseguramiento de La InformacionDocumento12 páginasAseguramiento de La InformacionJohanaAún no hay calificaciones

- Repaso SeguridadDocumento1 páginaRepaso SeguridadAngel Eduardo ZacaríasAún no hay calificaciones

- Cuestionario FIREWALLDocumento4 páginasCuestionario FIREWALLClaudio Josué AlejandroAún no hay calificaciones

- 1 Adopcion de Pautas de Seguridad InformaticaDocumento65 páginas1 Adopcion de Pautas de Seguridad InformaticaEli SaulAún no hay calificaciones

- CiberSeguridad CarlosRamirezDocumento17 páginasCiberSeguridad CarlosRamirezCARLOS JESUS RAMIREZ FLORESAún no hay calificaciones

- Teorica 1 - Conceptos BasicosDocumento19 páginasTeorica 1 - Conceptos BasicosGonzalo VilteAún no hay calificaciones

- Introducción Seguridad LógicaDocumento19 páginasIntroducción Seguridad LógicaPipoAún no hay calificaciones

- SyllabusFundamentos SeguridadDocumento6 páginasSyllabusFundamentos SeguridadAndres Felipe Duarte LealAún no hay calificaciones

- Milton Lopez Tarea6Documento5 páginasMilton Lopez Tarea6karina angulo contrerasAún no hay calificaciones

- 04 - ENS - 2010 - ENS - 2022 - Diferencias y EvoluciónDocumento1 página04 - ENS - 2010 - ENS - 2022 - Diferencias y Evoluciónjesus_alfaAún no hay calificaciones

- Resumen SeguridadDocumento4 páginasResumen Seguridadtelefono celularAún no hay calificaciones

- Brochure Gestión en CiberseguridadDocumento3 páginasBrochure Gestión en CiberseguridadLeonardo CastilloAún no hay calificaciones

- Ingeneria de Software 2 Carlos AndresDocumento20 páginasIngeneria de Software 2 Carlos Andresalexandra velasquezAún no hay calificaciones

- 04 - ENS - 2010 - ENS - 2022 - Diferencias y EvoluciónDocumento1 página04 - ENS - 2010 - ENS - 2022 - Diferencias y Evoluciónusr1.prep.2019Aún no hay calificaciones

- 1 Introduccic3b3n A CisspDocumento6 páginas1 Introduccic3b3n A Cissppreformedbow 031Aún no hay calificaciones

- Actividad 1 - Fundamentos de Seguridad InformaticaDocumento4 páginasActividad 1 - Fundamentos de Seguridad InformaticaCere MaestreAún no hay calificaciones

- Monografia Seguridad InformaticaDocumento20 páginasMonografia Seguridad InformaticaLessly SotoAún no hay calificaciones

- Bonilla-Julio-unidad 4 Actividad 1Documento5 páginasBonilla-Julio-unidad 4 Actividad 1rony severinoAún no hay calificaciones

- ACTIVIDAD 3 - Conociendo La Seguridad en El SoftwareDocumento15 páginasACTIVIDAD 3 - Conociendo La Seguridad en El SoftwareTatiana Cabrera GoicocheaAún no hay calificaciones

- Brochure Cybersecurity Certified Expert - SCEDocumento9 páginasBrochure Cybersecurity Certified Expert - SCEpercy2880Aún no hay calificaciones

- Sesion 2 - Introducción A La Seguridad InformáticaDocumento19 páginasSesion 2 - Introducción A La Seguridad InformáticaAlex Armando Torres BermúdezAún no hay calificaciones

- Demo Libro Digital CiberseguridadDocumento36 páginasDemo Libro Digital CiberseguridadBernardino ParraguezAún no hay calificaciones

- Informe Sobre Recursos Tecnologicos y de Seguridad para La Proteccion de La Informacion de Los Clientes de Una EmpresaDocumento7 páginasInforme Sobre Recursos Tecnologicos y de Seguridad para La Proteccion de La Informacion de Los Clientes de Una EmpresaJuan Pablo Rondon IbarraAún no hay calificaciones

- Seguridad de La Informacion ONGEIDocumento51 páginasSeguridad de La Informacion ONGEIAndrei Quispe0% (1)

- Manual de Seguridad de RedesDocumento20 páginasManual de Seguridad de RedesAntonio LandeyAún no hay calificaciones

- Taller de Seguridad InformáticaDocumento6 páginasTaller de Seguridad InformáticaIvan TappiaAún no hay calificaciones

- 2 Seguridad en La InformacionDocumento58 páginas2 Seguridad en La Informacionjonathan cuellar roblesAún no hay calificaciones

- Tecnicas de SeguridadDocumento19 páginasTecnicas de SeguridadAllison Torres MonsalveAún no hay calificaciones

- Seguridad InformaticaDocumento4 páginasSeguridad InformaticaDolph Al100% (1)

- Yudi RiveraDocumento144 páginasYudi RiveraHeidy Viviana Bohorquez RomeroAún no hay calificaciones

- Yudi RiveraDocumento144 páginasYudi RiveraHeidy Viviana Bohorquez RomeroAún no hay calificaciones

- Iso 27002Documento2 páginasIso 27002Sintia Melisa JuárezAún no hay calificaciones

- Tema 1Documento5 páginasTema 1ireneaulessAún no hay calificaciones

- Seguridad de La Información y Auditoria. IntroducciónDocumento277 páginasSeguridad de La Información y Auditoria. IntroducciónDerlis Walter HodgeAún no hay calificaciones

- 4V ADMINISTRACION REDES SEMANA2 PLAN 4-SignedDocumento4 páginas4V ADMINISTRACION REDES SEMANA2 PLAN 4-SignedEddy MoraAún no hay calificaciones

- CISA Exam Prep Domain 5 - ESPDocumento94 páginasCISA Exam Prep Domain 5 - ESPDavid ReyesAún no hay calificaciones

- 6 Principio de Defensa en ProfundidadDocumento43 páginas6 Principio de Defensa en Profundidadfernando frnandezAún no hay calificaciones

- Ejercicios Tema 1Documento9 páginasEjercicios Tema 1José Luis Romero del Hombrebueno MateoAún no hay calificaciones

- Seguridad Informatica 1Documento10 páginasSeguridad Informatica 1ARQUIMEDES CUSTODIO VILLALOBOSAún no hay calificaciones

- Dsei U1 A1 GudgDocumento10 páginasDsei U1 A1 GudgGuillermo DuranAún no hay calificaciones

- Resumen Unidad 3 - Alexandra MarreroDocumento11 páginasResumen Unidad 3 - Alexandra MarreroAlexandra MarreroAún no hay calificaciones

- Reporte Del Webinar ADLCODocumento1 páginaReporte Del Webinar ADLCOdulce karolAún no hay calificaciones

- Plan Estrategico ULADECHDocumento41 páginasPlan Estrategico ULADECHHéctor Quincho Zevallos50% (2)

- Areas Funcionales de Una Empresa ComercialDocumento2 páginasAreas Funcionales de Una Empresa Comercialjuan carlos arballoAún no hay calificaciones

- Actividad # 3 - Ejercicio PrácticoDocumento5 páginasActividad # 3 - Ejercicio PrácticoSharella RinaldiAún no hay calificaciones

- ACTIVIDAD - 4 - Lina CelyDocumento16 páginasACTIVIDAD - 4 - Lina Celylina celyAún no hay calificaciones

- Cuestionario Guía 2Documento15 páginasCuestionario Guía 2Francisco PalopoliAún no hay calificaciones

- Sistemas CategorialesDocumento101 páginasSistemas CategorialesJonathan MurciaAún no hay calificaciones

- Evaluación de 360 Grados: Datos Del EvaluadoDocumento7 páginasEvaluación de 360 Grados: Datos Del EvaluadoDorys BahamonAún no hay calificaciones

- Exposicion Esan MlinceDocumento27 páginasExposicion Esan MlinceGerardoVPAún no hay calificaciones

- Salud Segundo ParcialDocumento7 páginasSalud Segundo ParcialJennifer HernándezAún no hay calificaciones

- Programa TEO 4to Aã oDocumento6 páginasPrograma TEO 4to Aã oAilu SmithAún no hay calificaciones

- Trabajo Investigación - Grupo 3Documento17 páginasTrabajo Investigación - Grupo 3kennethcu97Aún no hay calificaciones

- Sesion 01 - Las Organizaciones y La Teoría OrganizacionalDocumento52 páginasSesion 01 - Las Organizaciones y La Teoría OrganizacionalkarenAún no hay calificaciones

- Elb - SGSST - Diagnostico de Linea BaseDocumento38 páginasElb - SGSST - Diagnostico de Linea BaseMaritza MolinaAún no hay calificaciones

- Silabo 2006 Taller de Plan de Negocios PDFDocumento5 páginasSilabo 2006 Taller de Plan de Negocios PDFSIOMARA JAZMIN ZARATE MORQUENCHOAún no hay calificaciones

- Cooperativismo EstrategicoDocumento6 páginasCooperativismo EstrategicoNELSON ALCALA MIGUEL ANGEL RRHHAún no hay calificaciones

- Liderazgo TerminadoDocumento24 páginasLiderazgo TerminadoNancy Guivin PinedoAún no hay calificaciones

- Manual Acreditacion Instituciones Servicio Imagenologia PDFDocumento85 páginasManual Acreditacion Instituciones Servicio Imagenologia PDFJairo Alberto Sarria VargasAún no hay calificaciones

- Salud ComunitariaDocumento388 páginasSalud Comunitariaalicia cruzadoAún no hay calificaciones

- DNC Realizado A La Empresa CoppelDocumento34 páginasDNC Realizado A La Empresa CoppelCristy LoOveAún no hay calificaciones

- Análisis Organizacional III-Propuesta Sistema - Dirección - ControlDocumento12 páginasAnálisis Organizacional III-Propuesta Sistema - Dirección - ControlFENIX SEGUROS100% (1)

- Teoria e La Actividad Nina TalizinaDocumento25 páginasTeoria e La Actividad Nina TalizinaSara Lucia Celis Yara100% (1)

- 1.2 Tipos de OrganizacionesDocumento33 páginas1.2 Tipos de OrganizacionesGermanRobertoFongAún no hay calificaciones

- El Término Organización EscolarDocumento21 páginasEl Término Organización EscolarChinoFuentes100% (1)

- Trabajo Final Administración Por ValoresDocumento15 páginasTrabajo Final Administración Por ValoresNoelia De Los SantosAún no hay calificaciones

- Autodiagnóstico - Iso 9001 - 2015Documento48 páginasAutodiagnóstico - Iso 9001 - 2015Dili OyuelaAún no hay calificaciones

- Manual ConservaciónDocumento26 páginasManual ConservaciónArmando TorresAún no hay calificaciones