Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Anexo2 Ciberseguridad

Cargado por

Claudia Leticia Navarro Su0 calificaciones0% encontró este documento útil (0 votos)

4 vistas1 páginaLos tipos de ataque cibernético más comunes incluyen ingeniería social a través de phishing, vishing y smishing, así como malware como spyware, troyanos y ataques man-in-the-middle. Estos ataques buscan engañar a las víctimas para robar información personal y tomar control de sus dispositivos a través de correos electrónicos, llamadas o mensajes falsos diseñados para parecer legítimos.

Descripción original:

Título original

ANEXO2_CIBERSEGURIDAD

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoLos tipos de ataque cibernético más comunes incluyen ingeniería social a través de phishing, vishing y smishing, así como malware como spyware, troyanos y ataques man-in-the-middle. Estos ataques buscan engañar a las víctimas para robar información personal y tomar control de sus dispositivos a través de correos electrónicos, llamadas o mensajes falsos diseñados para parecer legítimos.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

4 vistas1 páginaAnexo2 Ciberseguridad

Cargado por

Claudia Leticia Navarro SuLos tipos de ataque cibernético más comunes incluyen ingeniería social a través de phishing, vishing y smishing, así como malware como spyware, troyanos y ataques man-in-the-middle. Estos ataques buscan engañar a las víctimas para robar información personal y tomar control de sus dispositivos a través de correos electrónicos, llamadas o mensajes falsos diseñados para parecer legítimos.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 1

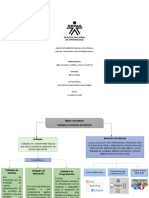

TIPOS DE ATAQUE

INGENIERIA SOCIAL MALWARE

Engaño por correo electrónico

Phishing

Método de ataque a través de correo electrónico “engañoso”

enviado por un ciberdelincuente, pretendiendo ser otra persona,

compañía o sitio de confianza, con la finalidad de robar Spyware

contraseña información sensible (incluyendo la de tarjetas Son programas espías que recopilan

bancarias y datos del trabajo). Este tipo de ataque también información de nuestra computadora

pueden tener como objetivo tomar el control de la computadora. para enviarlo a entidades externas sin

consentimiento.

Estafa mediante llamadas telefónicas Puede funcionar para el robo contraseñas

y para monitorear la navegación por

Vishing internet para ofrecer datos a otros.

Este ataque se produce mediante llamadas telefónicas en las que

el atacante intenta “hacerse pasar por otra persona” (suplantar la

identidad) o entidad para solicitar información privada o realizar

alguna acción en contra de la víctima.

Engaño mediante mensajes de texto

Smishing Troyanos

Ataque realizado mediante la recepción de mensajes de texto corto

(SMS) al teléfono celular, por medio del cual se solicita al usuario Se presenta con aires de legitimidad. Al

(posible víctima) llamar a un número de teléfono o ingresar a un ejecutarse, le brinda al atacante una

sitio web, con el objetivo de ser extorsionado, o con la intención de puerta trasera de entrada a nuestro

que la víctima proporcione información personal o sensible para sistema.

ocasionarle un daño. De esta manera, el ”dueño” del troyano

puede administrar remotamente de

manera no autorizada recursos ajenos.

Engaño mediante redes sociales

Social media

Los intentos de estafa o engaño pueden suceder en casi cualquier

forma de comunicación que use, desde Skype, WhatsApp y Slack

hasta Twitter, Facebook, Snapchat, Instagram e incluso aplicaciones

de juegos. Man in the middle

La comunicación a través de estas plataformas o canales puede

parecer más informal o confiable, por eso precisamente los Si traducimos literalmente al español, Man

atacantes las utilizan para realizar estafas o engaños. Por lo cual, es in the Middle significa “hombre en el

importante recordar que cualquier comunicación de personas medio”, el cual consiste en una persona

desconocidas o no confiables podría representar en realidad el que es capaz de situarse en el medio de

comienzo de ataques cibernéticos. dos comunicaciones y robar la información

que se envía.

Noticias falsas

Fake news Si hablamos de uno de los ejemplos más

habituales y claros, podemos mencionar

Las fake news o noticias falsas es información fabricada y publicada cuando se utiliza un router Wi-Fi.

deliberadamente para engañar e inducir a terceros a creer falsedades

o poner en duda hechos verificables. En este caso el atacante lo que hace es

Han tenido un rápido crecimiento y se han convertido en vehículos configurar un dispositivo malicioso para

para generar ataques de ciberseguridad, por ejemplo, a través correos que parezca legítimo. De esta forma

electrónicos maliciosos que aparentemente son informativos pero buscará interceptar toda la información

llevan oculto distintos tipos de malware como los famosos Troyanos. que pase por él, todos los datos que envía

También logran propagare a través de las redes sociales como Twitter el usuario. Puede utilizar un ordenador,

o Facebook, mediante técnicas de “clickjacking”, que consiste en ser por ejemplo, para crear una red Wi-Fi a la

víctima mediante un simple click. que se conecta la víctima.

También podría gustarte

- Curso de Carding para AprendicesDocumento7 páginasCurso de Carding para AprendicesvillexAún no hay calificaciones

- GRÚA PK 24001 PalfingerDocumento266 páginasGRÚA PK 24001 PalfingeralfonsofelipesaraviaAún no hay calificaciones

- Caso Rappi - Siempre Cerca de Ti (2019)Documento19 páginasCaso Rappi - Siempre Cerca de Ti (2019)María Isabel Villón Pinela0% (1)

- Cómo protegerte del phishing. Evita que te roben tu información y tu dineroDe EverandCómo protegerte del phishing. Evita que te roben tu información y tu dineroAún no hay calificaciones

- Prueba Con Respuestas InformáticaDocumento5 páginasPrueba Con Respuestas InformáticaVictoria Avecillas100% (1)

- CiberdelincuenciaDocumento11 páginasCiberdelincuenciaSARAH LETICIA ESCOBEDO ANGUIANOAún no hay calificaciones

- Gobierno Electronico PeruDocumento91 páginasGobierno Electronico PeruWilson Javier Chambi SalazarAún no hay calificaciones

- CodigoEtica 20155 11542Documento9 páginasCodigoEtica 20155 11542Orlando Fleitas PerezAún no hay calificaciones

- El Sendero Del HackerDocumento210 páginasEl Sendero Del Hackerastatima16Aún no hay calificaciones

- Extreme Networks B4 Configuracion ACLs BasicaDocumento34 páginasExtreme Networks B4 Configuracion ACLs Basicatcpip_trashcan4602100% (1)

- Examen Cisco Final TraducidoDocumento51 páginasExamen Cisco Final TraducidoIrma Lisbeth Bautista RomeroAún no hay calificaciones

- Bank of AmericaDocumento25 páginasBank of AmericaCarlo SalazarAún no hay calificaciones

- Taller Ctpat de Ingenieria Social PDFDocumento31 páginasTaller Ctpat de Ingenieria Social PDFHecCervantesAún no hay calificaciones

- Fraude InformaticoDocumento20 páginasFraude InformaticojoseAún no hay calificaciones

- DIAPOSITIVA IC Clase 3Documento25 páginasDIAPOSITIVA IC Clase 3pame garciaAún no hay calificaciones

- Trabajo Final Del CursoDocumento9 páginasTrabajo Final Del CursoBryan Anime100% (1)

- Identificación de Riesgos en InternetDocumento16 páginasIdentificación de Riesgos en InternetApuntes YharasAún no hay calificaciones

- Intecap Tarea 1 Todos Los AtaquesDocumento5 páginasIntecap Tarea 1 Todos Los Ataquesjose benigno ordoñez gonzalezAún no hay calificaciones

- Cuestionario de CiberseguridadDocumento22 páginasCuestionario de CiberseguridadCamilo CaucayoAún no hay calificaciones

- Tarea GF MDocumento6 páginasTarea GF MmontenegromariajomAún no hay calificaciones

- CyberCamp-USAL Man-in-the-MiddleDocumento10 páginasCyberCamp-USAL Man-in-the-MiddleKely Estefani Alcántara PinedoAún no hay calificaciones

- Tema 6Documento5 páginasTema 6Isabel GómezAún no hay calificaciones

- Fraudes y VirusDocumento3 páginasFraudes y VirusRolan XzAún no hay calificaciones

- Ingenieria SocialDocumento6 páginasIngenieria Socialjose frainoAún no hay calificaciones

- Qué Es El PhishingDocumento1 páginaQué Es El PhishingFelipe Alejandro Morales MendivelsoAún no hay calificaciones

- Seguridad de La Información ProyectarDocumento23 páginasSeguridad de La Información ProyectarSISTEMAS PROYECTARAún no hay calificaciones

- Ciberseguridad LinkedDocumento16 páginasCiberseguridad Linkedssgt69Aún no hay calificaciones

- PC Zombie, Phishing, Spim, SpearDocumento8 páginasPC Zombie, Phishing, Spim, SpearKenneth MillerAún no hay calificaciones

- Los 10 Principales Peligros y Riesgos de Las Redes SocialesDocumento7 páginasLos 10 Principales Peligros y Riesgos de Las Redes Socialesismagope1430Aún no hay calificaciones

- Amenzas Del InernetDocumento5 páginasAmenzas Del InernetAlldhatrance RamiirezAún no hay calificaciones

- TrabajoDocumento7 páginasTrabajoLuis Ernesto DAZA FIRMAAún no hay calificaciones

- Tipos de MalwareDocumento28 páginasTipos de MalwareallmindisoneAún no hay calificaciones

- Ingenieria SocialDocumento5 páginasIngenieria SocialNoe Quinteros CampoverdeAún no hay calificaciones

- Ponencia CiberseguridadDocumento5 páginasPonencia CiberseguridadalolivetAún no hay calificaciones

- Ensayo Vishing y PhisingDocumento13 páginasEnsayo Vishing y PhisingJORGE ALEJANDRO ZARAGOZA GARCIAAún no hay calificaciones

- Aspectos de Seguridad Informática para La Protección de La InformaciónDocumento10 páginasAspectos de Seguridad Informática para La Protección de La Informaciónlucas_nzAún no hay calificaciones

- Ciberdelit 1Documento1 páginaCiberdelit 1da0857177Aún no hay calificaciones

- Clase 2 y 3 - SocEng y MalwareDocumento65 páginasClase 2 y 3 - SocEng y MalwareCristopher Perez UgaldeAún no hay calificaciones

- Delitos Informaticos Cip OkDocumento32 páginasDelitos Informaticos Cip OkKike LópezAún no hay calificaciones

- Diccionario Ciudadanía Digital y Riesgos en La RedDocumento9 páginasDiccionario Ciudadanía Digital y Riesgos en La RedDany PolancoAún no hay calificaciones

- Presentación 1Documento7 páginasPresentación 1emanuel agudelo contrerasAún no hay calificaciones

- Phishing e Ingenieria SocialDocumento17 páginasPhishing e Ingenieria Socialjorge otamendiAún no hay calificaciones

- Estudio Caso Sobre Riesgos InformaticosDocumento5 páginasEstudio Caso Sobre Riesgos InformaticosNatalia LozanoAún no hay calificaciones

- Capitulo 5Documento9 páginasCapitulo 5Wilmer Antonio Aquino GonzalezAún no hay calificaciones

- Delitos InformaticosDocumento3 páginasDelitos InformaticosVictor Hugo Vargas MuroAún no hay calificaciones

- Principales CiberdelitosDocumento3 páginasPrincipales Ciberdelitosgribo07Aún no hay calificaciones

- GLOSARIO CiberseguridadDocumento4 páginasGLOSARIO CiberseguridadCarolina Romero BegueriaAún no hay calificaciones

- Glosario de Términos CibernéticosDocumento3 páginasGlosario de Términos Cibernéticoshxm6xs9x79Aún no hay calificaciones

- Glosario TICSDocumento2 páginasGlosario TICSjuan pablo chingate jaraAún no hay calificaciones

- Sobre Hacker, Phishing y Virus InformáticoDocumento5 páginasSobre Hacker, Phishing y Virus InformáticoChristopher VelozAún no hay calificaciones

- Delitos CiberneticosDocumento17 páginasDelitos CiberneticosLaura Martinez De JaureguiAún no hay calificaciones

- Delitos CiberneticosDocumento7 páginasDelitos CiberneticosAndres PoquechoqueAún no hay calificaciones

- Infografias PhishingDocumento3 páginasInfografias PhishingernestoAún no hay calificaciones

- Ciberseguridad AneMartinezDocumento51 páginasCiberseguridad AneMartinezA L E J AN D R OAún no hay calificaciones

- VULNERABILIDADDocumento8 páginasVULNERABILIDADgringo robertoAún no hay calificaciones

- 901 EddiangelistorresDocumento3 páginas901 EddiangelistorresrogermanuelAún no hay calificaciones

- Tarea 8 Walter Fernando Reyes Peña SCDocumento9 páginasTarea 8 Walter Fernando Reyes Peña SCreyes9pe9a9walter0% (1)

- Investigación Phishing 1 1Documento3 páginasInvestigación Phishing 1 1Fa's WorldAún no hay calificaciones

- Qué Son Los Delitos InformáticosDocumento8 páginasQué Son Los Delitos InformáticosDiego D Jesus MartinezAún no hay calificaciones

- INVESTIGACIONDocumento8 páginasINVESTIGACIONGregory bautistaAún no hay calificaciones

- Delitos Informaticos: Cristian Borja - Bianca Mendoza 1103Documento16 páginasDelitos Informaticos: Cristian Borja - Bianca Mendoza 1103Bianca MendozaAún no hay calificaciones

- Versión Descargable de La Unidad 5Documento8 páginasVersión Descargable de La Unidad 5Ezequiel MoreyraAún no hay calificaciones

- Guia Practica 1Documento4 páginasGuia Practica 1Douglas RecinosAún no hay calificaciones

- Cuadro Comparativo - Ingeniería SocialDocumento4 páginasCuadro Comparativo - Ingeniería SocialElizabeth ReyesAún no hay calificaciones

- Prevención de Riesgos en El Uso de Información PersonalDocumento3 páginasPrevención de Riesgos en El Uso de Información PersonalLUIS BRANDON LEONEL LOPEZ TEJEDAAún no hay calificaciones

- Tarea 1 Parte 2Documento2 páginasTarea 1 Parte 2Jesus PCAún no hay calificaciones

- Seguridad de InternetDocumento5 páginasSeguridad de InternetmargonzAún no hay calificaciones

- Ensayo Sobre CiberdelincuenciaDocumento7 páginasEnsayo Sobre CiberdelincuenciaMarcelMiguelQuinteroAltuve100% (1)

- InformaticaDocumento3 páginasInformaticavelasquez martinez sebastian darioAún no hay calificaciones

- Procedimiento para Liquidación de Viaticos y Gastos de ViajeDocumento3 páginasProcedimiento para Liquidación de Viaticos y Gastos de ViajeJuan Camilo BustamanteAún no hay calificaciones

- FICHA Plan Lector 2 - 2° de Secundaria CDocumento3 páginasFICHA Plan Lector 2 - 2° de Secundaria CSteffy Tef50% (2)

- Estado Del Arte Internet de Las CosasDocumento4 páginasEstado Del Arte Internet de Las CosasDanielAvilaAún no hay calificaciones

- CARTILLA COMUNICACIÓN 5° TERCER PERIODO - PagenumberDocumento73 páginasCARTILLA COMUNICACIÓN 5° TERCER PERIODO - PagenumberEsneiderAún no hay calificaciones

- Protocolo Simple de Acceso A Objetos-SOAPDocumento15 páginasProtocolo Simple de Acceso A Objetos-SOAPMoisés Cocom TinalAún no hay calificaciones

- 10 Lineas de Comando Linea AvanzadaDocumento6 páginas10 Lineas de Comando Linea AvanzadaUriel TijerinoAún no hay calificaciones

- Protocolo RSVP-Evolucion y ExperienciasDocumento7 páginasProtocolo RSVP-Evolucion y Experienciascristian tapiaAún no hay calificaciones

- Mi Caja de Herramientas TICDocumento21 páginasMi Caja de Herramientas TIClucy carrilloAún no hay calificaciones

- Personal y Su Nuevo Servicio M2MDocumento11 páginasPersonal y Su Nuevo Servicio M2MTuxInfoAún no hay calificaciones

- REDESDocumento4 páginasREDEStecnologiarj45Aún no hay calificaciones

- Mobile Commerce-Deyber Champi CondoriDocumento7 páginasMobile Commerce-Deyber Champi CondoriJCarlos ClarensAún no hay calificaciones

- El Continente InvisibleDocumento4 páginasEl Continente InvisibleYoslen MartinezAún no hay calificaciones

- El Segundo Paso para Hacer Nuestro EnsayoDocumento1 páginaEl Segundo Paso para Hacer Nuestro Ensayo5914324Aún no hay calificaciones

- Estos Son 10 Elementos Imprescindibles en El Equipamiento de Una OficinaDocumento2 páginasEstos Son 10 Elementos Imprescindibles en El Equipamiento de Una OficinaWilson Ospina GarceráAún no hay calificaciones

- Lienzo Del Modelo Canvas-2020Documento12 páginasLienzo Del Modelo Canvas-2020ERBIN ROJASAún no hay calificaciones

- El Impacto Negativo de Las Tecnologías en Los Adolescentes y Jóvenes - Bermello Navarrete - Medimay PDFDocumento14 páginasEl Impacto Negativo de Las Tecnologías en Los Adolescentes y Jóvenes - Bermello Navarrete - Medimay PDFDiana GomezAún no hay calificaciones

- Infografía Sobre Los Sistemas Informáticos-DiegoDocumento7 páginasInfografía Sobre Los Sistemas Informáticos-DiegoDiego FernandezAún no hay calificaciones

- Material de Estudio VFDocumento78 páginasMaterial de Estudio VFMY LOVEAún no hay calificaciones

- Examen 2da Parcial - Sistemas Operativos Nov 2020 - Mar 2021Documento4 páginasExamen 2da Parcial - Sistemas Operativos Nov 2020 - Mar 2021Camilo Nogales RomeroAún no hay calificaciones

- Manual de Usuario Apache Cold TracerDocumento33 páginasManual de Usuario Apache Cold TracerPere SanchezAún no hay calificaciones

- Mapa Software y Servicio de InternetDocumento2 páginasMapa Software y Servicio de InternetMarlon CarabaliAún no hay calificaciones