Documentos de Académico

Documentos de Profesional

Documentos de Cultura

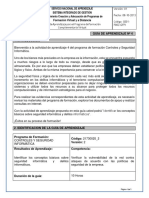

Curso de Planificación de La Seguridad Informática en La Empresa IFCT101PO

Cargado por

Pablo0 calificaciones0% encontró este documento útil (0 votos)

58 vistas4 páginasEste documento describe un curso de Planificación de la Seguridad Informática en la Empresa de 80 horas de duración que se llevará a cabo del 7 al 11 de marzo de 2022. El curso cubrirá temas como debilidades, amenazas y ataques cibernéticos, administración de seguridad en redes, criptografía, sistemas de autenticación, redes virtuales privadas, firewalls y detección e prevención de intrusiones. La formación está 100% subvencionada y dirigida a personas con experiencia relev

Descripción original:

Título original

Curso de Planificación de la Seguridad Informática en la Empresa IFCT101PO

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoEste documento describe un curso de Planificación de la Seguridad Informática en la Empresa de 80 horas de duración que se llevará a cabo del 7 al 11 de marzo de 2022. El curso cubrirá temas como debilidades, amenazas y ataques cibernéticos, administración de seguridad en redes, criptografía, sistemas de autenticación, redes virtuales privadas, firewalls y detección e prevención de intrusiones. La formación está 100% subvencionada y dirigida a personas con experiencia relev

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

58 vistas4 páginasCurso de Planificación de La Seguridad Informática en La Empresa IFCT101PO

Cargado por

PabloEste documento describe un curso de Planificación de la Seguridad Informática en la Empresa de 80 horas de duración que se llevará a cabo del 7 al 11 de marzo de 2022. El curso cubrirá temas como debilidades, amenazas y ataques cibernéticos, administración de seguridad en redes, criptografía, sistemas de autenticación, redes virtuales privadas, firewalls y detección e prevención de intrusiones. La formación está 100% subvencionada y dirigida a personas con experiencia relev

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 4

(+34) 91 553 61 62

Ref: IFCT101PO

Curso de Planificación de la Seguridad Informática en la

Empresa

Duración: Fecha: Horario: Modalidad:

80 horas 07-03-2022 L-J 19:00-22:00 Presencial/Virtual

Objetivos:

Planificar la Seguridad Informática en la Empresa.

Requisitos:

Acreditaciones/ TitulacionesCumplir como Mínimo Alguno de los Siguientes Requisitos:

•Título de Técnico Superior (FP Grado Superior) o equivalente.

•Haber Superado la Prueba de Acceso a Ciclos Formativos de Grado Superior.

•Haber Superado cualquier Prueba Oficial de Acceso a la Universidad - Certificado de

Profesionalidad de Nivel 3.

•Título de Grado o Equivalente.

Formación 100% Subvencionada

(+34) 91 553 61 62

•Título de Postgrado (Máster) o Equivalente.

•Técnico Auxiliar (FP 1) o Equivalente.

•Bachiller.

•Experiencia Previa en la Ocupación.

Experiencia profesionalNo requerida. Modalidad de teleformaciónAdemás de lo indicado

anteriormente, los Participantes han de tener las Destrezas Suficientes para ser Usuarios de la

Plataforma Virtual en la que se apoya la Acción Formativa.

Contenido del Programa:

1. Debilidades, Amenazas y Ataques

•1.1. Tipos de Atacantes.

•1.2. Motivaciones del Atacante.

•1.3. Metodología de un Atacante Determinado.

•1.4. Vulnerabilidades y Ataques Comunes.

•1.5. Herramientas de Hacking.

•1.6. Ingeniería Social.

•1.7. Prevención de Ataques.

•1.8. Respuesta a Contingencias.

2. Administración de la Seguridad en Redes.

•2.1. Diseño e Implantación de Políticas de Seguridad.

3. Tecnologías Criptográficas.

•3.1. Encriptación Simétrica.

•3.2. Encriptación Asimétrica.

Formación 100% Subvencionada

(+34) 91 553 61 62

•3.3. Firmas Digitales.

•3.4. Certificados Digitales.

•3.5. SSL/TLS. La Herramienta de Encriptación Multiusos.

•3.6. Navegación Segura: HTTPS.

4. Sistemas de Autentificación.

•4.1. Tecnologías de Identificación.

•4.2. PAP y CHAP.

•4.3. RADIUS.

•4.4. El Protocolo 802.1X.

•4.5. La Suite de Protocolos EAP: LEAP, PEAP, EAP-TLS.

•4.6. Sistemas Biométricos.

5. Redes Virtuales Privadas.

•5.1. Beneficios y Características.

•5.2. IP Sec.

•5.3. VPNs con SSL-TLS.

6. Firewalls.

•6.1. Arquitectura de Firewalls.

•6.2. Filtrado de Paquetes Sin Estados.

•6.3. Servidores Proxy.

•6.4. Filtrado Dinámico o «»Stateful»».

•6.5. Firewalls de Siguiente Generación.

•6.6. Funciones Avanzadas.

7. Detección y Prevención Automatizada de Intrusiones (IDS-IPS).

Formación 100% Subvencionada

(+34) 91 553 61 62

Contacta con nosotros:

¡Te lo ponemos fácil!

Ponemos a tu disposición los siguientes medios de contacto para resolver cualquier

duda sobre nuestros cursos.

• Por correo electrónico: formacionsubvencionada@cas-training.com

• Por teléfono: llámanos gratis al (+34) 91 553 61 62

• Por nuestro sitio web: visitar contacto aquí.

Modelo de nota informativa para dar a conocer el carácter público de la

financiación por el Servicio Público de Empleo Estatal de la actividad en todas las

actuaciones relacionadas con la difusión y el desarrollo de las acciones

formativas subvencionadas.

Formación 100% Subvencionada

También podría gustarte

- Bootcamp Certificacion CisspDocumento5 páginasBootcamp Certificacion CisspvingallAún no hay calificaciones

- 2022 05 Anexo Tecnico A Servicios ReactivosDocumento9 páginas2022 05 Anexo Tecnico A Servicios ReactivosChris RAún no hay calificaciones

- Actividad 2 - CRS - Plan de Seguridad InformaticaDocumento6 páginasActividad 2 - CRS - Plan de Seguridad InformaticaDiego Omar GIl VargasAún no hay calificaciones

- Diplomado en Ciberseguridad y CiberdefensaDocumento6 páginasDiplomado en Ciberseguridad y CiberdefensaIcursoCLAún no hay calificaciones

- Contenido de FormaciónDocumento26 páginasContenido de FormaciónJessica SalamancaAún no hay calificaciones

- Cibersegu GuayardDocumento4 páginasCibersegu GuayardJavier GonzalesAún no hay calificaciones

- Unidad 4 Fundamentos de Auditoría Caso Escoge Uno.Documento3 páginasUnidad 4 Fundamentos de Auditoría Caso Escoge Uno.JohnFernandoAlapeEspitia100% (1)

- Diplomado Seguridad Informatica Universidad Javeriana BogotáDocumento6 páginasDiplomado Seguridad Informatica Universidad Javeriana BogotáAlexander Díaz GarcíaAún no hay calificaciones

- 900 066 Nov23Documento2 páginas900 066 Nov23Adry AguilarAún no hay calificaciones

- Presentacion Ccna CyberopsDocumento9 páginasPresentacion Ccna CyberopsMaria Evelina Silva BAún no hay calificaciones

- INCO Dip Ciberseguridad y Auditoría Informática RVDocumento25 páginasINCO Dip Ciberseguridad y Auditoría Informática RVwladimirAún no hay calificaciones

- Informacion Curso Seguridad Redes Fortinet Online Feb2018Documento6 páginasInformacion Curso Seguridad Redes Fortinet Online Feb2018Guillermo PariatonAún no hay calificaciones

- Semillero Aprendices 2022Documento6 páginasSemillero Aprendices 2022servicios onlineAún no hay calificaciones

- H. SENA - GD - Guia - Desarrollo - SeguroDocumento19 páginasH. SENA - GD - Guia - Desarrollo - SeguroJABERO861108Aún no hay calificaciones

- Propuesta SGSIDocumento5 páginasPropuesta SGSIIng Leonardo Barros OrtegaAún no hay calificaciones

- Curso de Implementación y Auditoría de Cumplimiento PCI DSS - TN UniversityDocumento8 páginasCurso de Implementación y Auditoría de Cumplimiento PCI DSS - TN UniversityFabian Navas100% (1)

- Pci DSS 6.3Documento8 páginasPci DSS 6.3collareralAún no hay calificaciones

- Plan de Estudios de Especialización en CybersecurityDocumento2 páginasPlan de Estudios de Especialización en CybersecurityStefanny RojasAún no hay calificaciones

- Auditoria de Sistemas Aca3Documento23 páginasAuditoria de Sistemas Aca3Sebastian MonroyAún no hay calificaciones

- Clase 5 Engancha TIC CIBERSEGURIDADDocumento16 páginasClase 5 Engancha TIC CIBERSEGURIDADjesus tooresAún no hay calificaciones

- Protocolo Desarrollar Proceso de Seguridad InformáticaDocumento5 páginasProtocolo Desarrollar Proceso de Seguridad InformáticaVivas BejaranoAún no hay calificaciones

- Programa de Especialización en Mantenimiento y Confiabilidad - EstructuraDocumento4 páginasPrograma de Especialización en Mantenimiento y Confiabilidad - EstructuraFlavio Chavez TarazonaAún no hay calificaciones

- Ficha ISO27032Documento2 páginasFicha ISO27032Tracy BlancoAún no hay calificaciones

- CISSP Dominio1Documento144 páginasCISSP Dominio1Pedro MontalvanAún no hay calificaciones

- Guía de Aprendizaje #4 1. IntroducciónDocumento5 páginasGuía de Aprendizaje #4 1. IntroducciónLuisa Fernandez Florez100% (1)

- Brochure Informativo de Diplomados Agosto - Septiembre 2020 BCDocumento20 páginasBrochure Informativo de Diplomados Agosto - Septiembre 2020 BCDavid Antonio Bonilla ChaónAún no hay calificaciones

- U2 S3 Controles y Riesgos en La Auditoría de SistemasDocumento23 páginasU2 S3 Controles y Riesgos en La Auditoría de SistemasChristian GomezAún no hay calificaciones

- Analista de SistemasDocumento6 páginasAnalista de SistemasErick RLAún no hay calificaciones

- Presentacion TranscripcionDocumento1 páginaPresentacion TranscripcionYorh Socrates Carbajal PonceAún no hay calificaciones

- Seminario Taller Auditoria InformaticaDocumento12 páginasSeminario Taller Auditoria InformaticaPablo BenavidesAún no hay calificaciones

- AUDITORIA INFORMATICA Tarea 1 Cuestios de Repaso 4 Capitulos PrimerosDocumento13 páginasAUDITORIA INFORMATICA Tarea 1 Cuestios de Repaso 4 Capitulos PrimerosJesus Elid CisnerosAún no hay calificaciones

- MallaDocumento4 páginasMallaaamazonee2 pprrimmAún no hay calificaciones

- ISTQB 30marzo Final2Documento6 páginasISTQB 30marzo Final2Jóse ContrerasAún no hay calificaciones

- Curriculum Del Programa IC3Documento8 páginasCurriculum Del Programa IC3Ed VazquezAún no hay calificaciones

- Tecnico Seguridad Informatica Cloud ComputingDocumento20 páginasTecnico Seguridad Informatica Cloud ComputingJUAN CARLOS ORTIZ BARDALESAún no hay calificaciones

- Pae. Power Bi 15% DSCDocumento9 páginasPae. Power Bi 15% DSCPamelitah Cornejo PintoAún no hay calificaciones

- Lean ConstructionDocumento3 páginasLean ConstructionMiguel Angel JAAún no hay calificaciones

- FF Iso 27001 PDFDocumento11 páginasFF Iso 27001 PDFCarlos Sevilla0% (1)

- Curso Fundamentos de COBIT V4.1Documento5 páginasCurso Fundamentos de COBIT V4.1Luis Ortiz0% (1)

- Jorge Rosales AlexanderDocumento15 páginasJorge Rosales AlexanderROSA MERCEDES AVELLANEDA ENRIQUEZ100% (1)

- TDR Cas 044 2023Documento3 páginasTDR Cas 044 2023Luis ArrayaAún no hay calificaciones

- P Isaca Gti PDFDocumento10 páginasP Isaca Gti PDFNANITTAAún no hay calificaciones

- Auditoria de Sistemas Aca2Documento12 páginasAuditoria de Sistemas Aca2sebastian.monroyaAún no hay calificaciones

- Brochure BIG DATADocumento10 páginasBrochure BIG DATA2312237Aún no hay calificaciones

- Curso de Preparacion para El Examen CRISC 2023Documento4 páginasCurso de Preparacion para El Examen CRISC 2023carlos.rosillo301Aún no hay calificaciones

- Plataforma Biométrica HominiDocumento25 páginasPlataforma Biométrica HominimintgoAún no hay calificaciones

- Protocolo ColaborativoDocumento2 páginasProtocolo Colaborativonatalia gomezAún no hay calificaciones

- 01 Caso 1 NKGDocumento8 páginas01 Caso 1 NKGNicolas CumezAún no hay calificaciones

- Certificaciones Del Área de Tecnologías de La Información y ComunicaciónDocumento31 páginasCertificaciones Del Área de Tecnologías de La Información y ComunicaciónVideos-Manuelito06Aún no hay calificaciones

- LiliaLiu MartesDocumento27 páginasLiliaLiu MartesSophia CamargoAún no hay calificaciones

- 2.2.5 Lab - Becoming A DefenderDocumento3 páginas2.2.5 Lab - Becoming A DefenderJared OrtegaAún no hay calificaciones

- BrochureDocumento16 páginasBrochureJohan Alexis Silva CalderonAún no hay calificaciones

- Planificación CursoDocumento4 páginasPlanificación CursoJhonatan Carvajal AntiguaAún no hay calificaciones

- AUDITORIA INFORMATICA Tarea 1 Cuestios de Repaso 4 Capitulos PrimerosDocumento14 páginasAUDITORIA INFORMATICA Tarea 1 Cuestios de Repaso 4 Capitulos PrimerosGustavo Diaz MorenoAún no hay calificaciones

- PFAySI - G7 - PRIMER AVANCEDocumento7 páginasPFAySI - G7 - PRIMER AVANCESEVENTH NIGTHAún no hay calificaciones

- Actividad1 - Requisitos de TrabajoDocumento7 páginasActividad1 - Requisitos de TrabajomelisagomezdelacruzAún no hay calificaciones

- Pruebas de funcionalidades y optimización de páginas web. IFCD0110De EverandPruebas de funcionalidades y optimización de páginas web. IFCD0110Aún no hay calificaciones

- UF1306 - Pruebas de funcionalidades y optimización de páginas webDe EverandUF1306 - Pruebas de funcionalidades y optimización de páginas webAún no hay calificaciones

- Administración y seguridad: En redes de computadorasDe EverandAdministración y seguridad: En redes de computadorasAún no hay calificaciones

- 04 Material de Lectura 104 CompletoDocumento18 páginas04 Material de Lectura 104 CompletoPabloAún no hay calificaciones

- 03-C Material de Lectura Tema 103 CDocumento10 páginas03-C Material de Lectura Tema 103 CPabloAún no hay calificaciones

- 03-A Material de Lectura Tema 103 ADocumento28 páginas03-A Material de Lectura Tema 103 APabloAún no hay calificaciones

- 03-B Material de Lectura Tema 103 BDocumento22 páginas03-B Material de Lectura Tema 103 BPabloAún no hay calificaciones

- 02 Apunte Completo 102 PDFDocumento23 páginas02 Apunte Completo 102 PDFPabloAún no hay calificaciones

- 01 Material de Lectura 101Documento21 páginas01 Material de Lectura 101PabloAún no hay calificaciones

- Comandos LinuxDocumento3 páginasComandos LinuxPabloAún no hay calificaciones

- Manual de Configuraciones Basicas MicrotikDocumento39 páginasManual de Configuraciones Basicas MicrotikPabloAún no hay calificaciones

- Introducción Al Hardening de SistemasDocumento6 páginasIntroducción Al Hardening de SistemasJoris De LeonAún no hay calificaciones

- Seguridades DocDocumento21 páginasSeguridades DocLenin VeraAún no hay calificaciones

- Iii Examen de ConocimientosDocumento3 páginasIii Examen de ConocimientosWilder EscuderoAún no hay calificaciones

- Clase 1 Presentacion de La AsignaturaDocumento13 páginasClase 1 Presentacion de La AsignaturaRAUL ALEJANDRO Gallegos HerreraAún no hay calificaciones

- Seguridad in For Matic A Unidad 3Documento146 páginasSeguridad in For Matic A Unidad 3Bryan LemusAún no hay calificaciones

- Seguridad InformaticaDocumento9 páginasSeguridad InformaticaDiego CoronadoAún no hay calificaciones

- AES CriptoDocumento13 páginasAES CriptoSantiago FernandezAún no hay calificaciones

- Checklist I So 27001 Yan Exo ADocumento11 páginasChecklist I So 27001 Yan Exo Asantiatacama100% (1)

- Criptografía PreguntasDocumento4 páginasCriptografía PreguntasJonnathan Castillo0% (1)

- 100000I47N NetworkSecurityDocumento4 páginas100000I47N NetworkSecurityKarina ErikaAún no hay calificaciones

- Silabo Desarrollado Criminología 2023-1Documento172 páginasSilabo Desarrollado Criminología 2023-1thiagoapontegar20Aún no hay calificaciones

- Criptografia Simetrica y Asimetrica Diego Viera SanchezDocumento7 páginasCriptografia Simetrica y Asimetrica Diego Viera Sanchezdiego VieraAún no hay calificaciones

- Pentesting A RedesDocumento4 páginasPentesting A RedesCristhian Gamboa FernandezAún no hay calificaciones

- SEGURIDAD INFORMÁTICA Y NUEVAS TECNOLOGÍAS M.jose, 2ºCDocumento12 páginasSEGURIDAD INFORMÁTICA Y NUEVAS TECNOLOGÍAS M.jose, 2ºCMariajose93Aún no hay calificaciones

- Silabo Seguridad Informatica - Is444 - ActualizadoDocumento4 páginasSilabo Seguridad Informatica - Is444 - ActualizadomolhiellAún no hay calificaciones

- Criptografía AsimétricaDocumento5 páginasCriptografía AsimétricaDiego ZurrejosAún no hay calificaciones

- Chiliguay Proyecto Tif Final-1Documento11 páginasChiliguay Proyecto Tif Final-1SECCIONAL 25 LA ESPERANZAAún no hay calificaciones

- Criptografía y EsteganografíaDocumento3 páginasCriptografía y Esteganografíajose luis ChoqueAún no hay calificaciones

- Aspectos Legales - Semana 10 - Tema 5. Dispositivos de Firma. Identificación Electrónica. Firma Con AdobeDocumento49 páginasAspectos Legales - Semana 10 - Tema 5. Dispositivos de Firma. Identificación Electrónica. Firma Con AdobeRobert BautistaAún no hay calificaciones

- El Interno Penitenciario: ¿Ciudadano de Segunda Clase?. La Manifestación Del Derecho Penal Del Enemigo en Contradicción Con La Política Criminológica de Prevención Secundaria y Terciaria en El PerúDocumento13 páginasEl Interno Penitenciario: ¿Ciudadano de Segunda Clase?. La Manifestación Del Derecho Penal Del Enemigo en Contradicción Con La Política Criminológica de Prevención Secundaria y Terciaria en El PerúRenzo EspinozaAún no hay calificaciones

- Fundamentos de Ciberseguridad - Clase 1Documento26 páginasFundamentos de Ciberseguridad - Clase 1jptapiaa5Aún no hay calificaciones

- Acta NacimientoDocumento1 páginaActa NacimientoSharom Torres FloresAún no hay calificaciones

- Test Cumplimiento Anexo A I27001CLI (V042021A) SPDocumento11 páginasTest Cumplimiento Anexo A I27001CLI (V042021A) SPEmericKill95Aún no hay calificaciones

- Sein PDocumento5 páginasSein PNancy YankurAún no hay calificaciones

- Iso 27001Documento96 páginasIso 27001Alex MuñozAún no hay calificaciones

- Guía BP21 Ransomware. Abril 2021Documento37 páginasGuía BP21 Ransomware. Abril 2021GDIAZAún no hay calificaciones

- Tema 8 - Delitos InformáticosDocumento39 páginasTema 8 - Delitos InformáticosJohn MarinAún no hay calificaciones

- Estados Unidos Mexicanos Acta de Nacimiento: Identificador ElectrónicoDocumento1 páginaEstados Unidos Mexicanos Acta de Nacimiento: Identificador ElectrónicoGabriela CachoAún no hay calificaciones

- Trabajo de Politica CriminalDocumento43 páginasTrabajo de Politica CriminalJUZOIL DENISE PAEZ SEQUERAAún no hay calificaciones

- CRUCIGRAMA NiñasDocumento3 páginasCRUCIGRAMA NiñasKarol MarianaAún no hay calificaciones