Documentos de Académico

Documentos de Profesional

Documentos de Cultura

TEMA 4f. QÜESTIONARI

Cargado por

david eTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

TEMA 4f. QÜESTIONARI

Cargado por

david eCopyright:

Formatos disponibles

Tratamiento informático y competencia digital

PREGUNTAS TIPO TEST

TEMA 4

1. El almacenamiento del backup en la nube

a. Permite acceder a éste desde un ordenador diferente

b. no es posible actualmente

c. ninguna de las dos opciones es correcta

2. Un antivirus:

a. No es un programa

b. Debe ser actualizado periódicamente

c. No elimina los virus informáticos

d. Ninguna es correcta

3. Un cortafuegos puede

a. evitar el recalentamiento del disco duro del equipo

b. bloquear el acceso a determinadas páginas de Internet

c. ambas son ciertas

4. Indica, de las siguientes, cual puede ser una causa de pérdida de información de un ordenador:

a. un error humano

b. un virus

c. un error del hardware

d. todas las anteriores

5. Los programas antivirus detectan las amenazas

a. tras analizar los daños causados en el ordenador

b. cuando se produce inestabilidad en el sistema y problemas de conexión a Internet

c. analizando el patrón de código del programa sospechoso

6. Las copias de respaldo

a. son copias de seguridad

b. también se denominan backup

c. ambas son ciertas

d. ambas son falsas

7. Un programa espía o spyware

a. intenta replicarse en otros ordenadores

b. recopila información de un ordenador y la transmite a una entidad externa

c. ambas son ciertas

Cuestionario Tema 4. Seguridad y Ética Informática 1

Tratamiento informático y competencia digital

8. Los troyanos

a. son un tipo de malware

b. su objetivo es dar acceso remoto a un sistema

c. ambas opciones son ciertas

9. Los medios que usan los virus para propagarse son:

a. Memorias extraíbles

b. Internet

c. Correo electrónico

d. Todas las anteriores

10. Un firewall es:

a. Un sistema de protección en las comunicaciones

b. Un muro cortafuegos.

c. Un sistema de protección de incendios.

d. Un sistema de protección para evitar desastres naturales al ordenador

11. Un correo electrónico de una entidad bancaria con un enlace a una página web en la que se solicita

rellenar un formulario con datos referentes a la cuenta bancaria podría ser un caso de:

a. spam

b. phishing

c. troyano

12. El término malware se refiere a:

a. Software mal instalado

b. Programas maliciosos

c. Hardware mal instalado

13. ¿Cuál es una de las formas más comunes de realizar un phishing?

a. Grabando la pulsación de las teclas

b. Poniendo el salvapantallas de peces

c. Duplicar una página web para hacer creer al usuario que es el sitio oficial

14. El término Spam refiere:

a. Correo infectado de virus.

b. Correo enviado de forma masiva e indiscriminada con publicidad engañosa solicitado por el usuario.

c. Correo publicitario enviado de forma masiva e indiscriminada no solicitado por el usuario.

d. Correo publicitario.

Cuestionario Tema 4. Seguridad y Ética Informática 2

Tratamiento informático y competencia digital

15. Un correo electrónico anónimo en el que se te informa de ser el ganador de un premio en un sorteo

en el que no has solicitado tu participación, probablemente es

a. scam

b. hoax

c. phishing

16. Las copias de seguridad

a. son copias de los datos almacenados en el ordenador

b. deben almacenarse en el mismo disco duro del que provienen

c. siempre están programadas por defecto cuando se instala el Sistema Operativo

17. Un troyano es capaz de

a. capturar y reenviar datos confidenciales de un ordenador a una dirección externa

b. abrir un puerto de comunicación de un ordenador, para que un intruso lo controle de forma remota

c. ambas son ciertas

18. Las copias de seguridad evitan :

a. Fallos en nuestro sistema informático

b. Virus, troyanos y todo tipo de malware

c. Perdida de información y datos

d. Todas las anteriores.

19. Un correo electrónico que amenaza con años de mala suerte si no lo reenvías a tus amigos al poco

tiempo de recibirlo es

a. phishing

b. scam

c. spam

d. hoax

20. Un correo electrónico cuyo remitente dice ser eBay, anunciando una actualización de las

condiciones de servicio, que solicita la cumplimentación de un formulario con datos referentes a la

domiciliación bancaria de los pagos, puede ser un caso de:

a. troyano

b. scam

c. phishing

21. Un filtro anti-spam es.

a. Un Antivirus.

b. Un Firewall.

c. Un sistema de protección del correo basura.

d. Un sistema de protección de spyware.

Cuestionario Tema 4. Seguridad y Ética Informática 3

Tratamiento informático y competencia digital

22. Los correos hoax son

a. normalmente inofensivos para la seguridad de tu ordenador

b. anónimos y sin fechas

c. las dos son ciertas

d. las dos son falsas

23. Un spam recibido en nuestro correo electrónico es:

a. Un correo de una empresa.

b. Un correo de confirmación de un mensaje enviado.

c. Un correo basura.

d. Un correo devuelto.

24. Un mensaje en el que se te ofrece un empleo que tú no has solicitado, en condiciones muy

favorables, y para el que se te pide el envío de una cierta cantidad de dinero, se trata probablemente de

un

a. spam

b. scam

c. hoax

25. Es un elemento de hardware o software ubicado entre dos redes que ejerce la política de

seguridad:

a. Antivirus

b. Firewall

c. Antiespías

26. Un scam

a. trata de estafar al receptor del mensaje

b. es un mensaje no solicitado de tipo publicitario enviado de forma masiva

c. las dos son ciertas

27. Un correo electrónico que difunde una noticia sobre la necesidad de encontrar adoptantes para

unos cachorros antes de que éstos sean sacrificados y te solicita su máxima difusión es un

a. spam

b. phishing

c. hoax

d. scam

Cuestionario Tema 4. Seguridad y Ética Informática 4

Tratamiento informático y competencia digital

28. ¿Cuál de las siguientes afirmaciones es correcta respecto al Firewall?

a. Controla y filtra las conexiones a red de una máquina o conjunto de máquinas

b. Sirve para detectar y eliminar el software dañino

c. Puede dañar el ordenador sin conocimiento del dueño

29. Recibes un correo electrónico ofreciéndote un puesto de trabajo falso con unas condiciones

laborales muy ventajosas, pero te piden hacer algún ingreso o transferencia económica para poder

optar a él. Puedes estar ante un caso de:

a. Phishing

b. Spam

c. Scam

30. ¿Qué es un spam?

a. Un fallo informático del Sistema Operativo de un ordenador

b. Un correo que incluye un adjunto infectado por un virus

c. Un correo publicitario enviado de forma indiscriminada y masiva

d. Cualquiera de las anteriores puede considerarse spam

31. La publicación de una página Web imitando a una página Web existente con intención de engañar

a posibles usuarios es un caso de…

a. Scam

b. Hoax

c. Firewall

d. Phishing

32. El cortafuegos permite:

a. Prevenir el correo basura

b. Detectar y eliminar el software dañino

c. Bloquear el acceso a determinadas páginas de Internet

33. ¿Cuál de los siguientes NO es un buen hábito de uso para proteger nuestros equipos?

a. Mantener el sistema operativo actualizado

b. Utilizar un antivirus que analice lo que descargas

c. Abrir cualquier tipo de adjunto

Cuestionario Tema 4. Seguridad y Ética Informática 5

Tratamiento informático y competencia digital

34. Los antivirus son:

a. programas diseñados para detectar y eliminar el software dañino

b. programas diseñados solo para detectar el software dañino

c. programas diseñados solo para avisar que tienes un software dañino

d. ninguna de las anteriores es correcta

35. El antispam es:

a. un método de detección de estafas en internet

b. un método para prevenir el correo basura

c. un método que permite comprar por internet

d. ninguna de las anteriores es correcta

36. El objetivo del SCAM es:

a. avisar a la persona que recibe el correo electrónico de que le pueden estafar

b. poner en alerta a la persona que recibe el correo electrónico de que le pueden estafar

c. estafar a la persona que recibe el correo electrónico

d. ninguna de las anteriores es correcta

37. Un troyano:

a. permite robar contraseñas

b. es un código malicioso que se encuentra en un programa sano

c. permite realizar operaciones maliciosas

d. todas las anteriores son correctas

38. El Hoax o bulos:

a. suelen ser difundidos a través de anuncios publicitarios

b. suelen ser difundidos a través del correo electrónico

c. suelen ser difundidos solo cuando accedes a su página web

d. ninguna de las anteriores es correcta

Cuestionario Tema 4. Seguridad y Ética Informática 6

Tratamiento informático y competencia digital

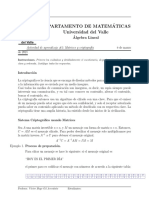

SOLUCIONES

1 A 2 B 3 B 4 D 5 C

6 C 7 B 8 C 9 D 10 A

11 B 12 B 13 C 14 C 15 A

16 A 17 C 18 C 19 D 20 C

21 C 22 C 23 C 24 B 25 B

26 C 27 C 28 A 29 C 30 C

31 D 32 C 33 C 34 A 35 B

36 C 37 D 38 B

Cuestionario Tema 4. Seguridad y Ética Informática 7

También podría gustarte

- Cri Examen (VF)Documento4 páginasCri Examen (VF)Oscar SantosAún no hay calificaciones

- Boletín 1.1 Testud1.1Documento3 páginasBoletín 1.1 Testud1.1Sandra PérezAún no hay calificaciones

- Lista de Documentos Paquete Premium ISO 27001 e ISO 22301 ESDocumento8 páginasLista de Documentos Paquete Premium ISO 27001 e ISO 22301 ESJosé RodríguezAún no hay calificaciones

- Álgebra Lineal - Criptografía con MatricesDocumento3 páginasÁlgebra Lineal - Criptografía con Matriceslida marina mornoAún no hay calificaciones

- Test Seguridad Informatica v. 1.2Documento8 páginasTest Seguridad Informatica v. 1.2torreswilchesAún no hay calificaciones

- Csif Test Tema 12 Con SolucionesDocumento5 páginasCsif Test Tema 12 Con SolucionesJorge SqrAún no hay calificaciones

- Te Seguridad de Redes - Examen 1 AlumnoDocumento10 páginasTe Seguridad de Redes - Examen 1 AlumnoSantiago PérezAún no hay calificaciones

- Preguntas sobre conceptos de seguridad informática como VPN, firewall, Wi-Fi, cookies y másDocumento2 páginasPreguntas sobre conceptos de seguridad informática como VPN, firewall, Wi-Fi, cookies y másSaul Ramos Quina100% (1)

- UD06 ExamenDocumento6 páginasUD06 Exameninformaticacuenta4178Aún no hay calificaciones

- Jorge Sánchez Autoevaluación Proyecto 4Documento2 páginasJorge Sánchez Autoevaluación Proyecto 4Jorge Sánchez JiménezAún no hay calificaciones

- Copia de Examen Intermedio 3 Periodo Grado 7 Tecnologia #1Documento4 páginasCopia de Examen Intermedio 3 Periodo Grado 7 Tecnologia #1David Perez MoralesAún no hay calificaciones

- Seguridad Logica PDFDocumento2 páginasSeguridad Logica PDF466824Aún no hay calificaciones

- Practica de EntradaDocumento4 páginasPractica de EntradaYEIMY SALVATIERRA GARCIAAún no hay calificaciones

- Test Ciberseguridad RespuestasDocumento4 páginasTest Ciberseguridad Respuestasvalentina hidalgoAún no hay calificaciones

- Inform Tica B Sica. Test 031677084844899Documento8 páginasInform Tica B Sica. Test 031677084844899GiuliaMorenoAún no hay calificaciones

- Preguntas Delitos Informaticos Grupo 3Documento2 páginasPreguntas Delitos Informaticos Grupo 3lio messiAún no hay calificaciones

- Bibliografía y CuestionarioDocumento2 páginasBibliografía y CuestionarioMARIA FERNANDA GOMEZ MOLINAAún no hay calificaciones

- Hacking ÉticoDocumento4 páginasHacking ÉticoMiriam MecAún no hay calificaciones

- ExamenDocumento2 páginasExamenHeber Plasencia SalazarAún no hay calificaciones

- Preguntas Con RespuestasDocumento12 páginasPreguntas Con RespuestasCarlos SampedroAún no hay calificaciones

- Guias - A06050609Nivelación Tecnologia e Informatica Primer Periodo Sexto GradoDocumento3 páginasGuias - A06050609Nivelación Tecnologia e Informatica Primer Periodo Sexto GradoAnyelina Gonzalez MaldonadoAún no hay calificaciones

- Test Repàs Tema 1Documento3 páginasTest Repàs Tema 1Diego FerrerAún no hay calificaciones

- Tarea Ciber Delito PreguntasDocumento7 páginasTarea Ciber Delito PreguntasJosue CarlosamaAún no hay calificaciones

- Actividad Delitos InformáticosDocumento2 páginasActividad Delitos InformáticosXiomara Franco HerreraAún no hay calificaciones

- Test Tipos de VirusDocumento7 páginasTest Tipos de VirusNiXXV MAún no hay calificaciones

- TEST 11 2021 TEMA 1 MALWARE ResueltoDocumento56 páginasTEST 11 2021 TEMA 1 MALWARE ResueltoHelena Molina SotoAún no hay calificaciones

- Preguntas Informeatica LeccionDocumento9 páginasPreguntas Informeatica LeccionChriss Encalada AguilarAún no hay calificaciones

- Examen de Ciberseguridad CISCODocumento1 páginaExamen de Ciberseguridad CISCOjosferchAún no hay calificaciones

- Test de RepadoDocumento1 páginaTest de RepadoAmaya Muñoz CastellanosAún no hay calificaciones

- Preguntas CiberseguridadDocumento2 páginasPreguntas CiberseguridadJoel TiconaAún no hay calificaciones

- Examen Final - Internet de Las CosasDocumento3 páginasExamen Final - Internet de Las CosasBryan MartinezAún no hay calificaciones

- Preguntas Test 1Documento1 páginaPreguntas Test 1Hugo CarreraAún no hay calificaciones

- Examen final de seguridad informáticaDocumento1 páginaExamen final de seguridad informáticachristian dustin puyo torresAún no hay calificaciones

- ExamenDocumento2 páginasExamenadelagguillen100% (1)

- Examen Diagnostico Seguridad InformaticaDocumento4 páginasExamen Diagnostico Seguridad InformaticamafeAún no hay calificaciones

- Practica N°2Documento2 páginasPractica N°2LEANDRO ANDREW ESQUIVEL CACERESAún no hay calificaciones

- Cuestionario 2 Seguridad InformaticaDocumento2 páginasCuestionario 2 Seguridad InformaticaJULIO CESARAún no hay calificaciones

- Cuestionario 1Documento17 páginasCuestionario 1iamtaato14Aún no hay calificaciones

- Entregable 1 - Hernan GamarraDocumento5 páginasEntregable 1 - Hernan GamarraHernan GamarraAún no hay calificaciones

- Examen IsdcsDocumento13 páginasExamen IsdcsScribdTranslationsAún no hay calificaciones

- Guia N. 1 - Prueba Sobre Seguridad InformaticaDocumento2 páginasGuia N. 1 - Prueba Sobre Seguridad InformaticaJefferson Wilches SernaAún no hay calificaciones

- Tarea 2 InformaticaDocumento2 páginasTarea 2 InformaticaPaul LópezAún no hay calificaciones

- Preguntas Auditoria de SistemasDocumento25 páginasPreguntas Auditoria de SistemasAlfredo YepezAún no hay calificaciones

- Examen Final de Tics e InternetDocumento3 páginasExamen Final de Tics e InternetManolo Ita Castillo100% (1)

- 60 Test General 07Documento6 páginas60 Test General 07Silvia Ramírez DivaretAún no hay calificaciones

- Actividad Entregable 01 Competencias DigitalesDocumento6 páginasActividad Entregable 01 Competencias DigitalesAaron Garcia GonzalesAún no hay calificaciones

- Preguntas SeguridadDocumento10 páginasPreguntas SeguridadBelén Perez JiménezAún no hay calificaciones

- SI - Trabajo2 Colaborativo - MJNJDocumento2 páginasSI - Trabajo2 Colaborativo - MJNJjucalora17Aún no hay calificaciones

- Herramientas para La Productividad Quiz 1Documento4 páginasHerramientas para La Productividad Quiz 1anonimouus75% (4)

- ParcialDocumento3 páginasParcialjhonatan611100% (1)

- TEST T 12conocimientos de Digitalización. Negocios Digitales. Navegación e Identidad Digital PDFDocumento11 páginasTEST T 12conocimientos de Digitalización. Negocios Digitales. Navegación e Identidad Digital PDFCandido garcia veigaAún no hay calificaciones

- Actividad Entregable 01 de C.D.IDocumento7 páginasActividad Entregable 01 de C.D.ILeo FVAún no hay calificaciones

- Examen Tema 1 Etica y EstéticaDocumento3 páginasExamen Tema 1 Etica y EstéticabpradaAún no hay calificaciones

- Preguntas sobre hacktivismo, ciberseguridad y ciberguerraDocumento3 páginasPreguntas sobre hacktivismo, ciberseguridad y ciberguerraLaura SarmientoAún no hay calificaciones

- Seguridad Con Prevencion - QuizDocumento16 páginasSeguridad Con Prevencion - QuizCarlos Antonio AntonioAún no hay calificaciones

- Test AntivirusDocumento3 páginasTest AntivirusMiguel Angel Marin JulianAún no hay calificaciones

- Compartir datos móvilesDocumento12 páginasCompartir datos móvilesGerson Paz0% (1)

- Test AlumnosDocumento4 páginasTest AlumnosHonsouAún no hay calificaciones

- Actividad Del Libro Costas - Yesid SerranoDocumento6 páginasActividad Del Libro Costas - Yesid SerranoYesid Serrano ManosalvaAún no hay calificaciones

- Preguntas sobre redes, Internet, seguridad y antivirusDocumento2 páginasPreguntas sobre redes, Internet, seguridad y antivirusJose Apaza CondoriAún no hay calificaciones

- Competencias Digitales Actividad Entregable 01Documento6 páginasCompetencias Digitales Actividad Entregable 01Another Generic ChannelAún no hay calificaciones

- TIC Examen Prueba Acceso Grado Superior Comunidad Valenciana 2019Documento6 páginasTIC Examen Prueba Acceso Grado Superior Comunidad Valenciana 2019david eAún no hay calificaciones

- Respuesta PER TIPO ADocumento8 páginasRespuesta PER TIPO Adavid eAún no hay calificaciones

- Acceso Ciclos Grado Superior Prueba Información DigitalDocumento6 páginasAcceso Ciclos Grado Superior Prueba Información Digitaldavid eAún no hay calificaciones

- TIC Examen Prueba Acceso Grado Superior Comunidad Valenciana 2016Documento5 páginasTIC Examen Prueba Acceso Grado Superior Comunidad Valenciana 2016david eAún no hay calificaciones

- TIC Examen Prueba Acceso Grado Superior Comunidad Valenciana 2017Documento4 páginasTIC Examen Prueba Acceso Grado Superior Comunidad Valenciana 2017david eAún no hay calificaciones

- LaboralDocumento1 páginaLaboraldavid eAún no hay calificaciones

- Tipos de EncriptacionDocumento10 páginasTipos de EncriptacionLuis Cordova CapchaAún no hay calificaciones

- Los virus informáticos: amenazas comunes y formas de protegerseDocumento1 páginaLos virus informáticos: amenazas comunes y formas de protegerseMarco AntonioAún no hay calificaciones

- Clase 01Documento52 páginasClase 01Melissa EscalanteAún no hay calificaciones

- Seguridad en Redes Wifi ArticuloDocumento11 páginasSeguridad en Redes Wifi ArticuloLinox GroupAún no hay calificaciones

- Licencia para Not 32Documento4 páginasLicencia para Not 32Ol KeenAún no hay calificaciones

- Unidad 4 CiberseguridadDocumento24 páginasUnidad 4 CiberseguridadKarla GómezAún no hay calificaciones

- Auditoría contratos mantenimiento CREMDocumento10 páginasAuditoría contratos mantenimiento CREMJosé Hernandez PolancoAún no hay calificaciones

- Estrategias RedTeam y BlueTeam para la seguridad de Whitehouse SecurityDocumento18 páginasEstrategias RedTeam y BlueTeam para la seguridad de Whitehouse Securityroliveros23Aún no hay calificaciones

- Taller Software correctivoJJJDocumento3 páginasTaller Software correctivoJJJjeferson antonio pinto cardenasAún no hay calificaciones

- ENCRIPTACIONDocumento10 páginasENCRIPTACIONYandri Toala ChilanAún no hay calificaciones

- Tecnología de Idetificación Digital PDFDocumento95 páginasTecnología de Idetificación Digital PDFFelipePadilla0% (1)

- Seguridad Bases de DatosDocumento28 páginasSeguridad Bases de DatosCristian RequenaAún no hay calificaciones

- Proyecto CiberseguridadDocumento25 páginasProyecto CiberseguridadRAÚL FERNÁNDEZ RODRÍGUEZAún no hay calificaciones

- Introducción A Sistemas Criptográficos.Documento34 páginasIntroducción A Sistemas Criptográficos.Calquin_10Aún no hay calificaciones

- Mi Mantenimiento 2019 - Perfil DirectorDocumento12 páginasMi Mantenimiento 2019 - Perfil DirectorBetty VeLa PaiMaAún no hay calificaciones

- Router Inicio Router CiscoDocumento6 páginasRouter Inicio Router CiscoEmerson Quevedo QuevedoAún no hay calificaciones

- Trabajo Del Libro de CriptografiaDocumento4 páginasTrabajo Del Libro de CriptografiaPedro gonzalezAún no hay calificaciones

- Ethical HackingDocumento3 páginasEthical HackingAdela Lopez FerreyraAún no hay calificaciones

- Software para auditoría WiFiDocumento5 páginasSoftware para auditoría WiFiMishel MejiaAún no hay calificaciones

- InformáticaDocumento6 páginasInformáticaFrank RiveraAún no hay calificaciones

- Sinu - Sinu-152 - Trabajofinal 04Documento4 páginasSinu - Sinu-152 - Trabajofinal 04Kevin Apaza MarcosAún no hay calificaciones

- Cómo Proteger Los Sistemas MalwareDocumento13 páginasCómo Proteger Los Sistemas MalwareJADIR ANDRES SERRANO BERNALAún no hay calificaciones

- Trabajo Practico NticxDocumento6 páginasTrabajo Practico NticxgonzaloAún no hay calificaciones

- 19 EISN 1 026 RIA4 ResumenDocumento6 páginas19 EISN 1 026 RIA4 ResumenDavid BaezAún no hay calificaciones

- Informe Delitos Informaticos y Terrorismo ComputacionalDocumento8 páginasInforme Delitos Informaticos y Terrorismo ComputacionalJuandavid garzon paduaAún no hay calificaciones

- SnortDocumento35 páginasSnortwilpraAún no hay calificaciones

- Estructura Física y Estructura Lógica de InternetDocumento14 páginasEstructura Física y Estructura Lógica de InternetFlor Arana MedinaAún no hay calificaciones