Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Amenazas a sitios web peruanos

Cargado por

Facundo LópezTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Amenazas a sitios web peruanos

Cargado por

Facundo LópezCopyright:

Formatos disponibles

Lima, 10 de marzo de 2021

La presente Alerta Integrada de Seguridad Digital corresponde a un análisis técnico periódico realizado por el

Comando Conjunto de las Fuerzas Armadas, el Ejército del Perú, la Marina de Guerra del Perú, la Fuerza Aérea

del Perú, la Dirección Nacional de Inteligencia, la Policía Nacional del Perú, la Asociación de Bancos del Perú y

la Secretaría de Gobierno Digital de la Presidencia del Consejo de Ministros, en el marco del Centro Nacional de

Seguridad Digital.

El objetivo de esta Alerta es informar a los responsables de la Seguridad de la Información de las entidades

públicas y las empresas privadas sobre las amenazas en el ciberespacio para advertir las situaciones que

pudieran afectar la continuidad de sus servicios en favor de la población.

Las marcas y logotipos de empresas privadas y/o entidades públicas se reflejan para ilustrar la información que

los ciudadanos reciben por redes sociales u otros medios y que atentan contra la confianza digital de las

personas y de las mismas empresas de acuerdo a lo establecido por el Decreto de Urgencia 007-2020.

La presente Alerta Integrada de Seguridad Digital es información netamente especializada para informar a las

áreas técnicas de entidades y empresas. Esta información no ha sido preparada ni dirigida a ciudadanos.

CNSD│Centro Nacional de Seguridad Digital www.gob.pe

pecert@pcm.gob.pe

Contenido

Que sabemos del ciberataque al SEPE – ESPAÑA..........................................................................................3

Ataque tipo defacement a páginas web peruanas con dominio “gob.pe” ...................................................5

Vulnerabilidades Zero-Day en Microsoft Exchange ......................................................................................6

Malware de criptomonedas UnityMiner secuestra los dispositivos de almacenamiento de QNAP .............7

Índice alfabético ............................................................................................................................................9

CNSD│Centro Nacional de Seguridad Digital www.gob.pe

pecert@pcm.gob.pe

ALERTA INTEGRADA DE Fecha: 10-03-2021

SEGURIDAD DIGITAL N° 055 Página: 3 de 9

COMANDO OPERACIONAL DE CIBERDEFENSA DEL COMANDO CONJUNTO DE LAS FUERZAS

Componente que reporta

ARMADAS

Nombre de la alerta Que sabemos del ciberataque al SEPE – ESPAÑA

Tipo de ataque Ransomware Abreviatura Ransomware

Medios de propagación Correo electrónico, redes sociales, entre otros

Código de familia C Código de subfamilia C09

Clasificación temática familia Intento de intrusión

Descripción

1. El 10 de marzo de 2021, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se detectó un artículo que

indica que el Servicio Estatal Público de Empleo, SEPE, fue víctima de ataqué informático. El ciberataque ha dejado

inutilizadas todas sus oficinas obligándoles a bloquear sus servicios de manera temporal.

2. El causante de este caos es un virus informático que se engloba dentro de los ransomware. En opinión de Investigación

de Daniel Creus, Analista Senior del Equipo de Investigación y Análisis de Kaspersky, asegura que los primeros indicios

apuntan a la familia denominada “Ryuk” como el malware utilizado. En caso de tratarse de este, cabe destacar que

recientemente ANSSI (Agencia nacional de Seguridad Francesa) publicó un informa sobre Ryuk exponiendo una nueva

y reciente técnica añadida a este ransomware: la capacidad de propagarse por una red local de manera automática

(capacidades de “gusano”).

3. Este malware es uno de los más conocidos, identificado el 2018 y desde entonces se ha visto siendo utilizado por

diversos grupos criminales. El SEPE no es el primer afectado, los CISOs de la Cadena Ser, Prosegur o Everis ya sufrieron

las consecuencias a finales del año 2019. Como mucho del malware este proviene de uno de los países especialistas en

la creación de software malicioso: Rusia.

4. Este tipo de malware infecta ordenadores para encriptar la información que tienen dentro y hacer que su propietario

no pueda acceder a ella. Una vez realizado este proceso los hackers suelen pedir un rescate para que los dueños de la

información puedan acceder a ella de nuevo.

CNSD│Centro Nacional de Seguridad Digital www.gob.pe

pecert@pcm.gob.pe

5. Según ha afirmado el director general del SEPE, Gerardo Gutiérrez, en declaraciones a la cadena SER, no les han pedido

“ningún tipo de rescate” y “los datos confidenciales están absolutamente salvados”. Además, ha indicado que el ataque

no ha afectado al “sistema de gestión de nóminas” ni ha “ninguna de los servicios de atención a la ciudadanía”.

6. Una vez detectado el ataque, los responsables de la ciberseguridad del servicio han decidido bloquear todas las

comunicaciones internas, “desconectar el servidor web e iniciar una investigación rápida, una medida normal y

preventiva”.

7. Recomendaciones:

Así como paso en esta web Española, siendo del sector estatal; nosotros no somos ajenos a este tipo de ataques, por

lo que se recomienda realizar un Análisis de Vulnerabilidades a nuestros activos, a fin de mantener la confidencialidad,

integridad y disponibilidad de nuestros activos críticos.

hxxps://revistabyte.es/ciberseguridad/ciberataque-al-sepe-ryuk/

Fuentes de información: hxxps://maldita.es/malditatecnologia/20210310/hackeo-servicio-publico-empleo-estatal-

posibles-consecuencias-datos-cientos-miles-ciudadanos/

CNSD│Centro Nacional de Seguridad Digital www.gob.pe

pecert@pcm.gob.pe

ALERTA INTEGRADA DE Fecha: 10-03-2021

SEGURIDAD DIGITAL N° 055 Página: 5 de 9

Componente que reporta COMANDANCIA DE CIBERDEFENSA DE LA MARINA DE GUERRA DEL PERÚ

Nombre de la alerta Ataque tipo defacement a páginas web peruanas con dominio “gob.pe”

Destrucción o alteración de la información de

Tipo de ataque Abreviatura DAIC

configuración

Medios de propagación Red, internet

Código de familia K Código de subfamilia K02

Clasificación temática familia Uso inapropiado de recursos.

Descripción

1. El 10 de marzo de 2021, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se detectó un ataque tipo

defacement a un sitio web con dominio “gob.pe” perteneciente a la Municipalidad Distrital Castilla (Piura). Los

ciberdelincuentes aprovechan el bajo nivel de seguridad de las páginas web para realizar este tipo de ataque.

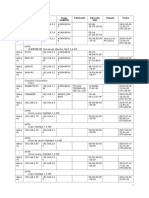

Fecha Página atacada Hacker Referencia

Municipalidad Distrital Castilla

08/03/2021 hxxps://rentas.municastilla.gob.pe NmR.Hacker

(Piura)

2. Recomendaciones:

• Elegir un proveedor confiable de Hosting para alojamiento del servicio web con servicios de seguridad (Sistema de

prevención de intrusos, FIREWALL, Firewall para Aplicaciones Web y base de datos).

• Adquirir un certificado de seguridad para proteger el sitio web.

• Realizar copias de seguridad del sitio web con frecuencia.

• Establecer contraseñas seguras para la administración del servicio web y base de datos, así como para los usuarios.

• Tener software actualizados.

Fuentes de información: Comandancia de Ciberdefensa de la Marina, OSINT.

CNSD│Centro Nacional de Seguridad Digital www.gob.pe

pecert@pcm.gob.pe

ALERTA INTEGRAL Fecha: 10-03-2021

DE SEGURIDAD DIGITAL N° 055 Página: 6 de 9

Componente que reporta GRUPO DE OPERACIONES EN EL CIBERESPACIO – FUERZA AÉREA DEL PERÚ

Nombre de la alerta Vulnerabilidades Zero-Day en Microsoft Exchange

Tipo de ataque Exploit Abreviatura Exploits

Medios de propagación Red, internet

Código de familia C Código de subfamilia C03

Clasificación temática familia Código malicioso

Descripción

1. El 10 de marzo de 2021, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se tomó conocimiento de

diversas vulnerabilidades de tipo zero-day que afectan a Microsoft Exchange Server. En total, han sido cuatro

vulnerabilidades de día cero que, explotándolas de forma combinada, pueden dar acceso a los servidores de Microsoft

Exchange, robar las credenciales de acceso al correo electrónico e introducir malware para aumentar el acceso a la red.

A continuación, se muestran las descripciones correspondientes a cada vulnerabilidad con los detalles técnicos

conocidos:

• CVE-2021-26855: Vulnerabilidad de falsificación de solicitudes del lado del servidor (SSRF) en Exchange que permite

al atacante enviar solicitudes HTTP arbitrarias y ejecutarlas en el contexto de privilegio del servicio de Exchange. A

partir de esta vulnerabilidad el atacante puede llegar a obtener el control del sistema.

• CVE-2021-26857: Vulnerabilidad de deserialización en el servicio de mensajería unificada implementado en

Microsoft Exchange Server. La explotación de esta vulnerabilidad puede dar la capacidad de ejecutar código como

SYSTEM en el servidor Exchange.

• CVE-2021-26858: Vulnerabilidad que permite al atacante subir ficheros después de conseguir una autenticación

aprovechando las vulnerabilidades anteriores. Se puede utilizar este fallo para escribir un archivo en cualquier ruta

del servidor, llevar a cabo la subida de Webshell para un control más efectivo del sistema o la ejecución de scripts

que permitan múltiples acciones de exfiltración o movimientos laterales entre otros.

• CVE-2021-27065: Vulnerabilidad, que al igual que la anterior, permite al atacante subir ficheros después de

conseguir una autenticación aprovechando las vulnerabilidades anteriores. Si se consigue una autenticación válida

en el servidor de Exchange se podría escribir un archivo en cualquier ruta del servidor, comprometiendo de esta

forma todo el sistema.

2. Recomendaciones:

Realizar de forma inmediata la actualización de seguridad de las distribuciones:

• Security Update For Exchange Server 2013 CU23

• Security Update For Exchange Server 2016 CU18

• Security Update For Exchange Server 2016 CU19

• Security Update For Exchange Server 2019 CU7

• Security Update For Exchange Server 2019 CU8

Con la finalidad de evitar la exposición a ataques externos y la toma de control de los sistemas informáticos.

hxxps://www.ccn-cert.cni.es/seguridad-al-dia/alertas-ccn-cert/10886-ccn-cert-al-02-21-

Fuentes de información:

vulnerabilidades-zero-day-en-microsoft-exchange.html

CNSD│Centro Nacional de Seguridad Digital www.gob.pe

pecert@pcm.gob.pe

ALERTA INTEGRADA DE Fecha: 10-03-2021

SEGURIDAD DIGITAL N° 055 Página: 7 de 9

Componente que reporta DIRECCIÓN DE INTELIGENCIA DE LA POLICIA NACIONAL DEL PERÚ

Malware de criptomonedas UnityMiner secuestra los dispositivos de almacenamiento de

Nombre de la alerta

QNAP

Tipo de ataque Malware Abreviatura Malware

Medios de propagación USB, disco, red, correo, navegación de internet

Código de familia C Código de subfamilia C03

Clasificación temática familia Código malicioso

Descripción

1. Resumen:

A través del monitoreo y búsqueda de amenazas en el ciberespacio, se detectó que, en el sitio web “ZDNet”, se informa

sobre la detección de una nueva campaña del malware de criptomonedas denominado “UnityMiner”, de dirigida a

dispositivos de almacenamiento conectados a la red NAS de QNAP. UnityMiner, tiene como finalidad secuestrar dichos

dispositivos para implementar un minero de criptomonedas, a través de una falla de ejecución de código remoto.

2. Detalles del malware UnityMiner:

• Los actores de amenazas explotan dos vulnerabilidades de ejecución de comandos remotos no autorizadas,

rastreadas como CVE-2020-2506 y CVE-2020-2507; las fallas de seguridad afectan las versiones de firmware del NAS

de QNAP.

• Tras un ataque exitoso los actores de la amenaza o ciberdelincuentes obtendrá privilegio de root en el dispositivo y

realizar actividades de minería maliciosas.

• El programa de minería consta de dos compones unity_install.sh y Quick.tar.gz, que juntos contienen instrucciones

de descarga, carga útil y datos de configuración (Unity es un minero de criptomonedas XMRig).

• Unity_install.sh, descarga, configura e inicia el programa de minería y secuestrar el manaRequest.cgi programa en

el dispositivo original.

• Quick.tar.gz, contiene el programa minero, el archivo de configuración del minero, el script de inicio del minero y el

archivo forjado manaRequest.cgi.

• ManaRequest.cgi, Secuestra el archivo original del sistema con el mismo nombre, después de recibir solicitudes

HTTP.

Imagen

CNSD│Centro Nacional de Seguridad Digital www.gob.pe

pecert@pcm.gob.pe

3. Indicadores de compromiso (IoC).

• Archivos analizados:

o NOMBRE: Quick.tar.gz

o TIPO: TAR

o TAMAÑO: 5.37 MB (5632000 bytes)

o MD5: 97015323b4fd840a40a9d40d2ad4e7af

o SHA-1: c8d45ceebbe0e2b84c6248ffb17acb4bd8015a50

o SHA-256: e1f9b523dd3e2e0ff4eb90428779fde0e8241c285c771fd90240a994b8ec739b

o URL: hxxp://c.aquamangts.tk:8080/QFS/install/unity_install.sh

o DOMINIO: c.aquamangts.tk

o IP: 85[.]17[.]31[.]82

o URL: hxxp://c.aquamangts.tk:8080/QFS/arm64/Quick.tar.gz

o DOMINIO: c.aquamangts.tk

o IP: 5[.]79[.]71[.]205

4. Recomendaciones

• Adoptar medidas de seguridad.

• Mantener el sistema operativo actualizado.

• Verificar y actualizar su firmware.

hxxps://www.zdnet.com/article/unityminer-cryptocurrency-malware-hijacks-qnap-storage-

Fuentes de información

devices

CNSD│Centro Nacional de Seguridad Digital www.gob.pe

pecert@pcm.gob.pe

Página: 9 de 9

Índice alfabético

Código malicioso ............................................................................................................................................................ 6, 7

Correo electrónico ............................................................................................................................................................. 3

Correo electrónico, redes sociales, entre otros ................................................................................................................ 3

Destrucción o alteración de la información de configuración .......................................................................................... 5

Exploits .............................................................................................................................................................................. 6

hxxp ................................................................................................................................................................................... 8

Intento de intrusión ........................................................................................................................................................... 3

malware ................................................................................................................................................................. 3, 6, 7, 8

Malware ............................................................................................................................................................................. 7

ransomware ....................................................................................................................................................................... 3

Ransomware ...................................................................................................................................................................... 3

Red, internet .................................................................................................................................................................. 5, 6

redes sociales..................................................................................................................................................................... 1

servidor .......................................................................................................................................................................... 4, 6

servidores .......................................................................................................................................................................... 6

software ......................................................................................................................................................................... 3, 5

URL ..................................................................................................................................................................................... 8

USB, disco, red, correo, navegación de internet ............................................................................................................... 7

Uso inapropiado de recursos ............................................................................................................................................. 5

Vulnerabilidad.................................................................................................................................................................... 6

Vulnerabilidades ............................................................................................................................................................ 4, 6

CNSD│Centro Nacional de Seguridad Digital www.gob.pe

pecert@pcm.gob.pe

También podría gustarte

- Nuevos espacios de seguridad nacional: Cómo proteger la información en el ciberespacioDe EverandNuevos espacios de seguridad nacional: Cómo proteger la información en el ciberespacioAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #040-2021-PECERTDocumento8 páginasAlerta Integrada de Seguridad Digital #040-2021-PECERTFacundo LópezAún no hay calificaciones

- Amenazas cibernéticas en PerúDocumento17 páginasAmenazas cibernéticas en PerúFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #044-2021-PECERTDocumento17 páginasAlerta Integrada de Seguridad Digital #044-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #036-2021-PECERTDocumento10 páginasAlerta Integrada de Seguridad Digital #036-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #183-2020-PECERTDocumento11 páginasAlerta Integrada de Seguridad Digital #183-2020-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #038-2021-PECERTDocumento10 páginasAlerta Integrada de Seguridad Digital #038-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital N 082-2020-PECERTDocumento20 páginasAlerta Integrada de Seguridad Digital N 082-2020-PECERTvictor4andres4minayaAún no hay calificaciones

- Alerta Integrada de Seguridad Digital N 002-2020-PECERTDocumento26 páginasAlerta Integrada de Seguridad Digital N 002-2020-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad DigitalDocumento19 páginasAlerta Integrada de Seguridad DigitalDanielaAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #049-2021-PECERTDocumento18 páginasAlerta Integrada de Seguridad Digital #049-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #042-2021-PECERTDocumento15 páginasAlerta Integrada de Seguridad Digital #042-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #149-2022-CNSD PDFDocumento9 páginasAlerta Integrada de Seguridad Digital #149-2022-CNSD PDFJuan Martin CaminoAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #004-2021-PECERTDocumento10 páginasAlerta Integrada de Seguridad Digital #004-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #047-2021-PECERTDocumento15 páginasAlerta Integrada de Seguridad Digital #047-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #134-2022-CNSD PDFDocumento9 páginasAlerta Integrada de Seguridad Digital #134-2022-CNSD PDFJOSE GONZALEZ MURRUGARRAAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #045-2021-PECERTDocumento15 páginasAlerta Integrada de Seguridad Digital #045-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital N 003-2020-PECERTDocumento22 páginasAlerta Integrada de Seguridad Digital N 003-2020-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital 013 2024 CNSDDocumento13 páginasAlerta Integrada de Seguridad Digital 013 2024 CNSDjsantospucpAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #149-2021-PECERTDocumento11 páginasAlerta Integrada de Seguridad Digital #149-2021-PECERTAlbert TarrilloAún no hay calificaciones

- PERU AlertaIntegradaSeguridadDigital 102 150720Documento17 páginasPERU AlertaIntegradaSeguridadDigital 102 150720Jhair Jesus Cotillo FloresAún no hay calificaciones

- Alerta Integrada de Seguridad Digital N 254 2023 CNSDDocumento15 páginasAlerta Integrada de Seguridad Digital N 254 2023 CNSDJuan YumbatoAún no hay calificaciones

- Alerta Integrada de Seguridad Digital 011 2024 CNSDDocumento12 páginasAlerta Integrada de Seguridad Digital 011 2024 CNSDjsantospucpAún no hay calificaciones

- Alerta Integrada de Seguridad Digital 127-2023-CNSDDocumento39 páginasAlerta Integrada de Seguridad Digital 127-2023-CNSDcarlosAún no hay calificaciones

- Alerta Integrada de Seguridad Digital N 027-2020-PECERTDocumento18 páginasAlerta Integrada de Seguridad Digital N 027-2020-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #151-2021-PECERTDocumento6 páginasAlerta Integrada de Seguridad Digital #151-2021-PECERTAlbert TarrilloAún no hay calificaciones

- PERU AlertaIntegradaSeguridadDigital 004 080420 PDFDocumento20 páginasPERU AlertaIntegradaSeguridadDigital 004 080420 PDFunpcarlosAún no hay calificaciones

- Nuevas amenazas en servidores de la nube, aplicaciones y dispositivos industrialesDocumento248 páginasNuevas amenazas en servidores de la nube, aplicaciones y dispositivos industrialesFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #048-2021-PECERTDocumento17 páginasAlerta Integrada de Seguridad Digital #048-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #273-2022-CNSD PDFDocumento13 páginasAlerta Integrada de Seguridad Digital #273-2022-CNSD PDFvioletaAún no hay calificaciones

- Alerta Integrada de Seguridad Digital 012 2024 CNSDDocumento10 páginasAlerta Integrada de Seguridad Digital 012 2024 CNSDjsantospucpAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #150-2021-PECERTDocumento10 páginasAlerta Integrada de Seguridad Digital #150-2021-PECERTAlbert TarrilloAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #148-2022-CNSD PDFDocumento13 páginasAlerta Integrada de Seguridad Digital #148-2022-CNSD PDFJuan Martin CaminoAún no hay calificaciones

- Alerta Integrada de Seguridad Digital 014 2024 CNSDDocumento12 páginasAlerta Integrada de Seguridad Digital 014 2024 CNSDjsantospucpAún no hay calificaciones

- Alerta Integrada de Seguridad Digital N 010-2020-PECERTDocumento17 páginasAlerta Integrada de Seguridad Digital N 010-2020-PECERTFacundo LópezAún no hay calificaciones

- CNSD alerta phishing Banco InterbankDocumento6 páginasCNSD alerta phishing Banco InterbankvioletaAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #026-2021-PECERTDocumento7 páginasAlerta Integrada de Seguridad Digital #026-2021-PECERTFacundo LópezAún no hay calificaciones

- Ciberamenazas COVID-19Documento40 páginasCiberamenazas COVID-19Jesus David Aguirre RomeroAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #010-2021-PECERTDocumento33 páginasAlerta Integrada de Seguridad Digital #010-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #147-2022-CNSD PDFDocumento11 páginasAlerta Integrada de Seguridad Digital #147-2022-CNSD PDFJuan Martin CaminoAún no hay calificaciones

- Alertan sobre malware multiplataforma GratyRATDocumento14 páginasAlertan sobre malware multiplataforma GratyRATjcastillaAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #039-2021-PECERTDocumento15 páginasAlerta Integrada de Seguridad Digital #039-2021-PECERTFacundo LópezAún no hay calificaciones

- Conferencia Delitos InformáticosDocumento30 páginasConferencia Delitos InformáticosnelsonAún no hay calificaciones

- Comunicado 010-CNSD 16052022Documento3 páginasComunicado 010-CNSD 16052022Ray LhAún no hay calificaciones

- Boletin de Seguridad DigitalDocumento20 páginasBoletin de Seguridad DigitalPaul RAMOSAún no hay calificaciones

- Proceso Lector (DE LA CRUZ GONZALEZ LUIGGI)Documento4 páginasProceso Lector (DE LA CRUZ GONZALEZ LUIGGI)LuiggiAún no hay calificaciones

- Seguridad InformáticaDocumento6 páginasSeguridad Informáticavictoriaipanaque05Aún no hay calificaciones

- Revista La Linea Del Medio 160223Documento8 páginasRevista La Linea Del Medio 160223omar villota hurtadoAún no hay calificaciones

- Temas Específicos para La Preparación de La Oposición Al Cuerpo Superior de Sistemas y Tecnologías de La Información de La Administración Del EstadoDocumento42 páginasTemas Específicos para La Preparación de La Oposición Al Cuerpo Superior de Sistemas y Tecnologías de La Información de La Administración Del Estadojjig100% (1)

- CNSD-Alerta151-PhishingBancoInterbankDocumento6 páginasCNSD-Alerta151-PhishingBancoInterbankJuan Martin CaminoAún no hay calificaciones

- Vulnerabilidades Si PDFDocumento3 páginasVulnerabilidades Si PDFCamilo BinkowskyAún no hay calificaciones

- PDF 20221003 114337 0000Documento1 páginaPDF 20221003 114337 0000Mariana Rojas GAún no hay calificaciones

- Actividad Final Microproyecto Seminario IDocumento16 páginasActividad Final Microproyecto Seminario IDENNIS HERNANDEZAún no hay calificaciones

- Boletin de CiberseguridadDocumento17 páginasBoletin de CiberseguridadVirginiaSolariTaboadaAún no hay calificaciones

- Boletín de Seguridad Filtración de SeguridadDocumento2 páginasBoletín de Seguridad Filtración de SeguridadClarin.comAún no hay calificaciones

- Ccn-Cert BP 04 RansomwareDocumento46 páginasCcn-Cert BP 04 RansomwareGrupo DaltreAún no hay calificaciones

- Articulo Parcial LunesDocumento8 páginasArticulo Parcial LunesSAMUEL JOEL MINAYA PACCOAún no hay calificaciones

- SDC001 APUNTE VF Certificacion CiberseguridadDocumento31 páginasSDC001 APUNTE VF Certificacion CiberseguridadCarolina VillalonAún no hay calificaciones

- Sesion Vi CiberamenazasDocumento34 páginasSesion Vi CiberamenazasSalva nadalAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #049-2021-PECERTDocumento18 páginasAlerta Integrada de Seguridad Digital #049-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #048-2021-PECERTDocumento17 páginasAlerta Integrada de Seguridad Digital #048-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #039-2021-PECERTDocumento15 páginasAlerta Integrada de Seguridad Digital #039-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #025-2021-PECERTDocumento9 páginasAlerta Integrada de Seguridad Digital #025-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #025-2021-PECERTDocumento9 páginasAlerta Integrada de Seguridad Digital #025-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #045-2021-PECERTDocumento15 páginasAlerta Integrada de Seguridad Digital #045-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #047-2021-PECERTDocumento15 páginasAlerta Integrada de Seguridad Digital #047-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #046-2021-PECERTDocumento12 páginasAlerta Integrada de Seguridad Digital #046-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #041-2021-PECERTDocumento21 páginasAlerta Integrada de Seguridad Digital #041-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #023-2021-PECERTDocumento11 páginasAlerta Integrada de Seguridad Digital #023-2021-PECERTFacundo LópezAún no hay calificaciones

- Alerta Integrada de Seguridad Digital #024-2021-PECERTDocumento8 páginasAlerta Integrada de Seguridad Digital #024-2021-PECERTFacundo LópezAún no hay calificaciones

- A C.2 64 L.8 Rev.1-ESDocumento6 páginasA C.2 64 L.8 Rev.1-ESFacundo LópezAún no hay calificaciones

- CAS 760-2016 La LibertadDocumento25 páginasCAS 760-2016 La LibertadLeidy Cardenas CcopaAún no hay calificaciones

- Sin Titulo 3 DDocumento18 páginasSin Titulo 3 DFacundo LópezAún no hay calificaciones

- Jurisprudencia EXP 02793-2010-HC ResolucionDocumento3 páginasJurisprudencia EXP 02793-2010-HC ResolucionFacundo LópezAún no hay calificaciones

- TOL 7537041 EsDocumento32 páginasTOL 7537041 EsFacundo LópezAún no hay calificaciones

- TOL 7098667 EsDocumento74 páginasTOL 7098667 EsFacundo LópezAún no hay calificaciones

- TOL 7231291 EsDocumento45 páginasTOL 7231291 EsFacundo LópezAún no hay calificaciones

- TOL 6830753 EsDocumento18 páginasTOL 6830753 EsFacundo LópezAún no hay calificaciones

- TOL 8074580 EsDocumento82 páginasTOL 8074580 EsFacundo LópezAún no hay calificaciones

- TOL 6626105 EsDocumento44 páginasTOL 6626105 EsFacundo LópezAún no hay calificaciones

- TOL 5874322 EsDocumento7 páginasTOL 5874322 EsFacundo LópezAún no hay calificaciones

- TOL 7231291 EsDocumento45 páginasTOL 7231291 EsFacundo LópezAún no hay calificaciones

- TOL 6814961 EsDocumento59 páginasTOL 6814961 EsFacundo LópezAún no hay calificaciones

- TOL 7537041 EsDocumento32 páginasTOL 7537041 EsFacundo LópezAún no hay calificaciones

- TOL 7672769 EsDocumento15 páginasTOL 7672769 EsFacundo LópezAún no hay calificaciones

- Fabian Anderes Santiago Rios 219018 - 11Documento18 páginasFabian Anderes Santiago Rios 219018 - 11Andres SantiagoAún no hay calificaciones

- Prosecución Primer Grado BDocumento28 páginasProsecución Primer Grado BLuanyKarinaAún no hay calificaciones

- Procedimiento de Seguridad para El Seguimiento de Solicitudes de ServiciosDocumento3 páginasProcedimiento de Seguridad para El Seguimiento de Solicitudes de ServiciosJavierAún no hay calificaciones

- Las Medidas de Seguridad Del Comercio Electrónico en Las PymesDocumento13 páginasLas Medidas de Seguridad Del Comercio Electrónico en Las PymesLamedger0% (1)

- KOCOM Manual KDL-3750S-espDocumento9 páginasKOCOM Manual KDL-3750S-especumbevAún no hay calificaciones

- Actividad 12 Stegosuite y CcryptDocumento10 páginasActividad 12 Stegosuite y CcryptAngel BatresAún no hay calificaciones

- Trabajo Autonomo #8Documento6 páginasTrabajo Autonomo #8Mikaela JaramilloAún no hay calificaciones

- Actividad Eje 3 CriptografiaDocumento14 páginasActividad Eje 3 CriptografiaMargarita Avalos NuñezAún no hay calificaciones

- 6.7 CifradoDocumento6 páginas6.7 CifradoGomez TonyAún no hay calificaciones

- EAV ESET NOD32 Versión 9Documento6 páginasEAV ESET NOD32 Versión 9Victor S LópezAún no hay calificaciones

- Hacking EticoDocumento6 páginasHacking EticoalejandraAún no hay calificaciones

- Examen Final Cs PDFDocumento6 páginasExamen Final Cs PDFKenyu Esquivel MendozaAún no hay calificaciones

- Descripción de La Vulnerabilidad "Hole 196"Documento5 páginasDescripción de La Vulnerabilidad "Hole 196"Camilo JiménezAún no hay calificaciones

- GR-Guia de Funciones de Usuario TDADocumento2 páginasGR-Guia de Funciones de Usuario TDASergio ValdezAún no hay calificaciones

- Red CONEXIONS6-959351803Documento5 páginasRed CONEXIONS6-959351803Shane WestAún no hay calificaciones

- Firewalls 1Documento26 páginasFirewalls 1ZGnayaAún no hay calificaciones

- FASE4 Grupo 219021Documento12 páginasFASE4 Grupo 219021yolys chilitoAún no hay calificaciones

- Seguridad y Riesgos de La Computadora Capitulo #9Documento15 páginasSeguridad y Riesgos de La Computadora Capitulo #9Mariel Santana BaezAún no hay calificaciones

- Agencia Nacional de Transito: Reporte Consolidado de Atencion Diaria Por LicenciasDocumento28 páginasAgencia Nacional de Transito: Reporte Consolidado de Atencion Diaria Por LicenciasJulio César Vásquez ToralAún no hay calificaciones

- Guia N. 2 - Conceptos BasicosDocumento11 páginasGuia N. 2 - Conceptos BasicosJefferson Wilches SernaAún no hay calificaciones

- Actividad Evaluativa Eje IV CriptografiaDocumento16 páginasActividad Evaluativa Eje IV CriptografiaAndres RennebergAún no hay calificaciones

- Actividad 1: Términos Sobre Seguridad Informática Mireya EscribanoDocumento6 páginasActividad 1: Términos Sobre Seguridad Informática Mireya EscribanoMireya Escribano SantacanaAún no hay calificaciones

- Cripto 1Documento21 páginasCripto 1Edwin CortésAún no hay calificaciones

- Introducción A La CiberseguridadDocumento26 páginasIntroducción A La Ciberseguridadmelanie patricia reyna juicaAún no hay calificaciones

- Ada 3 Fundamentos de Seguridad Informática Jesus PechDocumento3 páginasAda 3 Fundamentos de Seguridad Informática Jesus PechJesús VillanuevaAún no hay calificaciones

- Criptografia ClasicaDocumento17 páginasCriptografia ClasicamauricioAún no hay calificaciones

- Actividad Escenario 2Documento5 páginasActividad Escenario 2Eduardo DazaAún no hay calificaciones

- Auditoría informática: Gestión de riesgosDocumento50 páginasAuditoría informática: Gestión de riesgosenigma29Aún no hay calificaciones

- Listado de Partidas - EdificacionDocumento129 páginasListado de Partidas - Edificacionesther rodriguezAún no hay calificaciones

- Capitulos 5 y 6 - Cifrado y EncriptamientoDocumento32 páginasCapitulos 5 y 6 - Cifrado y EncriptamientoMarkusAún no hay calificaciones