Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Herramienta de Evaluacion PDF

Cargado por

fernanda0 calificaciones0% encontró este documento útil (0 votos)

20 vistas6 páginasTítulo original

HERRAMIENTA DE EVALUACION.pdf

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

20 vistas6 páginasHerramienta de Evaluacion PDF

Cargado por

fernandaCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 6

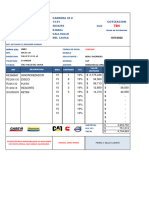

AUDITORIA EN SEGURIDAD DE LA INFORMACIÓN

Herramienta de Evaluación en base a la Norma ISO/IEC27002:2013

Empresa:

Funcionario:

Cargo: Fecha:

Norma Sección Puntos a Evaluar SI NO N/A Observaciones

5 POLITICAS DE SEGURIDAD

5,1 Directrices de la Dirección en seguridad de la información

1. ¿La empresa tiene políticas de seguri -

dad de la información?

2. ¿Las políticas de seguridad de la infor -

mación son aprobadas por la adminis-

Conjunto de políticas

tración?

5.1.1 para la seguridad

de la información 3. ¿Las políticas de seguridad de la infor -

mación han sido publicadas y comunica-

das adecuadamente a los empleados?

1. ¿Están las políticas de seguridad de la

información sujetas a revisión?

2. ¿Regularmente se hacen revisiones de

las políticas de seguridad de la informa-

Revisión de las políticas ción?

5.1.2

para la seguridad de la Especifique la periodicidad en la casilla

información observaciones

3. ¿Las políticas de seguridad de la

información son revisadas cuando las

circunstancias lo amerita?

8 GESTION DE ACTIVOS

8,1 Responsabilidad sobre los Activos

1. ¿Existe un inventario de todos los

activos asociados a las instalaciones de

procesamiento de información?

8.1.1 Inventario de activos.

2. ¿El inventario de activos de informa -

ción contiene información precisa y

actualizada?

1. ¿Tienen los activos de la información

8.1.2 Propiedad de los activos. unresponsable definido que sea cons-

ciente de sus responsabilidades?

1. ¿Existe una política de uso aceptable

para cada clase o tipo de activos de infor-

8.1.3 Uso aceptable de los mación?

activos.

2. ¿Están los usuarios conscientes de esta

política antes de su uso?

1. ¿Existe algún proceso para asegurar

que los empleados y los contratistas

8.1.4 Devolución de activos hagan devolución de los activos de infor-

mación de propiedad de la empresa a la

terminación de su contrato laboral?

8,2 Clasificación de la Información

1. ¿Existe una política que rige la clasifi -

cación de la información?

8.2.1 Directrices de

clasificación. 2. ¿Existe un proceso por el cual toda la

información se pueda clasificar de

manera adecuada?

1. ¿Existe un proceso o procedimiento

8.2.2 Etiquetado y manipulado que garantice el etiquetado y la correcta

de la información. manipulación de los activos de

información?

1. ¿Existe un procedimiento para el

manejo de cada clasificación de los

activos de información?

8.2.3 Manipulación de activos.

2. ¿Están los usuarios de los activos de

información al tanto de este

procedimiento?

8,3 Manejo de los soportes de almacenamiento

1. ¿Existe alguna política que rige el uso

de los soportes de almacenamiento?

2. ¿Existe algún proceso que diga cómo

utilizar adecuadamente los soportes de

8.3.1 Gestión de soportes almacenamiento?

extraíbles.

3. ¿Existen políticas de procesos o

comunicados a los empleados que infor-

me el uso adecuado de los soportes de

almacenamiento?

1. Existe algún procedimiento formal que

8.3.2 Eliminación de soportes. rija como se debe eliminar los soportes

de almacenamiento?

1. ¿Existe alguna política documentada y

detallada que defina la forma cómo se

Soportes físicos en

8.3.3 debe transportar los soportes físicos de

tránsito

almacenamiento?

2. ¿Están protegidos los soportes de

comunicación contra el acceso no

autorizado, mal uso o perdida durante su

transporte?

11 SEGURIDAD FISICA Y AMBIENTAL

11,1 Áreas Seguras

1. ¿existe un perímetro de seguridad

designado?

11.1.1 Perímetro de seguridad

2. ¿Las áreas de información sensible o

física. críticas se encuentran separadas y

controladas adecuadamente?

1. ¿Las áreas seguras tienen sistemas de

11.1.2 Controles físicos de

control de acceso adecuado para que

entrada.

sólo personal autorizado ingrese?

1. ¿Tienen las oficinas, despachos e

instalaciones seguridad perimetral?

11.1.3 Seguridad de oficinas,

2. ¿Realiza procesos de concientización

despachos y recursos. con los empleados por mantener la segu-

ridad en puertas, escritorios, archivado-

res, etc., de las oficinas?

11.1.4 Protección contra las 1. ¿Tiene diseños o medidas de protec -

amenazas externas ción física para prevenir desastres natura-

les, ataques maliciosos o accidentes de la

y ambientales.

empresa?

11.1.5 El trabajo en áreas 1. ¿existen áreas seguras?

seguras. 2. ¿Dónde existen, las áreas seguras

cuentan con políticas y procesos

adecuados?

1 ¿Las áreas de acceso público están

separadas de las áreas de carga y

descarga?

11.1.6 Áreas de acceso público, 2. ¿Dónde existen, las áreas seguras

carga y descarga cuentan con políticas y procesos

adecuados?

3. ¿Estas políticas y procesos son aplica -

das y supervisadas?

11,2 Seguridad de los Equipos

1 ¿Están los peligros ambientales

identificados y considerados cuando se

11.2.1 Emplazamiento y selecciona la ubicación de los equipos?

protección de equipos. 2 ¿Son los riesgos de acceso no autoriza -

do o transeúntes considerados al

emplazamiento de equipos?

1. ¿Existe un sistema de UPS o generador

11.2.2 Instalaciones de de respaldo?

suministro.

2. ¿Han sido probados en simulacros?

1. ¿se han realizado evaluaciones de

riesgos sobre la ubicación de los cables

de energía y telecomunicaciones?

11.2.3 Seguridad del cableado.

2. ¿Están ubicadas para evitar

interferencias, interceptación o daños?

11.2.4 Mantenimiento de los 1. ¿Existe una programación de

equipos. mantenimiento de equipos?

11.2.5 Salida de activos fuera de 1 ¿Existe un proceso de control de la

salida de activos fuera de empresa?

las dependencias de la 2 ¿Se aplica este proceso?

empresa. 3 ¿se realizan controles en sitio?

11.2.6 Seguridad de los equipos 1 ¿existe una política de seguridad de

activos fuera de la empresa?

y activos

fuera de las instalaciones. 2 ¿estas políticas son del conocimiento

de todos?

1. ¿existe una política que mencione que

los activos de información pueden ser

reutilizados o retirados en forma segura?

11.2.7 Reutilización o retirada

segura de dispositivos de 2 ¿Cuándo datos o información es borra -

almacenamiento. da de dispositivos de almacenamiento es

debidamente comprobado antes de su

reutilización o eliminación?

1. ¿La empresa tiene una política en

torno a cómo el equipo desatendido se

11.2.8 Equipo informático de debe proteger?

usuario 2. ¿Existen controles técnicos para

desatendido garantizar que un equipo se ha dejado

inadvertidamente desatendido?

11.2.9 Política de puesto de 1. ¿Existe una política de puesto de traba-

trabajo despejado jo despejado y bloqueo de pantalla?

y bloqueo de pantalla

También podría gustarte

- Manual Del Operador: Unidad MecánicaDocumento230 páginasManual Del Operador: Unidad Mecánicabatiste alandeteAún no hay calificaciones

- AP02 CuestionarioDocumento10 páginasAP02 CuestionarioDaniel Suarez Agamez33% (3)

- Entrevista A Un ProfesionistaDocumento4 páginasEntrevista A Un ProfesionistaFrancisco Manzano67% (6)

- ¿Cómo Se Protege Un SoftwareDocumento3 páginas¿Cómo Se Protege Un SoftwarechristianAún no hay calificaciones

- 8 11clips 2Documento21 páginas8 11clips 2Luis ChoqueAún no hay calificaciones

- Jerarquía de OperacionesDocumento4 páginasJerarquía de OperacionesLetzea MarroquinAún no hay calificaciones

- Manual de Usuario PEEC-CHDocumento14 páginasManual de Usuario PEEC-CHCinthia Usagui Ancari RamirezAún no hay calificaciones

- Rosa Viento de SMP 2018Documento10 páginasRosa Viento de SMP 2018Sanchez Mayanga Jeimy DorothyAún no hay calificaciones

- Ejemplos De-Pruebas-Electronica ForencesDocumento89 páginasEjemplos De-Pruebas-Electronica ForencesElvisAún no hay calificaciones

- IK02 Modificar Puntos de MedidaDocumento24 páginasIK02 Modificar Puntos de Medidacarbol1Aún no hay calificaciones

- SeguridadDocumento4 páginasSeguridadCamilo GrajalesAún no hay calificaciones

- Ejemplo Creacion PACKAGEDocumento3 páginasEjemplo Creacion PACKAGELula NinotAún no hay calificaciones

- Estudio de Caso Objetivos de Control y Controles para Una OrganizaciónDocumento14 páginasEstudio de Caso Objetivos de Control y Controles para Una OrganizaciónmiaAún no hay calificaciones

- Sexta Generación de Computadoras. Alexa OsorioDocumento3 páginasSexta Generación de Computadoras. Alexa OsorioAlexa yasmari Osorio VelásquezAún no hay calificaciones

- Unidad 2. Ingenieria de RequisitosDocumento36 páginasUnidad 2. Ingenieria de RequisitosBrayan Alexis Pedraza RoviraAún no hay calificaciones

- 2 - 1 - 2 - Usando Tipos de Datos LOB en Bloques PLSQLDocumento42 páginas2 - 1 - 2 - Usando Tipos de Datos LOB en Bloques PLSQLel lecheroAún no hay calificaciones

- Análisis Numérico - Tarea Unidad 1Documento15 páginasAnálisis Numérico - Tarea Unidad 1Kenneth MosqueraAún no hay calificaciones

- RA 2.2 EDC Informe (2) .Documento40 páginasRA 2.2 EDC Informe (2) .Victor JimenezAún no hay calificaciones

- Trabajo de NeumaticaDocumento5 páginasTrabajo de NeumaticaPaola Paredes DuranAún no hay calificaciones

- Variante Doble Producción CATANDocumento1 páginaVariante Doble Producción CATANErick Plata ParradoAún no hay calificaciones

- Taller Simulador Red 3Documento13 páginasTaller Simulador Red 3mauro vegaAún no hay calificaciones

- HIMECDocumento1 páginaHIMECLuisa Fernanda CaicedoAún no hay calificaciones

- Tutorial Descarga Libro Digital de InglesDocumento6 páginasTutorial Descarga Libro Digital de InglesJaviera ContrerasAún no hay calificaciones

- Aprendizaje Virtual Producto Académico N°1 - Foro SocialDocumento22 páginasAprendizaje Virtual Producto Académico N°1 - Foro SocialANDREA MILAGROS SANCHEZ PANTAAún no hay calificaciones

- 6.4.2.5 Lab - Calculating Summary Routes With IPv4 and IPv6Documento8 páginas6.4.2.5 Lab - Calculating Summary Routes With IPv4 and IPv6david baron garcesAún no hay calificaciones

- Guia Doxing DPDocumento4 páginasGuia Doxing DPARIEL ALFREDO OBANDO VERAAún no hay calificaciones

- Guia Actualizacion Phoenix SuiteDocumento6 páginasGuia Actualizacion Phoenix SuiteJeovannyAlexanderMatamorosSanchezAún no hay calificaciones

- Manual de Especialidades Ja Ministerio JDocumento294 páginasManual de Especialidades Ja Ministerio JEdison TellezAún no hay calificaciones

- Medio de Transmision No Guiado - InfrarrojoDocumento12 páginasMedio de Transmision No Guiado - InfrarrojoJesusDuranAún no hay calificaciones

- Ultimo Manual Completo WF Capacitación Suplentes Sin LicenciaDocumento43 páginasUltimo Manual Completo WF Capacitación Suplentes Sin LicenciaeduismaelAún no hay calificaciones