Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Ejemplo Manual - Permisos Escaneos UNIX

Ejemplo Manual - Permisos Escaneos UNIX

Cargado por

Diana GallagherTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Ejemplo Manual - Permisos Escaneos UNIX

Ejemplo Manual - Permisos Escaneos UNIX

Cargado por

Diana GallagherCopyright:

Formatos disponibles

|

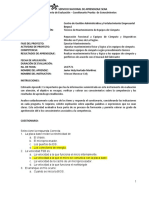

Para un escaneo de vulnerabilidades, la cuenta de usuario debe contar al menos con permisos

para ejecutar éstos comandos:

• La cuenta debe ser capaz de ejecutar “uname” para detectar la plataforma de los

paquetes

• Si el sistema es Red Hat, la cuenta debe ser capaz de leer /etc/redhat-release y

ejecutar “rpm”

• Si el sistema es Debian, la cuenta debe ser capaz de leer /etc/debian-version y

ejecutar “dpkg”.

Para los escaneos se puede proveer un usuario con pocos privilegios siempre y cuando se habilite

el “Sudo” y mediante el uso de superuser (root) ejecuta el escaneo

Configuración del archive Sudoers

El archivo /etc/sudoers especifica que usuarios pueden correr qué comandos y sobre cuáles

máquinas. La cuenta de usuario provista en la autenticación en UNIX debe ser configurada

correctamente para tener acceso a los comandos que requieran el privilegio de root.

Agregar /bin/su al archivo sudoers para habilitar al usuario a ejecutar “/bin/su” para tener

privilegios, un método para esto es establecer un alias para el comando /bin/su, ejemplo:

# Cmnd alias specification

QUALYSGUARD®

Cmnd_Alias SU=/bin/su

# User privilege specification

root ALL=(ALL) ALL

scanuser ALL=SU

QualysGuard®

El término de scanuser sería la cuenta para la autenticación en UNIX.

En específico, la cuenta requiere acceso de lectura a los siguientes directorios:

/etc/ /var/

/proc/ /home

Específicamente a:

$HOME/.rhosts /proc/filesystems

/dev/kmem /etc/init/* /proc/sys/net/ipv4/tcp_syn

/dev/mem /etc/inittab cookies

/etc/aliases /etc/issue /usr/lib/aliases

/etc/at.allow /etc/master.passwd /var/adm/loginlog

/etc/at.deny /etc/pam.conf /var/adm/utmp

/etc/cron.d /etc/pam.d/rlogin /var/adm/utmpx

/etc/default/login /etc/pam.d/rsh /var/adm/wtmp

/etc/default/su /etc/passwd /var/adm/wtmpx

/etc/fstab /etc/shadow /var/log/wtmp

/etc/group /etc/syslog.conf /var/run/utmp

/etc/hosts /etc/vfstab /var/yp/securenets

/etc/hosts.equiv /etc/ypserv.conf

/etc/inetd.conf /proc/cpuinfo

En específico, la cuenta debe ejecutar los siguientes comandos:

QUALYSGUARD®

• Package Management systems: rpm, dpkg, pkginfo...

•

Comandos comunes:

QualysGuard®

awk ls

cat rm

echo system

grep uniq

head whoami

• Comandos específicos (pueden ser específicos de una plataforma):

df ndd uname

env netstat vm_stat

free rpcinfo vmstat

ifconfig showmount

*El commando ‘rm’ es usado para remover los archivos termporales usados durante el proceso

Para SunOS, el usuario debe ser miembro del grupo sys.

SSH Trusted Scanning

La cuenta necesita tener permisos para ejecutar la siguiente lista de comandos:

awk locale show

cat ls showmount

cut lslpp snort

df lsnrctl ssh

dnsmasq nawk sudo

dpkg ndd swlist

echo netstat sysctl

egrep system_profiler

env nidump tar

export openvpn test

find opera tr

firefox oslevel uname

free perl uniq

grep rm uudecode

head rpcinfo

ifconfig rpm uustat

isainfo rssh vmware

QUALYSGUARD®

java seamonkey

QualysGuard®

Es importante recalcar que ésta es una lista complete de los comandos que pueden ser usados

hoy en día en cualquier variante de UNIX. Algunos de los comandos no son aplicables a todos los

tipos de sistemas UNIX.

También podría gustarte

- Taller 13 Arreglos en Visual C++, Grupo ADocumento6 páginasTaller 13 Arreglos en Visual C++, Grupo AmichelAún no hay calificaciones

- Administración de sistemas operativosDe EverandAdministración de sistemas operativosCalificación: 3.5 de 5 estrellas3.5/5 (8)

- Ejercicio 1 Del Módulo 2Documento3 páginasEjercicio 1 Del Módulo 2Yokasta Paulino67% (3)

- Investigación 2Documento3 páginasInvestigación 2Angie Quiroga MartinezAún no hay calificaciones

- ServiciosDocumento23 páginasServiciosMaría Guadalupe León RuizAún no hay calificaciones

- Linux Usos ExtremosDocumento19 páginasLinux Usos ExtremosHector LopezAún no hay calificaciones

- Curso Linux Admin: Network FilesystemDocumento7 páginasCurso Linux Admin: Network FilesystemDiego AriasAún no hay calificaciones

- Elevación de Privilegios en LinuxDocumento10 páginasElevación de Privilegios en LinuxPedro RamirezAún no hay calificaciones

- Comandos Consola Linux - OdtDocumento16 páginasComandos Consola Linux - OdtAnonymous g4OycUJAún no hay calificaciones

- Apuntes de LinuxDocumento5 páginasApuntes de LinuxgalarragaAún no hay calificaciones

- Bash PDFDocumento17 páginasBash PDFJavier Montero QuirozAún no hay calificaciones

- Cti 300814Documento64 páginasCti 300814eolopezAún no hay calificaciones

- Cap 8Documento32 páginasCap 8Mariana NavarroAún no hay calificaciones

- 1metodología de Respuesta A Incidentes (IRMs) IRM3-DetecIntrusUnix-Linux-OEADocumento2 páginas1metodología de Respuesta A Incidentes (IRMs) IRM3-DetecIntrusUnix-Linux-OEAgabymena06Aún no hay calificaciones

- Administración VPSDocumento8 páginasAdministración VPSSynthesis-group GpsAún no hay calificaciones

- Comandos para Conocer El Sistema Desde LinuxDocumento28 páginasComandos para Conocer El Sistema Desde LinuxhectordelmestreAún no hay calificaciones

- Archivos LogDocumento13 páginasArchivos Logmunguia24Aún no hay calificaciones

- Lista de Comandos ÚtilesDocumento35 páginasLista de Comandos ÚtilesJhany ReveloAún no hay calificaciones

- Archivos de ConfiguracionDocumento12 páginasArchivos de Configuracionfreddy blancoAún no hay calificaciones

- Lista de ComandosDocumento40 páginasLista de ComandospaulinatorrespisunaAún no hay calificaciones

- Archivos de Configuración en LinuxDocumento11 páginasArchivos de Configuración en Linuxcreativegan.net94% (16)

- Paso3 Grupo42Documento11 páginasPaso3 Grupo42Carolina LemusAún no hay calificaciones

- Comando S LinuxDocumento30 páginasComando S LinuxPEPE CalzonazosAún no hay calificaciones

- Servicios Red Repaso Linux Dia 2Documento20 páginasServicios Red Repaso Linux Dia 2Narval GamerAún no hay calificaciones

- Comandos LinuxDocumento26 páginasComandos LinuxGheraldine MontañezAún no hay calificaciones

- Gestion Sistema Hardware LinuxDocumento6 páginasGestion Sistema Hardware LinuxIsmaelAún no hay calificaciones

- SMR SER 03 Archivos Conf EtcDocumento3 páginasSMR SER 03 Archivos Conf EtcLaila DAún no hay calificaciones

- Trabajo Sistemas Operativos MonopuestosDocumento4 páginasTrabajo Sistemas Operativos MonopuestosPikiro HardwareAún no hay calificaciones

- Comando FindDocumento10 páginasComando FindJonathan Murillo villarrealAún no hay calificaciones

- Trabajo Laboratorio 1 Sistemas OperativosDocumento24 páginasTrabajo Laboratorio 1 Sistemas OperativosAndrey MendezAún no hay calificaciones

- Comandos Generales Utilizados en CentosDocumento4 páginasComandos Generales Utilizados en CentosCristian ChimboAún no hay calificaciones

- PDF Practica 4 - CompressDocumento6 páginasPDF Practica 4 - CompressIrvin MartínezAún no hay calificaciones

- TallerEnClase N°1Documento14 páginasTallerEnClase N°1CARLOS FERNANDO ARENAS FONSECAAún no hay calificaciones

- Comandos LinuxDocumento5 páginasComandos LinuxRuben Palacio SisamonAún no hay calificaciones

- Apuntes Curso InformixDocumento15 páginasApuntes Curso Informixjav_mart1100% (2)

- CAPITULO Virtualizacion Open Source Con KVM+SPICEDocumento73 páginasCAPITULO Virtualizacion Open Source Con KVM+SPICERamónAún no hay calificaciones

- Linux Admin-2Documento28 páginasLinux Admin-2edwin bernalAún no hay calificaciones

- Rutinas de Tratamiento de Interrupciones y Drivers (Mario)Documento8 páginasRutinas de Tratamiento de Interrupciones y Drivers (Mario)Jorge_Anibal_B_8071Aún no hay calificaciones

- Guía de Referencia Comandos LinuxDocumento5 páginasGuía de Referencia Comandos LinuxMarco Antonio ChávezAún no hay calificaciones

- AnsibleDocumento4 páginasAnsibleEsprimo DieciseisAún no hay calificaciones

- Paso3 Grupo13Documento23 páginasPaso3 Grupo13hernanAún no hay calificaciones

- Instalar Apache, MySQL, PHPMyAdmin Desde Shell en CentOS (Linux)Documento27 páginasInstalar Apache, MySQL, PHPMyAdmin Desde Shell en CentOS (Linux)Iván LassoAún no hay calificaciones

- Linux Guia ComandosDocumento15 páginasLinux Guia ComandosJOHN EDILSON CASTAÑO PATIÑOAún no hay calificaciones

- Terminal LinuxDocumento11 páginasTerminal LinuxIGNACIO JON-LI YON BOBADILLAAún no hay calificaciones

- Documentacion ScriptsDocumento38 páginasDocumentacion ScriptsSimon CastellanosAún no hay calificaciones

- Huayra Técnico Part Deux - 2024Documento26 páginasHuayra Técnico Part Deux - 2024oamato6186Aún no hay calificaciones

- FicherosUsers - 3SESIONS - MonitYsrvciosINDPDocumento40 páginasFicherosUsers - 3SESIONS - MonitYsrvciosINDPJULIAN DAVID ORDONEZ MARTINEZAún no hay calificaciones

- Shell Bash: Comando Básico para El Tratamiento de Ficheros y Directorios.Documento7 páginasShell Bash: Comando Básico para El Tratamiento de Ficheros y Directorios.leshem_1526Aún no hay calificaciones

- Linux ComandosDocumento23 páginasLinux Comandosjuan david rendonAún no hay calificaciones

- Linux For BioinformaticsDocumento164 páginasLinux For BioinformaticsAlberto LabargaAún no hay calificaciones

- Manual de Consola Bash de LinuxDocumento20 páginasManual de Consola Bash de LinuxAlfonso Muñoz A.Aún no hay calificaciones

- LPI Linux Essentials - Clase 2Documento34 páginasLPI Linux Essentials - Clase 2Andres MarotoAún no hay calificaciones

- Comando Spar A Linux de Software y HardwareDocumento9 páginasComando Spar A Linux de Software y HardwarejuniorfreddyAún no hay calificaciones

- + Pentesting A Nivel Perimetral +Documento23 páginas+ Pentesting A Nivel Perimetral +Brian GarateAún no hay calificaciones

- Linux Documentación de CódigoDocumento17 páginasLinux Documentación de CódigoDiego EspitiaAún no hay calificaciones

- 1.1 110 - 1-SeguridadDocumento6 páginas1.1 110 - 1-Seguridadpajaro amarilloAún no hay calificaciones

- Configuración Básica de Centos ServerDocumento23 páginasConfiguración Básica de Centos Servermiguel.monjaAún no hay calificaciones

- Comandos LinuxDocumento23 páginasComandos LinuxMark CastellanosAún no hay calificaciones

- Como Instalar UnixDocumento9 páginasComo Instalar UnixJmpm Jm Jyl67% (3)

- Introducción A DockerDocumento11 páginasIntroducción A DockerMiguel GlezAún no hay calificaciones

- Fase 3 - Base de Datos Jorge Castaño TDocumento15 páginasFase 3 - Base de Datos Jorge Castaño TJorge Castaño TabaresAún no hay calificaciones

- Atp InstDocumento5 páginasAtp InstJose GigliottiAún no hay calificaciones

- Visualizador LCDDocumento2 páginasVisualizador LCDDavid Moreno SarayAún no hay calificaciones

- Computacion Cuarto GradoDocumento6 páginasComputacion Cuarto GradoomarAún no hay calificaciones

- Unidad I Instalacion y Configuracion de SGBDDocumento7 páginasUnidad I Instalacion y Configuracion de SGBDFrancisco Andrade CristobalAún no hay calificaciones

- 12 - 13 S7200-TD200Documento52 páginas12 - 13 S7200-TD200ronaldAún no hay calificaciones

- Definir Los Tipos de Restricciones de Integridad y Referenciales en Una Base de DatosDocumento10 páginasDefinir Los Tipos de Restricciones de Integridad y Referenciales en Una Base de DatosantaresAún no hay calificaciones

- Modelo OSI - TallerDocumento5 páginasModelo OSI - TallerYeisson LeonAún no hay calificaciones

- Capa MAC IEEE 80211Documento20 páginasCapa MAC IEEE 80211Franco TacconiAún no hay calificaciones

- Compresor de ArchivosDocumento2 páginasCompresor de ArchivosJohanaly Alessandra Villanueva CastroAún no hay calificaciones

- 2.2 - DML - Consultas SQL Ejercicios - PropuestosDocumento46 páginas2.2 - DML - Consultas SQL Ejercicios - PropuestoscristianAún no hay calificaciones

- Recuperacion de Datos y Eliminación Total en Dispositivos de AlmacenamientoDocumento46 páginasRecuperacion de Datos y Eliminación Total en Dispositivos de AlmacenamientoRonalAún no hay calificaciones

- Expresiones para La Programación.Documento5 páginasExpresiones para La Programación.Ricardo22Aún no hay calificaciones

- Ejercicio Memoria Parte A S. Reyes 21-Sisn-1-004Documento7 páginasEjercicio Memoria Parte A S. Reyes 21-Sisn-1-004sergio reyesAún no hay calificaciones

- CyOps1.1 Chp05 Instructor Supplemental MaterialDocumento79 páginasCyOps1.1 Chp05 Instructor Supplemental MaterialJohan Christhofer Armas ValenciaAún no hay calificaciones

- Bases de Datos Libro2Documento159 páginasBases de Datos Libro2MarcoReynosoAún no hay calificaciones

- Guia Informatica SeptimoDocumento13 páginasGuia Informatica SeptimoChi PA JucaAún no hay calificaciones

- SOM UD04 Solucionario L ADocumento14 páginasSOM UD04 Solucionario L AMiguel Angel Dominguez SerranoAún no hay calificaciones

- Tic Clase 6Documento4 páginasTic Clase 6Kevin SzumikAún no hay calificaciones

- Cuestionario 1 Guia 4 MANTENIMIENTO.Documento14 páginasCuestionario 1 Guia 4 MANTENIMIENTO.javier hurtadoAún no hay calificaciones

- Unidad 3Documento51 páginasUnidad 3tuestrellitalove2012Aún no hay calificaciones

- Protocolos de ComunicacionDocumento12 páginasProtocolos de ComunicacionElJuanV2Aún no hay calificaciones

- Comandos LinuxDocumento14 páginasComandos Linuxebert ocares lunaAún no hay calificaciones

- Prueba 4Documento5 páginasPrueba 4Carlos LopezAún no hay calificaciones

- Instalaciones de Sistemas CONTPAQi PDFDocumento155 páginasInstalaciones de Sistemas CONTPAQi PDFMaurilio VegaAún no hay calificaciones

- Videos de Talend EspañoDocumento3 páginasVideos de Talend EspañoAmilkar SierraAún no hay calificaciones

- Comandos Basicos CiscoDocumento5 páginasComandos Basicos CiscoCarlos GonzalezAún no hay calificaciones

- Ejemplo Hadoop MapReduce UOCDocumento10 páginasEjemplo Hadoop MapReduce UOCNuriaAún no hay calificaciones