Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Consideraciones Finales de Seguridad Informatica PDF

Cargado por

samyDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Consideraciones Finales de Seguridad Informatica PDF

Cargado por

samyCopyright:

Formatos disponibles

UPTAEB – PNFI – Unidad Curricular: Seguridad Informática

SEGURIDAD INFORMÁTICA, CONSIDERACIONES FINALES

1. Diagnóstico de Seguridad Informática

Por cada Seguridad Informática diagnosticada, deben aplicar a los proyectos las respectivas correcciones

que este necesitan para adecuarse.

Deben codificar en el proyecto TODAS las debilidades encontradas en relación a la Seguridad

Lógica. Igualmente algunas relacionadas a las de Bases de Datos y en Servidores y Estaciones de

Trabajo (que tengan que ver con modificaciones de índole lógica).

Deben dejar sugerencias/recomendaciones con detalles claros, en el diagnóstico relacionado con

la Seguridad Física, en Bases de Datos y en Servidores y Estaciones de Trabajo (que tengan que

ver con modificaciones de índole física).

El esquema que debe seguir el Proyecto en este apartado es el siguiente:

Preámbulo: explicando con detalles cual es el objetivo de hacer esta actividad, y a modo de

resumen lo que aquí explicaran.

1.1) Cuestionario de Seguridad Física

Cuadro Resumen de Seguridad Física

1.2) Cuestionario de Seguridad Lógica

Cuadro Resumen de Seguridad Lógica

1.3) Cuestionario de Seguridad en Estaciones de Trabajo y Servidores

Cuadro Resumen de Seguridad en Estaciones de Trabajo y Servidores

1.4) Cuestionario de Seguridad en Bases de Datos

Cuadro Resumen de Seguridad en Bases de Datos

Los ítems contemplados allí, son TODOS aquellos cuyas respuestas ponen en evidencia lo que el

sistema no hace, deja de hacer, requiere o necesita para mejorar u optimizar, lo hace mal, entre

otros.

Deben realizar un cuadro resumen por cada seguridad diagnosticada, tal como se especifica a

continuación:

Seguridad: ************

Diagnóstico Resultante Solución Propuesta

Ejemplos:

Seguridad: Física

Diagnóstico Resultante Solución Propuesta

Donde están instaladas los computadores no se Bla bla bla bla bla bla bla …

cuenta con la protección antisísmica apropiada

Los equipos no están protegidos de vibraciones Colocar acelerómetros o sensores de

aceleración en los equipos para bla bla bla…..

…. ….

…. ….

Prof.: Ing. Samary Páez Página 1

UPTAEB – PNFI – Unidad Curricular: Seguridad Informática

…. ….

Seguridad: Lógica

Diagnóstico Resultante Solución Propuesta

El sistema contiene algún tipo de control de Aplicar un método de cifrado basado en

contraseña pero no guarda estas de forma criptografía asimétrica (Ver descripción

encriptadas u oculta. ******)

El sistema no permite realizar respaldos de los Elaborar módulo de respaldos automáticos y

datos inmersos en él planificados.

…. ….

…. ….

…. ….

Seguridad: Estaciones de Trabajo y Servidores

Diagnóstico Resultante Solución Propuesta

No se tiene actualizado el antivirus en el Bla bla bla bla bla bla bla …

servidor.

El servidor no posee algún servicio de cifrado ESTA ES LA CORRECCION QUE EL PROF.

de comunicaciones (criptografía) CARLOS LES ESTA PIDIENDO DEBEN

AGREGARLE A SU PROYECTO.

…. ….

…. ….

…. ….

Seguridad: En Bases de Datos

Diagnóstico Resultante Solución Propuesta

El sistema comparte la información de su Base Bla bla bla bla bla bla bla …

de Datos con otros sistemas (BD compartidas)

No existen rutinas periódicas de respaldos de la

base de datos (backups)

…. ….

…. ….

…. ….

2. Métodos de Cifrado Empleados

Los participantes deben:

Identificar y justificar claramente los datos sensibles a los que les aplicaran el algoritmo de

Seguridad Informática. Igualmente explicar qué tipo de protección harán (lectura y/o escritura;

inclusión, modificación, consulta y/o eliminación).

Es obligatorio la aplicación de dos (2) métodos de cifrados (diferentes) en el proyecto.

Identificar claramente el Método de Cifrado emplead en cada módulo (puerta de entrada y en

datos sensibles). Ver el resumen presentado en la actividad con el icono

Justificar el método de cifrado seleccionado (no el algoritmo).

Explicar detalladamente el algoritmo que usaran según el método seleccionado, y las

modificaciones que le hicieron al mismo para adaptarlo a su proyecto.

Prof.: Ing. Samary Páez Página 2

UPTAEB – PNFI – Unidad Curricular: Seguridad Informática

En el caso del cifrado tipo estenografía, deben explicar detalles claros de: información que

ocultaran; donde lo ocultaran (video, imagen de que tipo, entre otros), como lo ocultaran, entre

otros.

Igualmente deben dar detalles claros de como guardaran la información en las tablas que

emplearan (nombre de las tablas, como guardaran la información cifrada, entre otros).

Codificar en su Proyecto, los algoritmos de cifrados seleccionados.

El esquema que debe seguir el Proyecto en este apartado es el siguiente:

Preámbulo: explicando con detalles cual es el objetivo de hacer esta actividad, y a modo de

resumen lo que aquí explicaran.

2.1) Datos sensibles del sistema

2.2) Método de Cifrado seleccionado para la Conexión a la Base de Datos

2.2.1) Método de cifrado usado

2.2.2) Justificación del cifrado seleccionado

2.2.3) Algoritmo que empleado según el método de cifrado seleccionado

2.3) Método de Cifrado seleccionado para la puerta de entrada

2.3.1) Método de cifrado usado

2.3.2) Justificación del cifrado seleccionado

2.3.3) Algoritmo que empleado según el método de cifrado seleccionado

2.4) Método de Cifrado seleccionado para los datos sensibles

2.4.1) Método de cifrado usado

2.4.2) Justificación del cifrado seleccionado

2.4.3) Algoritmo que empleado según el método de cifrado seleccionado

3. Matriz de Riesgo de Seguridad Informática

Los participantes deben:

Hoja Datos: colocar todo lo relacionado con:

* Tablas con las cuales trabajaran lo relacionado a la Seguridad Informática (puerta de entrada,

datos sensibles, conexión a la Base de Datos).

* Información de los datos sensibles.

Hoja Sistemas: considerar:

* Infraestructura en la que están inmersos

* Sistemas de los cuales el Proyecto que están realizando le aporta alguna información.

* Sistemas de los cuales el Proyecto que están realizando requiere o extrae alguna información.

Hoja Personal: considerar todos los usuarios que tienen acceso al sistema.

Sincerar la ponderación de Magnitud de Daño.

Sincerar la ponderación de cada uno de los ítems que se consideran en Probabilidad de Amenaza.

Leer DETALLADAMENTE el enlace de la matriz para obtener más aclaración de la misma.

El esquema que debe seguir el Proyecto en este apartado es el siguiente:

Preámbulo: explicando con detalles cual es el objetivo de hacer esta actividad, y a modo de

resumen lo que aquí explicaran.

3.1) Descripción de la Matriz de Riesgo: Aquí deberán explicar lo que hicieron en la Matriz de

Riesgo, cuáles criterios consideraron en cada una de las hojas que se tienen en este documento

(hacer referencia a esta matriz que deben colocar como un anexo al proyecto).

3.2) Análisis Promedio (explicación de los resultados).

3.3) Análisis de los Factores (explicación de los resultados).

Prof.: Ing. Samary Páez Página 3

También podría gustarte

- Fundamentos de CiberseguridadDocumento7 páginasFundamentos de CiberseguridadManuel Quintana33% (3)

- CorelDRAW 2019 PDFDocumento932 páginasCorelDRAW 2019 PDFsam100% (2)

- 2SMR Seguridad InformaticaDocumento15 páginas2SMR Seguridad InformaticaCarlos Alberto Chirinos MundacaAún no hay calificaciones

- Seguridad en equipos informáticos. IFCT0109De EverandSeguridad en equipos informáticos. IFCT0109Aún no hay calificaciones

- Trabajo Final - Sergio Carlos Ortega FloresDocumento19 páginasTrabajo Final - Sergio Carlos Ortega FloresSergio CarlosAún no hay calificaciones

- Adios MuchachosDocumento31 páginasAdios MuchachosJoao Nin Guem100% (1)

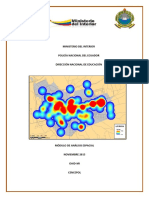

- Analisis EspacialDocumento27 páginasAnalisis EspacialJosé Marcelo Gudman SerratAún no hay calificaciones

- Formato #30 Conformidad Bienes O Suministro de BienesDocumento1 páginaFormato #30 Conformidad Bienes O Suministro de BienesMary Olivera Mayhua100% (1)

- Testeo y verificación de equipos y periféricos microinformáticos. IFCT0108De EverandTesteo y verificación de equipos y periféricos microinformáticos. IFCT0108Aún no hay calificaciones

- Monica Soto Control 8Documento6 páginasMonica Soto Control 8FabianAún no hay calificaciones

- 6.1 Memoria Descriptiva Sistema de Seguridad de IntrusionDocumento36 páginas6.1 Memoria Descriptiva Sistema de Seguridad de IntrusionDecsih RuizAún no hay calificaciones

- Desarrollo CurricularDocumento15 páginasDesarrollo Curricularsamy100% (4)

- Plan de Clases Seguridad Informatica Lapso I-2018Documento9 páginasPlan de Clases Seguridad Informatica Lapso I-2018samyAún no hay calificaciones

- Plan de Clases Seguridad Informatica Lapso I-2018Documento9 páginasPlan de Clases Seguridad Informatica Lapso I-2018samyAún no hay calificaciones

- Manual de Referencia Introducción A Packet Tracer 6.2Documento13 páginasManual de Referencia Introducción A Packet Tracer 6.2Polo Orellana Brayan SimónAún no hay calificaciones

- Tecnologia Del Concreto IntroduccionDocumento95 páginasTecnologia Del Concreto IntroduccionItalo CalvinoAún no hay calificaciones

- SGSI Actividad Eje 3 PDFDocumento10 páginasSGSI Actividad Eje 3 PDFLeopoldo MargaritoAún no hay calificaciones

- DIAPOSITIVAS Medidores ElectricosDocumento31 páginasDIAPOSITIVAS Medidores ElectricosJuan Diego100% (1)

- Ast Traslado Armado y Desarmado de AndamiosDocumento4 páginasAst Traslado Armado y Desarmado de AndamiosAlex Ortiz DiazAún no hay calificaciones

- Suzuki Drz400 PruebaDocumento3 páginasSuzuki Drz400 PruebaAdrianGarciaFenollAún no hay calificaciones

- Guia PerceptronDocumento5 páginasGuia PerceptronLuis Alberto Escarcena LipaAún no hay calificaciones

- Leccion 3. Top de AtaquesDocumento25 páginasLeccion 3. Top de AtaquesangelaAún no hay calificaciones

- Leccion 04. Top de AtaquesDocumento23 páginasLeccion 04. Top de AtaqueslgserranohAún no hay calificaciones

- Actividad Evaluativa 4 SgsiDocumento6 páginasActividad Evaluativa 4 SgsiSantiago BenítezAún no hay calificaciones

- KSG1 U2 A1 SamcDocumento8 páginasKSG1 U2 A1 SamcJosé LuisAún no hay calificaciones

- DesarollonGuianRedesn4 8962e1b7520c434Documento34 páginasDesarollonGuianRedesn4 8962e1b7520c434Yiseth BigothAún no hay calificaciones

- Sistemas Operativos Fase2Documento15 páginasSistemas Operativos Fase2ruben gachaAún no hay calificaciones

- DS-DPSO-U3 - Planeación Didáctica Del DocenteDocumento17 páginasDS-DPSO-U3 - Planeación Didáctica Del DocenteMr leizarAún no hay calificaciones

- Proyecto Final CRSDocumento9 páginasProyecto Final CRSNicholas MooreAún no hay calificaciones

- Dpso U3 Ea AlmmDocumento8 páginasDpso U3 Ea AlmmAlejandro MedinaAún no hay calificaciones

- Seguridad InformaticaDocumento46 páginasSeguridad InformaticaRamiro Jose Pimentel CarrilloAún no hay calificaciones

- Fase 2 - BernabeSanchezLenisDocumento13 páginasFase 2 - BernabeSanchezLenisAndres SantiagoAún no hay calificaciones

- Unidad 3 Actividades de Aprendizaje DpsoDocumento7 páginasUnidad 3 Actividades de Aprendizaje DpsoJuan PellicerAún no hay calificaciones

- Pec3 Os 2020Documento4 páginasPec3 Os 2020Christian MolinaAún no hay calificaciones

- 5817 Trecalde 00227Documento15 páginas5817 Trecalde 00227José Alejandro Aguilar FernandezAún no hay calificaciones

- Ev. 01 Csy4132 - CyberopsDocumento10 páginasEv. 01 Csy4132 - CyberopsVitoko_89Aún no hay calificaciones

- Actividad 2 - CRSDocumento4 páginasActividad 2 - CRSEduardo Meza RodríguezAún no hay calificaciones

- 100000i45n Seguridadinformatica PDFDocumento7 páginas100000i45n Seguridadinformatica PDFMiguel catalanAún no hay calificaciones

- Unidad 3 y 4 SustentacionDocumento10 páginasUnidad 3 y 4 SustentacionFrancisco Javier SinisterraAún no hay calificaciones

- El Sistema Operativo y Sus Funciones PDFDocumento232 páginasEl Sistema Operativo y Sus Funciones PDFanon_464542618Aún no hay calificaciones

- Guion Didactico Ana de La CerdaDocumento13 páginasGuion Didactico Ana de La CerdaAna De La CerdaAún no hay calificaciones

- Cuestionario de Auditoria PDFDocumento24 páginasCuestionario de Auditoria PDFdavidAún no hay calificaciones

- Lineamientos Proyecto Semestre 202315Documento9 páginasLineamientos Proyecto Semestre 202315las palabras son podcastAún no hay calificaciones

- Guia Microprocesadores CasiDocumento13 páginasGuia Microprocesadores CasiCristian EspitiaAún no hay calificaciones

- Sistemas Embebidos ATI EADocumento23 páginasSistemas Embebidos ATI EABryan SikSiAún no hay calificaciones

- Sistemas EmbebidosDocumento4 páginasSistemas EmbebidosMelanie Daniela Castillo AguilarAún no hay calificaciones

- Dpso U4 A1 HerlDocumento4 páginasDpso U4 A1 Herljobb ramirezAún no hay calificaciones

- Estructura Competencias Area de Protecciones MEERDocumento4 páginasEstructura Competencias Area de Protecciones MEERcemavacaAún no hay calificaciones

- Planeación - DS - 2020-2 - ITR - U3 INTERCONECTIVIDAD DE REDESDocumento26 páginasPlaneación - DS - 2020-2 - ITR - U3 INTERCONECTIVIDAD DE REDESAtlas Azteca OcotlanAún no hay calificaciones

- GUIA 2 DE HARDENING DE WINDOWS Formato NuevoDocumento10 páginasGUIA 2 DE HARDENING DE WINDOWS Formato NuevoJHONATTAN NICOLAS FLOREZ ORTIZAún no hay calificaciones

- La Seguridad Del Sistema Operativo....Documento14 páginasLa Seguridad Del Sistema Operativo....Luis Miguel TamareZ PerezAún no hay calificaciones

- Políticas de Seguridad para Una Sala de Telecomunicaciones UTXJDocumento15 páginasPolíticas de Seguridad para Una Sala de Telecomunicaciones UTXJUrbano HernandezAún no hay calificaciones

- (AC-S09) Semana 09 - Tema 01 Tarea - Caso 2 Implementación de Un Sistema de Seguridad Perimetral Como Estrategia de Seguridad de La InformaciónDocumento5 páginas(AC-S09) Semana 09 - Tema 01 Tarea - Caso 2 Implementación de Un Sistema de Seguridad Perimetral Como Estrategia de Seguridad de La InformaciónMelissaAún no hay calificaciones

- 74376928Documento61 páginas74376928David GomezAún no hay calificaciones

- Dsei U3 A1 JughDocumento6 páginasDsei U3 A1 JughJulio KasperskyAún no hay calificaciones

- 9.3 Identificación de Procedimientos de SeguridadDocumento6 páginas9.3 Identificación de Procedimientos de SeguridadKaryn Andrea GomezAún no hay calificaciones

- ActividadnAnnnlisisndenRiesgosnynVulnerabilidadesnnnNormatividadnISOn27000 9262d87ea88583aDocumento7 páginasActividadnAnnnlisisndenRiesgosnynVulnerabilidadesnnnNormatividadnISOn27000 9262d87ea88583ayesenia cardona arenasAún no hay calificaciones

- Lab 01 - Introducción A La Seguridad InformáticaDocumento7 páginasLab 01 - Introducción A La Seguridad InformáticaAlex Pakito100% (1)

- Construcción Del Sistema de InformaciónDocumento16 páginasConstrucción Del Sistema de Informaciónfrida coronadoAún no hay calificaciones

- Auditoria de SistemasDocumento6 páginasAuditoria de Sistemasdufan0194Aún no hay calificaciones

- Dsei U1 A1 GudgDocumento10 páginasDsei U1 A1 GudgGuillermo DuranAún no hay calificaciones

- Analisis de Vunerabilidades TallerDocumento9 páginasAnalisis de Vunerabilidades Tallerjuan romeroAún no hay calificaciones

- Investigacion Sobre Consideraciones de Seguridad Sobre Sistemas de Informacion y El Desarrollo WebDocumento5 páginasInvestigacion Sobre Consideraciones de Seguridad Sobre Sistemas de Informacion y El Desarrollo Webluis manuel perez herreraAún no hay calificaciones

- Políticas de Seguridad Informática (PSI) - SENA NOTASDocumento12 páginasPolíticas de Seguridad Informática (PSI) - SENA NOTASIngeNeoAún no hay calificaciones

- Unidad 6 Protección y SeguridadDocumento11 páginasUnidad 6 Protección y SeguridadDaniel Lugo IglesiasAún no hay calificaciones

- Reporte Practica - Arq - Comp - 13Documento8 páginasReporte Practica - Arq - Comp - 13yaotlzin1Aún no hay calificaciones

- Dsei U3 A1 JoscDocumento12 páginasDsei U3 A1 JoscpedroAún no hay calificaciones

- S02.s2 - MaterialDocumento18 páginasS02.s2 - MaterialCesar Melgarejo TafurAún no hay calificaciones

- Preguntas Seguridad de Los Sistemas OperativosDocumento11 páginasPreguntas Seguridad de Los Sistemas OperativosBryan CastroAún no hay calificaciones

- Niveles Seguridad InformaticaDocumento13 páginasNiveles Seguridad InformaticaChristian Ron100% (5)

- Fase 2-219027 7Documento16 páginasFase 2-219027 7Andres SantiagoAún no hay calificaciones

- Seguridad en equipos informáticos. IFCT0510De EverandSeguridad en equipos informáticos. IFCT0510Aún no hay calificaciones

- Consideraciones Finales de Seguridad Informatica PDFDocumento3 páginasConsideraciones Finales de Seguridad Informatica PDFsamyAún no hay calificaciones

- Plan de Clase Auditoria Informatica Lapso I-2018Documento7 páginasPlan de Clase Auditoria Informatica Lapso I-2018samyAún no hay calificaciones

- Formato Oficial de Programa Instruccional de Las UC de Los PNF/Especialidad de La UPTAEBDocumento5 páginasFormato Oficial de Programa Instruccional de Las UC de Los PNF/Especialidad de La UPTAEBsamyAún no hay calificaciones

- Plan de Clase Auditoria Informatica Lapso I-2018Documento7 páginasPlan de Clase Auditoria Informatica Lapso I-2018samyAún no hay calificaciones

- Teoria Curricular en La ActualidadDocumento36 páginasTeoria Curricular en La ActualidadsamyAún no hay calificaciones

- Leyes de Los GasesDocumento7 páginasLeyes de Los GasesAxel Aldair García GarduñoAún no hay calificaciones

- Catalogo CarrierDocumento2 páginasCatalogo CarrierLeontes HenriquezAún no hay calificaciones

- 254 01 01 Modulo1 Atmosferica PDFDocumento139 páginas254 01 01 Modulo1 Atmosferica PDFYezidVeraAún no hay calificaciones

- Calidad de Servicio (QoS) - Guia Megis - Comunidad RyohnosukeDocumento29 páginasCalidad de Servicio (QoS) - Guia Megis - Comunidad RyohnosukeJean Carlos Câmara100% (1)

- Contratos de PetroleoDocumento9 páginasContratos de PetroleoJerick Andre Rodriguez MottaAún no hay calificaciones

- Catalago Difusores - Rejillas - Dampers MRM 2021-ActualizadoDocumento15 páginasCatalago Difusores - Rejillas - Dampers MRM 2021-ActualizadoLuis Anthony Cadillo HuamanAún no hay calificaciones

- BRC1D52Documento33 páginasBRC1D52jumuca07Aún no hay calificaciones

- Cálculos de Parámetros Eléctricos en Motores AsincronosDocumento4 páginasCálculos de Parámetros Eléctricos en Motores AsincronosHERNANDOAún no hay calificaciones

- Presentacion Energia InalambricaDocumento7 páginasPresentacion Energia InalambricaBryan Erok Sanchz LeonAún no hay calificaciones

- MA IFC090 Es 72Documento80 páginasMA IFC090 Es 72bmjAún no hay calificaciones

- TEMA 8 - Relación de Ejercicios TestDocumento3 páginasTEMA 8 - Relación de Ejercicios TestNoelia Sánchez MartínezAún no hay calificaciones

- Área Transversal de Un Cable y Su Calibre AWG (American Wire Gauge)Documento5 páginasÁrea Transversal de Un Cable y Su Calibre AWG (American Wire Gauge)didioAún no hay calificaciones

- Trabajo Practico N°2 Plantas de Poder FinalDocumento4 páginasTrabajo Practico N°2 Plantas de Poder Finaljuan castilloAún no hay calificaciones

- Perú Fue El Mercado de Mayor Crecimiento para Cuponatic Durante 2012Documento2 páginasPerú Fue El Mercado de Mayor Crecimiento para Cuponatic Durante 2012Tecnología 21Aún no hay calificaciones

- Comparte Desde Aquí El Comparte Desde Aquí El: Catálogo Digital Catálogo DigitalDocumento64 páginasComparte Desde Aquí El Comparte Desde Aquí El: Catálogo Digital Catálogo Digitalveronica pradoAún no hay calificaciones

- Tema 1. - Introducción y Conceptos de La Gestión de CalidadDocumento21 páginasTema 1. - Introducción y Conceptos de La Gestión de CalidadMARÍA ROSARIO SÁNCHEZ CAÑADAAún no hay calificaciones

- Diseño Mecanico de Equipo de ProcesoDocumento8 páginasDiseño Mecanico de Equipo de ProcesoGuadalupe AlvaradoAún no hay calificaciones

- Líquido - Wikipedia, La Enciclopedia LibreDocumento6 páginasLíquido - Wikipedia, La Enciclopedia LibreLizbethAún no hay calificaciones

- Trabajo de Word Fuente y ParrafoDocumento13 páginasTrabajo de Word Fuente y ParrafoNestor Hugo Zavaleta MirandaAún no hay calificaciones

- Pórticos y Muros de Concreto Diseñado Por DesempeñoDocumento42 páginasPórticos y Muros de Concreto Diseñado Por DesempeñoJuan Carlos Guartasaca Ordóñez0% (2)

- Implement OsDocumento2 páginasImplement OsJavier Cruz MartínezAún no hay calificaciones