Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Cuestionario 1er Ejercicio - Técnico Soporte JCyL - 2019

Cargado por

Ol PauTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Cuestionario 1er Ejercicio - Técnico Soporte JCyL - 2019

Cargado por

Ol PauCopyright:

Formatos disponibles

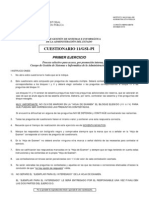

PRUEBAS SELECTIVAS PARA EL INGRESO, POR EL SISTEMA DE

ACCESO LIBRE, EN LA COMPETENCIA FUNCIONAL DE TÉCNICO DE

SOPORTE INFORMÁTICO DE LA ADMINISTRACIÓN DE LA

COMUNIDAD DE CASTILLA Y LEÓN.

RESOLUCIÓN DE 29 DE NOVIEMBRE DE 2018, DE LA

VICECONSEJERÍA DE FUNCIÓN PÚBLICA Y GOBIERNO ABIERTO

PRIMER EJERCICIO

4 DE MAYO DE 2019

ADVERTENCIAS

1. NO ABRA ESTE CUESTIONARIO HASTA QUE SE LE INDIQUE.

2. Este cuestionario puede utilizarse en su totalidad como borrador y llevárselo al finalizar

el ejercicio.

3. El presente ejercicio tiene carácter eliminatorio.

ESTE CUESTIONARIO CONSTA DE 55 PREGUNTAS, DE LAS CUALES LAS 5

ÚLTIMAS SON DE RESERVA PARA POSIBLES ANULACIONES. En caso de

anulación de preguntas, una pregunta de reserva versará sobre materias comunes

para posibles anulaciones de preguntas de estas materias y cuatro preguntas de reserva

sobre materias específicas para posibles anulaciones de preguntas sobre estas materias

4. Compruebe siempre que el número de respuesta que señale en la "HOJA DE EXAMEN" es

el que corresponde al número de pregunta del cuestionario.

5. Sólo existe una respuesta correcta por pregunta. Todas las respuestas tienen el mismo

valor.

6. Las contestaciones erróneas se penalizarán con un tercio del valor de la respuesta

correcta. No tendrán la consideración de erróneas las preguntas no contestadas.

7. SOBRE LA FORMA DE CONTESTAR EN LA “HOJA DE EXAMEN” LEA MUY

ATENTAMENTE LAS INSTRUCCIONES QUE FIGURAN AL DORSO DE LA MISMA.

8. AL FINALIZAR EL EJERCICIO ES OBLIGATORIO ENTREGAR LA “HOJA DE

EXAMEN”.

9. NADIE PODRÁ ABANDONAR EL AULA NI EN LOS PRIMEROS 10 MINUTOS NI EN

LOS 10 ÚLTIMOS.

1.- Conforme al artículo 14 de la Ley 1/2003, de 3 de marzo, de Igualdad de oportunidades entre

mujeres y hombres en Castilla y León, dentro de las medidas de acción positiva en favor de la

mujer en el ámbito económico y laboral se incluye:

a) Fomentar la compatibilidad del trabajo con la maternidad y la paternidad.

b) Utilizar el masculino y el femenino en todos los documentos públicos.

c) Sensibilizar a la ciudadanía sobre el derecho de las mujeres a disfrutar del tiempo libre

por sí mismas y de ocupar el ocio activamente.

d) Incorporar la perspectiva de género en todos los ámbitos de la comunicación.

2.- El Estatuto de Autonomía determina en su artículo 19.1 que las Instituciones básicas de la

Comunidad de Castilla y León son:

a) Las Cortes de Castilla y León, el Procurador del Común y el Consejo de Cuentas.

b) Las Cortes de Castilla y León, el Presidente de la Junta de Castilla y León y la Junta de

Castilla y León

c) Las Cortes de Castilla y León, el Procurador del Común, el Consejo de Cuentas, el

Consejo Económico y Social y el Consejo Consultivo.

d) Las Cortes de Castilla y León, la Junta de Castilla y León y el Consejo de Cuentas

3.- De acuerdo con el artículo 85 de la Constitución Española, las disposiciones del Gobierno que

contengan legislación delegada recibirán el título de:

a) Decretos-leyes.

b) Resoluciones.

c) Acuerdos del Consejo de Ministros.

d) Decretos Legislativos.

4.- Según la Ley de Prevención de Riesgos Laborales, el coste de las medidas relativas a la

seguridad y la salud en el trabajo:

a) No deberá recaer en modo alguno sobre los trabajadores.

b) Se integra en el presupuesto de la Comisión Nacional de Seguridad y Salud en el

trabajo.

c) Pueden, en determinados casos, imputarse parcialmente a la Masa Salarial Bruta.

d) Pueden repercutirse como costes de Seguridad Social.

5.- El artículo 53.2 de la Constitución Española establece que la tutela de los derechos

fundamentales y las libertades públicas se puede recabar ante los tribunales ordinarios

mediante:

a) Un procedimiento especial.

b) Un procedimiento preferente y sumario.

c) Un procedimiento ordinario.

d) Un procedimiento mercantil.

Técnico de Soporte Informático – Acceso Libre 1

6.- El órgano de aplicación, estudio y vigilancia del Convenio Colectivo para el personal laboral de

la Administración General de la Comunidad de Castilla y León es:

a) La Comisión Paritaria.

b) La Comisión Sectorial.

c) La Comisión de Vigilancia.

d) No existe tal órgano.

7.- Conforme al artículo 91 del Estatuto de Autonomía de Castilla y León, la reforma del estatuto

será aprobada por las Cortes Generales mediante:

a) Ley Ordinaria.

b) Real Decreto Ley de reforma del Estatuto de Autonomía.

c) Ley Orgánica.

d) Real Decreto Legislativo de reforma del Estatuto de Autonomía.

8.- Conforme al artículo 37 de la Ley 3/2001, de 3 de julio, del Gobierno y de la Administración de

la Comunidad de Castilla y León, las competencias de los Órganos Directivos Centrales se

determinan mediante:

a) Decreto-ley aprobado por la Junta de Castilla y León.

b) Decreto.

c) Orden del consejero competente en la materia.

d) Ley de las Cortes de Castilla y León.

9.- Conforme al artículo 3 de la Ley 7/2005, de 24 de mayo, de la Función Pública de Castilla y

León, NO es un principio o criterio que ordene la Función Pública de la Administración de la

Comunidad de Castilla y León:

a) El sometimiento pleno a la ley y al derecho.

b) La igualdad, mérito y capacidad.

c) La coordinación, cooperación e información entre las Administraciones Públicas.

d) La transparencia.

10.- Conforme al artículo 9 de la Ley 31/1995, de 8 de noviembre, de prevención de Riesgos

Laborales, la función de la vigilancia y control de la normativa sobre prevención de riesgos

laborales, corresponde a:

a) La Inspección de Trabajo y Seguridad Social.

b) La Inspección de Higiene en el Trabajo.

c) El Servicio de Relaciones Laborales.

d) Los sindicatos de cada sector.

Técnico de Soporte Informático – Acceso Libre 2

11.- ¿Cuál de los siguientes roles de ITIL v3 NO pertenece a la fase de operación de servicio?:

a) Operador de TI.

b) Soporte de primera línea.

c) Propietario del servicio.

d) Gestor de problemas.

12.- Conforme al texto refundido de la Ley de Propiedad Intelectual, la protección jurídica de los

programas de ordenador NO es aplicable a:

a) Las ideas y principios en los que se base el programa.

b) Manual de usuario del programa.

c) Versiones sucesivas del programa.

d) Las copias legales efectuadas por los propietarios.

13.- Tenemos un usuario local de Windows que se llama “bronco” y queremos ver las propiedades

de la cuenta de ese usuario local. ¿Qué comando ejecutaríamos en la línea de comandos?

a) net user /AD bronco

b) net user \AD bronco

c) net user bronco

d) user –bronco

14.- Indique qué afirmación es FALSA sobre el sistema DNS (Domain Name Service):

a) El registro A indica la dirección de un host.

b) El registro NS indica el servidor de nombres con autoridad en el dominio.

c) El registro CNAME identifica el comienzo de la zona de autoridad.

d) El registro MX es el registro de intercambio de correo.

15.- En el contexto de la informatica, indique cuál de los siguientes enunciados es correcto:

a) La misión de un planificador es expulsar de la memoria el programa en ejecución

cuando decida que es pertinente.

b) La selección del proceso que se expulsa de la memoria nunca sigue una política de

planificación preestablecida.

c) La gestión de la multitarea recae en la memoria.

d) El planificador es un chip hardware.

16.- Un modelo de servicio en la nube que incluye capacidad de procesamiento, almacenamiento,

redes, etc., se corresponde a:

a) SaaS

b) IaaS

c) PaaS

d) Ninguna de las anteriores.

Técnico de Soporte Informático – Acceso Libre 3

17.- Un archivo se considera volátil cuando:

a) Tiene un alto porcentaje de adiciones y supresiones.

b) La información que contiene se pierde al interrumpirse el flujo eléctrico.

c) Está en memoria.

d) Hay que forzar sus datos desde la caché.

18.- ¿Word 2013 es capaz de abrir archivos PDF?

a) No.

b) Sí.

c) Sí, instalando un plugin.

d) Si, instalando el Service Pack 1.

19.- ¿Qué estrategia de copias de seguridad semanal requiere un menor espacio de

almacenamiento?

a) Completo diario.

b) Completo semanal + Diferencial diario.

c) Completo semanal + Incremental diario.

d) Las tres por igual.

20.- ¿Cuál de las siguientes afirmaciones es falsa?

a) Google App Engine es un ejemplo de PaaS.

b) Microsoft Office 365 es un ejemplo de SaaS.

c) Dropbox es un ejemplo de IaaS.

d) Si necesito alquilar un Servidor con 2GB de RAM y 2TB de disco estoy hablando de un

tipo de servicio IaaS.

21.- En cuestión de protección de redes WIFI, señale de entre las siguientes frases la que NO es

cierta:

a) WPA2 es la versión mejorada de WPA.

b) WPA solo admite cifrado TKIP mientras que WPA2 admite también AES.

c) WPA es el acrónimo de “WiFi Protection Authentication”.

d) WPA3 es el sucesor de WPA2.

Técnico de Soporte Informático – Acceso Libre 4

22.- Según el texto refundido de la Ley de Propiedad Intelectual, en referencia a los derechos de

explotación sobre un programa de ordenador seleccione la afirmación correcta:

a) Cuando el autor sea una persona natural durarán hasta su muerte o declaración de

fallecimiento.

b) Cuando el autor sea una persona natural durarán toda la vida del autor y setenta años

después de su muerte o declaración de fallecimiento.

c) Cuando el autor sea una persona jurídica la duración será de setenta años, computados

desde el día 1 de enero del mismo año de su divulgación o de su creación si no se

hubiera divulgado.

d) Cuando el autor sea una persona jurídica la duración será de cincuenta años,

computados desde el día 1 de enero del mismo año de su divulgación o de su creación si

no se hubiera divulgado.

23.- ¿Cuál de las siguientes NO es una funcionalidad de System Center Configuration Manager

(SCCM)?:

a) Administración de energía.

b) Generación de informes.

c) Administración de bases de datos Oracle.

d) Administración de dispositivos iOS (con Microsoft Intune).

24.- Adquirir servicios de computación en una nube pública supone:

a) Inversión inicial mayor.

b) Escalado limitado de recursos, impidiendo crecer y decrecer dinámicamente.

c) Escasa posibilidad de ajuste del gasto, facturando por uso.

d) Ninguna de las respuestas anteriores es correcta.

25.- Señale la afirmación correcta:

a) Una nube privada puede ofrecer solo IaaS y PaaS.

b) Una nube privada puede ofrecer solo SaaS y PaaS.

c) Una nube pública puede ofrecer IaaS, PaaS y SaaS.

d) Solo a través de una nube privada se puede ofrecer IaaS, PaaS y SaaS.

26.- En el contexto de arquitecturas escalables, cuando el uso de un sistema y sus ventajas se

conservan sin que le afecte la distancia física de los usuarios, estamos hablando de:

a) Escalabilidad de carga.

b) Escalabilidad geográfica.

c) Escalabilidad vertical.

d) Ninguna de las anteriores.

Técnico de Soporte Informático – Acceso Libre 5

27.- En base a los criterios para la aplicación del catálogo de puestos de trabajo para el personal

informático al servicio de la Administración General de la Comunidad de Castilla y León indique

la afirmación correcta:

a) Se entiende por polivalencia de funciones, la capacidad técnica que tienen todos los

trabajadores que se agrupan en cualquier grupo y categoría profesional para desarrollar

las funciones de un puesto de trabajo de cualquier grupo y categoría distinto al que

desarrollan normalmente.

b) La disponibilidad en grado medio se aplicará a aquellos trabajadores que, en función de

las necesidades del servicio, deban realizar, en su prestación laboral, de 30 a 60 tardes

al año.

c) La disponibilidad en grado mínimo se aplicará a aquellos trabajadores que, en función de

las necesidades del servicio, vengan obligados a realizar hasta 30 tardes al año.

d) Las tres anteriores son correctas.

28.- HTML o HyperText Markup Language es un lenguaje de etiquetas para la elaboración de

páginas web. ¿Cuál de las siguientes etiquetas se ha eliminado en HTML5?:

a) <article>

b) <label>

c) <frame>

d) <meta>

29.- Es una función del delegado de protección de datos según la Ley Orgánica 3/2018, de 5 de

diciembre, de Protección de Datos Personales y garantía de los derechos digitales:

a) Aplicar las medidas técnicas y organizativas apropiadas con miras a garantizar que, por

defecto, solo sean objeto de tratamiento los datos personales que sean necesarios para

cada uno de los fines específicos del tratamiento.

b) Garantizar que las personas autorizadas para tratar datos personales se hayan

comprometido a respetar la confidencialidad o estén sujetas a una obligación de

confidencialidad de naturaleza estatutaria.

c) Cooperar con la autoridad de control.

d) Autorizar por escrito la sustitución y/o incorporación de responsables y encargados del

tratamiento de los datos.

30.- Indique cuál de las siguientes afirmaciones respecto a la nueva especificación USB 3.1 Gen 2

es correcta:

a) No es compatible con USB 2.0

b) Su velocidad máxima es de 10 Gbps (Gigabits por segundo).

c) Su velocidad máxima es de 5 Gbps (Gigabits por segundo).

d) Su velocidad máxima es de 16 Gbps (Gigabits por segundo).

Técnico de Soporte Informático – Acceso Libre 6

31.- En un sistema operativo GNU/Linux, ¿en qué directorio se almacenan los archivos de

configuración del sistema operativo?

a) /dev

b) /etc

c) /bin

d) /lib

32.- ¿Cuál es el estándar IEEE que presenta una WPAN que utiliza tecnología inalámbrica

Bluetooth?

a) IEEE 802.11.3

b) IEEE 802.12.1

c) IEEE 802.15.1

d) IEEE 803.13.2

33.- ¿Cuál de los siguientes enunciados es FALSO?

a) iSCSI permite utilizar el protocolo SCSI (Small Computer System Interface) sobre redes

TCP/IP, permitiendo la conectividad a través de una interfaz Ethernet.

b) SAS (Serial Attached SCSI) es una interfaz de transferencia de datos en serie, al igual

que SCSI.

c) Para un uso intensivo, un disco SAS tiene más fiabilidad que un disco SATA.

d) Una tarjeta para una red de almacenamiento de fibra (HBA) tiene un identificador único

(WWN), al estilo de lo que sería una MAC para una Ethernet.

34.- El proceso de ITIL v3 que tiene como uno de sus objetivos eliminar incidencias recurrentes es:

a) Gestión de eventos.

b) Gestión de problemas.

c) Gestión de incidencias.

d) Gestión de peticiones del servicio.

35.- En el contexto de la arquitectura de ordenadores, ¿cuál de los siguientes buses NO existe?

a) Bus de datos.

b) Bus de control.

c) Bus de grabación.

d) Bus de direcciones.

Técnico de Soporte Informático – Acceso Libre 7

36.- Atendiendo al grado de disponibilidad, los CPDs pueden clasificarse con un grado TIER. En

este ámbito, y según la norma TIA-942 de Telecommunications Industry Association (TIA),

indique cuál de los siguientes enunciados NO es correcto

a) Existen 4 órdenes de graduación de esta escala: Tier I, Tier II, Tier III y Tier IV.

b) El Tier I asegura una disponibilidad superior al 99% en términos de tiempo anual.

c) El Tier IV es el nivel más alto de graduación en disponibilidad, asegurando un servicio

tolerante a fallos y con capacidad para continuar operando ante actividades no

planeadas.

d) El nivel Tier más bajo exige al menos dotar al CPD con UPS o Sistemas de Alimentación

Ininterrumpida (SAI).

37.- Ana quiere enviar un mensaje firmado a María. ¿Qué afirmación de las siguientes sobre los

sistemas de cifrado de clave asimétrica es correcta?:

a) Ana cifra un resumen del mensaje con su clave privada y envía tanto el mensaje en

claro como el resumen cifrado a María. María descifra el resumen cifrado con la clave

pública de Ana.

b) Ana cifra un resumen del mensaje con su clave pública y envía tanto el mensaje en claro

como el resumen cifrado a María. María descifra el resumen cifrado con la clave pública

de Ana.

c) Ana cifra un resumen del mensaje con su clave pública y envía tanto el mensaje en claro

como el resumen cifrado a María. María descifra el resumen cifrado con su clave pública.

d) Ana cifra un resumen del mensaje con su clave privada y envía tanto el mensaje en

claro como el resumen cifrado a María. María descifra el mensaje cifrado con su clave

privada.

38.- Un fichero en el que sus registros se van grabando uno a continuación de otro, sin dejar

huecos en medio, tiene una organización:

a) Aleatoria.

b) Secuencial.

c) Directa.

d) Indexada.

39.- ¿En qué versión de Windows el icono de escritorio que representa un equipo pasó de llamarse

“Equipo” a “Este Equipo”?

a) En Windows 8

b) En Windows 8.1

c) En Windows 10

d) Se ha llamado siempre así.

Técnico de Soporte Informático – Acceso Libre 8

40.- Señala la respuesta en la que los tres atajos de teclado de Word 2013 (configurado en idioma

Español – España) son correctos:

a) Ctrl + F6 (cambia entre documentos); F7 (Corrección ortográfica); Ctrl + G (Guardar

documento).

b) Shift + F6 (cambia entre documentos); Ctrl + C (Copiar); Ctrl + P (Imprimir).

c) Ctrl + C (Copiar); Ctrl + V (Deshacer); Ctrl + Z (Pegar).

d) Ctrl + Z (Pegar); Ctrl + L (Buscar); Ctrl + B (Borrar).

41.- ¿Cuál de las siguientes sería una ventaja de un archivo secuencial indexado sobre uno

secuencial?

a) Los índices requieren espacio extra.

b) Implica doble búsqueda.

c) Los registros tienen longitud fija.

d) Ninguna de las anteriores es correcta.

42.- La Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de

los derechos digitales se aplica según su artículo 2:

a) Al tratamiento efectuado por una persona física en el ejercicio de actividades

exclusivamente domésticas o personales.

b) Al tratamiento no automatizado de datos personales.

c) A los tratamientos sometidos a la normativa sobre protección de materias clasificadas.

d) Al ejercicio de una actividad no comprendida dentro del ámbito del Derecho de la Unión

Europea.

43.- Señala la respuesta correcta en la que se nombran los puertos seguros en correo electrónico:

a) POP:993 / SMTP:465 / IMAP:995

b) POP:965 / SMTP:495 / IMAP:993

c) POP:995 / SMTP:465 / IMAP:993

d) POP:995 / SMTP:495 / IMAP:963

44.- En el contexto de bases de datos relacionales, indique la respuesta correcta:

a) La clave primaria de una relación puede contener valores nulos.

b) Un atributo primo es aquel que forma parte de alguna clave candidata.

c) La clave ajena de una relación no puede contener valores nulos.

d) Los valores no nulos de una clave ajena pueden no coincidir con los valores de la clave

candidata de la tabla referenciada.

Técnico de Soporte Informático – Acceso Libre 9

45.- Respecto a la computación en la nube, seleccione la afirmación correcta:

a) Las nubes públicas las gestionan las administraciones públicas con independencia de

quien sea el propietario.

b) Las administraciones públicas no pueden contratar servicios de nubes privadas.

c) Si una administración pública desarrolla una infraestructura de nube para su propio uso,

ésta será una nube privada.

d) Las nubes privadas nunca están conectadas a Internet, sino que forman parte de la

Intranet corporativa de la organización que la desarrolla.

46.- Se llama TELNET tanto a un protocolo de red para acceder a una máquina remota, como al

programa que implementa el cliente para ese acceso. Señale cuál de los siguientes enunciados

es FALSO:

a) En el protocolo TELNET, el nombre del usuario y la contraseña para entrar en el servidor

viajan como texto plano, sin cifrar.

b) Mediante TELNET solo se puede acceder a servidores Linux, nunca a servidores

Windows.

c) El puerto estándar que se utiliza para una conexión TELNET es el puerto 23.

d) TELNET solo sirve para acceder en modo terminal, sin gráficos.

47.- En relación al control del acceso al medio en una red de medio compartido, ¿cuál de las

siguientes respuestas es FALSA?

a) CSMA 1-persistente en cuanto detecta el canal libre transmite de inmediato sin tener en

cuenta otras consideraciones.

b) CSMA 1-persistente provee menos velocidad de transmisión que CSMA no-persistente y

CSMA p-persistente en condiciones de poco tráfico.

c) CSMA 1-persistente puede ocurrir que varios nodos transmitan a la vez y se produzca

una colisión.

d) CSMA 1-persistente puede no ser lo idóneo para procesos en tiempo real en redes con

tráfico muy alto (superior al 50%).

48.- Si en nuestra organización disponemos de un software Mobile Device Management (MDM) y

perdemos el smartphone, ¿podemos restaurarlo a los valores de fábrica y borrar todo su

contenido, si el usuario ha olvidado la clave?

a) No, es necesaria la clave del usuario.

b) Solo podremos bloquearlo.

c) Sí, aunque no sepamos las credenciales.

d) No, los software MDM solo son capaces de localizarlos mediante GPS.

Técnico de Soporte Informático – Acceso Libre 10

49.- ¿En cuál de los siguientes registros de Windows del visor de eventos podríamos localizar quién

ha cambiado la contraseña de la cuenta de un usuario?

a) Aplicación.

b) Seguridad.

c) Users.

d) Sistema.

50.- ¿Cuál de los siguientes algoritmos es de cifrado asimétrico?:

a) RSA

b) DES

c) IDEA

d) AES

PREGUNTAS DE RESERVA

51.- De conformidad con el artículo 7 de la Ley 13/2010, de 9 de diciembre, contra la Violencia de

Género en Castilla y León, la situación de violencia de género se podrá acreditar:

a) Por informe de las Fuerzas y Cuerpos de Seguridad del Estado.

b) Por informe de los agentes de los Cuerpos de Policía local de los ayuntamientos de

Castilla y León.

c) Por certificación o informe de los servicios sociales o sanitarios de la administración

pública autonómica o local.

d) Por informe de las corporaciones locales.

52.- En Outlook 2013 cuando se genera un correo nuevo, ¿aparecen de forma predeterminada los

campos “Desde” y “CCO”?

a) No.

b) Solo en la versión Professional.

c) Solo el campo “Desde”.

d) Sí.

53.- Señale el enunciado FALSO respecto a la arquitectura hardware NUMA:

a) Cada procesador tiene su propia memoria.

b) NUMA significa Non-Unique Memory Access.

c) Cada procesador puede acceder a la memoria de otros procesadores.

d) Se tarda más en acceder a unas memorias que a otras.

Técnico de Soporte Informático – Acceso Libre 11

54.- ¿Está integrado Microsoft Project 2013 dentro de alguna versión de las suites de Office 2013?

a) Sí, en Office 2013 Professional.

b) Sí, en Office 2013 Ultimate.

c) Sí, en Office 2013 Home Lite.

d) No.

55.- Según el Reglamento (UE) 2016/679 del Parlamento Europeo y del Consejo, de 27 de abril de

2016, relativo a la protección de las personas físicas en lo que respecta al tratamiento de

datos personales y a la libre circulación de estos datos:

a) Los responsables de tratamientos están siempre obligados a designar un delegado de

protección de datos.

b) El delegado de protección de datos es responsable de hacer cumplir el Reglamento

General de Protección de Datos en la organización.

c) Los interesados podrán ponerse en contacto con el delegado de protección de datos por

lo que respecta a todas las cuestiones relativas al tratamiento de sus datos personales y

al ejercicio de sus derechos.

d) El delegado de protección de datos no podrá depender jerárquicamente del responsable

o del encargado del tratamiento para garantizar con ello la independencia en sus

decisiones.

Técnico de Soporte Informático – Acceso Libre 12

También podría gustarte

- Examen de Auxiliar AdministrativoDocumento15 páginasExamen de Auxiliar AdministrativoBeatriz GibelloAún no hay calificaciones

- TDAH en Adultos PDFDocumento258 páginasTDAH en Adultos PDFLuis ÓnidasAún no hay calificaciones

- El Libro Negro de Los HackersDocumento39 páginasEl Libro Negro de Los HackersDiego Roibás TellaAún no hay calificaciones

- Comandos para Mikrotik 1Documento20 páginasComandos para Mikrotik 1Jeremy Andre Galindo Fernandez77% (13)

- Instructivo Conexion Local A Equipos TN y 6600 EricssonDocumento10 páginasInstructivo Conexion Local A Equipos TN y 6600 EricssonmaximusandAún no hay calificaciones

- Configuracion Basica CiscoDocumento49 páginasConfiguracion Basica CiscoEddy GuttyAún no hay calificaciones

- MySQL SecurityDocumento29 páginasMySQL SecurityJonathan MolinaAún no hay calificaciones

- Chat GPT. Retos y oportunidades de la Inteligencia Artificial Generativa: Desafíos de su regulaciónDe EverandChat GPT. Retos y oportunidades de la Inteligencia Artificial Generativa: Desafíos de su regulaciónAún no hay calificaciones

- Configuración Básica de Switch de CiscoDocumento42 páginasConfiguración Básica de Switch de CiscoXabier Endika LopezAún no hay calificaciones

- Test Administracion ElectronicaDocumento19 páginasTest Administracion ElectronicagrujinesAún no hay calificaciones

- Lista de Comandos de Configuracion Router CiscoDocumento9 páginasLista de Comandos de Configuracion Router CiscoErick CartmanAún no hay calificaciones

- Examen Vigilante Seguridad - Testdexamen 5Documento8 páginasExamen Vigilante Seguridad - Testdexamen 5capitanigloAún no hay calificaciones

- Aux Admvo Sergas 2001Documento20 páginasAux Admvo Sergas 2001JU100% (1)

- Operaciones auxiliares con Tecnologías de la Información y la Comunicación. IFCT0108De EverandOperaciones auxiliares con Tecnologías de la Información y la Comunicación. IFCT0108Aún no hay calificaciones

- Examen Común Ayudante OPI 2006Documento8 páginasExamen Común Ayudante OPI 2006silviaAún no hay calificaciones

- Semana 7 Redes IACCDocumento8 páginasSemana 7 Redes IACCmrrmwordpressAún no hay calificaciones

- 2018-10-03-Cuadernillo Examen Primer Ejercicio ITA Libre UnlockedDocumento93 páginas2018-10-03-Cuadernillo Examen Primer Ejercicio ITA Libre Unlockedvisaul0% (1)

- Técnico Auxiliar de Laboratorio (Informatica)Documento15 páginasTécnico Auxiliar de Laboratorio (Informatica)Adrian GonzalezAún no hay calificaciones

- 4 1073829437037871126Documento351 páginas4 1073829437037871126Ol Pau75% (4)

- 4 1073829437037871126Documento351 páginas4 1073829437037871126Ol Pau75% (4)

- 4 1073829437037871126Documento351 páginas4 1073829437037871126Ol Pau75% (4)

- Informatica-Examen 1 Junta Andalucia 2005 PDFDocumento19 páginasInformatica-Examen 1 Junta Andalucia 2005 PDFllego_el_2000Aún no hay calificaciones

- 9917 - 4065 Plantilla 2009 Libre 4064Documento6 páginas9917 - 4065 Plantilla 2009 Libre 4064Malu LópezAún no hay calificaciones

- Una teoría algorítmica del Derecho Privado: Posibles aplicaciones de la Revolución Industrial 4.0 al ámbito jurídicoDe EverandUna teoría algorítmica del Derecho Privado: Posibles aplicaciones de la Revolución Industrial 4.0 al ámbito jurídicoAún no hay calificaciones

- Plantilla Ejercicio 4065Documento10 páginasPlantilla Ejercicio 4065Tomás García Gómez100% (1)

- TAI Ejer 1 Libre UCLM 2019Documento10 páginasTAI Ejer 1 Libre UCLM 2019Dario PerezAún no hay calificaciones

- C1 Aux. InformaticaDocumento48 páginasC1 Aux. InformaticaPilar Lopez FernandezAún no hay calificaciones

- Cuestionario 19Documento11 páginasCuestionario 19Pablo Cobreiro AndionAún no hay calificaciones

- Cuest 1er Ejer GSI-P Oep19 154AB89SD658Documento9 páginasCuest 1er Ejer GSI-P Oep19 154AB89SD658JacintoAún no hay calificaciones

- Examen Informatica Grupo ADocumento14 páginasExamen Informatica Grupo AAntonioAún no hay calificaciones

- Gsi-Li 2011Documento13 páginasGsi-Li 2011Alvaro Nada MasAún no hay calificaciones

- B Ejer 1 Promo AGE 2011Documento14 páginasB Ejer 1 Promo AGE 2011Emilia Calvo0% (1)

- Examen Simulacro Noviembre 2022 NB Oposiciones A BomberoDocumento22 páginasExamen Simulacro Noviembre 2022 NB Oposiciones A BomberoivmartiAún no hay calificaciones

- Las 20 Preguntas Antes Del Examen de Aux y de AdminDocumento8 páginasLas 20 Preguntas Antes Del Examen de Aux y de AdminMartin CarrionAún no hay calificaciones

- Más de 1000 Preguntas Tipo Test Ediciones Rodio. JANM004 - TMDocumento10 páginasMás de 1000 Preguntas Tipo Test Ediciones Rodio. JANM004 - TMLidiaPalomasFrancoAún no hay calificaciones

- Policía Nacional: Escala BásicaDocumento8 páginasPolicía Nacional: Escala BásicaTatianaRamirezAún no hay calificaciones

- Oposiciones AndalucíaDocumento18 páginasOposiciones AndalucíaJuanAún no hay calificaciones

- Más de 1000 Preguntas Tipo Test Ediciones Rodio JANM005 - TMDocumento10 páginasMás de 1000 Preguntas Tipo Test Ediciones Rodio JANM005 - TMLidiaPalomasFrancoAún no hay calificaciones

- Cues 1er Ejer Gsi-Li Oep19 154AB89SD658Documento10 páginasCues 1er Ejer Gsi-Li Oep19 154AB89SD658JacintoAún no hay calificaciones

- Examen%20TAI PI%202014Documento16 páginasExamen%20TAI PI%202014prexureAún no hay calificaciones

- Tai PIejercicioprimeraparte 2008Documento15 páginasTai PIejercicioprimeraparte 2008Ibiza AlesAún no hay calificaciones

- 2008 Tai PiDocumento30 páginas2008 Tai Pipepe martinezAún no hay calificaciones

- Tai 2008 LiDocumento31 páginasTai 2008 LiPablo Cobreiro AndionAún no hay calificaciones

- PlantillaCorrectoraDefinitiva - Examen Extraordinario 2019Documento24 páginasPlantillaCorrectoraDefinitiva - Examen Extraordinario 2019Jose Alvarez GarciaAún no hay calificaciones

- Tai Examen 2005Documento18 páginasTai Examen 2005INFORSAT PRUEBASAún no hay calificaciones

- C Ejer 1 Esta RMU 2021Documento25 páginasC Ejer 1 Esta RMU 2021JESUS VIDALAún no hay calificaciones

- Examen 2015 OPERADOR INFORMATICA PROMOCION INTERNADocumento15 páginasExamen 2015 OPERADOR INFORMATICA PROMOCION INTERNAAntonio Jiménez SuárezAún no hay calificaciones

- 4 6048708382620125441Documento21 páginas4 6048708382620125441Silvia Ramírez DivaretAún no hay calificaciones

- 2212F09 Instrucciones 1er Ej signed1eON4oLDocumento25 páginas2212F09 Instrucciones 1er Ej signed1eON4oLHelviAún no hay calificaciones

- Bolsa de Empleo de Operador de Informatica - Publicacion Del Cuestionario Del Ejercicio Realizado El Dia 15 de Noviembre de 2023.Documento14 páginasBolsa de Empleo de Operador de Informatica - Publicacion Del Cuestionario Del Ejercicio Realizado El Dia 15 de Noviembre de 2023.alvarezAún no hay calificaciones

- BalotarioDocumento27 páginasBalotarioluisAún no hay calificaciones

- Aux Ses Fuerza Mayor Cuestionario PDFDocumento24 páginasAux Ses Fuerza Mayor Cuestionario PDFSole GrAún no hay calificaciones

- Página 1 de 2Documento2 páginasPágina 1 de 2martiiperezmartinezAún no hay calificaciones

- ARCHIVOS Y BIBLIOTECAS TestDocumento4 páginasARCHIVOS Y BIBLIOTECAS TestVirginia Gallego OsunaAún no hay calificaciones

- C1 ElectrónicaDocumento34 páginasC1 ElectrónicafelibrigsAún no hay calificaciones

- Cuestionario Primer Parcial Grupo N°1Documento7 páginasCuestionario Primer Parcial Grupo N°1anthony naviaAún no hay calificaciones

- Cuestionario Primer Ejercicio CovidDocumento19 páginasCuestionario Primer Ejercicio CovidMiguel MotorAún no hay calificaciones

- Temario Bolsa de Empleo Público Técnico - A Especialista en InformáticaDocumento9 páginasTemario Bolsa de Empleo Público Técnico - A Especialista en InformáticaCristo LópezAún no hay calificaciones

- Examen InformadorDocumento25 páginasExamen InformadorJavier López GómezAún no hay calificaciones

- Examen 12 de FebreroDocumento15 páginasExamen 12 de FebreroLisetAún no hay calificaciones

- A2 Ejer 1 Libre AGE 2014 PDFDocumento14 páginasA2 Ejer 1 Libre AGE 2014 PDFInma MoralesAún no hay calificaciones

- Examen 1fase 3PLDocumento11 páginasExamen 1fase 3PLpuckstAún no hay calificaciones

- Tics InternetDocumento19 páginasTics Internetjuv3n4l9mAún no hay calificaciones

- Oficial Técnico de Sistemas InformáticosssDocumento5 páginasOficial Técnico de Sistemas InformáticosssAtanasio Gurbindo de ZumalacárreguiAún no hay calificaciones

- Test Parcial 3 (Temas 1-14)Documento9 páginasTest Parcial 3 (Temas 1-14)Arturo DíazAún no hay calificaciones

- Guarroman Inst DeporDocumento8 páginasGuarroman Inst DeporRULOLASEVAAún no hay calificaciones

- EXAMEN GV (Algunas Preguntas OK) PDFDocumento11 páginasEXAMEN GV (Algunas Preguntas OK) PDFlozme100% (1)

- 1 Ok Imprimido Examen Del 10 Octubre Del 22Documento23 páginas1 Ok Imprimido Examen Del 10 Octubre Del 22caparrosnonoAún no hay calificaciones

- Examen Ayto VLC Cabo 2022Documento16 páginasExamen Ayto VLC Cabo 2022Kevin Juan JuanAún no hay calificaciones

- Conv INFDocumento16 páginasConv INFisaAún no hay calificaciones

- 1 LASSALLE Sebastian SABELLI Andres EstebanDocumento54 páginas1 LASSALLE Sebastian SABELLI Andres EstebanCarlos Alberto OrellanoAún no hay calificaciones

- C1 Pre Res MALDocumento144 páginasC1 Pre Res MALyo_pupuAún no hay calificaciones

- Relacion TextosDocumento1 páginaRelacion TextosolAún no hay calificaciones

- Bolso Rocky - Bolso Mujer Zadig&VoltaireDocumento1 páginaBolso Rocky - Bolso Mujer Zadig&VoltaireOl PauAún no hay calificaciones

- 22 PL Alegaciones Ejer 1Documento2 páginas22 PL Alegaciones Ejer 1Ol PauAún no hay calificaciones

- Classless Inter-Domain Routing - Wikipedia, La Enciclopedia LibreDocumento1 páginaClassless Inter-Domain Routing - Wikipedia, La Enciclopedia LibreOl PauAún no hay calificaciones

- 22 PL Cuadernillo ADocumento7 páginas22 PL Cuadernillo AOl PauAún no hay calificaciones

- 3598287Documento11 páginas3598287Ol PauAún no hay calificaciones

- Classless Inter-Domain Routing - Wikipedia, La Enciclopedia LibreDocumento1 páginaClassless Inter-Domain Routing - Wikipedia, La Enciclopedia LibreOl PauAún no hay calificaciones

- AnexoDocumento96 páginasAnexoOl PauAún no hay calificaciones

- 90745-Tema 13 InformaticaDocumento35 páginas90745-Tema 13 InformaticaJoaquin Bocanegra LorcaAún no hay calificaciones

- TF00002132Documento1 páginaTF00002132Andres VergaraAún no hay calificaciones

- C Ejer 1 REQ 2018Documento11 páginasC Ejer 1 REQ 2018Ol PauAún no hay calificaciones

- Examen y CorrecciónDocumento7 páginasExamen y CorrecciónOl PauAún no hay calificaciones

- TAI10 programaTAISDocumento2 páginasTAI10 programaTAISOl PauAún no hay calificaciones

- Destinos - JPT - 03-12Documento4 páginasDestinos - JPT - 03-12Ol PauAún no hay calificaciones

- TF 00002133Documento1 páginaTF 00002133nohemiAún no hay calificaciones

- 2006 Art 4Documento11 páginas2006 Art 4Ol PauAún no hay calificaciones

- AntisocialDocumento15 páginasAntisocialAruma NailAún no hay calificaciones

- Net BEUIDocumento1 páginaNet BEUIOl PauAún no hay calificaciones

- Al Que Deja Pan para Las PalomasDocumento1 páginaAl Que Deja Pan para Las PalomasOl PauAún no hay calificaciones

- Net BEUIDocumento1 páginaNet BEUIOl PauAún no hay calificaciones

- Bienvenido PDFDocumento5 páginasBienvenido PDFRaquel Pérez PérezAún no hay calificaciones

- Primera Parte Tail I 2008Documento14 páginasPrimera Parte Tail I 2008Inma MoralesAún no hay calificaciones

- Ejer 6 TailDocumento27 páginasEjer 6 TailIbiza AlesAún no hay calificaciones

- Ejer 6 TailDocumento27 páginasEjer 6 TailIbiza AlesAún no hay calificaciones

- Final de Práctica CiscoDocumento16 páginasFinal de Práctica CiscoJimmy Ariel Morazan CerratoAún no hay calificaciones

- Prueba Del Capítulo 2 - REDES CCNA1 I-2020 16-01 PDFDocumento13 páginasPrueba Del Capítulo 2 - REDES CCNA1 I-2020 16-01 PDFjolop78Aún no hay calificaciones

- CISCO2Documento376 páginasCISCO2cesaga0075102Aún no hay calificaciones

- Guia de Agregación de EnlacesDocumento6 páginasGuia de Agregación de EnlacesAndres Felipe Cardenas GarzonAún no hay calificaciones

- Proyecto FinalDocumento23 páginasProyecto FinalEdwar Santiago BECERRA ALARCONAún no hay calificaciones

- Internet Se Podría Definir Como Una Red Global de Redes de OrdenadoresDocumento10 páginasInternet Se Podría Definir Como Una Red Global de Redes de OrdenadoresArnulfo GuzmanAún no hay calificaciones

- 9.1.1.8 Lab - Examining Telnet and SSH in WiresharkDocumento4 páginas9.1.1.8 Lab - Examining Telnet and SSH in WiresharkDiego GaonaAún no hay calificaciones

- CCNA 3 Examen 2Documento3 páginasCCNA 3 Examen 2fidel_rosales100% (1)

- Hacking SystemDocumento12 páginasHacking SystemJulianSalasAún no hay calificaciones

- Practica RedesDocumento5 páginasPractica RedesErnesto ContrerasAún no hay calificaciones

- Tutorial Gns3Documento12 páginasTutorial Gns3Rodrigo Andres Contreras HidalgoAún no hay calificaciones

- Que Es TelnetDocumento3 páginasQue Es TelnetLanny AlmanzarAún no hay calificaciones

- Lista de PuertosDocumento30 páginasLista de PuertosHenry Vega ChuposAún no hay calificaciones

- Practica de REDES TCP/IPDocumento3 páginasPractica de REDES TCP/IPLuis A BerroteranAún no hay calificaciones

- Tecnologia Thin ClientDocumento76 páginasTecnologia Thin ClientRicardo CeAún no hay calificaciones

- Mapa Conceptual Servicio de RedDocumento2 páginasMapa Conceptual Servicio de RedERICK DANIEL ESCAMILLA GONZALEZAún no hay calificaciones

- Practica. Configuración de Switch 2020-1Documento12 páginasPractica. Configuración de Switch 2020-1Jose RojasAún no hay calificaciones

- Guia - Laboratorio-Configuracion CBACDocumento35 páginasGuia - Laboratorio-Configuracion CBACGabriel MontesinosAún no hay calificaciones

- 5.2.1.4 Packet Tracer - Configuring SSH Instruction - ILMDocumento2 páginas5.2.1.4 Packet Tracer - Configuring SSH Instruction - ILMCarlos FernandezAún no hay calificaciones

- Ccna 2 Nap - Lista de Chequeo - DHCPDocumento481 páginasCcna 2 Nap - Lista de Chequeo - DHCPalexis pedrozaAún no hay calificaciones

- Subredes 2021 ContraseñasDocumento10 páginasSubredes 2021 ContraseñasEmerson Quevedo QuevedoAún no hay calificaciones

- 1.3.6 Packet Tracer - Configure SSH - ILMDocumento2 páginas1.3.6 Packet Tracer - Configure SSH - ILMedgar armando marinAún no hay calificaciones