Documentos de Académico

Documentos de Profesional

Documentos de Cultura

A+Nro4 Jul-Ago 2006

Cargado por

acorlettiTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

A+Nro4 Jul-Ago 2006

Cargado por

acorlettiCopyright:

Formatos disponibles

Normas y Estándares

ANÁLISIS DE ISO-27001:2005

BREVE RESUMEN DEL ESTANDAR

CUALQUIER ACTIVIDAD QUE EMPLEA RECURSOS Y ES ADMINISTRADA PARA

TRANSFORMAR ENTRADAS EN SALIDAS, PUEDE SER CONSIDERADA COMO UN «PROCESO»

miento y mejora del ISMS, la adopción car y administrar cualquier tipo de

del ISMS debe ser una decisión estraté- actividad para funcionar

gica de la organización, pues el mismo eficientemente. Cualquier actividad

Alejandro está influenciado por las necesidades y que emplea recursos y es administra-

Corletti Estrada

objetivos de la misma, los requerimien- da para transformar entradas en sali-

DIRECTOR DIVISIÓN tos de seguridad, los procesos, el ta- das, puede ser considerada como un

SEGURIDAD

maño y la estructura de la empresa, la «proceso». A menudo, estas salidas

NCS

dinámica que implica su aplicación, son aprovechadas nuevamente como

ocasionará en muchos casos la escala- entradas, generando una

da del mismo, necesitando la misma realimentación de los mismos.

S

e presentan a continuación las dinámica para las soluciones. Este estándar internacional adopta

líneas que se consideran de también el modelo «Plan-Do-Check-

especial interés para la aplica- Act» (PDCA), el cual es aplicado a toda

ción de esta norma.

Aproximación al modelo la estructura de procesos de ISMS, y

Los párrafos siguientes son una Este estándar internacional adopta significa lo siguiente:

breve descripción de los puntos que se un proceso para establecer, Plan (Establecer el ISMS): Implica,

considerarán en esta serie de artículos implementar, operar, monitorizar, revi- establecer a política ISMS, sus objeti-

para poder llegar finalmente al objeti- sar, mantener y mejorar el ISMS en vos, procesos, procedimientos relevan-

vo previsto, avalando la importancia una organización. tes para la administración de riesgos y

de la documentación que es necesaria Una organización necesita identifi- mejoras para la seguridad de la infor-

preparar y mantener. mación, entregando resultados acor-

Se consideró importante el mante- des a las políticas y objetivos de toda

ner la misma puntuación que emplea la organización.

el Estándar Internacional, para que, si Do (Implementar y operar el ISMS):

fuera necesario, se pueda acceder Representa la forma en que se debe

directamente al mismo, para ampliar operar e implementar la política, con-

cualquier aspecto, por lo tanto, la nu- troles, procesos y procedimientos.

meración que sigue a continuación Check (Monitorizar y revisar el

respeta la de la norma. ISMS): Analizar y medir donde sea

aplicable, los procesos ejecutados con

INTRODUCCIÓN relación a la política del ISMS, evaluar

objetivos, experiencias e informar los

General

resultados a la administración para su

Este estándar fue confeccionado revisión.

para proveer un modelo para el esta- Act (Mantener y mejorar el ISMS):

blecimiento, implementación, opera- Realizar las acciones preventivas y

ción, monitorización, revisión, manteni- correctivas, basados en las auditorías

nº 5 septiembre / octubre 2006

Normas y Estándares

internas y revisiones del ISMS o cual-

quier otra información relevante para

permitir la continua mejora del ISMS.

NORMATIVAS DE REFERENCIA

Para la aplicación de este documen-

to, es indispensable tener en cuenta la

última versión de:

«ISO/IEC 17799:2005, Information

technology —Security techniques—

Code of practice for information

security management»

TÉRMINOS Y DEFINICIONES

La siguiente terminología aplica a

esta norma:

1. Recurso (Asset): Cualquier cosa

que tenga valor para la organización.

2. Disponibilidad (availability): Pro-

piedad de ser accesible y usable bajo

demanda por una entidad autorizada. mación, en adición también de otras brecha en la política de seguridad de

3. Confidencialidad propiedades como autenticación, auto- la información o fallo en el almacena-

(confidentiality): Propiedad que la rización, registro de actividad, no re- miento de la misma, también cualquier

información no esté disponible o pue- pudio y confiabilidad pueden ser tam- situación previa desconocida que pue-

da ser descubierta por usuarios no bién consideradas. da ser relevante desde el punto de

autorizados, entidades o procesos. 5. Eventos de seguridad de la in- vista de la seguridad.

4. Seguridad de la información: formación: Ocurrencia de un evento 6. Incidente de seguridad: uno o

Preservación de la confidencialidad, identificado sobre un sistema, servicio varios eventos de seguridad de la in-

integridad y disponibilidad de la infor- o red, cuyo estado indica una posible formación, no deseados o inesperados

Aplicación

L os requerimientos

de este estándar

internacional, son gené-

Estas cláusulas son:

4. ISMS.

5. Responsabilidades de la

controles detallados por la

norma y denominados

como «necesarios» para

estándar internacional, no

será aceptable, a menos

que dicha exclusión no

ricos y aplicables a la Administración satisfacer los criterios de afecte a la capacidad y/o

totalidad de las organiza- 6. Auditoría Interna del aceptación de riegos, debe responsabilidad de pro-

ciones. La exclusión de ISMS ser justificado y se debe veer seguridad a los re-

los requerimientos espe- 7. Administración de las poner de manifiesto, o evi- querimientos de informa-

cificados en las cláusulas revisiones del ISMS denciar claramente los crite- ción que se hayan deter-

4, 5, 6, 7 y 8, no son 8. Mejoras del ISMS. rios por los cuales este ries- minado a través de la

aceptables cuando una (Estas cláusulas realmente go es asumido y aceptado. evaluación de riesgos, y

organización solicite su conforman el cuerpo principal En cualquier caso en el que sea a su vez aplicable a las

conformidad con esta de esta norma) un control sea excluido, la regulaciones y legislación

norma. Cualquier exclusión a los conformidad con este vigente.

nº 5 septiembre / octubre 2006

Normas y Estándares

que tienen una cierta probabilidad de 10. Aceptación de riesgo: Decisión vidades coordinadas para dirigir y con-

comprometer las operaciones de la de aceptar un riesgo. trolar las medidas necesarias para la

empresa y amenazan a la seguridad 11. Análisis de riego: Uso sistemáti- observación del riesgo dentro de la

de la información. co de la información para identificar organización.

7. Sistema de administración de la fuentes y estimar riesgos. 15. Tratamiento del riesgo: Proceso

seguridad de la información (ISMS: 12. Valoración de riesgo: Totalidad de selección e implementación de me-

Information Security Management de los procesos de análisis y evalua- diciones para modificar el riesgo.

System): Parte de los sistemas de la ción de riesgo. NOTA: el término «control» en esta

empresa, basado en el análisis de 13. Evaluación de riesgo: Proceso de norma es empleado como sinónimo de

riesgo de negocio, cuya finalidad es comparar los riesgos estimados contra «Medida o medición».

establecer, implementar, operar, los criterios de riesgo establecidos o 16. Declaración de aplicabilidad:

monitorizar, revisar, mantener y mejo- dados, para determinar el grado de Documento que describe los objetivos

rar la seguridad de la información. significativo del riesgo. del control, y los controles que son

NOTA: el ISMS incluye las políticas, ACLARACIÓN AJENA A LA NORMA: En relevantes y aplicables a la organiza-

planes, actividades, responsabilidades, definitiva la «Evaluación del riesgo», ción del ISMS.

prácticas, procedimientos, procesos y es el resultado final de esta activi- NOTA: Estos controles están basados

recursos. dad, pero no debe ser pensada úni- en los resultados y conclusiones de la

8. Integridad: Propiedad de salva- camente con relación a «Análisis y valoración y los procesos de trata-

guardar la precisión y completitud de Valoración», sino también a los crite- miento de riesgo, los requerimientos y

los recursos. rios de riesgo que la organización regulaciones legales, las obligaciones

9. Riesgo residual: El riesgo rema- haya definido a lo largo de toda su contractuales y los requerimientos de

nente luego de una amenaza a la se- política empresarial. negocio para la seguridad de la infor-

guridad. 14. Administración del riesgo: Acti- mación que defina la organización.

nº 5 septiembre / octubre 2006

También podría gustarte

- Libro Ciberseguridad InternetDocumento245 páginasLibro Ciberseguridad InternetCarlos Rodríguez80% (5)

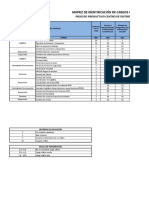

- Matriz de Identificación de Cargos CríticosDocumento3 páginasMatriz de Identificación de Cargos CríticosAlfonso Valdivia67% (3)

- ENS e ISO-27001Documento22 páginasENS e ISO-27001acorlettiAún no hay calificaciones

- ENS e ISO-27001Documento22 páginasENS e ISO-27001acorlettiAún no hay calificaciones

- Programacion Orientada A ObjetosDocumento28 páginasProgramacion Orientada A ObjetosValentin ChoquehuancaAún no hay calificaciones

- Seguridad en Redes-InternettdgfbvdcDocumento354 páginasSeguridad en Redes-InternettdgfbvdccsadsadAún no hay calificaciones

- Normas IeeeDocumento6 páginasNormas IeeeChristian Quinapanta50% (2)

- A+Nro4 Jul-Ago 2006 PDFDocumento3 páginasA+Nro4 Jul-Ago 2006 PDFacorlettiAún no hay calificaciones

- Seguridad Por Niveles v-001Documento709 páginasSeguridad Por Niveles v-001Jesus BelinchonAún no hay calificaciones

- Manual de Resiliencia Internet PDFDocumento350 páginasManual de Resiliencia Internet PDFvic antinoriAún no hay calificaciones

- Seguridad en SS7/SigtranDocumento67 páginasSeguridad en SS7/SigtranacorlettiAún no hay calificaciones

- A+Nro4 Jul-Ago 2006 PDFDocumento3 páginasA+Nro4 Jul-Ago 2006 PDFacorlettiAún no hay calificaciones

- Auditoría, Evaluación, Test de SeguridadDocumento4 páginasAuditoría, Evaluación, Test de SeguridadacorlettiAún no hay calificaciones

- Seguridad en SS7/SigtranDocumento67 páginasSeguridad en SS7/SigtranacorlettiAún no hay calificaciones

- ISO 27001 e ISO 27004Documento2 páginasISO 27001 e ISO 27004acorlettiAún no hay calificaciones

- Biografia Van GoghDocumento7 páginasBiografia Van GoghRomán MiramontesAún no hay calificaciones

- Seguridad en SS7/SigtranDocumento67 páginasSeguridad en SS7/SigtranacorlettiAún no hay calificaciones

- IPv6 (Parte 01) - ComponentesDocumento22 páginasIPv6 (Parte 01) - ComponentesElvis Raul Mendoza AteroAún no hay calificaciones

- IPv6 (Parte 02) - Direcciones PDFDocumento30 páginasIPv6 (Parte 02) - Direcciones PDFFred Sem100% (1)

- IPv6 (Parte 01) - ComponentesDocumento22 páginasIPv6 (Parte 01) - ComponentesElvis Raul Mendoza AteroAún no hay calificaciones

- Libro KAYROSDocumento265 páginasLibro KAYROSacorlettiAún no hay calificaciones

- Put Web 2doDocumento8 páginasPut Web 2dorenepatricio1Aún no hay calificaciones

- Informática jurídica decisional, documental y gestiónDocumento2 páginasInformática jurídica decisional, documental y gestiónAmado GallegosAún no hay calificaciones

- Actividad 1 - Oscar Alvarado - 1057588538Documento3 páginasActividad 1 - Oscar Alvarado - 1057588538Oscar Javier Alvarado ZarabandaAún no hay calificaciones

- 03DESCRIPCIONFISICAYTECNICADELFISIOGRAFODocumento7 páginas03DESCRIPCIONFISICAYTECNICADELFISIOGRAFOjesusrosales111Aún no hay calificaciones

- Programaciòn Anual Del ÀreaDocumento5 páginasProgramaciòn Anual Del Àreacibernauta_80008958100% (3)

- Informe Tencnico ChilataDocumento7 páginasInforme Tencnico ChilataIlo CinefiliaAún no hay calificaciones

- 3 materiales para elegir tus lentes ópticos: Policarbonato, cristal u orgánicoDocumento9 páginas3 materiales para elegir tus lentes ópticos: Policarbonato, cristal u orgánicoNadir Freire MoscosoAún no hay calificaciones

- Steve - JobsDocumento10 páginasSteve - JobsFiorellaCollasAún no hay calificaciones

- Tarea CIST01 ITC-1644-2011-solucionDocumento4 páginasTarea CIST01 ITC-1644-2011-solucionSara MerinoAún no hay calificaciones

- Cert Exist y Rep Legal 01-06-20Documento6 páginasCert Exist y Rep Legal 01-06-20Eustorgio RodadoAún no hay calificaciones

- Arreglos Bidimensionales ProgramacionDocumento3 páginasArreglos Bidimensionales ProgramacionSebastián LassoAún no hay calificaciones

- Memoria Ram Con Flip FlopsDocumento6 páginasMemoria Ram Con Flip FlopsMarco Ortiz De Orue SerranoAún no hay calificaciones

- Tarea 1 Identificacion Del Escenario - Psicologia ConsumidorDocumento8 páginasTarea 1 Identificacion Del Escenario - Psicologia ConsumidorManuel Arenas el ArimeneñoAún no hay calificaciones

- Aquize TP PDFDocumento228 páginasAquize TP PDFFernando Lud van MeizAún no hay calificaciones

- Creación de tablas para base de datos de gimnasio con restriccionesDocumento9 páginasCreación de tablas para base de datos de gimnasio con restriccionesewjfAún no hay calificaciones

- Introduccion A ArduinoDocumento16 páginasIntroduccion A ArduinoKARLA BELÉN RETAMALAún no hay calificaciones

- SogoDocumento3 páginasSogoAugusto gonzalezAún no hay calificaciones

- Métodos Cuantitativos Aplicados A Los Negocios y La Toma de DecisionessDocumento10 páginasMétodos Cuantitativos Aplicados A Los Negocios y La Toma de DecisionessMarisol VAún no hay calificaciones

- Rifisca 20610686053 01132023000004468 20230906155450 794747287Documento2 páginasRifisca 20610686053 01132023000004468 20230906155450 794747287luigi jara chavezAún no hay calificaciones

- Taller Oracle 2Documento47 páginasTaller Oracle 2jordanAún no hay calificaciones

- Anexo 2 Formato Entrega Tarea2 (Autoguardado)Documento9 páginasAnexo 2 Formato Entrega Tarea2 (Autoguardado)alejandracanadulce911Aún no hay calificaciones

- Plan de Superacion2 8ºDocumento15 páginasPlan de Superacion2 8ºmatematicasbgAún no hay calificaciones

- Traductor Español Ingles - Buscar Con GoogleDocumento1 páginaTraductor Español Ingles - Buscar Con GoogleKarina Gaytan salasAún no hay calificaciones

- Solucionario Examen de Admision San Marcos 2017 1 37466 Downloable 1636111Documento112 páginasSolucionario Examen de Admision San Marcos 2017 1 37466 Downloable 1636111PAUL ANDRES CHACHA100% (1)

- Antep Roy EctoDocumento12 páginasAntep Roy EctoPOLO-FIIIDT CIMECDIAún no hay calificaciones

- Manual de SeguridadDocumento5 páginasManual de SeguridadCamilo IbarraAún no hay calificaciones

- Examen Extraordinario de Informática 2 PDF Programa de Computadora ProgramaciónDocumento1 páginaExamen Extraordinario de Informática 2 PDF Programa de Computadora ProgramaciónYvanna WolfhardAún no hay calificaciones