Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Partica Nº 2 de Sistema Opertivo

Partica Nº 2 de Sistema Opertivo

Cargado por

sandroTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Partica Nº 2 de Sistema Opertivo

Partica Nº 2 de Sistema Opertivo

Cargado por

sandroCopyright:

Formatos disponibles

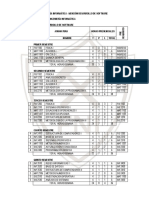

NOMBRE: Choque Huacota Sandro

MATERIA: Sistemas Operativos

FECHA: 15 de noviembre 2017

TEMA: Tema Vll Seguridad y Protección

1

¿Qué es un dispositivo o periférico? ¿Qué tipos de dispositivos existen?

Dispositivos o periféricos: son aparatos solidos e independientes que van conectados a

la unidad central de la computadora.

Dispositivos de entrada:

Tienen la tarea de introducir información, órdenes, comandos e instrucciones para que la

computadora lo procese con el sistema operativo.

Entre los más conocidos se encuentran:

El Teclado. El Mouse. El Escáner.

Dispositivos de salida:

son los que se encargan de procesar los resultados de salida de los procesos de datos y

mostrarlos al usuario.

Entre ellos tenemos:

El Monitor, La Impresora.

2

¿Qué es el acceso directo a memoria?¿como funciona?

Es la habilidad de transferir directamente la información entre la memoria y los

dispositivos de entrada o estos a la memoria sin la necesidad de un canal que intercambie

datos.

Un ejemplo típico es mover un bloque de memoria desde una memoria externa a una interna más

rápida. Tal operación no ocupa al procesador y, por ende, éste puede efectuar otras tareas.

-Es útil en actividades de aplicaciones en tiempo real.

El DMA necesita:

-Registro contador: guarda la longitud de bloque a transferir.

-Bits: indica si la operación es de lectura o escritura.

-Bloque de control: controla el funcionamiento del sistema.

3

¿Qué es un controlador y un manejador de dispositivos ?

Todo dispositivo necesita presentarse al sistema operativo, agregando un pequeño

programa que permite su uso. Este programa es llamado controlador.

De aquí el controlador es un software que utiliza el sistema operativo para

especificar el hardware, que puede ser cualquier dispositivo.

4

¿Qué son las terminales? ¿Qué tipo de terminales existen?

Muchos tipos diferentes de terminales

El manejador se encarga de ocultar las diferencias

De esta forma, la parte del S.O. independiente del terminal sirve para cualquier terminal

Desde el punto de vista del S.O. hay dos tipos diferentes de terminales

◦ Terminales con interfaz RS-232.- Se comunican con el S.O. bit a bit

◦ Terminales con interfaz por memoria (mapped-memory terminals).-

Una parte de la RAM denominada RAM de video es leida por el

controlador de video. En los terminals mapeados orientados a bits

cada byte controla uno o varios pixels en pantalla.

5

¿Qué es protección y seguridad? ¿Qué diferencia existe entre ambos?

• PROTEGER : La proteccion es un mecanismo control de acceso de los programas,

procesos o usuarios al sistema o recursos.

• Un recurso desprotegido no puede defenderse contra el uso no autorizado o de un

usuario incompetente. Los sistemas orientados a la proteccion proveen maneras

de distinguir entre uso autorizado y desautorizado.

Seguridad : se definirá como: “La interrelación dinámica (competencia) entre el agresor y

el protector para obtener (o conservar) el valor tratado, enmarcada por la situación

global.”

6

¿Qué es seguridad informática? ¿Cuales son sus principios ?

Podemos definir a la Seguridad Informática como:

“El conjunto de normas, mecanismos, herramientas, procedimientos y recursos,

orientados a brindar protección a la información resguardando su disponibilidad,

integridad y confidencialidad”

Por ello la seguridad abarca temas como el mantenimiento de equipos, la ocultación de

datos, la protección de los mismos con claves de acceso o protocolos de administración de

una red

Principios:

• La Integridad de la Información

• La Disponibilidad u Operatividad

• La Confidencialidad o Privacidad

• La Autenticidad

• No Repudio

• El Control de Acceso

7

¿Qué elementos debemos proteger?

1. Información: es el objeto de mayor valor para la organización, el objetivo es el

resguardo de la información, independientemente de donde se encuentra

registrada, en algún medio electrónico o físico

2. Equipos que la soportan: software, hardware y organización.

3. Usuarios: Indoviduos que utilizan la estructura tecnológica y de comunicaciones

que manejan la información.

8

Definir las amenazas en le entorno informático ¿Cómo se clasifican?

Cabe definir Amenaza, en el entorno informático, como cualquier elemento que

comprometa al sistema.

Las amenazas pueden ser analizadas en tres momentos: antes del ataque durante y

después del mismo

a. La Prevención (antes): mecanismos que aumentan la seguridad (o fiabilidad) de

un sistema durante su funcionamiento normal. Por ejemplo el cifrado de

información para su posterior transmisión.

b. La Detección (durante): mecanismos orientados a revelar violaciones a la

seguridad. Generalmente son programas de auditoría.

c. La Recuperación (después): mecanismos que se aplican, cuando la violación del

sistema ya se ha detectado, para retornar éste a su funcionamiento normal. Por ejemplo

recuperación desde las copias de seguridad (backup) realizadas.

9

¿Qué tipo de ataques existen?

Para cualquiera de los elementos descriptos existen multitud de amenazas y ataques que

se los puede clasificar en:

1. Ataques Pasivos: el atacante no altera la comunicación, sino que únicamente la

“escucha” o monitoriza, para obtener información que está siendo transmitida

Es posible evitar el éxito, si bien no el ataque, mediante el cifrado de la

información y otros mecanismos que se verán posteriormente.

2. Ataques Activos: estos ataques implican algún tipo de modificación del flujo de

datos transmitido o la creación de un falso flujo de datos. Generalmente son

realizados por hackers, piratas informáticos o intrusos remunerados y se los puede

subdividir en cuatro categorías:

• Interrupción: si hace que un objeto del sistema se pierda, quede inutilizable o no

disponible.

• Intercepción: si un elemento no autorizado consigue el acceso a un

determinado objeto del sistema.

• Modificación: si además de conseguir el acceso consigue modificar el objeto.

• Fabricación: se consigue un objeto similar al original atacado de forma que es

difícil distinguirlos entre sí.

• Destrucción: es una modificación que inutiliza el objeto.

10

Definir que es un malware, mencioné algunos malware que conozca.

• Son todos aquellos programas diseñados para causar daños al hardware, software,

redes...

• Está creado para insertar gusanos, spyware, virus, troyanos , intentando

conseguir algún objetivo, como por ejemplo recoger información sobre el usuario

de internet o sacar información del propio pc de un usuario.

11

Mencione 10 comandos usados en Linux y sus equivalentes.

Ls –a : muestra el árbol de directorios que posee.

Man: “comando” seguido “/?” esto nos permite ver el manual de cualquier comando.

Ps –e : muestra los procesos.

Rm: elimina archivos.

sudo apt install nombreaplicacion - Instalar aplicación.

sudo apt-get remove nombreaplicacion - Eliminar aplicación.

sudo apt-get upgrade - Actualiza las aplicaciones y paquetes instalados a su última versión.

cd / - Vamos directamente a la raíz del sistema.

cat documento.txt - Para ver el contenido del archivo en el terminal.

mkdir Torrents: mkdir crea un nuevo directorio, como por ejemplo un directorio Torrents.

clear: Limpia el terminal borrando todo el texto que se ha escrito hasta ahora.

df: Muestra el espacio libre en el disco duro.

shutdown -r now : Reinicia el equipo.

También podría gustarte

- Estructuracion de MageritDocumento5 páginasEstructuracion de MageritsandroAún no hay calificaciones

- Notas Mat 207 2.2017Documento3 páginasNotas Mat 207 2.2017sandroAún no hay calificaciones

- Ec. Dif - P1Documento3 páginasEc. Dif - P1sandroAún no hay calificaciones

- Practica#1 2210 AuxDocumento4 páginasPractica#1 2210 AuxsandroAún no hay calificaciones

- Practica 1 MAT 1437Documento4 páginasPractica 1 MAT 1437sandroAún no hay calificaciones

- Plan de Estudios-Ingenieria InformaticaDocumento3 páginasPlan de Estudios-Ingenieria InformaticasandroAún no hay calificaciones

- Trabajo Final Descripcion de PuestosDocumento15 páginasTrabajo Final Descripcion de PuestosWENDY G. REYESAún no hay calificaciones

- Silabo English 3 - 2022 1Documento4 páginasSilabo English 3 - 2022 1MOON LIGHT MUSIC100% (1)

- Esquema de TimeLine de La Evolución de Los Sistemas de Cómputo - Ronnie Fiallos 7039Documento2 páginasEsquema de TimeLine de La Evolución de Los Sistemas de Cómputo - Ronnie Fiallos 7039Ronnie FiallosAún no hay calificaciones

- Experiencia en InstrumentacionDocumento193 páginasExperiencia en InstrumentacionLuis GutierrezAún no hay calificaciones

- Inspecciones de SeguridadDocumento20 páginasInspecciones de SeguridadCarlos PossoAún no hay calificaciones

- Unidad Educativa DuranDocumento13 páginasUnidad Educativa DuranIker ChalenAún no hay calificaciones

- Sistema Automatizado de Calibración de Densímetros de Inmersión para El Organismo Nacional de Metrología Del Instituto Nacional de Tecnología, Normalización y Metrología (Intn)Documento173 páginasSistema Automatizado de Calibración de Densímetros de Inmersión para El Organismo Nacional de Metrología Del Instituto Nacional de Tecnología, Normalización y Metrología (Intn)Gustavo Adelio Riveiro GonzalezAún no hay calificaciones

- Guias de Laboratorio de Física IiDocumento77 páginasGuias de Laboratorio de Física IiOSCO NEYRA LEIBNIZAún no hay calificaciones

- 1.0.1.2 Class Activity - Top Hacker Shows Us How It Is DoneDocumento2 páginas1.0.1.2 Class Activity - Top Hacker Shows Us How It Is DoneAprendiz MúsicAún no hay calificaciones

- Actividad de La Tdecena - Determinación Por BloquesDocumento4 páginasActividad de La Tdecena - Determinación Por BloquesNelida LUNA TARAZONAAún no hay calificaciones

- Definiciones Importantes de Tecnología para Diseñar en PowerPointDocumento2 páginasDefiniciones Importantes de Tecnología para Diseñar en PowerPointJosesin CarmentiAún no hay calificaciones

- Caso Práctico 3Documento6 páginasCaso Práctico 3josepc45Aún no hay calificaciones

- Unidad 1 Gamaliel MuñozDocumento7 páginasUnidad 1 Gamaliel MuñozGamaliel MuñozAún no hay calificaciones

- Manual de Procedimiento-Solicitud y Pago de Certificaciones de Cursos AprobadosDocumento6 páginasManual de Procedimiento-Solicitud y Pago de Certificaciones de Cursos AprobadosJorge CuyunAún no hay calificaciones

- Fallas Resueltas de Audio en Equipos de Sonido PDFDocumento54 páginasFallas Resueltas de Audio en Equipos de Sonido PDFMilton MedinaAún no hay calificaciones

- Capacitacion Manejo Del PT580H PLUS PORTATILES-CongresoDocumento37 páginasCapacitacion Manejo Del PT580H PLUS PORTATILES-CongresoAntonio Chavez MirandaAún no hay calificaciones

- Guia - Tarea 4Documento6 páginasGuia - Tarea 4yessica salazarAún no hay calificaciones

- Insumos Informáticos o Insumos para ComputaciónDocumento8 páginasInsumos Informáticos o Insumos para ComputaciónFernando SalgadoAún no hay calificaciones

- Manual de DoodleDocumento7 páginasManual de DoodleKamila HerreraAún no hay calificaciones

- Estaciones MeteorologicasDocumento3 páginasEstaciones MeteorologicasRibera MlAún no hay calificaciones

- Parte AlgoritmosDocumento38 páginasParte AlgoritmosWill MujicaAún no hay calificaciones

- PNFA Educacion y Tecnologia de La Informacion y ComunicacionDocumento29 páginasPNFA Educacion y Tecnologia de La Informacion y ComunicacionRgvg EmprendimientosAún no hay calificaciones

- Sistema DiédricoDocumento1 páginaSistema DiédricoNICOLAS ANDRÉS CUCHIMBA MURCIAAún no hay calificaciones

- Uni1 Act2Documento9 páginasUni1 Act2Diana TapieroAún no hay calificaciones

- Manual de Onboarding PartnersDocumento26 páginasManual de Onboarding PartnersLilias PadillaAún no hay calificaciones

- 5xline Web Es 201806Documento3 páginas5xline Web Es 201806FREE FIRE EPICAún no hay calificaciones

- Matriz MEFIDocumento5 páginasMatriz MEFIMilka Maria MatamorosAún no hay calificaciones

- Armonia Del ColorDocumento11 páginasArmonia Del ColorFabiola Alejandra Pardo GarciaAún no hay calificaciones

- Test 3 Administracion Electronica y Proteccion de Datos - SOLUCIONESDocumento30 páginasTest 3 Administracion Electronica y Proteccion de Datos - SOLUCIONESVictoria MAún no hay calificaciones

- DenisseRuiz ReportedeActividades1 PractProfDocumento9 páginasDenisseRuiz ReportedeActividades1 PractProfDenisse RuizAún no hay calificaciones