Documentos de Académico

Documentos de Profesional

Documentos de Cultura

ISO-27001 Los-Controles Parte I PDF

Cargado por

Marlon Zapata MonteroTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

ISO-27001 Los-Controles Parte I PDF

Cargado por

Marlon Zapata MonteroCopyright:

Formatos disponibles

ISO-27001: Los Controles

ISO-27001: LOS CONTROLES (Parte I)

Por: Alejandro Corletti Estrada

Mail: acorletti@hotmail.com

Madrid, noviembre de 2006.

Este artculo es la continuacin del anlisis de la norma ISO-27001.

Para facilitar su lectura y que no sea tan extenso, se presentar en dos

partes. En la presente (Parte I), se desarrollarn los primeros cinco grupos

de controles, dejando los seis restantes para la parte II del mismo.

PRLOGO

En un artculo anterior a este, denominado Anlisis de la ISO 27001:2005, se desarrollaron los

conceptos generales de este nuevo estndar de seguridad de la informacin. Se describi su origen y

posicionamiento, y luego se hizo un resumen de las consideraciones clave del mismo. En concreto ese

texto presentaba lo siguiente:

Los detalles que conforman el cuerpo de esta norma, se podran agrupar en tres

grandes lneas:

- SGSI (Sistema de Gestin de la Seguridad de la Ingormacin o ISMS:

Information Security Managemet System).

- Valoracin de riegos (Risk Assesment)

- Controles

De esas tres grandes lneas, por ser una presentacin de la norma, se continu con las generalidades y

se hizo bastante hincapi en el concepto de SGSI (o ISMS), por considerarse a este tema el que ms

necesitaba ser explicado inicialmente, pues es lo que verdaderamente hace del estndar un Sistema

completo de Gestin de la Seguridad (Si bien hay ms aspectos que estn siendo incorporados en una

nueva versin de controles que estar disponible muy brevemente).

Tal vez la conclusin ms importante de ese texto fuera que Se puede prever, que la certificacin

ISO-27001, ser casi una obligacin de cualquier empresa que desee competir en el mercado en el

corto plazo. Por esta razn es que se consider necesario seguir adelante con el anlisis del mismo.

Los primeros pasos para la implementacin de esta norma son:

Alejandro Corletti Estrada Pgina 1 de 9

ISO-27001: Los Controles

- Definir el mbito y poltica del SGSI.

- Proceso de anlisis y valoracin de riesgos (Evaluacin de Riesgos).

- Seleccin, tratamiento e implementacin de Controles.

-

El tercer punto anteriormente presentado es lo que se desarrollar en el presente artculo para tratar de

entrar en el detalle de cada uno de los grupos que propone ISO 27001.

DESARROLLO

I. PRESENTACIN:

Sobre el tema de Anlisis de Riesgo, no se desea profundizar, pues la norma deja abierto el camino a la

aplicacin de cualquier tipo de metodologa, siempre y cuando la misma sea metdica y completa, es

decir satisfaga todos los aspectos que se mencionan en ella. Existen varios tipos de metodologas, en

Espaa las ms empleadas, tal vez sean MAGERIT y COBIT, pero hasta es posible la aplicacin de

procedimientos propietarios o particulares, si presenta rigurosidad en los pasos y resultados.

Lo que es necesario recalcar aqu es que los controles sern seleccionados e implementados de acuerdo

a los requerimientos identificados por la valoracin del riesgo y los procesos de tratamiento del riesgo.

Es decir, que de esta actividad surgir la primera decisin acerca de los controles que se debern

abordar.

La preparacin y planificacin de SGSI, se trat en el artculo anterior, pero en definitiva, lo importante

de todo este proceso es que desencadena en una serie de controles (o mediciones) a considerar y

documentar, que se puede afirmar, son uno de los aspectos fundamentales del SGSI (junto con la

Valoracin de riesgo). Cada uno de ellos se encuentra en estrecha relacin a todo lo que especifica la

norma ISO/IEC 17799:2005 en los puntos 5 al 15, y tal vez estos sean el mximo detalle de afinidad

entre ambos estndares. La evaluacin de cada uno de ellos debe quedar claramente documentada, y

muy especialmente la de los controles que se consideren excluidos de la misma.

DESCONCEPTO: Al escuchar la palabra Control, automticamente viene a la mente la idea de

alarma, hito, evento, medicin, monitorizacin, etc., se piensa en algo muy tcnico o accin. En el

caso de este estndar, el concepto de Control, es mucho (pero mucho) ms que eso, pues abarca

todo el conjunto de acciones, documentos, medidas a adoptar, procedimientos, medidas tcnicas,

etc.

Un Control es lo que permite garantizar que cada aspecto,

que se valor con un cierto riesgo, queda cubierto y auditable

Cmo? De muchas formas posibles.

Alejandro Corletti Estrada Pgina 2 de 9

ISO-27001: Los Controles

El estndar especifica en su Anexo A el listado completo de cada uno de ellos, agrupndolos en once

rubros. Para cada uno de ellos define el objetivo y lo describe brevemente.

Cabe aclarar que el anexo A proporciona una buena base de referencia, no siendo exhaustivo, por lo

tanto se pueden seleccionar ms an. Es decir, estos 133 controles (hoy) son los mnimos que se

debern aplicar, o justificar su no aplicacin, pero esto no da por completa la aplicacin de la norma si

dentro del proceso de anlisis de riesgos aparecen aspectos que quedan sin cubrir por algn tipo de

control. Por lo tanto, si a travs de la evaluacin de riesgos se determina que es necesaria la creacin

de nuevos controles, la implantacin del SGSI impondr la inclusin de los mismos, sino seguramente

el ciclo no estar cerrado y presentar huecos claramente identificables.

Los controles que el anexo A de esta norma propone quedan agrupados y numerados de la siguiente

forma:

A.5 Poltica de seguridad

A.6 Organizacin de la informacin de seguridad

A.7 Administracin de recursos

A.8 Seguridad de los recursos humanos

A.9 Seguridad fsica y del entorno

A.10 Administracin de las comunicaciones y operaciones

A.11 Control de accesos

A.12 Adquisicin de sistemas de informacin, desarrollo y mantenimiento

A.13 Administracin de los incidentes de seguridad

A.14 Administracin de la continuidad de negocio

A.15 Cumplimiento (legales, de estndares, tcnicas y auditoras)

II. DESARROLLO DE LOS CONTROLES

En este tem, para ser ms claro, se respetar la puntuacin que la norma le asigna a cada uno de los

controles.

A.5 Poltica de seguridad.

Este grupo est constituido por dos controles y es justamente el primer caso que se puede poner

de manifiesto sobre el mencionado Desconcepto sobre lo que uno piensa que es un control,

pues aqu se puede apreciar claramente la complejidad que representa el diseo, planificacin,

preparacin, implementacin y revisiones de una Poltica de Seguridad (la revisin es justamente

el segundo control que propone).como se mencion un Control es mucho (pero mucho),

mas que eso

Todo aquel que haya sido responsable alguna vez de esta tarea, sabr de lo que se est hablando.

La Poltica de Seguridad, para ser riguroso, en realidad debera dividirse en dos documentos:

Alejandro Corletti Estrada Pgina 3 de 9

ISO-27001: Los Controles

- Poltica de seguridad (Nivel poltico o estratgico de la organizacin): Es la mayor lnea

rectora, la alta direccin. Define las grandes lneas a seguir y el nivel de compromiso de la

direccin con ellas.

- Plan de Seguridad (Nivel de planeamiento o tctico): Define el Cmo. Es decir, baja a un

nivel ms de detalle, para dar inicio al conjunto de acciones o lneas rectoras que se debern

cumplir.

Algo sobre lo que generalmente no se suele reflexionar o remarcar es que:

Una Poltica de Seguridad bien planteada, diseada, y desarrollada cubre

la gran mayora de los aspectos que hacen falta para un verdadero SGSI.

Haciendo abuso de la avanzada edad de este autor, es que se van a citar dos puntos de partida

para la mencionada actividad que, a juicio del mismo, siguen siendo grandes referentes

metodolgicos a la hora de la confeccin de estos controles.

Se trata de lo que proponen las siguientes RFCs (Request For Comments). Poltica de seguridad

(RFC 2196 Site Security Handbook) y tambin la anterior (RFC-1244, que si bien queda

obsoleta por la primera es muy ilustrativa) ambas, planten una metodologa muy eficiente de

feedback partiendo desde el plano ms alto de la Organizacin hasta llegar al nivel de detalle,

para comparar nuevamente las decisiones tomadas y reingresar las conclusiones al sistema

evaluando los resultados y modificando las deficiencias. Se trata de un ciclo permanente y sin

fin cuya caracterstica fundamental es la constancia y la actualizacin de conocimientos. Esta

recomendacin plantea muy en grande los siguientes pasos:

Poltica de Seguridad (RFC1244)

Anlisis de riesgo

Grado de exposicin

Plan de Seguridad (semejante a Certificacin ISO)

Plan de contingencia

La poltica es el marco estratgico de la Organizacin, es el ms alto nivel. El anlisis de riesgo

y el grado de exposicin determinan el impacto que puede producir los distintos niveles de

clasificacin de la informacin que se posee. Una vez determinado estos conceptos, se pasa al

Cmo que es el Plan de Seguridad, el cual, si bien en esta RFC no est directamente relacionado

con las normas ISO, se mencionan en este texto por la similitud en la elaboracin de

procedimientos de detalle para cada actividad que se implementa, y porque se reitera, su

metodologa se aprecia como excelente(y dados los aos del autor, sabrn disculpar la

fechas de publicacin de ambas RFCs....{Les garantizo que estn en Ingls, y no en Snscrito}).

Alejandro Corletti Estrada Pgina 4 de 9

ISO-27001: Los Controles

A.6 Organizacin de la informacin de seguridad.

Este segundo grupo de controles abarca once de ellos y se subdivide en:

- Organizacin Interna: Compromiso de la Direccin, coordinaciones, responsabilidades,

autorizaciones, acuerdos de confidencialidad, contactos con autoridades y grupos de inters

en temas de seguridad, revisiones independientes.

- Partes externas: Riesgos relacionados con terceros, gobierno de la seguridad respecto a

clientes y socios de negocio.

Lo ms importante a destacar de este grupo son dos cosas fundamentales que abarcan a ambos

subgrupos:

- Organizar y Mantener actualizada la cadena de contactos (internos y externos), con el mayor

detalle posible (Personas, responsabilidades, activos, necesidades, acuerdos, riesgos, etc.).

- Derechos y obligaciones de cualquiera de los involucrados.

En este grupo de controles, lo ideal es disear e implementar una simple base de datos, que

permita de forma amigable, el alta, baja y/o modificacin de cualquiera de estos campos. La

redaccin de la documentacin inicial de responsables: derechos y obligaciones (para personal

interno y ajeno) y el conjunto de medidas a adoptar con cada uno de ellos. Una vez lanzado este

punto de partida, se debe documentar la metodologa de actualizacin, auditabildad y

periodicidad de informes de la misma.

A.7 Administracin de recursos

Este grupo cubre cinco controles y tambin se encuentra subdividido en:

- Responsabilidad en los recursos: Inventario y propietario de los recursos, empleo aceptable de

los mismos.

- Clasificacin de la informacin: Guas de clasificacin y Denominacin, identificacin y

tratamiento de la informacin.

Este grupo es eminentemente procedimental y no aporta nada al aspecto ya conocido en

seguridad de la informacin, en cuanto a que todo recurso debe estar perfectamente inventariado

con el mximo detalle posible, que se debe documentar el uso adecuado de los recursos y que

toda la informacin deber ser tratada de acuerdo a su nivel. En el caso de Espaa, tanto la

LOPD como la LSSI han aportado bastante a que esta tarea sea efectuada con mayor

responsabilidad en los ltimos aos. Tambin se puede encontrar en Internet varias referencias a

la clasificacin de la informacin por niveles.

Tal vez s valga la pena mencionar aqu el problema que se suele encontrar en la gran mayora de

las empresas que cuentan con un parque informtico considerable, sobre el cual, se les dificulta

Alejandro Corletti Estrada Pgina 5 de 10

ISO-27001: Los Controles

mucho el poder mantener actualizado su sistema de inventario. El primer comentario, es que

este aspecto debe abordarse s o s, pues es imposible pensar en seguridad, si no se sabe

fehacientemente lo que se posee y cada elemento que queda desactualizado o no se lo ha

inventariado an, es un hueco concreto en la seguridad de todo el sistema, y de hecho suelen

ser las mayores y ms frecuentes puertas de entrada, pues estn al margen de la infraestructura de

seguridad .

El segundo comentario, es que se aprecia que las mejores metodologas a seguir para esta

actividad, son las que permiten mantener vivo el estado de la red y por medio de ellas

inventariar lo que se escucha. Esta metodologa lo que propone es, hacer un empleo lgico y

completo de los elementos de red o seguridad (IDSs, Firewalls, Routers, sniffers, etc.) y

aprovechar su actividad cotidiana de escucha y tratamiento de tramas para mantener vivo el

estado de la red. Es decir, nadie mejor que ellos saben qu direcciones de la Home Net se

encuentran activas y cules no, por lo tanto, aprovechar esta funcionalidad para almacenar y

enviar estos datos a un repositorio adecuado, el cual ser el responsable de mantener el inventario

correspondiente. Sobre este tema, se propone la lectura de dos artculos publicados hace tiempo

en Internet por este autor que se denominan Metodologa Nessus-Snort y Matriz de Estado

de Seguridad, si bien los mismos deben ser actualizados al da de hoy, de ellos se puede

obtener una clara imagen de cmo se puede realizar esta tarea y aprovechar las acciones de

seguridad para mejorar el anlisis de riesgo y el inventario.

A.8 Seguridad de los recursos humanos.

Este grupo cubre nueve controles y tambin se encuentra subdividido en:

- Antes del empleo: Responsabilidades y roles, verificaciones curriculares, trminos y

condiciones de empleo.

- Durante el empleo: Administracin de responsabilidades, preparacin, educacin y

entrenamiento en seguridad de la informacin, medidas disciplinarias.

- Finalizacin o cambio de empleo: Finalizacin de responsabilidades, devolucin de recursos,

revocacin de derechos.

Este grupo, en la actualidad, debe ser el gran ausente en la mayora de las organizaciones. Se

trata de un serio trabajo a realizar entre RRHH y los responsables de Seguridad de la Informacin

de la organizacin.

Se debe partir por la redaccin de la documentacin necesaria para la contratacin de personal y

la revocacin de sus contratos (por solicitud, cambio o despido). En la misma deber quedar bien

claro las acciones a seguir para los diferentes perfiles de la organizacin, basados en la

responsabilidad de manejo de informacin que tenga ese puesto. Como se pueda apreciar, tanto la

contratacin como el cese de un puesto, es una actividad conjunta de estas dos reas, y cada paso

deber ser coordinado, segn la documentacin confeccionada, para que no se pueda pasar por

alto ningn detalle, pues son justamente estas pequeas omisiones de las que luego resulta el

haber quedado con alta dependencia tcnica de personas cuyo perfil es peligroso, o que al tiempo

de haberse ido, mantiene accesos o permisos que no se debieran (casos muy comunes).

Alejandro Corletti Estrada Pgina 6 de 10

ISO-27001: Los Controles

Tanto el inicio como el cese de cualquier tipo de actividad relacionada con personal responsable

de manejo de informacin de la organizacin, son actividades muy fciles de procedimentar,

pues no dejan de ser un conjunto de acciones secuenciales muy conocidas que se deben seguir a

raja tabla y que paso a paso deben ser realizadas y controladas..se trata simplemente de

ESCRIBIRLO!!! (y por supuesto de cumplirlo luego), esto forma parte de las pequeas cosas

que cuestan poco y valen mucho Por qu ser que no se hacen????

En cuanto a formacin, para dar cumplimiento al estndar, no solo es necesario dar cursos. Hace

falta contar con un Plan de formacin. La formacin en seguridad de la informacin, no puede

ser una actividad aperidica y determinada por el deseo o el dinero en un momento dado, tiene

que ser tratada como cualquier otra actividad de la organizacin, es decir se debe plantear:

o Meta a la que se desea llegar.

o Determinacin de los diferentes perfiles de conocimiento.

o Forma de acceder al conocimiento.

o Objetivos de la formacin.

o Metodologa a seguir.

o Planificacin y asignacin de recursos.

o Confeccin del plan de formacin.

o Implementacin del plan.

o Medicin de resultados.

o Mejoras.

Si se siguen estos pasos, se llegar a la meta, pero no solo a travs de la imparticin de uno o

varios cursos o la distribucin de documentos de obligada lectura, sino con un conjunto de

acciones que har que se complementen e integren en todo el SGSI como una parte ms,

generando concienciacin y adhesin con el mismo.

A.9 Seguridad fsica y del entorno

Este grupo cubre trece controles y tambin se encuentra subdividido en:

- reas de seguridad: Seguridad fsica y perimetral, control fsico de entradas, seguridad de

locales edificios y recursos, proteccin contra amenazas externas y del entorno, el trabajo en

reas e seguridad, accesos pblicos, reas de entrega y carga.

- Seguridad de elementos: Ubicacin y proteccin de equipos, elementos de soporte a los

equipos, seguridad en el cableado, mantenimiento de equipos, seguridad en el equipamiento

fuera de la organizacin, seguridad en la redistribucin o reutilizacin de equipamiento,

borrado de informacin y/o software.

A juicio del autor, uno de los mejores resultados que se pueden obtener en la organizacin de una

infraestructura de seguridad de la informacin, est en plantearla siempre por niveles. Tal vez no

sea necesario hacerlo con el detalle de los siete niveles del modelo ISO/OSI, pero s por lo menos

de acuerdo al modelo TCP/IP que algunos consideran de cuatro (Integrando fsico y enlace) y

otros de cinco niveles.

Alejandro Corletti Estrada Pgina 7 de 10

ISO-27001: Los Controles

Nuevamente el criterio de este autor, aprecia que es correcto considerar separadamente el nivel

fsico con el de enlace, pues presentan vulnerabilidades muy diferentes. Si se presenta entonces el

modelo de cinco niveles, se puede organizar una estructura de seguridad contemplando medidas y

acciones por cada uno de ellos, dentro de las cuales se puede plantear, por ejemplo, lo siguiente:

o Aplicacin: Todo tipo de aplicaciones.

o Transporte: Control de puertos UDP y TCP.

o Red: Medidas a nivel protocolo IP e ICMP, tneles de nivel 3.

o Enlace: Medidas de segmentacin a nivel direccionamiento MAC, tablas estticas y

fijas en switchs, control de ataques ARP, control de broadcast y multicast a nivel

enlace, en el caso WiFi: verificacin y control de enlace y puntos de acceso, 802.X

(Varios), empleo de tneles de nivel 2, etc.

o Fsico: Instalaciones, locales, seguridad perimetral, CPDs, gabinetes de

comunicaciones, control de acceso fsico, conductos de comunicaciones, cables,

fibras pticas, radio enlaces, centrales telefnicas (Tema a desarrollar en este punto)

Como se puede apreciar, este es una buena lnea de pensamiento para plantear cada una de las

actividades y evitar que se solapen algunas de ellas y/o que queden brechas de seguridad.

En el caso fsico, es conveniente tambin separar todas ellas, por lo menos en los siguientes

documentos:

o Documentacin de control de accesos y seguridad perimetral general, reas de

acceso y entrega de materiales y documentacin, zonas pblicas, internas y

restringidas, responsabilidades y obligaciones del personal de seguridad fsica.

o Documentacin de CPDs: Parmetros de diseo estndar de un CPD, medidas de

proteccin y alarmas contra incendios/humo, cadas de tensin, inundaciones,

control de climatizacin (Refrigeracin y ventilacin), sistemas vigilancia y control

de accesos, limpieza, etc.

o Documentacin y planos de instalaciones, canales de comunicaciones, cableado,

enlaces de radio, pticos u otros, antenas, certificacin de los mismos, etc.

o Empleo correcto del material informtico y de comunicaciones a nivel fsico: Se

debe desarrollar aqu cuales son las medidas de seguridad fsica que se debe tener en

cuenta sobre los mismos (Ubicacin, acceso al mismo, tensin elctrica, conexiones

fsicas y hardware permitido y prohibido, manipulacin de elementos, etc.) . No se

incluye aqu lo referido a seguridad lgica.

o Seguridad fsica en el almacenamiento y transporte de material informtico y de

comunicaciones: Zonas y medidas de almacenamiento, metodologa a seguir para el

ingreso y egreso de este material, consideraciones particulares para el transporte del

mismo (dentro y fuera de al organizacin), personal autorizado a recibir, entregar o

sacar material, medidas de control. No se incluye aqu lo referido a resguardo y

Alejandro Corletti Estrada Pgina 8 de 10

ISO-27001: Los Controles

recuperacin de informacin que es motivo de otro tipo de procedimientos y

normativa.

o Documentacin de baja, redistribucin o recalificacin de elementos:

Procedimientos y conjunto de medidas a seguir ante cualquier cambio en el estado de

un elemento de Hardware (Reubicacin, cambio de rol, venta, alquiler, baja,

destruccin, comparticin con terceros, incorporacin de nuevos mdulos, etc.).

III. RESUMEN y CONCLUSIONES PARCIALES DE ESTA PARTE.

- Como se pudo apreciar hasta ahora, el concepto de Control, no es el convencional que se

puede tener al respecto. Se lo debe considerar como un conjunto de medidas, acciones y/o

documentos que permiten cubrir y auditar cierto riesgo.

- Una Poltica de Seguridad bien planteada, diseada, y desarrollada cubre la gran mayora de

los aspectos que hacen falta para un verdadero SGSI. Es recomendable subdividirla en un Plan

y en una Poltica de seguridad (Consejo de viejo: Ver RFCs: 1244 y 2196)

- Organizar: Responsables, obligaciones, derechos, acuerdos, etc (Base de datos y

documentacin que la sustente).

- Recursos: Responsables de los mismos y clasificacin de la informacin que contienen.

LOPD, LSSI. Inventario VIVO (Consejo: aprovechar al mximo los elementos de Red y

Seguridad, para eso estn).

- Recursos humanos: Coordinar y sincronizar el trabajo de ambas gerencias (RRHH y

Seguridad). Tres momentos fundamentales: Inicio durante (Plan de formacin) Cese.

Documentar y procedimentar los pasos que tcitamente se siguen.

- Seguridad fsica: Mentalidad de Niveles TCP/IP para dividir bien las tareas.

Alejandro Corletti Estrada, Madrid, noviembre de 2006.

Alejandro Corletti Estrada Pgina 9 de 10

También podría gustarte

- Cómo implantar un SGSI según UNE-EN ISO/IEC 27001: y su aplicación en el Esquema Nacional de Seguridad. Edición 2018De EverandCómo implantar un SGSI según UNE-EN ISO/IEC 27001: y su aplicación en el Esquema Nacional de Seguridad. Edición 2018Calificación: 4 de 5 estrellas4/5 (1)

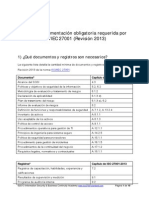

- Checklist of Mandatory Documentation Required by ISO 27001 2013 ESDocumento10 páginasChecklist of Mandatory Documentation Required by ISO 27001 2013 ESgianncagm3847Aún no hay calificaciones

- ISO 27002 2021. Conoce Los Principales Cambios de La Nueva NormaDocumento12 páginasISO 27002 2021. Conoce Los Principales Cambios de La Nueva NormapruebaAún no hay calificaciones

- MF0490_3 - Gestión de servicios en el sistema informáticoDe EverandMF0490_3 - Gestión de servicios en el sistema informáticoAún no hay calificaciones

- ISO 27001 Gestion de RiesgosDocumento39 páginasISO 27001 Gestion de RiesgosFher5_5100% (1)

- Nueve pasos para el éxito: Una visión de conjunto para la aplicación de la ISO 27001:2013De EverandNueve pasos para el éxito: Una visión de conjunto para la aplicación de la ISO 27001:2013Calificación: 5 de 5 estrellas5/5 (1)

- Implementación de Un SgsiDocumento54 páginasImplementación de Un SgsiCristian Bailey100% (14)

- Modelo para el gobierno de las TIC basado en las normas ISODe EverandModelo para el gobierno de las TIC basado en las normas ISOCalificación: 4.5 de 5 estrellas4.5/5 (3)

- ISO 27001 2013 Mapeo de ControlesDocumento12 páginasISO 27001 2013 Mapeo de Controlesing.muedas100% (2)

- Modelo de madurez de ingeniería del software Versión 2.0 (MMIS V.2)De EverandModelo de madurez de ingeniería del software Versión 2.0 (MMIS V.2)Aún no hay calificaciones

- Evaluacion Iso 27001 ChecklistDocumento16 páginasEvaluacion Iso 27001 ChecklistVladimirSGonzalesM100% (1)

- Auditoría de seguridad informática. IFCT0109De EverandAuditoría de seguridad informática. IFCT0109Calificación: 5 de 5 estrellas5/5 (1)

- Seminario Iso 27001Documento226 páginasSeminario Iso 27001jaimerubio90% (10)

- ISO/IEC 29110 para procesos software en las pequeñas empresasDe EverandISO/IEC 29110 para procesos software en las pequeñas empresasAún no hay calificaciones

- Iso 27002Documento8 páginasIso 27002JoseAún no hay calificaciones

- Dirección eficaz de Tecnología de la InformaciónDe EverandDirección eficaz de Tecnología de la InformaciónAún no hay calificaciones

- Iso27003 PDFDocumento17 páginasIso27003 PDFIs CevallosAún no hay calificaciones

- Auditoría de seguridad informática: Curso prácticoDe EverandAuditoría de seguridad informática: Curso prácticoCalificación: 5 de 5 estrellas5/5 (1)

- NTP - ISO - 27008 - 2013 Lineamientos Auditores Ctroles SIDocumento66 páginasNTP - ISO - 27008 - 2013 Lineamientos Auditores Ctroles SIHenry Salcedo100% (1)

- Dirección de seguridad y gestión del ciberriesgoDe EverandDirección de seguridad y gestión del ciberriesgoAún no hay calificaciones

- Iram Iso IecDocumento78 páginasIram Iso IecHDMCAún no hay calificaciones

- Curso ISO 27001Documento44 páginasCurso ISO 27001Gonzalo de la Pedraja100% (1)

- Auditoria ISO 27001 EtapasDocumento4 páginasAuditoria ISO 27001 EtapasJavier AntuñaAún no hay calificaciones

- Curso Completo SgsiDocumento84 páginasCurso Completo Sgsiapi-240863278100% (1)

- ISO 27001 Proceso de Auditoria.Documento26 páginasISO 27001 Proceso de Auditoria.Jose Luis Hernandez100% (1)

- Iso 27001Documento51 páginasIso 27001Freddy Jesus100% (2)

- Iso-Iec 27004-2012 NTPDocumento79 páginasIso-Iec 27004-2012 NTPDorian Xavier Bendezu Martinez75% (4)

- NCh-ISO 27006-2010-047Documento61 páginasNCh-ISO 27006-2010-047Alfonso Fuentes BinimelisAún no hay calificaciones

- Implementación de La ISO 27001Documento20 páginasImplementación de La ISO 27001Luis Carlos Ossa Gómez100% (1)

- GTC Iso Iec 27003Documento11 páginasGTC Iso Iec 27003Jose Ever M JAún no hay calificaciones

- Documentos y Registros I27001A LA V012019ADocumento3 páginasDocumentos y Registros I27001A LA V012019Akiko zotro0% (1)

- Auditoria de Sistemas Iso-27001Documento4 páginasAuditoria de Sistemas Iso-27001racsoener100% (1)

- Traduccion Iso 27003Documento10 páginasTraduccion Iso 27003Carlos Enrique Bermudez Suarez0% (2)

- ISO IEC-27000 Versión Ecuatoriana PDFDocumento10 páginasISO IEC-27000 Versión Ecuatoriana PDFCaroli MorenoAún no hay calificaciones

- NTC Iso Iec27005 PDFDocumento11 páginasNTC Iso Iec27005 PDFoscarxlivAún no hay calificaciones

- 8 Qué Es La Norma ISO 27002 y para Qué SirveDocumento5 páginas8 Qué Es La Norma ISO 27002 y para Qué SirverubenantonioalvarezAún no hay calificaciones

- Auditor Lider 27001Documento9 páginasAuditor Lider 27001simur8350% (2)

- Políticas de Seguridad de TI ISO 27002-2005Documento28 páginasPolíticas de Seguridad de TI ISO 27002-2005Lucho DomAún no hay calificaciones

- Iso 27701Documento27 páginasIso 27701Miguel BrettiAún no hay calificaciones

- ISO 27003 (SGSI) - Ayuda y Guia para Implementar en SGSIDocumento14 páginasISO 27003 (SGSI) - Ayuda y Guia para Implementar en SGSILifaki Las Amo50% (2)

- Ch1-2011 CISA EPNDocumento135 páginasCh1-2011 CISA EPNPaul SoriaAún no hay calificaciones

- Taller ISO 27001Documento86 páginasTaller ISO 27001CamilaAún no hay calificaciones

- Checklist Evaluacion ISO 27001Documento16 páginasChecklist Evaluacion ISO 27001julioramos30Aún no hay calificaciones

- Mapeo Métricas Controles - ISO 27002 Vs NISTDocumento60 páginasMapeo Métricas Controles - ISO 27002 Vs NISTJorge Andrés100% (1)

- Seguro & Simple - Una Guia para La Pequeña Empresa para La Implementación de La Iso 27001 Con Medios PropiosDocumento342 páginasSeguro & Simple - Una Guia para La Pequeña Empresa para La Implementación de La Iso 27001 Con Medios PropiosALBERTO100% (3)

- Manual de Políticas y Normas de Seguridad InformáticaDocumento27 páginasManual de Políticas y Normas de Seguridad InformáticaCarlos Javier Luna Sevilla50% (2)

- Cómo - Implantar - Un - SGSI - Según - UNE-EN - ISO - IEC - 27001 A2018-1-10 PDFDocumento10 páginasCómo - Implantar - Un - SGSI - Según - UNE-EN - ISO - IEC - 27001 A2018-1-10 PDFGp Alexander100% (1)

- Iso 27001 2022 Es V1Documento1 páginaIso 27001 2022 Es V1FERNANDO MOLINAAún no hay calificaciones

- Lista de Documentos Paquete Premium de Documentos Sobre ISO 27001 y ISO 22301 ESDocumento9 páginasLista de Documentos Paquete Premium de Documentos Sobre ISO 27001 y ISO 22301 ESCesar Ruiz0% (1)

- NQA ISO 27001 27017 27018 27701 Mapping ESDocumento1 páginaNQA ISO 27001 27017 27018 27701 Mapping ESPedro BelloAún no hay calificaciones

- ISO 27001-2013 ImplementacionDocumento45 páginasISO 27001-2013 ImplementacionWendy Manzano100% (9)

- NTC 27005Documento74 páginasNTC 27005Daniela Garzon TrujilloAún no hay calificaciones

- Compendio ISO 27001-2013 y 27035-2012Documento75 páginasCompendio ISO 27001-2013 y 27035-2012William Leonardo Restrepo GonzalesAún no hay calificaciones

- ISO 27001 Vs ISO 27002Documento38 páginasISO 27001 Vs ISO 27002Jeisson Silva100% (1)

- ISO-27001 Los-Controles Parte IIDocumento17 páginasISO-27001 Los-Controles Parte IItitosiraAún no hay calificaciones

- ISO-27001 e ISO-27004Documento10 páginasISO-27001 e ISO-27004iso20000Aún no hay calificaciones

- Implementacion ISO 27001Documento12 páginasImplementacion ISO 27001Gustavo RathgebAún no hay calificaciones

- Norma Iso 27001Documento8 páginasNorma Iso 27001cesarAún no hay calificaciones

- Norma Iso 27001Documento9 páginasNorma Iso 27001Mario Edson Pimentel RomeroAún no hay calificaciones

- Solicitud Evidencia Tramitar Correspondencia de Acuerdo Con Procesos Técnicos y NormativaDocumento2 páginasSolicitud Evidencia Tramitar Correspondencia de Acuerdo Con Procesos Técnicos y NormativaMariela GómezAún no hay calificaciones

- Sistema de Encendido DirectoDocumento7 páginasSistema de Encendido DirectolervinjcAún no hay calificaciones

- Desarrollo 1Documento5 páginasDesarrollo 1jairo arrietaAún no hay calificaciones

- Informe TecnicoDocumento2 páginasInforme TecnicoLuis VarillasAún no hay calificaciones

- Manual Espanol FS GT2 RcmiticoDocumento18 páginasManual Espanol FS GT2 RcmiticoAnonymous HFZhgRbAún no hay calificaciones

- Compuertas LógicasDocumento29 páginasCompuertas LógicasGustavo GuzmanAún no hay calificaciones

- TesisDocumento120 páginasTesisJorge ArtAún no hay calificaciones

- Apu C3Documento10 páginasApu C3Paul SantiagoAún no hay calificaciones

- Plan Haccp Auditoria 2Documento3 páginasPlan Haccp Auditoria 2MilenaAún no hay calificaciones

- Clases CPM y Modelo de TransporteDocumento26 páginasClases CPM y Modelo de TransporteCristian PobleteAún no hay calificaciones

- Planeacion de Los FinesDocumento7 páginasPlaneacion de Los FinesPLANEACION203100% (2)

- Curp Gadf570904hplrlr01Documento1 páginaCurp Gadf570904hplrlr01Cuenta RespaldoAún no hay calificaciones

- Actividad 1 CMRDocumento3 páginasActividad 1 CMRJohana Sarmiento0% (1)

- Check List Accesorios de IzajeDocumento1 páginaCheck List Accesorios de IzajeRodrigo Díaz100% (1)

- Modelo Peb - Bim GroupDocumento16 páginasModelo Peb - Bim GroupROSSMERY ZUÑIGA PALOMINO50% (2)

- Portada - Tarea de Servicio Al ClienteDocumento5 páginasPortada - Tarea de Servicio Al ClienteMichel alejandra Pineda caballeroAún no hay calificaciones

- (ACELEROMETRO) PRESENTACION TerminadoDocumento17 páginas(ACELEROMETRO) PRESENTACION TerminadoAna RamirezAún no hay calificaciones

- Adm Logistica Distribucion 10Documento268 páginasAdm Logistica Distribucion 10Minor DelgadoAún no hay calificaciones

- Laboratorio de Carga y Descarga de CondensadorDocumento6 páginasLaboratorio de Carga y Descarga de CondensadorJhan Rojas PérezAún no hay calificaciones

- Caso Práctico Clase 5 Marketing EstrategicoDocumento2 páginasCaso Práctico Clase 5 Marketing EstrategicoShoffre GaleanoAún no hay calificaciones

- Número eDocumento19 páginasNúmero eFabiola VelasquezAún no hay calificaciones

- Actividad 2 SENA CRMDocumento7 páginasActividad 2 SENA CRMPEDRO JOSE MONTES100% (1)

- Aporte A La Entrega Final de Sistemas de Información Entrega 3Documento5 páginasAporte A La Entrega Final de Sistemas de Información Entrega 3Visi NincoAún no hay calificaciones

- EXPERIENCIA #01 Luis Alejandro Gome GonzalesDocumento13 páginasEXPERIENCIA #01 Luis Alejandro Gome Gonzalesjhon kenedy Tafur ReateguiAún no hay calificaciones

- Preguntero Primer Parcial Pruebas de SistemasDocumento28 páginasPreguntero Primer Parcial Pruebas de Sistemascabeza circuitoAún no hay calificaciones

- Logica Con DiodosDocumento1 páginaLogica Con DiodosAlejandro Mora GonzalezAún no hay calificaciones

- FOGETH129 Acta de Entrega Puesto de Trabajo v6Documento3 páginasFOGETH129 Acta de Entrega Puesto de Trabajo v6daniela gomezAún no hay calificaciones

- Introducción A La ComputaciónDocumento25 páginasIntroducción A La ComputaciónJESUS CATARINO LOZANO HERMOSILLOAún no hay calificaciones

- CV - Casandra PedrocheDocumento2 páginasCV - Casandra PedrochejustkassAún no hay calificaciones

- Guia 3 IniciolinuxDocumento20 páginasGuia 3 IniciolinuxYuleski PaezAún no hay calificaciones