Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Amenazas de Seguridad Del Software PDF

Cargado por

Mark BrownTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Amenazas de Seguridad Del Software PDF

Cargado por

Mark BrownCopyright:

Formatos disponibles

5.

AMENAZAS Y SEGURIDAD DEL SOFTWARE

1.

2.

FRAUDES INFORMTICOS Y ROBOS DE INFORMACIN.

CONTROL DE ACCESO A LA INFORMACIN.

2.1. EN EL SISTEMAS OPERATIVO

2.2. CONTROL DE ACCESO A LA INFORMACIN.

2.3. MONITORIZACIN DEL SISTEMA.

RECURSOS DE SEGURIDAD EN EL SISTEMA OPERATIVO.

3. SEGURIDAD EN REDES.

3.1. PROTOCOLOS SEGUROS.

3.2. SEGURIDAD EN REDES CABLEADAS.

3.3. SEGURIDAD EN REDES INALAMBRICAS.

4. SEGURIDAD ACTIVA.

4.1. ANTOVIRUS.

4.2. ANTIMALWARE.

4.3. CONGELACIN.

4.4. CORREO.

4.5. COMO CREAR UNA CONTRASEA SEGURA.

4.6. FIREWALL O CORTAFUEGOS EN EQUIPOS.

3. SEGURIDAD EN REDES

Cada vez que te conectas a Internet se produce un intercambio de informacin

entre tu equipo y la red.

Ningn dispositivo, por sencillo que sea, est libre de sufrir un ataque por lo que es

muy importante minimizar las posibilidades de que esto ocurra.

El caso ms habitual de obtener informacin es mediante un spyware.

Spyware: programa que se instala en nuestro equipo con el objetivo de espiar

nuestros movimientos por la red y robar nuestros datos, de modo que a travs de

l puede obtenerse informacin como nuestro correo electrnico y contrasea, la

direccin IP de nuestro equipo, las compras que realizamos por internet e incluso el

numero de la tarjeta. Este software se instala sin que tengas conocimiento de ello y

trabaja en segundo plano, de modo que no te das cuenta de su presencia, aunque

puede haber una serie de indicios.

3.1. PROTOCOLOS SEGUROS

Al conectarse a determinados servidores, se puede ver que la direccin web que

aparece en tu navegador comienza con HTTPS (rotocolo Seguro de Transferencia de

Hipertexto), en lugar de con el habitual HTTP. Esto se debe a que nos acabamos de

conectar a un servidor seguro, que encriptar los mensajes que enves por la red para

que solo tu equipo pueda interpretarlos .

Protocolo HTTPS

El objetivo de HTTPS es proporcionar una conexin segura sobre un canal inseguro. Se

basa en el intercambio de claves y el uso de certificados vlidos, verificados por una

autoridad de certificacin que garantiza que el titular del mismo es quien dice ser de

modo que un atacante no pueda hacerse pasar por l o ella.

Podemos verlo en sitios donde tengamos que escribir informacin privada, datos

bancarios, etc., tambin es utilizado por los servidores de correo, cuando se trata de

consultar el correo en la web, pero la activacin del mismo tiene que ser voluntaria.

Protocolo SSH

El protocolo Secure Shell (SSH. Acrnimo en ingls: Secure Shell significa: Intrprete de

comandos seguro) es el nombre de un protocolo y del programa que lo implementa, y

sirve para acceder a equipos remotos a travs de una red y copiar datos que residen en

ellos de forma segura, utilizndose como alternativa al uso de Telnet.

Su forma de trabajar es similar a la de Telnet, ya que permite manejar por completo la

computadora remota mediante un intrprete de comandos, pero SSH usa tcnicas de

cifrado que hacen que la informacin que viaja por el medio de comunicacin vaya de

manera no legible y ninguna tercera persona pueda descubrir el usuario y contrasea de

la conexin ni lo que se escribe durante toda la sesin.

3.2. SEGURIDAD EN REDES CABLEADAS

La existencia de Internet y la evolucin de las comunicaciones permite conectarse a

redes cableadas a miles de kilmetros, pues entonces debes pensar en proteger tu

red de intrusiones externas. Una solucin son las redes privadas virtuales (VPN).

Red privada virtual

Una VPN o red privada virtual no es ms que una red dentro de otra, habitualmente se

crea una red privada virtual a travs de Internet, de forma que si ests lejos de la

empresa puedas hacer una conexin a sta y situarte dentro de la empresa como un

equipo ms, por tanto, con acceso a los servicios locales.

Si eres t el que est lejos de la empresa, pues te conviertes en el cliente VPN, y

necesitas establecer una conexin VPN desde tu equipo a la empresa, donde el servidor

VPN te contesta y realiza la conexin. Para ti, como cliente VPN se trata de una conexin

que estableces entre su equipo y el servidor. Esta conexin es transparente para

internet, simplemente los datos son enviados al servidor de la misma manera que si

llegaran a travs de la LAN de la empresa a la que te conectas.

Te preguntars cmo funciona una VPN, pues establece un tnel entre los dos extremos

de la conexin y usa sistemas de encriptacin y autenticacin para asegurar la

confidencialidad e integridad de los datos que se transmiten.

Existen muchas aplicaciones que nos permiten crear VPN, que ofrecen diferentes niveles

de seguridad y posibilidades distintas para la configuracin.

3.2. SEGURIDAD EN REDES CABLEADAS II

Deteccin de intrusos.

Sistema detector de intrusos.), son un paso adelante en las funciones que implementan

los cortafuegos. Existen varias herramientas de deteccin de intrusos pero su uso es

bastante complejo, un ejemplo representativo es Snort (Ingls: Olfatear).

Este IDS escucha el trfico de la red en tiempo real y lo relaciona con una serie de

normas ya predefinidas, que pueden descargarse desde internet. Cuando encuentra

alguna coincidencia alerta sobre ella, hace un log de dicho trfico o lo ignora, segn se

haya indicado en la norma.

Arranque de servicios.

Como has visto en otros mdulos, un servicio de un sistema operativo es una pequea

aplicacin que corre en segundo plano y da soporte a este, para permitir tener

funcionalidades como, por ejemplo, el uso del protocolo SSH.

El nmero de servicios que se pueden instalar y utilizar en un equipo es innumerable

pero tienes que tener en cuenta que, cuantas ms acciones queramos que haga

automticamente nuestro sistema operativo peor ser el rendimiento del equipo. Y no

solo eso, sino que es posible que tambin estemos poniendo en peligro su seguridad.

3.3. SEGURIDAD EN REDES INALAMBRICAS.

Seguro que te has fijado que en los ltimos aos, las necesidades de comunicacin en las

empresas y en el mbito domstico han cambiado mucho. La velocidad de las conexiones a

Internet ha aumentado y, adems en muchas casas, incluso en la tuya, puede que encuentres una

red WI-FI o inalmbrica.

"Wi-Fi" y el "Style logo" del Ying Yang fueron inventados por la agencia Interbrand. Nosotros (WiFi

Alliance) contratamos Interbrand para que nos hiciera un logotipo y un nombre que fuera corto,

tuviera mercado y fuera fcil de recordar. Necesitbamos algo que fuera algo ms llamativo que

IEEE 802.11b de Secuencia Directa. Interbrand cre nombres como Prozac, Compaq,

OneWorld, Imation, por mencionar algunas. Incluso inventaron un nombre para la compaa:

VIVATO. Phil Belanger, miembro fundador de Wi-Fi Alliance.

La Tecnologas Wi-Fi es el estndar IEEE 802.11, define los dos primeros niveles de la capa OSI para

las redes de rea local inalmbricas (WLAN). Si hablas de la seguridad Wi-Fi puedes aplicar varias

medidas de seguridad, que se pueden agrupar segn el nivel en el que aplican:

Nivel fsico: en este nivel se trata de controlar el alcance de la seal de cada punto de acceso. El

uso de antenas puede proporcionar mayor cobertura a un mismo punto de acceso.

Nivel de enlace: es el nivel donde se establece la contrasea. El objetivo es controlar el acceso a

travs de una contrasea comn para todos los clientes.

Nivel de aplicacin: en la capa de aplicacin se revisar el protocolo RADIUS (Remote

Authentication Dial-in User Service), el cual est basado en la arquitectura cliente-servidor.

3.3. SEGURIDAD EN REDES INALAMBRICAS II

Seguridad WEP (Wired Equivalent Privacy).

Sistema de cifrado estndar utilizado para el cifrado del protocolo 802.11 para redes inalmbricas.

Diferencias entre red cableada e inalmbrica:

Inalmbricas: entrar en la red si ests dentro del alcance, aunque sea fuera de la empresa.

Cableadas: para entrar en la red hay que tener acceso fsico a la red (estar dentro de la empresa)

Cuando se utiliza WEP, el punto de acceso y las estaciones de trabajo tienen que compartir una clave

WEP. Esta clave puede ser segn el estndar, de longitud 104 bits (13 caracteres) o 40 bits (5 caracteres).

WEP de 128-bits no es una contrasea muy segura, pudindose averiguar si tienes acceso a un nmero

de tramas suficiente. Se suele utilizar en antiguos clientes que no son compatibles con WPA/WPA2. WEP

debe evitarse dado el bajo nivel de proteccin que garantiza.

Seguridad WPA (Wi-Fi Protected Access). WPA y WPA2 permiten asegurar el proceso de autenticacin

y cifrado de comunicaciones. Se crearon en respuesta a las debilidades de otros protocolos como WEP

(Wired Equivalent Privacy). Implementa la mayora del estndar IEEE 802.11i y fue diseado para

funcionar con todos los dispositivos de redes inalmbricas, excepto los puntos de acceso de 1

generacin. WPA2 implementa todo el estndar IEEE 802.11i, pero no funciona con dispositivos viejos.

Seguridad WPA personal. Con este sistema el administrador asigna una contrasea entre 8 y 63

caracteres en el punto de acceso. Existen 2 tipos de encriptacin en WPA: TKIP, renovable y se comparte

con los clientes y AES, que es ms robusto y complejo que TKIP, requiere hardware ms potente.

Seguridad WPA empresarial. Proporciona autentificacin en el nivel de enlace, no es especfico para WiFi, ya que puede usarse tambin en redes cableadas. Se utiliza, por ejemplo, en conjunto con un

RADIUS. Este tipo de mtodo de proteccin es la ms segura y flexible, y por lo tanto, se utiliza en

configuraciones grandes.

4. SEGURIDAD ACTIVA

Las amenazas internas pueden ser ms serias que las externas por varias razones, los usuarios y

usuarias conocen la red y saben cmo es su funcionamiento, adems tienen algn nivel de acceso

a la red por necesidades de trabajo, y cuentan con la ventaja de que los IDS y Firewalls son

mecanismos inefectivos en amenazas internas.

Esta situacin no se presenta en tu casa, pero en las empresas se presenta debido a los esquemas

ineficientes de seguridad con los que cuentan la mayora de las compaas a nivel mundial, y

porque no existe conocimiento relacionado con la planificacin de un esquema de seguridad

eficiente que proteja los recursos informticos de las actuales amenazas combinadas.

El resultado es la violacin de los sistemas, provocando la prdida o modificacin de los datos

sensibles de la organizacin, lo que puede representar un dao con valor de miles o millones de

euros.

Las amenazas externas son aquellas amenazas que se originan de fuera de la red. Al no tener

informacin certera de la red, un atacante tiene que realizar ciertos pasos para poder conocer qu

es lo que hay en ella y buscar la manera de atacarla. La ventaja que se tiene en este caso es que el

administrador de la red puede prevenir una buena parte de los ataques externos.

Las amenazas informticas que vendrn en el futuro ya no son con la inclusin de troyanos en los

sistemas o software espas, sino con el hecho de que los ataques se han profesionalizado y

manipulan el significado del contenido virtual.

Recuerda que para prevenir estas nuevas amenazas slo tienes que recordar:

Mantener las soluciones activas y actualizadas.

Evita realizar operaciones comerciales en ordenadores de uso pblico.

Verifica los archivos adjuntos de mensajes sospechosos y evitar su descarga en caso de duda.

4.1. ANTIVIRUS

Un antivirus es una aplicacin cuya finalidad es la deteccin, bloqueo y eliminacin de virus y otros

cdigos maliciosos. En tu ordenador tendrs instalado uno y seguro que lo mantienes actualizado

diariamente, pues los virus van cambiando da a da. Segn av-comparatives.org, una pgina web que

realiza test independientes sobre antivirus, en mayo de 2011 dice que los antivirus detectaban como

mucho el 60% del nuevo malware que aparece en el mercado.

Los antivirus pueden dar falsas alarmas y que encuentren software malicioso donde realmente no

existe. A veces, esto se convierte en un problema y ha pasado a formar parte de las estadsticas de los

antivirus como una variable ms, es decir, que no de falsas alarmas mejora la eficiencia de un antivirus.

Virus circulando por la red.

Diferentes tipos de virus circulan por la red en busca de ordenadores desprotegidos y usuarios o

usuarias incautas. Las principales motivaciones para infectar tu equipo son varias:

Conseguir los datos bancarios o de servicios de pago en lnea para suplantar tu identidad y hacer

desaparecer tu dinero.

Utilizar tu sistema como puente para realizar otro tipo de actividades maliciosas, enviar correo basura o

atacar otros sistemas.

Las vas de entrada de los virus para infectar los sistemas son muy variadas y estn en constante

evolucin. Las ms comunes son:

Al visitar pginas maliciosas, que aprovechan agujeros de seguridad en el navegador y en los

programas utilizados para ver las pginas, reproductores de vdeo, visores de texto (pdf), etc.

Al abrir ficheros maliciosos, que llegan al sistema a travs del correo electrnico, mensajera

instantnea, redes P2P o descargados directamente de alguna pgina poco confiable.

Al conectar al ordenador memorias USB que previamente han sido utilizadas en un PC infectado.

4.2. ANTIMALWARE

Cuando hablas de antimalware te refieres a herramientas destinadas a la

proteccin de sistemas informticos: servidores, ordenadores de sobremesa,

porttiles, dispositivos mviles, etc., frente a todo tipo de software malicioso que

pueda afectarles (virus, troyanos, gusanos, spyware, etc.).

Como has visto el software malicioso o malware es una amenaza que utiliza

mltiples tcnicas y vas de entrada: pginas web, correo electrnico, mensajera

instantnea, redes P2P, dispositivos de almacenamiento externos, redes P2P, etc. y

puertos abiertos en nuestro ordenador. Estas vas son utilizadas por el malware

para infectar a los sistemas informticos y propagarse por ellos, afectando al uso

para el que estn destinados de distintas formas, tales como impidiendo acciones,

vigilando usos, ralentizando sistemas, ejecutando acciones no permitidas, etc. Las

herramientas anti-malware son de uso generalizado y las ms antiguas que existen.

Su uso se ha generalizado puesto que proporcionan una proteccin fundamental y

necesaria tanto para usuarias y usuarios domsticos como para empresas u

organizaciones. Puedes recomendar su uso en todo tipo de sistemas informticos,

ya sean servidores, dispositivos de sobremesa o porttiles, incluyendo las PDA y

Smartphone. Y tambin en aquellos escenarios en los que se realiza un uso

intensivo de Internet y del correo electrnico, y el intercambio frecuente ficheros o

de memorias USB (pen-drive).

TIPOS DE ANTIMALWARES:

Herramientas anti-virus. Son las herramientas de seguridad ms antiguas dentro de la

categora de antimalware. Originalmente estaban destinadas a la proteccin contra los

virus y hoy en da su aplicacin ha ido evolucionando hacia la proteccin de las distintas

variantes de virus y ante otros tipos de malware (troyanos, gusanos,). Las tcnicas de

proteccin tambin han ido evolucionando hacindose cada vez ms complejas para la

deteccin de malware de nueva aparicin.

Herramientas anti-spyware. Son herramientas anti-malware centradas en la lucha

contra los programas creados con fines de marketing o publicitarios que suelen

terminar en los ordenadores de los usuarios y usuarias por el simple hecho de navegar

o usar el correo electrnico. Es un tipo de malware que aunque no siempre es

perjudicial, s es molesto ya que espa tu actividad y ralentiza tu ordenador.

Herramientas UTM y appliance. Los UTM se denominan as de sus siglas en ingls

(Unified Thread Management) que se corresponde con Gestin Unificada de Amenazas

y consisten en servidores o dispositivos, en ocasiones appliances especficos, que

integran distintas soluciones de seguridad con un nico interfaz de gestin. Ambos,

appliances y UTM, suelen estar destinados a la proteccin de redes de pequeo,

mediano o gran tamao. Es muy habitual encontrar soluciones completas anti-fraude

unidas a otras categoras, como anti-malware en formato UTM.

Mantn actualizado las aplicaciones y el sistema operativo, sobre todo actualiza con

frecuencia el navegador y el cliente de correo electrnico, si es que lo usas

habitualmente.

CONGELACIN

Cuando acabas de configurar un equipo y esa es la configuracin correcta, deseas que nada ni

nadie lo cambien, que el equipo se quede as, funcionando correctamente das y das, que nadie

sea capaz de infectar ni desestabilizar ese equipo. Este deseo se hace mayor si administras

sistemas con muchos equipos y muchos usuarios y usuarias utilizndolos a lo largo del da. Bueno

pues eso es lo que hace el software de congelacin, establece como configuracin original el

software completo que el equipo tiene en el momento de la congelacin. Cada vez que un equipo

congelado se reinicia recupera exactamente esta configuracin, independientemente de

cualquier operacin que se haya hecho con el software durante la ltima sesin.

Por qu congelaras un ordenador? La congelacin resulta muy til para el mantenimiento del

software de equipos, sobre todo cuando stos son de uso colectivo o cuando existe un riesgo

potencial de eliminacin no deseada de informacin, de ataques de virus, de instalacin de

software no deseado, etc.

La congelacin en los equipos es algo que previene cualquier modificacin del disco duro, lo que

no permite siquiera el guardar un fichero por lo que si es necesario almacenar informacin habr

que establecer dos particiones y slo congelar una de ellas. Por ejemplo, en un cibercaf

garantizara que todos los equipos estuvieran iguales siempre que se encienden los ordenadores

Cundo crees que es necesario descongelar? Siempre que quieras hacer algn cambio en la

configuracin de software. Los motivos pueden ser diversos: instalacin de nuevo software o

actualizacin de versiones, reconfiguracin de redes locales y de acceso a Internet, creacin de

una imagen personalizada, instalacin de nuevo hardware, etc.

Cmo congelar y descongelar el equipo? Hace falta un programa para ello, por ejemplo,

Deepfreeze, el programa se instala y tras realizar un apagado del equipo queda preparado para

congelarlo. Normalmente, el programa se defiende con una contrasea para que no se modifique

el estado congelado por personas diferentes al administrador

CORREO

Si eres usuario o usuaria de Google Chrome y recibes un correo basura en el que te anuncian que est

disponible una nueva extensin de este navegador que te ayudar a acceder a tus documentos desde los

emails, para descargar esa nueva extensin lo nico que tienes que hacer es seguir el link incluido en el

cuerpo del mensaje. Si lo haces, sers redirigidos a una pgina que imita a la oficial de descargas de

extensiones de Google Chrome. La sorpresa es que si te descargas la supuesta aplicacin lo que estars

haciendo, en realidad, es introducir una copia del troyano Trojan.Agent.20577 en tu equipo.

Este troyano modifica el archivo HOSTS de Windows en un intento de bloquear el acceso a la pgina web

de Google y de Yahoo. Cada vez que los usuarios quieren acceder a esas pginas son redirigidos a otra

similar a la original pero creada para distribuir malware. De esta manera, los ciberdelincuentes infectan

el ordenador del usuario o usuaria con nuevos cdigos maliciosos.

Hay que tener en cuenta que por el hecho de recibir un correo fraudulento ninguno de tus datos

personales ni la seguridad de tu equipo se encuentran en peligro, por otro lado, las entidades

financieras, establecimientos de comercio electrnico y la administracin pblica NUNCA se dirigen a su

clientela solicitando sus datos de acceso o de pago por medio de un correo electrnico, por lo que

conviene desconfiar de este tipo de mensajes.

La solucin es simplemente, NO RESPONDER a este tipo de mensajes si no tienes las mximas garantas

de que provienen de la fuente correcta. Si crees que una compaa, con la que mantienes una cuenta o a

la que le haces pedidos de compra, o cualquier administracin pblica pueden necesitar este tipo de

informacin, comuncate directamente ellas. Utiliza para este contacto una va alternativa al origen de la

solicitud y sobre la que tengas certeza de su fiabilidad, como puede ser llamar por telfono o acudir a la

oficina correspondiente.

Estos mensajes utilizan todo tipo de ingeniosos argumentos relacionados con la seguridad de la entidad

o el adelanto de algn trmite administrativo para justificar la necesidad de facilitar tus datos

personales.

Algunas excusas frecuentes son:

Adems, un correo fraudulento tratar de forzar al usuario o usuaria a tomar una

decisin de forma casi inmediata advirtiendo de consecuencias negativas como

puede ser la denegacin de acceso al servicio correspondiente.

Aunque los timadores perfeccionan sus tcnicas continuamente, los mensajes

fraudulentos generalmente se generan a travs de herramientas automticas de

traduccin por lo que suelen presentar faltas ortogrficas y errores gramaticales.

CREAR UNA CONTRASEA SEGURA

Actualmente, el mtodo ms extendido para obtener acceso a informacin personal

que se almacena en los ordenadores y/o servicios en lnea es mediante contraseas. Se

trata de solicitar informacin secreta que solo deberas de conocer t como propietario

o propietaria de la cuenta, para controlar el acceso hacia algn recurso.

Dado que la mayora de las veces una contrasea es la nica barrera entre los datos

confidenciales y potenciales atacantes es necesario que inviertas un poco de tiempo y

esfuerzo en generar una contrasea segura. Has de tener en cuenta de que si alguien

malintencionado consiguiera apoderarse de esa informacin podra desde acceder a

informacin personal violando tu privacidad hasta tener acceso a servicios financieros,

suplantarte en transacciones en lnea e incluso solicitar una hipoteca.

Como generar una contrasea segura:

La longitud de las contraseas no debe ser inferior a ocho caracteres. Debes tener en

cuenta que cuanto mayor longitud tenga ms difcil ser de reproducir y mayor

seguridad ofrecer.

Tus contraseas deben estar formadas por una mezcla de caracteres alfabticos (donde

se combinen las maysculas y las minsculas), dgitos e incluso caracteres especiales

(@, +, &).

Debes cambiar las contraseas regularmente. (Dependiendo de la criticidad de los

datos puede ser cada 2 meses).

CREAR UNA CONTRASEA SEGURA II

Como ya dijimos, si un usuario malintencionado consiguiera apoderarse de tu contrasea, podra

acceder a informacin personal violando tu privacidad hasta tener acceso a tus servicios financieros,

pero si la cambias regularmente, slo tendra acceso durante un tiempo determinado.

Un buen mtodo para crear una contrasea slida es que pienses en una frase fcil de memorizar y

acortarla aplicando alguna regla sencilla. Un ejemplo sera seleccionando la primera letra de cada

palabra y convirtiendo algunas de las letras en nmeros que sean similares. Por ejemplo, el mensaje "La

seguridad es como una cadena, es tan fuerte como el eslabn ms dbil" podra convertirse en

"Lsec1cetfceemd".

Es posible crear contraseas ms seguras dificultando la regla a aplicar sobre la frase. Por ejemplo,

intercalando maysculas y minsculas y sustituyendo la primera de las letras "e" por el smbolo "",

quedando Lsc1cEtFcEeMd.

Estrategias que deben evitarse con respecto a las contraseas:

La contrasea no debe contener el identificador o nombre de usuario de la cuenta, o cualquier otra

informacin personal que sea fcil de averiguar (cumpleaos, nombres de hijos, cnyuges, etc.).

Tampoco una serie de letras dispuestas adyacentemente en el teclado (123456, qwerty).

No se recomienda emplear la misma contrasea para todas las cuentas creadas para acceder a servicios

en lnea.

Si alguna de ellas queda expuesta, todas las dems cuentas protegidas por esa misma contrasea

tambin debers considerarlas en peligro.

Asimismo, debes evitar contraseas que contengan palabras existentes en algn idioma (por ejemplo

Aguilanegra), uno de los ataques ms conocidos para romper contraseas es probar cada una de las

palabras que figuran en el diccionario y/o palabras de uso comn, es lo que se llama un ataque de

diccionario.

No debes almacenar las contraseas en un lugar pblico y al alcance de los dems. No compartas las

contraseas en Internet, por correo electrnico ni por telfono. En especial debes desconfiar de

cualquier mensaje de correo electrnico en el que te soliciten la contrasea o indiquen que se ha de

visitar un sitio Web para comprobarla. Casi con total seguridad se trata de un fraude.

FIREWALL O CORTAFUEGOS EN EQUIPOS

Un cortafuegos (firewall en ingls) es una parte de tu sistema que bloquea el acceso no

autorizado, permitiendo al mismo tiempo comunicaciones autorizadas. Se trata de un

software configurado para permitir, limitar, cifrar y descifrar el trfico entre los

diferentes mbitos sobre la base de un conjunto de normas y otros criterios.

La ventaja de un cortafuegos es que bloquea el acceso a personas no autorizadas a

redes privadas. Pero tiene algunas limitaciones. El cortafuegos filtra el trfico. Se puede

producir una ataque informtico que use trfico aceptado por el cortafuegos, por

ejemplo, a travs de puertos TCP abiertos expresamente: puerto 80 o que

sencillamente no use la red, seguir constituyendo una amenaza.

La siguiente lista muestra nueve casos de riesgos contra los que el cortafuegos no

puede proteger:

Trfico que no pasa por l.

Uso negligente.

Copias de datos de forma local.

Ingeniera social.

Robos de dispositivos fsicos.

Virus ya instalados.

Virus que llegan de dispositivos locales, como memorias USB.

Fallos de seguridad en los servicios.

Trfico a travs de puertos abiertos.

FIREWALL O CORTAFUEGOS EN EQUIPOS II

Polticas del cortafuegos.

Hay dos polticas bsicas en la configuracin de un cortafuegos que cambian

radicalmente la filosofa fundamental de la seguridad que quieras aplicar en la

organizacin:

Poltica restrictiva: Deniegas todo el trfico excepto el que est explcitamente

permitido. El cortafuegos obstruye todo el trfico y tienes que habilitar

expresamente el trfico de los servicios que se necesiten. Esta aproximacin es la

que suelen utilizar la empresa y organismos gubernamentales.

Poltica permisiva: Permites todo el trfico excepto el que est explcitamente

denegado. Cada servicio potencialmente peligroso lo aslas bsicamente caso por

caso, mientras que el resto del trfico no lo filtras. Esta aproximacin puedes

utilizarla en universidades, centros de investigacin y servicios pblicos de acceso a

internet.

La poltica restrictiva es la ms segura ya que es ms difcil permitir por error,

trfico potencialmente peligroso, mientras que en la poltica permisiva es posible

que no se haya contemplado algn caso de trfico peligroso y sea permitido por

omisin.

También podría gustarte

- Protocolo - de CicloplegiaDocumento6 páginasProtocolo - de Cicloplegiajohnny david chavez beltran100% (1)

- Quimica Tarea 1Documento6 páginasQuimica Tarea 1David AvendañoAún no hay calificaciones

- Interconexion de Equipos en Redes LANDocumento85 páginasInterconexion de Equipos en Redes LANMark BrownAún no hay calificaciones

- SR03 - Servicios de FTPDocumento22 páginasSR03 - Servicios de FTPMark BrownAún no hay calificaciones

- SR07 Redes Inalambricas 0Documento15 páginasSR07 Redes Inalambricas 0Mark BrownAún no hay calificaciones

- Mecanismos de Seguridad PDFDocumento32 páginasMecanismos de Seguridad PDFMark BrownAún no hay calificaciones

- Optimizacion y Documentacion PDFDocumento32 páginasOptimizacion y Documentacion PDFMark BrownAún no hay calificaciones

- Diagramas de ComportamientoDocumento30 páginasDiagramas de ComportamientoMark Brown0% (1)

- Presentación XqueryDocumento14 páginasPresentación XqueryMark BrownAún no hay calificaciones

- Desarrollo Del Software PDFDocumento20 páginasDesarrollo Del Software PDFMark BrownAún no hay calificaciones

- La Norma Penal Ley Penal y Aplicacion de La Ley PenalDocumento5 páginasLa Norma Penal Ley Penal y Aplicacion de La Ley PenalRafael Botello NuñezAún no hay calificaciones

- Derechos y Obligaciones de PPLDocumento2 páginasDerechos y Obligaciones de PPLCREST 2020Aún no hay calificaciones

- C PY Colegio Tecnico Javier ANEXO Proyecto Preescolar A 2016 PDFDocumento15 páginasC PY Colegio Tecnico Javier ANEXO Proyecto Preescolar A 2016 PDFElidianaAún no hay calificaciones

- Ejercicios # 4 LEY de OHMDocumento9 páginasEjercicios # 4 LEY de OHMDINOBATEROAún no hay calificaciones

- Ensayo (Resolutivo)Documento5 páginasEnsayo (Resolutivo)Karla CalderónAún no hay calificaciones

- Sesion 25. Cavidad Oral, DientesDocumento48 páginasSesion 25. Cavidad Oral, DientesMaría Fe CasañoAún no hay calificaciones

- 3º Medio GUIA 1Documento5 páginas3º Medio GUIA 1Carolina Arellano GangaAún no hay calificaciones

- Sugerencias de Formatos para El Expediente Clínico PDFDocumento79 páginasSugerencias de Formatos para El Expediente Clínico PDFVictorSelektoAún no hay calificaciones

- Exposicion Suelos Ii - Suelos ExpansivosDocumento20 páginasExposicion Suelos Ii - Suelos ExpansivosCarlos Seminario PasaperaAún no hay calificaciones

- TuviDocumento2 páginasTuviKevin FernandezAún no hay calificaciones

- Estudio de Los Casos Barbie y KenDocumento4 páginasEstudio de Los Casos Barbie y KenCompu Servicios Aguilera Trabajos UniversitariosAún no hay calificaciones

- Primer Viaje Misionero de PabloDocumento5 páginasPrimer Viaje Misionero de PabloAlfredo Lopez SierraAún no hay calificaciones

- Unidad 6Documento29 páginasUnidad 6Gael HernándezAún no hay calificaciones

- Plan de Trabajo AC 1Documento5 páginasPlan de Trabajo AC 1Gina Thalia De La Cruz HuamaniAún no hay calificaciones

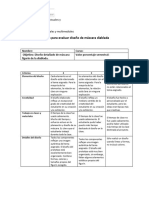

- Rubrica para Evaluar Diseño de MascaraDocumento1 páginaRubrica para Evaluar Diseño de MascaraLizbeth Alva GamarraAún no hay calificaciones

- Concepto de Teoria Del Conocimiento o EpistemologiaDocumento4 páginasConcepto de Teoria Del Conocimiento o EpistemologiaNadia RodriguezAún no hay calificaciones

- SEXTODocumento6 páginasSEXTOSandra CruzAún no hay calificaciones

- Reglamento Interno de Trabajo Piladora Rey LeonDocumento21 páginasReglamento Interno de Trabajo Piladora Rey LeonPiladora Rey LeonAún no hay calificaciones

- Control Calidad1Documento7 páginasControl Calidad1CrisAún no hay calificaciones

- Ichu Como Agregado para La Trabajabilidad y Resistencia Del ConcretoDocumento5 páginasIchu Como Agregado para La Trabajabilidad y Resistencia Del Concretoalejandro carbonellAún no hay calificaciones

- El Teatro Quechua Como Lugar de ReflexionDocumento20 páginasEl Teatro Quechua Como Lugar de ReflexioncuchiaprendizAún no hay calificaciones

- Busqueda de GoogleDocumento5 páginasBusqueda de GoogleGuillermo Augusto Lugo BlondellAún no hay calificaciones

- Seder ShabatDocumento4 páginasSeder Shabatlucho0314Aún no hay calificaciones

- Carlos Noguera - La Flor EscritaDocumento514 páginasCarlos Noguera - La Flor EscritaRod MedinaAún no hay calificaciones

- Robots, Los Esclavos PerfectosDocumento3 páginasRobots, Los Esclavos PerfectosJason Victor Anchiraico TocasAún no hay calificaciones

- El Confort en La ArquitecturaDocumento8 páginasEl Confort en La ArquitecturaJuan Alberto Aguayo HernandezAún no hay calificaciones

- JacaruDocumento4 páginasJacarufzavateAún no hay calificaciones

- Test Se Secuencias Temporales VividasDocumento2 páginasTest Se Secuencias Temporales Vividasandrea100% (1)