Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Actividad 2

Cargado por

danimm1998Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Actividad 2

Cargado por

danimm1998Copyright:

Formatos disponibles

1 BACHILLERATO

TECNOLOGAS DE LA INFORMACIN

Y LA COMUNICACIN

TRMINOS SOBRE SEGURIDAD INFORMTICA:

Qu son Hackers?

En el mundo de la informtica, un hacker es una persona que entra de forma no autorizada a

computadoras y redes de computadoras.

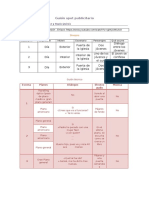

o Tipos de hackers se!n su conducta

"racker, #ammer, copyhacker, $ucanero, %hreaker, &e'(ie y )cript *iddie

Qu son los +irus?

,n -irus informtico es un mal'are que tiene por o(.eto alterar el normal funcionamiento de la computadora,

sin el permiso o el conocimiento del usuario.

o /usanos

,n usano informtico es un mal'are que tiene la propiedad de duplicarse a s0 mismo..#os

usanos informticos se propaan de ordenador a ordenador, pero a diferencia de un -irus,

tiene la capacidad a propaarse sin la ayuda de una persona.

o Troyanos

)e denomina 1ca(allo de Troya1 a un soft'are malicioso que se presenta al usuario como

un prorama aparentemente le0timo e inofensi-o, pero que, al e.ecutarlo, le (rinda a un

atacante acceso remoto al equipo infectado.

Qu son las e2tensiones de los archi-os?

Es una cadena de caracteres ane2ada al nom(re de un archi-o, usualmente precedida por un

punto. )u funci3n principal es diferenciar el contenido del archi-o de modo que el sistema

operati-o dispona el procedimiento necesario para e.ecutarlo o interpretarlo, sin em(aro, la

e2tensi3n es solamente parte del nom(re del archi-o y no representa nin!n tipo de o(liaci3n

respecto a su contenido.

%ara qu sir-en las e2tensiones de los archi-os?

%ara reconocer el formato del archi-o.

Qu se de(e hacer para -er las e2tensiones de los archi-os?

4. 5nicie el E2plorador de 6indo's7 para ello, a(ra cualquier carpeta.

8. Haa clic en 9ranizar.

:. Haa clic en 9pciones de carpeta y de (!squeda.

;. Haa clic en la ficha +er.

1 BACHILLERATO

TECNOLOGAS DE LA INFORMACIN

Y LA COMUNICACIN

<. =esplcese hacia a(a.o hasta que -ea la opci3n 9cultar las e2tensiones de archi-o para

tipos de archi-o conocidos y haa clic en la casilla para desacti-ar esta l0nea.

&ota> para ocultar las e2tensiones de nom(re de archi-o, acti-e esta l0nea.

?. Haa clic en @ceptar.

"ul es la pina del Ainisterio de 5ndustria que informa al usuario tanto de los !ltimo -irus como de

utilidades de descara ratuitos, entre otras cosas?

'''.inteco.es

%ro2ys

,n pro2y, o ser-idor pro2y, en una red informtica, es un ser-idor Bun prorama o sistema informticoC, que

sir-e de intermediario en las peticiones de recursos que realiza un cliente B@C u otro ser-idor B"C.

=irecci3n 5p

Etiqueta numrica que sir-e para identificar la interfaz de un dispositi-o

%rotocolos>

o http

Hyperte2t Transfer %rotocol

https

Hyperte2t Transfer %rotocol )ecure

)pam

%u(licidad de forma masi-a

%hisin

trmino informtico que denomina un modelo de a(uso informtico y que se comete mediante el uso de un

tipo de inenier0a social caracterizado por intentar adquirir informaci3n confidencial de forma fraudulenta

Bcomo puede ser una contraseDa o informaci3n detallada so(re tar.etas de crdito u otra informaci3n

(ancariaC.

)py'are

@rchi-os espia que recopilan informacion de un ordenador y lo transmite a una unidad e2terna

Aal'are

)oft'are malintencionado, es un tipo de soft'are que tiene como o(.eti-o infiltrarse o daDar

una computadora o sistema de informaci3n sin el consentimiento de su propietario.

5=)

Es un prorama usado para detectar accesos no autorizados a un computador o a una red. Estos accesos

pueden ser ataques de ha(ilidosos crackers, o de )cript *iddies que usan herramientas automticas.

Honeypots

1 BACHILLERATO

TECNOLOGAS DE LA INFORMACIN

Y LA COMUNICACIN

)e denomina honeypot al soft'are o con.unto de computadores cuya intenci3n es atraer a atacantes,

simulando ser sistemas -ulnera(les o d(iles a los ataques. Es una herramienta de seuridad

informtica utilizada para recoer informaci3n so(re los atacantes y sus tcnicas.

Eire'all. Que es y como funciona.

Es una parte de un sistema o una red que est diseDada para (loquear el acceso no autorizado, permitiendo

al mismo tiempo comunicaciones autorizadas.

Fedes peer to peer

Es una red de computadoras en la que todos o alunos aspectos funcionan sin clientes ni ser-idores fi.os, sino

una serie de nodos que se comportan como iuales entre s0. Es decir, act!an simultneamente como clientes

y ser-idores respecto a los dems nodos de la red. #as redes %8% permiten el intercam(io directo de

informaci3n, en cualquier formato, entre los ordenadores interconectados.

NOTICIA RELACIONADA:

Fecha: 29/9/2014

Medio en el que est publicado:

http://cincodias.com/cincodias/2014/09/29/lifestyle/141198019041!18".html

#esumen: $a%ios &ideo'ue(os han suf%ido ataques de hac)e%s en sus se%&ido%es* lo cual

ha p%o&ocado que sus se%&icios online no funcionasen con no%malidad y los

consumido%es no pudiesen 'u(a% con no%malidad.

+pini,n: +pino que* los enca%(ados de mantene% estos se%&ido%es en funcionamiento

debe%-an esta% ms p%epa%ados cont%a posibles ataques de hac)e%s que puedan afecta% a

los consumido%es de sus &ideo'ue(os pa%a as- of%ece% un me'o% se%&icio.

./antalla0o1:

También podría gustarte

- Analisis CampañaDocumento5 páginasAnalisis Campañadanimm1998Aún no hay calificaciones

- Spotanalisis 19Documento3 páginasSpotanalisis 19danimm1998Aún no hay calificaciones

- Memoria CamDocumento14 páginasMemoria Camdanimm1998Aún no hay calificaciones

- La Habitación de FermatDocumento19 páginasLa Habitación de Fermatdanimm1998Aún no hay calificaciones

- ALTERADOSDocumento11 páginasALTERADOSmanufs11Aún no hay calificaciones

- Decálogo de ConvivenciaDocumento1 páginaDecálogo de Convivenciadanimm1998Aún no hay calificaciones

- Guion RotosDocumento4 páginasGuion Rotosdanimm1998Aún no hay calificaciones

- Trabajo PublicidadDocumento32 páginasTrabajo Publicidaddanimm1998Aún no hay calificaciones

- Trabajo CMCDocumento14 páginasTrabajo CMCdanimm1998Aún no hay calificaciones

- Prácticas GimpDocumento17 páginasPrácticas Gimpdanimm1998Aún no hay calificaciones

- Transcripción PodcastDocumento2 páginasTranscripción Podcastdanimm1998Aún no hay calificaciones

- Actividad 1Documento3 páginasActividad 1danimm1998Aún no hay calificaciones

- Actividad 3Documento2 páginasActividad 3danimm1998Aún no hay calificaciones

- Presentación CMCDocumento14 páginasPresentación CMCdanimm1998Aún no hay calificaciones

- CRONONOGRAMADocumento8 páginasCRONONOGRAMALiliana MartinezAún no hay calificaciones

- Contenido Informe Final - Proyecto Si PDFDocumento3 páginasContenido Informe Final - Proyecto Si PDFAydeAlejosVegaAún no hay calificaciones

- Informatica Excel Conceptos IncialesDocumento6 páginasInformatica Excel Conceptos IncialesAndrés CamargoAún no hay calificaciones

- Articulo Kuka KR6 PDFDocumento4 páginasArticulo Kuka KR6 PDFMarcelo Quispe CcachucoAún no hay calificaciones

- Requerimientos Del SoftwareDocumento40 páginasRequerimientos Del SoftwareDiego Mauricio M AAún no hay calificaciones

- Core LapDocumento5 páginasCore LapJesy Garcia0% (1)

- Cómo actualizar el firmware de una Toshiba 3511-4511Documento3 páginasCómo actualizar el firmware de una Toshiba 3511-4511julianlopezcab8801100% (2)

- Método científico preguntasDocumento10 páginasMétodo científico preguntasLaura Valentina67% (3)

- Normas APA: Resumen y aplicación de los aspectos básicosDocumento3 páginasNormas APA: Resumen y aplicación de los aspectos básicosSamir CardenasAún no hay calificaciones

- DAM BD06 PDFContenidosDocumento103 páginasDAM BD06 PDFContenidosDavid C. DiazAún no hay calificaciones

- Propuesta de Implementacion Del CRM en HomecenterDocumento139 páginasPropuesta de Implementacion Del CRM en HomecenterYesnaya SaraíAún no hay calificaciones

- T Espe 029761 PDFDocumento219 páginasT Espe 029761 PDFEdwin EstradaAún no hay calificaciones

- Oracle CursoresDocumento3 páginasOracle CursoresKathyAún no hay calificaciones

- Organizaciones que AprendenDocumento7 páginasOrganizaciones que AprendenChristian Cancinos MecklerAún no hay calificaciones

- Visual C++Documento3 páginasVisual C++flgrhnAún no hay calificaciones

- MySQL e Visual FoxproDocumento7 páginasMySQL e Visual FoxproDana BadiuAún no hay calificaciones

- Mexmasi07 t3 ActDocumento14 páginasMexmasi07 t3 ActEmz FonzAún no hay calificaciones

- Base de DatosDocumento45 páginasBase de DatosRonny PGAún no hay calificaciones

- Obtencion de Curvas de Nivel Global Mapp PDFDocumento18 páginasObtencion de Curvas de Nivel Global Mapp PDFNeltton RiverAún no hay calificaciones

- Ejercicios Gestion de MemoriaDocumento3 páginasEjercicios Gestion de MemoriaSergio SanchezAún no hay calificaciones

- Ejemplo de Plan de Gestion Del Alcance - 1Documento3 páginasEjemplo de Plan de Gestion Del Alcance - 1Jean Pool Vega M82% (11)

- Práctica 1Documento6 páginasPráctica 1Lizeth JmzAún no hay calificaciones

- Qué Es Una Interfaz Gráfica de Usuario (GUI) ?Documento8 páginasQué Es Una Interfaz Gráfica de Usuario (GUI) ?Allison HolguinAún no hay calificaciones

- Normas IsoDocumento7 páginasNormas Isodeivygt7Aún no hay calificaciones

- RAP1nnRAP3nnn2722111 10642da2392ba2aDocumento6 páginasRAP1nnRAP3nnn2722111 10642da2392ba2ajessica andreaAún no hay calificaciones

- Algoritmo Compañia de SegurosDocumento7 páginasAlgoritmo Compañia de SegurosRodrigo Gonzalez TorresAún no hay calificaciones

- Localización vehículos HunterPro solución completaDocumento14 páginasLocalización vehículos HunterPro solución completaDo0k13Aún no hay calificaciones

- Mindset - Agile People - Pia María Thoren - 2018Documento162 páginasMindset - Agile People - Pia María Thoren - 2018lyanamango100% (1)

- Fase 2 - Construir La Propuesta de Valor, Determinar Mis ClientesDocumento4 páginasFase 2 - Construir La Propuesta de Valor, Determinar Mis ClientesjorgeAún no hay calificaciones

- Acopio de Carbon PDFDocumento88 páginasAcopio de Carbon PDFAnonymous wze4zUAún no hay calificaciones

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Excel 2021 y 365 Paso a Paso: Paso a PasoDe EverandExcel 2021 y 365 Paso a Paso: Paso a PasoCalificación: 5 de 5 estrellas5/5 (12)

- Lógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosDe EverandLógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosCalificación: 3.5 de 5 estrellas3.5/5 (7)

- Proyectos Arduino con Tinkercad: Diseño y programación de proyectos electrónicos basados en Arduino con TinkercadDe EverandProyectos Arduino con Tinkercad: Diseño y programación de proyectos electrónicos basados en Arduino con TinkercadCalificación: 5 de 5 estrellas5/5 (1)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasDe EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Machine Learning y Deep Learning: Usando Python, Scikit y KerasDe EverandMachine Learning y Deep Learning: Usando Python, Scikit y KerasAún no hay calificaciones

- Cómo hacer aviones de papel y otros objetos voladoresDe EverandCómo hacer aviones de papel y otros objetos voladoresAún no hay calificaciones

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosDe Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosCalificación: 5 de 5 estrellas5/5 (1)

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- La causa raiz de los accidentes: Historias de accidentes en la industriaDe EverandLa causa raiz de los accidentes: Historias de accidentes en la industriaCalificación: 5 de 5 estrellas5/5 (1)

- Ciberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialDe EverandCiberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialCalificación: 4.5 de 5 estrellas4.5/5 (11)