Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Seguridad Activa

Cargado por

Duein01Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Seguridad Activa

Cargado por

Duein01Copyright:

Formatos disponibles

Jes Jes s Costas Santos s Costas Santos

Cap

Cap

tulo 3.

tulo 3.

SEGURIDAD L

SEGURIDAD L

GICA

GICA

Autor: Jes

Autor: Jes

s Costas Santos

s Costas Santos

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

ndice de contenidos

ndice de contenidos

3.1 PRINCIPIOS DE LA SEGURIDAD L

3.1 PRINCIPIOS DE LA SEGURIDAD L

GICA

GICA

3.2 CONTROL DE ACCESO L

3.2 CONTROL DE ACCESO L

GICO

GICO

3.2.1 Pol 3.2.1 Pol tica de contrase tica de contrase as as

3.2.2 Control de acceso en la BIOS y gestor de arranque 3.2.2 Control de acceso en la BIOS y gestor de arranque

3.2.3 Control de acceso en el sistema operativo 3.2.3 Control de acceso en el sistema operativo

3.3 POL

3.3 POL

TICA DE USUARIOS Y GRUPOS

TICA DE USUARIOS Y GRUPOS

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.1 PRINCIPIOS DE LA SEGURIDAD L

3.1 PRINCIPIOS DE LA SEGURIDAD L

GICA

GICA

Aplicaci

Aplicaci

n de barreras y procedimientos

n de barreras y procedimientos

que resguarden el acceso a los datos y

que resguarden el acceso a los datos y

solo se permita acceder a ellos a las

solo se permita acceder a ellos a las

personas autorizadas

personas autorizadas

.

.

Cap Cap tulo 3: seguridad de acceso l tulo 3: seguridad de acceso l gico a gico a

sistemas y pol sistemas y pol ticas de privilegios a usuarios y ticas de privilegios a usuarios y

grupos. grupos.

Cap Cap tulo 4: software tulo 4: software antimalware antimalware. .

Cap Cap tulo 5: Criptograf tulo 5: Criptograf a. a.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.1 PRINCIPIOS DE LA SEGURIDAD L

3.1 PRINCIPIOS DE LA SEGURIDAD L

GICA

GICA

En este tema estudiaremos:

En este tema estudiaremos:

Control y medidas que impidan:

Acceso y modificaciones no

autorizadas a datos y aplicaciones.

Administracin basada en el control de:

identificacin, autenticacin y

autorizacin de accesos.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.1 PRINCIPIOS DE LA SEGURIDAD L

3.1 PRINCIPIOS DE LA SEGURIDAD L

GICA

GICA

Principio b

Principio b

sico: todo lo que no est

sico: todo lo que no est

permitido debe estar prohibido.

permitido debe estar prohibido.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.2 CONTROL DE ACCESO L

3.2 CONTROL DE ACCESO L

GICO

GICO

Controlar el acceso conlleva 2 procesos:

Controlar el acceso conlleva 2 procesos:

Identificaci Identificaci n: usuario se da a conocer en el n: usuario se da a conocer en el

sistema sistema

Autenticaci Autenticaci n: verificaci n: verificaci n que realiza el sistema n que realiza el sistema

sobre esta identificaci sobre esta identificaci n. n.

Control a varios niveles:

Control a varios niveles:

Arranque: BIOS y gestor de arranque. Arranque: BIOS y gestor de arranque.

Sistema operativo y/o servidor de autenticaci Sistema operativo y/o servidor de autenticaci n. n.

Datos, Aplicaciones y comunicaciones. Datos, Aplicaciones y comunicaciones.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.2 CONTROL DE ACCESO L

3.2 CONTROL DE ACCESO L

GICO

GICO

Ataques:

Ataques:

Fuerza bruta: todas las combinaciones con un Fuerza bruta: todas las combinaciones con un

determinado conjunto de s determinado conjunto de s mbolos. mbolos.

Diccionario: conjunto acotado a palabras y Diccionario: conjunto acotado a palabras y

variaciones de variaciones de stas, con significado y utilizadas. stas, con significado y utilizadas.

Protecci

Protecci

n:

n:

M M ximo n ximo n mero de intentos. mero de intentos.

M M xima Longitud de contrase xima Longitud de contrase a. a.

Ampliar el conjunto de s Ampliar el conjunto de s mbolos posibles a utilizar. mbolos posibles a utilizar.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.2.1 Pol 3.2.1 Pol tica de contrase tica de contrase as as

Recomendaciones contrase

Recomendaciones contrase

as:

as:

No incluir secuencias, palabras o nombres

No incluir secuencias, palabras o nombres

de usuario conocidos.

de usuario conocidos.

No dejar en blanco.

No dejar en blanco.

Variar entre servicios.

Variar entre servicios.

No revelarla, ni usarla en entornos poco

No revelarla, ni usarla en entornos poco

seguros o p

seguros o p

blicos.

blicos.

Modificarla con periodicidad.

Modificarla con periodicidad.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.2.1 Pol 3.2.1 Pol tica de contrase tica de contrase as as

Configuraci

Configuraci

n de pol

n de pol

ticas por administrador:

ticas por administrador:

No dejar la seguridad en manos de usuario. No dejar la seguridad en manos de usuario.

Disponer configuraciones que controle la configuraci Disponer configuraciones que controle la configuraci n n

de contrase de contrase as seguras. as seguras.

Windows: Windows:

Directivas de seguridad local / Directivas de cuenta. Directivas de seguridad local / Directivas de cuenta.

Visor de sucesos. Activar previamente Visor de sucesos. Activar previamente auditor auditor as as. .

GNU/Linux: GNU/Linux:

M M dulo dulo PAM_cracklib PAM_cracklib. .

Control de intentos de Control de intentos de login login: : / /var var/ /log log/ /auth.log auth.log

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.2.2 Control de acceso en la BIOS y gestor de arranque 3.2.2 Control de acceso en la BIOS y gestor de arranque

Peligros en el arranque:

Peligros en el arranque:

Recuperaci Recuperaci n y modificaci n y modificaci n de contrase n de contrase as: as:

arranque con distribuciones arranque con distribuciones Live Live o gestor de o gestor de

arranque vulnerable. arranque vulnerable.

Seguridad en BIOS:

Seguridad en BIOS:

Protecci Protecci n de acceso f n de acceso f sico a placa base. sico a placa base.

Configuraci Configuraci n ( n (setup) setup) contrase contrase a. a.

Arranque ( Arranque (system) system) 1 1 dispositivo de arranque dispositivo de arranque

disco duro. disco duro.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.2.2 Control de acceso en la BIOS y gestor de 3.2.2 Control de acceso en la BIOS y gestor de

arranque arranque

Seguridad en gestor de arranque:

Seguridad en gestor de arranque:

Ejemplo GRUB:

Ejemplo GRUB:

Contrase Contrase a a la edici a a la edici n del men n del men . .

Contrase Contrase a al modo de recuperaci a al modo de recuperaci n. n.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.2.3 Control de acceso en el sistema operativo 3.2.3 Control de acceso en el sistema operativo

Auditor

Auditor

a

a

de contrase

de contrase

as de acceso:

as de acceso:

Recuperaci

Recuperaci

n:

n:

Windows: Windows: Ophcrack Ophcrack

GNU/Linux: GNU/Linux: John John the the ripper ripper. .

Modificaci

Modificaci

n:

n:

Windows: Arranque Windows: Arranque Live Live UBCD o acceso a UBCD o acceso a

consola y ejecuci consola y ejecuci n de control userpasswords2 n de control userpasswords2

GNU/Linux: acceso y modificaci GNU/Linux: acceso y modificaci n a / n a /etc etc/ /shadow shadow

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.3 POL

3.3 POL

TICA DE USUARIOS Y GRUPOS

TICA DE USUARIOS Y GRUPOS

Tarea fundamental del administrador de

Tarea fundamental del administrador de

sistemas:

sistemas:

Determinar nivel de seguridad de los datos y

Determinar nivel de seguridad de los datos y

aplicaciones

aplicaciones

clasificar la informaci

clasificar la informaci

n

n

,

,

determinar el riesgo.

determinar el riesgo.

Diversos niveles de la informaci

Diversos niveles de la informaci

n requerir

n requerir

n

n

diferentes medidas y niveles de seguridad.

diferentes medidas y niveles de seguridad.

Definici

Definici

n de cuentas y su asignaci

n de cuentas y su asignaci

n a

n a

perfiles determinados, grupos o roles, as

perfiles determinados, grupos o roles, as

como asignaci

como asignaci

n de privilegios sobre los

n de privilegios sobre los

objetos del sistema.

objetos del sistema.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

3.3 POL 3.3 POL TICA DE USUARIOS Y GRUPOS TICA DE USUARIOS Y GRUPOS

Permisos de acceso a cada objeto del sistema. Permisos de acceso a cada objeto del sistema.

Gesti Gesti n en red LDAP / Active n en red LDAP / Active Directory Directory. .

Windows: Directivas de seguridad local: Windows: Directivas de seguridad local: Directiva de Directiva de

auditor auditor a a, , Asignaci Asignaci n de derechos de usuario n de derechos de usuario u u

Opciones de seguridad. Opciones de seguridad.

GNU/Linux: GNU/Linux: chmod chmod (modificar), (modificar), chown chown (propietario), (propietario), chgrp chgrp

(grupo) permisos sobre archivos. (grupo) permisos sobre archivos.

Listas de control de acceso ( Listas de control de acceso (ACL ACL): permite asignar ): permite asignar

permisos a un usuario, sin tener en cuenta el grupo al permisos a un usuario, sin tener en cuenta el grupo al

que pertenece. que pertenece.

Windows: Windows: cacls cacls. .

GNU/Linux: GNU/Linux: getfacl getfacl (ver) y (ver) y setfacl setfacl (modificar (modificar- -asignar) asignar)

informaci informaci n de permisos sobre un archivo. n de permisos sobre un archivo.

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

DIRECCIONES DE INTER DIRECCIONES DE INTER S S

Sitio Sitio web web sobre seguridad inform sobre seguridad inform tica de Microsoft: tica de Microsoft:

http http:// ://www.microsoft.com www.microsoft.com/ /spain spain/ /protect protect/ /

Manual de administraci Manual de administraci n segura de GNU/Linux: n segura de GNU/Linux:

http http:// ://es.tldp.org es.tldp.org/Manuales /Manuales- -LuCAS LuCAS/GSAL/ /GSAL/gsal gsal- -19991128. 19991128.pdf pdf

Seguridad en GNU/Linux: Seguridad en GNU/Linux:

http http:// ://exa.unne.edu.ar exa.unne.edu.ar/ /depar depar/ /areas areas/ /informatica informatica/ /SistemasOperativos SistemasOperativos/ /MonogSO MonogSO/SEGLIN00. /SEGLIN00.html html

Administraci Administraci n de aspectos de seguridad en GNU/Linux y Windows: n de aspectos de seguridad en GNU/Linux y Windows:

http http:// ://www.adminso.es www.adminso.es/ /wiki wiki/ /index.php index.php/ /

C C mo de fuerte es tu contrase mo de fuerte es tu contrase a: a:

http http:// ://howsecureismypassword.net howsecureismypassword.net/ /

Comprobador de contrase Comprobador de contrase as de Microsoft: as de Microsoft:

http http:// ://www.microsoft.com www.microsoft.com/ /latam latam/ /protect protect/ /yourself yourself/ /password password/ /checker.mspx checker.mspx

Administraci Administraci n de usuarios en GNU/Linux: n de usuarios en GNU/Linux:

http http:// ://www.linuxtotal.com.mx www.linuxtotal.com.mx/ /index.php?cont index.php?cont= =info_admon info_admon_008 _008

Comprueba la fortaleza y generador de claves. Comprueba la fortaleza y generador de claves. Password tools bund. Password tools bund. Disponible Disponible en en

Sourceforge Sourceforge: :

http:// http://sourceforge.net/projects/pwdstr sourceforge.net/projects/pwdstr/ /

Recomendaciones para la creaci Recomendaciones para la creaci n y uso de contrase n y uso de contrase as seguras de as seguras de Inteco Inteco. .

http http:// ://www.inteco.es www.inteco.es/Seguridad/Observatorio/ /Seguridad/Observatorio/Estudios_e_Informes Estudios_e_Informes/ /Notas_y_Articulos Notas_y_Articulos/ /recomen recomen

daciones_creacion_uso_contrasenas daciones_creacion_uso_contrasenas

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

SOFTWARE SOFTWARE

Pam_cracklib Pam_cracklib: M : M dulo PAM de control de autenticaci dulo PAM de control de autenticaci n de usuarios en sistemas n de usuarios en sistemas

GNU/Linux. GNU/Linux.

http http:// ://fferrer.dsic.upv.es fferrer.dsic.upv.es/cursos/Linux/Avanzado/HTML/ch11. /cursos/Linux/Avanzado/HTML/ch11.html html

Algunas distribuciones distribuciones arrancables arrancables en modo en modo Live Live, con aplicaciones de recuperaci , con aplicaciones de recuperaci n y n y

modificaci modificaci n de contrase n de contrase as de sistemas: as de sistemas:

Ultimate Ultimate Boot Boot CD (UBCD) CD (UBCD): distribuci : distribuci n entorno simulado Windows aplicaciones n entorno simulado Windows aplicaciones

como antivirus, recuperaci como antivirus, recuperaci n de datos, aplicaciones de recuperaci n de datos, aplicaciones de recuperaci n y borrado de n y borrado de

contrase contrase as de la BIOS ( as de la BIOS (cmos_pwd cmos_pwd), borrado y restituci ), borrado y restituci n de nuevas contrase n de nuevas contrase as as

de usuarios de sistemas Windows instalados en disco, incluso cre de usuarios de sistemas Windows instalados en disco, incluso creaci aci n de nuevas n de nuevas

cuentas de usuario administrador. cuentas de usuario administrador.

http http:// ://www.ultimatebootcd.com www.ultimatebootcd.com/ /

Backtrack Backtrack: distribuci : distribuci n espec n espec fica con un conjunto de herramientas de fica con un conjunto de herramientas de auditor auditor as as

de seguridad, entre otras algunas que permiten escalada de privi de seguridad, entre otras algunas que permiten escalada de privilegios en sistemas legios en sistemas

Windows ( Windows (ophcrack ophcrack) y GNU/Linux ( ) y GNU/Linux (John John the the ripper ripper). ).

http http:// ://www.backtrack www.backtrack- -linux.org linux.org/ /

Ophcrack Ophcrack: Distribuci : Distribuci n espec n espec fica que contiene la aplicaci fica que contiene la aplicaci n de mismo nombre n de mismo nombre

con capacidad de extraer contrase con capacidad de extraer contrase as de usuarios en sistemas Windows. as de usuarios en sistemas Windows.

http http:// ://ophcrack.sourceforge.net ophcrack.sourceforge.net/ /

Slax Slax: Distribuci : Distribuci n basada en n basada en Slackware Slackware, muy ligera y , muy ligera y arrancable arrancable desde USB. desde USB.

Permite el montaje y acceso a los sistemas de ficheros instalado Permite el montaje y acceso a los sistemas de ficheros instalados en disco. s en disco.

http http:// ://www.slax.org www.slax.org/ /

Wifiway Wifiway y y Wifislax Wifislax: distribuciones orientadas a realizar : distribuciones orientadas a realizar auditor auditor as as wireless wireless, como , como

recuperaci recuperaci n de contrase n de contrase as. as.

www.wifiway.org www.wifiway.org/ / y y http http:// ://www.wifislax.com www.wifislax.com/ /

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

SOFTWARE SOFTWARE

John John the the ripper ripper: software de recuperaci : software de recuperaci n de contrase n de contrase as. as.

Especializado en contrase Especializado en contrase as de sistemas GNU/Linux. as de sistemas GNU/Linux.

http http:// ://www.openwall.com www.openwall.com/ /john john

Generador de funciones Generador de funciones hash hash- -resumen resumen: Cifrado de texto plano : Cifrado de texto plano

mediante diversos algoritmos como MD5 o SHA. mediante diversos algoritmos como MD5 o SHA.

http http:// ://www.hashgenerator.de www.hashgenerator.de/ /

Windows Windows SteadyState SteadyState: : control y administraci control y administraci n de usuarios y n de usuarios y

seguridad de sistemas Windows de forma centralizada y sencilla. seguridad de sistemas Windows de forma centralizada y sencilla.

http http:// ://www.microsoft.com www.microsoft.com/ /spain spain/ /protect protect/ /products products/ /family family/ /steadystate.mspx steadystate.mspx

Keepass Keepass Password Password Safe Safe: : administrador de contrase administrador de contrase as de diversas as de diversas

cuentas como mail, bancos, etc. cuentas como mail, bancos, etc.

keepass.info keepass.info/ /

DeepFreeze DeepFreeze: congelador de sistemas operativos. Permite : congelador de sistemas operativos. Permite

arrancar el sistema siempre con una configuraci arrancar el sistema siempre con una configuraci n n

predeterminada. predeterminada.

www.faronics.com www.faronics.com/ /

Jes Jes s Costas Santos s Costas Santos

SEGURIDAD L

SEGURIDAD L

GICA

GICA

NOTICIAS NOTICIAS

Utilizando mapas como contrase Utilizando mapas como contrase as de acceso, una as de acceso, una

nueva idea de seguridad inform nueva idea de seguridad inform tica tica

http http:// ://noticias.lainformacion.com noticias.lainformacion.com/ciencia /ciencia- -y y- -tecnologia tecnologia/ /tecnologia tecnologia- -

general/utilizando general/utilizando- -mapas mapas- -como como- -contrasenas contrasenas- -de de- -acceso acceso- -una una- -

nueva nueva- -idea idea- -de de- -seguridad seguridad- -

informatica_Kt8uDQyuXZu27JJbyXmVr4 informatica_Kt8uDQyuXZu27JJbyXmVr4/ /

Art Art culo sobre culo sobre Recomendaciones para la creaci Recomendaciones para la creaci n y uso de n y uso de

contrase contrase as seguras as seguras de de Inteco Inteco, disponible en la siguiente , disponible en la siguiente

p p gina gina web web: :

http http:// ://www.inteco.es www.inteco.es/Seguridad/Observatorio/ /Seguridad/Observatorio/Estudios_e_Informes Estudios_e_Informes/ /N N

otas_y_Articulos otas_y_Articulos/ /recomendaciones_creacion_uso_contrasenas recomendaciones_creacion_uso_contrasenas. .

Art Art culo sobre el uso de cuentas limitadas y administrador en culo sobre el uso de cuentas limitadas y administrador en

sistemas Windows: sistemas Windows:

http http:// ://www.inteco.es www.inteco.es/Seguridad/Observatorio/ /Seguridad/Observatorio/Estudios_e_Informes Estudios_e_Informes/ /N N

otas_y_Articulos otas_y_Articulos/ /cuenta_administrador_vs_limitada cuenta_administrador_vs_limitada

También podría gustarte

- INFORMACIxN SEDES EXAMEN Y DISTRIBUCION AULAS EXAMENES INGRESO 2021Documento3 páginasINFORMACIxN SEDES EXAMEN Y DISTRIBUCION AULAS EXAMENES INGRESO 2021Duein01Aún no hay calificaciones

- Resolucixn 160 38352 2021x de 16 de Septiembre1Documento287 páginasResolucixn 160 38352 2021x de 16 de Septiembre1Duein01Aún no hay calificaciones

- Modificación Del Temario de Las Pruebas de Selección para El Ingreso en La Escala de Cabos Y Guardias Del Cuerpo de La Guardia CivilDocumento2 páginasModificación Del Temario de Las Pruebas de Selección para El Ingreso en La Escala de Cabos Y Guardias Del Cuerpo de La Guardia CivilDuein01Aún no hay calificaciones

- Boe A 2021 15146Documento3 páginasBoe A 2021 15146Duein01Aún no hay calificaciones

- ESCRITOIMPUGNACIONDocumento1 páginaESCRITOIMPUGNACIONDuein01Aún no hay calificaciones

- Esquema Principios Potestad SancionadoraDocumento6 páginasEsquema Principios Potestad SancionadoraDuein0150% (2)

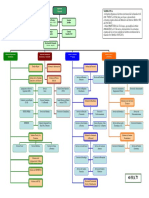

- Organigrama DIGEGUCI 260920170001 PDFDocumento1 páginaOrganigrama DIGEGUCI 260920170001 PDFDuein01Aún no hay calificaciones

- Tema 4 Clases de ReglamentosDocumento4 páginasTema 4 Clases de ReglamentosDuein01Aún no hay calificaciones

- Organigrama DIGEGUCI 26092017 PDFDocumento1 páginaOrganigrama DIGEGUCI 26092017 PDFDuein01Aún no hay calificaciones

- 2016-A 03 - Introduccion A Los PLC S5 S7 y TSX NANODocumento30 páginas2016-A 03 - Introduccion A Los PLC S5 S7 y TSX NANOyeniferAún no hay calificaciones

- Problema de Encendido SE APAGA A Los 25segDocumento3 páginasProblema de Encendido SE APAGA A Los 25segGerman Dorante VicAún no hay calificaciones

- Mantenimiento y Montaje de Equipos Informáticos-Tema 2-Texto CompletoDocumento27 páginasMantenimiento y Montaje de Equipos Informáticos-Tema 2-Texto CompletoNatalia Martínez LunaAún no hay calificaciones

- Maniobra MoviliftDocumento72 páginasManiobra MoviliftMarcos Pérez100% (1)

- Algoritmopara Sistemasde Automatizacinde Llenado Mezcladoy Envasadode LquidosDocumento5 páginasAlgoritmopara Sistemasde Automatizacinde Llenado Mezcladoy Envasadode LquidosantonioherediaAún no hay calificaciones

- El Control Industrial. Clasificación y EtapasDocumento39 páginasEl Control Industrial. Clasificación y EtapasANDERSON ADONIS SOSA LOPEZAún no hay calificaciones

- Sites Data Centers 16550878Documento26 páginasSites Data Centers 16550878Esteban Fuentes MaldonadoAún no hay calificaciones

- Instrucciones de Instalación Liquiline CM444Documento17 páginasInstrucciones de Instalación Liquiline CM444JOSE LUIS PERALTA PACHECOAún no hay calificaciones

- Taller 3 Tecnologia e Informatica Juanjose Cano 7-3Documento4 páginasTaller 3 Tecnologia e Informatica Juanjose Cano 7-3juanjose cano saldarriagaAún no hay calificaciones

- Herramientas para PicDocumento47 páginasHerramientas para PicFernando LizarragaAún no hay calificaciones

- Manual SmarTV Samsung PDFDocumento134 páginasManual SmarTV Samsung PDFWilliam's SalgadoAún no hay calificaciones

- Introducción A Los Sistemas OperativosDocumento1 páginaIntroducción A Los Sistemas OperativosAndres ChccAún no hay calificaciones

- Desarrollo de Aplicaciones WebDocumento3 páginasDesarrollo de Aplicaciones WebValentina isabel Alvarino MartinezAún no hay calificaciones

- 711 JUDITH REBECA BRADLEY SARMIENTO Proyecto2 de Ingenieria Del Sofware Judith Bradley Sarmiento. 229534 640813886Documento26 páginas711 JUDITH REBECA BRADLEY SARMIENTO Proyecto2 de Ingenieria Del Sofware Judith Bradley Sarmiento. 229534 640813886Judith BradleyAún no hay calificaciones

- Los 5 Errores Más Comunes de ImpresorasDocumento6 páginasLos 5 Errores Más Comunes de ImpresorasLorena Domitila Abad ViejóAún no hay calificaciones

- 8.3.6 Lab - Use NETCONF To Access An IOS XE DeviceDocumento17 páginas8.3.6 Lab - Use NETCONF To Access An IOS XE DevicehernandezpaloAún no hay calificaciones

- Lenovo A2010-A Ug Es-La v1.0 201508Documento18 páginasLenovo A2010-A Ug Es-La v1.0 201508Juan Carlos HernandezAún no hay calificaciones

- Describiendo Lo CotidianoDocumento4 páginasDescribiendo Lo CotidianoMarko Lopez0% (1)

- Manual de Instalación ProyectoDocumento13 páginasManual de Instalación ProyectoMonther BasirAún no hay calificaciones

- El Circuito Integrado CD4017Documento3 páginasEl Circuito Integrado CD4017bordexAún no hay calificaciones

- BUS LinDocumento3 páginasBUS LinJavierAún no hay calificaciones

- Ejercicios - Tema 7Documento5 páginasEjercicios - Tema 7mintoterAún no hay calificaciones

- DS8793 Process Cont ES ESDocumento15 páginasDS8793 Process Cont ES ESsrgmnzrAún no hay calificaciones

- Sgapc CPDocumento9 páginasSgapc CPFrank Sebastian Pizarro SanchezAún no hay calificaciones

- Iec 62439-3 HSR y PRPDocumento4 páginasIec 62439-3 HSR y PRPEdison Villarruel CuchoAún no hay calificaciones

- Infraestructura Como ServicioDocumento16 páginasInfraestructura Como ServicioINGSAMC7Aún no hay calificaciones

- Manual FujitsuDocumento80 páginasManual FujitsubiblopiaAún no hay calificaciones

- Tema: Funcionamiento de Un Sitio O Aplicativo WEBDocumento13 páginasTema: Funcionamiento de Un Sitio O Aplicativo WEBGabriela GarciaAún no hay calificaciones

- Receptor de FM Basado en Software RadioDocumento5 páginasReceptor de FM Basado en Software RadioJesus LazaroAún no hay calificaciones

- Fuentes de Alimentación Simetrica en DCDocumento9 páginasFuentes de Alimentación Simetrica en DCRhoyer Carrion arevaloAún no hay calificaciones