Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Mecanismos de Seguridad

Cargado por

Luis Fernando BetancurDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Mecanismos de Seguridad

Cargado por

Luis Fernando BetancurCopyright:

Formatos disponibles

DISEAR LOS MECANISMOS DE SEGURIDAD Y CONTROL

Introduccin 1. 2. 3. 3.1. 3.2. 4. FUNDAMENTOS DE SEGURIDAD CONTROLES DE SEGURIDAD SEGURIDAD EN PLATAFORMAS Desde el punto del Control de Accesos Desde el punto de Comunicaciones y Operaciones SEGURIDAD DE SISTEMAS OPERATIVOS

3 4 9 11 11 13 14 16 17

BIBLIOGRAFA GLOSARIO

FAVA - Formacin en Ambientes Virtuales de Aprendizaje

SENA - Servicio Nacional de Aprendizaje

Mapa conceptual DISEAR LOS MECANISMOS DE SEGURIDAD Y CONTROL

2

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

DISEAR LOS MECANISMOS DE SEGURIDAD Y CONTROL

INTRODUCCIN Existen muchas definiciones del trmino seguridad. Simplificando, se puede definir la seguridad como la "Caracterstica que indica que un sistema est libre de todo peligro, dao o riesgo." Villaln (2007). En toda actividad se hace necesario, no solo planear y ejecutar las actividades, sino efectuar procedimientos de control que vayan encaminados a asegurar que dichas actividades han sido ejecutadas de acuerdo a los parmetros que se haban establecido con anterioridad. Es por ello, que para Evaluar la seguridad de los sistemas de informacin se requiere que en las diferentes fases del ciclo de vida de los sistemas de informacin, se planteen protocolos claros que permitan lograr un buen nivel de calidad en el software. Para el diseo de estos mecanismos de seguridad y control, se debe ir de la mano de la seguridad informtica, es por ello que en este tema tocaremos varios conceptos claves de este tema tan de moda actualmente, para evitar caer en la inseguridad informtica.

3

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

Algunos de ellos son: Diseo de autorizacin: en este tem se deben definir los roles, permisos y privilegios de la aplicacin. Diseo de autenticacin: Aqu se debe disear el modo en el que los usuarios se van a autenticar, contemplando aspectos tales como los mecanismos o factores de autenticacin con contraseas, tokens, certificados, etc. Tambin, y dependiendo del tamao de la organizacin, se puede pensar en la posibilidad de integrar la autenticacin con servicios externos como LDAP, Radius o Active Directory y mecanismos que tendr la aplicacin para evitar ataques de diccionario o de fuerza bruta. Diseo de los mensajes de error y advertencia: Al disear estos mensajes se debe evitar que los mismos brinden demasiada informacin y que sta sea utilizada por atacantes. Diseo de los mecanismos de proteccin de datos: Se debe contemplar el modo en el que se proteger la informacin sensible en trnsito o almacenada; segn el caso, se puede definir la implementacin de encripcin, hashes o truncamiento de la informacin. 1. FUNDAMENTOS DE SEGURIDAD Para definir estos dos trminos se debe precisar que actualmente la permanencia y disponibilidad de los recursos en el planeta depende del aprovechamiento, manejo y conservacin sostenible que se haga de ellos. Para hablar de seguridad en las tecnologas de la informacin, se deben tener en cuenta TRES PILARES fundamentales sobre el manejo de los datos y la prestacin de los servicios, los cuales se pueden relacionar con la sigla C.I.A. Confidentiality (Confidencialidad): Indica que la informacin solo es revelada a usuarios autorizados en tiempos precisos, es decir SOLO en horarios asignados. Integrity (Integridad): Se refiere a la modificacin de la informacin, para ello se debe identificar muy bien los roles de los usuarios y as definir los niveles de acceso para la manipulacin de los datos.

4

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

Availability (Disponibilidad): Se refiere a la disponibilidad de la informacin. Para este proceso, desde el rea tcnica, se deben establecer medidas de seguridad, cuyo objetivo fundamental es reducir cualquier riesgo asociado, algunas de estas medidas de seguridad pueden ser: Identificacin y autenticacin de usuarios. Control de flujo de informacin. Confidencialidad. Integridad. No Autorizacin. Estas medidas de seguridad se ponen en prctica mediante mecanismos de proteccin como: Autenticacin: Este trmino se refiere a la verificacin que se realiza a la identidad del usuario; este proceso generalmente se lleva a cabo cuando se ingresa al sistema, a la red o a cualquier base de datos. Normalmente para ingresar a cualquier sistema informtico se utiliza un nombre de usuario y una contrasea, aunque actualmente se estn utilizando tcnicas ms seguras, como una tarjeta magntica, o por huellas digitales, la utilizacin de ms de un mtodo a la vez disminuye el riesgo de ataques a la seguridad de la informacin. Al momento de construir la contrasea de autenticacin del sistema tenga en cuenta las siguientes recomendaciones:

Usuarios registrados Tipo de documento de identidad:

Ingreso

Nmero de documento:

Contrasea:

Olvid mi contrasea? Mi usuario est Bloqueado o Inactivo? INGRESAR

Caracterstica de la contrasea: Este aspecto se refiere al tamao en caracteres de la misma; en la medida que la contrasea contenga un tamao grande en caracteres y sta sea compleja (conjunto de caracteres variado, con minsculas, maysculas y nmeros) menor ser la posibilidad de ser adivinada y ms difcil ser burlar esta tcnica.

5

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

Confidencialidad: La contrasea solo la debe manejar el usuario, no puede ser conocida por nadie ms. Un error muy comn, es que los usuarios se prestan las contraseas o que las escriben en un papel y ste lo dejan pegado en el escritorio, lo que permite que cualquier otro usuario conozca la contrasea, comprometiendo a la empresa y al propio dueo. Un problema muy comn entre los usuarios, es que difcilmente recuerdan contraseas tan elaboradas. Tambin es muy comn que se utilicen palabras muy obvias como el nombre, el apellido, el nombre de usuario, el grupo musical preferido, la fecha de nacimiento, etc., que facilitan la tarea a quin quiere ingresar al sistema sin autorizacin. En la actualidad existe una preocupacin especial por las conservacin y el logro de un desarrollo sostenible pero aun se requiere no solo de un nivel de conciencia e informacin, sino de acciones puntuales y claras que apunten a resolver los problemas de deterioro ambiental que cada ves son mas graves y ponen en riesgo el equilibrio y la estabilidad de todos en el planeta. Control de Acceso: Todos los sistemas que no sean de libre acceso debern contar con control de acceso basado en roles. La autorizacin deber realizarse sobre el mismo sujeto que se autentica o tambin podr requerirse mayor informacin que permita obtener la autorizacin con granularidad ms fina, lo que implica que se adquieren muchos recursos para administrar el bloqueo, pero se asegura la consistencia de los datos.

Tipos de Permisos Registrar Consultar Modificar Procesar

Usuarios

Rol

6

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

Cifrado de Datos: Mediante la evaluacin de riesgos se identificar el nivel requerido de proteccin, tomando en cuenta el tipo y la calidad del algoritmo de cifrado utilizado y la longitud de las claves criptogrficas a utilizar.

0101101 10

101011 00

Firma Digital: Las firmas digitales proporcionan un medio de proteccin de la autenticidad e integridad de los documentos electrnicos. Se implementan mediante el uso de una tcnica criptogrfica sobre la base de dos claves relacionadas de manera nica, donde una clave, denominada privada, se utiliza para crear una firma y la otra, denominada pblica, para verificarla.

JUAN

1011011 00

ENVIO

Hash Mensaje Original.

resumen Cifrado del resumen con clave privada.

6

Comparacin de resultados. MARIO resumen

Hash

resumen Descifrado del resumen con clave pblica.

resumen

7

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

RECEPCIN

Obtencin del resumen de mensaje.

011010 01

2 5

resumen El resumen cifrado es la firma digital del mensaje.

resumen

Mensaje firmado.

Disear los Mecanismos de Seguridad y Control

Controles Criptogrficos: Se utilizarn sistemas y tcnicas criptogrficas para la proteccin de la informacin en base a un anlisis de riesgo efectuado, con el fin de asegurar una adecuada proteccin de su confidencialidad e integridad.

Texto Claro

Texto Claro

Texto Encriptado Algoritmo de Encriptacin Algoritmo de Desencriptacin

Servicios de No Repudio: Estos servicios se utilizarn cuando sea necesario resolver disputas acerca de la ocurrencia de un evento o accin. Su objetivo es proporcionar herramientas para evitar que aqul que haya originado una transaccin electrnica niegue haberla efectuado.

Mensaje

Resumen del mensaje resumen Algoritmo de resumen de mensaje

Encriptacin

Clave privada del que envia

Comprobacin de firma (clave pblica del que enva)

8

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

2. CONTROLES DE SEGURIDAD Para hablar de controles de seguridad es indispensable tomar como referente la norma ISO27001- Sistema de Gestin de Seguridad de la Informacin. La norma ISO 27001 define cmo organizar la seguridad de la informacin en cualquier tipo de organizacin, con o sin fines de lucro, privada o pblica, pequea o grande. Es posible afirmar que esta norma constituye la base para la gestin de la seguridad de la informacin Esta norma se podra resumir mediante el siguiente grafico:

Polticas de Seguridad Desarrollo y Mantenimiento de Sistemas Organizacin de la Seguridad

Gestin de Comunicaciones y Operaciones

Clasificacin y Control de Activos

Administracin de la continuidad del Negocio

Control de Accesos

Cumplimiento

Seguridad del Personal

Gestin de Incidentes de Seguridad

Seguridad Fsica

9

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

Polticas de Seguridad: Busca proporcionar direccin y apoyo gerencial para el proceso de seguridad de la informacin brindando los lineamientos necesarios a cumplir para alcanzar los objetivos del negocio. Organizacin de la Seguridad: Busca administrar la seguridad de la informacin dentro de la organizacin mediante el establecimiento de un marco gerencial para iniciar y controlar la implementacin de la seguridad de la informacin. Clasificacin y Control de Activos: El objetivo es mantener una adecuada proteccin de los activos de la organizacin. Control de Acceso: Se debe controlar el acceso a la informacin y los procesos de negocio tomando como referencia los requerimientos de la seguridad y los negocios. Actualmente se tienen disponibles recursos como los firewalls, los VPN, las IPS y los dispositivos biomtricos. Seguridad del Personal: Se centra en reducir los riesgos de error humano, robo, fraude o uso inadecuado de instalaciones mediante la definicin de responsabilidades del personal con respecto a la seguridad de la informacin y definicin de criterios de seleccin del personal. En este aspecto es importante incluir clusulas de confidencialidad y buen uso de la informacin en los contratos de trabajo. Seguridad Fsica y Ambiental: Se debe impedir accesos no autorizados, daos e interferencia a las sedes y centros informticos de la empresa. Desarrollo y Mantenimiento de Sistemas: Se debe asegurar que la aplicacin pueda funcionar correctamente SIEMPRE y sin ataques de intrusos, para ello se deben incorporar medidas de seguridad en la capa de negocios. Gestin de Comunicaciones y Operaciones: Busca garantizar el funcionamiento correcto y seguro de las instalaciones de procesamiento de informacin, para ello se deben establecer responsabilidades para el procedimiento y gestin de todas las instalaciones de procesamiento.

10

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

Administracin de la Continuidad de los Negocios: Se deben definir estrategias para contrarrestar las interrupciones de las actividades comerciales. Y proteger los procesos crticos de los negocios, de los efectos de fallas significativas o desastres que puedan ocurrir. Cumplimiento: Se debe garantizar la compatibilidad del sistema de gestin de seguridad de la informacin con las leyes del derecho civil y penal. Gestin de Incidentes de Seguridad: Este tpico busca minimizar el impacto causado por un riesgo de seguridad ya materializado, es decir ocurri una falla de seguridad. Para ello se deben definir procedimientos muy claros que permitan realizar la investigacin e identificar el origen del riesgo. Dependiendo del tamao de la organizacin se habla de computacin forense y se manejan Equipos de respuesta a incidentes los cuales, actualmente, toman como referente una serie de documentos de inters general sobre seguridad de la informacin, conocidos como serie 800 del NIST, algunas de ellas son, NIST SP800-61 Y NIST SP800-94. 3. SEGURIDAD EN PLATAFORMAS Los captulos correspondientes al control de Acceso y Gestin de Comunicaciones y Operaciones de la norma ISO 27001, son los encargados de presentar algunos parmetros a tener en cuenta al momento de definir protocolos para asegurar la seguridad de las plataformas de la organizacin. Es de vital importancia el anlisis de riesgos a las plataformas para minimizarlos adecuadamente con medidas de arquitectura de seguridad, algunos de los aspectos a considerar son: 3.1. Desde el Punto del Control de Accesos, se deben definir estrategias para: La administracin de acceso a los usuarios. Control de acceso al Sistema Operativo. Control de acceso a las aplicaciones.

11

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

Recuerde que desde el momento que se inicia el proceso de definicin de requerimientos y el anlisis de procesos y datos, se identifican diferentes actores con sus respectivas responsabilidades, las cuales dependen del cargo en la organizacin. Es de ese anlisis de donde salen los perfiles y permisos que van a configurarse en el sistema de informacin, los accesos a los datos y los horarios en los cuales se van a utilizar las herramientas informticas.

Opc.1 ROL XXXXX Opc.2 Opc.3 Opc.4 ROL YYYYY

Opc.1 Opc.2 Opc.3 Opc.4

Opc.2 Opc.3

Opc.2 Opc.3

Opc.2 Opc.3 + Opc.4

Opc.4

Opc.4

Opc.4

Se redactarn procedimientos necesarios para: Las claves deben tener fechas de inicio y caducidad de vigencia definidas, de tal manera que slo puedan ser utilizadas por el lapso definido (se recomienda que no sea mayor a 12 meses). Almacenar claves, incluyendo la forma de acceso a las mismas por parte de los usuarios autorizados. Cambiar o actualizar claves, incluyendo reglas sobre cundo y cmo deben cambiarse las claves. Distribuir claves de forma segura a los usuarios que corresponda, incluyendo informacin sobre cmo deben activarse cuando se reciban.

12

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

Generar claves para diferentes sistemas criptogrficos y diferentes aplicaciones. Recuperar claves prdidas o alteradas como parte de la administracin de la continuidad de las actividades del Organismo, por ejemplo para la recuperacin de la informacin cifrada. Registrar y auditar las actividades relativas a la administracin de claves. Revocar claves, incluyendo cmo deben retirarse o desactivarse las mismas, por ejemplo cuando las claves estn comprometidas o cuando un usuario se desvincula del Organismo (en cuyo caso las claves tambin deben archivarse). 3.2. Desde el Punto de Comunicaciones y Operaciones, se deben tener en cuenta los siguientes parmetros: Control de cambio de las operaciones Procedimiento de manejo de incidentes Separacin de funciones Separacin de ambientes de desarrollo, pruebas y produccin. Instalacin de nuevos servidores Controles contra software malicioso Registro de actividades de los usuarios administradores Registro de fallas Eliminacin de medios de almacenamiento Seguridad del comercio electrnico Seguridad del correo electrnico Seguridad en los equipos de oficina

En este aspecto es clave tener presente que al usuario (actor) del sistema se le asignaran permisos dependiendo de los procesos que maneje.

13

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

Un ejemplo muy puntual es el aplicativo SOFIA PLUS, al actor aprendiz se le permite Consultar constancias y horarios, Registrar (GUARDAR) evidencias en las fechas estipuladas, Actualizar evidencias una vez el instructor le ha configurado una nueva disponibilidad para la evidencia, y no est permitido Eliminar nada. El actor instructor puede Consultar las evidencias enviadas por el aprendiz, Guardar y Actualizar el centro de calificaciones y tampoco tiene permitido realizar Borrado de datos en el sistema. Estos permisos se deben definir muy bien para asegurar los datos. 4. SEGURIDAD DE SISTEMAS OPERATIVOS Los sistemas operativos (S.O) son el nivel base de seguridad para el acceso de servicios informticos en una empresa, ellos manejan un modelo de autenticacin, cuyo fin es el controlar el acceso principal a las mquinas y permitir el uso de informacin de las mismas. Los S.O tienen una serie de servicios que abren vulnerabilidades de seguridad en las plataformas; estas vulnerabilidades pueden ser controladas mediante configuraciones especiales en el Sistema Operativo. Antes de realizar estas configuraciones, pensemos Cmo combinar el modelo de autenticacin, servicios inseguros y controles de acceso de tal manera que los riesgos resultantes sean mnimos y minimizados?

14

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

La respuesta se encuentra en la LINEA BASE DE SEGURIDAD (LBS), donde se define la configuracin de seguridad necesaria para que, sin el uso de medidas adicionales de arquitectura de seguridad como firewalls e IPS, los riesgos de seguridad de la plataforma sean minimizados. La LBS incluye la revisin del modelo de autenticacin, los servicios de sistema operativo necesarios para la mquina y el esquema de permisos para los recursos del sistema operativo. Existen herramientas que brindan plantillas con algunas medidas para implantar en cada ambiente o sistema operativo, algunas son: NIST 800-68: Establece la lnea base de seguridad para Windows XP Bastille Linux: Establece la lnea base de seguridad para Linux Solaris Security toolkit: Establece la lnea base de seguridad para Solaris. Es importante aclarar que las plantillas se aplican de acuerdo con la infraestructura de la empresa, y que las medidas de seguridad dependen de la empresa. Adicional a las medidas a implantar, en cada ambiente se debern realizar los controles necesarios para garantizar el control de acceso a los recursos del sistema. Los sistemas debern acceder nicamente a los archivos que les pertenecen para garantizar la proteccin de los archivos en el disco duro, ningn programa podr acceder a archivos y/o carpetas en los sistemas que no sean de su propiedad. Esto deber cumplirse independientemente del lugar donde se encuentren alojadas las aplicaciones; que pueden ser, en Servidores de Aplicaciones o en Computadoras de Escritorio. Los archivos propios de cada aplicacin debern guardarse en lugares predefinidos. Para el caso de las aplicaciones de escritorio, deber definirse desde el sistema operativo, un lugar con capacidad de guardar los archivos de las aplicaciones (carpeta dedicada para la aplicacin) con el fin de evitar que se le deban dar derechos especiales para la ejecucin de estos programas. Se debe evitar la escritura de archivos en el disco duro en la ruta raz. En el caso de las aplicaciones alojadas en servidores deber acordarse un lugar donde la aplicacin deber acceder, Los servidores de aplicaciones solo debern acceder a los archivos que le pertenecen, y deber mantenerse el debido aislamiento entre las aplicaciones de un mismo servidor de aplicaciones y entre los recursos que utilizan.

15

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

RECURSOS BIBLIOGRFICOS

Evaluacin de la Seguridad de los Sistemas Informticos. Consultada el 2 de julio de 2013, disponible en http://www.slideshare.net/vidalcruz/evaluacion-de-la-seguridad-de-lossistemas-informaticos Introduccin a la Seguridad Informtica. Consultada el 15 de julio de 2013, Disponible en http://recursostic.educacion.es/observatorio/web/es/software/softwaregeneral/1040-introduccion-a-la-seguridad-informatica? Seguridad de la Informacin. Consultada el 16 de julio de 2013, disponible en http://csrc.nist.gov/publications/PubsSPs.html Villalon Huerta, Antonio (2007). Seguridad de los sistemas de informacin, consultada en julio de 2013 Gutierrez, Pedro (2013). Qu son y para qu sirven los hash?: funciones de resumen y firmas digitales, consultado en julio de 2013, disponible en: http://www.genbetadev.com/seguridad-informatica/que-son-y-para-que -sirven-los-hash-funciones-de-resumen-y-firmas-digitales Aeris (2008), Encripcin. Consultado en julio de 2013 y disponible en http://www.aeris.cc/aeris/cfm/ayuda.cfm?Id=Aeris-5-2-2&Tipo=child&P adre=Aeris-5-2 Es.Wikipedia.org

16

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

GLOSARIO

Autenticacin: verificacin que se realiza a la identidad del usuario. Availability: Disponibilidad. Confidentiality: Confidencialidad. Directorio activo: Active Directory (AD) es el trmino que usa Microsoft para referirse a su implementacin de servicio de directorio en una red distribuida de computadores. Su estructura jerrquica permite mantener una serie de objetos relacionados con componentes de una red, como usuarios, grupos de usuarios, permisos y asignacin de recursos y polticas de acceso. Encripcin: Es un proceso para convertir la informacin a un formato ms seguro. En otras palabras, los datos que estn en un formato claro, o sea entendible, se convierten mediante un proceso matemtico a un formato encriptado o codificado, o sea ininteligible. Una vez que llegan a su destino, se decodifican para poder ser legibles de nuevo, se desencriptan. Firma digital: Proporcionan un medio de proteccin de la autenticidad e integridad de los documentos electrnicos. Granularidad fina: Implica que se adquieren muchos recursos para administrar el bloqueo, pero se asegura la consistencia de los datos. Hashes: Los hash o funciones de resumen son algoritmos que consiguen crear a partir de una entrada (ya sea un texto, una contrasea o un archivo, por ejemplo) una salida alfanumrica de longitud normalmente fija que representa un resumen de toda la informacin que se le ha dado (es decir, a partir de los datos de la entrada crea una cadena que slo puede volverse a crear con esos mismos datos). Integrity: Integridad.

17

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

ISO27001: Sistema de Gestin de Seguridad de la Informacin. Ladp: Son las siglas de Lightweight Directory Access Protocol (en espaol Protocolo Ligero de Acceso a Directorios) que hacen referencia a un protocolo a nivel de aplicacin que permite el acceso a un servicio de directorio ordenado y distribuido para buscar diversa informacin en un entorno de red. L.B.S: Lnea Base de Seguridad. NIST: National Institute of Standards and Technology. Radius: Acrnimo en ingls de Remote Authentication Dial-In User Server, es un protocolo de autenticacin y autorizacin para aplicaciones de acceso a la red o movilidad IP. Utiliza el puerto 1812 UDP para establecer sus conexiones. Serie 800 del NIST: Serie de documentos de inters general sobre seguridad de la informacin. Sistemas Operativos: Son el nivel base de seguridad para el acceso de servicios informticos en una empresa. Token: Tambin llamado componente lxico, es una cadena de caracteres que tiene un significado coherente en cierto lenguaje de programacin. Ejemplos de tokens podran ser palabras clave (if, else, while, int, ...), identificadores, nmeros, signos, o un operador de varios caracteres, (por ejemplo, :=).

18

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

Disear los Mecanismos de Seguridad y Control

OBJETO DE APRENDIZAJE

Desarrollador de contenido Experto temtico Asesor Pedaggico

Disear los mecanismos de Seguridad y Control Magda Milena Garca Gamboa

Rafael Neftal Lizcano Reyes Claudia Milena Hernndez Jos Jaime Luis Tang Pinzn Victor Hugo Tabares Carreo Daniel Eduardo Martnez Daz

Productor Multimedia

Programadores

Lder expertos temticos

Ana Yaqueline Chavarro Parra

Lder lnea de produccin

Santiago Lozada Garcs

Atribucin, no comercial, compartir igual

Este material puede ser distribuido, copiado y exhibido por terceros si se muestra en los crditos. No se puede obtener ningn beneficio comercial y las obras derivadas tienen que estar bajo los mismos trminos de licencia que el trabajo original.

19

FAVA - Formacin en Ambientes Virtuales de Aprendizaje SENA - Servicio Nacional de Aprendizaje

También podría gustarte

- Manual Tecnico Singer Superb Em200Documento29 páginasManual Tecnico Singer Superb Em200Alex Sant Anna Silvério100% (1)

- Tutorial para Entrar A Las Sesiones en Linea PDFDocumento3 páginasTutorial para Entrar A Las Sesiones en Linea PDFLuis Fernando BetancurAún no hay calificaciones

- La ComunicacionDocumento17 páginasLa ComunicacionLuis Fernando BetancurAún no hay calificaciones

- Manual Curso de Java Desde CeroDocumento146 páginasManual Curso de Java Desde CeroCristian RiosAún no hay calificaciones

- Unidad 4Documento5 páginasUnidad 4Luis Fernando BetancurAún no hay calificaciones

- La ComunicacionDocumento17 páginasLa ComunicacionLuis Fernando BetancurAún no hay calificaciones

- Unidad 2Documento7 páginasUnidad 2Dalgy FernandezAún no hay calificaciones

- Ergonomia en La OficinaDocumento94 páginasErgonomia en La OficinaLuis Fernando BetancurAún no hay calificaciones

- Muy Buen Curso de Java en EspañolDocumento141 páginasMuy Buen Curso de Java en EspañolAlan VazquezAún no hay calificaciones

- Unidad 3Documento5 páginasUnidad 3Dalgy Fernandez50% (2)

- Unidad 1-Iso - Iec 9126Documento11 páginasUnidad 1-Iso - Iec 9126Juan Eduardo GuerreroAún no hay calificaciones

- Cmmi GuíaDocumento630 páginasCmmi GuíaDiRoGu100% (1)

- Diagramas de Flujo de DatosDocumento12 páginasDiagramas de Flujo de DatosLuis Fernando BetancurAún no hay calificaciones

- Fundamentos de ProgramacionDocumento23 páginasFundamentos de ProgramacionLuis Fernando BetancurAún no hay calificaciones

- Informe Sobre La Economia de La Informacion 2012Documento180 páginasInforme Sobre La Economia de La Informacion 2012Luis Fernando BetancurAún no hay calificaciones

- Entrevista JudicialDocumento68 páginasEntrevista JudicialLuis Fernando BetancurAún no hay calificaciones

- El Agro Colombiano Frente Al TLCDocumento190 páginasEl Agro Colombiano Frente Al TLCYordy Alexander Lozano MuñozAún no hay calificaciones

- PL-2011-N108C-Comision Primera - TO CUSTODIA COMPARTIDADocumento19 páginasPL-2011-N108C-Comision Primera - TO CUSTODIA COMPARTIDALuis Fernando BetancurAún no hay calificaciones

- Word Ejercicio 3Documento2 páginasWord Ejercicio 3Sama Sydalg Reichel100% (1)

- 0o00OSCILOSCOPIO DS1102EDocumento18 páginas0o00OSCILOSCOPIO DS1102EClaudio AlcaldeAún no hay calificaciones

- FDE 074 Guia No 1 Funciones o Competencias de Desempeño V7Documento2 páginasFDE 074 Guia No 1 Funciones o Competencias de Desempeño V7Jony Florez AlvarezAún no hay calificaciones

- DPW S002Documento9 páginasDPW S002Luis SalleresAún no hay calificaciones

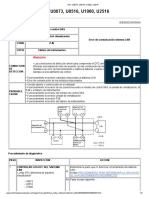

- DTC U0073, U0516, U1900, U2516Documento2 páginasDTC U0073, U0516, U1900, U2516Repuestos MaceiraAún no hay calificaciones

- Ilovepdf MergedDocumento324 páginasIlovepdf MergedAlí GonzálezAún no hay calificaciones

- Grafcet - Diagrama de flujo secuencial para control de procesosDocumento5 páginasGrafcet - Diagrama de flujo secuencial para control de procesosCarlopio Albert GordonAún no hay calificaciones

- Manual de Uso Datafono PDFDocumento96 páginasManual de Uso Datafono PDFCRISTINA HERNANDEZAún no hay calificaciones

- AnexoDocumento2 páginasAnexoIsabelAguirreAún no hay calificaciones

- Resolver Ec Primer GradoDocumento3 páginasResolver Ec Primer GradoaaluleAún no hay calificaciones

- UNIDAD 5 Inteligencia de NegociosDocumento14 páginasUNIDAD 5 Inteligencia de NegociosSantiago MontoyaJimnezAún no hay calificaciones

- GUIA LABORATORIO 4: INTRODUCCIÓN MÓDULOS GRAFICAS PYTHONDocumento18 páginasGUIA LABORATORIO 4: INTRODUCCIÓN MÓDULOS GRAFICAS PYTHONMilton EspinozaAún no hay calificaciones

- Render InteriorDocumento39 páginasRender InteriorEdwin Diaz TorresAún no hay calificaciones

- Actividad Entregarble N 01 de Informática Básica WorDocumento4 páginasActividad Entregarble N 01 de Informática Básica WorWilder surin Paucara otazúAún no hay calificaciones

- Respuestas FP Guia 04 2018 Ing - ArreglosDocumento13 páginasRespuestas FP Guia 04 2018 Ing - ArreglosAgu AmayaAún no hay calificaciones

- Tic P.2Documento33 páginasTic P.2Marlon Machaca condoriAún no hay calificaciones

- Tema 1. Antecedentes HistóricosDocumento25 páginasTema 1. Antecedentes HistóricosdaniAún no hay calificaciones

- Introducción A Las Máscaras WildcardDocumento5 páginasIntroducción A Las Máscaras WildcardWilfredo MoralesAún no hay calificaciones

- Enrutamiento estático 3 redes CiscoDocumento3 páginasEnrutamiento estático 3 redes CiscoSergio DelgadoAún no hay calificaciones

- Procesados OrdenesAtomoDocumento729 páginasProcesados OrdenesAtomoCarlos RamirezAún no hay calificaciones

- Transmisión de datos en redesDocumento14 páginasTransmisión de datos en redesFernando PadillaAún no hay calificaciones

- Act 2 Proyectos y Fuentes Del FinanciamientoDocumento3 páginasAct 2 Proyectos y Fuentes Del FinanciamientoPoncho MaldonadoAún no hay calificaciones

- Binaria LA17004Documento5 páginasBinaria LA17004Lisbeth Adriana Lopez AriasAún no hay calificaciones

- Programa de Gestión Documental - PGD - v2 (1) SicDocumento33 páginasPrograma de Gestión Documental - PGD - v2 (1) SicandreaAún no hay calificaciones

- Que Es Power PointDocumento3 páginasQue Es Power PointInternet KadmielAún no hay calificaciones

- Inteligencia Artificial y ChatGPT Sesión 01 PDFDocumento26 páginasInteligencia Artificial y ChatGPT Sesión 01 PDFKris PitotAún no hay calificaciones

- Git TFSDocumento8 páginasGit TFSismelAún no hay calificaciones

- Wa0014.Documento3 páginasWa0014.ortizcastillojoseluis7Aún no hay calificaciones

- Practica 1Documento9 páginasPractica 1Sandro VasquezAún no hay calificaciones