Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Seguridad para La Red Inal Mbrica PDF

Cargado por

Betto ZavalaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Seguridad para La Red Inal Mbrica PDF

Cargado por

Betto ZavalaCopyright:

Formatos disponibles

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

SEGURIDAD PARA LA RED INALMBRICA DE UN CAMPUS UNIVERSITARIO

Mara P. Espinoza (Director), Carlos C. Loayza, 2008

ResumenEl presente trabajo se ubica en el rea de administracin de redes inalmbricas de computadoras y tiene como objetivo crear una propuesta de solucin para permitir la gestin de seguridad de una red inalmbrica que cuente con mecanismos de identicacin de usuarios y as establecer polticas de asignacin de uso de recursos, as como mtodos y tcnicas de tratamiento de la informacin transmitida a travs de este medio, que garanticen su integridad, condencialidad y disponibilidad. Index Termsradius, 802.1x, ttls, wi, seguridad

I.

I NTRODUCCIN

N la actualidad el uso de redes inalmbricas se ha extendido por sus ventajas de movilidad, exibilidad y productividad. Esta tendencia hacia las redes inalmbricas ha hecho que se las pueda encontrar en aeropuertos, campus universitarios, cafs y en ciudades con los hotspots que se estn difundiendo rpidamente por lo que no es de extraarse que las empresas vean en las WLANs1 solucin a sus necesidades de comunicacin. Sin embargo, junto con su funcionalidad y dems ventajas, este tipo de implementaciones trae consigo importantes riesgos de seguridad que afrontar, en su mayora asociados a la inexistencia de delimitacin fsica de forma clara, y otros ms importantes asociados a la carencia de mecanismos de seguridad sucientemente fuertes que protejan el acceso a los recursos tecnolgicos y a la informacin A medida de la evolucin de esta tecnologa se han propuesto varias recomendaciones para dotar de un nivel de seguridad adecuado, actualmente se estn desarrollando propuestas mas concretas de mecanismos que permiten mejorar este nivel. Entre las soluciones de seguridad ms ecientes para el control de acceso a los recursos y la proteccin de la informacin en redes inalmbricas, se describe una de las ms ecientes, la cual se basa en el uso de autenticacin para el acceso a la red y en el uso de encripcin en las comunicaciones sobre este tipo de redes.

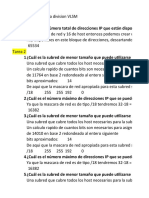

de rea local (WLAN), incluyendo espectros de frecuencias utilizados, velocidades de transmisin y dems parmetros que determinan esta tecnologa. La norma IEEE.802.11 fue diseada para sustituir a las capas fsicas y MAC3 de la norma 802.3 (Ethernet4 ). Esto quiere decir que en lo nico que se diferencia una red Wi-Fi de una red Ethernet, es en la forma como los ordenadores y terminales en general acceden a la red; el resto es idntico. Por tanto una red local inalmbrica 802.11 es completamente compatible con todos los servicios de las redes locales de cable 802.3 (Ethernet). Hay tres tipos de Wi-Fi, basado cada uno de ellos en un estndar IEEE 802.11 aprobado. Un cuarto estndar, el 802.11n, est siendo elaborado y se espera su aprobacin nal. Los estndares IEEE 802.11b y 802.11g tienen una aceptacin internacional debido a que la banda de 2.4 GHz5 est disponible casi universalmente, con una velocidad de hasta 11 Mbps6 y 54 Mbps, respectivamente. Existe tambin un primer borrador del estndar IEEE 802.11n que trabaja a 2.4 GHz a una velocidad de 108 Mbps. Aunque estas velocidades de 108 Mbps son capaces de alcanzarse ya con el estandar 802.11g gracias a tcnicas de aceleramiento que consiguen duplicar la transferencia terica. Actualmente existen ciertos dispositivos que permiten utilizar esta tecnologa, denominados Pre-N, sin embargo, no se sabe si sern compatibles ya que el estndar no est completamente revisado y aprobado. En la actualidad ya se maneja tambin el estndar IEEE 802.11a, conocido como WIFI7 -5, que opera en la banda de 5 GHz y que disfruta de una operatividad con canales relativamente limpios, sin interferencias. En la Figura 1. se presenta los principales estndares resaltando su velocidad y frecuencia a la que transmiten. II-B. Topologas de red

II. II-A.

E STUDIO DE REDES INALMBRICAS Y PROBLEMAS DE

SEGURIDAD

Existen dos topologas de red diferentes: II-B1. Red ad-hoc: Una red ad hoc (peer to peer) es una red de rea local independiente que no est conectada a una infraestructura cableada y donde todas las estaciones se encuentran conectadas directamente unas con otras (en una

3 MAC, Media Access Control, subcapa inferior de la capa de enlace de datos. 4 Ethernet, Tecnologa de redes de computadoras de rea local basada en tramas de datos 5 GHz, Gigahercio, Mltiplo de la unidad de medida de frecuencia hercio (Hz) 6 Mbps, Megabit por segundo 7 Wi-Fi, Wireless-Fidelity, Conjunto de estndares para redes inalmbricas basados en las especicaciones IEEE 802.11.

Redes inalmbricas 802.11

Es un estndar IEEE2 que establece especicaciones para los dispositivos y las comunicaciones en redes inalmbricas

1 WLAN, Wireless Local Area Network, Sistema de comunicacin de datos inalmbrico exible, muy utilizado como alternativa a las redes LAN cableadas o como extensin de stas. 2 IEEE corresponde a las siglas de The Institute of Electrical and Electronics Engineers, Instituto de Ingenieros Elctricos y Electrnicos

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

accin de un elemento activo (usuario, dispositivo, servicio) con un recurso informtico (red de datos, sistema, servicio). Adicionalmente, el control de acceso implica procedimientos de identicacin, autenticacin y autorizacin para permitir o denegar el uso de los recursos as como para llevar un registro de este. II-D.

Figura 1. Estndares 802.11

Identicacin, Autenticacin, Autorizacin

topologa mallada). La conguracin de una red de rea local inalmbrica en modo ad hoc, se utiliza para establecer una red donde no existe la infraestructura inalmbrica o donde no se requieran servicios avanzados de valor aadido.

Figura 2. Red Ad hoc

II-B2. Red de infraestructura : En una red de infraestructura, los clientes WLAN se conectan a una red corporativa a travs de un punto de acceso inalmbrico. La mayora de las redes de rea local inalmbricas corporativas opera en modo de infraestructura. El sistema desarrollado para el campus de la universidad utiliza una topologa de red de este tipo.

II-D1. Identicacin: La identicacin es el procedimiento mediante el cual un elemento presenta su identidad a otro componente. Generalmente la identicacin puede estar dada por un nombre de usuario, nmero de identicacin o nmero de cuenta. Este parmetro no solo permite realizar la identicacin, si no que habilita al sistema a relacionar la identidad con el uso de los recursos, donde dicho individuo es responsable de sus acciones. II-D2. Autenticacin: Es el proceso de validar la identidad de quien accede o provee un servicio, mediante la vericacin de ciertas credenciales o parmetros que debe proveer la entidad que se autentica. Entre los mtodos ms comunes de autenticacin se encuentra el uso de una contrasea o clave personal, sin embargo cada vez es ms requerido el uso de otros factores de autenticacin como tokens o Biometra. A nivel de enlace de datos, y de acuerdo al mtodo y caractersticas de seguridad, existen diversos tipos de autenticacin entre los cuales podemos citar: PAP (PASSWORD AUTHENTICATION P ROTOCOL ) : Este protocolo realiza la validacin cuando se establece la conexin entre el cliente y el servidor. Utiliza el nombre de usuario y contrasea como credenciales, las cuales son enviadas en texto plano sobre el enlace, por lo que se considera un mtodo poco seguro. CHAP (C HALLENGE H ANDSHAKE P ROTOCOL ) : Provee un mejor nivel de seguridad, ya que realiza una validacin de tres vas entre cliente y servidor, donde este ltimo enva un parmetro de control a quien se autentica, este lo encripta con su contrasea y lo reenva al servidor, donde se realiza el mismo procedimiento con la contrasea almacenada y se verica si se obtiene el mismo resultado. EAP (E XTENSIBLE AUTHENTICATION P ROTOCOL ) : Es un protocolo que permite elevar an ms el nivel de seguridad de la autenticacin, permitiendo diversos mtodos autenticacin y tipos de credenciales a utilizar (incluyendo la capacidad de manejar certicados digitales). De acuerdo a esto, diversos tipos de EAP se pueden implementar conforme a las caractersticas y condiciones propias de cada infraestructura donde se la requiera. Los principales tipos de EAP se resumen en el Cuadro 1 [1] II-D3. Autorizacin: Establece lo que un usuario puede o no hacer una vez haya sido identicado y autenticado. II-E. Encriptacin

Figura 3. Topologa en modo Infraestructura

II-C. Seguridad en redes II-C1. Control de Acceso : El control de acceso, en sistemas de informacin, es la capacidad de controlar la inter-

La encriptacin en sistemas de informacin, es el proceso mediante el cual, utilizando una llave o un valor de control, un mensaje (generalmente datos en texto plano) es codicado para evitar que su contenido sea accedido y/o entendido por personal no autorizado. Para poder acceder al mensaje cifrado

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

MTODO EAP-TLS

pblica (PKI). Este tipo de encriptacin fue desarrollado a nales de los aos 70s y adicion nuevas funcionalidades CARACTERSTICAS a los mecanismos de encriptacin como la posibilidad de realizar autenticacin fuerte, no repudio, y el hecho de mejorar T RANSPORT L AYER S ECURITY y facilitar los esquemas de condencialidad e integridad. Autenticacin muy segura. Reemplaza simples claves por certicados para el Algunos de los estndares de encriptacin asimtrica ms cliente y el servidor. conocidos son: RSA (Rivest, Shamir & Addleman), DifeT UNNELED T RANSPORT L AYER S ECURITY. Exten- Hellman y El Gamal.

sin de TLS. Desarrollada para sobreponerse a la desventaja en cuanto a la necesidad de poseer un certicado por cliente. P ROTECTED E XTENSIBLE AUTHENTICATION P ROTO COL . Soporta mtodos EAP a travs del tnel, pero a diferencia de TTLS, no soporta otros mtodos para la negociacin de la autenticacin del cliente. L IGHT E XTENSIBLE AUTHENTICATION P ROTOCOL. Autenticacin mutua, distribucin de clave de sesin segura y dinmica para cada usuario. Vulnerable ante ataques de diccionario.

Cuadro I M TODOS EAP

EAP-TTLS

EAP-PEAP

EAP-LEAP

Figura 5. Encriptacin asimtrica

es necesario desencriptar el mensaje, proceso mediante el cual, utilizando la llave indicada, se recupera la informacin del mensaje en su estado original. II-E1. Encriptacin simtrica : Es el proceso de cifrado de datos, en el cual se realiza la encriptacin y desencripcin utilizando la misma llave. La encriptacin simtrica es un procedimiento rpido, que provee mecanismos para asegurar la condencialidad e integridad de la informacin que protege. Por otro lado el hecho de utilizar la misma clave en los procesos mencionados implica realizar una distribucin segura de llaves por vas alternas a la que se quiere proteger. Por lo anterior tambin es recomendado utilizar la llave la menor cantidad de veces posible, idealmente una sola vez. Algunos de los estndares de encriptacin simtrica ms conocidos son: DES (Data Encription Standard) Triple DES y AES (Advanced Encription Standard)

III.

P ROBLEMA DE S EGURIDAD EN REDES

INALMBRICAS

El acceso sin necesidad de cables, la razn que hace tan populares a las redes inalmbricas, es a la vez el problema ms grande de este tipo de redes en cuanto a seguridad se reere. Cualquier equipo que se encuentre a 100 metros o menos de un punto de acceso, podra tener acceso a la red inalmbrica. Por ejemplo, si varias empresas tienen sede en un mismo edicio, y todas ellas poseen red inalmbrica, el equipo de un empleado podra encontrarse en cierto momento en el rea de inuencia de dos o ms redes diferentes, y dicho empleado podra conectarse (intencionalmente o no) a la red de una compaa que no es la suya. An peor, como las ondas de radio pueden salir del edicio, cualquier persona que posea un equipo mvil y entre en el rea de inuencia de la red, podra conectarse a la red de la empresa.

Figura 4. Encriptacin Simtrica Figura 6. Acceso no autorizado a una red inalmbrica.

II-E2. Encriptacin asimtrica : Es el proceso de cifrado de datos, en el cual se utiliza llaves diferentes para la encriptacin y desencriptacin, una de estas de carcter privado o secreto y la otra es de acceso pblico (dentro de un sistema). Tambin se le conoce como encriptacin de clave pblica y se dice que se implementa bajo una infraestructura de clave

Lo grave de esta situacin es que muchos administradores de redes parecen no haberse dado cuenta de las implicaciones negativas de poseer puntos de acceso inalmbrico en la red de una empresa. Es muy comn encontrar redes en las que el acceso a Internet se protege adecuadamente con un rewall

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

bien congurado, pero al interior de la red existen puntos de acceso inalmbrico totalmente desprotegidos y emitiendo seal hacia el exterior del edicio. Cualquier persona que desde el exterior capte la seal del punto de acceso, tendr acceso a la red de la compaa, con la posibilidad de navegar gratis en la Internet, emplear la red de la compaa como punto de ataque hacia otras redes y luego desconectarse para no ser detectado, robar software o informacin, introducir virus o software maligno, entre muchas otras cosas. Un punto de acceso inalmbrico mal congurado se convierte en una puerta trasera que vulnera por completo la seguridad informtica de la compaa. La mala conguracin de un acceso inalmbrico es, desgraciadamente, una cosa muy comn. Un estudio publicado en 2003 por RSA Security Inc.[2] encontr que de 328 puntos de acceso inalmbricos que se detectaron en el centro de Londres, casi las dos terceras partes no tenan habilitado el cifrado mediante WEP (Wired Equivalent Protocol). Adems, cien de estos puntos de acceso estaban divulgando informacin que permita identicar la empresa a la que pertenecan, y 208 tenan la conguracin con la que vienen de fbrica. III-A. Wardriving y Warchalking Al mtodo de detencin de una red inalmbrica se le denomina Wardriving. Para detectar una red inalmbrica basta con disponer de un dispositivo con una tarjeta para este tipo de redes. El siguiente paso ser anotar las caractersticas de la red, ha esta tcnica se le denomina Warchalking y utiliza la siguiente nomenclatura para identicar las diversas caractersticas. Ver Figura 7 )( Nodo abierto. () Nodo cerrado. W Ancho de banda.

Figura 8. Ataque MITM (Man-In-The-Middle)

III-C.

Herramientas

Existen varias herramientas para crackear los diversos protocolos de autenticacin, algunas las hemos citado en la seccin correspondiente, sin embargo ahora me gustara resaltar, que a pesar WPA sea uno de los mtodos mas seguros, en la actualidad ya ha salido un crackeador de WPA que combinado con un sniffer como ethereal puedes saltarte este mtodo de autenticacin. En la Figura 9 se muestra la aplicacin Kismet para descubrir redes con encriptacin o desprotegidas.

Figura 9. Herramientas de anlisis de redes inalmbricas

IV.

P UNTOS DE ACCESO

Figura 7. Warchalking y su simbologa.[3]

III-B. Man-In-The-Middle Una vez realizado el wardriving y el warlchaking el objetivo del atacante ser poder introducirse en la red. Para ello la tcnica que suele utilizar ser la de suplantar una identidad, de tal forma que pueda realizar labores de espionaje. En algunos casos simplemente intentar esnifar una red suplantando a un cliente. Sin embargo el mayor peligro de este tipo de ataque es cuando la identidad suplantada es la de un AP, en este caso lo que har el atacante es desviar el trco del AP a su maquina, y para no ser descubierto este la reenviar al AP suplantado, colocndose de forma transparente entre el cliente y el AP. A este tipo de ataque se le llama Man-In-The-Middle.

Los puntos de acceso (AP) son dispositivos que permiten la conexin inalmbrica de un equipo mvil de cmputo con una red. Generalmente los puntos de acceso tienen como funcin principal permitir la conectividad con la red, delegando la tarea de ruteo y direccionamiento a servidores, ruteadores y switches. La mayora de los AP siguen el estndar de comunicacin 802.11 de la IEEE lo que permite una compatibilidad con una gran variedad de equipos inalmbricos. Algunos equipos incluyen funciones como de administracin de redes contemplando tareas como la conguracin de la funcin de ruteo, redireccionamiento de puertos, seguridad y administracin de usuarios, como el que se presenta en la Figura 10. Estas funciones responden ante una conguracin establecida previamente. Al fortalecer la interoperabilidad entre los servidores y los puntos de acceso, se puede lograr mejoras en el servicio que ofrecen, por ejemplo, la respuesta dinmica ante cambios en la red y ajustes de la conguracin de los dispositivos. Los AP son el enlace entre las redes cableadas y las inalmbricas. El uso de varios puntos de acceso permite el

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

servicio de roaming. El surgimiento de estos dispositivos ha permitido el ahorro de nuevos cableados de red. Un AP con el estndar IEEE 802.11b/g tiene un radio de 100 m aproximadamente[4].

esquema. Si se aplican un esquema de autenticacin PAP, la seguridad se ve totalmente comprometida pues este mecanismo es desprotegido. Si se aplica un esquema de desafo CHAP, la seguridad recaer en el proceso de autenticacin. El proceso de manejo de cuentas de RADIUS no transporta informacin que debe ser mantenida como condencial. VI. 802.1 X

Figura 10. Access point Cisco Aironet serie 1200

V.

S ERVIDORES RADIUS

Los servidores de autenticacin remota de usuarios por dial-in (RADIUS) permiten la autenticacin de usuarios cuando estos intentan acceder al servidor. Utilizan el protocolo AAA (autenticacin, autorizacin y manejo de cuentas) lo cual permite un manejo adecuado de todos los clientes que hacen uso del servidor. Cuando el usuario intenta acceder a la red misma, necesita identicarse por medio de un nombre de usuario y una contrasea. Esta informacin es recibida por el servidor RADIUS el cual valida una peticin de autenticacin contra la informacin almacenada en su base de datos. Si la peticin fue aceptada, el servidor se encargar de asignar una direccin IP y los dems parmetros necesarios para la conexin y manejo de la cuenta. Los mecanismos de autenticacin pueden ser diversos como PAP, CHAP o EAP, segn lo soporte el servidor. Al iniciar una sesin con un servidor RADIUS se puede tener un registro sobre el inicio y el nal de la sesin, lo que es til en sistema que necesitan llevar un control estadstico sobre el tipo de usuario, tiempo de uso y propsito de uso de la red por parte de los usuarios. RADIUS es usado principalmente por proveedores de servicio de Internet (ISP) o por cualquier red que tenga la necesidad de utilizar cuentas de usuarios para sus estaciones de trabajo. RADIUS fue creado originalmente por Livingston Enterprises y en 1997, se convirti en un estndar. Algunos estndares se encuentran descritos en: RFC2865, RFC2866, RFC3580. RADIUS es un protocolo usado ampliamente en ambientes de red. Se aplica usualmente con dispositivos de red incrustados como ruteadores, servidores, y switches. Algunas razones de su uso son[5]: Los sistemas incrustados generalmente no pueden manejar informacin de autenticacin de los usuarios cuando el nmero de estos es muy grande. Dicho proceso requiere mayor espacio de almacenamiento que el que los sistemas incrustados poseen. RADIUS facilita una administracin centralizada. Esto representa una ventaja cuando los usuarios son agregados y retirados durante el da, y la informacin de autenticacin cambia constantemente. Se provee cierto nivel de proteccin contra ataques activos de escucha de la red o snifng. La seguridad ofrecida por el esquema nombre de usuario y contrasea, puede o no comprometer la seguridad del sistema, dependiendo de si toda la responsabilidad recae sobre este

802.1X es un estndar del IEEE para realizar el control de acceso a una red mediante un proceso de autenticacin que habilita o impide el acceso de los dispositivos que se conectan a un puerto de red LAN. Este estndar puede implementarse en redes cableadas al igual que en redes inalmbricas 802.11. Adicionalmente este tipo de implementacin puede utilizarse para administrar las claves utilizadas para proteger la informacin que trasmiten los dispositivos autenticados. En la implementacin 802.1x se requieren, mnimo, los siguientes componentes: Usuario que intenta acceder a la red, o suplicante Punto de acceso que habilita o impide el ingreso del suplicante, tambin llamado Autenticador Y el servidor de autenticacin, quien negocia y valida la identidad del suplicante; y le informa el xito o fracaso de este proceso al autenticador para que ejecute la accin indicada. 1X hace referencia al uso del protocolo de autenticacin extensible EAP entre el suplicante (usuarios de acceso inalmbrico), el autenticador (switches o access points) y los servidores de autenticacin (como el RADIUS por ejemplo).

Figura 11. Componentes del estndar 802.1X

VII.

A NLISIS DE SOLUCIONES A PROBLEMAS DE

SEGURIDAD INALMBRICA

Muchas prcticas se han establecido como recomendables para minimizar los riesgos asociados al acceso indebido en redes inalmbricas. Entre las principales recomendaciones de este tipo se encuentran: Evitar la difusin del identicador de red o SSID (Service Set Identier). Establecer listas de control de acceso por direcciones fsicas o de MAC (Media Access Control) de los dispositivos que acceden a la red. Utilizar cifrado en las conexiones inalmbricas. Segmentar los puntos de acceso inalmbricos en zonas de seguridad administradas por un rewall. Establecer redes privadas virtuales o VPNs en las conexiones inalmbricas. Combinar mecanismo de autenticacin a la red y cifrado de datos

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

De estas prcticas, algunas se han implementado directamente en los dispositivos inalmbricos, como el uso de cifrado. Inicialmente surgi el protocolo WEP el cual utiliza una clave secreta esttica (no hay renovacin de la clave de manera automtica y frecuente) que es compartida por el punto de acceso y todos los clientes que accedan a travs de este a la red, y con la cual se realiza la autenticacin y la proteccin de los datos. Muchos fabricantes entonces, decidieron integrar esta funcionalidad y compatibilidad con WEP para ofrecer un mecanismo de seguridad para las redes inalmbricas, sin embargo, no pas mucho tiempo para que se empezaran a detectar y difundir las debilidades o fallas de este mecanismo. Realmente WEP tiene debilidades de seguridad debido al manejo esttico de su llave y al uso de un vector de inicializacin (VI) que se puede identicar en los paquetes transmitidos, de manera peridica; lo que hace que este protocolo sea susceptible a ataques que permitan encontrar la llave de cifrado a partir de un trco capturado con un mismo VI; mas an, hoy en da no se requiere una cantidad extremadamente grande de datos capturados ni de conocimiento para llevar a cabo este proceso, pues existen varias herramientas que automatizan y facilitan este proceso, entre las ms conocidas se encuentran Kismet8 , Aircrak9 y WepLab10 . La IEEE consciente de estas fallas desarroll del estndar de seguridad 802.11i para redes inalmbricas, que tambin se conoce como red de seguridad slida (RSN). Por otro lado, el consorcio de proveedores de tecnologa inalmbrica con mejor delidad Wi-Fi, gener el estndar WPA (Wi-Fi protected Access) para la proteccin delos datos y el control del acceso inalmbrico a las redes, el cual se basa en el estndar 802.11i y puede implementarse en las tecnologas inalmbricas de tipo Wi-Fi. Este estndar incluye los mecanismos ms adecuados para realizar el control de acceso y proteccin de datos en ambientes inalmbricos ya que integra mecanismos fuertes de autenticacin, control de acceso, integridad y condencialidad. WPA utiliza 802.1x como mecanismo de control de acceso y autenticacin a la red, y para generar y entregar las llaves de sesin WPA a los usuarios autenticados. Para corregir las principales debilidades de WEP, WPA utiliza el protocolo TKIP (Temporal Key Integrity Protocol), el cual aumenta el tamao de las claves, refresca dichas claves peridicamente, utiliza un contador de secuencia VI y realiza una funcin de mezcla de VI por paquete, previniendo as los ataques de clave de WEP. Adicionalmente, WPA utiliza una funcin de encripcin llamada MIC (Message Integrity Code) con la cual verica la integridad de los mensajes transmitidos y previene que atacantes capturen paquetes, los modiquen y los reenven. El principal problema de WPA radica en que es un estndar que an se encuentra en proceso de adopcin, donde muchas tecnologas inalmbricas no estn habilitadas para poder implementarlo. Adicionalmente el estndar 802.11i (tambin

8 http://www.kismetwireless.net/ 9 http://www.cr0.net:8040/code/network/aircrack/ 10 http://weplab.sourceforge.net/

conocido como WPA2) an se est raticando y posteriormente se requerir una actualizacin en el hardware y software de acceso inalmbrico para cumplir con este estndar. Como alternativa realmente viable para quienes tiene dispositivos inalmbricos que no soportan WPA, surgi la integracin del mecanismo de control de acceso y autenticacin a la red 802.1x con el uso de cifrado WEP con manejo dinmico de claves (WEP dinmico). La implementacin de 802.1x para redes inalmbricas utiliza un servidor de autenticacin como el RADIUS, el cual no solo es quien valida la identidad de quien accede a la red (a travs de un mtodo EAP) si no que es quien fuerza, con cierta frecuencia, la generacin de una nueva clave de cifrado para la conexin establecida, haciendo que la probabilidad de que un ataque identique de la clave de cifrado, sea mnima (con una adecuada conguracin de la frecuencia de renovacin de la clave de cifrado). Adicionalmente, ciertos mtodos de autenticacin EAP como TLS y TTLS permiten elevar an ms la seguridad mediante el uso de certicados digitales de autenticacin de usuarios o estaciones. Otra ventaja de la implementacin de 802.1x en redes inalmbricas son los costos asociados, ya que se puede utilizar servidores de autenticacin (RADIUS, IAS11 ) que ya existen en las organizaciones y no se requiere actualizaciones rmware o compatibilidad con WPA en los dispositivos inalmbricos utilizados. Finalmente, este tipo de implementacin es fcilmente adaptable a los cambios o crecimientos de las infraestructuras tecnolgicas y tambin se pueden utilizar modelos de autenticacin distribuidos para organizaciones con varias sedes o varias redes LAN. Entre las restantes recomendaciones de seguridad enumeradas no se puede dejar de considerar el uso de VPN s para proteger el acceso inalmbrico. Esta alternativa se plante desde el inicio de las tecnologas de acceso inalmbrico, principalmente impulsado por los desarrolladores de VPNs, y aunque es indudable el aporte de seguridad y proteccin de informacin que provee una VPN, su uso en el acceso inalmbrico en un ambiente corporativo presenta algunas desventajas en la funcionalidad, complejidad y en los costos asociados a estos sistemas. Realmente una conexin VPN es muy dependiente del usuario ya que este debe establecerla y controlarla manualmente para mantener adecuadamente su funcionalidad (no es transparente para el usuario), y por otro lado, implica una infraestructura adicional que soporte estas conexiones, lo que representa gastos adicionales y contar con recursos humanos calicados para implementarlas y gestionarlas. Adicionalmente, este mecanismo no permite autenticar a los dispositivos que acceden a la red, e incluso algunos tipos de VPNs no brindan mecanismos de autenticacin sucientemente seguros. Las restantes recomendaciones de seguridad para redes inalmbricas, como el control de acceso por direccin MAC

11 Servicio de autenticacin de Internet de Microsoft, http://www.microsoft.com/spain/seguridad/guidance/prodtech/IAS.mspx

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

(susceptible a ataques de captura de trco, y requiere una interaccin continua para administrar adecuadamente este mecanismo y no limitar la operatividad y movilidad de sus usuarios), y la no difusin del SSID, se pueden considerar practicas complementarias ya que no suplen completamente todos los requerimientos de seguridad y funcionalidad de una infraestructura de acceso inalmbrico. VIII. A NLISIS DE R EQUERIMIENTOS

poder implementar mecanismos de autenticacin a la red no tan robustos. Por lo anterior, es muy importante considerar la funcionalidad requerida para la seleccin y la implementacin de los mecanismos de seguridad de la infraestructura de acceso inalmbrico, buscando siempre la mayor proteccin posible, sin comprometer la funcionalidad necesaria. VIII-B. Requerimientos de Seguridad

En base al anlisis sobre las soluciones propuestas para dotar de un esquema de seguridad para la red inalmbrica de la UTPL, se ha considerado la implementacin de un sistema de control de acceso a la red de datos basado en el estndar 802.1x por calicarse como el ms adecuado a la infraestructura inalmbrica con la que se cuenta y cumplir con los requerimientos sugeridos por el personal de administracin de la red inalmbrica que abarcan aspectos de seguridad como son, control de acceso, encriptacin de las comunicaciones y propuesta de polticas de uso y asignacin de recursos, para lo cual se debe determinar cuales son los requerimientos de funcionalidad que se deben suplir as como los requerimientos tcnicos que implica la implementacin de este tipo de solucin, con lo cual se denir el diseo y la seleccin del tipo de autenticacin (EAP) a utilizar. A continuacin se describen los principales requerimientos funcionales y tcnicos: VIII-A. Requerimientos Funcionales

La implementacin de una infraestructura de acceso inalmbrico a la red de datos de una organizacin puede ser conducida por diferentes requerimientos funcionales, algunos de los ms comunes son: Ofrecer acceso a los servicios tecnolgicos al creciente nmero de usuarios de la organizacin. Brindar acceso a algunos servicios para invitados, clientes o socios de negocio que visitan instalaciones habilitadas para el acceso inalmbrico. Ofrecer servicios de acceso a la red pblica (Internet) y ofrecer servicios de valor agregado (ISP). Habilitar el acceso a los recursos informticos para usuarios que requieren movilidad dentro de las instalaciones de la organizacin. Permitir la movilidad de los usuarios a travs de las diferentes reas de servicio sin perder sus privilegios basados en un perl de usuario. Cada uno de estos escenarios requiere la infraestructura inalmbrica adecuada con los mecanismos de seguridad adecuados, por lo cual, la seleccin de estos componentes puede variar ampliamente de un escenario a otro, por ejemplo, si los usuarios de la infraestructura inalmbrica ya hacen parte de el sistema o dominio de usuarios es recomendable un mecanismo de control de acceso que se integre a esta base o dominio de usuarios para poder establecer mecanismo ms transparentes de autenticacin (poder utilizar los mecanismos habituales) a la red. Por otro lado si se pretende ofrecer un servicio de acceso a Internet, puede ser recomendable aislar de manera segura el segmento de acceso inalmbrico y as

El grado de seguridad requerido es una de las consideraciones en el momento de seleccionar el mecanismo de control de acceso y autenticacin a la red. Este grado de seguridad puede variar ampliamente entre una y otra organizacin; en otras palabras, si el nivel de riesgo que representa la infraestructura inalmbrica contra la integridad, condencialidad y disponibilidad de la informacin no es considerable o se ha disminuido con otras medidas, tales como la autenticacin en el acceso a servicios y aplicaciones, polticas de grupo, cifrado de informacin u otras; se puede seleccionar mecanismos de autenticacin menos complejos pero acordes a dicho nivel de riesgo. Un caso que ilustra lo anterior puede ser el de una institucin que ofrece a sus invitados servicios de red para navegar (http) hacia Internet, implementado mediante un segmento de acceso inalmbrico controlado por un portal cautivo (NocatAuth, Chillispot) que implementa reglas de rewall que solo permiten trco http de los equipos conectados hacia direcciones IP pblicas; en este caso, una autenticacin basado en usuario y contrasea podra ser suciente para controlar el uso de este servicio. Los requerimientos de seguridad para la red wireless de la universidad se resumen en: Evitar que la informacin transmitida a travs de la WLAN pueda ser escuchada y capturada. Encriptacin de la informacin. Evitar la modicacin de las transmisiones en una red WLAN. Impedir el acceso de usuarios no autorizados a la WLAn y la introduccin de virus o cdigo malicioso dentro de la red interna. Perles de usuario y distincin de privilegios entre estas entidades. Utilizar sistemas actuales de autenticacin de usuarios. Ataques DoS a nivel de capa de red, ya q no es posible a nivel de radio. Solucin lo ms homognea posible, soportada entre los SO ms utilizados. Las medidas de seguridad a aplicarse no deben afectar a la disponibilidad de la red ni incrementar el trabajo de administracin de la red. VIII-C. Requerimientos tcnicos

Es necesario delimitar los posibles tipos de autenticacin a implementar, es importante validarlos y seleccionar el ms indicado con base en los requerimientos tcnicos que implica la implementacin de estos posibles tipos de autenticacin. En el momento de la implementacin la institucin ya puede contar con un servicio de autenticacin de usuarios (como un

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

servidor RADIUS o IAS, por ejemplo), el cual se requiere mantener y poder integrar a la nueva infraestructura de acceso inalmbrico. Para esto, se deben validar si estos servicios de autenticacin son compatibles con 802.1x, y si es as, determinar los tipos de autenticacin EAP que soportan. Sin embargo, si el servicio de autenticacin a la red con el que se cuenta no es compatible con los nuevos requerimientos para asegurar el acceso inalmbrico, se debe vericar si realizando una actualizacin del servicio este quede habilitado para implementar 802.1x, o si por el contrario se requiere implementar uno nuevo de las muchas alternativas comerciales y gratuitas disponibles que brindan amplias capacidades y compatibilidad con 802.1x. Para el caso se optar por la implementacin basada en el proyecto open source llamado freeradius12 . Otro punto importante es considerar la estructura de dominio de usuarios con la que se cuenta y si se pretende utilizar la misma base de datos de usuarios para validar la autenticacin a la red en la implementacin de 802.1x a realizar. Generalmente, la mayora de servidores de autenticacin que soportan 802.1x permiten integrarse con las bases de datos de usuarios de la organizacin (directorios LDAP, dominios NT, bases de datos distribuidas u otras), el servidor LDAP implementado en la UTPL permite utilizar las mismas credenciales almacenadas en este, para la autenticacin a nivel de acceso a la red. Sin embargo, es necesario vericar esta compatibilidad en el servidor de autenticacin que se pretende utilizar, u optar por manejar una base de datos alterna, implementada sobre el mismo servidor, de acuerdo a las opciones que este brinde para realizar dicho proceso. VIII-C1. En los usuarios : Desde el punto de vista de los clientes de acceso inalmbricos, ms exactamente sobre los requerimientos de la conexin, se debe validar si las plataformas utilizadas en los clientes soportan el tipo de autenticacin elegido o si por el contrario requieren un componente de software que los habilite para realizarla. A continuacin se presenta la Tabla 3.2 con el tipo de soporte disponible en algunos sistemas operativos (los ms comunes a nivel de cliente) para los mtodos de autenticacin EAP que se implementaran:

Sistema Operativo Windows XP, 2000 Windows 9x Linux MacOS EAP-TLS Cliente nativo Cliente de Tercero Cliente de Tercero Cliente de Tercero EAP-TTLS Cliente de Tercero Cliente de Tercero Cliente de Tercero Cliente de Tercero

Compatibilidad con 802.11 y soporte de cifrado WPA Capacidad de implementar el servicio de control de acceso 802.1x Conguracin del protocolo 802.1q para vlans. VIII-C3. En el servidor de autenticacin: Finalmente, los principales requerimientos en este componente, para poder implementar la solucin de seguridad basada en 802.1x, son: Compatibilidad con 802.1x Soporte de diversos tipos de autenticacin EAP (TLS, TTLS, PEAP) Capacidad de registro (Accounting) Soporte para el control de acceso en redes inalmbricas Flexibilidad para validar a los suplicantes mediante varios mtodos (Base de datos de usuarios local, directorio de usuarios LDAP, certicados, entre otros) Adicionalmente, en este componente se deben vericar las capacidades de integracin con otros servicios de la red, como se describi anteriormente. IX. C OMPONENTES DEL SISTEMA DE AUTENTICACIN

Como se mencion anteriormente, los componentes bsicos de una implementacin 802.1x son: el suplicante (cliente), el autenticador (AP) y el servidor de autenticacin (Radius). Sin embargo, y de acuerdo a los requerimientos tcnicos y funcionales, los elementos de este sistema pueden ser ms. Para ilustrar lo anterior a continuacin se presenta en la Figura 12, un esquema donde se integra la autenticacin del esquema 802.1x con la base de datos de usuarios de la universidad.

Figura 12. Componentes Bsicos de una implementacin 802.1x

Cuadro II S OPORTE EAP PARA ALGUNOS S.O. COMO CLIENTE

Al manejar diferentes plataformas a nivel de clientes (Windows, Linux, MacOS) se hace necesario implementar un mismo cliente 802.1x para tener un sistema homogneo y facilitar la administracin. VIII-C2. En los Access Points : Entre los principales requerimientos, sobre estos dispositivos, para poder implementar un mecanismo de seguridad para el control del acceso inalmbrico, se encuentran:

12 http://www.freeradius.org

Figura 13. Esquema de autenticacin basada en 802.1x

Como podemos ver, es importante considerar en el diseo todos los elementos que se involucrarn con el esquema a implementar, para as considerar los requerimientos en cada uno de ellos y terminar de denir adecuadamente el plan de implementacin.

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

X.

S ELECCIN MECANISMO DE AUTENTICACIN

De acuerdo a los requerimientos de seguridad y funcionalidad, se debe seleccionar el mtodo de autenticacin EAP adecuado, es posible que en pequeas empresas, con un nmero de usuarios pequeo y recursos limitados se seleccione un mtodo de autenticacin como PEAP, el cual, por ejemplo, no requiere del uso de certicados digitales, signicando esto menos complejidad y menores costos. Por el contrario, en nuestro caso para la universidad que cuenta con gran cantidad de usuarios puede ser ms funcional el integrar certicados para as poder tener un mejor control sobre los usuarios y equipos que se conectan a la red. Los requerimientos tcnicos y funcionales han permitido denir el mtodo EAP-TTLS como el tipo de autenticacin que es soportado por los elementos que conforman la solucin, adems debido a que las credenciales no son observables en el canal de comunicacin entre el nodo cliente y el proveedor de servicio se tiene mayor proteccin contra ataques de diccionario y suplantaciones, y en general las consideraciones que se presentan acontinuacin que respaldan la seleccin del mismo: Anonimato y Privacidad: No transmite el nombre de usuario en claro en la primera peticin de identidad. Conanza en el servidor EAP-TTLS: Mtodos de autenticacin con passwords no susceptibles a ataques de diccionario. Compromiso del certicado del servidor EAP-TTLS: Empleo de mtodos de revocacin de certicados para evitarlo. Negociacin y encriptacin del enlace: Negociacin segura de la Cipher suite de datos (sistema de cifrado de la comunicacin) Listado de las preferencias del cifrado de datos: Cliente selecciona la del servidor como su primera opcin y la del punto de acceso. Maximizar grado de seguridad. Igualmente, y como se explic anteriormente, es posible realizar la validacin de la identidad (autenticacin) que realiza el servidor de autenticacin mediante varios mtodos, de manera local en el servidor RADIUS o con respecto a una base de datos externa que puede ser de varios tipos, lo ms comn son las bases de datos de usuarios del domino tipo LDAP. Este tipo de sistema de usuarios es manejado en la universidad y los servicios de acceso inalmbrico son para los usuarios que hacen parte del sistema, es recomendable integrar laautenticacin del RADIUS con la base de datos que maneja estos usuarios (tipo LDAP) para establecer un proceso ms transparente para el usuario con el manejo de menos claves para mas servicios as como para aprovechar las caractersticas de estos sistemas que permiten realizar una mejor administracin y autorizacin sobre el uso de los recursos informticos que los usuarios manejen. El aspecto de movilidad de los usuarios y asignacin de privilegios en base a perles de usuarios, se ha considerado la implementacion de un sistema de asignacin dinmica de VLANs la que se realiza a travs de una consulta al directorio LDAP el cual maneja los grupos que se muestra en el esquema de la Figura 13, El proceso es como sigue:

1. El cliente se asocia al identicador de red SSID nico para la red, luego se presentar un cuadro de dilogo para el ingreso de sus credenciales (usuario y contrasea). 2. Se enva una peticin de autencacin al servidor radius, luego este verica el tipo de autenticacin congurada. 3. El servidor LDAP comprueba que las credenciales del usuario corresponden a las que constan en su directorio, e identica el grupo al que pertenece dicho usuario. 4. Acontinuacin el servidor Radius asignar la VLAN correspondiente congurada en el access point. 5. A partir de esto, el cliente realizar la peticin de asignacin de direccin IP al servidor DHCP, con lo cual mantendr los privilegios de acceso a la red que le son asignados en la red cableada. Ver gura 14.

Figura 14. Estructura LDAP UTPL

Figura 15. Proceso de Autenticacin basado en Perl de Usuario

XI.

I MPLEMENTACIN

A la hora de realizar la implementacin surgen consideraciones importantes para el xito de la solucin. De manera general, la implementacin de este tipo de sistemas requiere un conocimiento especco del estndar 802.1x y de tecnologas inalmbricas seleccionadas, por lo cual hay que vericar que se cuente con los recursos debidamente calicados para llevar a cabo esta implementacin o si se requiere adquirir los servicios de un tercero. Una vez se cuenta con los recursos y se cumple con los requerimientos tcnicos es necesario realizar una planeacin de la implmentacin considerando todos los componentes que intervienen en este proceso, y de esta manera establecer que procedimientos, como y cuando se desarrollaran

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

10

y as informarlo, pedir autorizacin y evitar impactos negativos considerables. Es recomendable realizar, de manera previa, la implementacin de la solucin en un ambiente de desarrollo donde se realizan todas las pruebas necesarias para vericar la correcta funcionalidad en el uso de los servicios informticos que se acceden. Posteriormente, se debe comenzar con la implementacin de la solucin en el ambiente de produccin de manera gradual, es decir realizarla sobre un primer grupo de usuarios los cuales presenten un bajo impacto sobre los procesos de la universidad como podra ser en el mismo departamento de redes. En el momento de implementacin de la solucin en cada uno de los elementos que la conforman, existen igualmente consideraciones particulares a tener en cuenta. A continuacin se presentan las principales consideraciones para la implementacin de 802.1x con EAP-TLS en cada uno de estos componentes: XI-A. Servidor

eap.conf : Archivo de conguracin de las directivas EAP a utilizar. Es un include de radiusd.conf clients.conf : Descripcin y credenciales de los diferentes dispositivos que consultan al RADIUS (Aps, NAS, etc). users : Archivo donde se especican las credenciales de los usuarios de la red. Se usa este archivo si no existe otro backend para el almacenamiento de los usuarios. C ONFIGURACIN DEL M DULO EAP-TLS/TTLS EN eap.conf : Se debe congurar la ubicacin de los certicados. Figura 15.

Se debe congurar el tipo de autenticacin seleccionado, en este caso EAP-TTLS, as como los dems parmetros asociados a este mecanismo. Se ha decido integrar la autenticacin con una base de datos externa (LDAP), para lo cual se debe habilitar esta opcin y establecer los parmetros adecuados como son, tipo de base de datos, servidores a integrar, entre otros. Tambin se deben denir los autenticadores (APs) que Figura 16. Mdulo TLS-TTLS van a trabajar con el servidor de autenticacin. C ONFIGURACIN DEL M DULO LDAP EN raXI-A1. Instalacin del Servidor: El servidor puede instadiusd.conf: Es necesario habilitar la consulta al direclarse en cualquier computador con sistema operativo Linux y torio mediante un usuario denido, se debe congurar el contempla los siguentes pasos: ltro y atributos a chequear. Figura 16. 1. Instalacin de servidor Radius Freeradius13 de Cdigo licencia libre. 2. Instalacin previa de paquetes: Openssl14 , ldap15 , krb5, gdbm, sasl(lib), pam(lib), iodbc, mysql, postgresql y unixodbc. 3. Instalacin de Openssl: Creacin de claves privadas y certicados para servidor y root . Para este propsito se puede hacer uso de los scripts obtenidos desde la pgina : http://karman.homelinux.net/blog/descargas/cascripts.tar.gz Generar archivo dh (Dife-Hellman) para encriptacin. 4. Generacin arbitraria de archivo random para creacin de claves. 5. Es necesario disponer del archivo de extensiones OID, que se distribuye en el paquete de scripts anteriormente mensionados. XI-A2. Conguracin: Todos los archivos de congu- Figura 17. Mdulo LDAP racin de FreeRADIUS se encuentran en: /etc/raddb/ C ONFIGURACIN DEL ARCHIVO users: Se debe Cabe destacar los siguientes archivos de conguracin: denir los grupos y la VLAN correspondiente. Figura radiusd.conf : Archivo general de conguracin de FreeRA17 DIUS y del daemon. C ONFIGURACIN DEL ARCHIVO clients.conf : Se 13 http://www.freeradius.org agregan los dispositivos que consultan al servidor radius. 14 http://www.openssl.org/ Figura 18 15 http://www.openldap.org/

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

11

Figura 21. Cliente EAP-TTLS para Windows

Figura 18. Archivo users

Figura 19. Archivo clients.conf

XI-B.

Access Point o Autenticador

Se debe activar el servicio 802.1x y congurarlo de acuerdo al diseo y dems componentes, incluyendo direccin del servidor RADIUS, autenticacin del servidor, tipo de autenticacin, conguracin 802.1Q trunking y dems parmetros. En la Figura 20 se muestra la conguracin necesaria.

3. Mantener un inventario actualizado de Access Points y dispositivos Wireless que pertenecen a la universidad 4. Establecer normas escritas de conguracin de access points y estaciones de trabajo. 5. Desactivar la tecnologa WIFI, en los dispositivos wireless que no la estn utilizando. 6. Emitir normas estrictas sobre el comportamiento de los usuarios. 7. Testear el alcance exacto de la cobertura de RF de cada Access Point, sobre todo hacia el exterior de la organizacin. 8. Cambiar el SSID por defecto y vericar que este no incluya datos sobre la organizacin. 9. Instalar todos los parches necesarios en S.O., Access Points, Suplicantes, RADIUS, VPN, Firewalls, etc. 10. Implementar control de acceso fuerte a la consola de gestin de los Access Points. 11. Implementar herramientas de monitoreo del espacio de Radio Frecuencia. 12. Establecer una rutina de vericacin de access point hostiles 13. Mantener un inventario actualizado de los Access Points que existen en la vecindad y que pueden interferir en sus usuarios. 14. Mantener un inventario actualizado de los sitios "ruidosos" o con interferencias de su vecindario. XIII. C ONCLUSIONES

Figura 20. Conguracin AP Cisco Aironet 1200

XI-C.

Cliente o Suplicante

El sistema operativo del suplicante requiere un software de un tercero para soportar EAP-TTLS se debe instalarlo y luego se debe congurar los parmetros asociados a 802.1x y EAPTTLS en el asistente de conexin, incluyendo ubicacin del certicado, autenticacin del servidor, integracin con usuario de dominio y dems parmetros. Para el sistema operativo windows es necesario el software SecureW2 (Figura 20) que es un cliente EAP-TTLS de licencia libre para Windows XP/2000 que gestiona los certicados y credenciales. Los sistemas Linux y Mac ya incorporan un cliente. XII. M EJORES PRCTICAS DE ADMINISTRACIN DE

REDES WIFI

La implementacin de 802.1x en entornos inalmbricos es: 1. Un componente primordial de las mejores recomendaciones de seguridad actuales y futuras, por lo cual su adopcin es una prctica que no solo eleva el nivel de seguridad de las infraestructuras de acceso inalmbrico actuales, si no que prepara a las organizaciones para llegar a cumplir con los futuros estndares de seguridad para la tecnologa inalmbrica. 2. Una posibilidad real que las organizaciones pueden llevar a cabo con su infraestructura tecnolgica actual, y que se adecuar, sin mayores impactos econmicos o funcionales, a su crecimiento y modernizacin. R EFERENCES

[1] Sampalo Francisco, Despliegue de redes inalmbricas seguras sin necesidad de usar VPN, 2004, Documento en linea:http://www.rediris.es/jt/jt2004/archivo/cheros/francisco_sampaloupct.ppt [2] Dennis Fisher. Study Exposes WLAN Security Risks. Marzo 12 de 2003. http://www.eweek.com/ print_article/ 0,3048,a=38444,00.asp [3] Warchalking. http:// www.warchalking.org

1. Establecer polticas y procedimientos de seguridad para la utilizacin de la tecnologa WIFI. 2. Vericar que los usuarios de la red estn entrenados y conocen los riesgos asociados con su utilizacin.

ESCUELA DE CIENCIAS DE LA COMPUTACIN, UNIVERSIDAD TCNICA PARTICULAR DE LOJA

12

[4] Cisco Systems. Cisco Networking Academy Program CCNA. 2004.Cisco Systems EEUU. Documento en linea: http://cisco.netacad.net [5] Hill, J. An Analysis of the RADIUS Authentication Protocol. 2001. InfoGard Laboratories. Documento en linea: http://www.untruth.org/~josh/security/radius/radius- auth.html

Msc. Mara Paula Espinosa V. Unidad de Proyectos y Sistemas Informticos, Universidad Tcnica Particular de Loja, Loja, mpespinoza@utpl.edu.ec PLACE PHOTO HERE

Carlos Csar Loayza R. Universidad Tcnica Particular de Loja, Loja, ccloayza@utpl.edu.ec PLACE PHOTO HERE

También podría gustarte

- Configuración Básica de Switch de CiscoDocumento42 páginasConfiguración Básica de Switch de CiscoXabier Endika LopezAún no hay calificaciones

- Asterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 1 de 5 estrellas1/5 (1)

- UF1872 - Implantación y configuración de pasarelasDe EverandUF1872 - Implantación y configuración de pasarelasCalificación: 5 de 5 estrellas5/5 (1)

- Primer Examen Cisco NetacadDocumento30 páginasPrimer Examen Cisco NetacadjuanAún no hay calificaciones

- Cuestionario Evaluacion Cisco Ccna 1 y 2Documento6 páginasCuestionario Evaluacion Cisco Ccna 1 y 2Sergio Checho OrtizAún no hay calificaciones

- Lab SANSDocumento4 páginasLab SANSIvan Ivan'sAún no hay calificaciones

- Ejercicio Packer TrecerDocumento16 páginasEjercicio Packer TrecerEduar AristiAún no hay calificaciones

- RouterDocumento13 páginasRouterSeguridadArequipaAún no hay calificaciones

- 50 Conceptos de VMwareDocumento4 páginas50 Conceptos de VMwareeserranosAún no hay calificaciones

- Configuración Báscia Del SwitchDocumento19 páginasConfiguración Báscia Del SwitchjoseherpanAún no hay calificaciones

- 00 Conceptos de EnrutamientoDocumento55 páginas00 Conceptos de EnrutamientoANTHONY MARLON RARAZ SANDOVALAún no hay calificaciones

- Tutorial VLSMDocumento3 páginasTutorial VLSMOscar Marino Ramos VillafañeAún no hay calificaciones

- Examen 2 Ccna3Documento6 páginasExamen 2 Ccna3meybl1283Aún no hay calificaciones

- Enrutamiento IP Version 5 1 PDFDocumento114 páginasEnrutamiento IP Version 5 1 PDFfox_8809Aún no hay calificaciones

- Instalación Redes WiFi en HotelesDocumento56 páginasInstalación Redes WiFi en HotelesCiudadano De a PieAún no hay calificaciones

- 3.5.5-Packet-Tracer - Configure-Dtp - es-XLDocumento5 páginas3.5.5-Packet-Tracer - Configure-Dtp - es-XLBrandon GuerreroAún no hay calificaciones

- Practica Regularizacion 5.5.1Documento15 páginasPractica Regularizacion 5.5.1bobitesiAún no hay calificaciones

- En ROUTE v6 Ch03 PDFDocumento193 páginasEn ROUTE v6 Ch03 PDFravjAún no hay calificaciones

- Acl InvestigacionDocumento9 páginasAcl InvestigacionJoel RocafuerteAún no hay calificaciones

- 3.4.4 Lab - Research Networking StandardsDocumento3 páginas3.4.4 Lab - Research Networking StandardsYoel LantiguaAún no hay calificaciones

- Manual de Configuracion de 4 Servicios PARA PRACTICAR MASDocumento6 páginasManual de Configuracion de 4 Servicios PARA PRACTICAR MASEver Chino Catari100% (1)

- Acl Estandar+extendidaDocumento7 páginasAcl Estandar+extendidablaAún no hay calificaciones

- Las Direcciones IP en Una Segmentacion de Red - SubnettingDocumento8 páginasLas Direcciones IP en Una Segmentacion de Red - Subnettingsilvio valdesAún no hay calificaciones

- Acl Estandar y EstendidaDocumento42 páginasAcl Estandar y EstendidathenightcrawlerAún no hay calificaciones

- Proyecto Final VSLMDocumento21 páginasProyecto Final VSLMJUAND SEBASTIAN MACHADO DIAZAún no hay calificaciones

- Enrrutamiento 5-Vlan - Ros - AclDocumento16 páginasEnrrutamiento 5-Vlan - Ros - AclHugoAtaucusiAltamiranoAún no hay calificaciones

- Manual Pico Neo - Guía Simple para Utilizar Las Gafas VR de PicoDocumento12 páginasManual Pico Neo - Guía Simple para Utilizar Las Gafas VR de PicobetxegoenaAún no hay calificaciones

- Subredes Paso A Paso PDFDocumento19 páginasSubredes Paso A Paso PDFAllan Javier RosalesAún no hay calificaciones

- 10 Tips para Tu Exámen de Certificación CCNADocumento6 páginas10 Tips para Tu Exámen de Certificación CCNAJuly IbañezAún no hay calificaciones

- Chuleta de ConfiguracionesDocumento3 páginasChuleta de ConfiguracionesakinramirezAún no hay calificaciones

- 9.2.1.5 Packet Tracer - Designing and Implementing A VLSM Addressing Scheme Instruct IGDocumento15 páginas9.2.1.5 Packet Tracer - Designing and Implementing A VLSM Addressing Scheme Instruct IGLUIS FERNANDO JARAMILLO AYALAAún no hay calificaciones

- Examen de Conectividad de Red Básica y Comunicaciones Respuestas Módulos 1Documento32 páginasExamen de Conectividad de Red Básica y Comunicaciones Respuestas Módulos 1Wilkin Marin GarciaAún no hay calificaciones

- Curso Práctico de Configuracion de Routers y Switches CiscoDocumento5 páginasCurso Práctico de Configuracion de Routers y Switches Ciscomario_saicoAún no hay calificaciones

- 2.7.3 Packet Tracer - Multiarea OSPF Exploration - Physical Mode (Part 2)Documento5 páginas2.7.3 Packet Tracer - Multiarea OSPF Exploration - Physical Mode (Part 2)Cibernauta HDAún no hay calificaciones

- Monitorización de Redes Con ZabbixDocumento15 páginasMonitorización de Redes Con Zabbixinge21joseAún no hay calificaciones

- Prueba # 2 de Matematica II - IUTEPAL - 7Documento3 páginasPrueba # 2 de Matematica II - IUTEPAL - 7diego ostosAún no hay calificaciones

- CCNA Practice Certification ExamDocumento58 páginasCCNA Practice Certification Examezev_1100% (1)

- 11.9.3 Packet Tracer - VLSM Design and Implementation PracticeDocumento4 páginas11.9.3 Packet Tracer - VLSM Design and Implementation PracticeEdison TeneAún no hay calificaciones

- Lista de Control de AccesoDocumento7 páginasLista de Control de AccesoLexter Manuel Thomas TroncosoAún no hay calificaciones

- ProyectoDocumento17 páginasProyectoOlivero Ortega PaulinaAún no hay calificaciones

- Prevencion de Ataques STPDocumento9 páginasPrevencion de Ataques STPEl JebúsAún no hay calificaciones

- Capítulo 2 de CCNA2: Routing EstáticoDocumento31 páginasCapítulo 2 de CCNA2: Routing EstáticoLetty PCAún no hay calificaciones

- Taller de Redes IIDocumento76 páginasTaller de Redes IINacho Nal GeographicAún no hay calificaciones

- Implementación y Configuración de Servidor Proxy en Red LanDocumento50 páginasImplementación y Configuración de Servidor Proxy en Red Lanallainalexander0% (1)

- Configuracion de Un SwitchDocumento9 páginasConfiguracion de Un SwitchRamon Moreno LealAún no hay calificaciones

- Extreme Conamdo BasicosDocumento5 páginasExtreme Conamdo BasicosIsa CapoeiraAún no hay calificaciones

- Técnicas de Seguridad PDFDocumento8 páginasTécnicas de Seguridad PDFJesus AguileraAún no hay calificaciones

- Una Arquitectura de Control de Acceso A Redes de Área Local Inalámbricas 802.11Documento6 páginasUna Arquitectura de Control de Acceso A Redes de Área Local Inalámbricas 802.11JULIO ALBERTO MEZA GARCIAAún no hay calificaciones

- Lia180111038 U3 Aa2Documento8 páginasLia180111038 U3 Aa2Fernando GonzalezAún no hay calificaciones

- Wlan WmanDocumento36 páginasWlan WmanJonathan Macías GómezAún no hay calificaciones

- Tipos de Redes de ComputoDocumento11 páginasTipos de Redes de Computomi cuenta cuentasAún no hay calificaciones

- L3 - Seguridad en Redes InalambricasDocumento8 páginasL3 - Seguridad en Redes InalambricasEma Eugster2Aún no hay calificaciones

- Modulo 04Documento16 páginasModulo 04MarxiaMontañoAún no hay calificaciones

- Tesis - Análisis y Diseño de Un Proyecto de Video Vigilancia Inalámbrica en Los Laboratoríos Del Bloque "A" y Parqueadero Norte Del Campus Peñas - DesbloqueadoDocumento6 páginasTesis - Análisis y Diseño de Un Proyecto de Video Vigilancia Inalámbrica en Los Laboratoríos Del Bloque "A" y Parqueadero Norte Del Campus Peñas - DesbloqueadoMilagros Tello San MartinAún no hay calificaciones

- Algoritmos de Protocolos de Seguridad en Redes de AsDocumento4 páginasAlgoritmos de Protocolos de Seguridad en Redes de AsPrincess SolisAún no hay calificaciones

- Diseño WlanDocumento7 páginasDiseño WlanPaola IlesAún no hay calificaciones

- Arquitecturas Seguras en Redes InalambricasDocumento6 páginasArquitecturas Seguras en Redes InalambricasJessica FloresAún no hay calificaciones

- Politicas de Una Red InalambricaDocumento11 páginasPoliticas de Una Red InalambricaCarlz Moy Jac MartinezAún no hay calificaciones

- Soluciones de Seguridad en Redes InalámbricasDocumento5 páginasSoluciones de Seguridad en Redes InalámbricasMassimo BerriosAún no hay calificaciones

- Ieee 802.1XDocumento10 páginasIeee 802.1Xmirian condoriAún no hay calificaciones

- Ejercicios Propuestos y Cuestionario TX de InformaciónDocumento3 páginasEjercicios Propuestos y Cuestionario TX de InformaciónLuis LópezAún no hay calificaciones

- Teoremas de ShannonDocumento4 páginasTeoremas de ShannonLuis LópezAún no hay calificaciones

- Principios de La Transmision de InformacionDocumento14 páginasPrincipios de La Transmision de InformacionLuis LópezAún no hay calificaciones

- Técnica de SupermercadoDocumento7 páginasTécnica de SupermercadoLuis LópezAún no hay calificaciones

- Diez Problemas de Modulación Digital Sin ResolverDocumento1 páginaDiez Problemas de Modulación Digital Sin ResolverLuis LópezAún no hay calificaciones

- Motor Monofasico Con Arranque Por CapacitorDocumento7 páginasMotor Monofasico Con Arranque Por CapacitorLuis LópezAún no hay calificaciones

- Practica Regulacion Del TransformadorDocumento4 páginasPractica Regulacion Del TransformadorLuis LópezAún no hay calificaciones

- Guia Usuario Myopenlab 3010Documento105 páginasGuia Usuario Myopenlab 3010Luis LópezAún no hay calificaciones

- CCNA 2 Conceptos Y Protocolos de Enrutamiento.Documento2 páginasCCNA 2 Conceptos Y Protocolos de Enrutamiento.Luis LópezAún no hay calificaciones

- LA17021 - IDC Latin America - InfoDoc - Education 2017 - Microsoft - ESP - MGC0001638 PDFDocumento15 páginasLA17021 - IDC Latin America - InfoDoc - Education 2017 - Microsoft - ESP - MGC0001638 PDFLuis LópezAún no hay calificaciones

- Simulación Con MatLab-SIMULINKDocumento8 páginasSimulación Con MatLab-SIMULINKLuis LópezAún no hay calificaciones

- Proyecto IntegradorDocumento108 páginasProyecto IntegradorLuis LópezAún no hay calificaciones