Documentos de Académico

Documentos de Profesional

Documentos de Cultura

ACL CISCO EWAN Lab 5 5 1 PDF

ACL CISCO EWAN Lab 5 5 1 PDF

Cargado por

nimidiTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

ACL CISCO EWAN Lab 5 5 1 PDF

ACL CISCO EWAN Lab 5 5 1 PDF

Cargado por

nimidiCopyright:

Formatos disponibles

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 1 de 10

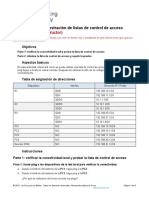

Prcti ca de laboratorio 5.5.1: Li stas de control de acceso bsi cas

Diagrama de topologa

Tabla de direccionamiento

Dispositivo Interfaz Direccin IP Mscara de subred

Gateway por

defecto

Fa0/0 192.168.10.1 255.255.255.0

Fa0/1 192.168.11.1 255.255.255.0

R1

S0/0/0 10.1.1.1 255.255.255.252

Fa0/1 192.168.20.1 255.255.255.0

S0/0/0 10.1.1.2 255.255.255.252

S0/0/1 10.2.2.1 255.255.255.252

R2

Lo0 209.165.200.225 255.255.255.224

Fa0/1 192.168.30.1 255.255.255.0

R3

S0/0/1 10.2.2.2 255.255.255.252

S1 Vlan1 192.168.10.2 255.255.255.0 192.168.10.1

CCNA Exploration

Acceso a la WAN: Listas de control de acceso (ACL) Prctica de laboratorio 5.5.1 Listas de control de acceso bsicas

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 2 de 10

S2 Vlan1 192.168.11.2 255.255.255.0 192.168.11.1

S3 Vlan1 192.168.30.2 255.255.255.0 192.168.30.1

PC1 NIC 192.168.10.10 255.255.255.0 192.168.10.1

PC2 NIC 192.168.11.10 255.255.255.0 192.168.11.1

PC3 NIC 192.168.30.10 255.255.255.0 192.168.30.1

Web Server NIC 192.168.20.254 255.255.255.0 192.168.20.1

Objetivos de aprendizaje

Al completar esta prctica de laboratorio, el usuario podr:

Disear ACL nombradas estndar y nombradas ampliadas

Aplicar ACL nombradas estndar y nombradas ampliadas

Probar ACL nombradas estndar y nombradas ampliadas

Realizar la resolucin de problemas relacionados con ACL nombradas estndar y

nombradas ampliadas

Escenario

En esta prctica de laboratorio, se aprender a configurar la seguridad bsica de red mediante listas de

control de acceso. Se aplicarn ACL estndar y ampliadas.

Tarea 1: Preparar la red

Paso 1: Conectar una red que sea similar a la del diagrama de topologa.

Se puede utilizar cualquier router del laboratorio, siempre y cuando ste disponga de las interfaces

necesarias que se muestran en el diagrama de topologa.

Nota: Esta prctica de laboratorio se desarroll y prob mediante routers 1841. Si se utilizan routers serie

1700, 2500 2600, los resultados y las descripciones del router pueden ser diferentes. En routers ms

antiguos o en versiones de IOS anteriores a la 12.4, es posible que algunos comandos sean diferentes o

que no existan.

Paso 2: Borrar todas las configuraciones de los routers.

Tarea 2: Realizar las configuraciones bsicas del router

Configure los routers R1, R2, R3 y los switches S1, S2 y S3 de acuerdo con las siguientes instrucciones:

Configure el nombre de host del router de modo que coincida con el diagrama de topologa.

Deshabilite la bsqueda DNS.

Configure una contrasea de class en el Modo EXEC.

Configure un mensaje del da.

Configure una contrasea de cisco para las conexiones de consola.

Configure una contrasea para las conexiones de vty.

Configure mscaras y direcciones IP en todos los dispositivos.

Habilite OSPF rea 0 en todos los routers para todas las redes.

CCNA Exploration

Acceso a la WAN: Listas de control de acceso (ACL) Prctica de laboratorio 5.5.1 Listas de control de acceso bsicas

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 3 de 10

Configure una interfaz loopback en R2 para simular el ISP.

Configure direcciones IP para la interfaz VLAN 1 en cada switch.

Configure cada switch con la gateway por defecto apropiada.

Verifique que la conectividad IP sea total mediante el comando ping.

Tarea 3: Configurar una ACL estndar

Las ACL estndar pueden filtrar trfico slo segn la direccin IP de origen. Una prctica recomendada

tpica es configurar una ACL estndar tan cerca del destino como sea posible. En esta tarea, se configurar

una ACL estndar. La ACL est diseada para impedir que el trfico desde la red 192.168.11.0/24, ubicada

en un laboratorio de estudiantes, acceda a cualquiera de las redes locales de R3.

Esta ACL se aplicar en direccin entrante en la interfaz serial de R3. Se debe recordar que cada ACL

tiene un comando deny all implcito que hace que se bloquee todo el trfico que no coincida con una

sentencia de la ACL. Por esta razn, se debe agregar la sentencia permit any al final de la ACL.

Antes de configurar y aplicar esta ACL, asegrese de probar la conectividad desde PC1 (o la interfaz

Fa0/1 de R1) a PC3 (o la interfaz Fa0/1del R3). Las pruebas de conectividad deberan realizarse

correctamente antes de aplicar la ACL.

Paso 1: Crear la ACL en el router R3.

En el modo de configuracin global, cree una ACL nombrada estndar denominada STND-1.

R3( conf i g) #ip access-list standard STND-1

En el modo de configuracin de ACL estndar, agregue una sentencia que deniegue cualquier paquete

con una direccin de origen de 192.168.11.0 /24 e imprima un mensaje a la consola por cada paquete

coincidente.

R3( conf i g- st d- nacl ) #deny 192.168.11.0 0.0.0.255 log

Permita todo el trfico restante.

R3( conf i g- st d- nacl ) #permit any

Paso 2: Aplicar la ACL.

Aplique la ACL STND-1 como filtro en los paquetes que ingresan a R3 a travs de la interfaz serial 0/0/1.

R3( conf i g) #interface serial 0/0/1

R3( conf i g- i f ) #ip access-group STND-1 in

R3( conf i g- i f ) #end

R3#copy run start

Paso 3: Probar la ACL.

Antes de probar la ACL, asegrese de que la consola de R3 est visible. De este modo, se podrn ver

los mensajes de registro de la lista de acceso cuando se deniegue el acceso al paquete.

Pruebe la ACL haciendo ping de PC2 a PC3. Debido a que la ACL est diseada para bloquear el trfico

con direcciones de origen de la red 192.168.11.0 /24, PC2 (192.168.11.10) no debera poder hacer ping

a PC3.

Tambin se puede utilizar un ping ampliado desde la interfaz Fa0/1 del R1 a la interfaz Fa0/1 del R3.

R1#ping ip

Tar get I P addr ess: 192.168.30.1

Repeat count [ 5] :

CCNA Exploration

Acceso a la WAN: Listas de control de acceso (ACL) Prctica de laboratorio 5.5.1 Listas de control de acceso bsicas

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 4 de 10

Dat agr amsi ze [ 100] :

Ti meout i n seconds [ 2] :

Ext ended commands [ n] : y

Sour ce addr ess or i nt er f ace: 192.168.11.1

Type of ser vi ce [ 0] :

Set DF bi t i n I P header ? [ no] :

Val i dat e r epl y dat a? [ no] :

Dat a pat t er n [ 0xABCD] :

Loose, St r i ct , Recor d, Ti mest amp, Ver bose[ none] :

Sweep r ange of si zes [ n] :

Type escape sequence t o abor t .

Sendi ng 5, 100- byt e I CMP Echos t o 192. 168. 30. 1, t i meout i s 2 seconds:

Packet sent wi t h a sour ce addr ess of 192. 168. 11. 1

U. U. U

Success r at e i s 0 per cent ( 0/ 5)

Se debera poder ver el siguiente mensaje en la consola de R3:

*Sep 4 03: 22: 58. 935: %SEC- 6- I PACCESSLOGNP: l i st STND- 1 deni ed 0

0. 0. 0. 0 - > 192. 168. 11. 1, 1 packet

En el modo EXEC privilegiado de R3, ejecute el comando show access-lists. El resultado debe ser

similar al siguiente. Cada lnea de una ACL tiene un contador asociado que muestra cuntos paquetes

coinciden con la regla.

St andar d I P access l i st STND- 1

10 deny 192. 168. 11. 0, wi l dcar d bi t s 0. 0. 0. 255 l og ( 5 mat ches)

20 per mi t any ( 25 mat ches)

El objetivo de esta ACL era bloquear los hosts de la red 192.168.11.0/24. Cualquier otro host, como por

ejemplo, los de la red 192.168.10.0/24, debera tener acceso a las redes de R3. Realice otra prueba de

PC1 a PC3 para asegurarse de que este trfico no se bloquee.

Tambin se puede utilizar un ping ampliado desde la interfaz Fa0/0 del R1 a la interfaz Fa0/1 del R3.

R1#ping ip

Tar get I P addr ess: 192.168.30.1

Repeat count [ 5] :

Dat agr amsi ze [ 100] :

Ti meout i n seconds [ 2] :

Ext ended commands [ n] : y

Sour ce addr ess or i nt er f ace: 192.168.10.1

Type of ser vi ce [ 0] :

Set DF bi t i n I P header ? [ no] :

Val i dat e r epl y dat a? [ no] :

Dat a pat t er n [ 0xABCD] :

Loose, St r i ct , Recor d, Ti mest amp, Ver bose[ none] :

Sweep r ange of si zes [ n] :

Type escape sequence t o abor t .

Sendi ng 5, 100- byt e I CMP Echos t o 192. 168. 30. 1, t i meout i s 2 seconds:

Packet sent wi t h a sour ce addr ess of 192. 168. 10. 1

! ! ! ! !

Success r at e i s 100 per cent ( 5/ 5) , r ound- t r i p mi n/ avg/ max = 40/ 43/ 44 ms

Tarea 4: Configurar una ACL ampliada

Cuando se requiere un mayor nivel de detalle, se debe usar una ACL ampliada. Las ACL ampliadas

pueden filtrar el trfico teniendo en cuenta otros aspectos, adems de la direccin de origen. Las ACL

ampliadas pueden filtrar segn el protocolo, las direcciones IP de origen y destino y los nmeros de

CCNA Exploration

Acceso a la WAN: Listas de control de acceso (ACL) Prctica de laboratorio 5.5.1 Listas de control de acceso bsicas

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 5 de 10

puerto de origen y destino.

Una poltica adicional para esta red establece que los dispositivos de la LAN 192.168.10.0/24 slo

pueden alcanzar las redes internas. Los equipos de esta LAN no pueden acceder a Internet. Por lo tanto,

estos usuarios deben bloquearse para que no alcancen la direccin IP 209.165.200.225. Debido a que

este requisito debe cumplirse tanto en el origen como en el destino, se necesita una ACL ampliada.

En esta tarea, se configurar una ACL ampliada en R1 que impide que el trfico que se origina en

cualquier dispositivo de la red 192.168.10.0/24 acceda al host 209.165.200.255 (el ISP simulado). Esta

ACL se aplicar en direccin saliente en la interfaz Serial 0/0/0 de R1. Una prctica recomendada tpica

para la aplicacin de ACL ampliada es ubicarlas tan cerca del origen como sea posible.

Antes de comenzar, verifique que se pueda hacer ping a 209.165.200.225 desde PC1.

Paso 1: Configurar una ACL ampliada y nombrada.

En el modo de configuracin global, cree una ACL nombrada y ampliada, denominada EXTEND-1.

R1( conf i g) #ip access-list extended EXTEND-1

Observe que el indicador del router cambia para sealar que ahora se encuentra en el modo de

configuracin de ACL ampliada. Desde este indicador, agregue las sentencias necesarias para bloquear

el trfico desde la red 192.168.10.0 /24 al host. Utilice la palabra clave host cuando defina el destino.

R1( conf i g- ext - nacl ) #deny ip 192.168.10.0 0.0.0.255 host 209.165.200.225

Recuerde que el comando deny all implcito bloquea cualquier otro trfico sin la sentencia adicional

permit. Agregue la sentencia permit para asegurarse de que no se bloquee el trfico restante.

R1( conf i g- ext - nacl ) #permit ip any any

Paso 2: Aplicar la ACL.

Con las ACL estndar, lo ms conveniente es ubicar a la ACL lo ms cerca posible del destino. Las ACL

ampliadas generalmente se ubican cerca del origen. La ACL EXTEND-1 se ubicar en la interfaz serial y

filtrar el trfico saliente.

R1( conf i g) #interface serial 0/0/0

R1( conf i g- i f ) #ip access-group EXTEND-1 out log

R1( conf i g- i f ) #end

R1#copy run start

Paso 3: Probar la ACL.

Desde PC1, haga ping a la interfaz loopback de R2. Estos ping deberan fallar porque todo el trfico

proveniente de la red 192.168.10.0/24 se filtra cuando el destino es 209.165.200.225. Si el destino es

cualquier otra direccin, los pings deberan realizarse correctamente. Confirme esto haciendo ping al R3

desde el dispositivo de red 192.168.10.0/24.

Nota: La funcin de ping ampliado de R1 no puede utilizarse para probar esta ACL, ya que el trfico se

originar dentro de R1 y no volver probarse con la ACL aplicada a la interfaz serial de R1.

Es posible verificarlo nuevamente al ejecutar show ip access-list en R1 despus de hacer ping.

R1#show ip access-list

Ext ended I P access l i st EXTEND- 1

10 deny i p 192. 168. 10. 0 0. 0. 0. 255 host 209. 165. 200. 225 ( 4 mat ches)

20 per mi t i p any any

CCNA Exploration

Acceso a la WAN: Listas de control de acceso (ACL) Prctica de laboratorio 5.5.1 Listas de control de acceso bsicas

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 6 de 10

Tarea 5: Controlar el acceso a las lneas VTY con una ACL estndar

Es conveniente restringir el acceso a las lneas VTY del router para la administracin remota. Puede

aplicarse una ACL a las lneas VTY, lo que permite restringir el acceso a hosts o redes especficos.

En esta tarea, se configurar una ACL estndar para permitir que los hosts de dos redes accedan a

las lneas VTY. Se le negar el acceso a todos los dems hosts.

Verifique que pueda establecer una conexin telnet a R2 desde R1 y R3.

Paso 1: Configurar la ACL.

Configure una ACL estndar nombrada en R2 que permita el trfico desde 10.2.2.0/30 y

192.168.30.0/24. Debe denegarse todo el trfico restante. Denomine la ACL TASK-5.

R2( conf i g) #ip access-list standard TASK-5

R2( conf i g- st d- nacl ) #permit 10.2.2.0 0.0.0.3

R2( conf i g- st d- nacl ) #permit 192.168.30.0 0.0.0.255

Paso 2: Aplicar la ACL.

Entre al modo de configuracin de lnea para las lneas VTY de 0 a 4.

R2( conf i g) #line vty 0 4

Utilice el comando access-class para aplicar la ACL a las lneas vty en direccin entrante. Observe que

esto difiere del comando que se utiliza para aplicar las ACL a otras interfaces.

R2( conf i g- l i ne) #access-class TASK-5 in

R2( conf i g- l i ne) #end

R2#copy run start

Paso 3: Probar la ACL.

Establezca una conexin telnet a R2 desde R1. Observe que R1 no tiene direcciones IP en su rango de

direcciones que aparece en las sentencias de permiso de la ACL TASK-5. Los intentos de conexin

deberan fallar.

R1# telnet 10.1.1.2

Tr yi ng 10. 1. 1. 2

%Connect i on r ef used by r emot e host

Desde R3, establezca una conexin telnet a R2. Aparece una peticin de entrada para la contrasea de

la lnea VTY.

R3# telnet 10.1.1.2

Tr yi ng 10. 1. 1. 2 Open

CUnaut hor i zed access st r i ct l y pr ohi bi t ed, vi ol at or s wi l l be pr osecut ed

t o t he f ul l ext ent of t he l aw.

User Access Ver i f i cat i on

Passwor d:

Por qu los intentos de conexin desde otras redes fallan aunque no se enumeren especficamente en

la ACL?

_________________________________________________________________________________

_________________________________________________________________________________

CCNA Exploration

Acceso a la WAN: Listas de control de acceso (ACL) Prctica de laboratorio 5.5.1 Listas de control de acceso bsicas

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 7 de 10

Tarea 6: Resolucin de problemas en las ACL

Cuando se configura incorrectamente una ACL o se la aplica a la interfaz incorrecta o en la direccin

incorrecta, el trfico de red puede verse afectado de manera no deseada.

Paso 1: Eliminar la ACL STND-1 de S0/0/1 de R3.

En una tarea anterior, se cre y aplic una ACL nombrada y estndar en R3. Utilice el comando show

running-config para visualizar la ACL y su ubicacin. Se debera ver que una ACL llamada STND-1 se

configur y aplic en direccin entrante en Serial 0/0/1. Recuerde que esta ACL se dise para impedir

que todo el trfico de red con una direccin de origen de la red 192.168.11.0/24 acceda a la LAN del R3.

Para eliminar la ACL, entre al modo de configuracin de la interfaz para Serial 0/0/1 de R3. Utilice el

comando no ip access-group STND-1 para eliminar la ACL de la interfaz.

R3( conf i g) #interface serial 0/0/1

R3( conf i g- i f ) #no ip access-group STND-1 in

Use el comando show running-config para confirmar que la ACL se haya eliminado de la Serial 0/0/1.

Paso 2: Aplicar la ACL STND-1 en S0/0/1 saliente.

Para probar la importancia de la direccin de filtrado de la ACL, aplique nuevamente la ACL STND-1 a la

interfaz Serial 0/0/1. Esta vez, la ACL filtrar el trfico saliente en lugar del trfico entrante. Recuerde

utilizar la palabra clave out cuando aplique la ACL.

R3( conf i g) #interface serial 0/0/1

R3( conf i g- i f ) #ip access-group STND-1 out

Paso 3: Probar la ACL.

Pruebe la ACL haciendo ping de PC2 a PC3. Como alternativa, utilice un ping ampliado desde R1. Observe

que esta vez los pings se realizan correctamente y que los contadores de la ACL no aumentan. Confirme

esto mediante el comando show ip access-list en R3.

Paso 4: Restablecer la configuracin original de la ACL.

Elimine la ACL de la direccin saliente y aplquela nuevamente a la direccin entrante.

R3( conf i g) #interface serial 0/0/1

R3( conf i g- i f ) #no ip access-group STND-1 out

R3( conf i g- i f ) #ip access-group STND-1 in

Paso 5: Aplicar TASK-5 a la interfaz serial 0/0/0 entrante de R2.

R2( conf i g) #interface serial 0/0/0

R2( conf i g- i f ) #ip access-group TASK-5 in

Paso 6: Probar la ACL.

Intente comunicarse con cualquier dispositivo conectado a R2 o R3 desde R1 o sus redes conectadas.

Observe que toda la comunicacin est bloqueada. Sin embargo, los contadores de la ACL no

aumentan. Esto se debe al comando deny all implcito al final de todas las ACL. Esta sentencia deny

impide todo el trfico entrante a la serial 0/0/0 desde cualquier origen que no sea R3. Bsicamente, esto

har que las rutas de R1 se eliminen de la tabla de enrutamiento.

Se deberan ver mensajes similares a los que aparecen a continuacin impresos en las consolas de R1 y

R2 (debe transcurrir un tiempo para que la relacin vecina OSPF se desactive, por lo que deber ser

paciente):

*Sep 4 09: 51: 21. 757: %OSPF- 5- ADJ CHG: Pr ocess 1, Nbr 192. 168. 11. 1 on

CCNA Exploration

Acceso a la WAN: Listas de control de acceso (ACL) Prctica de laboratorio 5.5.1 Listas de control de acceso bsicas

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 8 de 10

Ser i al 0/ 0/ 0 f r omFULL t o DOWN, Nei ghbor Down: Dead t i mer expi r ed

Una vez recibido este mensaje, ejecute el comando show ip route tanto en R1 como en R2 para

determinar qu rutas se eliminaron de la tabla de enrutamiento.

Elimine la ACL TASK-5 de la interfaz y guarde las configuraciones.

R2( conf i g) #interface serial 0/0/0

R2( conf i g- i f ) #no ip access-group TASK-5 in

R2( conf i g) #exit

R2#copy run start

Tarea 7: Documentar las configuraciones del router

Configuraciones

Router 1

host name R1

!

enabl e secr et cl ass

!

no i p domai n l ookup

!

i nt er f ace Fast Et her net 0/ 0

i p addr ess 192. 168. 10. 1 255. 255. 255. 0

no shut down

!

i nt er f ace Fast Et her net 0/ 1

i p addr ess 192. 168. 11. 1 255. 255. 255. 0

no shut down

!

i nt er f ace Ser i al 0/ 0/ 0

i p addr ess 10. 1. 1. 1 255. 255. 255. 252

i p access- gr oup EXTEND- 1 out

cl ockr at e 64000

no shut down

!

r out er ospf 1

net wor k 10. 1. 1. 0 0. 0. 0. 3 ar ea 0

net wor k 192. 168. 10. 0 0. 0. 0. 255 ar ea 0

net wor k 192. 168. 11. 0 0. 0. 0. 255 ar ea 0

!

i p access- l i st ext ended EXTEND- 1

deny i p 192. 168. 10. 0 0. 0. 0. 255 host 209. 165. 200. 225

per mi t i p any any

!

banner mot d ^CUnaut hor i zed access st r i ct l y pr ohi bi t ed, vi ol at or s wi l l be

pr osecut ed t o t he f ul l ext ent of t he l aw. ^

!

l i ne con 0

passwor d ci sco

l oggi ng synchr onous

l ogi n

!

l i ne vt y 0 4

passwor d ci sco

CCNA Exploration

Acceso a la WAN: Listas de control de acceso (ACL) Prctica de laboratorio 5.5.1 Listas de control de acceso bsicas

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 9 de 10

l ogi n

!

Router 2

host name R2

!

enabl e secr et cl ass

!

no i p domai n l ookup

!

i nt er f ace Loopback0

i p addr ess 209. 165. 200. 225 255. 255. 255. 224

!

i nt er f ace Fast Et her net 0/ 1

i p addr ess 192. 168. 20. 1 255. 255. 255. 0

no shut down

!

i nt er f ace Ser i al 0/ 0/ 0

i p addr ess 10. 1. 1. 2 255. 255. 255. 252

no shut down

!

i nt er f ace Ser i al 0/ 0/ 1

i p addr ess 10. 2. 2. 1 255. 255. 255. 252

cl ockr at e 125000

no shut down

!

r out er ospf 1

no aut o- cost

net wor k 10. 1. 1. 0 0. 0. 0. 3 ar ea 0

net wor k 10. 2. 2. 0 0. 0. 0. 3 ar ea 0

net wor k 192. 168. 20. 0 0. 0. 0. 255 ar ea 0

net wor k 209. 165. 200. 224 0. 0. 0. 31 ar ea 0

!

i p access- l i st st andar d TASK- 5

per mi t 10. 2. 2. 0 0. 0. 0. 3

per mi t 192. 168. 30. 0 0. 0. 0. 255

!

banner mot d ^Unaut hor i zed access st r i ct l y pr ohi bi t ed, vi ol at or s wi l l be

pr osecut ed t o t he f ul l ext ent of t he l aw. ^

!

l i ne con 0

passwor d ci sco

l oggi ng synchr onous

l ogi n

!

l i ne vt y 0 4

access- cl ass TASK- 5 i n

passwor d ci sco

l ogi n

!

Router 3

host name R3

!

CCNA Exploration

Acceso a la WAN: Listas de control de acceso (ACL) Prctica de laboratorio 5.5.1 Listas de control de acceso bsicas

Todo el contenido est bajo Copyright 19922007 de Cisco Systems, Inc.

Todos los derechos reservados. Este documento es informacin pblica de Cisco. Pgina 10 de 10

enabl e secr et cl ass

!

no i p domai n l ookup

!

i nt er f ace Fast Et her net 0/ 1

i p addr ess 192. 168. 30. 1 255. 255. 255. 0

no shut down

!

i nt er f ace Ser i al 0/ 0/ 1

i p addr ess 10. 2. 2. 2 255. 255. 255. 252

i p access- gr oup STND- 1 out

no shut down

!

r out er ospf 1

net wor k 10. 0. 0. 0 0. 255. 255. 255 ar ea 0

net wor k 192. 168. 30. 0 0. 0. 0. 255 ar ea 0

!

i p access- l i st st andar d STND- 1

deny 192. 168. 11. 0 0. 0. 0. 255 l og

per mi t any

!

banner mot d ^Unaut hor i zed access st r i ct l y pr ohi bi t ed, vi ol at or s wi l l be

pr osecut ed t o t he f ul l ext ent of t he l aw. ^

!

l i ne con 0

passwor d ci sco

l oggi ng synchr onous

l ogi n

!

l i ne vt y 0 4

passwor d ci sco

l ogi n

!

end

Tarea 8: Limpiar

Borre las configuraciones y recargue los routers. Desconecte y guarde los cables. Para los equipos PC

host que normalmente se conectan a otras redes (tal como la LAN de la escuela o Internet), reconecte

los cables correspondientes y restablezca las configuraciones TCP/IP.

También podría gustarte

- Practica 5.3.4 CiscoDocumento8 páginasPractica 5.3.4 CiscoCeluis ShodanAún no hay calificaciones

- Asterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 1 de 5 estrellas1/5 (1)

- UF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosDe EverandUF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosAún no hay calificaciones

- Programación gráfica para ingenierosDe EverandProgramación gráfica para ingenierosCalificación: 4.5 de 5 estrellas4.5/5 (3)

- Practica4 5.5.1Documento6 páginasPractica4 5.5.1Guillaumeplisson1Aún no hay calificaciones

- ACL - PracticaDocumento10 páginasACL - Practicakenny9090Aún no hay calificaciones

- Practicas ACL CCNA 4Documento16 páginasPracticas ACL CCNA 4Alfonso Garcia CarvajalAún no hay calificaciones

- Practica Regularizacion 5.5.1Documento15 páginasPractica Regularizacion 5.5.1bobitesiAún no hay calificaciones

- Acl StandarDocumento6 páginasAcl StandarChristian LaraAún no hay calificaciones

- Tarea 1: Realizar Configuraciones Básicas Del Router y El SwitchDocumento8 páginasTarea 1: Realizar Configuraciones Básicas Del Router y El Switchcongui1990Aún no hay calificaciones

- Planificación, Configuración y Verificación de Las ACL ExtendidasDocumento6 páginasPlanificación, Configuración y Verificación de Las ACL ExtendidasEliseo OrozcoAún no hay calificaciones

- Practica - Filtrado Paquete CiscoDocumento6 páginasPractica - Filtrado Paquete CiscoIván Martínez AguirreAún no hay calificaciones

- Plantilla Norma APA PLM y Ejemplos Unidad 1-22Documento39 páginasPlantilla Norma APA PLM y Ejemplos Unidad 1-22Camilo Bambague MuñozAún no hay calificaciones

- Práctica Ospf y Acl (STND y Ext) 2Documento4 páginasPráctica Ospf y Acl (STND y Ext) 2Miguel OropezaAún no hay calificaciones

- Practica 5 ACL ExtendidasDocumento5 páginasPractica 5 ACL ExtendidasMarvin RoqueAún no hay calificaciones

- Configuración y Verificación de Las ACL EstándarDocumento6 páginasConfiguración y Verificación de Las ACL EstándarEliseo OrozcoAún no hay calificaciones

- 5.2.7-Packet-Tracer - Configure-And-Modify-Standard-Ipv4-Acls - es-XLDocumento10 páginas5.2.7-Packet-Tracer - Configure-And-Modify-Standard-Ipv4-Acls - es-XLManu RamosAún no hay calificaciones

- 4.4.1.2 Rodrigo Buritica Packet Tracer - Configurar IP ACL para Mitigar AtaquesDocumento10 páginas4.4.1.2 Rodrigo Buritica Packet Tracer - Configurar IP ACL para Mitigar Ataquesfundacionsocial rayuelaAún no hay calificaciones

- Ejemplos de Acl 2Documento7 páginasEjemplos de Acl 2Walter Alvarado RuizAún no hay calificaciones

- Ccna Semestre 2 Examen 11 (100%)Documento6 páginasCcna Semestre 2 Examen 11 (100%)Carlos ArrietaAún no hay calificaciones

- 4.1.4 Packet Tracer - ACL Demonstration - ILMDocumento4 páginas4.1.4 Packet Tracer - ACL Demonstration - ILMCristian ChingalAún no hay calificaciones

- Trabajo 87514610Documento162 páginasTrabajo 87514610diegoarias85Aún no hay calificaciones

- 5.1.9 Packet Tracer - Configure Named Standard IPv4 ACLsDocumento2 páginas5.1.9 Packet Tracer - Configure Named Standard IPv4 ACLsChristian Jesus Ocrospoma VarelaAún no hay calificaciones

- CS 5-2-1 ACL EstandarDocumento6 páginasCS 5-2-1 ACL EstandarLiber MallmaAún no hay calificaciones

- Reto ACLDocumento8 páginasReto ACLVinitri LealAún no hay calificaciones

- Laboratiorios AclDocumento40 páginasLaboratiorios AclAndres Nuñez100% (1)

- 4.1.4-Packet-Tracer - Acl-Demonstration - es-XLDocumento7 páginas4.1.4-Packet-Tracer - Acl-Demonstration - es-XLmarcos marcosAún no hay calificaciones

- Práctica 12 Acl-1-2022Documento8 páginasPráctica 12 Acl-1-2022DavidFer DuraznoAún no hay calificaciones

- Configuración y Verificación de Acl EstándarDocumento12 páginasConfiguración y Verificación de Acl EstándarsneiderAún no hay calificaciones

- Laboratorio 15 Configuracion y Modifique Las ACL IPv4 Estandar Version EstaidennDocumento21 páginasLaboratorio 15 Configuracion y Modifique Las ACL IPv4 Estandar Version EstaidennNERO ALTERAún no hay calificaciones

- 5.5.1 Packet Tracer - IPv4 ACL Implementation Challenge - ILMDocumento4 páginas5.5.1 Packet Tracer - IPv4 ACL Implementation Challenge - ILMAlfredo de Alba AlvaradoAún no hay calificaciones

- 4.1.4 Packet Tracer - Acl Demonstration - Es XLDocumento3 páginas4.1.4 Packet Tracer - Acl Demonstration - Es XLAlberto AlvaradoAún no hay calificaciones

- Modulo 3-5 Examen de Seguridad de RedDocumento13 páginasModulo 3-5 Examen de Seguridad de RedJhoan Francisco Diaz GutierrezAún no hay calificaciones

- Lab 8.5.1Documento12 páginasLab 8.5.1joselallunaAún no hay calificaciones

- 9.4.2.7 Lab - Troubleshooting ACL Configuration and PlacementDocumento13 páginas9.4.2.7 Lab - Troubleshooting ACL Configuration and PlacementemersonAún no hay calificaciones

- 5.2.7 Packet Tracer - Configure and Modify Standard IPv4 ACLsDocumento6 páginas5.2.7 Packet Tracer - Configure and Modify Standard IPv4 ACLsChristian Jesus Ocrospoma Varela100% (1)

- Taller 3Documento9 páginasTaller 3valentinaAún no hay calificaciones

- 5.4.13 Packet Tracer - Configure Extended IPv4 ACLs - Scenario 2 - ILMDocumento4 páginas5.4.13 Packet Tracer - Configure Extended IPv4 ACLs - Scenario 2 - ILMElvis VasquezAún no hay calificaciones

- Practicas de Configuracion y Verificacion de Las ACLDocumento5 páginasPracticas de Configuracion y Verificacion de Las ACLchernandez_444740Aún no hay calificaciones

- Capa de RedDocumento18 páginasCapa de RedEsperanza Elizabeth Dueñas AcostaAún no hay calificaciones

- 9.2.1.10 Packet Tracer Configuring Standard ACLs InstructionsDocumento4 páginas9.2.1.10 Packet Tracer Configuring Standard ACLs InstructionsNeftalí Alvarado RosalesAún no hay calificaciones

- Examen Del Capitulo 9-CCNA2Documento11 páginasExamen Del Capitulo 9-CCNA2stone_c35Aún no hay calificaciones

- CCNA 4 V6 Capitulo 4Documento9 páginasCCNA 4 V6 Capitulo 4Catherine ScarletAún no hay calificaciones

- 9.2.3.4 Lab - Configuring and Verifying VTY Restrictions Contestado DeniseDocumento7 páginas9.2.3.4 Lab - Configuring and Verifying VTY Restrictions Contestado DeniseOziel OrtegaAún no hay calificaciones

- 9.2.3.4 Lab - Configuring and Verifying VTY RestrictionsDocumento7 páginas9.2.3.4 Lab - Configuring and Verifying VTY RestrictionsJohn RodriguezAún no hay calificaciones

- CP - Paso 4-Práctica2-Laboratorio RemotoDocumento5 páginasCP - Paso 4-Práctica2-Laboratorio RemotoDaniel Guzman RomeroAún no hay calificaciones

- Practica Redes 5.2.7Documento12 páginasPractica Redes 5.2.7Rosa RubioAún no hay calificaciones

- Practica de Laboratorio 5 5 2 Reto de LiDocumento3 páginasPractica de Laboratorio 5 5 2 Reto de Ligriseldina cordobaAún no hay calificaciones

- Unidad 2 - Tarea 3 - Grupo 2150521 - 3Documento96 páginasUnidad 2 - Tarea 3 - Grupo 2150521 - 3lilianaAún no hay calificaciones

- Actividad 5.3.4: Configuración de Las ACL ExtendidasDocumento8 páginasActividad 5.3.4: Configuración de Las ACL ExtendidasemersonAún no hay calificaciones

- UF1879 - Equipos de interconexión y servicios de redDe EverandUF1879 - Equipos de interconexión y servicios de redAún no hay calificaciones

- Equipos de interconexión y servicios de red. IFCT0410De EverandEquipos de interconexión y servicios de red. IFCT0410Aún no hay calificaciones

- Prácticas de redes de datos e industrialesDe EverandPrácticas de redes de datos e industrialesCalificación: 4 de 5 estrellas4/5 (5)

- Asterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 5 de 5 estrellas5/5 (1)

- Administración de servicios web: Anatomía del internetDe EverandAdministración de servicios web: Anatomía del internetAún no hay calificaciones

- Instalación y configuración del software de servidor web. IFCT0509De EverandInstalación y configuración del software de servidor web. IFCT0509Aún no hay calificaciones

- Introducción Al Psoc5Lp: Teoría y aplicaciones prácticaDe EverandIntroducción Al Psoc5Lp: Teoría y aplicaciones prácticaAún no hay calificaciones