Documentos de Académico

Documentos de Profesional

Documentos de Cultura

SecurityGuide Chapter08

SecurityGuide Chapter08

Cargado por

Dane CobbTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

SecurityGuide Chapter08

SecurityGuide Chapter08

Cargado por

Dane CobbCopyright:

Formatos disponibles

Crear aplicaciones

ASP.NET seguras

Autenticacin, autorizacin y

comunicacin segura

Captulo 8: Seguridad de

ASP.NET

J.D. Meier, Alex Mackman, Michael Dunner y Srinath Vasireddy

Microsoft Corporation

Octubre de !!

Consulte la "#$ina de entrada como punto de partida y para obtener una descripci%n

completa del documento Crear aplicaciones ASP.NET seguras.

Resumen

&ste cap'tulo se presenta a modo de $u'a e incluye recomendaciones (ue le

ayudar#n a crear aplicaciones )eb AS".*&+ se$uras. Muchos de los conse,os y las

recomendaciones de este cap'tulo tambi-n pueden resultar .tiles para desarrollar

ser/icios )eb AS".*&+ y ob,etos .*&+ 0emotin$ alo,ados en AS".*&+.

Contenido

Ar(uitectura de se$uridad de AS".*&+

Autenticaci%n y autori1aci%n

Confi$urar la se$uridad

"ro$ramar la se$uridad

Autenticaci%n de )indo2s

Autenticaci%n mediante 3ormularios

Autenticaci%n de "assport

Autenticaci%n personali1ada

4dentidad del proceso para AS".*&+

Suplantaci%n

Obtener acceso a recursos de sistema

Obtener acceso a recursos de red

Comunicaci%n se$ura

Almacenar secretos

"rote$er los estados de sesi%n y /ista

Consideraciones acerca de las bater'as de ser/idores )eb

0esumen

Arquitectura de seguridad de ASP.NET

AS".*&+ act.a en combinaci%n con 44S, .*&+ 3rame2ork y los ser/icios de

se$uridad subyacentes proporcionados por el sistema operati/o para ofrecer una

serie de mecanismos de autenticaci%n y autori1aci%n. Dichos mecanismos se refle,an

en la ilustraci%n 5.6.

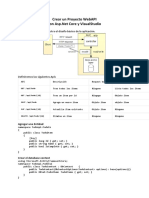

!nsert "gure: C#$8 % ASP.NET Security Ser&ices.gi'(

4lustraci%n 5.6

Servicios de seguridad de ASP.NET

7a ilustraci%n 5.6 muestra los mecanismos de autenticaci%n y autori1aci%n (ue

ofrecen 44S y AS".*&+. Cuando un cliente en/'a una solicitud )eb, se produce la

si$uiente secuencia de e/entos de autenticaci%n y autori1aci%n8

6. Se recibe la solicitud )eb 9++":S; de la red. "uede utili1arse SS7 para

prote$er la identidad del ser/idor :mediante certificados de ser/idor; y, a modo

opcional, la identidad del cliente.

Nota: SS7 tambi-n proporciona un canal se$uro para prote$er los datos

importantes (ue se transfieren del cliente al ser/idor :y /ice/ersa;.

. 44S autentica al llamador mediante la autenticaci%n b#sica, impl'cita, inte$rada

:*+7M o <erberos; o mediante certificados. Si el sitio, parcial o totalmente, no

re(uiere acceso autenticado, 44S puede confi$urarse para la autenticaci%n

an%nima. 44S crea un testi$o de acceso a )indo2s para cada uno de los

usuarios autenticados. Si selecciona la autenticaci%n an%nima, 44S crear# un

testi$o de acceso para la cuenta de usuario an%nima de 4nternet :(ue, de

manera predeterminada, es 4=S0>MAC94*&;.

?. 44S autori1a al llamador para (ue obten$a acceso al recurso solicitado. "ara

autori1ar el acceso se utili1an los permisos *+3S definidos por las listas AC7

ad,untas al recurso solicitado. 44S tambi-n puede confi$urarse para (ue acepte

solicitudes .nicamente de los e(uipos cliente con unas direcciones 4"

espec'ficas.

@. 44S transfiere el testi$o de acceso a )indo2s del llamador autenticado a

AS".*&+ :(ue puede ser el testi$o de acceso del usuario de 4nternet an%nimo

si se utili1a la autenticaci%n an%nima;.

A. AS".*&+ autentica al llamador.

Si se confi$ura AS".*&+ para la autenticaci%n de )indo2s, no se efectuar#

nin$.n otro tipo de autenticaci%n adicional en esta fase. AS".*&+ aceptar#

cual(uier testi$o (ue reciba de 44S.

Si se confi$ura AS".*&+ para la autenticaci%n mediante 3ormularios, las

credenciales (ue proporcione el llamador :mediante un formulario 9+M7; se

autenticar#n con un almac-n de datos (ue suele ser una base de datos de

MicrosoftB SC7 Ser/erD o un ser/icio de directorio Acti/e DirectoryB. Si

AS".*&+ se confi$ura para la autenticaci%n de "assport, el usuario ser#

rediri$ido a un sitio "assport y ser# el ser/icio de autenticaci%n de "assport el

(ue se encar$ar# de autenticar al usuario.

E. AS".*&+ autori1a el acceso al recurso o la operaci%n solicitados.

UrlAuthorizationModule :un m%dulo 9++" proporcionado por el sistema;

utili1a unas re$las de autori1aci%n confi$uradas en el archi/o )eb.confi$ :en

especial, en el elemento FauthorizationG; para $aranti1ar (ue el llamador

pueda obtener acceso al archi/o o la carpeta solicitados.

&n el caso de la autenticaci%n de )indo2s, FileAuthorizationModule :otro

m%dulo 9++"; comprueba (ue el llamador dispon$a de los permisos

necesarios para obtener acceso al recurso solicitado. &l testi$o de acceso del

llamador se compara con la AC7 de protecci%n del recurso.

7as funciones .*&+ tambi-n pueden utili1arse :mediante declaraciones o

pro$ramaci%n; para $aranti1ar (ue el llamador reciba autori1aci%n para

obtener acceso al recurso solicitado o para lle/ar a cabo la operaci%n

solicitada.

H. &l c%di$o de la aplicaci%n obtiene acceso a los recursos locales o remotos

mediante una determinada identidad. De forma predeterminada, AS".*&+ no

lle/a a cabo nin$una suplantaci%n, moti/o por el (ue es la cuenta de proceso

AS".*&+ confi$urada la (ue proporciona dicha identidad. Otras opciones

alternati/as incluyen la identidad del llamador ori$inal :si se habilita la

suplantaci%n; o una identidad de ser/icio confi$urada.

Equios selectores

7os puntos de autori1aci%n :o e(uipos selectores; de una aplicaci%n )eb AS".*&+

los proporcionan 44S y AS".*&+.

!!S

Con la autenticaci%n an%nima desacti/ada, 44S s%lo admite solicitudes de usuarios

(ue puede autenticar en su propio dominio o bien en un dominio de confian1a.

&n el caso de los tipos de archi/os est#ticos :como los archi/os .,p$, .$if y .htm,

archi/os (ue no est#n asi$nados a nin$una extensi%n 4SA"4;, 44S utili1a permisos

*+3S asociados al archi/o solicitado para lle/ar a cabo el control de acceso.

ASP.NET

7os e(uipos selectores de AS".*&+ incluyen los m%dulos UrlAuthorizationModule,

FileAuthorizationModule y peticiones de permisos "rincipal adem#s de

comprobaciones de funciones.

UrlAuthorizationModule

"uede confi$urar elementos FauthorizationG del archi/o )eb.confi$ de la aplicaci%n

para controlar los usuarios y $rupos de usuarios (ue deber'an tener acceso a la

aplicaci%n. 7a autori1aci%n se basa en el ob,eto !Princial almacenado en

"ttConte#t.User.

FileAuthorizationModule

&n cuanto a los tipos de archi/os (ue 44S asi$na a la extensi%n 4SA"4 de AS".*&+

:Aspnet>isapi.dll;, se reali1an comprobaciones de acceso autom#ticas mediante el

testi$o de )indo2s del usuario autenticado :(ue puede ser 4=S0>MAC94*&; y con

la AC7 ad,unta al archi/o AS".*&+ solicitado.

Nota: no es necesaria la suplantaci%n para (ue funcione la autori1aci%n de

archi/os.

7a clase FileAuthorizationModule s%lo reali1a comprobaciones de acceso para el

archi/o solicitado, no para los archi/os a los (ue el c%di$o obtiene acceso en la

p#$ina solicitada, a pesar de (ue se trate de accesos (ue comprueba 44S.

"or e,emplo, si solicita el archi/o Default.aspx y -ste contiene un control de usuario

incrustado :=sercontrol.ascx;, (ue a su /e1 incluye un marcador de ima$en :(ue

diri$e a 4ma$e.$if;, FileAuthorizationModule lle/ar# a cabo la comprobaci%n de

acceso para Default.aspx y =sercontrol.ascx, por(ue 44S asi$na estos tipos de

archi/o a la extensi%n 4SA"4 de AS".*&+.

FileAuthorizationModule no reali1a nin$una comprobaci%n para 4ma$e.$if por(ue

se trata de un archi/o est#tico (ue 44S controla internamente. *o obstante, dado (ue

44S comprueba el acceso para los archi/os est#ticos, el usuario autenticado tambi-n

necesita permisos de lectura para el archi/o y una AC7 confi$urada correctamente.

7a ilustraci%n 5. refle,a este escenario.

Nota ara administradores de sistemas: es preciso (ue el usuario autenticado

dispon$a de permisos de lectura *+3S para todos los archi/os (ue inter/ienen en

este escenario. 7a .nica /ariable hace referencia al e(uipo selector (ue se utili1ar#

para aplicar el control de acceso. 7a cuenta del proceso AS".*&+ s%lo necesita

acceso de lectura para los tipos de archi/o AS".*&+ re$istrados.

!nsert "gure: C#$8 ) ASP.NET and !!S *ate+eepers.gi'(

4lustraci%n 5.

Interaccin entre los equipos selectores de IIS y ASP.NET

&ste escenario permite impedir el acceso en la puerta de archi/os. Si confi$ura la

lista AC7 ad,unta a Default.aspx y denie$a el acceso a un determinado usuario, el

c%di$o de Default.aspx no podr# en/iar al cliente el control de usuario ni las

im#$enes incrustadas. Si el usuario solicita las im#$enes directamente, 44S reali1ar#

las comprobaciones de acceso -l mismo.

Peticiones de ermisos Princial $ comro%aciones de &unciones

e#l'citas

Adem#s de los e(uipos selectores confi$urables de 44S y AS".*&+, tambi-n puede

utili1ar las peticiones de permisos "rincipal :mediante declaraciones o pro$ramaci%n;

como mecanismo adicional de control de acceso de mayor precisi%n. 7as

comprobaciones de permisos "rincipal :(ue e,ecuta la clase

PrincialPermissionAttri%ute; permiten controlar el acceso a las clases, m-todos o

blo(ues de c%di$o indi/iduales en funci%n de la identidad y la pertenencia a $rupos

de los usuarios indi/iduales, se$.n se hayan definido en el ob,eto !Princial ad,unto

al subproceso en curso.

Nota: las peticiones de permisos "rincipal utili1adas para comprobar la

pertenencia a funciones son distintas de las llamadas !Princial.!s!nRole para la

comprobaci%n de la pertenencia a funcionesI las primeras dan lu$ar a una

excepci%n si el llamador no es miembro de la funci%n especificada, mientras (ue

las .ltimas se limitan a de/ol/er un /alor booleano para confirmar la pertenencia a

las funciones.

Con la autenticaci%n de )indo2s, AS".*&+ ad,unta de forma autom#tica un ob,eto

(indo)sPrincial (ue representa al usuario autenticado en la solicitud )eb actual

:mediante "ttConte#t.User;. 7a autenticaci%n mediante 3ormularios y de "assport

crea un ob,eto *enericPrincial con la identidad adecuada, pero sin funciones, y lo

ad,unta a "ttConte#t.User.

M+s in&ormaci,n

J Si desea obtener m#s informaci%n acerca de c%mo confi$urar la se$uridad,

consulte KConfi$urar la se$uridadK en este mismo cap'tulo.

J Si desea obtener m#s informaci%n acerca de c%mo pro$ramar la se$uridad :y

los ob,etos !Princial;, consulte K"ro$ramar la se$uridadK en este mismo

cap'tulo.

Estrategias de autenticaci,n $ autorizaci,n

AS".*&+ proporciona una serie de mecanismos de autori1aci%n mediante

declaraciones y pro$ramaci%n (ue pueden utili1arse ,unto con una $ran /ariedad de

es(uemas de autenticaci%n. De este modo puede desarrollar una estrate$ia de

autori1aci%n exhausti/a y otra (ue pueda confi$urarse para ofrecer diferentes $rados

de $ranularidad8 por e,emplo, por usuario o por $rupo :basado en funciones;.

&sta secci%n describe las opciones de autori1aci%n :tanto confi$urables como

pro$ram#ticas; disponibles para una serie de opciones de autenticaci%n (ue se

utili1an habitualmente.

A continuaci%n se resumen las opciones de autenticaci%n8

J Autenticaci%n de )indo2s con suplantaci%n

J Autenticaci%n de )indo2s sin suplantaci%n

J Autenticaci%n de )indo2s con identidad fi,a

J Autenticaci%n mediante 3ormularios

J Autenticaci%n de "assport

-ciones de autorizaci,n disoni%les

7a si$uiente tabla refle,a el con,unto de opciones de autori1aci%n disponibles. Se

indica para cada opci%n si son necesarias la autenticaci%n de )indo2s o la

suplantaci%n. &n caso de no ser necesaria la autenticaci%n de )indo2s, se indica la

opci%n de autori1aci%n espec'fica disponible para el resto de los tipos de

autenticaci%n. &sta tabla le permitir# a,ustar el funcionamiento de su estrate$ia de

autenticaci%nLautori1aci%n.

+abla 5.68 autenticacin de Windows y requisitos de suplantacin

Opci%n de autori1aci%n 0e(uiere autenticaci%n

de )indo2s

0e(uiere suplantaci%n

3ileAuthori1ationModule S' *o

=rlAuthori1ationModule *o *o

"eticiones de permisos

"rincipal

*o *o

3unciones .*&+ *o *o

3unciones de Ser/icios

&mpresariales

S' S' :en la aplicaci%n )eb

AS".*&+;

"ermisos *+3S :para tipos

de archi/os est#ticos

solicitados directamenteI

no asi$nados a

extensiones 4SA"4;

*LD8 estos archi/os no los

controla AS".*&+.

Si se utili1a cual(uier

mecanismo de

autenticaci%n 44S :distinto

del an%nimo;, los permisos

deber'an confi$urarse para

usuarios autenticados

indi/idualmente.

*o :44S reali1a la

comprobaci%n de acceso.;

Si se utili1a la autenticaci%n

an%nima, deber'an

confi$urarse los permisos

de 4=S0>MAC94*&.

"ermisos *+3S :para

archi/os a los (ue obtiene

acceso el c%di$o de la

aplicaci%n )eb;

*o *o

Si se e,ecuta la

suplantaci%n, confi$ure las

listas AC7 se$.n la

identidad de )indo2s

suplantada, (ue puede ser

el llamador ori$inal o la

identidad especificada en el

elemento Fidentit$G de

)eb.confi$M.

M 7a identidad suplantada puede corresponder al llamador ori$inal o la identidad

especificada en el elemento Fidentit$G de )eb.confi$. Obser/e los dos si$uientes

elementos Fidentit$G.

<identity impersonate="true" />

<identity impersonate="true" userName="Bob" password="pwd" />

7a primera confi$uraci%n se traduce en la suplantaci%n del llamador ori$inal :se$.n lo

haya autenticado 44S;, mientras (ue la se$unda da lu$ar a la identidad Nob. 7a

se$unda confi$uraci%n no es recomendable por dos moti/os8

J &xi$e conceder a la identidad del proceso AS".*&+ el pri/ile$io OActuar como

parte del sistema operati/oP del sistema operati/o Microsoft )indo2sB !!!.

J +ambi-n re(uiere incluir una contraseQa de texto sin cifrar en el archi/o

)eb.confi$.

Ambas restricciones se eliminar#n en la si$uiente /ersi%n de .*&+ 3rame2ork.

Autenticaci,n de (indo)s con sulantaci,n

7os si$uientes elementos de confi$uraci%n muestran c%mo habilitar la autenticaci%n

de )indo2s :44S; y la suplantaci%n mediante declaraciones en los archi/os

)eb.confi$ o Machine.confi$.

Nota: es recomendable confi$urar la autenticaci%n en funci%n de cada aplicaci%n

en el archi/o )eb.confi$ de las aplicaciones.

<authentication mode="Windows" />

<identity impersonate="true" />

Con esta confi$uraci%n, el c%di$o de la aplicaci%n AS".*&+ suplanta al llamador

autenticado por 44S.

Seguridad con&igura%le

&l empleo de la autenticaci%n de )indo2s ,unto con la funcionalidad de suplantaci%n

ofrece las si$uientes opciones de autori1aci%n8

J .istas AC. de (indo)s

J Recursos solicitados or los clientes. FileAuthorizationModule de

AS".*&+ reali1a comprobaciones de acceso para los tipos de archi/o

solicitados (ue se hayan asi$nado a la 4SA"4 de AS".*&+. A fin de reali1ar

dichas comprobaciones de acceso se utili1a el testi$o de acceso del

llamador ori$inal y la lista AC7 ad,untos a los recursos solicitados.

&n el caso de los tipos de archi/o est#ticos :no asi$nados a nin$una

extensi%n 4SA"4;, 44S reali1a comprobaciones de acceso mediante el

testi$o de acceso del llamador y la lista AC7 ad,unta al archi/o.

J Recursos a los que o%tiene acceso la alicaci,n. "ueden confi$urarse

las listas AC7 de )indo2s de los recursos a los (ue obten$a acceso la

aplicaci%n :archi/os, carpetas, cla/es de re$istro, ob,etos de Acti/e

Directory, etc.; en funci%n del llamador ori$inal.

J Autorizaci,n mediante direcciones UR.. 7a autori1aci%n mediante

direcciones =07 se confi$ura en el archi/o )eb.confi$. Con la autenticaci%n

de )indo2s, los nombres de usuario adoptan la forma

Domain*ameR=ser*ame :*ombreDominioR*ombre=suario; y las funciones se

asi$nan una a una a los $rupos de )indo2s.

<authorization>

<deny user="DomainName\UserName" />

<allow roles="DomainName\WindowsGroup" />

</authorization>

J Funciones de Ser/icios Emresariales 0C-M12. 7as funciones se

almacenan en el cat#lo$o COMS. "uede confi$urar estas funciones con ayuda

de la herramienta de administraci%n o la secuencia de comandos de Ser/icios

de componentes.

Seguridad mediante rogramaci,n

7a se$uridad mediante pro$ramaci%n hace referencia a las comprobaciones de

se$uridad ubicadas en el c%di$o de la aplicaci%n )eb. 7as si$uientes opciones de

se$uridad mediante pro$ramaci%n est#n disponibles cuando se utili1a la

autenticaci%n de )indo2s con la funci%n de suplantaci%n.

J Peticiones de ermisos PrincialPermission

J 4mperati/as :en las l'neas del c%di$o del m-todo;

PrincipalPermission permCheck = new PrincipalPermission(

null, @"DomainName\WindowsGroup");

permCheck.Demand();

J Declarati/as :atributos pre/ios a las interfaces, clases y m-todos;

[PrincipalPermission(SecurityAction.Demand,

Role=@"DomainName\WindowsGroup)]

J Comro%aciones de &unciones e#l'citas. "uede reali1ar la comprobaci%n

de funciones mediante la interfa1 !Princial.

IPrincipal.IsInRole(@"DomainName\WindowsGroup");

J Funciones de Ser/icios Emresariales 0C-M12. "uede reali1ar la

comprobaci%n de funciones mediante pro$ramaci%n con la clase Conte#tUtil.

ContextUtil.IsCallerInRole("Manager")

Escenarios de uso

=tilice la autenticaci%n de )indo2s y la suplantaci%n cuando se den las si$uientes

condiciones8

J 7os usuarios de la aplicaci%n tienen cuentas de )indo2s (ue puede autenticar

el ser/idor.

J &s necesario transferir el contexto de se$uridad del llamador ori$inal al ni/el

medio o al ni/el de datos de la aplicaci%n )eb para admitir la autori1aci%n de

$ranularidad fina :por usuario;.

J Se re(uiere transferir el contexto de se$uridad del llamador ori$inal a los

ni/eles indirectos a fin de admitir la auditor'a de ni/el del sistema operati/o.

Antes de utili1ar la suplantaci%n con la aplicaci%n, ase$.rese de (ue comprende las

repercusiones de este enfo(ue en relaci%n con el empleo del modelo de subsistema

de confian1a. Se ha lle/ado a cabo un compendio de dichas repercusiones, (ue se

presentan en la secci%n KSeleccionar un modelo de acceso a los recursosK en el

cap'tulo ?, KAutenticaci%n y autori1aci%n.K

&ntre las des/enta,as de la suplantaci%n fi$uran8

J &scalabilidad reducida de la aplicaci%n debido a la imposibilidad de a$rupar

efecti/amente conexiones de bases de datos.

J Mayor esfuer1o de administraci%n por(ue las listas AC7 de los recursos

ser/idor deben confi$urarse para cada uno de los usuarios.

J 7a dele$aci%n exi$e la autenticaci%n <erberos y un entorno confi$urado

correctamente.

M+s in&ormaci,n

J Si desea obtener m#s informaci%n acerca de la autenticaci%n de )indo2s,

consulte la secci%n KAutenticaci%n de )indo2sK en este mismo cap'tulo.

J Si desea obtener m#s informaci%n acerca de la suplantaci%n, consulte el

apartado KSuplantaci%nK (ue fi$ura m#s adelante en este cap'tulo.

J Si desea obtener m#s informaci%n acerca de la autori1aci%n mediante

direcciones =07, consulte K*otas acerca de la autori1aci%n mediante

direcciones =07K en este mismo cap'tulo.

J Si desea obtener m#s informaci%n acerca de las funciones de Ser/icios

&mpresariales :COMS;, consulte el cap'tulo T, KSe$uridad de la aplicaci%n de

Ser/icios &mpresarialesK.

J Si desea obtener m#s informaci%n acerca de las peticiones

PrincialPermission, consulte el apartado K4dentidades y principalesK del

cap'tulo , KModelo de se$uridad para aplicaciones AS".*&+K.

Autenticaci,n de (indo)s sin sulantaci,n

7os si$uientes elementos de confi$uraci%n muestran c%mo habilitar la autenticaci%n

de )indo2s :44S; sin suplantaci%n de forma declarati/a en el archi/o )eb.confi$.

<authentication mode="Windows" />

<!-- The following setting is equivalent to having no identity element -->

<identity impersonate="false" />

Seguridad con&igura%le

&l empleo de la autenticaci%n de )indo2s sin la suplantaci%n ofrece las si$uientes

opciones de autori1aci%n8

J .istas AC. de (indo)s

J Recursos solicitados or los clientes. FileAuthorizationModule de

AS".*&+ reali1a comprobaciones de acceso para los tipos de archi/o

solicitados (ue se hayan asi$nado a la 4SA"4 de AS".*&+. A fin de reali1ar

dichas comprobaciones de acceso se utili1a el testi$o de acceso del

llamador ori$inal y la lista AC7 ad,untos a los recursos solicitados. *o se

re(uiere la suplantaci%n.

&n el caso de los tipos de archi/o est#ticos :no asi$nados a nin$una

extensi%n 4SA"4;, 44S reali1a comprobaciones de acceso mediante el

testi$o de acceso del llamador y la lista AC7 ad,untos al archi/o.

J Recursos a los que o%tiene acceso la alicaci,n. "uede confi$urar las

listas AC7 de )indo2s de los recursos a los (ue ten$a acceso la

aplicaci%n :archi/os, carpetas, cla/es de re$istro, ob,etos de Acti/e

Directory, etc.; con la identidad del proceso AS".*&+.

J Autorizaci,n mediante direcciones UR.. 7a autori1aci%n mediante

direcciones =07 se confi$ura en el archi/o )eb.confi$. Con la autenticaci%n

de )indo2s, los nombres de usuario adoptan la forma

Domain*ameR=ser*ame y las funciones se asi$nan una a una a los $rupos de

)indo2s.

<authorization>

<deny user="DomainName\UserName" />

<allow roles="DomainName\WindowsGroup" />

</authorization>

Seguridad mediante rogramaci,n

+iene a su disposici%n las si$uientes opciones de se$uridad mediante pro$ramaci%n8

J Peticiones de ermisos Princial

J 4mperati/as

PrincipalPermission permCheck = new PrincipalPermission(

null, @"DomainName\WindowsGroup");

permCheck.Demand();

J Declarati/as

[PrincipalPermission(SecurityAction.Demand,

Role=@"DomainName\WindowsGroup")]

J Comro%aciones de &unciones e#l'citas. "uede reali1ar la comprobaci%n

de funciones mediante la interfa1 !Princial.

IPrincipal.IsInRole(@"DomainName\WindowsGroup");

Escenarios de uso

=tilice la autenticaci%n de )indo2s sin suplantaci%n cuando se den las si$uientes

condiciones8

J 7os usuarios de la aplicaci%n tienen cuentas de )indo2s (ue puede autenticar

el ser/idor.

J Desea utili1ar una identidad fi,a para obtener acceso a los recursos indirectos

:bases de datos por e,emplo; a fin de admitir la a$rupaci%n de conexiones.

M+s in&ormaci,n

J Si desea obtener m#s informaci%n acerca de la autenticaci%n de )indo2s,

consulte la secci%n KAutenticaci%n de )indo2sK en este mismo cap'tulo.

J Si desea obtener m#s informaci%n acerca de la autori1aci%n mediante

direcciones =07, consulte O*otas acerca de la autori1aci%n mediante

direcciones =07K (ue encontrar# m#s adelante en este mismo cap'tulo.

J Si desea obtener m#s informaci%n acerca de las peticiones

PrincialPermission, consulte el apartado K"rincipalsK de la secci%n

O4ntroducci%nK de esta $u'a.

Autenticaci,n de (indo)s con identidad &i3a

&l elemento Fidentit$G del archi/o )eb.confi$ es compatible con los atributos

opcionales de nombre de usuario y contraseQa, lo cual permite confi$urar una

identidad fi,a espec'fica para (ue la aplicaci%n la suplante. &l si$uiente fra$mento del

archi/o de confi$uraci%n es una muestra de este enfo(ue.

<identity impersonate="true" userName="DomainName\UserName"

password="ClearTextPassword" />

Escenarios de uso

&ste enfo(ue no es recomendable para la /ersi%n actual :/ersi%n 6; de .*&+

3rame2ork en entornos se$uros por dos moti/os8

J 7os nombres de usuario y las contraseQas no deber'an almacenarse en

formato de texto sin cifrar en los archi/os de confi$uraci%n, en especial en los

archi/os de confi$uraci%n (ue se almacenan en los directorios /irtuales.

J &n )indo2s !!!, este enfo(ue obli$a a conceder a la cuenta de proceso

AS".*&+ el pri/ile$io OActuar como parte del sistema operati/oP. &sta

concesi%n reduce la se$uridad de la aplicaci%n )eb y aumenta el ries$o de la

amena1a en caso de (ue un intruso pudiera lle$ar a exponer el proceso de la

aplicaci%n )eb.

.*&+ 3rame2ork /ersi%n 6.6 incluir# una me,ora para este escenario en )indo2s

!!!8

J Se cifrar#n las credenciales.

J &l inicio de sesi%n lo lle/ar# a cabo el proceso 44S, de manera (ue AS".*&+ no

re(uiera el pri/ile$io OActuar como parte del sistema operati/oP.

Autenticaci,n mediante Formularios

7os si$uientes elementos de confi$uraci%n muestran c%mo habilitar la autenticaci%n

mediante 3ormularios mediante declaraciones en el archi/o )eb.confi$.

<authentication mode="Forms" >

<forms loginUrl="logon.aspx" name="AuthCookie" timeout="60" path="/">

</forms>

</authentication>

Seguridad con&igura%le

&l empleo de la autenticaci%n mediante 3ormularios pone a su disposici%n las

si$uientes opciones de autori1aci%n8

J 7istas AC7 de )indo2s

J Recursos solicitados or los clientes. 7os recursos solicitados exi$en

(ue las listas AC7 permitan el acceso de lectura a la cuenta an%nima de

usuario de 4nternet. :44S deber'a confi$urarse para permitir el acceso

an%nimo cuando se utili1a la autenticaci%n mediante 3ormularios.;

7a autori1aci%n de archi/os de AS".*&+ no est# disponible por(ue

re(uiere la autenticaci%n de )indo2s.

J Recursos a los que o%tiene acceso la alicaci,n. "ueden confi$urarse

las listas AC7 de )indo2s de los recursos a los (ue obten$a acceso la

aplicaci%n :archi/os, carpetas, cla/es de re$istro, ob,etos de Acti/e

Directory, etc.; con la identidad del proceso AS".*&+.

J Autorizaci,n mediante direcciones UR.

Confi$ure la autori1aci%n mediante direcciones =07 en el archi/o )eb.confi$.

Al utili1ar la autenticaci%n mediante 3ormularios, el formato de los nombres de

usuario /iene determinado por el almac-n de datos personali1ado8 una base

de datos de SC7 Ser/er o Acti/e Directory.

J Si utili1a un almac-n de datos de SC7 Ser/er8

<authorization>

<deny users="?" />

<allow users="Mary,Bob,Joe" roles="Manager,Sales" />

</authorization>

J Si utili1a Acti/e Directory como almac-n de datos, los nombres de usuario

y de los $rupos adoptar#n el formato U.A!!8

<authorization>

<deny users="someAccount@domain.corp.yourCompany.com" />

<allow roles ="CN=Smith James,CN=FTE_northamerica,CN=Users,

DC=domain,DC=corp,DC=yourCompany,DC=com" />

</authorization>

Seguridad mediante rogramaci,n

+iene a su disposici%n las si$uientes opciones de se$uridad mediante pro$ramaci%n8

J Peticiones de ermisos Princial

J 4mperati/as

PrincipalPermission permCheck = new PrincipalPermission(

null, "Manager");

permCheck.Demand();

J Declarati/as

[PrincipalPermission(SecurityAction.Demand,

Role="Manager")]

J Comro%aciones de &unciones e#l'citas. "uede reali1ar la comprobaci%n

de funciones mediante la interfa1 !Princial.

IPrincipal.IsInRole("Manager");

Escenarios de uso

7a autenticaci%n mediante 3ormularios resulta espec'ficamente id%nea para las

aplicaciones de 4nternet. =tilice la autenticaci%n mediante 3ormularios si8

J 7os usuarios de la aplicaci%n no tienen cuentas de )indo2s.

J Desea (ue los usuarios inicien sesi%n en la aplicaci%n escribiendo las

credenciales en un formulario 9+M7.

M+s in&ormaci,n

J Si desea obtener m#s informaci%n acerca de la autenticaci%n mediante

3ormularios, consulte la secci%n KAutenticaci%n mediante 3ormulariosK (ue

fi$ura m#s adelante en este mismo cap'tulo.

J Si desea obtener m#s informaci%n acerca de la autori1aci%n mediante

direcciones =07, consulte K*otas acerca de la autori1aci%n mediante

direcciones =07K en este mismo cap'tulo.

Autenticaci,n de Passort

7os si$uientes elementos de confi$uraci%n muestran c%mo habilitar la autenticaci%n

de "assport de forma declarati/a en el archi/o )eb.confi$.

<authentication mode="Passport" />

Escenarios de uso

7a autenticaci%n de "assport se utili1a en 4nternet cuando los usuarios de la

aplicaci%n no tienen cuentas de )indo2s y se desea implementar una soluci%n de

inicio de sesi%n .nico. 7os usuarios (ue hayan iniciado una sesi%n pre/iamente con

una cuenta "assport en un sitio de "assport no tendr#n (ue /ol/er a iniciar sesi%n en

su sitio si -ste se ha confi$urado para la autenticaci%n de "assport.

Con&igurar la seguridad

&n esta secci%n se presentan los pasos (ue deben reali1arse para confi$urar la

se$uridad de una aplicaci%n )eb de AS".*&+. 7a ilustraci%n 5.? resume estos

pasos.

!nsert "gure: C#$8 ) Con"guring ASP.NET Security.gi'(

4lustraci%n 5.?

Confgurar la seguridad de una aplicacin ASP.NET

Con&igurar los ar+metros de !!S

"ara confi$urar la se$uridad de 44S debe se$uir los si$uientes pasos8

6. Si lo desea, puede instalar un certificado de ser/idor )eb :si necesita SS7;.

Si desea obtener m#s informaci%n, consulte KC%mo confi$urar SS7 en un

ser/idor )ebK en la secci%n de referencia de este manual.

. Confi$ure la autenticaci%n de 44S

?. Si lo desea, confi$ure la asi$naci%n de certificados de cliente :si utili1a la

autenticaci%n mediante certificados;.

Si desea obtener m#s informaci%n acerca de la asi$naci%n de certificados de

cliente, consulte el art'culo C?6?!H!, O9o2 to Confi$ure Client Certificate

Mappin$s in 4nternet 4nformation Ser/ices :44S; A.!K :en in$l-s; (ue encontrar#

en la base de conocimiento Microsoft <no2led$e Nase.

@. Confi$ure los permisos *+3S para archi/os y carpetas. &ntre dichos recursos,

44S y FileAuthorizationModule de AS".*&+ comprueban (ue el usuario

autenticado :o la cuenta an%nima de usuario de 4nternet; dispon$a de los

derechos de acceso necesarios :se$.n la confi$uraci%n AC7; para obtener

acceso al archi/o solicitado.

Con&igurar los ar+metros de ASP.NET

7os par#metros de confi$uraci%n del ni/el de aplicaci%n se almacenan en los

archi/os )eb.confi$, ubicados en el directorio ra'1 /irtual de la aplicaci%n y, en

ocasiones, tambi-n en subcarpetas adicionales :esta confi$uraci%n puede suplantar

al$unas /eces la confi$uraci%n de la carpeta principal;.

6. Con&igurar la autenticaci,n. Deber'a confi$urarse en todos y cada uno de los

archi/os )eb.confi$ de las aplicaciones (ue se encuentran en el directorio ra'1

/irtual de la aplicaci%n :no en el archi/o Machine.confi$;.

<authentication mode="Windows|Forms|Passport|None" />

. Con&igurar la sulantaci,n. De manera predeterminada, las aplicaciones

AS".*&+ no aplican la suplantaci%n. 7as aplicaciones se e,ecutan mediante la

identidad del proceso confi$urada de AS".*&+ :(ue suele ser AS"*&+;,

utili1ada para obtener acceso a los recursos. 7a suplantaci%n s%lo resulta

necesaria en situaciones como las si$uientes8

J Cuando se utili1a Ser/icios &mpresariales y se desea utili1ar funciones de

Ser/icios &mpresariales :COMS; para autori1ar el acceso a las funciones

(ue ofrecen los componentes re/isados.

J 44S est# confi$urado para la autenticaci%n an%nima y se desea utili1ar la

cuenta an%nima de usuario de 4nternet para obtener acceso a los recursos.

Si desea obtener m#s informaci%n acerca de este enfo(ue, consulte el

apartado KObtener acceso a recursos de redK (ue fi$ura m#s adelante en

este cap'tulo.

J &s necesario transmitir el contexto de se$uridad del usuario autenticado al

si$uiente ni/el :la base de datos, por e,emplo;.

J 9a expuesto una aplicaci%n AS" cl#sica en AS".*&+ y desea el mismo

comportamiento de suplantaci%n. 7as aplicaciones AS" cl#sicas suplantan

al llamador de forma predeterminada.

"ara confi$urar la suplantaci%n de AS".*&+, utilice el si$uiente elemento

Fidentit$G del archi/o )eb.confi$ de la aplicaci%n.

<identity impersonate="true" />

?. Con&igurar la autorizaci,n. 7a autori1aci%n mediante direcciones =07

determina si un usuario o funci%n pueden emitir un /erbo 9++" :por e,emplo,

V&+, 9&AD y "OS+; para un archi/o espec'fico. "ara implementar la

autori1aci%n mediante direcciones =07 es preciso (ue lle/e cabo las

si$uientes tareas.

a. A$re$ue un elemento FauthorizationG al archi/o )eb.confi$ ubicado en el

directorio ra'1 /irtual de la aplicaci%n.

b. 0estrin,a el acceso a los usuarios y las funciones mediante los atributos

allo) y den$. &l si$uiente e,emplo del archi/o )eb.confi$ utili1a la

autenticaci%n de )indo2s y permite (ue tanto Nob como Mary obten$an

acceso, pero se lo denie$a al resto de los usuarios.

<authorization>

<allow users="DomainName\Bob, DomainName\Mary" />

<deny users="*" />

</authorization>

!mortante: es preciso a$re$ar Fden$ usersWKXKLG o Fden$ usersWKMKLG

al final del elemento FauthorizationGI de lo contrario, se conceder# el

acceso a todas las identidades autenticadas.

Notas acerca de la autorizaci,n mediante direcciones UR.

+en$a en cuenta los si$uientes aspectos cuando confi$ure la autori1aci%n mediante

direcciones =078

J KMK hace referencia a todas las identidades.

J KXK hace referencia a las identidades no autenticadas :es decir, la identidad

an%nima;.

J *o es necesario aplicar la suplantaci%n para (ue funcione la autori1aci%n

mediante direcciones =07.

J 7a confi$uraci%n de la autori1aci%n en el archi/o )eb.confi$ suele hacer

referencia a todos los archi/os del directorio actual, as' como a todos los

subdirectorios :excepto (ue un subdirectorio conten$a su propio archi/o

)eb.confi$ con un elemento FauthorizationG;. &n este caso, la confi$uraci%n

del subdirectorio sustituye la del directorio principal;.

Nota: la autori1aci%n mediante direcciones =07 s%lo se aplica a los tipos de

archi/os a los (ue 44S asi$na la extensi%n 4SA"4 de AS".*&+, aspnet>isapi.dll.

"uede utili1ar la eti(ueta FlocationG para (ue la confi$uraci%n de la

autori1aci%n se apli(ue a un archi/o o directorio espec'ficos. &l si$uiente

e,emplo muestra c%mo aplicar la autori1aci%n a un archi/o espec'fico

:"a$e.aspx;.

<location path="page.aspx" />

<authorization>

<allow users="DomainName\Bob, DomainName\Mary" />

<deny users="*" />

</authorization>

</location>

J 7os usuarios y las funciones de la autori1aci%n mediante direcciones =07 se

determinan mediante la confi$uraci%n de la autenticaci%n8

J Cuando se establece el elemento en Fauthentication modeWP)indo2sP

LG, se autori1a el acceso para las cuentas de usuario y los $rupos de

)indo2s.

7os nombres de usuario adoptan la forma

KDomain*ameR)indo2s=ser*ameK

:O*ombreDominioR*ombre=suario)indo2sP;.

7os nombres de las funciones adoptan la forma

KDomain*ameR)indo2sVroup*ameK

:O*ombreDominioR*ombreVrupo)indo2sP;.

Nota: el $rupo de administradores local se denomina

KN=47+4*RAdministratorsK. &l $rupo de usuarios local se denomina

KN=47+4*R=sersK.

J Cuando el elemento Fauthentication modeWP3ormsP LG se establece en la

autenticaci%n mediante 3ormularios, se autori1an los usuarios y las

funciones para el ob,eto !Princial almacenado en el contexto 9++"

actual. "or e,emplo, si utili1a formularios para autenticar usuarios con una

base de datos, estar# concediendo la autori1aci%n se$.n las funciones

obtenidas de la base de datos.

J Cuando el elemento del modo de autenticaci%n se establece en "assport

:Fauthentication modeWP"assportP LG;, la autori1aci%n se efect.a con

relaci%n al identificador del usuario de "assport :"=4D; o las funciones

obtenidas de un almac-n. "or e,emplo, puede asi$nar un "=4D a una

cuenta y con,unto de funciones determinados almacenados en una base

de datos SC7 Ser/er o en Acti/e Directory.

Nota: esta funci%n se inte$rar# en el sistema operati/o Microsoft )indo2s

Ser/er !!?.

J Cuando se establece el modo de autenticaci%n en nin$uno

:Fauthentication modeWP*oneP LG;, no se reali1a nin$una autori1aci%n.

K*oneK indica (ue no se desea reali1ar nin$una autenticaci%n o (ue no se

desea utili1ar nin$uno de los m%dulos de autenticaci%n .*&+ sino un

mecanismo personali1ado propio.

*o obstante, si utili1a la autenticaci%n personali1ada, deber'a crear un

ob,eto !Princial con funciones y almacenarlo en "ttConte#t.User.

Cuando, posteriormente, lle/e a cabo la autori1aci%n mediante direcciones

=07, -sta se e,ecutar# con el usuario y las funciones :independientemente

de c%mo se obten$an; almacenadas en el ob,eto !Princial.

E3emlos de la autorizaci,n mediante direcciones UR.

7a si$uiente lista muestra la sintaxis de al$unos e,emplos habituales de la

autori1aci%n mediante direcciones =07.

J Dene$ar el acceso a la cuenta an%nima.

<deny users="?" />

J Dene$ar el acceso a todos los usuarios.

<deny users="*" />

J Dene$ar el acceso a la funci%n Mana$er.

<deny roles="Manager"/>

J &,emplo de la autenticaci%n mediante 3ormularios

<configuration>

<system.web>

<authentication mode="Forms" >

<forms name=".ASPXUSERDEMO"

loginUrl="login.aspx"

protection="All" timeout="60" />

</authentication>

<authorization>

<deny users="jdoe@somewhere.com" />

<deny users="?" />

</authorization>

</system.web>

</configuration>

M+s in&ormaci,n

&l elemento FauthorizationG funciona con el ob,eto !Princial actual almacenado en

"ttConte#t.User y "ttConte#t.Request.RequestT$e.

Proteger recursos

6. =tilice listas AC7 de )indo2s para prote$er recursos, incluidos archi/os,

carpetas y cla/es de re$istro.

Si no utili1a la suplantaci%n, cual(uier recurso al (ue necesite obtener acceso

la aplicaci%n deber# disponer de una lista AC7 (ue conceda, como m'nimo, el

acceso de lectura a la cuenta de proceso de AS".*&+.

Si utili1a la suplantaci%n, los archi/os y las cla/es de re$istro deben contar con

listas AC7 (ue concedan, como m'nimo, acceso de lectura al usuario

autenticado :o a la cuenta an%nima de usuario de 4nternet, en caso de ser

efecti/a la autenticaci%n an%nima;.

. "rote,a los archi/os )eb.confi$ y Machine.confi$8

J Utilice las listas AC. correctas. Si AS".*&+ utili1a la suplantaci%n, la

identidad suplantada re(uerir# acceso de lectura. De lo contrario, ser# la

identidad del proceso AS".*&+ la (ue re(uerir# el acceso de lectura.

&specifi(ue los si$uientes ni/eles de permisos AC7 en los archi/os

)eb.confi$ y Machine.confi$.

Sistema8 Control total

Administradores8 Control total

4dentidad de proceso o identidad suplantada8 lectura

Si no utili1a la suplantaci%n para la cuenta an%nima de usuario de 4nternet

:4=S0>MAC94*&;, deber'a dene$ar el acceso a esta cuenta.

Nota: si su aplicaci%n se asi$na a un recurso compartido =*C, la

identidad =*C re(uerir# el acceso de lectura tambi-n para los archi/os de

confi$uraci%n.

J &limine los m%dulos 9++" no deseados. Machine.confi$ contiene una

serie de m%dulos 9++" predeterminados :incluidos en el elemento

FhttModulesG;. &stos m%dulos son8

J )indo2sAuthenticationModule

J 3ormsAuthenticationModule

J "assportAuthenticationModule

J =rlAuthori1ationModule

J 3ileAuthori1ationModule

J OutputCacheModule

J SessionStateModule

Si su aplicaci%n no utili1a nin$.n m%dulo en especial, elim'nelo para e/itar

en el futuro cual(uier posible problema de se$uridad asociado con un

determinado m%dulo debido a su explotaci%n por la aplicaci%n.

?. Si lo desea, blo(uee la confi$uraci%n mediante el elemento FlocationG y el

atributo allo)-/erride45&alse5, tal como se describe m#s aba,o.

6loquear los ar+metros de con&iguraci,n

7os par#metros de confi$uraci%n son ,er#r(uicos. 7a confi$uraci%n del archi/o

)eb.confi$ de los subdirectorios sustituye la confi$uraci%n del archi/o )eb.confi$ de

los directorios principales. Adem#s, la confi$uraci%n de )eb.confi$ tambi-n sustituye

a la de Machine.confi$.

"uede blo(uear la confi$uraci%n para impedir (ue sea sustituida en ni/eles inferiores

mediante el elemento FlocationG y el atributo allo)-/erride. "or e,emplo8

<location path="somepath" allowOverride="false" />

. . . arbitrary configuration settings . . .

</location>

+en$a en cuenta (ue la ruta de acceso puede hacer referencia a un sitio )eb o un

directorio /irtual y (ue se aplica al directorio desi$nado y a todos los subdirectorios.

Si establece el atributo allo)-/erride en el /alor OfalseP, e/itar# (ue los archi/os de

confi$uraci%n de ni/eles inferiores reemplacen la confi$uraci%n especificada en el

elemento FlocationG. 7a capacidad de blo(uear la confi$uraci%n puede aplicarse a

todos los tipos de confi$uraci%n, no s%lo a la confi$uraci%n de se$uridad de los

modos de autenticaci%n.

!medir que se descarguen los archi/os

"uede utili1ar la clase "ttFor%idden"andler para e/itar (ue se descar$uen

al$unos tipos de archi/os a tra/-s del )eb. &sta clase la utili1a internamente

AS".*&+ para e/itar la descar$a de al$unos archi/os de sistema :como por e,emplo

los archi/os de confi$uraci%n, incluido el archi/o )eb.confi$;. Si desea obtener una

lista completa de los tipos de archi/os (ue presentan este tipo de restricciones,

consulte la secci%n Fhtt"andlersG del archi/o Machine.confi$.

Considere la posibilidad de utili1ar "ttFor%idden"andler para los archi/os (ue la

aplicaci%n utili1a internamente pero (ue no se han concebido para la descar$a.

Nota: tambi-n deber'a prote$er los archi/os mediante listas AC7 de )indo2s a fin

de poder controlar los usuarios (ue obtienen acceso a los archi/os cuando inician

una sesi%n en el ser/idor )eb.

Para utilizar "ttFor%idden"andler con el &in de e/itar la descarga de un

determinado tio de archi/o

6. Cree una asi$naci%n de aplicaci%n en 44S para el tipo de archi/o en cuesti%n y

as'$nela a Aspnet>isapi.dll.

a. &n la barra de tareas, ha$a clic en el bot%n !nicio, seleccione Programas,

"erramientas administrati/as y, finalmente, seleccione Ser/icios de

4nternet 4nformation Ser/er.

b. Seleccione el directorio /irtual de la aplicaci%n, ha$a clic con el bot%n

secundario del mouse :rat%n; y ha$a clic en Proiedades.

c. Seleccione Con&iguraci,n de la alicaci,n y ha$a clic en

Con&iguraci,n.

d. 9a$a clic en Agregar para crear una nue/a asi$naci%n de aplicaciones.

e. 9a$a clic en E#aminar y seleccione

c8R2inntRMicrosoft.*&+R3rame2orkR/6.!.?H!ARaspnet>isapi.dll.

f. &scriba la extensi%n de archi/o correspondiente al tipo de archi/o cuya

descar$a desee e/itar :por e,emplo, .abc; en el campo E#tensi,n.

$. Compruebe (ue est-n seleccionadas las opciones Todos los /er%os y

Motor de secuencias de comandos y (ue la opci%n Comro%ar que

e#iste el archi/o est- seleccionada.

h. 9a$a clic en Acetar para cerrar el cuadro de di#lo$o Agregar7Modi&icar

asignaci,n de e#tensi,n de alicaci,n.

i. 9a$a clic en Acetar para cerrar el cuadro de di#lo$o Con&iguraci,n de

la alicaci,n y, a continuaci%n, ha$a clic en Acetar para cerrar el cuadro

de di#lo$o Proiedades.

. A$re$ue una asi$naci%n F"tt"andlerG al archi/o )eb.confi$ para el tipo de

archi/o especificado.

A continuaci%n encontrar# un e,emplo para el tipo de archi/o .abc.

<httpHandlers>

<add verb="*" path="*.abc"

type="System.Web.HttpForbiddenHandler"/>

</httpHandlers>

Comunicaci,n segura

=tilice una combinaci%n de SS7 y la Se$uridad del protocolo de 4nternet :4"Sec; para

prote$er la se$uridad de los /'nculos de comunicaci%n.

M+s in&ormaci,n

J "ara obtener m#s informaci%n acerca de c%mo utili1ar SS7 para prote$er el

/'nculo con el ser/idor de bases de datos, consulte KC%mo utili1ar SS7 para

proporcionar comunicaciones se$uras con SC7 Ser/er !!!.K

J "ara obtener informaci%n acerca de c%mo utili1ar 4"Sec entre dos e(uipos,

consulte KC%mo utili1ar 4"Sec para $aranti1ar una comunicaci%n se$ura entre

dos ser/idores.K

Programar la seguridad

=na /e1 establecida la confi$uraci%n de se$uridad confi$urable de la aplicaci%n )eb,

deber# me,orar y a,ustar la directi/a de autori1aci%n de la aplicaci%n )eb mediante

pro$ramaci%n. &ste proceso incluye atributos .*&+ declarati/os de los ensamblados

y la e,ecuci%n de comprobaciones de autori1aci%n imperati/as del c%di$o.

&sta secci%n describe los pasos b#sicos de pro$ramaci%n necesarios para lle/ar a

cabo la autori1aci%n en una aplicaci%n )eb AS".*&+.

Un modelo de autorizaci,n

A continuaci%n se describe bre/emente el modelo b#sico para la autori1aci%n de

usuarios en la aplicaci%n )eb8

6. 0ecuperar credenciales

. Validar credenciales

?. 4ncluir usuarios en las funciones

@. Crear un ob,eto !Princial

A. 4ncluir el ob,eto !Princial en el contexto 9++" actual

E. &,ecutar la autori1aci%n en funci%n de la identidad del usuario o la pertenencia

a funciones

!mortante: los pasos 6 a A los e,ecuta autom#ticamente AS".*&+ si se ha

confi$urado la autenticaci%n de )indo2s. &n el caso de utili1ar otros mecanismos

de autenticaci%n :mediante 3ormularios, de "assport o personali1ado; es preciso

escribir el c%di$o pertinente para lle/ar a cabo estos pasos, tal como se describe a

continuaci%n.

Recuerar credenciales

Debe empe1arse por recuperar un con,unto de credenciales :nombre de usuario y

contraseQa; del usuario. Si la aplicaci%n no utili1a la autenticaci%n de )indo2s,

deber# comprobar (ue se $arantice correctamente la se$uridad de las credenciales

de texto no cifrado en la red a tra/-s de SS7.

8alidar credenciales

&n caso de haber confi$urado la autenticaci%n de )indo2s, las credenciales se

/alidar#n autom#ticamente mediante los ser/icios subyacentes.

Si utili1a un mecanismo de autenticaci%n distinto, deber# escribir el c%di$o pertinente

para /alidar las credenciales con un almac-n de datos tal como una base de datos

SC7 Ser/er o Acti/e Directory.

Si desea obtener m#s informaci%n acerca de c%mo almacenar de forma se$ura las

credenciales de usuario en una base de datos SC7 Ser/er, consulte KAutenticar

usuarios en una base de datosK en el cap'tulo 6, KSe$uridad del acceso a datosK.

!ncluir usuarios en las &unciones

&l almac-n de datos de usuario tambi-n deber'a incluir una lista de las funciones de

cada usuario. &s preciso escribir el c%di$o adecuado para recuperar la lista de

funciones del usuario /alidado.

Crear un o%3eto !Princial

7a autori1aci%n se reali1a con un usuario autenticado, cuya identidad y lista de

funciones se almacena en un ob,eto !Princial :(ue se transmite ,unto con el

contexto de la solicitud )eb actual;.

&n caso de haber confi$urado la autenticaci%n de )indo2s, AS".*&+ crear#

autom#ticamente un ob,eto (indo)sPrincial. Dicho ob,eto contiene la identidad

del usuario autenticado adem#s de una lista de funciones, (ue e(ui/ale a la lista de

$rupos de )indo2s a los (ue pertenece el usuario.

Si utili1a la autenticaci%n mediante 3ormularios, de "assport o un mecanismo

personali1ado, deber# escribir el c%di$o necesario en el controlador de e/entos

Alication9AuthenticateRequest de Vlobal.asax para crear un ob,eto !Princial.

.*&+ 3rame2ork proporciona la clase *enericPrincial, (ue deber'a utili1arse en la

mayor'a de los escenarios.

!ncluir el o%3eto !Princial en el conte#to "TTP actual

Ad,unte el ob,eto !Princial al contexto 9++" actual :mediante la /ariable

9ttpConte#t.User;. AS".*&+ lo hace autom#ticamente cuando se utili1a la

autenticaci%n de )indo2s. De lo contrario, deber# ad,untar el ob,eto de forma

manual.

E3ecutar la autorizaci,n en &unci,n de la identidad del usuario o la

ertenencia a &unciones

=tilice las funciones de .*&+ de forma declarati/a :para obtener la autori1aci%n de

clases o m-todos; o imperati/a en el c%di$o si la aplicaci%n re(uiere una l%$ica de

autori1aci%n de mayor $ranularidad.

"uede utili1ar las peticiones de permisos principales declarati/as o imperati/as

:mediante la clase PrincialPermission;, o bien e,ecutar las comprobaciones de

funciones expl'citas llamando al m-todo !Princial.!s!nRole02.

&l si$uiente e,emplo presupone (ue se utili1a la autenticaci%n de )indo2s y esbo1a

una petici%n declarati/a de permisos principales. &l m-todo (ue transfiere el atributo

s%lo se e,ecutar# si el usuario autenticado es miembro del $rupo Manager de

)indo2s. Si el llamador no es miembro de este $rupo, se $enerara una excepci%n

Securit$E#cetion.

[PrincipalPermission(SecurityAction.Demand,

Role=@"DomainName\Manager")]

public void SomeMethod()

{

}

&l si$uiente e,emplo muestra una comprobaci%n de funci%n del c%di$o expl'cita. &l

e,emplo asume (ue se utili1a la autenticaci%n de )indo2s. &n caso de utili1arse un

mecanismo de autenticaci%n distinto de )indo2s, el c%di$o si$ue siendo similar. &n

/e1 de con/ertir el ob,eto User a un ob,eto (indo)sPrincial, deber'a con/ertirse a

un ob,eto *enericPrincial.

// Extract the authenticated user from the current HTTP context.

// The User variable is equivalent to HttpContext.Current.User if you are using

// an .aspx or .asmx page

WindowsPrincipal authenticatedUser = User as WindowsPrincipal;

if (null != authenticatedUser)

{

// Note: To retrieve the authenticated user's username, use the

// following line of code

// string username = authenticatedUser.Identity.Name;

// Perform a role check

if (authenticatedUser.IsInRole(@"DomainName\Manager") )

{

// User is authorized to perform manager functionality

}

}

else

{

// User is not authorized to perform manager functionality

}

M+s in&ormaci,n

Si desea conocer un caso pr#ctico de implementaci%n del modelo descrito para la

autenticaci%n mediante 3ormularios, consulte la secci%n KAutenticaci%n mediante

3ormulariosK (ue fi$ura m#s adelante en este mismo cap'tulo.

Crear una clase !Princial ersonalizada

.*&+ 3rame2ork proporciona la clase *enericPrincial (ue deber'a utili1arse en la

mayor'a de los escenarios (ue recurren a un mecanismo de autenticaci%n distinto de

)indo2s. &sta clase permite e,ecutar comprobaciones de funciones a tra/-s del

m-todo !Princial.!s!nRole.

&n al$unas ocasiones (ui1#s resulte necesario implementar una clase !Princial

propia. Al$unos de los moti/os para implementar una clase !Princial propia8

J Se desean ampliar las funciones para la comprobaci%n de funciones. Cui1#s

desee utili1ar m-todos (ue permitan comprobar si un determinado usuario es

miembro de /arias funciones. "or e,emplo8

CustomPrincipal.IsInAllRoles( "Role", "Role2", "Role3" )

CustomPrincipal.IsInAnyRole( "Role1", "Role2", "Role3" )

J Cui1#s desea implementar un m-todo o propiedad adicional (ue de/uel/a una

lista de funciones en una matri1. "or e,emplo8

string[] roles = CustomPrincipal.Roles;

J Desea (ue la aplicaci%n fuerce la l%$ica ,er#r(uica de funciones. "or e,emplo,

un director $eneral se sit.a en un lu$ar de la ,erar(u'a superior al (ue ocupa

un director e,ecuti/o. &sta diferencia puede comprobarse con ayuda de

m-todos como los (ue se indican a continuaci%n.

CustomPrincipal.IsInHigherRole("Manager");

CustomPrincipal.IsInLowerRole("Manager");

J Desea implementar una iniciali1aci%n lenta de las listas de funciones. "or

e,emplo, (ui1#s desee car$ar de forma din#mica la lista de funciones s%lo

cuando se solicite una comprobaci%n de funci%n.

J Desea implementar la interfa1 !!dentit$ para (ue el usuario se identifi(ue con

un certificado :;<=ClientCerti&icate. "or e,emplo8

CustomIdentity id = CustomPrincipal.Identity;

X509ClientCertificate cert = id.ClientCertificate;

M+s in&ormaci,n

"ara obtener m#s informaci%n acerca de c%mo crear una clase !Princial propia,

consulte KC%mo implementar una clase 4"rincipal personali1adaK en la secci%n de

referencia de este manual.

Autenticaci,n de (indo)s

=tilice la autenticaci%n de )indo2s cuando los usuarios de la aplicaci%n dispon$an

de cuentas de )indo2s (ue pueda autenticar el ser/idor :por e,emplo, en escenarios

de intranets;.

Si confi$ura AS".*&+ para la autenticaci%n de )indo2s, 44S reali1ar# la

autenticaci%n de los usuarios mediante el mecanismo de autenticaci%n confi$urado

de 44S. 7a ilustraci%n 5.@ refle,a este escenario.

!nsert "gure: C#$8 % !!S ) ASP.NET ,elations-ip.gi'(

4lustraci%n 5.@

La autenticacin de Windos en ASP.NET utili!a IIS para autenticar a los

lla"adores

&l testi$o de acceso del llamador autenticado :(ue puede ser la cuenta an%nima de

usuario de 4nternet si se ha confi$urado 44S para la autenticaci%n an%nima; se pone a

disposici%n de la aplicaci%n AS".*&+. +en$a en cuenta las si$uientes

consideraciones8

J &ste enfo(ue permite (ue FileAuthorizationModule de AS".*&+ realice

comprobaciones de acceso con los archi/os AS".*&+ solicitados mediante el

testi$o de acceso del llamador ori$inal.

!mortante: la autori1aci%n de archi/os de AS".*&+ reali1a comprobaciones

de acceso con los tipos de archi/o (ue se hayan asi$nado a la extensi%n

Aspnet>isapi.dll.

J 7a autori1aci%n de archi/os no exi$e suplantaci%n. Cuando est- habilitada la

suplantaci%n, cual(uier acceso (ue efect.e la aplicaci%n a un recurso se

lle/ar# a cabo mediante la identidad del llamador suplantado. &n estos casos,

compruebe (ue las listas AC7 ad,untas a los recursos incluyen una entrada de

control de acceso :AC&; (ue concede, como m'nimo, acceso de lectura a la

identidad del llamador ori$inal.

!denti&icar al usuario autenticado

AS".*&+ asocia el ob,eto (indo)sPrincial a la solicitud )eb actual. Dicho ob,eto

contiene la identidad del usuario de )indo2s autenticado adem#s de una lista de

funciones de las (ue es miembro el usuario. &n el caso de la autenticaci%n de

)indo2s, la lista de funciones consta de un con,unto de $rupos de )indo2s a los

(ue pertenece el usuario.

&l si$uiente fra$mento de c%di$o muestra c%mo obtener la identidad del usuario de

)indo2s autenticado y c%mo lle/ar a cabo una comprobaci%n de funciones simple

para la autori1aci%n.

WindowsPrincipal user = User as WindowsPrincipal;

if (null != user)

{

string username = user.Identity.Name;

// Perform a role check

if ( user.IsInRole(@"DomainName\Manager") )

{

// User is authorized to perform manager functionality

}

}

else

{

// Throw security exception as we don't have a WindowsPrincipal

}

Autenticaci,n mediante Formularios

7a ilustraci%n 5.A muestra la secuencia de e/entos (ue desencadena un usuario

autenticado (ue intenta obtener acceso a un archi/o o recurso se$uro cuando se

utili1a la autenticaci%n mediante 3ormularios :contexto en el (ue la autori1aci%n

mediante direcciones =07 denie$a el acceso de usuario;.

!nsert "gure: C#$8 % .orms aut- se/uence.gi'(

4lustraci%n 5.A

Secuencia de eventos de la autenticacin "ediante #or"ularios

A continuaci%n se describe la secuencia de e/entos esbo1ada en la ilustraci%n 5.A.

6. &l usuario en/'a una solicitud )eb para Default.aspx.

44S permite la solicitud por(ue est# acti/ado el acceso an%nimo. AS".*&+

comprueba los elementos FauthorizationG y busca un elemento Fden$

usersWXP LG.

. &l usuario se rediri$e a la p#$ina de inicio de sesi%n :7o$in.aspx;, tal como se

especifica en el atributo .oginUrl del elemento F&ormsG.

?. &l usuario proporciona las credenciales y en/'a el formulario de inicio de

sesi%n.

@. Se /alidan las credenciales con un almac-n :SC7 Ser/er o Acti/e Directory; y,

si se desea, se recuperan las funciones. &s preciso recuperar una lista de

funciones si se desea utili1ar la autori1aci%n basada en funciones.

A. Se crea una cookie mediante FormsAuthenticationTic>et y se en/'a de

/uelta al cliente. Si se desea, se pueden almacenar las funciones en el /ale. Al

almacenar la lista de funciones en el /ale se e/ita tener (ue obtener acceso a

la base de datos para /ol/er a recuperar la lista con cada solicitud )eb

posterior del mismo usuario.

E. &l usuario se rediri$e mediante la redirecci%n del cliente a la p#$ina solicitada

ori$inalmente :Default.aspx;.

H. &n el controlador de e/entos Alication9AuthenticateRequest :en

Vlobal.asax;, el /ale se utili1a para crear un ob,eto !Princial y se almacena

en "ttConte#t.User.

AS".*&+ comprueba los elementos FauthorizationG y busca un elemento

Fden$ usersWXP LG. *o obstante, esta /e1 s' (ue se autentica el usuario.

AS".*&+ comprueba los elementos FauthorizationG para $aranti1ar (ue el

usuario fi$ura en el elemento Fallo)G.

&l usuario recibe acceso a Default.aspx.

Pasos de desarrollo ara la autenticaci,n mediante

Formularios

7a lista (ue fi$ura a continuaci%n destaca los pasos b#sicos (ue deben efectuarse

para implementar la autenticaci%n mediante 3ormularios8

6. Confi$urar 44S para el acceso an%nimo

. Confi$urar AS".*&+ para la autenticaci%n mediante 3ormularios

?. Crear un formulario )eb de inicio de sesi%n y /alidar las credenciales

suministradas

@. 0ecuperar una lista de funciones del almac-n de datos personali1ado

A. Crear un /ale de autenticaci%n mediante 3ormularios :almacenar funciones en

el /ale;

E. Crear un ob,eto !Princial

H. 4ncluir el ob,eto !Princial en el contexto 9++" actual

5. Autori1ar a los usuarios en funci%n del nombre de usuario o la pertenencia a

funciones

Con&igurar !!S ara el acceso an,nimo

&l directorio /irtual de la aplicaci%n debe confi$urarse en 44S para el acceso an%nimo.

Para con&igurar !!S ara el acceso an,nimo

6. 4nicie la herramienta de administraci%n Ser/icios de 4nternet 4nformation

Ser/er.

. Seleccione el directorio /irtual de la aplicaci%n, ha$a clic con el bot%n

secundario del mouse :rat%n; y ha$a clic en Proiedades.

?. 9a$a clic en Seguridad de directorios.

@. &n el $rupo Control de autenticaci,n $ acceso an,nimo, ha$a clic en

Modi&icar.

A. Seleccione Acceso an,nimo.

Con&igurar ASP.NET ara la autenticaci,n mediante Formularios

A continuaci%n se incluye un fra$mento de c%di$o de muestra.

<authentication mode="Forms" >

<forms name="MyAppFormsAuth"

loginUrl="login.aspx"

protection="Encryption"

timeout="20"

path="/" >

</forms>

</authentication>

Crear un &ormulario (e% de inicio de sesi,n $ /alidar las

credenciales suministradas

7a /alidaci%n de las credenciales debe efectuarse con una base de datos SC7

Ser/er o Acti/e Directory.

M+s in&ormaci,n

J Consulte KC%mo utili1ar la autenticaci%n mediante 3ormularios con SC7 Ser/er

!!!K en la secci%n de referencia de este manual.

J Consulte KC%mo utili1ar la autenticaci%n mediante 3ormularios con Acti/e

DirectoryK en la secci%n de referencia de este manual.

Recuerar una lista de &unciones del almac?n de datos

ersonalizado

7as funciones deben obtenerse de una tabla de base de datos SC7 Ser/er, o bien

$ruposLlistas de distribuci%n confi$uradas en Acti/e Directory. Consulte los recursos

anteriores para obtener informaci%n m#s detallada.

Crear un /ale de la autenticaci,n mediante Formularios

7as funciones recuperadas se almacenan en el /ale. &l si$uiente fra$mento de

c%di$o ilustra este paso.

// This event handler executes when the user clicks the Logon button

// having supplied a set of credentials

private void Logon_Click(object sender, System.EventArgs e)

{

// Validate credentials against either a SQL Server database

// or Active Directory

bool isAuthenticated = IsAuthenticated( txtUserName.Text,

txtPassword.Text );

if (isAuthenticated == true )

{

// Retrieve the set of roles for this user from the SQL Server

// database or Active Directory. The roles are returned as a

// string that contains pipe separated role names

// for example "Manager|Employee|Sales|"

// This makes it easy to store them in the authentication ticket

string roles = RetrieveRoles( txtUserName.Text, txtPassword.Text );

// Create the authentication ticket and store the roles in the

// custom UserData property of the authentication ticket

FormsAuthenticationTicket authTicket = new

FormsAuthenticationTicket(

1, // version

txtUserName.Text, // user name

DateTime.Now, // creation

DateTime.Now.AddMinutes(20),// Expiration

false, // Persistent

roles ); // User data

// Encrypt the ticket.

string encryptedTicket = FormsAuthentication.Encrypt(authTicket);

// Create a cookie and add the encrypted ticket to the

// cookie as data.

HttpCookie authCookie =

new HttpCookie(FormsAuthentication.FormsCookieName,

encryptedTicket);

// Add the cookie to the outgoing cookies collection.

Response.Cookies.Add(authCookie);

// Redirect the user to the originally requested page

Response.Redirect( FormsAuthentication.GetRedirectUrl(

txtUserName.Text,

false ));

}

}

Crear un o%3eto !Princial

Cree el ob,eto !Princial en el controlador de e/entos

Alication9AuthenticationRequest de Vlobal.asax. =tilice la clase

*enericPrincial sal/o si precisa una funcionalidad basada en funciones ampliada.

De ser as', cree una clase personali1ada (ue implemente !Princial.

!ncluir el o%3eto !Princial en el conte#to "TTP actual

A continuaci%n se incluye el c%di$o (ue crea un ob,eto *enericPrincial.

protected void Application_AuthenticateRequest(Object sender, EventArgs e)

{

// Extract the forms authentication cookie

string cookieName = FormsAuthentication.FormsCookieName;

HttpCookie authCookie = Context.Request.Cookies[cookieName];

if(null == authCookie)

{

// There is no authentication cookie.

return;

}

FormsAuthenticationTicket authTicket = null;

try

{

authTicket = FormsAuthentication.Decrypt(authCookie.Value);

}

catch(Exception ex)

{

// Log exception details (omitted for simplicity)

return;

}

if (null == authTicket)

{

// Cookie failed to decrypt.

return;

}

// When the ticket was created, the UserData property was assigned a

// pipe delimited string of role names.

string[] roles = authTicket.UserData.Split(new char[]{'|'});

// Create an Identity object

FormsIdentity id = new FormsIdentity( authTicket );

// This principal will flow throughout the request.

GenericPrincipal principal = new GenericPrincipal(id, roles);

// Attach the new principal object to the current HttpContext object

Context.User = principal;

}

Autorizar a los usuarios en &unci,n del nom%re de usuario o la

ertenencia a &unciones

=tilice peticiones de permisos principales declarati/as para restrin$ir el acceso a los

m-todos. =tilice peticiones de permisos principales imperati/as yLo comprobaciones

de funciones expl'citas :!Princial.!s!nRole; para lle/ar a cabo la autori1aci%n de

$ranularidad precisa desde los m-todos.

!nstrucciones ara la imlementaci,n de Formularios

J =tilice SS7 para la captura de credenciales mediante un formulario 9+M7.

Adem#s de utili1ar SS7 para la p#$ina de inicio de sesi%n, tambi-n deber'a

utili1ar SS7 para otras p#$inas siempre (ue las credenciales o la cookie de

autenticaci%n se en/'en a tra/-s de la red. De este modo se reduce la

amena1a asociada a los ata(ues de reproducci%n de la cookie.

J Autenti(ue a los usuarios con un almac-n de datos personali1ado. =tilice SC7

Ser/er o Acti/e Directory.

J 0ecupere una lista de funciones del almac-n de datos personali1ado y

almacene una lista delimitada de funciones en la propiedad User@ata de la

clase FormsAuthenticationTic>et. De este modo se me,ora el rendimiento

puesto (ue se elimina el acceso repetido al almac-n de datos para cada

solicitud )eb y se e/ita tener (ue almacenar las credenciales del usuario en la

cookie de autenticaci%n.

J Si la lista de funciones es muy amplia y existe el peli$ro de sobrepasar el

tamaQo l'mite de la cookie, almacene la informaci%n detallada de la cookie en

el ob,eto de cach- de AS".*&+ o en la base de datos y recupere las funciones

para cada solicitud (ue se efect.e.

J "ara cada solicitud y despu-s de reali1ar la autenticaci%n inicial8

J 0ecupere las funciones del /ale del controlador de e/entos

Alication9AuthenticateRequest.

J Cree un ob,eto !Princial y almac-nelo en el contexto 9++"

:"ttConte#t.User;. .*&+ 3rame2ork tambi-n asocia el ob,eto al

proceso .*&+ actual :Thread.CurrentPrincial;.

J =tilice la clase *enericPrincial sal/o si precisa crear una

implementaci%n !Princial personali1ada8 por e,emplo, para ofrecer

compatibilidad con operaciones de funciones me,oradas.

J =tilice dos cookies8 una para la personali1aci%n y otra para la autenticaci%n y

autori1aci%n se$uras. &stable1ca el car#cter persistente de la cookie de

personali1aci%n :ase$.rese de (ue no contiene informaci%n (ue pudiese

permitir a una solicitud e,ecutar una operaci%n restrin$ida como, por e,emplo,

incluir una orden en una ubicaci%n se$ura de un sitio;.

J =tilice un nombre de cookie :mediante el atributo Forms del elemento

F&ormsG; y una ruta de acceso independientes para cada aplicaci%n )eb.

&ste enfo(ue permite $aranti1ar (ue los usuarios (ue obtienen la autenticaci%n

de una aplicaci%n no reciban el trato de usuarios autenticados cuando utili1an

una se$unda aplicaci%n ubicada en el mismo ser/idor )eb.

J Ase$.rese de (ue las cookies est-n habilitadas en los exploradores cliente.

"odr# obtener informaci%n relati/a al enfo(ue de autenticaci%n mediante

3ormularios (ue no precisa cookies en la secci%n KAutenticaci%n mediante

3ormularios sin cookiesK (ue fi$ura m#s adelante en este mismo cap'tulo.

M+s in&ormaci,n

J Consulte KC%mo utili1ar la autenticaci%n mediante 3ormularios con SC7 Ser/er

!!!K en la secci%n de referencia de este manual.

J Consulte KC%mo utili1ar la autenticaci%n mediante 3ormularios con Acti/e

DirectoryK en la secci%n de referencia de este manual.

J Consulte KC%mo utili1ar la autenticaci%n mediante 3ormularios con ob,etos

Veneric"rincipalK en la secci%n 0eferencia de esta $u'a.

Alo3ar /arias alicaciones mediante la autenticaci,n

mediante Formularios

Si alo,a /arias aplicaciones )eb (ue utili1an la autenticaci%n mediante 3ormularios

en el mismo ser/idor )eb, los usuarios autenticados por una aplicaci%n podr#n

en/iar una solicitud a otra aplicaci%n sin ser rediri$idos a la p#$ina de inicio de sesi%n

de dicha aplicaci%n. 7as re$las de la autori1aci%n mediante direcciones =07 de la

se$unda aplicaci%n pueden dene$ar el acceso al usuario, sin brindarle la oportunidad

de proporcionar las credenciales de inicio de sesi%n a tra/-s del formulario de inicio

de sesi%n.

&stos casos s%lo pueden ocurrir si los atributos del nombre y la ruta de acceso del

elemento F&ormsG son id-nticos en di/ersas aplicaciones y si cada aplicaci%n utili1a

un elemento FmachineAe$G com.n en el archi/o )eb.confi$.

M+s in&ormaci,n

"ara obtener m#s informaci%n acerca de este enfo(ue, y conocer las t-cnicas de

resoluci%n, consulte los si$uientes art'culos de la <no2led$e Nase8

J C?6?66E, K"0N8 3orms Authentication 0e(uests Are *ot Directed to lo$in=rl

"a$eK :en in$l-s;.

J C?6!@6A, K"0N8 Mobile 3orms Authentication and Different )eb ApplicationsK

:en in$l-s;.

Autenticaci,n mediante Formularios sin coo>ies

Si necesita una soluci%n de autenticaci%n mediante 3ormularios sin cookies, sopese

la posibilidad de utili1ar el enfo(ue empleado por el kit de herramientas para 4nternet

de Microsoft Mobile :Microsoft Mobile 4nternet +oolkit;. 7a autenticaci%n mediante

3ormularios m%/il se basa en la autenticaci%n mediante 3ormularios pero se

diferencia en el hecho de (ue utili1a una cadena de consulta en /e1 de una cookie

para transmitir el /ale de autenticaci%n.

M+s in&ormaci,n

"ara obtener m#s informaci%n acerca de la autenticaci%n mediante 3ormularios,

consulte el art'culo C?66AE5, K4*3O8 9o2 +o =se Mobile 3orms Authentication 2ith

Microsoft Mobile 4nternet +oolkitK :en in$l-s; de la Microsoft <no2led$e Nase.

Autenticaci,n de Passort

=tilice la autenticaci%n de "assport cuando los usuarios de la aplicaci%n dispon$an

de cuentas de "assport y desee implementar una soluci%n de inicio de sesi%n .nico

con otros sitios habilitados para "assport.

Cuando AS".*&+ se confi$ura para la autenticaci%n de "assport, el sistema solicita

al usuario (ue inicie la sesi%n y lo rediri$e al sitio "assport. Despu-s de una

/alidaci%n de credenciales satisfactoria, el usuario se rediri$e de nue/o al sitio.

Con&igurar ASP.NET ara la autenticaci,n de Passort

"ara confi$urar AS".*&+ para la autenticaci%n de "assport, utilice la confi$uraci%n

del archi/o )eb.confi$ (ue se indica a continuaci%n.

<authentication mode="Passport">

<passport redirectUrl="internal" />

</authentication>

<authorization>

<deny users="?" />

<allow users="*" />

</authorization>

Asignar una identidad Passort a las &unciones de *lo%al.asa#

"ara asi$nar una identidad "assport a las funciones, implemente el controlador de

e/entos PassortAuthentication9-nAuthentication en el archi/o Vlobal.asax, tal

como se indica a continuaci%n.

void PassportAuthentication_OnAuthenticate(Object sender,

PassportAuthenticationEventArgs e)

{

if(e.Identity.Name == "0000000000000001")

{

string[] roles = new String[]{"Developer", "Admin", "Tester"};

Context.User = new GenericPrincipal(e.Identity, roles);

}

}

Pro%ar la ertenencia a &unciones

&l fra$mento de c%di$o (ue fi$ura a continuaci%n muestra c%mo recuperar la

identidad "assport autenticada y c%mo comprobar la pertenencia a funciones en una

p#$ina aspx.

PassportIdentity passportId = Context.User.Identity as PassportIdentity;

if (null == passportId)

{

Response.Write("Not a PassportIdentity<br>");

return;

}

Response.Write("IsInRole: Develeoper? " + Context.User.IsInRole("Developer"));

Autenticaci,n ersonalizada

Si nin$uno de los m%dulos de autenticaci%n suministrados por .*&+ 3rame2ork

satisface sus necesidades espec'ficas de autenticaci%n, puede utili1ar la

autenticaci%n personali1ada e implementar un mecanismo de autenticaci%n propio.

"or e,emplo, en casos en los (ue su empresa ya cuenta con una estrate$ia de

autenticaci%n personali1ada (ue utili1an masi/amente otras aplicaciones.

"ara implementar una autenticaci%n personali1ada en AS".*&+8

J Confi$ure el modo de autenticaci%n en el archi/o )eb.confi$ tal como se

muestra a continuaci%n. &ste comando notifica a AS".*&+ (ue no in/o(ue

nin$uno de los m%dulos de autenticaci%n inte$rados.

<authentication mode="None" />

J Cree una clase (ue implemente la interfa1 S$stem.(e%.!"ttModule para

crear un m%dulo 9++" personali1ado. &ste m%dulo deber'a crear un enlace en

el e/ento "ttAlication.AuthenticateRequest y proporcionar un dele$ado

al (ue llamar con cada solicitud de la aplicaci%n cuando se precise la

autenticaci%n.

=n m%dulo de autenticaci%n debe8

J Obtener las credenciales del llamador

J Validar las credenciales con relaci%n a un almac-n

J Cree un ob,eto !Princial y almacenarlo en "ttConte#t.User

J Crear y prote$er un testi$o de autenticaci%n y en/iarlo de nue/o al usuario

:normalmente mediante una cadena de consulta, una cookie o un campo

de formulario oculto;.

J Obtener el testi$o de autenticaci%n en futuras solicitudes, /alidarlo y /ol/er

a en/iarlo

M+s in&ormaci,n

Si desea obtener m#s informaci%n acerca de la implementaci%n de un m%dulo 9++"

personali1ado, consulte el art'culo C?!HTTE, K9O) +O8 Create an AS".*&+ 9++"

Module =sin$ Visual CY .*&+K :en in$l-s; de la Microsoft <no2led$e Nase.

!dentidad del roceso ara ASP.NET

&,ecute AS".*&+ :en especial el proceso de traba,o Aspnet>2p.exe; mediante una

cuenta con pri/ile$ios m'nimos.

Utilizar una cuenta con ri/ilegios m'nimos

=tilice una cuenta con pri/ile$ios m'nimos para miti$ar la amena1a asociada con la

exposici%n de los procesos. Si un determinado intruso consi$ue poner en peli$ro el

proceso de AS".*&+ (ue e,ecuta la aplicaci%n )eb, podr'a heredar y explotar con

facilidad los pri/ile$ios y derechos de acceso concedidos a la cuenta de procesos.

=na cuenta confi$urada con pri/ile$ios m'nimos reduce los posibles daQos.

E/itar la e3ecuci,n como S!STEMA

*o utilice la cuenta S4S+&MA, (ue dispone de muchos pri/ile$ios, para e,ecutar

AS".*&+ ni conceda a la cuenta de proceso de AS".*&+ el pri/ile$io OActuar como

parte del sistema operati/oP. &s probable (ue cai$a en la tentaci%n de utili1ar dicha

cuenta o conceder el pri/ile$io para (ue el c%di$o pueda llamar a la A"4 .ogonUser

para obtener una identidad fi,a :lo (ue suele reali1arse para el acceso a los recursos

de red;. Si desea conocer otros enfo(ues, consulte el apartado KObtener acceso a

recursos de redK (ue fi$ura m#s adelante en este cap'tulo.

&ntre los moti/os para no optar por una e,ecuci%n con la cuenta S4S+&MA ni para

conceder el pri/ile$io OActuar como parte del sistema operati/oP fi$uran8

J Aumenta considerablemente los daQos (ue puede pro/ocar un intruso cuando

el sistema est# en peli$ro, pero no afecta a la capacidad de hallarse en esta

situaci%n.

J Con/ierte en inser/ible el principio de los pri/ile$ios m'nimos. 7a cuenta

AS"*&+ se ha confi$urado espec'ficamente como una cuenta con pri/ile$ios

m'nimos diseQada para e,ecutar aplicaciones )eb de AS".*&+.

M+s in&ormaci,n

"ara obtener m#s informaci%n acerca del pri/ile$io KActuar como parte del sistema

operati/oK, consulte la columna Security Nriefs de a$osto de 6TTT de Microsoft

Systems Journal :en in$l-s;.

Controladores de dominio $ la cuenta de roceso de ASP.NET

"or lo $eneral, no es recomendable e,ecutar el ser/idor )eb en un controlador de

dominios por(ue si el ser/idor se /e afectado, tambi-n se /e afectado todo el

dominio. Si necesita e,ecutar AS".*&+ en un controlador de dominio, deber#

conceder a la cuenta de proceso de AS".*&+ los pri/ile$ios adecuados, como se

describe en el art'culo C?6A6A5, KN=V8 AS".*&+ Does *ot )ork 2ith the Default

AS"*&+ Account on a Domain ControllerK :en in$l-s; de la Microsoft <no2led$e

Nase.

Utilizar la cuenta redeterminada de ASPNET

7a cuenta local de AS"*&+ se ha confi$urado espec'ficamente para e,ecutar

aplicaciones )eb de AS".*&+ con el menor con,unto de pri/ile$ios posible. =tilice

AS"*&+ siempre (ue sea posible.

De manera predeterminada, las aplicaciones )eb de AS".*&+ e,ecutan esta cuenta,

tal como lo especifica el elemento FrocessModelG del archi/o Machine.confi$.

<processModel userName="machine" password="AutoGenerate" />

Nota: el nombre de usuario machine se refiere a la cuenta AS"*&+. 7a cuenta se

crea con una contraseQa se$ura cripto$r#ficamente al instalar .*&+ 3rame2ork.