Documentos de Académico

Documentos de Profesional

Documentos de Cultura

04 Capitulo3 Politicas de Seguridad

Cargado por

Sergio Joaquin Cordova Dioses0 calificaciones0% encontró este documento útil (0 votos)

3 vistas43 páginasDerechos de autor

© © All Rights Reserved

Formatos disponibles

DOC, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOC, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

3 vistas43 páginas04 Capitulo3 Politicas de Seguridad

Cargado por

Sergio Joaquin Cordova DiosesCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOC, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 43

90

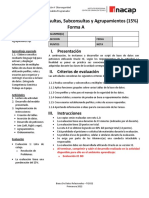

3.- POLTICAS DE SEGURIDAD

3.1 GENERALIDADES

La seguridad informtica ha tomado gran auge, debido a las cambiantes

condiciones y nuevas plataformas tecnolgicas disponibles. La posibilidad

de interconectarse a travs de redes, ha abierto nuevos horizontes a las

empresas para mejorar su productividad y poder explorar ms all de las

fronteras nacionales, lo cual lgicamente ha trado consigo, la aparicin

de nuevas amenazas para los sistemas de informacin. stos riesgos

!ue se enfrentan han llevado a !ue se desarrolle un documento de

directrices !ue orientan en el uso adecuado de estas destrezas

tecnolgicas y recomendaciones para obtener el mayor provecho de

estas ventajas, y evitar el uso indebido de la mismas, lo cual puede

ocasionar serios problemas a los bienes, servicios y operaciones de la

empresa "udamericana de "oft#are ".$.

91

n este sentido, las polticas de seguridad informtica definidas partiendo

desde el anlisis de los riesgos a los !ue se encuentra propensa "$"%,

surgen como una herramienta organizacional para concienciar a los

colaboradores de la organizacin sobre la importancia y sensibilidad de la

informacin y servicios crticos !ue permiten a la empresa crecer y

mantenerse competitiva. $nte esta situacin, el proponer nuestra poltica

de seguridad re!uiere un alto compromiso con la organizacin, agudeza

tcnica para establecer fallas y debilidades en su aplicacin, y constancia

para renovar y actualizar dicha poltica en funcin del dinmico ambiente

!ue rodea a "$"%.

3.2 ALCANCE DE LAS POLTICAS

ste manual de polticas de seguridad es elaborado de acuerdo al anlisis

de riesgos y de vulnerabilidades en las dependencias de "udamericana

de "oft#are ".$., por consiguiente el alcance de estas polticas, se

encuentra sujeto a la empresa.

92

3.3 OBJETIVOS

&esarrollar un sistema de seguridad significa 'planear, organizar, dirigir y

controlar las actividades para mantener y garantizar la integridad fsica de

los recursos informticos, as como resguardar los activos de la empresa'.

Los objetivos !ue se desean alcanzar luego de implantar nuestro sistema

de seguridad son los siguientes(

stablecer un es!uema de seguridad con perfecta claridad y

transparencia bajo la responsabilidad de "$"% en la administracin

del riesgo.

)ompromiso de todo el personal de la empresa con el proceso de

seguridad, agilizando la aplicacin de los controles con dinamismo y

armona.

*ue la prestacin del servicio de seguridad gane en calidad.

+odos los empleados se convierten en interventores del sistema de

seguridad.

93

3.4 ANLISIS DE LAS RAZONES QUE IMPIDEN LA APLICACIN DE LAS

POLTICAS DE SEGURIDAD INFORMTICA

$ pesar de !ue un gran n,mero de organizaciones canalizan sus

esfuerzos para definir directrices de seguridad y concretarlas en

documentos !ue orienten las acciones de las mismas, muy pocas

alcanzan el xito, ya !ue la primera barrera !ue se enfrenta es convencer

a los altos ejecutivos de la necesidad y beneficios de buenas polticas de

seguridad informtica.

-tros inconvenientes lo representan los tecnicismos informticos y la falta

de una estrategia de mercadeo por parte de los .erentes de /nformtica o

los especialistas en seguridad, !ue llevan a los altos directivos a

pensamientos como( 'ms dinero para juguetes del &epartamento de

"istemas'.

sta situacin ha llevado a !ue muchas empresas con activos muy

importantes, se encuentren expuestas a graves problemas de seguridad y

riesgos innecesarios, !ue en muchos casos comprometen informacin

sensitiva y por ende su imagen corporativa. $nte esta situacin, los

encargados de la seguridad deben confirmar !ue las personas entienden

94

los asuntos importantes de la seguridad, conocen sus alcances y estn de

acuerdo con las decisiones tomadas en relacin con esos asuntos.

"i se !uiere !ue las polticas de seguridad sean aceptadas, deben

integrarse a las estrategias del negocio, a su misin y visin, con el

propsito de !ue !uienes toman las decisiones reconozcan su

importancia e incidencias en las proyecciones y utilidades de la empresa.

%inalmente, es importante se0alar !ue las polticas por s solas no

constituyen una garanta para la seguridad de la empresa, ellas deben

responder a intereses y necesidades empresariales basadas en la visin

de negocio, !ue lleven a un esfuerzo conjunto de sus actores por

administrar sus recursos, y a reconocer en los mecanismos de seguridad

informtica factores !ue facilitan la formalizacin y materializacin de los

compromisos ad!uiridos con la empresa.

95

3. RESPONSABILIDADES

s responsabilidad del supervisor de "eguridad /nformtica, desarrollar,

someter a revisin y divulgar en adicin a los dems medios de difusin

1intranet, email, sitio #eb oficial, revistas internas2 de los 3rocedimientos

de "eguridad. $simismo, es responsabilidad del supervisor inmediato

capacitar a sus empleados en lo relacionado con los 3rocedimientos de

"eguridad.

3.! DEFINICIN DE POLTICAS DE SEGURIDAD INFORMTICA

n esta seccin del documento se presenta una propuesta de polticas de

seguridad, como un recurso para mitigar los riesgos a los !ue

"udamericana de "oft#are ".$. se ve expuesta.

3.!.1 DISPOSICIONES GENERALES

A"#$%&'( 1).- l presente ordenamiento tiene por objeto estandarizar y

contribuir al desarrollo informtico de las diferentes reas de la mpresa

"udamericana de "oft#are ".$.1"$"%2

96

A"#$%&'( 2).- 3ara los efectos de este instrumento se entender por(

C(*$#+

$l e!uipo integrado por la .erencia, los 4efes de rea y el personal

administrativo 1ocasionalmente2 convocado para fines especficos como(

$d!uisiciones de 5ard#are y soft#are

stablecimiento de estndares de la mpresa "$"% tanto de

hard#are como de soft#are

stablecimiento de la $r!uitectura tecnolgica de grupo.

stablecimiento de lineamientos para concursos de ofertas

A,*$-$.#"/%$0- ,1 $-2("*3#$%/

st integrada por la .erencia y 4efes de rea, las cuales son

responsables de(

6elar por el funcionamiento de la tecnologa informtica !ue se utilice

en las diferentes reas.

laborar y efectuar seguimiento del 3lan 7aestro de /nformtica

&efinir estrategias y objetivos a corto, mediano y largo plazo

7antener la $r!uitectura tecnolgica

97

)ontrolar la calidad del servicio brindado

7antener el /nventario actualizado de los recursos informticos

6elar por el cumplimiento de las 3olticas y

3rocedimientos

establecidos.

A"#$%&'( 3).- 3ara los efectos de este documento, se entiende por

3olticas en /nformtica, al conjunto de reglas obligatorias, !ue deben

observar los 4efes de "istemas responsables del hard#are y soft#are

existente en "$"%, siendo responsabilidad de la $dministracin de

/nformtica, vigilar su estricta observancia en el mbito de su

competencia, tomando las medidas preventivas y correctivas para !ue se

cumplan.

A"#$%&'( 4).- Las 3olticas en /nformtica son el conjunto de

ordenamientos y lineamientos enmarcados en el mbito jurdico y

administrativo de "$"%. stas normas inciden en la ad!uisicin y el uso

de los 8ienes y "ervicios /nformticos, las cuales se debern de acatar

98

invariablemente, por a!uellas instancias !ue intervengan directa y9o

indirectamente en ello.

A"#$%&'( ).- La instancia rectora de los sistemas de informtica de "$"%

es la .erencia, y el organismo competente para la aplicacin de este

ordenamiento, es el )omit.

A"#$%&'( !).- Las 3olticas a!u contenidas, son de observancia para la

ad!uisicin y uso de bienes y servicios informticos, en "$"%, cuyo

incumplimiento generar !ue se incurra en responsabilidad administrativa:

sujetndose a lo dispuesto en la seccin ;esponsabilidades

$dministrativas de "istemas.

A"#$%&'( 4).- "$"% deber contar con un 4efe o responsable, en el !ue

recaiga la administracin de los 8ienes y "ervicios, !ue vigilar la

correcta aplicacin de los ordenamientos establecidos por el )omit y

dems disposiciones aplicables.

99

3.!.2 LINEAMIENTOS PARA LA ADQUISICIN DE BIENES

INFORMTICOS

A"#$%&'( 5).- +oda ad!uisicin de tecnologa informtica se efectuar a

travs del )omit, !ue est conformado por el personal de la

$dministracin de /nformtica.

A"#$%&'( 6).- La ad!uisicin de 8ienes de /nformtica en "$"%, !uedar

sujeta a los lineamientos establecidos en este documento.

A"#$%&'( 17).- La $dministracin de /nformtica, al planear las

operaciones relativas a la ad!uisicin de 8ienes informticos, establecer

prioridades y en su seleccin deber tomar en cuenta( estudio tcnico,

precio, calidad, experiencia, desarrollo tecnolgico, estndares y

capacidad, entendindose por(

P"1%$(

100

)osto inicial, costo de mantenimiento y consumibles por el perodo

estimado de uso de los e!uipos:

C/'$,/,

3armetro cualitativo !ue especifica las caractersticas tcnicas de los

recursos informticos.

E891"$1-%$/

3resencia en el mercado nacional e internacional, estructura de servicio,

la confiabilidad de los bienes y certificados de calidad con los !ue se

cuente.

D1./""(''( T1%-('0:$%(

"e deber analizar su grado de obsolescencia, su nivel tecnolgico con

respecto a la oferta existente y su permanencia en el mercado.

E.#3-,/"1.

+oda ad!uisicin se basa en los estndares, es decir la ar!uitectura de

grupo empresarial establecida por el )omit. sta ar!uitectura tiene una

permanencia mnima de dos a cinco a0os.

101

C/9/%$,/,1.

"e deber analizar si satisface la demanda actual con un margen de

holgura y capacidad de crecimiento para soportar la carga de trabajo del

rea.

A"#$%&'( 11).- 3ara la ad!uisicin de 5ard#are se observar lo siguiente(

l e!uipo !ue se desee ad!uirir deber estar dentro de las listas de

ventas vigentes de los fabricantes y9o distribuidores del mismo y

dentro de los estndares de "$"%.

Los e!uipos complementarios debern tener una garanta mnima de

un a0o y debern contar con el servicio tcnico correspondiente en el

pas.

&ebern ser e!uipos integrados de fbrica o ensamblados con

componentes previamente evaluados por el )omit.

La marca de los e!uipos o componentes deber contar con

presencia

y permanencia demostrada en el mercado nacional e internacional, as

como con asistencia tcnica y refaccionaria local. +ratndose de

102

microcomputadores, a fin de mantener actualizada la ar!uitectura

informtica de "$"%, el )omit emitir peridicamente las

especificaciones tcnicas mnimas para su ad!uisicin.

Los dispositivos de almacenamiento, as como las interfaces de

entrada 9 salida, debern estar acordes con la tecnologa de punta

vigente, tanto en velocidad de transferencia de datos, como en

procesamiento.

Las impresoras debern apegarse a los estndares de 5ard#are y

"oft#are vigentes en el mercado y en "$"%, corroborando !ue los

suministros 1cintas, papel, etc.2 se consigan fcilmente en el mercado

y no estn sujetas a un solo proveedor.

)onjuntamente con los e!uipos, se deber ad!uirir el e!uipo

complementario adecuado para su correcto funcionamiento de

acuerdo con las especificaciones de los fabricantes, y !ue esta

ad!uisicin se manifieste en el costo de la partida inicial.

Los e!uipos ad!uiridos deben contar, de preferencia con asistencia

tcnica durante la instalacin de los mismos.

n lo !ue se refiere a los servidores, e!uipos de comunicaciones,

concentradores de medios 15<8"2 y otros e!uipos !ue se justifi!uen

por ser de operacin crtica y9o de alto costo, deben de contar con un

103

programa de mantenimiento preventivo y correctivo !ue incluya el

suministro de refacciones al vencer su perodo de garanta.

n lo !ue se refiere a los computadores denominados personales, al

vencer su garanta por ad!uisicin, deben de contar por lo menos con

un programa de servicio de mantenimiento correctivo !ue incluya el

suministro de refacciones.

+odo proyecto de ad!uisicin de bienes de informtica, debe sujetarse

al anlisis, aprobacin y autorizacin del )omit.

A"#$%&'( 12).- n la ad!uisicin de !uipo de cmputo se deber incluir el

"oft#are vigente precargado con su licencia correspondiente

considerando las disposiciones del artculo siguiente.

A"#$%&'( 13).- 3ara la ad!uisicin de "oft#are base y utilitarios, el )omit

dar a conocer peridicamente las tendencias con tecnologa de punta

vigente, siendo la lista de productos autorizados la siguiente(

104

P'/#/2("*/. ,1 S$.#1*/. O91"/#$;(.

7"=>indo#s

Linux.

B/.1. ,1 D/#(.

-racle

L1-:&/<1. = >1""/*$1-#/. ,1 9"(:"/*/%$0-

Los lenguajes y herramientas de programacin !ue se utilicen deben

ser compatibles con las plataformas enlistadas.

3L9"*L

4$6$

-;$)L %orms

-;$)L ;eports

-;$)L &esigner

-;$)L >or?flo# 8uilder

3L9"*L &eveloper

-;$)L 4developer

7acromedia &ream#eaver

105

7acromedia %ire#or?s

4ava &ecompiler

U#$'$#/"$(. ,1 (2$%$-/

7icrosoft -ffice

"tar -ffice

P"(:"/*/. /-#$;$"&.

@orton $ntivirus

7c$fee

M/-1</,(" ,1 %(""1( 1'1%#"0-$%(

7icrosoft -utloo?

N/;1:/,("1. ,1 I-#1"-1#

/nternet xplorer

7ozilla

C(*9"$*$,("1. ,1 /"%>$;(.

>inzip

106

>inrar

n casos excepcionales, slo se ad!uirirn las ,ltimas versiones

liberadas de los productos seleccionados, salvo situaciones especficas

!ue se debern justificar ante el )omit. +odos los productos de "oft#are

!ue se ad!uieran debern contar con su licencia de uso, documentacin y

garanta respectivas.

A"#$%&'( 14).- +odos los productos de "oft#are !ue se utilicen a partir de

la fecha en !ue entre en vigor el presente ordenamiento, debern contar

con su licencia de uso respectiva: por lo !ue se promover la

regularizacin o eliminacin de los productos ya instalados !ue no

cuenten con el debido licenciamiento.

A"#$%&'( 1).- 3ara la operacin del soft#are de red en caso de manejar

los datos empresariales mediante sistemas de informacin, se deber

tener en consideracin lo siguiente(

107

+oda la informacin institucional deber invariablemente ser operada a

travs de un mismo tipo de sistema manejador de base de datos para

beneficiarse de los mecanismos de integridad, seguridad y

recuperacin de informacin en caso de presentarse alguna falla.

l acceso a los sistemas de informacin, deber contar con los

privilegios niveles de seguridad de acceso suficientes para

garantizar la seguridad total de la informacin institucional. Los niveles

de seguridad de acceso debern controlarse por un administrador

,nico y poder ser manipulado por soft#are.

"e deben delimitar las responsabilidades en cuanto a !uin est

autorizado a consultar y9o modificar en cada caso la informacin,

tomando las medidas de seguridad pertinentes.

Los datos de los sistemas de informacin, deben ser respaldados de

acuerdo a la frecuencia de actualizacin de sus datos, rotando los

dispositivos de respaldo y guardando respaldos histricos

peridicamente. s indispensable llevar una bitcora oficial de los

respaldos realizados, asimismo, los )&s de respaldo debern

guardarse en un lugar de acceso restringido con condiciones

ambientales suficientes para garantizar su conservacin. n cuanto a

la informacin de los e!uipos de cmputo personales, la <nidad de

108

/nformtica recomienda a los usuarios !ue realicen sus propios

respaldos en la red o en medios de almacenamiento alternos.

+odos los sistemas de informacin !ue se tengan en operacin,

deben

contar con sus respectivos manuales actualizados. <n tcnico !ue

describa la estructura interna del sistema as como los programas,

catlogos y archivos !ue lo conforman y otro !ue describa a los

usuarios del sistema y los procedimientos para su utilizacin.

Los sistemas de informacin, deben contemplar el registro histrico

de

las transacciones sobre datos relevantes, as como la clave del

usuario y fecha en !ue se realiz 1@ormas 8sicas de $uditoria y

)ontrol2.

"e deben implantar rutinas peridicas de auditoria a la integridad

de

los datos y de los programas de cmputo, para garantizar su

confiabilidad.

A"#$%&'( 1!).- 3ara la prestacin del servicio de desarrollo o construccin

de "oft#are aplicativo se observar lo siguiente(

109

+odo proyecto de contratacin de desarrollo o construccin de soft#are

re!uiere de un estudio de factibilidad !ue permita establecer la

rentabilidad del proyecto as como los beneficios !ue se obtendrn del

mismo.

3.!.3 INSTALACIONES DE LOS EQUIPOS DE CMPUTO

A"#$%&'( 14).- La instalacin del e!uipo de cmputo, !uedar sujeta a los

siguientes lineamientos(

Los e!uipos para uso interno se instalarn en lugares

adecuados,

lejos de polvo y trfico de personas.

La $dministracin de /nformtica, as como las reas

operativas

debern contar con un cro!uis actualizado de las instalaciones

elctricas y de comunicaciones del e!uipo de cmputo en red.

110

Las instalaciones elctricas y de comunicaciones, estarn

de

preferencia fijas o en su defecto resguardadas del paso de personas o

m!uinas, y libres de cual!uier interferencia elctrica o magntica.

Las instalaciones se apegarn estrictamente a los re!uerimientos

de

los e!uipos, cuidando las especificaciones del cableado y de los

circuitos de proteccin necesarios.

n ning,n caso se permitirn instalaciones improvisadas o

sobrecargadas.

A"#$%&'( 15).- La supervisin y control de las instalaciones se llevar a

cabo en los plazos y mediante los mecanismos !ue establezca el )omit.

3.!.4 LINEAMIENTOS EN INFORMTICA? INFORMACIN

A"#$%&'( 16).- La informacin almacenada en medios magnticos se

deber inventariar, anexando la descripcin y las especificaciones de la

misma, clasificndola en tres categoras(

111

/nformacin histrica para auditorias.

/nformacin de inters de la mpresa

/nformacin de inters exclusivo de alguna rea en particular.

A"#$%&'( 27).- Los jefes de rea responsables de la informacin contenida

en los departamentos a su cargo, delimitarn las responsabilidades de

sus subordinados y determinarn !uien est autorizado a efectuar

operaciones emergentes con dicha informacin tomando las medidas de

seguridad pertinentes.

A"#$%&'( 21).- "e establecen tres tipos de prioridad para la informacin(

/nformacin vital para el funcionamiento del rea:

/nformacin necesaria, pero no indispensable en el rea.

/nformacin ocasional o eventual.

112

A"#$%&'( 22).- n caso de informacin vital para el funcionamiento del

rea, se debern tener procesos colaborativos, as como tener el respaldo

diario de las modificaciones efectuadas, rotando los dispositivos de

respaldo y guardando respaldos histricos semanalmente.

A"#$%&'( 23).- La informacin necesaria pero no indispensable, deber

ser respaldada con una frecuencia mnima de una semana, rotando los

dispositivos de respaldo y guardando respaldos histricos mensualmente.

A"#$%&'( 24).- l respaldo de la informacin ocasional o eventual !ueda a

criterio del rea.

A"#$%&'( 2).- La informacin almacenada en medios magnticos, de

carcter histrico, !uedar documentada como activos del rea y estar

debidamente resguardada en su lugar de almacenamiento.

s obligacin del responsable del rea, la entrega conveniente de la

informacin, a !uien le suceda en el cargo.

113

A"#$%&'( 2!).- Los sistemas de informacin en operacin, como los !ue

se desarrollen debern contar con sus respectivos manuales. <n manual

del usuario !ue describa los procedimientos de operacin y el manual

tcnico !ue describa su estructura interna, programas, catlogos y

archivos.

A"#$%&'( 24).- @ing,n colaborador en proyectos de soft#are y9o trabajos

especficos, deber poseer, para usos no propios de su responsabilidad,

ning,n material o informacin confidencial de "$"% tanto ahora como en

el futuro.

3.!. FUNCIONAMIENTO DE LOS EQUIPOS DE CMPUTO

A"#$%&'( 25).- s obligacin de la $dministracin de /nformtica vigilar

!ue el e!uipo de cmputo se use bajo las condiciones especificadas por

el proveedor y de acuerdo a las funciones del rea a la !ue se asigne.

114

A"#$%&'( 26).- Los colaboradores de la empresa al usar el e!uipo de

cmputo, se abstendrn de consumir alimentos, fumar o realizar actos

!ue perjudi!uen el funcionamiento del mismo o deterioren la informacin

almacenada en medios magnticos, pticos, o medios de

almacenamiento removibles de ,ltima generacin.

A"#$%&'( 37).- 3or seguridad de los recursos informticos se deben

establecer seguridades(

%sicas

"istema -perativo

"oft#are

)omunicaciones

8ase de &atos

3roceso

$plicaciones

3or ello se establecen los siguientes lineamientos(

7antener claves de acceso !ue permitan el uso solamente al personal

115

autorizado para ello.

6erificar la informacin !ue provenga de fuentes externas a fin de

corroborar !ue est libre de cual!uier agente contaminante o

perjudicial para el funcionamiento de los e!uipos.

7antener plizas de seguros de los recursos informticos en

funcionamiento

A"#$%&'( 31).- n ning,n caso se autorizar la utilizacin de dispositivos

ajenos a los procesos informticos del rea. 3or consiguiente, se prohbe

el ingreso y9o instalacin de hard#are y soft#are particular, es decir !ue

no sea propiedad de "$"%, excepto en casos emergentes !ue la

&ireccin autorice.

3.!.! PLAN DE CONTINGENCIAS INFORMATICAS

A"#$%&'( 32).- La $dministracin de /nformtica crear para los

departamentos un plan de contingencias informticas !ue incluya al

menos los siguientes puntos(

)ontinuar con la operacin del rea con procedimientos informticos

116

alternos.

+ener los respaldos de informacin en un lugar seguro, fuera del lugar

en el !ue se encuentran los e!uipos.

+ener el apoyo por medios magnticos o en forma documental, de las

operaciones necesarias para reconstruir los archivos da0ados.

)ontar con un instructivo de operacin para la deteccin de posibles

fallas, para !ue toda accin correctiva se efect,e con la mnima

degradacin posible de los datos.

)ontar con un directorio del personal interno y del personal externo de

soporte, al cual se pueda recurrir en el momento en !ue se detecte

cual!uier anomala.

jecutar pruebas de la funcionalidad del plan.

7antener revisiones del plan a fin de efectuar las actualizaciones

respectivas.

3.!.4 ESTRATEGIAS INFORMTICAS

A"#$%&'( 33).- La estrategia informtica de "$"% se consolida en el 3lan

7aestro de /nformtica y est orientada hacia los siguientes puntos(

3lataforma de "istemas $biertos 13ortables2.

s!uemas de operacin bajo el concepto multicapas.

117

standarizacin de hard#are, soft#are base, utilitarios y estructuras

de datos

/ntercambio de experiencias entre &epartamentos.

7anejo de proyectos conjuntos con las diferentes reas.

3rograma de capacitacin permanente para los colaboradores de la

empresa.

A"#$%&'( 34).- 3ara la elaboracin de los proyectos informticos y para la

presupuestacin de los mismos, se tomarn en cuentan tanto las

necesidades de hard#are y soft#are del rea solicitante, como la

disponibilidad de recursos con los !ue cuente "$"%.

3.!.5 ACCESO FSICO

A"#$%&'( 3).- "lo al personal autorizado le est permitido el acceso a

las instalaciones donde se almacena la informacin confidencial de "$"%.

118

A"#$%&'( 3!).- "lo bajo la vigilancia de personal autorizado, puede el

personal externo entrar en las instalaciones donde se almacena la

informacin confidencial, y durante un perodo de tiempo justificado.

3.!.6 IDENTIFICADORES DE USUARIO @ CONTRASEAAS

A"#$%&'( 34).- +odos los usuarios con acceso a un sistema de informacin

o a una red informtica, dispondrn de una ,nica autorizacin de acceso

compuesta de identificador de usuario y contrase0a.

A"#$%&'( 35).- @ing,n usuario recibir un identificador de acceso a la ;ed

de )omunicaciones, ;ecursos /nformticos o $plicaciones hasta !ue no

acepte formalmente la 3oltica de "eguridad vigente.

A"#$%&'( 36).- Los usuarios tendrn acceso autorizado ,nicamente a

a!uellos datos y recursos !ue precisen para el desarrollo de sus

funciones, conforme a los criterios establecidos por el responsable de la

informacin.

119

A"#B%&'( 47).- La longitud mnima de las contrase0as ser igual o superior

a ocho caracteres, y estarn constituidas por combinacin de caracteres

alfabticos, numricos y especiales.

A"#B%&'( 41).- Los identificadores para usuarios temporales se

configurarn para un corto perodo de tiempo. <na vez expirado dicho

perodo, se desactivarn de los sistemas.

3.!.17 RESPONSABILIDADES PERSONALES

A"#B%&'( 42).- Los usuarios son responsables de toda actividad

relacionada con el uso de su acceso autorizado.

A"#B%&'( 43).- Los usuarios no deben revelar bajo ning,n concepto su

identificador y9o contrase0a a otra persona ni mantenerla por escrito a la

vista, ni al alcance de terceros.

120

A"#B%&'( 44).- Los usuarios no deben utilizar ning,n acceso autorizado de

otro usuario, aun!ue dispongan de la autorizacin del propietario.

A"#B%&'( 4).- "i un usuario tiene sospechas de !ue su acceso autorizado

1identificador de usuario y contrase0a2 est siendo utilizado por otra

persona, debe proceder al cambio de su contrase0a e informar a su jefe

inmediato y ste reportar al responsable de la administracin de la red.

A"#B%&'( 4!).- l <suario debe utilizar una contrase0a compuesta por un

mnimo de ocho caracteres constituida por una combinacin de

caracteres alfabticos, numricos y especiales.

A"#B%&'( 44).- La contrase0a no debe hacer referencia a ning,n concepto,

objeto o idea reconocible. 3or tanto, se debe evitar utilizar en las

contrase0as fechas significativas, das de la semana, meses del a0o,

nombres de personas, telfonos.

121

A"#B%&'( 45).- n caso !ue el sistema no lo solicite automticamente, el

usuario debe cambiar la contrase0a provisional asignada la primera vez

!ue realiza un acceso vlido al sistema.

A"#B%&'( 46).- n el caso !ue el sistema no lo solicite automticamente, el

usuario debe cambiar su contrase0a como mnimo una vez cada AB das.

n caso contrario, se le podr denegar el acceso y se deber contactar

con el jefe inmediato para solicitar al administrador de la red una nueva

clave.

A"#B%&'( 7).- 3roteger, en la medida de sus posibilidades, los datos de

carcter personal a los !ue tienen acceso, contra revelaciones no

autorizadas o accidentales, modificacin, destruccin o mal uso,

cual!uiera !ue sea el soporte en !ue se encuentren contenidos los datos.

A"#B%&'( 1).- .uardar por tiempo indefinido la mxima reserva y no se

debe emitir al exterior datos de carcter personal contenidos en cual!uier

tipo de soporte.

122

A"#B%&'( 2).- <tilizar el menor n,mero de listados !ue contengan datos

de carcter personal y mantener los mismos en lugar seguro y fuera del

alcance de terceros.

A"#B%&'( 3).- )uando entre en posesin de datos de carcter personal,

se entiende !ue dicha posesin es estrictamente temporal, y debe

devolver los soportes !ue contienen los datos inmediatamente despus

de la finalizacin de las tareas !ue han originado el uso temporal de los

mismos.

A"#B%&'( 4).- Los usuarios slo podrn crear ficheros !ue contengan

datos de carcter personal para un uso temporal y siempre necesario

para el desempe0o de su trabajo. stos ficheros temporales nunca sern

ubicados en unidades locales de disco de la computadora de trabajo y

deben ser destruidos cuando hayan dejado de ser ,tiles para la finalidad

para la !ue se crearon.

123

A"#B%&'( ).- Los usuarios deben notificar a su jefe inmediato cual!uier

incidencia !ue detecten !ue afecte o pueda afectar a la seguridad de los

datos de carcter personal( prdida de listados y9o dis!uetes, sospechas

de uso indebido del acceso autorizado por otras personas, recuperacin

de datos.

A"#B%&'( !).- Los usuarios ,nicamente introducirn datos identificativos y

direcciones o telfonos de personas en las agendas de contactos de las

herramientas ofimticas 1por ejemplo en -utloo?2

3.!.11 SALIDA DE INFORMACIN

A"#B%&'( 4).- +oda salida de informacin 1en soportes informticos o por

correo electrnico2 slo podr ser realizada por personal autorizado y

ser necesaria la autorizacin formal del responsable del rea del !ue

proviene.

A"#B%&'( 5).- $dems, en la salida de datos especialmente protegidos

1como son los datos de carcter personal para los !ue el ;eglamento

re!uiere medidas de seguridad de nivel alto2, se debern cifrar los

124

mismos o utilizar cual!uier otro mecanismo !ue garantice !ue la

informacin no sea inteligible ni manipulada durante su transporte.

3.!.12 USO APROPIADO DE LOS RECURSOS

A"#B%&'( 4).- Los ;ecursos /nformticos, &atos, "oft#are, ;ed

)orporativa y "istemas de )omunicacin lectrnica estn disponibles

exclusivamente para cumplimentar las obligaciones y propsito de la

operativa para la !ue fueron dise0ados e implantados. +odo el personal

usuario de dichos recursos debe saber !ue no tiene el derecho de

confidencialidad en su uso.

Q&1,/ P"(>$C$,(

A"#B%&'( 5).- l uso de estos recursos para actividades no relacionadas

con el propsito del negocio, o bien con la extralimitacin en su uso.

A"#B%&'( 6).- CLas actividades, e!uipos o aplicaciones !ue no estn

directamente especificados como parte del "oft#are o de los stndares

de los ;ecursos /nformticos propios de "$"%.

125

A"#B%&'( !7).- C/ntroducir en los "istemas de /nformacin o la ;ed

)orporativa contenidos obscenos, amenazadores, inmorales u ofensivos.

Q&1,/ 9"(>$C$,(

A"#B%&'( !1).- C/ntroducir voluntariamente programas, virus, macros,

applets, controles $ctiveD o cual!uier otro dispositivo lgico o secuencia

de caracteres !ue causen o sean susceptibles de causar cual!uier tipo de

alteracin o da0o en los ;ecursos /nformticos. l personal contratado

por "$"% tendr la obligacin de utilizar los programas antivirus y sus

actualizaciones para prevenir la entrada en los "istemas de cual!uier

elemento destinado a destruir o corromper los datos informticos.

A"#B%&'( !2).- C/ntentar destruir, alterar, inutilizar o cual!uier otra forma de

da0ar los datos, programas o documentos electrnicos.

A"#B%&'( !3).- C$lbergar datos de carcter personal en las unidades

locales de disco de los computadores de trabajo.

126

A"#B%&'( !4).- )ual!uier fichero introducido en la red corporativa o en el

puesto de trabajo del usuario a travs de soportes automatizados,

/nternet, correo electrnico o cual!uier otro medio, deber cumplir los

re!uisitos establecidos en estas normas y, en especial, las referidas a

propiedad intelectual y control de virus.

3.!.13 SOFTDARE

A"#B%&'( !).- +odo el personal !ue accede a los "istemas de

/nformacin de "$"% debe utilizar ,nicamente las versiones de soft#are

facilitadas y siguiendo sus normas de utilizacin.

A"#B%&'( !!).-C+odo el personal tiene prohibido instalar copias ilegales de

cual!uier programa, incluidos los estandarizados.

A"#B%&'( !4).-C+ambin tiene prohibido borrar cual!uiera de los programas

instalados legalmente.

127

3.!.14 RECURSOS DE RED

&e forma rigurosa, ninguna persona debe(

A"#B%&'( !5).- C)onectar a ninguno de los ;ecursos, ning,n tipo de e!uipo

de comunicaciones 1j. mdem2 !ue posibilite la conexin a la ;ed

)orporativa.

A"#B%&'( !6).- C)onectarse a la ;ed )orporativa a travs de otros medios

!ue no sean los definidos.

A"#B%&'( 47).- C/ntentar obtener otros derechos o accesos distintos a

a!uellos !ue les hayan sido asignados.

A"#B%&'( 41).- C/ntentar acceder a reas restringidas de los "istemas de

/nformacin o de la ;ed )orporativa.

128

A"#B%&'( 42).- C/ntentar distorsionar o falsear los registros ElogF de los

"istemas de /nformacin.

A"#B%&'( 43).- C/ntentar descifrar las claves, sistemas o algoritmos de

cifrado y cual!uier otro elemento de seguridad !ue intervenga en los

procesos telemticos.

A"#B%&'( 44).- C3oseer, desarrollar o ejecutar programas !ue pudieran

interferir sobre el trabajo de otros <suarios, ni da0ar o alterar los

;ecursos /nformticos.

3.!.1 CONECTIVIDAD A INTERNET

A"#B%&'( 4).- La autorizacin de acceso a /nternet se concede

exclusivamente para actividades de trabajo. +odos los colaboradores de

"$"% tienen las mismas responsabilidades en cuanto al uso de /nternet.

129

A"#B%&'( 4!).- Cl acceso a /nternet se restringe exclusivamente a travs

de la ;ed establecida para ello, es decir, por medio del sistema de

seguridad con cortafuegos incorporado en la misma. @o est permitido

acceder a /nternet llamando directamente a un proveedor de servicio de

acceso y usando un navegador, o con otras herramientas de /nternet

conectndose con un mdem.

A"#B%&'( 44).- C/nternet es una herramienta de trabajo. +odas las

actividades en /nternet deben estar en relacin con tareas y actividades

del trabajo desempe0ado.

A"#B%&'( 45).- C"lo puede haber transferencia de datos de o a /nternet en

conexin con actividades propias del trabajo desempe0ado.

A"#B%&'( 46).- Cn caso de tener !ue producirse una transmisin de datos

importante, confidencial o relevante, slo se podrn transmitir en forma

encriptada.

130

3.!.1! ACTUALIZACIONES DE LA POLTICA DE SEGURIDAD

A"#B%&'( 57).- &ebido a la propia evolucin de la tecnologa y las

amenazas de seguridad, y a las nuevas aportaciones legales en la

materia, "$"% se reserva el derecho a modificar esta 3oltica cuando

sea necesario. Los cambios realizados en esta 3oltica sern divulgados

a todos los colaboradores de "$"%.

A"#B%&'( 51).- s responsabilidad de cada uno de los colaboradores de

"$"% la lectura y conocimiento de la 3oltica de "eguridad ms reciente.

3.!.14 DISPOSICIONES TRANSITORIAS

A"#B%&'( 9"$*1"(.- Las disposiciones a!u enmarcadas, entrarn en vigor

a partir del da siguiente de su difusin.

A"#B%&'( .1:&-,(.- Las normas y polticas objeto de este documento,

podrn ser modificadas o adecuadas conforme a las necesidades !ue se

vayan presentando, mediante acuerdo del )omit +cnico de /nformtica

131

de la mpresa "$"%1)+/2: una vez aprobadas dichas modificaciones o

adecuaciones, se establecer su vigencia.

A"#B%&'( #1"%1"(.- Las disposiciones a!u descritas constarn de forma

detallada en los manuales de polticas y procedimientos especficos.

A"#B%&'( %&/"#(.- La falta de conocimiento de las normas a!u descritas

por parte de los colaboradores no los libera de la aplicacin de sanciones

y9o penalidades por el incumplimiento de las mismas.

3.4 BENEFICIOS DE IMPLANTAR POLTICAS DE SEGURIDAD

INFORMTICA

Los beneficios de un sistema de seguridad con polticas claramente

concebidas bien elaboradas son inmediatos, ya !ue "$"% trabajar sobre

una plataforma confiable, !ue se refleja en los siguientes puntos(

$umento de la productividad.

132

$umento de la motivacin del personal.

)ompromiso con la misin de la compa0a.

7ejora de las relaciones laborales.

$yuda a formar e!uipos competentes.

7ejora de los climas laborales para los ;ecursos 5umanos.

También podría gustarte

- Practica 1 BitlockerDocumento11 páginasPractica 1 BitlockerSaylin Nicole Pe�a SapegAún no hay calificaciones

- Evaluacion de Ciberriesgos Segun Iec-62443Documento36 páginasEvaluacion de Ciberriesgos Segun Iec-62443Frida EscalanteAún no hay calificaciones

- Taller de Seguridad Informática EnviarDocumento6 páginasTaller de Seguridad Informática Enviaryeraldin antelizAún no hay calificaciones

- 4 Boletin Seguridad InformaticasDocumento2 páginas4 Boletin Seguridad InformaticasYeison LegroAún no hay calificaciones

- ¿Qué Debemos Tener en Cuenta Antes de Aprender Ciberseguridad - LISA InstituteDocumento9 páginas¿Qué Debemos Tener en Cuenta Antes de Aprender Ciberseguridad - LISA InstituteHernanAún no hay calificaciones

- Evaluación 1 - ADocumento7 páginasEvaluación 1 - ABenja GacituaAún no hay calificaciones

- Tema 2Documento35 páginasTema 2PREZZI PREZZIAún no hay calificaciones

- Decreto 1429 de 2016Documento13 páginasDecreto 1429 de 2016Keinny Daniela Ramírez BarbosaAún no hay calificaciones

- Capítulo 7Documento23 páginasCapítulo 7Franlly Mendoza FañasAún no hay calificaciones

- Actividades de Un CPDDocumento14 páginasActividades de Un CPDDoriana LandaetaAún no hay calificaciones

- UntitledDocumento9 páginasUntitledkimberly UriolAún no hay calificaciones

- Informe Final de Auditoria de Sistemas de La Empresa Extrex LimitadaDocumento19 páginasInforme Final de Auditoria de Sistemas de La Empresa Extrex Limitadadavid steven bautista martinezAún no hay calificaciones

- Planeación Administración y Seguridad en Redes 19 MatDocumento25 páginasPlaneación Administración y Seguridad en Redes 19 Matismaelj73Aún no hay calificaciones

- SP ISO 27001 Overview Guide Final2Documento12 páginasSP ISO 27001 Overview Guide Final2lararubioAún no hay calificaciones

- Formato Malla Curricular ESI - Res 11681 CorreccionDocumento1 páginaFormato Malla Curricular ESI - Res 11681 CorreccionOctavio Andrés Cardona RiveraAún no hay calificaciones

- IDEA International Data Encryption AlgorithmDocumento15 páginasIDEA International Data Encryption AlgorithmdavidbqztAún no hay calificaciones

- Articulo ALARPDocumento11 páginasArticulo ALARPVaninaAún no hay calificaciones

- Examen Final - CiverseguridadDocumento24 páginasExamen Final - CiverseguridadRodri MaldonadoAún no hay calificaciones

- Portafolio N.3 (Auditoria Fisica-Ensayo)Documento9 páginasPortafolio N.3 (Auditoria Fisica-Ensayo)jhon real realAún no hay calificaciones

- Debilidades en Los AntivirusDocumento3 páginasDebilidades en Los AntivirusbiocleanerAún no hay calificaciones

- Aplicacion de Las Normas CoveninDocumento38 páginasAplicacion de Las Normas CoveninGlory Glory100% (1)

- Usach Taller Caso Jumbo 273267Documento3 páginasUsach Taller Caso Jumbo 273267Feliiphe BarraAún no hay calificaciones

- TAREA #3 (II Parcial) Informatica AplicadaDocumento9 páginasTAREA #3 (II Parcial) Informatica AplicadaKeyli VasquezAún no hay calificaciones

- Informe de Defensa Digital de Microsoft 2022Documento114 páginasInforme de Defensa Digital de Microsoft 2022luisfacelliAún no hay calificaciones

- Actividad 3.3 Unix Essentials - Permisos de ArchivosDocumento9 páginasActividad 3.3 Unix Essentials - Permisos de Archivossamuel ytAún no hay calificaciones

- Procedimientos de Monitoreo CCDocumento40 páginasProcedimientos de Monitoreo CCjosemrx55100% (1)

- WSADocumento86 páginasWSAAngieRosalesAún no hay calificaciones

- Tra Baaaa AaaaaaaaaaaaaaaDocumento13 páginasTra Baaaa Aaaaaaaaaaaaaaarey reyesAún no hay calificaciones

- Cri Examen (VF)Documento4 páginasCri Examen (VF)Oscar SantosAún no hay calificaciones

- Politica de Desarrollo SeguroDocumento9 páginasPolitica de Desarrollo SeguroMireylle MayorgaAún no hay calificaciones