Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Tema 6: Servicios de Active Directory: - Resumen

Cargado por

David A Nuevesiete0 calificaciones0% encontró este documento útil (0 votos)

11 vistas28 páginasactive directrory

Título original

5453200

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PPT, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoactive directrory

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PPT, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

11 vistas28 páginasTema 6: Servicios de Active Directory: - Resumen

Cargado por

David A Nuevesieteactive directrory

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PPT, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 28

Tema 6: Servicios de Active

Directory

• Resumen:

– Conceptos básicos de Active Directory

– Planificar la implantación de Active Directory

– Implantación de Active Directory

– Administración de Active Directory

6. Servicios de Active Directory 1

1. Introducción a Active Directory

• Características generales

– Servicio de directorio de Windows 2000

– Es un servicio seguro, distribuido, particionado y replicado

– Funciona en redes de diferentes tamaños

• 1 servidor y cientos de objetos ---- miles de servidores y millones de

objetos

– Es un servicio que puede reflejar la jerarquía, escalabilidad y

seguridad distribuida de diferentes entornos empresariales

– Integrado con Internet e intranet

– Es una herramienta para ofrecer información distribuida y que se

administra de forma distribuida

– Integra el concepto “espacio de nombres” de Internet

• Colección estructurada de nombres utilizada para representar de

forma simbólica otra clase de información: IPhost

6. Servicios de Active Directory 2

– La integración del espacio de nombres va a permitir unificar los

múltiples espacios de nombres que se usan actualmente

• AD utiliza el protocolo LDAP que opera superando los límites del

sistema operativo

– No es un directorio X.500: utiliza LDAP como protocolo de

acceso y soporta el modelo de información X.500 (nota técnica)

– AD ofrece un único punto de administración de información

publicada: archivos, bases de datos, accesos Web, dispositivos, etc

– Utiliza DNS como servicio localizador, organiza los objetos en

dominios según una jerarquía de OU (unidades organizacionales)

y permite que varios dominios se conecten en una estructura en

árbol

– La administración se realiza mediante varios CD:

• Un cambio en alguno de los CD se replicará en el resto

• (ver nota técnica)

6. Servicios de Active Directory 3

• Conceptos de Active Directory

– Esquema extensible:

• La información en el AD se define siguiendo un esquema formal

• Para cada clase objeto se definen:

– Atributos que debe tener el objeto

– Atributos que podría tener

– Qué objetos padre puede tener este objeto

• Al instalar AD en un CD se define un esquema predeterminado con

los siguientes objetos:

– Usuarios, grupos, equipos e impresoras

– Otros objetos y propiedades que utiliza internamente AD

• Extensibilidad:

– Se pueden definir nuevos objetos y atributos

– Se almacenan en el almacén AD (catálogo), que se actualiza

automáticamente

– Operación para usuarios avanzados (ver notas técnicas):

» Guía del programador de Active Directory

6. Servicios de Active Directory 4

– Catálogo global:

• Repositorio central de información de los objetos que hay en un árbol

de dominios o en un bosque

• AD genera los contenidos del catálogo con la información que

procede de los distintos CD mediante replicación

• Es un servicio y un almacén

– La replicación permite consultar el catálogo sin acudir al CD origen

– Contiene la información de uso más frecuente (id de usuario, etc) y la

necesaria para realizar una réplica total del objeto

– Se puede utilizar el catálogo para obtener cualquier información de los

objetos sin replicar toda la información del dominio

» Se pueden indicar expresamente los atributos que se desea

mantener en el catálogo

• Al instalar un CD, se instala un AD y se crea un catálogo global: ese

servidor se convierte en un servidor del catálogo global

– Posteriores CD se pueden convertir en servidores del catálogo global

– Cuantos más servidores de catálogo, más tráfico de replicación y

respuestas más rápidas a los usuarios

6. Servicios de Active Directory 5

– Espacio de nombres:

• Un espacio de nombres es un área limitada en la que se pueden

resolver nombres

• Resolver nombres: realizar la correspondencia entre un nombre y la

información que representa

• El espacio de nombres de AD se basa en el esquema de nombres DNS

buscando la interoperatibilidad con las tecnologías Internet

• Sirve para gestionar múltiples entornos hw y sw en una red

• Dos tipos:

– Espacio de nombres contiguo: el nombre de un objeto hijo incluye el

nombre del dominio padre

– Espacio de nombres disjunto: el nombre del objeto hijo no tiene relación

con el padre, como ocurre en los árboles.

– Convenciones de nombres:

• Cada objeto en AD se identifica por un nombre

• Los servicios de AD utilizan diferentes convenciones de nombres:

– Nombres distinguidos, nombres distintos relativos, id únicos globales y

nombres de usuario principal

6. Servicios de Active Directory 6

• Nombres distinguidos:

– Los objetos se localizan en AD según una ruta jerárquica que incluye las

etiquetas del dominio y de cada nivel de objeto contenedor

– Cada objeto de AD tiene un nombre distinguido (DN)

» Identifica unívocamente a cada objeto

» Contiene información suficiente para acceder al objeto

– Ejemplo:

DC=COM/DC=Microsoft/CN=Users/CN=James Smith

Las herramientas de AD no muestran las abreviaturas (O=, DC=,CN=)

6. Servicios de Active Directory 7

• Nombres distinguidos relativos:

– En AD se puede encontrar un objeto mediante sus atributos

– Uno de los atributos de los objetos es el nombre distinguido relativo

(RDN), que es parte del nombre completo DN

– En el ejemplo, el RDN del objeto James Smith es CN=James Smith

– Se pueden duplicar RDN con tal de que pertenezcan a diferentes OU

• Identificador único global:

– Cada objeto en AD tiene también un identificar único global GUID

– Es un número de 128 bits que el Directory System Agent (DSA) asigna al

objeto cuando se crea

– Nunca cambia

– Se almacena en un atributo objectGUID

• Nombre de usuario principal

– User principal name (UPN): nombre@dominio

– Es independiente del nombre distinguido (nombre de inicio de sesión)

6. Servicios de Active Directory 8

– Arquitectura de AD:

• Modelo de datos:

– Se deriva del modelo de datos de X.500

– Un directorio contiene objetos que representan componentes de la red

– Cada objeto se describe por sus atributos

– La colección de objetos que se almacena en el directorio se define en el

esquema

• Esquema:

– Se implementa como un conjunto de instancias de clases de objetos

– Se actualiza dinámicamente

– Utilizan ACL para el control de acceso

• Modelo de seguridad:

– Utiliza la infraestructura de seguridad de Windows 2000

– Las ACL protegen todos los objetos del AD

• Modelo de administración:

– Los usuarios autorizados pueden realizar acciones especificadas sobre

objetos determinados en porciones del árbol del directorio

» Se denomina administración delegada

– El DSA gestiona el espacio físico

6. Servicios de Active Directory 9

– Acceso a los servicios de AD:

• Soporte de protocolos:

– LDAP 2 y 3: protocolo base de AD

– MAPI-RPC: soporte de llamadas a procedimiento remoto mediante

interfaz MAPI

• API: Los servicios de AD proporcionan un conjunto de API: ADSI,

LDAP C, Windows Messaging y Contenedores Virtuales.

• AD Service Interfaz:

– Interfaz de programación extensible y sencilla para manejar: servicios

AD, directorios basados en LDAP, otros (NDS de Novell)

– Forma parte de Open Directory Services Interfaces (ODSI) y de la

Windows Open Services Architecture (WOSA)

– ADSI es un sistema para proporcionar un único directorio a partir de

diferentes proveedores de servicios de red

– Simplifica el desarrollo y administración de aplicaciones distribuidas

– Los objetos ADSI han sido diseñados para satisfacer a tres audiencias:

» Desarrolladores: lenguajes de alto nivel

» Administradores: lenguajes script

» usuarios

6. Servicios de Active Directory 10

• LDAP C API:

– Solución de más bajo nivel para desarrollar aplicaciones que necesiten

comunicación con diferentes tipos de clientes

– Se recomienda a los desarrolladores LDAP que migren a ADSI

• Windows Messaging API

– Aplicaciones que funcionan con MAPI tienen soporte en AD

• Contenedores Virtuales:

– Permite acceder a directorios compatibles con LDAP mediante servicios

AD

– Arquitectura del servicio de directorio

6. Servicios de Active Directory 11

• Tres capas de servicios:

– DSA: construye la jerarquía a partir de la relaciones padre-hijo y proporciona las

API

– capa de base de datos: interfaz entre las llamadas y las bases de datos

– motor de almacenamiento extensible: gestiona las comunicaciones con los registros

individuales partiendo del atributo RDN

– Almacén de datos

• Interfaces:

– LDAP: interfaz ADSI

– REPL: replicación entre sitios e intra-sitios

– SAM: compatibilidad con NT

– MAPI: clientes y aplicaciones MAPI como Outlook

• Directory System Agent (DSA)

– Proceso que se ejecuta en todos los CD y gestiona las funciones del AD

– Operaciones que soporta:

» Identificación de objetos

» Procesamiento de transacciones

» Actualizaciones del esquema

» Control de acceso

» Replicación

6. Servicios de Active Directory 12

• Capa de base de datos:

– Proporciona objetos a partir de la información

– Es una interfaz interna

– Todos los accesos al motor de almacenamiento se realizan desde esta

capa

– AD proporciona un espacio de nombres jerárquicos; los objetos se

referencian en la base de datos a partir de su RDN

– Establece la correspondencia entre el DN y una etiqueta interna del DN

utilizada para restringir los accesos a los registros

• Motor de almacenamiento extensible (ESE)

– La información se gestiona mediante un método de acceso secuencial

indexado

– Archivos esenciales: esent.dll (motor), ntds.dit (datos) y archivos de

registros utilizados para implementar las transacciones

– Soporta una base de datos que puede llegar a los 16TB

– ESE almacena espacio solamente para los atributos de los objetos que

tengan valores asignados

6. Servicios de Active Directory 13

2. Planificar la implementación de Active Directory

• Planificar un espacio de nombres

– El espacio de nombres de AD es el nombre de dominio totalmente

cualificado de más alto nivel de una empresa basada en dominios

windows 2000

• Primera decisión: espacio de nombres interno y externo iguales o

diferentes

– Espacios de nombres interno y externo

• El mismo espacio de nombres: AD gestionará el dominio de Internet

registrado para la empresa

• Diferentes espacios: AD gestionará el espacio de nombres interno

• Los espacios de nombres están separados por un cortafuegos

– Dos escenarios:

• AD gestionando el mismo espacio interna que externamente

• AD gestionando un espacio de nombres interno diferente del externo

6. Servicios de Active Directory 14

– El mismo espacio de nombres:

• Requisitos:

– Los usuarios pueden acceder a recursos dentro de la red y más allá del

cortafuegos

– Los clientes que acceden desde el exterior no deben acceder a los

recursos internos

• Para implementarlo hay que definir dos zonas DNS separadas

– El DNS externo se configura para que no resuelva accesos a recursos

internos

• Ventajas:

– El nombre del dominio es consistente en la red privada y en Internet

– Los nombres de usuario (inicio de sesión) sirven como nombres de

Internet (correo electrónico)

• Desventajas:

– La configuración es más compleja

– Existe el peligro de publicar recursos internos en Internet

– Se duplican los esfuerzos de gestión de recursos

– A pesar de ser el mismo espacio de nombres, los usuarios ven zonas

diferentes

6. Servicios de Active Directory 15

– Espacios de nombres separados:

• Se configura dos espacios de nombres separados e independientes,

una para Internet y otro interno

• Ambos deben registrarse en el DNS de Internet

– Si no se registra el interno, los clientes no podrán distinguir entre los

recursos propios y los del dominio registrado por otra empresa

• Ventajas:

– Las diferencias entre las redes es más clara

– La gestión es más sencilla al no duplicar esfuerzos

– La configuración de los proxys es más sencilla

• Desventajas:

– Los identificadores de red son diferentes de las direcciones de correo

– Deben registrarse múltiples nombres en el DNS de Internet

6. Servicios de Active Directory 16

• Definir una arquitectura de espacio de nombres:

– Se trata de definir un espacio de nombres escalable, flexible, fácil de

administrar

– Modo de conseguirlo: definir un dominio en tres capas:

Dominio raiz Dominio de primer nivel Dominio de segundo nivel

– Dominio raíz:

• Primer dominio de un espacio de nombres

• Se corresponde con el espacio de nombres de la empresa

• Todos los dominios internos son parte de este dominio raíz formando un árbol

– Dominio de primer nivel:

• Se trata de definir dominios estables aunque haya cambios en la empresa

• Para ello se puede tomar una referencia geográfica o política

• Deben tener al menos 3 caracteres de longitud

• Se definen relaciones de confianza entre todos los dominios de este nivel

– Dominio de segundo nivel:

• Debería definir países

• Se pueden definir dominios hijo a partir de este nivel

6. Servicios de Active Directory 17

• Planificar unidades organizacionales:

– Aspectos generales:

• Deben recoger la estructura organizativa de la empresa

• Se puede delegar tareas administrativas en las OU: crear usuarios,

modificar contraseñas, definir directivas

• Una OU puede contener otras OU

– Crear una estructura OU

• Comenzar por el primer dominio de la empresa

• Guía de diseño de la OU:

– Crear OU para delegar administración

– Crear una estructura lógica de OU que facilite la administración

– Crear OU para aplicar directivas de seguridad

– Crear OU para proporcionar o restringir el acceso a ciertos recursos por

parte de ciertos usuarios

– Crear estructuras OU relativamente estáticas

– Evitar asignar demasiados objetos a una OU

6. Servicios de Active Directory 18

– Estructurar la jerarquía de OU:

• OU basadas en administración o en objetos

• OU basadas en divisiones geográficas

• OU basadas en las funciones del negocio

• OU basadas en departamentos

• OU basadas en proyectos

– Planificar un sitio:

• Sitio: una o más subredes conectas por un enlace de alta velocidad

• El servicio de replicación de AD permite distinguir entre enlaces

rápidos o lentos

• El modo de establecer los sitios afecta a:

– Inicio de sesión

– Replicación

• Los sitios no forman parte del espacio de nombres, se almacenan

aparte a efectos de replicación

• Guía:

– Combinar en un sitio solamente subredes con enlaces rápidos (512kbps)

– Configurar la replicación en horas de poco tráfico

6. Servicios de Active Directory 19

4. Administración de Active Directory

• Introducción

– Tareas a realizar en la administración de AD:

• Aprender a crear OU y sus objetos

• Localizar, modificar, mover y eliminar objetos creados

• Controlar el acceso a los objetos de AD

• Crear OU y sus objetos:

– Introducción:

• Objeto = recurso de la red

• Recurso: cuentas de usuarios y grupos, impresoras

• Antes de crear un objeto, hace falta crear una OU

– Creación de OU:

• Se pueden crear OU en un dominio, en un CD o dentro de otra OU

• Debe tener permiso para crear OU en el objeto padre (OU, dominio o

CD)

6. Servicios de Active Directory 20

• El grupo Administradores tiene permiso para crear OU

• No se pueden crear OU dentro de grupos o equipos

• Las OU sirven para facilitar la tarea de administrar la red

• La estructura de OU’s debe reflejar la organización de la empresa

– Se puede cambiar la estructura de OU cuando se necesite

– Se pueden mover objetos entre OU

• Motivos para crear OU:

– Para delegar control administrativo a otros usuarios y administradores

– Para agrupar objetos que requieren las mismas tareas administrativas

• Crear OU:

– Mediante la aplicación Usuarios y Equipos de AD (Herramientas

administrativas)

– seleccionando el dominio u OU

– seleccionando Accion | Nuevo | Unidad Organizacional

6. Servicios de Active Directory 21

• Agregar objetos a las OU:

– Se requiere tener permisos adecuados en la OU a la que se van a agregar

objetos

– Los miembros del grupo Administradores pueden realizar esta acción

– Los objetos disponibles dependen del asistente utilizado para crearlos

– Al crear un objeto no se dispone de todos sus atributos inmediatamente

– Procedimiento:

» Usuarios y equipos de AD | seleccionar la OU | Accion | nuevo |

seleccionar objeto

6. Servicios de Active Directory 22

• Administrar objetos de AD

– Localizar objetos:

• El catálogo global contiene una réplica parcial del contenido del

directorio

• Contiene información de cualquier objeto que esté en el árbol de

dominios o en el bosque

• Los contenidos del catálogo global los genera los servicios de AD de

los dominios que forman el directorio

• Para localizar objetos:

– Ejecutar el programa Usuarios y Equipos de AD | seleccionar el dominio

o la OU en la que se desea buscar | menú contextual | Buscar

• Elementos del diálogo Buscar:

– Menú desplegable Buscar: tipos de objetos a incluir en la búsqueda

– Menú desplegable En: todo el AD, un dominio específico o una OU

– Ficha Usuarios, Contactos y Grupos: introducir Nombre o Descripción

– Ficha Avanzada: Campo, Condición, Valor, Criterio de búsqueda

– Resultados:

6. Servicios de Active Directory 23

– Modificar los atributos o eliminar objetos:

• Nota: modificar atributos u objetos en el esquema no es lo mismo que

modificar objetos de AD. Los cambios en el esquema son

permanentes y se replican en todos los CD

• Modificaciones:

– Programa Usuarios y Equipos de AD | seleccionar instancia del objeto |

del menú Acción seleccionar Propiedades | realizar los cambios

• Eliminar un objeto: abrir Usuarios y Equipos de AD | seleccionar el

objeto | Eliminar

– Desplazar objetos:

• Mover objetos de una OU a otra: adecuar la red a la empresa

• Usuarios y Equipos de AD | seleccionar el objeto a mover |

seleccionar la opción Mover del menú Acción | elegir la nueva

ubicación

6. Servicios de Active Directory 24

• Controlar el acceso a los objetos de AD

– Cuestiones generales

• Modelo de seguridad basado en objetos similar al que emplea NTFS

• Cada objeto tiene un descriptor de seguridad que indica quién tiene

acceso y qué tipo de acceso tiene

• Para facilitar la administración: agrupar objetos con idénticas

características de seguridad en la misma OU y asignar los permisos a

la OU

– Administrar los permisos de AD

• Seguridad de AD

– Los permisos de AD se utilizan para determinar quién tiene acceso y el

tipo de acceso a un objeto

– Cada objeto mantiene una ACL

– Se puede asignar derecho de administración a un usuario sobre una OU o

una jerarquía de OU y sin perder el control de otros objetos de AD

• Permisos de objeto

– Cada tipo de objeto tiene un conjunto de permisos (Borrar la Clave, usr)

– En caso de conflicto (usuario, grupo): combinación de ambos

– Denegar un permiso tiene precedencia (ver nota)

6. Servicios de Active Directory 25

– Asignar permisos de AD

• Se realiza mediante Usuarios y Equipos de AD

– Se pueden aplicar a objetos e incluso a atributos de los objetos

– No se recomienda aplicar permisos a los atributos complica la tarea

• En las Propiedades de un objeto aparece la ficha Seguridad

• Dos tipos de permisos:

– Permisos estándar

– Permisos especiales: botón Avanzado

– Herencia de permisos:

• Mecanismo para reducir la gestión de permisos: un objeto puede

heredar los permisos del objeto padre

• Se activa o desactiva mediante el cuadro de comprobación Permitir

que los Permisos Heredables se Propaguen a este Objeto

• Al desactivar ese control:

– Se puede copiar la máscara de permisos que tenía

– Se puede eliminar

6. Servicios de Active Directory 26

• Delegar control administrativo de objetos

– Modo de distribuir la responsabilidad y el trabajo de administrar una red

– Se puede configurar mediante el asistente Delegar el Control

– Tipos de acciones que se puede delegar:

• Asignar permisos a un usuario o grupo para crear o modificar objetos en una

OU

• Asignar permisos a un usuario o grupo para modificar permisos específicos de

un objeto (modificar la contraseña)

– Lo más práctico es asignar permisos al nivel de OU: es más sencillo de

administrar

– Se puede asignar Control Total a un responsable de área en su OU

– Consejos para delegar el control:

• Asignar control al nivel OU

• Utilizar el asistente Delegar el Control

• Verificar los permisos asignados con la delegación

• Utilizar el esquema de organización de la empresa

– Asistente: Usuarios y Equipos de AD | seleccionar la OU | menú Acción |

seleccionar Delegar el Control

6. Servicios de Active Directory 27

• Consejos para la administración de los servicios de AD:

– En grandes organizaciones, coordinar la estructura de AD con

otros administradores

– Al crear objetos AD (usuarios), completar todos los atributos que

sean importantes para la empresa

– Evitar el denegar un permiso. Puede indicar una mala

planificación de los permisos

– Asegurarse de que todos los objetos al menos tienen un usuario

con Control Total

– Comprobar que los administradores delegados funcionan

correctamente

– Proporcionar entrenamiento a los administradores delegados, de

modo que puedan realizar su tarea correctamente

6. Servicios de Active Directory 28

También podría gustarte

- Auqui F - Aa - 119 - Informe - de - Practicas - Preprofesionales - La2Documento2 páginasAuqui F - Aa - 119 - Informe - de - Practicas - Preprofesionales - La2David A NuevesieteAún no hay calificaciones

- CONFIGURACIÓN SVIs SWITCH MULTICAPA Y PUERTOS TRONCALES Y DE ACCESODocumento3 páginasCONFIGURACIÓN SVIs SWITCH MULTICAPA Y PUERTOS TRONCALES Y DE ACCESODavid A NuevesieteAún no hay calificaciones

- Unitec: Active DirectoryDocumento27 páginasUnitec: Active DirectoryDavid A NuevesieteAún no hay calificaciones

- Unidad 13Documento4 páginasUnidad 13David A NuevesieteAún no hay calificaciones

- s29 PDFDocumento414 páginass29 PDFDavid A Nuevesiete100% (1)

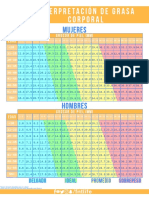

- Tabla de Grasa CorporalDocumento1 páginaTabla de Grasa CorporalJasmine Elcock Believe100% (1)

- Exam Suficiencia Co-IiiDocumento4 páginasExam Suficiencia Co-IiiANNY ALTAMIRANO GUPIOCAún no hay calificaciones

- Ejercicio de BuscaminasDocumento3 páginasEjercicio de BuscaminasLuis Sosa HernandezAún no hay calificaciones

- Tipos de SisDDocumento4 páginasTipos de SisDCarlos AndradeAún no hay calificaciones

- Tema 5: Sistemas OperativosDocumento26 páginasTema 5: Sistemas OperativosCecilia BazzanoAún no hay calificaciones

- Instructivo Correo Institucional Estudiante - UnimagdalenaDocumento6 páginasInstructivo Correo Institucional Estudiante - UnimagdalenadianaAún no hay calificaciones

- Sem3-2-Solución Del ProblemaDocumento28 páginasSem3-2-Solución Del ProblemaClases MatematicasAún no hay calificaciones

- Microsoft Access DiapositivaDocumento18 páginasMicrosoft Access DiapositivaBrayan Estiben VillarrealAún no hay calificaciones

- Tarea - 3 - Seguridad Informatica IDE 09143145Documento11 páginasTarea - 3 - Seguridad Informatica IDE 09143145Angel MorganAún no hay calificaciones

- Documento de Requerimientos de Software Plantilla - FDocumento14 páginasDocumento de Requerimientos de Software Plantilla - FEdgard AguilarAún no hay calificaciones

- Informática Aplicada A La EducaciónDocumento30 páginasInformática Aplicada A La Educaciónrtgazz100% (1)

- Parte 1 Practica 4Documento9 páginasParte 1 Practica 4Evelin QuishpeAún no hay calificaciones

- Acusación FederalDocumento15 páginasAcusación FederalMetro Puerto RicoAún no hay calificaciones

- Crear GIF Animados Con GIMP y GAP PDFDocumento13 páginasCrear GIF Animados Con GIMP y GAP PDFJaime Alberto Ceron QuinteroAún no hay calificaciones

- Flix 1590796041Documento2 páginasFlix 1590796041Emanuel RuizAún no hay calificaciones

- Actividades Programación Orientada A ObjetosDocumento9 páginasActividades Programación Orientada A ObjetosSamuel Rivera GascaAún no hay calificaciones

- Trabajo Escrito - Tipos de Sistemas de Información.Documento32 páginasTrabajo Escrito - Tipos de Sistemas de Información.Danny CastañoAún no hay calificaciones

- Demostración M2 - 2 - SEGURIDAD DE REDES Y PERIFÉRICOSDocumento8 páginasDemostración M2 - 2 - SEGURIDAD DE REDES Y PERIFÉRICOSrobertocontulianoAún no hay calificaciones

- Cuestionario Unidad 1 SODocumento7 páginasCuestionario Unidad 1 SOErica RiveraAún no hay calificaciones

- Orfeo oDocumento10 páginasOrfeo oLushiia UruetaAún no hay calificaciones

- Seguridad de Los Cilindros Hidraulicos Antes Durante y DespuesDocumento13 páginasSeguridad de Los Cilindros Hidraulicos Antes Durante y DespuesJHoan ZMAún no hay calificaciones

- Cambios Internos y Externos Del SG-SSTDocumento3 páginasCambios Internos y Externos Del SG-SSTDiana HenaoAún no hay calificaciones

- PARA EXPONER Mantto SIM-CLASE - 03Documento50 páginasPARA EXPONER Mantto SIM-CLASE - 03ronaldoAún no hay calificaciones

- Programas Del SistemaDocumento3 páginasProgramas Del SistemaAra Estrada LazcanoAún no hay calificaciones

- Monica 8.5Documento13 páginasMonica 8.5Vincent StivAún no hay calificaciones

- Plan de Concientización y Sensibilización en Seguridad de La Información-004Documento19 páginasPlan de Concientización y Sensibilización en Seguridad de La Información-004OSCAR RUBEN COLINDRES OCHOAAún no hay calificaciones

- S-2021-4104-212207-DPS - Petición - Plantilla Respuesta Peticionario-4839278.pdf - S-2021-4104-212207Documento1 páginaS-2021-4104-212207-DPS - Petición - Plantilla Respuesta Peticionario-4839278.pdf - S-2021-4104-212207Maria Ayala01Aún no hay calificaciones

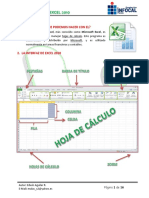

- Modúlo Excel 2010Documento16 páginasModúlo Excel 2010EdwinAún no hay calificaciones

- DN0113 - Tema - 3c Evaluación y Selección de Herramientas BIDocumento18 páginasDN0113 - Tema - 3c Evaluación y Selección de Herramientas BIJorgeCorderoAún no hay calificaciones

- Informe Sobre El SoftwareDocumento39 páginasInforme Sobre El SoftwareTONI BLINAún no hay calificaciones

- Sinoptica - Inf207 Laboratorio Computacion EsencialDocumento9 páginasSinoptica - Inf207 Laboratorio Computacion EsencialBolivio FelizAún no hay calificaciones