Documentos de Académico

Documentos de Profesional

Documentos de Cultura

S05 TI Seguridad de Redes

Cargado por

carlosortizfelixDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

S05 TI Seguridad de Redes

Cargado por

carlosortizfelixCopyright:

Formatos disponibles

FACULTAD DE INGENIERIA DE SISTEMAS Y

ELECTRONICA

CURSO: TECNOLOGIA DE

LA INFORMACION

Docente: Ing. Luis Rojas Nieves

06/06/2014 Tecnologia de Informacin 1

Tecnologa de la Informacin

Agenda:

Introduccin a la Seguridad de Redes

Legislacin de Seguridad Informtica

06/06/2014 Tecnologia de Informacin 2

Tecnologa de la Informacin

Introduccin a la

Seguridad de Redes

06/06/2014 Tecnologia de Informacin 3

Tecnologa de la Informacin

Qu es la seguridad de redes?

La seguridad de redes es un nivel de seguridad que garantiza que el

funcionamiento de todas las mquinas de una red sea ptimo y que todos los

usuarios de estas mquinas posean los derechos que les han sido concedidos:

Esto puede incluir:

Evitar que personas no autorizadas intervengan en el sistema con fines malignos

Evitar que los usuarios realicen operaciones involuntarias que puedan daar el

sistema

Asegurar los datos mediante la previsin de fallas

Garantizar que no se interrumpan los servicios

06/06/2014 Tecnologia de Informacin 4

Tecnologa de la Informacin

Objetivos de la Seguridad Informtica

Generalmente, los sistemas de informacin incluyen todos los datos de una compaa y tambin

en el material y los recursos de software que permiten a una compaa almacenar y hacer

circular estos datos. Los sistemas de informacin son fundamentales para las compaas y deben

ser protegidos.

Generalmente, la seguridad informtica consiste en garantizar que el material y los recursos de

software de una organizacin se usen nicamente para los propsitos para los que fueron

creados y dentro del marco previsto.

La seguridad informtica se resume, por lo general, en cinco objetivos principales:

Integridad: garantizar que los datos sean los que se supone que son

Confidencialidad: asegurar que slo los individuos autorizados tengan acceso a los recursos

que se intercambian

Disponibilidad: garantizar el correcto funcionamiento de los sistemas de informacin

Evitar el rechazo: garantizar de que no pueda negar una operacin realizada.

Autenticacin: asegurar que slo los individuos autorizados tengan acceso a los recursos

06/06/2014 Tecnologia de Informacin 5

Tecnologa de la Informacin

06/06/2014 Tecnologia de Informacin 6

Tecnologa de la Informacin

Necesidad de un Enfoque Global

Frecuentemente, la seguridad de los sistemas de informacin es objeto de metforas. A menudo,

se la compara con una cadena, afirmndose que el nivel de seguridad de un sistema es efectivo

nicamente si el nivel de seguridad del eslabn ms dbil tambin lo es. De la misma forma, una

puerta blindada no sirve para proteger un edificio si se dejan las ventanas completamente

abiertas.

Lo que se trata de demostrar es que se debe afrontar el tema de la seguridad a nivel global y que

debe constar de los siguientes elementos:

Concienciar a los usuarios acerca de los problemas de seguridad

Seguridad lgica, es decir, la seguridad a nivel de los datos, en especial los datos de la empresa,

las aplicaciones e incluso los sistemas operativos de las compaas.

Seguridad en las telecomunicaciones: tecnologas de red, servidores de compaas, redes de

acceso, etc.

Seguridad fsica, o la seguridad de infraestructuras materiales: asegurar las habitaciones, los

lugares abiertos al pblico, las reas comunes de la compaa, las estaciones de trabajo de los

empleados, etc.

06/06/2014 Tecnologia de Informacin 7

Tecnologa de la Informacin

06/06/2014 Tecnologia de Informacin 8

Tecnologa de la Informacin

Cmo Implementar una Poltica de Seguridad

Generalmente, la seguridad de los sistemas informticos se concentra en garantizar el derecho a acceder a

datos y recursos del sistema configurando los mecanismos de autentificacin y control que aseguran que los

usuarios de estos recursos slo posean los derechos que se les han otorgado.

Los mecanismos de seguridad pueden sin embargo, causar inconvenientes a los usuarios. Con frecuencia, las

instrucciones y las reglas se vuelven cada vez ms complicadas a medida que la red crece. Por consiguiente,

la seguridad informtica debe estudiarse de modo que no evite que los usuarios desarrollen usos necesarios

y as puedan utilizar los sistemas de informacin en forma segura.

Por esta razn, uno de los primeros pasos que debe dar una compaa es definir una poltica de

seguridad que pueda implementar en funcin a las siguientes cuatro etapas:

Identificar las necesidades de seguridad y los riesgos informticos que enfrenta la compaa as como sus

posibles consecuencias

Proporcionar una perspectiva general de las reglas y los procedimientos que deben implementarse para

afrontar los riesgos identificados en los diferentes departamentos de la organizacin

Controlar y detectar las vulnerabilidades del sistema de informacin, y mantenerse informado acerca de

las falencias en las aplicaciones y en los materiales que se usan

Definir las acciones a realizar y las personas a contactar en caso de detectar una amenaza

06/06/2014 Tecnologia de Informacin 9

Tecnologa de la Informacin

06/06/2014 Tecnologia de Informacin 10

Tecnologa de la Informacin

La poltica de seguridad comprende todas las reglas de seguridad que sigue una organizacin (en el sentido general

de la palabra). Por lo tanto, la administracin de la organizacin en cuestin debe encargarse de definirla, ya que

afecta a todos los usuarios del sistema.

En este sentido, no son slo los administradores de informtica los encargados de definir los derechos de acceso

sino sus superiores. El rol de un administrador de informtica es el de asegurar que los recursos de informtica y

los derechos de acceso a estos recursos coincidan con la poltica de seguridad definida por la organizacin.

Es ms, dado que el/la administrador/a es la nica persona que conoce perfectamente el sistema, deber

proporcionar informacin acerca de la seguridad a sus superiores, eventualmente aconsejar a quienes toman las

decisiones con respecto a las estrategias que deben implementarse, y constituir el punto de entrada de las

comunicaciones destinadas a los usuarios en relacin con los problemas y las recomendaciones de seguridad.

La seguridad informtica de una compaa depende de que los empleados (usuarios) aprendan las reglas a travs

de sesiones de capacitacin y de concientizacin. Sin embargo, la seguridad debe ir ms all del conocimiento de

los empleados y cubrir las siguientes reas:

Un mecanismo de seguridad fsica y lgica que se adapte a las necesidades de la compaa y al uso de los

empleados

Un procedimiento para administrar las actualizaciones

Una estrategia de realizacin de copias de seguridad (backup) planificada adecuadamente

Un plan de recuperacin luego de un incidente

Un sistema documentado actualizado

06/06/2014 Tecnologia de Informacin 11

Tecnologa de la Informacin

Las Causas de Inseguridad

Generalmente, la inseguridad se puede dividir en dos categoras:

Un estado de inseguridad activo; es decir, la falta de conocimiento del usuario

acerca de las funciones del sistema, algunas de las cuales pueden ser dainas para

el sistema (por ejemplo, no desactivar los servicios de red que el usuario no

necesita)

Un estado de inseguridad pasivo; es decir, la falta de conocimiento de las medidas

de seguridad disponibles (por ejemplo, cuando el administrador o usuario de un

sistema no conocen los dispositivos de seguridad con los que cuentan)

06/06/2014 Tecnologia de Informacin 12

Tecnologa de la Informacin

06/06/2014 Tecnologia de Informacin 13

Tecnologa de la Informacin

Legislacin de Seguridad

Informtica

06/06/2014 Tecnologia de Informacin 14

Tecnologa de la Informacin

Ley de Delitos Informticos en el Per

En el Per, por Ley 30096, se ha aprobado la Ley de Delitos Informticos publicada el martes 22 de

Octubre de 2013.

La Ley de Delitos Informticos

Tiene por objeto prevenir y sancionar las conductas ilcitas que afectan los sistemas y datos

informticos y otros bienes jurdicos de relevancia penal, cometidas mediante la utilizacin de

tecnologas de la informacin o de la comunicacin con la finalidad de garantizar la lucha eficaz

contra la ciberdelincuencia.

Su objeto se relaciona con el avance de las Tecnologas de la Informacin y las Comunicaciones y la

lucha eficaz contra las vulneralidades que presenta el mundo informtico, entre las que podemos

mencionar las siguientes:

a) La ausencia de una estructura jerarquizada de la red que permita establecer sistemas de

control, lo que dificulta enormemente la verificacin de la informacin que circula por este medio.

b) El creciente nmero de usuarios y la cada vez mayor facilidad de acceso. c) La manifiesta

capacidad de generar peligros globales.

06/06/2014 Tecnologia de Informacin 15

Tecnologa de la Informacin

06/06/2014 Tecnologia de Informacin 16

Tecnologa de la Informacin

Delitos contra Datos y Sistemas Informticos

Las modificaciones e incorporaciones de delitos propuestos. se enmarcan en los principales ilcitos que se

cometen en la actualidad. Tal es as que teniendo como bien jurdico protegido datos y sistemas

informticos, se regulan los delitos de acceso ilcito, atentado a la integridad de datos informticos y

atentado contra la integridad de datos informticos, de la siguiente forma:

A) Acceso Ilcito

El que accede sin autorizacin a todo o parte de un sistema informtico, siempre que se realice con

vulneracin de medidas de seguridad establecidas para impedirlo, ser reprimido con pena privativa de la

libertad no menor de un ao ni mayor de cuatro aos y con treinta a noventa das multa. Ser reprimido

con la misma pena para el que accede a un sistema informtico excediendo lo autorizado.

B) Atentado contra la integridad de datos informticos

El que, a travs de las tecnologas de la informacin o de la comunicacin, introduce, borra, deteriora,

altera, suprime o hace inaccesibles datos informticos, ser reprimido con pena privativa de libertad no

menor de tres ni mayor de seis aos y con ochenta a ciento das multa.

C) Atentado contra la integridad de sistemas informticos

El que, a travs de las tecnologias de la informacin y las comunicaciones, inutiliza total o parcialmente, un

sistema informtico, impide el acceso a ste, entorpece o imposibilita su funcionamiento o la prestacin de

sus servicios, ser reprimido con pena privativa de libertad no menor de tres ni mayor de seis aos y con

ochenta a ciento veinte das multa.

06/06/2014 Tecnologia de Informacin 17

Tecnologa de la Informacin

Delitos informticos contra la intimidad y el secreto de las comunicaciones

En los delitos que tienen como bien jurdico protegido la intimidad y el secreto de telecomunicaciones se

incluye el delito de trfico ilegal de datos y de interceptacin de datos informticos. Los cuales son

tipificados de la siguiente forma:

i) Trfico Ilegal de datos

El que crea, ingresa o utiliza indebidamente una base de datos sobre una persona natural o juridica,

identificada o identificable para comercializar, traficar, vender, promover, favorecer o facilitar informacin

relativa a cualquier mbito de la esfera personal, familiar, patrimonial, laboral, financiera u otro de

naturaleza anloga, creando o no perjuicio, ser reprimido con pena privativa de libertad no menor de tres

ni mayor de cinco aos.

ii) Interceptacin de datos informticos

El que, a travs de las tecnologas de la informacin o de la comunicacin, intercepta datos informticos en

transmisiones no pblicas, dirigidas un sistema informtico o efectuadas dentro del mismo, incluidas la

emisiones electromagnticas, provenientes de un sistema informtico, originadas en un sistema informtico

o efectuadas dentro del mismo, incluidas la emisiones electromagnticas proveninetes de un sistema

informtico que transporte dichos datos informticos, ser reprimido con pena privativa de libertad no

menor de tes ni mayor de seis aos.

La pena privativa de libertad ser no menor de cinco aos ni mayor de ocho aos cunado el delito recaiga

sobre informacin clasificada como secreta, reservada o confidencial de conformidad con las normas de la

materia.

La pena privativa de libertad ser no menor de ocho aos ni mayor de diez aos cuando el delito

comprometa la defensa, la seguridad o la soberana

06/06/2014

nacionales.

Tecnologia de Informacin 18

Tecnologa de la Informacin

Delito Informtico contra la Fe Pblica

Teniendo como bien jurdico protegido tenemos el delito de suplantacin de identidad, que se tipifica de la

siguiente forma:

-Suplantacin de Identidad

El que, mediante las tecnologas de informacin o de la comunicacin suplanta la identidad de una persona

natural o jurdica, siempre que de dicha conducta resulte un perjuicio material o moral, ser reprimido con

pena privativa libertad no menor de tres ni mayor de cinco aos.

Delito Informtico contra el Patrimonio

Teniendo como bien jurdico protegido el patrimonio, se incluye el delito de fraude informtico, que se

tipifica de la siguiente forma:

-Fraude Informtico

El que, a travs de las tecnologas de la informacin y las comunicaciones, procura para si o para otro un

provecho ilcito en perjuicio de tercero mediente el diseo, introduccin, alteracin, borrado, supresin,

clonacin de datos informticos o cualquier interferencia o manipulacin en el funcionamiento de un

sistema informtico, ser reprimido con pena privativa de libertad no menor de tres ni mayor de ocho aos

y con sesenta a ciento veinte das multa.

La pena ser privativa de libertad no menor de cinco ni mayor de diez aos y de ochenta a ciento cuarenta

das multa cuando se afecte el patrimonio del Estado destinado a fines asistenciales o programas de apoyo

social.

06/06/2014 Tecnologia de Informacin 19

Tecnologa de la Informacin

06/06/2014 Tecnologia de Informacin 20

También podría gustarte

- Glosario de Terminos ContablesDocumento14 páginasGlosario de Terminos Contablescarlosortizfelix86% (7)

- Leyes Del Cargo y Abono PDFDocumento1 páginaLeyes Del Cargo y Abono PDFcarlosortizfelixAún no hay calificaciones

- Manual de Filtros en Excel 2016Documento39 páginasManual de Filtros en Excel 2016carlosortizfelixAún no hay calificaciones

- Licencias Eset 2019Documento2 páginasLicencias Eset 2019carlosortizfelix68% (92)

- TgsDocumento5 páginasTgscarlosortizfelixAún no hay calificaciones

- Direccion de Proyectos - Unidad 3 REPASO-1Documento24 páginasDireccion de Proyectos - Unidad 3 REPASO-1carlosortizfelix100% (1)

- TgsDocumento5 páginasTgscarlosortizfelixAún no hay calificaciones

- Asiento X Honorarios ProfesionalesDocumento2 páginasAsiento X Honorarios ProfesionalesCarlos Miguel Ortiz Felix100% (1)

- DocumentDocumento48 páginasDocumentcarlosortizfelixAún no hay calificaciones

- 283 201109141606Documento116 páginas283 201109141606carlosortizfelixAún no hay calificaciones

- Diario Oficial El Peruano, Edición 9754. 12 de Julio de 2017Documento40 páginasDiario Oficial El Peruano, Edición 9754. 12 de Julio de 2017www.oficial.coAún no hay calificaciones

- 100000I33N GestionDeProyectosDocumento13 páginas100000I33N GestionDeProyectoscarlosortizfelixAún no hay calificaciones

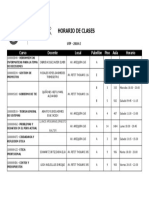

- Horario Utp - 2018 - 2Documento1 páginaHorario Utp - 2018 - 2carlosortizfelixAún no hay calificaciones

- EJEMPLO de DISEÑO E Implementacion de Una Estacion Base GSM-UMTSDocumento152 páginasEJEMPLO de DISEÑO E Implementacion de Una Estacion Base GSM-UMTSJuan Marcos Huanca MiguelAún no hay calificaciones

- Cuestionario Redes WanDocumento8 páginasCuestionario Redes WanAndres CorazaAún no hay calificaciones

- A305d SP6802Documento4 páginasA305d SP6802marlonescalante_1988Aún no hay calificaciones

- Actividades REDESDocumento2 páginasActividades REDESJose Angel LazaroAún no hay calificaciones

- Contenido EbookDocumento16 páginasContenido Ebookgloria Pamela Galeas hernandezAún no hay calificaciones

- SistemasDocumento2 páginasSistemas02-AS-HU-ABIGAIL CATHERINE CHAVEZ ARCOSAún no hay calificaciones

- VFDs de CA de Bajo Olt PowerFlex - Guia SeleccionDocumento144 páginasVFDs de CA de Bajo Olt PowerFlex - Guia Seleccionpcesar777100% (1)

- Act Encargo1 Proyecto FTTHDocumento3 páginasAct Encargo1 Proyecto FTTHRobertHernandezAún no hay calificaciones

- Trabajo FinalDocumento24 páginasTrabajo FinalFredy Huamani MendozaAún no hay calificaciones

- Ejercicios de Conceptos Básicos y Organización de Datos CualitativosDocumento4 páginasEjercicios de Conceptos Básicos y Organización de Datos CualitativosChristian BernabelAún no hay calificaciones

- Modulo 4: Conceptos de ACL: Redes Empresariales, Seguridad y Automatización v7.0 (ENSA)Documento35 páginasModulo 4: Conceptos de ACL: Redes Empresariales, Seguridad y Automatización v7.0 (ENSA)Miguel Angel Ruiz JaimesAún no hay calificaciones

- Caso de Exito FTTR Hotel One IbizaDocumento3 páginasCaso de Exito FTTR Hotel One IbizaLuis Adolfo Gomez EspinozaAún no hay calificaciones

- 01 - Tesina Master Fulvio Grassi Marangione MODELO SIMULINK PARA REDES ÓPTICASDocumento44 páginas01 - Tesina Master Fulvio Grassi Marangione MODELO SIMULINK PARA REDES ÓPTICASJosé Victor Zaconeta FloresAún no hay calificaciones

- Guia WiresharkDocumento16 páginasGuia WiresharkMeryAún no hay calificaciones

- Memoria - 230606 M PuñalesDocumento144 páginasMemoria - 230606 M PuñalesJose Luis ClavijoAún no hay calificaciones

- La Inteligencia en La RedDocumento3 páginasLa Inteligencia en La RedJafeth OrtizAún no hay calificaciones

- Contenido Del Plan de Tecnología, Información Y ComunicacionesDocumento20 páginasContenido Del Plan de Tecnología, Información Y ComunicacionesJuan CarlosAún no hay calificaciones

- Manual de Políticas de Seguridad de Información - CorreccionDocumento15 páginasManual de Políticas de Seguridad de Información - CorreccionLuis MezaAún no hay calificaciones

- Actividad 2Documento26 páginasActividad 2YulianaSanchezAún no hay calificaciones

- Manual de Operacion y Mantenimiento Jose OlayaDocumento45 páginasManual de Operacion y Mantenimiento Jose OlayaMetuq Tudela QuispeAún no hay calificaciones

- 1 Resumen Computación UbicuaDocumento4 páginas1 Resumen Computación UbicuaArturo Munoz MontoyaAún no hay calificaciones

- DC50-SOFREL AS-Es-2016-09 PDFDocumento6 páginasDC50-SOFREL AS-Es-2016-09 PDFJuan CarlosAún no hay calificaciones

- Configuracin de Los DVR Hbridos MacrecDocumento6 páginasConfiguracin de Los DVR Hbridos MacrecJohn Edwin Montes100% (2)

- Tarea de Las Redes Alambricas e InalambricasDocumento28 páginasTarea de Las Redes Alambricas e Inalambricasabraham047Aún no hay calificaciones

- ConceptosDocumento12 páginasConceptosAlexander CruzAún no hay calificaciones

- Fundamentos Redes LIDocumento12 páginasFundamentos Redes LIerick de paz100% (1)

- Caso 2 Diario La NacionDocumento27 páginasCaso 2 Diario La NacionErick VegaAún no hay calificaciones

- Protocolos de Comunicación IndustrialDocumento5 páginasProtocolos de Comunicación IndustrialaracfenixAún no hay calificaciones

- Importancia de Una Intranet en El Sistema de Comunicación en La Empresa Vinícola Del Norte, Periodo 2007 - 2008Documento139 páginasImportancia de Una Intranet en El Sistema de Comunicación en La Empresa Vinícola Del Norte, Periodo 2007 - 2008Jose Miguel HenriquezAún no hay calificaciones

- Modulo 1 IntroduccionDocumento24 páginasModulo 1 IntroduccionVictor RomeroAún no hay calificaciones

- Ciencia de datos: La serie de conocimientos esenciales de MIT PressDe EverandCiencia de datos: La serie de conocimientos esenciales de MIT PressCalificación: 5 de 5 estrellas5/5 (1)

- Sistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosDe EverandSistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosCalificación: 4 de 5 estrellas4/5 (16)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDe EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroCalificación: 4 de 5 estrellas4/5 (1)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Guía para la aplicación de ISO 9001 2015De EverandGuía para la aplicación de ISO 9001 2015Calificación: 4 de 5 estrellas4/5 (1)

- Cultura y clima: fundamentos para el cambio en la organizaciónDe EverandCultura y clima: fundamentos para el cambio en la organizaciónAún no hay calificaciones

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Guía de aplicacion de la ISO 9001:2015De EverandGuía de aplicacion de la ISO 9001:2015Calificación: 5 de 5 estrellas5/5 (3)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Conquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesDe EverandConquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesCalificación: 4.5 de 5 estrellas4.5/5 (2)

- Radiocomunicaciones: Teoría y principiosDe EverandRadiocomunicaciones: Teoría y principiosCalificación: 5 de 5 estrellas5/5 (3)

- Aprende a Modelar Aplicaciones con UML - Tercera EdiciónDe EverandAprende a Modelar Aplicaciones con UML - Tercera EdiciónCalificación: 2 de 5 estrellas2/5 (1)

- Inteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaDe EverandInteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaAna Isabel Sánchez DíezCalificación: 4 de 5 estrellas4/5 (3)

- Python Paso a paso: PROGRAMACIÓN INFORMÁTICA/DESARROLLO DE SOFTWAREDe EverandPython Paso a paso: PROGRAMACIÓN INFORMÁTICA/DESARROLLO DE SOFTWARECalificación: 4 de 5 estrellas4/5 (13)