0% encontró este documento útil (0 votos)

409 vistas4 páginasHoja de Comandos para Pentesting (Cheat Sheet)

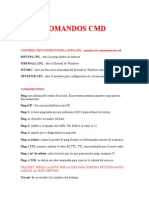

La hoja de comandos para pentesting proporciona una lista de herramientas y comandos esenciales para realizar pruebas de penetración en diversas etapas, incluyendo reconocimiento de red, enumeración, ataques de contraseñas, pruebas en aplicaciones web, explotación, post-explotación, escalamiento de privilegios, exfiltración de datos, túneles y redirección de puertos, así como análisis forense. Cada sección incluye comandos específicos con su respectiva sintaxis y propósito. Esta guía es útil para profesionales de la seguridad informática que buscan realizar auditorías de seguridad efectivas.

Cargado por

nomasaudiossmrDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd

0% encontró este documento útil (0 votos)

409 vistas4 páginasHoja de Comandos para Pentesting (Cheat Sheet)

La hoja de comandos para pentesting proporciona una lista de herramientas y comandos esenciales para realizar pruebas de penetración en diversas etapas, incluyendo reconocimiento de red, enumeración, ataques de contraseñas, pruebas en aplicaciones web, explotación, post-explotación, escalamiento de privilegios, exfiltración de datos, túneles y redirección de puertos, así como análisis forense. Cada sección incluye comandos específicos con su respectiva sintaxis y propósito. Esta guía es útil para profesionales de la seguridad informática que buscan realizar auditorías de seguridad efectivas.

Cargado por

nomasaudiossmrDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd