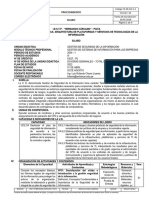

I: IDENTIFICACIÓN

NOMBRE DEL MÓDULO: SEGURIDAD INFORMÁTICA

UNIDAD DE COMPETENCIA: Al finalizar el módulo, los participantes serán capaces de:

Proponer políticas de acuerdo a las normas establecidas en seguridad informática, utilizando mecanismos y herramientas,

efectuando análisis y evaluación de los riesgos, para mitigar su impacto en la organización.

MÓDULO ASOCIADO A LA COMPETENCIA DEL PERFIL DE EGRESO:

Realizar evaluaciones e informes de riesgos y vulnerabilidades básicas de los controles de seguridad específicos exigidos por la política de la organización, para

sistemas de información pequeños. (Código SFIA: SCTY, nivel 3).

DURACIÓN: 72 horas pedagógicas

Horas aula: 36 horas pedagógicas. 2 horas/semana.

Horas laboratorio PC: 36 horas pedagógicas. 2 horas/semana.

Unidades: PARALELAS. U1: (36) Aula, 2 horas/semana. U2: (36) Laboratorio PC, 2 horas/semana.

II: DESCRIPCIÓN POR ÁREA DE FORMACIÓN Y PRERREQUISITO

Área de formación: específica

Ubicación en la malla: 8° semestre

Prerrequisito: No tiene

III: UNIDADES DE APRENDIZAJE

1a UNIDAD: Introducción a Seguridad Informática (Familia de ISO 27000)

DURACIÓN: 36 horas pedagógicas

APRENDIZAJE ESPERADO CRITERIOS DE EVALUACIÓN CONTENIDOS

1.-Identifican las necesidades de 1.1.-Identifica conceptos de seguridad informática en base a la ISO La información como activo más valioso de una

seguridad informática para una empresa 27000. empresa u organización:

u organización, considerando políticas de -Importancia de la información en una empresa.

seguridad, estándares en base a la

norma ISO 27000, y los beneficios -Información útil para la organización.

obtenidos en su aplicación. -Condiciones de la información: Actualizada/

Relevante/ Oportuna/ Confiable/ Explicable

1.2.-Identifica las fortalezas de una política de seguridad en base a -Normas, objeto y campo de aplicación de la

la norma ISO 27000, y los beneficios obtenidos en su aplicación. norma ISO 27000:

Elaboró: Juan Neira Jaque Validó Técnicamente: Andrés del Alcázar Validó Pedagógicamente: Patricio Alcaíno M.

Cargo: Especialista Técnico Cargo: Subdirector Escuela TIC Cargo: Jefe de Desarrollo Curricular

Fecha: Julio de 2015 Fecha: Julio de 2015 Fecha: Julio de 2015

� -Rangos de numeración reservados para la ISO

que van de 27000 a 27019 y de 27030 a

27044.

-Objetivo de la ISO 27000 y sus beneficios.

-Uso de la norma en la gestión de seguridad de

la información.

1.3.-Caracteriza las actividades del gobierno corporativo, -Ámbitos a considerar dentro de la Política de

administración de riesgos y cumplimiento regulatorio relacionados al Seguridad de la información y documentación

desempeño, objetivos estratégicos y gestión del riesgo dentro de en una organización: Declaración de autoridad

una organización. y alcance/ Política de uso aceptable (AUP)/

Política de identificación y autenticación/

Política de acceso a Internet/ Política de

acceso a las instalaciones/ Política de acceso

remoto/ Procedimiento para el manejo de

incidentes/ Política de solicitud de acceso a las

cuentas/ Política de evaluación de

adquisiciones/ Política de auditoría/ Política de

confidencialidad de la información/ Política de

contraseñas/ Política de evaluación de riesgos/

Política global de servidores Web/ Política de

correos electrónicos enviados

automáticamente/ Política de correo

electrónico/ Política de Spam.

1.4.-Identifica las necesidades de seguridad informática -Seguridad de la información visión GRC:

considerando las políticas de seguridad, para una empresa u Gobierno/ Riesgo/ Cumplimiento

organización.

1.5.-Aprecia la importancia del gobierno corporativo en la gestión de -Gobierno en la Gestión de la seguridad:

la seguridad dentro de una empresa u organización. Política y normas de seguridad de la

organización/ Procedimientos y estándares de

seguridad de la organización/ Guías e

instrucciones de seguridad de la organización.

2.-Diferencian métodos de control 1.6.-Identifica métodos de control y autentificación de usuarios -Método de control y autentificación de

aplicados a sistemas informáticos, presentes en el mercado. usuarios: Login (usuario y clave)/ Biometría/

considerando requerimientos de Token/ Uso de Log en el control de acceso.

seguridad de la institución. 1.7.-Diferencia los tipos de control de seguridad para la -Administración y gestión de acceso a los

administración y gestión de acceso de sistemas informáticos, según sistemas: Perfilamiento/ Matriz de atribuciones/

requerimientos. Asignación de usuarios

1.8.-Diferencia los tipos de control de seguridad para archivos y -Seguridad de archivos y medios de

medios de almacenamiento informáticos, según requerimientos. almacenamiento: Tipos de archivos/ Seguridad

para archivos/ Respaldo de archivos/

Almacenamiento extraíbles/ Almacenamiento

Elaboró: Juan Neira Jaque Validó Técnicamente: Andrés del Alcázar Validó Pedagógicamente: Patricio Alcaíno M.

Cargo: Especialista Técnico Cargo: Subdirector Escuela TIC Cargo: Jefe de Desarrollo Curricular

Fecha: Julio de 2015 Fecha: Julio de 2015 Fecha: Julio de 2015

� tradicionales (Discos, Cintas, otros)

1.9.-Diferencia los tipos de control de seguridad para la -Infraestructura de la seguridad informática: La

infraestructura de un sistema informático, según requerimientos. infraestructura computacional/ El

almacenamiento y gestión de la información

1.10.-Identifica planes de acción para mantener la continuidad

operacional de la infraestructura informática frente a las diferentes -Planes de prevención y seguridad informática:

situaciones que se pueden presentar en una organización. Planes de robos/ Planes de incendios/ Planes

1.11.-Valora el conocimiento y aplicación de métodos de control para de boicot/ Planes para desastres naturales/

resguardar la seguridad, confiabilidad, integridad y disponibilidad de Planes para fallas en el suministro eléctrico.

los sistemas informáticos, archivos, dispositivos e instalaciones de

una organización.

3.-Caracterizan riesgos de seguridad 1.12.-Identifica riesgos de seguridad informática a partir de -Identificación de riesgos de seguridad

informática a partir de evaluaciones evaluaciones de software pre existentes. informática

realizadas a aplicaciones, detectando 1.13.-Caracteriza riesgos de seguridad informática a partir de -Levantamiento de riesgos en seguridad

intervenciones producto de intrusiones o información de levantamiento de riesgos de un software. informática.

software malicioso. 1.14.-Caracteriza la vulnerabilidad de la infraestructura informática, -Análisis del riesgo.

incorporando niveles de criticidad, probabilidad de ocurrencia y -Gestión del riesgo

planificación de acciones de mitigación para la elaboración de

planillas de riesgo.

-Herramientas y metodologías de análisis de

1.15.-Diferencia tipos de software maliciosos y actividades de riesgos.

intrusión de hacker a partir del uso de herramientas y metodologías

de análisis de riesgos.

1.16.-Caracteriza problemas típicos de seguridad informática -Problemas se seguridad informática en las

presentes en la industria organizaciones.

1.17.- Valora la importancia de los aprendizajes alcanzados para su -La protección de los sistemas y la información.

formación profesional. -Resguardo frente a los accesos no autorizados

y amenazas de software.

Elaboró: Juan Neira Jaque Validó Técnicamente: Andrés del Alcázar Validó Pedagógicamente: Patricio Alcaíno M.

Cargo: Especialista Técnico Cargo: Subdirector Escuela TIC Cargo: Jefe de Desarrollo Curricular

Fecha: Julio de 2015 Fecha: Julio de 2015 Fecha: Julio de 2015

�2a UNIDAD: Controles de Seguridad de la Información

DURACIÓN: 36 horas pedagógicas

APRENDIZAJE ESPERADO CRITERIOS DE EVALUACIÓN CONTENIDOS

4.-Utilizan tecnología de seguridad para 2.1.-Identifica los diferentes tipos de software maliciosos que pueden -Antivirus informáticos y su aplicación práctica:

problema de seguridad de un software, afectar a una organización, considerando las medidas de seguridad Los antivirus como medida de seguridad/

en base a levantamiento preliminar de que se deben aplicar en cada caso. Políticas relacionadas con antivirus/ Tipos de

información y requerimientos de la 2.2.-Selecciona e instala antivirus para análisis de una estación de Virus (Residentes; De acción directa; De

empresa. trabajo y medios de almacenamiento extraíble, considerando arranque/ De directorio/ Cifrados/ Polimórficos/

medidas correctivas frente a las amenazas detectadas. De fichero/ De FAT

2.3.-Utiliza tecnologías de seguridad para eliminar código malicioso y -Tecnologías de seguridad: Prevención de fuga

realizar mantenciones periódicas preventivas a un sistema de información/ Firewalls NGX/ Herramientas

informático según amenazas y requerimientos. de prevención de código malicioso/

2.4.-Propone tecnologías de seguridad para mantener nivel de Encriptación/ IPS/IDS -Sistemas de Prevención

seguridad de la información según requerimientos, por medio de la de Intrusos/Sistemas de detección de Intrusos-

elaboración de un informe. / Certificados digitales (SSL, TLS)/ NAC (ISE)/

Herramientas de monitoreo en tiempo real

2.5.-Procede con responsabilidad y prolijidad en las tareas

encomendadas en el ejercicio de su labor.

5.-Implementan módulo de 2.6.-Identifica prácticas de seguridad en el ciclo de desarrollo de -Administración centralizada de un sistema de

administración de perfiles y módulo de software, relacionados a la implementación de administración de perfilamiento: Ciclo de asignación de perfiles/

control de acceso a un sistema perfiles y control de acceso a un sistema informático. Integración con un sistema de perfilamiento.

informático, según requerimientos. -Autentificación en base a un control de acceso

2.7.-Implementa módulo de administración de perfiles aplicable a un con usuario y clave: Diseño de un módulo de

sistema informático, según evaluación de seguridad y control de acceso/ Integración de un módulo de

requerimientos. control de acceso con un sistema.

2.8.-Implementa módulo de control de acceso aplicable a un sistema

informático, según evaluación de seguridad y requerimientos. -Criptografía para las claves de usuarios:

Algoritmos de criptografía/ Aplicación de

criptografía para las claves de usuario.

2.9.-Relaciona el cumplimiento de las normativas de control interno -Cumplimiento normativo y regulatorio

con las normas legales en el ámbito de seguridad informática, -Auditorías Seguridad TIC: Auditorías internas/

considerando sus diferencias. Auditorías externas

-Control interno: Cumplimiento legal/

Cumplimiento de la normativa interna

-Vulnerabilidades y Exploits: Scanners de

vulnerabilidades/ Principales vulnerabilidades

en los software/ Exploits.

Elaboró: Juan Neira Jaque Validó Técnicamente: Andrés del Alcázar Validó Pedagógicamente: Patricio Alcaíno M.

Cargo: Especialista Técnico Cargo: Subdirector Escuela TIC Cargo: Jefe de Desarrollo Curricular

Fecha: Julio de 2015 Fecha: Julio de 2015 Fecha: Julio de 2015

� 2.10.-Realiza trabajos propuestos por el docente, en forma y tiempo. -Seguridad para el desarrollo de software:

Seguridad en el proceso de desarrollo/ Pruebas

de seguridad en el proceso de desarrollo/

Buenas prácticas en el proceso de desarrollo

6.-Propone políticas de seguridad 2.11.-Determina problemas asociados a la seguridad informática en -Etapas del análisis de problemas asociados a

informática para solucionar y mitigar una organización, considerando norma ISO 27.000 la seguridad informática en organizaciones:

problemas en una organización , por 2.12.-Crea políticas de seguridad informática basándose en Análisis/ Definir acciones/ Evaluar acciones y

medio de la elaboración de informes de modelos y procedimientos, considerando requerimientos y normativa resultados/Considera alternativas/

levantamiento de riesgos de de seguridad. Conclusiones.

vulnerabilidad, intrusión y amenazas 2.13.-Elabora matriz de levantamiento de riesgos asociados a la

seguridad informática en una organización. -Matriz de levantamiento de riesgos en planilla

2.14.-Propone medidas de mitigación y planes de acción para de cálculo

solucionar problemas de seguridad informática en una organización, -Presentaciones e informes de riesgo

por medio de informe de levantamiento de riesgos informático.

2.15.-Comunica de forma efectiva los resultados del informe,

valorando los aportes en materia de seguridad informática para una

organización

IV: ORIENTACIONES METODOLÓGICAS

-Iniciar el proceso de enseñanza-aprendizaje a partir de los conocimientos previos de los estudiantes. Diagnóstico.

-Centrar la docencia en el aprendizaje de los estudiantes, más que en la enseñanza. El estudiante debe ser activo.

-Situar y vincular permanentemente los aprendizajes, contenidos y actividades con el contexto social y laboral de los estudiantes y carrera que estudian.

-Utilizar la resolución de problemas como uno de los ejes fundamentales de la enseñanza-aprendizaje.

-Promover en los estudiantes la reflexión sobre sus conocimientos y las posibles implicaciones de sus actos.

-Promover aprendizajes de conocimientos, habilidades y actitudes, integrados y relevantes en el contexto de la carrera.

V: EVALUACIÓN DE UNIDADES

UNIDAD TIPO DE EVALUACIÓN*

1 Mínimo: 1 parcial + 1 sumativa integradora

2 Mínimo: 2 parciales + 1 sumativa integradora

Examen Sumativa integradora

Deben existir, además, evaluaciones formativas (sin calificación) durante el proceso de aprendizaje.

Elaboró: Juan Neira Jaque Validó Técnicamente: Andrés del Alcázar Validó Pedagógicamente: Patricio Alcaíno M.

Cargo: Especialista Técnico Cargo: Subdirector Escuela TIC Cargo: Jefe de Desarrollo Curricular

Fecha: Julio de 2015 Fecha: Julio de 2015 Fecha: Julio de 2015

�*Evaluación parcial: comprende la evaluación de determinados aprendizajes esperados de la unidad.

*Evaluación sumativa: comprende la evaluación integradora de los aprendizajes esperados de la unidad.

*Evaluación formativa: comprende la evaluación de aprendizajes esperados con el fin de retroalimentar el proceso de aprendizaje. No lleva calificación.

VI: BIBLIOGRAFÍA

Ver anexo.

VII: PERFIL DEL DOCENTE

Nivel Académico: Grado académico o Título Profesional en el área de la informática.

Experiencia Docente: Al menos dos años de experiencia en el ámbito.

APRENDIZAJES DEL ÁMBITO VALÓRICO

INSERCIÓN SÉPTIMO SEMESTRE

Sem Aprendizaje Esperado Criterios de Evaluación Contenidos

7 Identifican y reconocen el sentido 7.1.-Identifica el Perfil de Egreso de su carrera. -Sentido de pertenencia:

de pertenencia como un valor 7.2.-Identifica las ventajas y oportunidades que brinda la formación por -Atributos de AIEP: Formación por

presente en el quehacer de AIEP competencias para los estudiantes de AIEP. competencias,

y lo relacionan con el desarrollo 7.3.-Reconoce, en la autonomía, la acreditación y las certificaciones de -Atributos de AIEP: autonomía,

personal. AIEP, las oportunidades y ventajas para los estudiantes de AIEP. acreditación institucional

7.4.-Reconoce, en las certificaciones de AIEP, las oportunidades y -Atributos de AIEP: certificaciones de

ventajas para los estudiantes de AIEP. calidad.

Sugerencia de actividades:

-El docente con los estudiantes caracterizarán los siguientes atributos de AIEP: formación por competencias, la autonomía, la acreditación institucional y la

certificación ISO. Asimismo elaborarán una lista de ventajas y oportunidades que estos atributos le confieren al estudiante.

-Desarrollar grupalmente una presentación sobre la implicancia del quehacer como profesional en su área y su incidencia en la responsabilidad social.

-Promover un debate en torno al tema.

-El docente hará finalmente una síntesis que vaya en refuerzo del orgullo de pertenecer a AIEP.

Elaboró: Juan Neira Jaque Validó Técnicamente: Andrés del Alcázar Validó Pedagógicamente: Patricio Alcaíno M.

Cargo: Especialista Técnico Cargo: Subdirector Escuela TIC Cargo: Jefe de Desarrollo Curricular

Fecha: Julio de 2015 Fecha: Julio de 2015 Fecha: Julio de 2015