Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Criptografia

Criptografia

Cargado por

spike2030Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Criptografia

Criptografia

Cargado por

spike2030Copyright:

Formatos disponibles

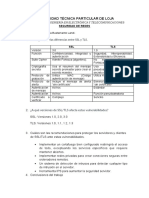

( ) La máquina de cifrado SIGABA

( ) Serie y Paralelo

( 4 ) Claude Elwood Shannon

1. La manera en procesar los textos llanos para encriptar ( 3 ) Hacker-Ético

2. La tinta invisible es una técnica que se usa en ( 6 ) Criptología

3. Conoce el algoritmo y detalles de su implementación ( ) La máquina de cifrado Enigma

4. Escribió “Mathematical Theory of Communications” ( ) difusión y confusión combinadas

5. Primer Servicio de Seguridad a implementar ( ) No Repudio

6. Ciencia que sirve para proteger la información ( 8 ) La máquina de cifrado LACIDA

7. Causa confusión, Traspone la información ( 10 ) Transposición y sustitución combinadas

8. Dispositivo polaco de cifrado poco segura ( ) Alan Mathison Turing

9. Problema de la Criptografía actual ( 1 ) Bit por bit y bits concatenados

10. Operaciones producto en un algoritmo criptográfico ( 9 ) La distribución de las claves privadas

( 5 ) Confidencialidad

( 7 ) Máscaras rotativas

( 2 ) Esteganografía

a. El TEMPEST no fue la primera prueba estándar implementada para la seguridad. ( F )

b. El estándar ISO 7498-2 es conocido también como ITU-T X.100. ( F )

c. Un mecanismo de seguridad no es un procedimiento para implementar un servicio de

seguridad. ( F )

d. Todos los ataques a los algoritmos criptográficos son por frecuencia. ( F )

e. A veces la seguridad debe basarse en ocultar el algoritmo. ( F )

f. La confidencialidad es el único servicio de seguridad que se puede implementar en la

capa física. ( V )

g. La seguridad por obscuridad es seguridad de la información. ( F )

h. El hackers casi siempre explota vulnerabilidades en los protocolos. ( V )

i. La mayor parte de los servicios de seguridad se implementan en la capa de sesión. ( F )

j. El no repudio sólo se puede implementar por control de acceso. ( F )

1. FIPS Federal Information Processing Standard

2. LFSR Linear Feedback Shift Register

3. IBM International Bussines Machine

4. CFB Cipher Feedback block

5. RSA Rivest Shamir Adleman

6. TDEA International Data Encryption Algorithm

7. SSL Security Sockets Layer

8. WPA2 Wi-Fi Protected Access 2

9. PGP Pretty Good Privacy

10. QKD Quantum Key Distribution

También podría gustarte

- Caso Equifax FinalDocumento21 páginasCaso Equifax FinalDionicio Velasquez Tupalaya0% (1)

- 02 PPT - Tema2Documento50 páginas02 PPT - Tema2IvanAún no hay calificaciones

- Resume N 2 LucioDocumento22 páginasResume N 2 LucioValdiviaGCRAún no hay calificaciones

- Seguridad de La Información 4Documento37 páginasSeguridad de La Información 4Diego QuilodránAún no hay calificaciones

- Seguridad en Redes Parte IDocumento92 páginasSeguridad en Redes Parte IEmmanuel AbschAún no hay calificaciones

- Criptografía - ExposicionDocumento16 páginasCriptografía - ExposicionCarlos Enrique Guzman SanchezAún no hay calificaciones

- m4 U1 SI PDFDocumento25 páginasm4 U1 SI PDFDavid Coira VeigaAún no hay calificaciones

- XVCNCU2017Documento67 páginasXVCNCU2017Raùl Gallegos HerreraAún no hay calificaciones

- Diffie HellmanDocumento35 páginasDiffie Hellmanfantasma_gasperAún no hay calificaciones

- Cifrado y SeguridadDocumento11 páginasCifrado y SeguridadChristtian Espinoza50% (2)

- Criptografía Simétrica - Wikipedia, La Enciclopedia LibreDocumento3 páginasCriptografía Simétrica - Wikipedia, La Enciclopedia LibreROGER ANTHONY RAMOS PAREDESAún no hay calificaciones

- Guia Crackear Clave WEPDocumento3 páginasGuia Crackear Clave WEPdiegoAún no hay calificaciones

- Banco de PreguntasDocumento8 páginasBanco de PreguntasNano LopezAún no hay calificaciones

- Guia de Estudio CriptografíaDocumento6 páginasGuia de Estudio CriptografíaDeitel Deitel Kendall PascalAún no hay calificaciones

- Modulo2 SeguridadSistemasInformaticosDocumento30 páginasModulo2 SeguridadSistemasInformaticosCharo PradosAún no hay calificaciones

- 2 - Seguridad - Window 7, 8 y 10Documento35 páginas2 - Seguridad - Window 7, 8 y 10Tracy BlancoAún no hay calificaciones

- SItema 08Documento33 páginasSItema 08ffAún no hay calificaciones

- Seguridad Informática y Criptografía. Introducción A La Cifra ModernaDocumento33 páginasSeguridad Informática y Criptografía. Introducción A La Cifra ModernaCarlos Espinoza100% (1)

- Algoritmos A5 y RC4Documento10 páginasAlgoritmos A5 y RC4xKIKO ColimaAún no hay calificaciones

- Cifrar Archivos PDFDocumento13 páginasCifrar Archivos PDFalexander3prieto3chaAún no hay calificaciones

- Qué Es La CriptografíaDocumento11 páginasQué Es La CriptografíaJoseph Osmar Sánchez NavarroAún no hay calificaciones

- Introduccion Al CifradoDocumento67 páginasIntroduccion Al CifradoDesiree Alvarez TorresAún no hay calificaciones

- IDEA 1.en - EsDocumento6 páginasIDEA 1.en - Esmarconicr21Aún no hay calificaciones

- Introduccion CriptografiaDocumento5 páginasIntroduccion CriptografiaJonatan AlexanderAún no hay calificaciones

- Tipos de Criptografía (Simétrica y Asimétrica) PDFDocumento11 páginasTipos de Criptografía (Simétrica y Asimétrica) PDFAngel ArdilaAún no hay calificaciones

- Criptografía Consulta Cesar Fabio Solarte ErasoDocumento15 páginasCriptografía Consulta Cesar Fabio Solarte ErasoDavid Gonzalez CortesAún no hay calificaciones

- Encriptación SimétricaDocumento6 páginasEncriptación SimétricaSandy RbAún no hay calificaciones

- Criptografia Simetrica PresentacionDocumento25 páginasCriptografia Simetrica PresentacionErika MorenoAún no hay calificaciones

- CriptoanalisisDocumento72 páginasCriptoanalisisSergio A. Morales ZubietaAún no hay calificaciones

- Seguridad 1Documento74 páginasSeguridad 1normaAún no hay calificaciones

- Actividad 2Documento5 páginasActividad 2Saucito Teocaltiche MXAún no hay calificaciones

- Almacenamiento Criptográfico PDFDocumento8 páginasAlmacenamiento Criptográfico PDFJuanAún no hay calificaciones

- CriptaciónDocumento2 páginasCriptacióngentiAún no hay calificaciones

- Criptosistemas de Clave SecretaDocumento2 páginasCriptosistemas de Clave SecretaLizbeth Gonzalez GonzalezAún no hay calificaciones

- CriptografiaDocumento5 páginasCriptografiaAnthony ChitayAún no hay calificaciones

- 3.2-Algoritmos de Clave Simetrica y PublicaDocumento12 páginas3.2-Algoritmos de Clave Simetrica y Publicaoscarzzxxcc50% (2)

- Distintos Métodos de EncriptaciónDocumento10 páginasDistintos Métodos de Encriptacióncarlos oliva martiAún no hay calificaciones

- S12.S1 - MaterialDocumento25 páginasS12.S1 - MaterialEsthidPMAún no hay calificaciones

- Tarea 4Documento7 páginasTarea 4Ianerez TopAún no hay calificaciones

- ExamencriptoDocumento4 páginasExamencriptoLorentia FernandezAún no hay calificaciones

- Universidad Del Azuay: Facultad de Ciencias de La AdministraciónDocumento80 páginasUniversidad Del Azuay: Facultad de Ciencias de La AdministraciónWILMAR ROBERT CACHIMBO ARAUJOAún no hay calificaciones

- EJEMPLOSDocumento11 páginasEJEMPLOSLUIS ARRIETAAún no hay calificaciones

- Cifrado SimetricoDocumento1 páginaCifrado SimetricoFabio Andres Perez RojasAún no hay calificaciones

- Criptografía en Entornos .NET 1Documento11 páginasCriptografía en Entornos .NET 1Blen Mérida YucatánAún no hay calificaciones

- Qué Es CriptografíaDocumento6 páginasQué Es Criptografíabin banAún no hay calificaciones

- CriptogramaDocumento8 páginasCriptogramaAndrés Salazar (Estudiante)Aún no hay calificaciones

- Algoritmos AESDocumento15 páginasAlgoritmos AESCata Lina M100% (1)

- Criptografia AsimetricaDocumento9 páginasCriptografia AsimetricaLeo GonzalesAún no hay calificaciones

- 08 Conceptos de CriptografíaDocumento36 páginas08 Conceptos de CriptografíaPat AleAún no hay calificaciones

- Criptografia y Seguridad de RedesDocumento46 páginasCriptografia y Seguridad de RedesPERUHACKING100% (3)

- Sistemas Criptográficos en CryptoolDocumento11 páginasSistemas Criptográficos en CryptoolJorge Luis Villarreal RosalesAún no hay calificaciones

- Tema 2Documento17 páginasTema 2Alfredo De Jesus Cordova AbarcaAún no hay calificaciones

- 02 Estado Del ArteDocumento40 páginas02 Estado Del ArtesandraAún no hay calificaciones

- Resumen 1Documento33 páginasResumen 1Nicolas JungblutAún no hay calificaciones

- Metodos CifradosDocumento10 páginasMetodos CifradosmaryerlylindarteAún no hay calificaciones

- Introduccion A La CriptografiaDocumento24 páginasIntroduccion A La Criptografiagilberth araujoAún no hay calificaciones

- Tarea CadenasDocumento3 páginasTarea Cadenasviki monasteriosAún no hay calificaciones

- Protocolo Ipsec IsakmpDocumento30 páginasProtocolo Ipsec IsakmpizensAún no hay calificaciones

- Creación de contratos inteligentes en la Red Blockchain de Ethereum con SolidityDe EverandCreación de contratos inteligentes en la Red Blockchain de Ethereum con SolidityAún no hay calificaciones

- Proyecto 391 AutomatascelularesDocumento9 páginasProyecto 391 AutomatascelularesKristabhell ChanAún no hay calificaciones

- Controles Iso 27002Documento5 páginasControles Iso 27002Sergio Aburto RAún no hay calificaciones

- Informe Sobre Amenazas de Virus Informáticos en Entornos LinuxDocumento2 páginasInforme Sobre Amenazas de Virus Informáticos en Entornos LinuxDipol JujuyAún no hay calificaciones

- SORAYADocumento1 páginaSORAYAAdri Gonzalez RangelAún no hay calificaciones

- Tipos de Software de SeguridadDocumento13 páginasTipos de Software de SeguridadJuan OjedaAún no hay calificaciones

- Diferencia SSL y TLSDocumento3 páginasDiferencia SSL y TLSAnYi Bŭstằmằnţhê ŁằnDdyAún no hay calificaciones

- Curso de Ethical Hacking y Test de Penetración Informática - AVANZADODocumento6 páginasCurso de Ethical Hacking y Test de Penetración Informática - AVANZADOGuidoPinedaReyesAún no hay calificaciones

- Practica EsteganografiaDocumento3 páginasPractica EsteganografiaIxchelAminta ArriagaGonzalezAún no hay calificaciones

- Preguntas de Repaso Cap 8 TanembaumDocumento7 páginasPreguntas de Repaso Cap 8 TanembaumEiguel ThomsonAún no hay calificaciones

- Resumen Del Capitulo 1Documento21 páginasResumen Del Capitulo 1Michael CalvoAún no hay calificaciones

- Gnu PGDocumento9 páginasGnu PGAriel hernandezAún no hay calificaciones

- 10 Tipos de Incidentes de Seguridad y Cómo ManejarlosDocumento16 páginas10 Tipos de Incidentes de Seguridad y Cómo Manejarlosnatalka.dykyjAún no hay calificaciones

- Todo Sobre PGPDocumento2 páginasTodo Sobre PGPMariely Dennisse Segovia AlvarezAún no hay calificaciones

- 1.1.6 Práctica de Laboratorio Casos Prácticos de Ciberseguridad ObjetivosDocumento4 páginas1.1.6 Práctica de Laboratorio Casos Prácticos de Ciberseguridad ObjetivosFrank GuzmanAún no hay calificaciones

- Instalación Configuración y Funcionamiento Del IDS SNORT PDFDocumento27 páginasInstalación Configuración y Funcionamiento Del IDS SNORT PDFArphiaCoaCmd0% (1)

- ¿Qué Es El Malware y Cómo Funciona - Definición de Malware - AvastDocumento8 páginas¿Qué Es El Malware y Cómo Funciona - Definición de Malware - AvastJason Robelo HuarancaAún no hay calificaciones

- GnuPG BásicoDocumento17 páginasGnuPG Básicokmilo rua100% (1)

- Gestion de IncidentesDocumento3 páginasGestion de IncidentesMEY-LING WALESKA LEON JUIAún no hay calificaciones

- VirusDocumento619 páginasVirusgumejaAún no hay calificaciones

- Politicas de Elevaciond de Riesgos y RootkitsDocumento4 páginasPoliticas de Elevaciond de Riesgos y Rootkitswdeleonc3Aún no hay calificaciones

- 6.1 Criptografia (1 Introducción A La Criptografía)Documento3 páginas6.1 Criptografia (1 Introducción A La Criptografía)LENIN GILVONIO ROJASAún no hay calificaciones

- Firma Electrónica y Certificados DigitalesDocumento55 páginasFirma Electrónica y Certificados DigitalesGABRIEL NICODEMO ESPINOZA HUAM�NAún no hay calificaciones

- Bitcoin y BlockchineDocumento3 páginasBitcoin y BlockchineVictor Agustin Ramos HerreraAún no hay calificaciones

- Control de Lectura (Lunes 23) TareaDocumento8 páginasControl de Lectura (Lunes 23) TareaYANETH CHINO CHINOAún no hay calificaciones

- CriptografiaDocumento14 páginasCriptografiaEsteban M ChAún no hay calificaciones

- BocmDocumento3 páginasBocmLuis Bueno TomilloAún no hay calificaciones

- Nombre Del ProyectoDocumento34 páginasNombre Del ProyectoBibiana Montes MatiasAún no hay calificaciones

- Codigos Iptv Smarters Pro PRDocumento5 páginasCodigos Iptv Smarters Pro PRMoy CárdenasAún no hay calificaciones

- TFG ALVARO ALMONACID DE CAgRDENASDocumento61 páginasTFG ALVARO ALMONACID DE CAgRDENASR̳̿u̳̿b̳̿e̳̿n̳̿ M̳̿a̳̿m̳̿a̳̿n̳̿i̳̿ M̳̿e̳̿n̳d̳̿e̳̿z̳̿Aún no hay calificaciones