Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Protocolos Y Servicios de Seguridad en La Comunicación de La Informacion

Cargado por

Manuel VazquezTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Protocolos Y Servicios de Seguridad en La Comunicación de La Informacion

Cargado por

Manuel VazquezCopyright:

Formatos disponibles

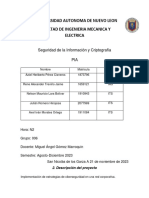

UNIVERSIDAD TECNOLOGÍCA DE TABASCO

DIVISIÓN DE TECNOLOGÍAS DE LA INFORMACIÓN

Y COMUNICACIÓN

ÁREA DESARROLLO DE SOFTWARE Y MULTIPLATAFORMA

“Aplicaciones Web Para I4.0”

DOCENTE

Fernanda Christell Cachón Carrera

ALUMNO

Manuel Alejandro Vázquez Hernández

“Protocolos Y Servicios De Seguridad En La Comunicación De La

Información”

Fuga de Datos en una Empresa de Comercio Electrónico

Una empresa de comercio electrónico experimenta una fuga de datos que afecta a

miles de clientes. La información filtrada incluye nombres, direcciones, números de

tarjetas de crédito y detalles de compras. La empresa se entera del incidente cuando

varios clientes informan de transacciones fraudulentas en sus tarjetas.

La empresa utiliza una conexión no segura para la transmisión de datos entre sus

servidores y el sistema de procesamiento de pagos.

No se implementó el cifrado de extremo a extremo en la base de datos de clientes.

El personal de la empresa no recibió una capacitación adecuada sobre las prácticas

de seguridad en la manipulación de datos sensibles.

Los sistemas de monitoreo y detección de intrusiones no estaban configurados de

manera efectiva, lo que permitió que el ataque pasara desapercibido durante un

tiempo prolongado.

De acuerdo con el caso presentado responde las siguientes preguntas en un

reporte:

Examina el caso e identifica las vulnerabilidades que llevaron a la fuga de datos.

1. ¿Cómo se pudo haber evitado la fuga de datos?

El poder tener una buena capacitación del personal, proporcionar entrenamiento

regular al personal sobre prácticas de seguridad, incluyendo la manipulación

adecuada de datos sensibles.

De igual forma la configuración efectiva de sistemas de monitoreo: Ajustar y

optimizar la configuración de los sistemas de monitoreo para detectar intrusiones y

actividades sospechosas.

Utilizar protocolos de seguridad, como HTTPS, para la transmisión de datos y

asegurar que la conexión sea segura y resistente a ataque y asi poder tener una

conexión segura.

2. ¿Qué medidas de seguridad deben implementar en la

transmisión y almacenamiento de información?

Aplicar cifrado a nivel de base de datos utilizando SSL para proteger la

información almacenada. Utilizar HTTPS (Hypertext Transfer Protocol Secure):

Garantiza una transmisión cifrada de datos entre los servidores y el sistema de

procesamiento de pagos. El HTTPS es el principal protocolo utilizado para enviar

datos entre un navegador y un sitio web. A su vez, HTTPS usa el cifrado para

aumentar la seguridad en la transferencia de datos.

3. ¿Cómo debería de proteger, la empresa, la conexión entre

los servidores y el sistema de pago?

Utilizar SSH para cifrar la conexión entre los servidores y el sistema de pago,

proporcionando una capa adicional de seguridad. SSH es crucial para garantizar la

confidencialidad en la transmisión de datos.

La empresa debería incorporar SET, un protocolo de seguridad diseñado

específicamente para las transacciones electrónicas. SET utiliza cifrado asimétrico

para garantizar la seguridad en las comunicaciones entre los servidores y el

sistema de pago. Este protocolo proporciona autenticación robusta y protección

contra la manipulación de datos durante las transacciones.

4. ¿Qué prácticas de cifrado y almacenamiento de datos

podrían haberse implementado?

Utilizar el protocolo SCP o SFTP para el almacenamiento cifrado, asegurando que

los archivos almacenados estén protegidos contra accesos no autorizados y poder

aplicar SSL para el cifrado de extremo a extremo, protegiendo la comunicación

entre usuarios y servidores y garantizando la privacidad de los datos transmitidos.

La combinación de SSH y SET fortalecerá significativamente la seguridad de la

conexión, asegurando tanto la autenticidad como la confidencialidad de las

transmisiones de datos entre los servidores y el sistema de pago.

5. ¿Cómo impactaría la implementación de estas medidas en

la seguridad de la información?

La capacitación del personal y la configuración efectiva de sistemas de monitoreo

permitirán una detección temprana de amenazas y una respuesta rápida a

posibles incidentes de seguridad.

La implementación de los protocolos de seguridad mencionados fortalecerá la

seguridad de la información, generando confianza entre los clientes y protegiendo

la reputación de la empresa.

También podría gustarte

- MF0490_3 - Gestión de servicios en el sistema informáticoDe EverandMF0490_3 - Gestión de servicios en el sistema informáticoAún no hay calificaciones

- Eje 4 ProgramacionDocumento8 páginasEje 4 ProgramacioncarlosAún no hay calificaciones

- Protocolos de Seguridad en La Web y CiberseguridadDocumento17 páginasProtocolos de Seguridad en La Web y CiberseguridadKebynson Mulul TecúAún no hay calificaciones

- Investigacion 1Documento11 páginasInvestigacion 1Luisa GutiérrezAún no hay calificaciones

- Ejemplo de Ensayo - Seguridad en Una IntranetDocumento4 páginasEjemplo de Ensayo - Seguridad en Una IntranetJose SalazarAún no hay calificaciones

- Hipótesis General de La InvestigaciónDocumento4 páginasHipótesis General de La Investigaciónedisalsa2014Aún no hay calificaciones

- Tarea 3 - Continuación AportesDocumento6 páginasTarea 3 - Continuación AporteskevinAún no hay calificaciones

- Tesis de E-CommerceDocumento51 páginasTesis de E-CommerceDiego Miguel Vasquez CornejoAún no hay calificaciones

- Protocolos de SeguridadDocumento21 páginasProtocolos de Seguridaddanielsf1337Aún no hay calificaciones

- M.e-Investigacion de Protocolos SSL y Https-joel-AlejandraDocumento25 páginasM.e-Investigacion de Protocolos SSL y Https-joel-AlejandraJOEL DIAZ CRUZAún no hay calificaciones

- Protocolos y Servicios de Seguridad de La InformacionDocumento5 páginasProtocolos y Servicios de Seguridad de La InformacionJoel nuñezAún no hay calificaciones

- Se Requiere Que El Sistema Pueda Proteger Los Datos Personales y Financieros de Los Usuarios ImplemenDocumento1 páginaSe Requiere Que El Sistema Pueda Proteger Los Datos Personales y Financieros de Los Usuarios Implemenjhonaison ledezmaAún no hay calificaciones

- Seguridad en RedesDocumento9 páginasSeguridad en RedesJeffrey JesúsAún no hay calificaciones

- Protección de La Información en Medios ElectrónicosDocumento21 páginasProtección de La Información en Medios ElectrónicosKevin ManCastAún no hay calificaciones

- Manual de Seguridad Informatica Mi EmpresaDocumento9 páginasManual de Seguridad Informatica Mi Empresadanilo suarezAún no hay calificaciones

- Seguridad de Datos - Grupo 2Documento12 páginasSeguridad de Datos - Grupo 2Carla LazoAún no hay calificaciones

- Taller 1 Seguridad Informatica DvwaDocumento21 páginasTaller 1 Seguridad Informatica DvwaAnibal ManjarrezAún no hay calificaciones

- Actividad#2 RedesDocumento4 páginasActividad#2 RedesJulian Andrés Berrio MartínezAún no hay calificaciones

- Evidencia Protocolo - Desarrollar Procesos de Seguridad InformaticaDocumento4 páginasEvidencia Protocolo - Desarrollar Procesos de Seguridad InformaticaManuel Enrique Guerra TarrifaAún no hay calificaciones

- S01.s1 - MaterialDocumento25 páginasS01.s1 - MaterialAntuaneth DenosAún no hay calificaciones

- Evidencia Aa1-2 Protocolo Sena1Documento7 páginasEvidencia Aa1-2 Protocolo Sena1martin acuñaAún no hay calificaciones

- Comercio Electronico #5Documento7 páginasComercio Electronico #5kelvin sosaAún no hay calificaciones

- Criptografia - Eje 3Documento5 páginasCriptografia - Eje 3Johan Cardenas TaracheAún no hay calificaciones

- Acceso Remoto A Servidores - Rodrigo Soto 26140815Documento7 páginasAcceso Remoto A Servidores - Rodrigo Soto 26140815rodrigo sotoAún no hay calificaciones

- E6 - PiaDocumento31 páginasE6 - PiaLuisAún no hay calificaciones

- Política Global de Seguridad de RedesDocumento10 páginasPolítica Global de Seguridad de RedesAndres Jose Sachez DaleAún no hay calificaciones

- Informe de Seguridad en Redes 2Documento9 páginasInforme de Seguridad en Redes 2draconyuxkaneki16Aún no hay calificaciones

- Planificacion de Seguridad en RedesDocumento14 páginasPlanificacion de Seguridad en RedesRoger Alfonso TeranAún no hay calificaciones

- Encriptación de Datos y InformaciónDocumento12 páginasEncriptación de Datos y InformaciónMoisés JiménezAún no hay calificaciones

- Informe de Seguridad InformáticaDocumento7 páginasInforme de Seguridad InformáticaKovok OrdazAún no hay calificaciones

- Actividad Evaluativa Eje 2 Seguridad en AplicacionesDocumento10 páginasActividad Evaluativa Eje 2 Seguridad en AplicacionesMario PerillaAún no hay calificaciones

- INTRODUCCIÓN A LA SEGURIDAD INFORMÁTICA DIA 1de WCH AdaptadoDocumento43 páginasINTRODUCCIÓN A LA SEGURIDAD INFORMÁTICA DIA 1de WCH AdaptadotrabajokwAún no hay calificaciones

- Semana 2Documento2 páginasSemana 2Henry CarvajalAún no hay calificaciones

- Sintesis Canales SegurosDocumento5 páginasSintesis Canales SegurosHugoValdezCarlonAún no hay calificaciones

- Caso TresDocumento5 páginasCaso TresSharon Perez ArosteguiAún no hay calificaciones

- Unidad VDocumento18 páginasUnidad VLusmary RojasAún no hay calificaciones

- Caso Practico CloudDocumento8 páginasCaso Practico CloudNicolasAndresSdvsfAún no hay calificaciones

- Protocolo Desarrollar Proceso de Seguridad InformáticaDocumento5 páginasProtocolo Desarrollar Proceso de Seguridad InformáticaVivas BejaranoAún no hay calificaciones

- Tgrabajo Integrida, Confiabilidad y Disponibilidad de La Auditoria 1Documento8 páginasTgrabajo Integrida, Confiabilidad y Disponibilidad de La Auditoria 1Ronald Coronel AlvarezAún no hay calificaciones

- Politicas de Seguridad EstrellaDocumento4 páginasPoliticas de Seguridad EstrellaLuis Miguel AlmanzaAún no hay calificaciones

- Tarea 5Documento5 páginasTarea 5Jeffree QuinteroAún no hay calificaciones

- Vulnerabilidades Del Protocolo HTTPSDocumento3 páginasVulnerabilidades Del Protocolo HTTPSAdriana TorresAún no hay calificaciones

- Actividad Evaluativa Eje 4 CriptografiaDocumento8 páginasActividad Evaluativa Eje 4 CriptografiaVasquez ReyesAún no hay calificaciones

- Protocolo. Desarrollar Procesos de Seguridad InformáticaDocumento5 páginasProtocolo. Desarrollar Procesos de Seguridad InformáticaJHON EDWARD VALENCIA ORTIZAún no hay calificaciones

- Auditoria de RedesDocumento15 páginasAuditoria de RedesYeniffer HernandezAún no hay calificaciones

- Seguridad en Comercio ElectrónicoDocumento10 páginasSeguridad en Comercio ElectrónicodavidAún no hay calificaciones

- Principios de La Seguridad Informc3a1ticaDocumento11 páginasPrincipios de La Seguridad Informc3a1ticaJohn David CelyAún no hay calificaciones

- Qué Son Los Protocolos de Seguridad InformáticaDocumento4 páginasQué Son Los Protocolos de Seguridad InformáticaRafael VenegasAún no hay calificaciones

- Actividad Base de DatosDocumento8 páginasActividad Base de DatosEsquivel Pérez Jose AlexAún no hay calificaciones

- Dsei U1 A1Documento6 páginasDsei U1 A1Paco AlonsoAún no hay calificaciones

- Unidad 7 RedesDocumento17 páginasUnidad 7 RedesJuan T.Aún no hay calificaciones

- Control de Acceso y ProtocolosDocumento8 páginasControl de Acceso y ProtocolosLan NMAún no hay calificaciones

- Tecnologia Emergente en La OganizacionDocumento8 páginasTecnologia Emergente en La OganizacionIng. Manuel Alejandro Morales AponteAún no hay calificaciones

- ISC RedesDocumento1 páginaISC RedesPuro Cartel RifaAún no hay calificaciones

- Desarrollar Procesos de Seguridad InformáticaDocumento6 páginasDesarrollar Procesos de Seguridad InformáticaLuisa MuñozAún no hay calificaciones

- Sebastian Palma Control7Documento7 páginasSebastian Palma Control7Sebastian PalmaAún no hay calificaciones

- Solucion Caso PracticoDocumento4 páginasSolucion Caso PracticoOmar OrralaAún no hay calificaciones

- Paper Seguridad SOAPDocumento6 páginasPaper Seguridad SOAPJorge R. MedinaAún no hay calificaciones

- Sistemas seguros de acceso y transmisión de datos. IFCT0109De EverandSistemas seguros de acceso y transmisión de datos. IFCT0109Aún no hay calificaciones

- Sistemas seguros de acceso y transmisión de datos (MF0489_3)De EverandSistemas seguros de acceso y transmisión de datos (MF0489_3)Aún no hay calificaciones

- Paso A Paso Cancelacion Matriculas de Manera VirtualDocumento25 páginasPaso A Paso Cancelacion Matriculas de Manera VirtualBrayan LaguadoAún no hay calificaciones

- Tema 1. Aspectos Avanzados Sobre Redes en Entornos Móviles y VirtualizadosDocumento36 páginasTema 1. Aspectos Avanzados Sobre Redes en Entornos Móviles y VirtualizadosYagami LigthAún no hay calificaciones

- Paper AcceleoDocumento3 páginasPaper AcceleoKevinMarcilloAún no hay calificaciones

- Wlan ConsultaDocumento2 páginasWlan ConsultajorgeAún no hay calificaciones

- Semana 9 AplDocumento27 páginasSemana 9 AplVianca MendozaAún no hay calificaciones

- Práctica AccesibilidadDocumento8 páginasPráctica AccesibilidadInesAún no hay calificaciones

- Ameco Micov MXTronics SolucionadasDocumento1 páginaAmeco Micov MXTronics SolucionadasPablo VargasAún no hay calificaciones

- Ing de Software II - MetricasDocumento3 páginasIng de Software II - MetricasEdward VelozAún no hay calificaciones

- Aplicaciones InformáticasDocumento9 páginasAplicaciones Informáticasvictorgerlach8067Aún no hay calificaciones

- Proyectos DesarrolladosDocumento33 páginasProyectos DesarrolladosClaudio Cubillos FigueroaAún no hay calificaciones

- PCB ActividadCentralU1 Lara VeraDocumento8 páginasPCB ActividadCentralU1 Lara VerazwitchuAún no hay calificaciones

- Pic16f84a ExamDocumento13 páginasPic16f84a ExamCarlos Alberto Peralta JulianAún no hay calificaciones

- Direccionamiento Lógico o IpDocumento4 páginasDireccionamiento Lógico o IpMaritza Diaz Cruz100% (1)

- Propuesta Técnica y FuncionalDocumento2 páginasPropuesta Técnica y Funcionalesquesoybrian2456Aún no hay calificaciones

- Mapa Mental RedesDocumento1 páginaMapa Mental RedesDanilo Philco ApazaAún no hay calificaciones

- Cómo Liberar Espacio de Almacenamiento en AndroidDocumento2 páginasCómo Liberar Espacio de Almacenamiento en AndroidRobinson ReyesAún no hay calificaciones

- GUÍA 1 Grado 9Documento4 páginasGUÍA 1 Grado 9Rosaura EspinosaAún no hay calificaciones

- GC-F-005 Formato Plantilla Word V01Documento3 páginasGC-F-005 Formato Plantilla Word V01AnabellyluAún no hay calificaciones

- sp4000 Manual de Instalacion MGSP Su14 PDFDocumento32 páginassp4000 Manual de Instalacion MGSP Su14 PDFMarcoAún no hay calificaciones

- Resumen KendallDocumento3 páginasResumen KendallCristhian Agreda MendozaAún no hay calificaciones

- GonzalezBallesteros - SABER HACER - SD2022Documento9 páginasGonzalezBallesteros - SABER HACER - SD2022ALAN GONZALEZ BALLESTEROSAún no hay calificaciones

- Diapositiva T.E.G.Documento29 páginasDiapositiva T.E.G.daguitar100% (1)

- Unidad 1. Actividad 1. Entregable. Importancia de La Metodología de La InvestigaciónDocumento3 páginasUnidad 1. Actividad 1. Entregable. Importancia de La Metodología de La InvestigaciónElias Alvarez VillalonaAún no hay calificaciones

- Matlab - Tarea 3Documento1 páginaMatlab - Tarea 3abcd1234ppAún no hay calificaciones

- Resumen Pasantías - TECSUPDocumento19 páginasResumen Pasantías - TECSUPJorge ReyesAún no hay calificaciones

- ¿Por Qué 1 TB Solo Son 931 GB de Espacio Real en Un Disco DuroDocumento5 páginas¿Por Qué 1 TB Solo Son 931 GB de Espacio Real en Un Disco DurohermesHEDAún no hay calificaciones

- Manual IPI2winDocumento9 páginasManual IPI2winCristian Dominguez100% (2)

- Redes de Computadores 10Documento7 páginasRedes de Computadores 10Hilda Paola Molina MaestreAún no hay calificaciones

- ChatLog - 1 - Parte - Curso Gratuito - Disen - o de Un Hardware Industrial PLC Con WIFI ESP32 2022-03-02 22 - 33Documento5 páginasChatLog - 1 - Parte - Curso Gratuito - Disen - o de Un Hardware Industrial PLC Con WIFI ESP32 2022-03-02 22 - 33Christiann HVAún no hay calificaciones

- Serial y C++Documento10 páginasSerial y C++Alex Julian Dorado RodriguezAún no hay calificaciones