Documentos de Académico

Documentos de Profesional

Documentos de Cultura

3.3.2 Actividad Tecnicas de Hacking Web - Duoc Uc

Cargado por

corsairX XcXTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

3.3.2 Actividad Tecnicas de Hacking Web - Duoc Uc

Cargado por

corsairX XcXCopyright:

Formatos disponibles

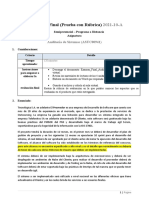

Implementación EPA

Subdirección de Diseño instruccional

SEGURIDAD EN

ASY613 Nombre de SISTEMAS Tiemp

Sigla Asignatura 2h

1 la Asignatura COMPUTACIONALE o

S

Experiencia de Aprendizaje N° 3 Explorando vulnerabilidades

Actividad N° 3.3 Técnicas de Hacking Web

Nombre del Recurso Didáctico 3.3.2 Explotación de Vulnerabilidades

1. Aprendizajes e indicadores de logro

Aprendizajes (Procedimentales, Indicadores de logro

Actitudinales y conceptuales)

Utilizar mecanismos y herramientas de

● Aplica técnicas de escaneo de vulnerabilidades para garantizar

seguridad informática para cumplir normas y

buenas prácticas de la industria a través de un la seguridad de la solución requerida por la organización.

plan de mitigación de vulnerabilidades. ● Detecta las potenciales vulnerabilidades del software para

proporcionar una solución en los niveles de seguridad que

requiere la organización.

● Es autocrítico en la revisión del cumplimiento de las normas y

Desarrollar el autoaprendizaje y la rigurosidad

en la aplicación y cumplimiento de las normas buenas prácticas en el ámbito de ciber seguridad.

y buenas prácticas en el ámbito de ciber ● Indaga en diversas fuentes información abierta sobre

seguridad. vulnerabilidades que afectan el desarrollo de software y la

infraestructura tecnológica.

Reconocer estándares de seguridad para la

● Reconoce los estándares y buenas prácticas asociadas a

aplicación en el desarrollo de software a fin

de mitigar las vulnerabilidades posibles de ciberseguridad, necesarias para el desarrollo de código seguro.

explotar en su fase de operación. ● Reconoce buenas prácticas relacionadas a ciberseguridad, para

el desarrollo de código seguro.

● Identifica las vulnerabilidades del software para el desarrollo

seguro en el marco de la solución requerida por la organización.

1. Descripción general actividad

Conocer las técnicas de hacking más utilizadas en la industria para evaluar la seguridad de aplicaciones web

con herramientas open source

Instrucciones:

1. Este trabajo se ejecutará de forma grupal con un máximo de 2 integrantes.

2. Para desarrollar esta actividad deberás disponer de pc e internet.

3. Al finalizar, deberás enviar la evidencia de esta actividad por mensaje interno a través del Ambiente

Virtual de Aprendizaje (AVA), indicando los nombres de los integrantes y la sección.

Máquinas Necesarias:

Docente Diseñador Jorge Guzmán Revisor metodológico Alicia Zambrano

Implementación EPA

Subdirección de Diseño instruccional

• Máquina Virtual Metasploitable

• Máquina Virtual Kali Linux

2. Actividad

Título: Hacking Web

1.- Inicie su computador en Windows 7.

2.- Instale la máquina Metasploitable con la interfaz de red en modo puente.

3.- Conéctese con un browser a: http://ipmetasploitable/dvwa

username: admin, password: password

3.- Seleccione el nivel de seguridad de DVWA en "low" y haga click en "submit"

Docente Diseñador Jorge Guzmán Revisor metodológico Alicia Zambrano

Implementación EPA

Subdirección de Diseño instruccional

SQL Injection

4.- SQL Injection e ingrese el siguiente parámetro en la opción "User ID"

1'='1'or'1

¿Que obtuvo como respuesta?

5.- Repita la operación con los siguientes parámetros:

- 3 ' and 1=1 #

- 4 ' and 1=1 #

- 5 ' and 1=1 #

6.- Suba el nivel de seguridad a "medium", según las instrucciones del punto 3 y repita la operación.

¿Qué puede concluir del resultado?

7.- Intente con la siguiente sentencia:

- 1 ' and 1=0 union select null, database()#

¿Cuál es el nombre de la base de datos de usuarios?

8.- Suba el nivel de seguridad a "medium" e ingrese la siguiente sentencia:

Docente Diseñador Jorge Guzmán Revisor metodológico Alicia Zambrano

Implementación EPA

Subdirección de Diseño instruccional

- 1 UNION ALL SELECT first_name, password from dvwa.users;

¿Que obtuvo como resultado?

9.- Suba el nivel de seguridad a "high" e inténtelo nuevamente

¿Que obtuvo como resultado?

Cross Site Scripting (XSS)

10.- Configure nuevamente el nivel de seguridad de DVWA Security en low

11.- Vaya a la opción "XSS reflected"

12.- Ingrese en el cuadro de dialogo su nombre:

¿Que obtuvo como resultado?

13.- Ingrese a continuación el frame:

<iframe src="http://www.duoc.cl"></iframe>

14.- Repita la operación con el nivel de seguridad en "medium" y "high" y comente el resultado.

15.- Vuelva el nivel de seguridad a "low"

16.- Ingrese a la opción "XSS stored"

Docente Diseñador Jorge Guzmán Revisor metodológico Alicia Zambrano

Implementación EPA

Subdirección de Diseño instruccional

17.- Complete las opciones de "Name" y "Message" y vea el resultado

18.- A continuación ingrese en el campo "Message" el siguiente frame:

<iframe src="http://www.duoc.cl"></iframe>

¿Cuál fue el resultado?

19.- Repita la operación con el nivel de seguridad en "medium" y "high", comente:

Ejecución de comandos:

20.- Configure nuevamente el nivel de seguridad de DVWA Security en low

21.- Haga click en la opción "Command Execution"

22.- Ingrese una dirección valida de Internet en el cuadro de dialogo y observe el resultado.

23.- A continuación ingrese en el cuadro de dialogo lo siguiente:

Docente Diseñador Jorge Guzmán Revisor metodológico Alicia Zambrano

Implementación EPA

Subdirección de Diseño instruccional

1 | hostname

¿Cuál fue el resultado?

24.- Ahora ingrese lo siguiente:

1 | ls -la

¿Cuál fue el resultado? ¿Qué puede concluir?

25.- A través de esta experiencia trate de averiguar lo siguiente:

- ¿en qué directorio está situado el servidor?

- ¿con que usuario está corriendo el servidor web?

- ¿qué servicios están ejecutándose en el servidor?

- ¿qué usuarios están conectados al servidor?

- ¿cuál es el nombre y sistema operativo del servidor?

- ¿cuál es listado de usuarios creados en el servidor?

26.- Cambie el nivel de seguridad a "medium" y "high" e inténtelo nuevamente.

¿cuál fue el resultado?

Docente Diseñador Jorge Guzmán Revisor metodológico Alicia Zambrano

También podría gustarte

- 3.4.2 Explotación de Vulnerabilidades en Aplicaciones WebDocumento16 páginas3.4.2 Explotación de Vulnerabilidades en Aplicaciones Websebastian conleyAún no hay calificaciones

- 3.2.2 Explotación de VulnerabilidadesDocumento24 páginas3.2.2 Explotación de Vulnerabilidadespa.fernandezrAún no hay calificaciones

- Implementación EPA enDocumento3 páginasImplementación EPA enJhonnathan VergaraAún no hay calificaciones

- Vulnerabilidades en DVWADocumento43 páginasVulnerabilidades en DVWAIrving LezcanoAún no hay calificaciones

- Taller EstudianteDocumento11 páginasTaller EstudianteAranza Martin67% (3)

- Programacion DefensivaDocumento5 páginasProgramacion DefensivaJuan VillaAún no hay calificaciones

- Taller 1Documento44 páginasTaller 1Humberto Faustino Asencios RojasAún no hay calificaciones

- Unidad 4 Seguridad de Ingenieria de SoftwareDocumento12 páginasUnidad 4 Seguridad de Ingenieria de SoftwareDalop7755Aún no hay calificaciones

- Hacking Ético de OWASPDocumento44 páginasHacking Ético de OWASPEl Librero RecolectorAún no hay calificaciones

- Semana 06 - ApuntesDocumento4 páginasSemana 06 - Apuntesan8 23RAún no hay calificaciones

- Fase 2 Seguridad Sistemas OperativosDocumento9 páginasFase 2 Seguridad Sistemas OperativosJhon Fredy LizcanoAún no hay calificaciones

- 1 2 2 Actividad Generacion de Un Malware JCalderonDocumento11 páginas1 2 2 Actividad Generacion de Un Malware JCalderongabomegacool [GD]Aún no hay calificaciones

- Aseguramiento de La Calidad de Software SEMESTRE 2021-II Sesion 4 31-10-2021 Version 1.0Documento63 páginasAseguramiento de La Calidad de Software SEMESTRE 2021-II Sesion 4 31-10-2021 Version 1.0Jimmy Cjuro ApazaAún no hay calificaciones

- Webinar Gratuito: Guía de Pruebas de OWASPDocumento18 páginasWebinar Gratuito: Guía de Pruebas de OWASPAlonso Eduardo Caballero QuezadaAún no hay calificaciones

- Examen P Solucionar 5090-042Documento3 páginasExamen P Solucionar 5090-042JUAN CARLOS URCUYO GARCIAAún no hay calificaciones

- Sweebook Ejemplo Puntos 2-4-6 de DiseñoDocumento11 páginasSweebook Ejemplo Puntos 2-4-6 de DiseñoLuisVargasMolinaAún no hay calificaciones

- Articulo CientificoDocumento29 páginasArticulo Cientificojuan romeroAún no hay calificaciones

- bFYjWUOAtSrDzy - QtDExNFZxK - TGWMM Lectura 20 Fundamental 208Documento15 páginasbFYjWUOAtSrDzy - QtDExNFZxK - TGWMM Lectura 20 Fundamental 208Miguel Angel JimenezAún no hay calificaciones

- Seguridad e implementación de aplicacionesDocumento11 páginasSeguridad e implementación de aplicacionesANDREA GUADALUPE SANCHEZ CERECEROAún no hay calificaciones

- Marco Referencial de Pruebas y Herramientas de Detección - CursosDocumento21 páginasMarco Referencial de Pruebas y Herramientas de Detección - CursosandersonAún no hay calificaciones

- Tarea2 Quilachamin AlexisDocumento14 páginasTarea2 Quilachamin AlexisALEXIS JAVIER QUILACHAMIN UNTUÑAAún no hay calificaciones

- Principios de Ingenieria Del SoftwareDocumento13 páginasPrincipios de Ingenieria Del SoftwareGuillermo CertadAún no hay calificaciones

- Examen Sistemas de Ion Unidad 2Documento5 páginasExamen Sistemas de Ion Unidad 2luis_garcia_109100% (1)

- ACS Grupo3 PetCare InformeProyectoDocumento104 páginasACS Grupo3 PetCare InformeProyectoPAULO CESAR CALDERON BERMUDOAún no hay calificaciones

- Actividad 2Documento5 páginasActividad 2Victor MendozaAún no hay calificaciones

- Entrega 1 Seguridad en El Ciclo de DesarrolloDocumento12 páginasEntrega 1 Seguridad en El Ciclo de Desarrolloveronica olayaAún no hay calificaciones

- Leccion 04. Top de AtaquesDocumento23 páginasLeccion 04. Top de AtaqueslgserranohAún no hay calificaciones

- El arte de probar: Guía sobre software testing para principiantes.De EverandEl arte de probar: Guía sobre software testing para principiantes.Aún no hay calificaciones

- m.09. Servicios y ProcesosDocumento82 páginasm.09. Servicios y ProcesosDaniel Gutierrez DaneriAún no hay calificaciones

- Examen Final Auditoria SistemasDocumento7 páginasExamen Final Auditoria SistemasErick Reginaldo Campodonico DelgadilloAún no hay calificaciones

- Tarea Num 01Documento16 páginasTarea Num 01Angelo MartinezAún no hay calificaciones

- Tarea Virtual 2Documento8 páginasTarea Virtual 2Victor RumiguanoAún no hay calificaciones

- Formatos Final Plan de MejoramientoDocumento6 páginasFormatos Final Plan de MejoramientoAlvaro Javier Neira LegizamonAún no hay calificaciones

- ACTIVIDAD#4Documento6 páginasACTIVIDAD#4Jose MartinezAún no hay calificaciones

- GFPI-F-019 Act 1. Conceptos Básicos de Seguridad - Corregida V2Documento7 páginasGFPI-F-019 Act 1. Conceptos Básicos de Seguridad - Corregida V2Dayron Alexis OliverosAún no hay calificaciones

- Guía de aprendizaje para aplicar buenas prácticas de calidad en el desarrollo de softwareDocumento7 páginasGuía de aprendizaje para aplicar buenas prácticas de calidad en el desarrollo de softwareedilfredoAún no hay calificaciones

- Alvaro Quian TI M3 Seguridad en La Nube y Proteccion de DatosDocumento6 páginasAlvaro Quian TI M3 Seguridad en La Nube y Proteccion de DatosAlvaro Quian SánchezAún no hay calificaciones

- CicloDesarrolloSoftwareDocumento8 páginasCicloDesarrolloSoftwareSamuel SalazarAún no hay calificaciones

- Importancia del aseguramiento de calidad en el desarrollo de softwareDocumento3 páginasImportancia del aseguramiento de calidad en el desarrollo de softwareNicolas david Triana sanchezAún no hay calificaciones

- Tarea 2Documento3 páginasTarea 2BRAYITAN BP ?Aún no hay calificaciones

- Ataque Kali LinuxDocumento4 páginasAtaque Kali Linuxarnulfo cruzAún no hay calificaciones

- 1 2 2 Actividad Trabajando Con WindowsDocumento7 páginas1 2 2 Actividad Trabajando Con WindowsVitoko_89Aún no hay calificaciones

- S11 - GRUPO - 06 - Pruebas de Software - Definición y TiposDocumento8 páginasS11 - GRUPO - 06 - Pruebas de Software - Definición y TiposDOMINICK ABEL REVILLA MEDINAAún no hay calificaciones

- Evaluación n3 - PracticaDocumento5 páginasEvaluación n3 - PracticaAbengoa TIAún no hay calificaciones

- CompTIA Security+ SY0-501 Cert Guide (Certification Guide) (201-250) .En - EsDocumento50 páginasCompTIA Security+ SY0-501 Cert Guide (Certification Guide) (201-250) .En - EsJose BernalAún no hay calificaciones

- Kali LinuxDocumento86 páginasKali LinuxMauricio Guadarrama Jr.50% (2)

- Universidad San Carlos Tarea 1Documento9 páginasUniversidad San Carlos Tarea 1isaacmendez450Aún no hay calificaciones

- Evaluacion (08072019)Documento5 páginasEvaluacion (08072019)aecornejogAún no hay calificaciones

- Analisis de Estándares de Codificación Segura y Buenas Prácticas de Programación Raúl Herrera MacíasDocumento9 páginasAnalisis de Estándares de Codificación Segura y Buenas Prácticas de Programación Raúl Herrera MacíasRaúl HerreraAún no hay calificaciones

- Actividad 1 Construcción de SW II - Álvarez - Fernández - SotoDocumento5 páginasActividad 1 Construcción de SW II - Álvarez - Fernández - SotoelgranmufaAún no hay calificaciones

- Ap09 Aa10 Ev02Documento6 páginasAp09 Aa10 Ev02Laura argaez velezAún no hay calificaciones

- Guia 1Documento41 páginasGuia 1ASTRID YULIETH SEPULVEDA ACEVEDOAún no hay calificaciones

- Consultoría en Modelos de Seguridad de Desarrollo de SoftwareDocumento13 páginasConsultoría en Modelos de Seguridad de Desarrollo de Softwarezaider garciaAún no hay calificaciones

- Kali Linux v2 ReYDeSDocumento87 páginasKali Linux v2 ReYDeSJesus AlzatiAún no hay calificaciones

- 2.5.2 Evaluación de Soluciones AntimalwareDocumento13 páginas2.5.2 Evaluación de Soluciones Antimalware701N6Aún no hay calificaciones

- Auditoria Separacion de Ambientes 2020Documento6 páginasAuditoria Separacion de Ambientes 2020Mariano MarchiaroAún no hay calificaciones

- 1er Taller ING DE SOFTWAREDocumento4 páginas1er Taller ING DE SOFTWAREJävïër JøsëAún no hay calificaciones

- Actividad en Contexto - Implementación de Seguridad en El Modelo de Desarrollo Ágil XP - Escenario 7Documento7 páginasActividad en Contexto - Implementación de Seguridad en El Modelo de Desarrollo Ágil XP - Escenario 7Carlos gAún no hay calificaciones

- Workshop Prácticas de Microsoft SDLDocumento7 páginasWorkshop Prácticas de Microsoft SDLAndres Felipe Arias ClavijoAún no hay calificaciones

- UF2406 - El cliclo de vida del desarrollo de aplicacionesDe EverandUF2406 - El cliclo de vida del desarrollo de aplicacionesAún no hay calificaciones