Documentos de Académico

Documentos de Profesional

Documentos de Cultura

1.5.1 Instrucciones Evaluación 1

1.5.1 Instrucciones Evaluación 1

Cargado por

juan peresDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

1.5.1 Instrucciones Evaluación 1

1.5.1 Instrucciones Evaluación 1

Cargado por

juan peresCopyright:

Formatos disponibles

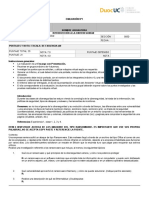

EVALUACIÓN N°1

SIGLA NOMBRE ASIGNATURA

CYS3121 INTRODUCCIÓN A LA CIBERSEGURIDAD

PUNTAJES Y NOTA / ESCALA DE EXIGENCIA (60)

PUNTAJE TOTAL: 31 NOTA: 7.0 PUNTAJE OBTENIDO

PUNTAJE: 22 NOTA: 4.0 NOTA

Instrucciones generales:

La evaluación es un Encargo con Presentación.

Reunirse en grupos máximo de 3 alumnos.

Investigar los puntos que se solicitan, y utilizar máquina virtual según es requerido, OPCIONAL.

Generar un Informe, el cual deberá incluir una portada, nombre de los integrantes, introducción, resumen

y referencias utilizadas.

El documento debe incluir portada, con el nombre de los integrantes (máximo 3), una Introducción,

Contenido ordenado, resumen y referencias de distintas fuentes.

El informe debe ser entregado dentro de los siguiente 10 días (continuados).

ITEM I: INVESTIGUE ACERCA DE LOS MALWARE DEL TIPO RANSOMWARE. ES IMPORTANTE QUE USE

SUS PROPIAS PALABRAS, NO SE ACEPTA COPY PASTE Y DEBE REFERENCIAR LA FUENTE.

Contexto:

Una empresa naviera sufrió un ataque de tipo Ransomware. Este malware llegó a través de un archivo del tipo

Office al correo de uno de los empleados, y rápidamente infectó los servidores críticos cifrando el contenido,

dejando a la empresa inhabilitada para funcionar por varios días. Los ciberdelincuentes solicitaron un rescate en

Bitcoin que la empresa tuvo que pagar para recuperar sus activos críticos.

Realice una investigación referente a los ransomware que incluya, al menos, los siguientes tópicos:

1. Qué es un ransomware y qué principios de la ciberseguridad vulnera, y cómo nos podemos proteger.

2. Qué vulnerabilidad aprovechó el ransomware Wannacry, y cómo se puede solucionar. (indique

parche asociado)

3. Realice una descripción de qué es Ethernalblue y Doublepulsar.

4. Qué otros malware del tipo ransomware han afectado a las organizaciones a nivel mundial, describa

5.

ITEM II: ENTREGUE RECOMENDACIONES (AL MENOS 3) A LA EMPRESA PARA EVITAR SER,

NUEVAMENTE, VÍCTIMA DE ESTE TIPO DE ATAQUE. LISTE Y DESCRIBA AMPLIAMENTE LAS

RECOMENDACIONES.

ITEM III (OPCIONAL): USE LA MÁQUINA VIRTUAL “Win7 IE”, PROVISTA POR SU PROFESOR Y HAGA UN

ANÁLISIS DEL ARCHIVOS FOTOS.EXE (USE URLSCAN, VIRUSTOTAL U OTRA) UBICADO EN

DESCARGAS Y ENTREGUE LOS INDICADORES DE COMPROMISO DE ESE ARCHIVO (IP, HASH) Y

RECOMENDACIONES DE SEGURIDAD. INCLUYA CAPTURAS DE PANTALLA.

También podría gustarte

- h4ck!Ng L# g7!# s7bt3rr#n3#Documento176 páginash4ck!Ng L# g7!# s7bt3rr#n3#Jafet OrellanaAún no hay calificaciones

- UND 2 Conoce A Tu EnemigoDocumento34 páginasUND 2 Conoce A Tu EnemigoCIRO DUSSANAún no hay calificaciones

- Evaluación de Vulnerabilidades TICDocumento148 páginasEvaluación de Vulnerabilidades TICSG6 - Javier Medina100% (1)

- Iacc Hacking Ético Tarea S4Documento12 páginasIacc Hacking Ético Tarea S4loadmastherAún no hay calificaciones

- Iacc Hacking Ético Tarea S7Documento10 páginasIacc Hacking Ético Tarea S7loadmasther100% (1)

- Examen Práctico CyberopsDocumento4 páginasExamen Práctico Cyberopsdavid vanegas0% (2)

- Seguridad y MonitoreoDocumento47 páginasSeguridad y MonitoreoMaximiliano SalazarAún no hay calificaciones

- 1.4.5 Identificación de Las Vulnerabilidades de Seguridad Mas ImportantesDocumento7 páginas1.4.5 Identificación de Las Vulnerabilidades de Seguridad Mas Importantesalejoney100% (1)

- Fraude Financiero FinalDocumento15 páginasFraude Financiero FinalMiguel Angel Contreras SaldañaAún no hay calificaciones

- Gestión de incidentes de seguridad informática. IFCT0109De EverandGestión de incidentes de seguridad informática. IFCT0109Aún no hay calificaciones

- CyberOps Associate Capitulo 1Documento11 páginasCyberOps Associate Capitulo 1marcelo tanimucaAún no hay calificaciones

- Historia de La DirincriDocumento12 páginasHistoria de La DirincriAnonymous HZS9wvWA5D100% (3)

- 1 5 1 Instrucciones Evaluacion 1Documento2 páginas1 5 1 Instrucciones Evaluacion 1Esteban GarciaAún no hay calificaciones

- Instrucciones Evaluación 1Documento2 páginasInstrucciones Evaluación 1HoidAún no hay calificaciones

- Esteban Garcia Evaluacion 1Documento5 páginasEsteban Garcia Evaluacion 1Esteban GarciaAún no hay calificaciones

- 16.2.6 Lab - Research Network Security Threats - ILMDocumento5 páginas16.2.6 Lab - Research Network Security Threats - ILMJhonatan OlanoAún no hay calificaciones

- 16.2.6 Lab - Research Network Security Threats - ILMDocumento4 páginas16.2.6 Lab - Research Network Security Threats - ILMhenpintoAún no hay calificaciones

- 16.2.6 Lab - Research Network Security ThreatsDocumento3 páginas16.2.6 Lab - Research Network Security Threatsangel0% (1)

- Act 09nov 06Documento5 páginasAct 09nov 06Luis OnteroAún no hay calificaciones

- 11 2 2 6 Practica de Laboratorio Investigacion de Amenazas de Seguridad de RedDocumento4 páginas11 2 2 6 Practica de Laboratorio Investigacion de Amenazas de Seguridad de RedSebastian Montoya CastañoAún no hay calificaciones

- Documents - MX 11226 Practica de Laboratorio Investigacion de Amenazas de SeguridadDocumento5 páginasDocuments - MX 11226 Practica de Laboratorio Investigacion de Amenazas de SeguridadGean CarlosAún no hay calificaciones

- Taller 2Documento5 páginasTaller 2mauro vegaAún no hay calificaciones

- 06 - Auditoria y SeguridadDocumento4 páginas06 - Auditoria y SeguridadNathaly AmayaAún no hay calificaciones

- Leccion 3. Top de AtaquesDocumento25 páginasLeccion 3. Top de AtaquesangelaAún no hay calificaciones

- 1 4 1 1 Lab Researching Network Attacks and Security Audit Tools - En.esDocumento4 páginas1 4 1 1 Lab Researching Network Attacks and Security Audit Tools - En.esWilmer VelásquezAún no hay calificaciones

- Documento 3Documento2 páginasDocumento 3Chisme Tv ShowAún no hay calificaciones

- Taller No. 2 Vulnerabilidades de SeguridadDocumento5 páginasTaller No. 2 Vulnerabilidades de SeguridadMauricio SalazarAún no hay calificaciones

- CA v1.0 Skills AssessmentDocumento3 páginasCA v1.0 Skills AssessmentCrew MartinAún no hay calificaciones

- Trabajo 1 Seguridad de RedesDocumento6 páginasTrabajo 1 Seguridad de RedesH Varillas FernandezAún no hay calificaciones

- Planeación de Un EscritoDocumento6 páginasPlaneación de Un EscritoAndresSanchezGomezAún no hay calificaciones

- Lab - Researching Network SecurityDocumento9 páginasLab - Researching Network Securitygerson david peñuelaAún no hay calificaciones

- 27.2.15 Lab - Investigating A Malware ExploitDocumento16 páginas27.2.15 Lab - Investigating A Malware ExploitJulio BarreraAún no hay calificaciones

- Practica 2Documento2 páginasPractica 2José Ignacio Fernández MamaniAún no hay calificaciones

- Laboratorio 2Documento4 páginasLaboratorio 2hamiltonmoncayo125Aún no hay calificaciones

- AC 1 Anthony Aparicio QuirozDocumento7 páginasAC 1 Anthony Aparicio QuirozAnthony AparicioAún no hay calificaciones

- Examen TransversalDocumento13 páginasExamen TransversalJoakin ArdilesAún no hay calificaciones

- Ilovepdf MergedDocumento130 páginasIlovepdf MergedEVELIN PAOLA GUAMAN CALUGUILLINAún no hay calificaciones

- 27.2.15 Lab - Investigating A Malware Exploit - Es XLDocumento11 páginas27.2.15 Lab - Investigating A Malware Exploit - Es XLAnthony Sabary DiazAún no hay calificaciones

- Auditoria de Redes de ComputadorasDocumento15 páginasAuditoria de Redes de ComputadorasAlexi Mori Rojas67% (3)

- Identificación de Vulnerabilidades de La RedDocumento4 páginasIdentificación de Vulnerabilidades de La RedMarioRamirezAún no hay calificaciones

- Hacking Etico Read TeamDocumento5 páginasHacking Etico Read TeamCHRISTIAN AQUINOAún no hay calificaciones

- Actividad 1.4.5.3.Documento5 páginasActividad 1.4.5.3.Boris Fernando Criollo EncaladaAún no hay calificaciones

- Ataques de SeguridadDocumento5 páginasAtaques de SeguridadEvelyn LeonelaAún no hay calificaciones

- 27.2.15 Lab Investigating A Malware ExploitDocumento16 páginas27.2.15 Lab Investigating A Malware ExploitDiego Martin Fraga RamirezAún no hay calificaciones

- Contenido y Objetivos Del Curso CiberseguridadDocumento4 páginasContenido y Objetivos Del Curso CiberseguridadManuel Quintana100% (1)

- 1.4.5: Identificación de Las Vulnerabilidades de Seguridad Más ImportantesDocumento4 páginas1.4.5: Identificación de Las Vulnerabilidades de Seguridad Más ImportantesAnyela Uribe PiambaAún no hay calificaciones

- 27.2.15 Lab - Investigating A Malware ExploitDocumento16 páginas27.2.15 Lab - Investigating A Malware ExploitDavid MarchenaAún no hay calificaciones

- Fundamentos AndreaDocumento18 páginasFundamentos AndreaAndrea BayonaAún no hay calificaciones

- Pentest Introduccion 1Documento20 páginasPentest Introduccion 1Sergio A. Pérez ArenasAún no hay calificaciones

- Taller Eje 4 Informatica ForenseDocumento5 páginasTaller Eje 4 Informatica ForenseCristhian Lopez100% (1)

- AgggggggggggggggggDocumento4 páginasAgggggggggggggggggAgustin CamposAún no hay calificaciones

- Guía de Actividades y Rúbrica de Evaluación - Tarea 3 - Estudio de Servicios, Ataques y ProcesosDocumento9 páginasGuía de Actividades y Rúbrica de Evaluación - Tarea 3 - Estudio de Servicios, Ataques y ProcesosTeis. IngenieriaAún no hay calificaciones

- Pruebas ResueltasDocumento5 páginasPruebas ResueltasCarlos NoteAún no hay calificaciones

- Tabla Codigos TVDocumento14 páginasTabla Codigos TVAroldo ZelayaAún no hay calificaciones

- Documento de LuisDocumento7 páginasDocumento de LuisValamthAún no hay calificaciones

- Unidad 3 - 1391254570Documento14 páginasUnidad 3 - 1391254570clicadm.unseAún no hay calificaciones

- Control 1 Seguridad en RedesDocumento6 páginasControl 1 Seguridad en Redesmanuavila89Aún no hay calificaciones

- Solucion Actividad Eje 2 - Virologia IIIDocumento8 páginasSolucion Actividad Eje 2 - Virologia IIIjuan romeroAún no hay calificaciones

- Práctica #1 - Investigación de Amenazas de SeguridadDocumento5 páginasPráctica #1 - Investigación de Amenazas de SeguridadBrayan MejiaAún no hay calificaciones

- Auditoria de SistemasDocumento11 páginasAuditoria de SistemasYuliet ARDILA PELAEZAún no hay calificaciones

- Malware Gregory MarmolejosDocumento19 páginasMalware Gregory Marmolejosgregorileandro13Aún no hay calificaciones

- Seguridad Informática y Hacking Ético, Módulo IDocumento4 páginasSeguridad Informática y Hacking Ético, Módulo IKevin David VillacorteAún no hay calificaciones

- Tarea 6 - Arquitectura de ComputadorasDocumento5 páginasTarea 6 - Arquitectura de ComputadorasElias MinaAún no hay calificaciones

- Ensayo Análisis Del Código Fuente de Un MalwareDocumento2 páginasEnsayo Análisis Del Código Fuente de Un MalwareOscar AnteAún no hay calificaciones

- Bitácora de Trabajo en Mantención de ComputadoresDocumento1 páginaBitácora de Trabajo en Mantención de Computadoresjuan peresAún no hay calificaciones

- Intro y ConcluDocumento1 páginaIntro y Conclujuan peresAún no hay calificaciones

- BGPDocumento1 páginaBGPjuan peresAún no hay calificaciones

- ActividadesDocumento2 páginasActividadesjuan peresAún no hay calificaciones

- Guia Del Estudiante 1 (Contexto y Respuestas)Documento8 páginasGuia Del Estudiante 1 (Contexto y Respuestas)juan peresAún no hay calificaciones

- Acoso Virtual y DenunciaDocumento6 páginasAcoso Virtual y DenunciaLeonardo CedrónAún no hay calificaciones

- Buenas Practicas para Crear Contraseñas-Guia 2Documento6 páginasBuenas Practicas para Crear Contraseñas-Guia 2Maria Lourdes Amador DiazAún no hay calificaciones

- ISMSLista de ContenidoDocumento6 páginasISMSLista de ContenidoArmandoOrtizAún no hay calificaciones

- Sin Clave PDFDocumento221 páginasSin Clave PDFJuan Quiroz NeyraAún no hay calificaciones

- Terminos y CondicionesDocumento27 páginasTerminos y CondicionesDaniela CastañedaAún no hay calificaciones

- La Tecnología y El DerechoDocumento11 páginasLa Tecnología y El DerechoAriel BurgosAún no hay calificaciones

- La Amenaza Del Cibercrimen y El Desafio de Las Evidencias Electronicas PDFDocumento10 páginasLa Amenaza Del Cibercrimen y El Desafio de Las Evidencias Electronicas PDFwilmer_mujicaAún no hay calificaciones

- La Información en El Teletrabajo - Checklist de CiberamenazasDocumento15 páginasLa Información en El Teletrabajo - Checklist de CiberamenazasrobertleguapucpAún no hay calificaciones

- Certificacion Internacionaasdsdl en Ciberseguridad Proteccion de Datos PersonalesDocumento6 páginasCertificacion Internacionaasdsdl en Ciberseguridad Proteccion de Datos PersonalesJhonathan JimenezAún no hay calificaciones

- Tarea 5: Socializar Los Logros Seguridad de La Información Julián Andrés Moreno QuirogaDocumento8 páginasTarea 5: Socializar Los Logros Seguridad de La Información Julián Andrés Moreno Quirogajulian morenoAún no hay calificaciones

- Monografía Grupo3 - Derecho Penal IiiDocumento17 páginasMonografía Grupo3 - Derecho Penal IiiDiego BenitesAún no hay calificaciones

- Tipos de Virus de ComputadorasDocumento38 páginasTipos de Virus de ComputadorasRaquel Acuña FelixAún no hay calificaciones

- Licencias EsetDocumento3 páginasLicencias Esetxd456852xd0% (1)

- Entrega FinalAseguramiento de Redes - Grupo 2 v5Documento21 páginasEntrega FinalAseguramiento de Redes - Grupo 2 v5Andrés FonsecaAún no hay calificaciones

- Exposición Password CranckingDocumento19 páginasExposición Password CranckingfreddyAún no hay calificaciones

- ActividadDocumento28 páginasActividadJose Mejia MiguelAún no hay calificaciones

- Fin U5 Ea SavvDocumento15 páginasFin U5 Ea Savvluis_zarate2403Aún no hay calificaciones

- Informe de Cifrado de Mensajes Comunicacion DatosDocumento20 páginasInforme de Cifrado de Mensajes Comunicacion DatosLiseth VargasAún no hay calificaciones

- Topicos 2Documento310 páginasTopicos 2Polet aaguilaAún no hay calificaciones

- VirusDocumento619 páginasVirusgumejaAún no hay calificaciones

- Virus InformáticosDocumento4 páginasVirus Informáticoskevin bosesAún no hay calificaciones

- Esquema de Confianza Basado en PKI para El Intercambio de Información Clínica Electrónica en El Sistema XAVIA HISDocumento15 páginasEsquema de Confianza Basado en PKI para El Intercambio de Información Clínica Electrónica en El Sistema XAVIA HISiptcubaAún no hay calificaciones

- Tema CIVIDADES DELITOS INFORMATIOS 2Documento69 páginasTema CIVIDADES DELITOS INFORMATIOS 2constru hogarsenAún no hay calificaciones

- UFECI Informe-PandemiaDocumento25 páginasUFECI Informe-PandemiaFede1595Aún no hay calificaciones