Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Sécurité Informatique - No Pasaran - Le Nouvel Economiste

Cargado por

sysdreamTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Sécurité Informatique - No Pasaran - Le Nouvel Economiste

Cargado por

sysdreamCopyright:

Formatos disponibles

Nous contacter Politique Economie Social Administratif Judiciaire Intellectuel Spirituel Mdiatique Dv.

Durable Droit Finance Management Marketing Services gnraux Stratgie Technologie - LE JOURNAL - LES ANALYSES - LES DOSSIERS - LES PORTRAITS - LE "MANAGER DE L'ANNEE" - LES CAHIERS THEMATIQUES

- CHRONIQUES Alain Bauer Bertrand Jacquillat Franois Laine Henri Nijdam Henry Lauret Jean-Pierre Patat Laure de Charette Michle Cotta

Pascal Lorot Patrick Richer Paul-Henri Moinet Philippe Barret Philippe Delmas Pierre Kosciusko-Morizet Sylvie Pierre-Brossolette Xavier Raufer - ENTREPRISES Assurances Commercial Communication Consulting Cration d'entreprise Dveloppement durable Digital Droit e-commerce e-marketing Environnement Export Finance Franchise Gestion Immobilier Informatique Innovation Logistique Management Marketing Prvoyance R&D Ressources humaines Services gnraux Stratgie Technologies Transports Veille ART DE VIVRE & ENTREPRISE Art Automobile Gastronomie Gestion prive Luxe Patrimoine Spectacle Tourisme Vins & spiritueux AFFAIRES PUBLIQUES Economie Politique Social Socital

Collectivits Etat Gouvernement Institutions Parlement Partis Prsidentielles Administration Affaires trangres Afrique Agriculture Allemagne Amnag. du territoire Asie Budget Capitalisme Chine Communication Culture Dfense Dmographie Ecologie Emploi Energie Enseignement Etats-Unis Europe Fiscalit Formation Gopolitique Gouvernance Grande-Bretagne Grandes Ecoles Histoire Inde Industrie Intellectuel International Justice Libralisme Marchs financiers Matires premires Mdias Mondialisation Monnaie Moyen-Orient Outre-mer Ples comptitivit Recherche Rgions Religion Retraites Sant Sciences Scurit Socialisme

Spirituel Sports Universits ECONOMIE SOCIALE Diversit Ethique Mcnat Philanthropie Prospective RSE Solidarit Associations Comit d'entreprise Coopratives Fondations Mutuelles ONG Syndicats

Scurit informatique No pasaran

Plus quune affaire de spcialistes, une question de gouvernance > Lire en format journal

Piratage informatique, logiciels anti-spam, pare-feu, antivirus, externalisation. Les PME souffrent de carences dans la scurisation de leur systme informatique. Compte tenu de lutilisation quasi systmatique dInternet et de la mobilit croissante des employs et des terminaux, elles sont pourtant aussi concernes que les autres par les nombreux risques lis au rseau mondial : attaque de hackers, infection virale de provenance externe ou interne. Qui plus est, le niveau de scurit est en passe de devenir dans certains secteurs un facteur de comptitivit. La scurisation informatique devient donc incontournable, mais chaque activit ses besoins spcifiques, qui dtermineront les mesures mettre en place. Ds lors se posent des questions techniques et budgtaires, pour lesquelles le recours un prestataire peut savrer une rponse simple et conomique. A condition davoir dj mis en place certaines mesures de bon sens. Les grands groupes sont sensibiliss aux risques informatiques, estime Paolo Pinto, cofondateur de Sysdream. Cela commence peine venir pour les PME. Selon une tude du Clusif, portant sur des structures de plus de 200 personnes, le taux dadoption des technologies de la scurisation est assez faible, et galement trs htrogne. Cela dpend beaucoup de la sensibilit du dirigeant de la structure au sujet, dcrit Grme Billois, manager scurit chez Solucom. Du coup, on est souvent soit tout blanc, soit tout noir Certaines PME ont mis en place des pratiques de scurit suprieure celles dun grand compte, mais la grande majorit se contente du strict minimum pour que cela marche. Dans certains secteurs, la sensibilit la scurit est plus manifeste : les services financiers, la recherche et dveloppement dans lindustrie, ou encore les jeux en ligne. Beaucoup de structures, assez petites puisquen gnral entre 40 et 150 personnes, se sont cres rcemment, souligne Grme Billois. Et l, il y a littralement de largent en jeu. Mais rares sont ceux qui anticipent. En gnral, les PME et TPE viennent nous voir aprs avoir t victimes dune intrusion, estime Paolo Pinto. Nous faisons alors un travail de recherche des traces de lattaquant, de rcupration des donnes Les PME et TPE sont encore dans une logique de raction, et non de prvention. Et mme ceux qui ont conscience des enjeux de scurit ne sauteront pas forcment le pas. Lun des principaux freins la scurisation des rseaux informatiques des PME est trs clairement le cot des solutions qui existaient jusqualors, souligne Yamina Perrot, directrice marketing de RSA. La mise en place, galement, pouvait se montrer difficile.

Les dangers sont multiples Un autre facteur qui peut expliquer cette inertie des PME est ce quon pourrait appeler leffet dchelle. Il consiste se dire que lon nest pas assez important pour tre attaqu, trop petit pour tre remarqu ou pour vraiment courir un risque dinfection. Si cela pouvait tre vrai il y a encore quelques annes, ce nest certainement plus le cas aujourdhui. Mme si la structure informatique nest pas importante, les risques, eux, le sont. Les attaques cibles peuvent concerner tout le monde, prvient Cyril Voisin, architecte rseau la direction technique et scurit de Microsoft. Il est plus facile dattaquer un petit sous-traitant pour atteindre un grand groupe. La dernire tendance est la recrudescence des PC zombies, qui une fois infects sont sous le contrle dun pirate. Et personne nest vritablement labri dune attaque. Les fraudeurs, qui auparavant attaquaient plutt des institutions financires, se tournent de plus en plus vers les entreprises, explique Yamina Perrot. En partie pour trouver des points fragiles, mais surtout parce que le monde des pirates sest organis. Cest devenu un vritable march underground, avec des dveloppeurs, des installeurs, des prestataires de services Nous sommes aprs tout dans lge de linformation, et par consquent, presque tout peut se vendre. A lpoque, les banques ont ragi et mis en place des mesures de scurit pour protger les donnes de comptes bancaires, poursuit Yamina Perrot. Pour toucher les utilisateurs, les fraudeurs passent dautres sources dinformation, par exemple les rseaux sociaux. Il existe de vrais groupes mafieux, dont le but est dinfecter un nombre maximum de machines avec des logiciels malveillants, mais discrets, dans plusieurs buts : capter les informations tapes sur le clavier ou encore lancer des attaques massives. Il y a plusieurs types de victimes : il y a ceux qui se font attaquer, et ceux qui se font infecter, synthtise Paolo Pinto. Les dangers sont multiples. Typiquement, dans des entreprises qui sont sur des secteurs trs innovants, pointus, bass sur la R&D et les brevets, cest la confidentialit des donnes qui est le principal problme, ainsi que la protection contre des attaques extrieures. Dans des secteurs moins critiques, ce sont plutt les infections qui sont craindre. Usage public et priv, no limit Mais les dangers externes ne sont pas les seuls menacer les PME. Le plus souvent, les PME et TPE oublient de penser aux attaques internes, alors que le risque est presque plus important que lors dune attaque externe, souligne Paolo Pinto. Mais cela peut galement arriver par ngligence, sans intention de nuire. Il peut arriver quun collaborateur, aprs un dpart en mauvais termes, efface le fichier client dune PME ou le transmet un concurrent. Dans les deux cas, les consquences peuvent tre dramatiques. Une erreur de manipulation peut aboutir involontairement au mme rsultat. De faon gnrale, les risques internes sont lis aux employs. Mme si, chez eux, ils se montrent prudents, ils ont tendance tre moins attentifs avec le matriel de lentreprise. Et lutilisation dun poste professionnel des fins personnelles est courante : vrifier ses mails, aller sur des pages de rseaux sociaux En un sens, tout cela entrane une perte de productivit, si on prend en compte le temps pass purer sa bote mail des spams et jouer sur Facebook, indique Christophe Perrin. Et il y a une explosion du spam en France, la quantit ayant plus que doubl depuis lanne dernire. Cette absence de frontire entre poste public et utilisation prive peut avoir des consquences autrement plus graves. Une pe de Damocls actuellement suspendue au-dessus de la tte de bon nombre de PME et TPE est la loi Hadopi, explique Grme Billois. En effet, beaucoup dentre elles utilisent un accs public Internet. Si des employs se servent de leur ordinateur de bureau pour faire du tlchargement en P2P, lentreprise risque de se voir couper sa connexion Internet. Mais cest encore assez flou, car la loi elle-mme est assez floue. La nouvelle porte dentre des hackers, les terminaux mobiles Un nouveau problme qui concerne de plus en plus les PME est la gnralisation des terminaux mobiles. On voit arriver un certain nombre de nouveaux terminaux, comme les tablettes ou les smartphones, dcrit Christophe Perrin. Et ce sont des supports vers lesquels les hackers sont en train de basculer. En ce moment, on voit dfiler des menaces qui psent sur Androd, iOS, Windows mobile Et ils seront de plus en plus viss avec laugmentation de leur prvalence. Il existe cependant une solution relativement simple : le cryptage des donnes. Pour les terminaux mobiles, le plus simple est de chiffrer le disque dur, ce qui prmunit contre le vol ou la perte, explique Christophe Monget, expert conseil scurit lAgence nationale de la scurit des systmes dinformation (ANSSI). Pour un smartphone, il est possible de verrouiller lappareil grce un programme ad hoc. Mais ce genre de mesure est plus difficile appliquer sil sagit du tlphone personnel de lutilisateur. Et cest bien l le problme. De plus en plus demploys utilisent leur propre matriel pour aller consulter leurs mails professionnels, voire accder lintranet de lentreprise. Cest une nouvelle demande, constate Grme Billois. La question rsoudre est de savoir comment connecter ce matriel personnel de faon scurise lentreprise ? Il y a quelques initiatives, mais cest double tranchant. Cela peut tre ressenti comme pratique ou intrusif, selon ltat desprit de lemploy.

La scurit, un outil de gouvernance Les menaces sont donc multiples. Or, au mme titre que dans les grandes entreprises, une partie importante de lactivit des PME et TPE repose sur linformatique, souligne Christophe Perrin, responsable scurit chez Cisco. Assurer sa scurit informatique revient assurer le bon fonctionnement de loutil indispensable son activit. Les consquences dun accident informatique peuvent aller jusqu la mort ventuelle de lentreprise, si elle ne dispose pas dun plan de rcupration. Dune certaine manire, la dmarche nest pas si diffrente de celle qui consiste assurer ses locaux professionnels. Avec nanmoins des pressions qui viennent de lextrieur. Il y a une certaine pression des grands groupes pour que leurs fournisseurs, sous-traitants ou prestataires se mettent leur niveau de scurit, dcrit Paolo Pinto. Une socit de services qui veut travailler par exemple avec des banques, devra dcrire ses solutions de scurisation pour gagner lappel doffres, prcise Yamina Perrot. Cela devient presque un facteur de comptitivit et de crdibilit. La mise en place de mesures de scurit a bien dautres vertus. Les logiciels de surveillance, traabilit et autres, suivent des donnes spcifiques quils peuvent ensuite communiquer et traduire en un tableau de bord oprationnel pour le chef dentreprise. La scurit devient ds lors un outil de gouvernance. Les points sensibles Dans la dmarche scurit prconise par lANSSI, le premier pas est de dterminer les fonctions et donnes essentielles, explique Christophe Monget. Par exemple, un service de e-commerce doit rester disponible et protger lintgrit des donnes. Autrement dit, il faut prendre le temps de se poser la question de savoir quelle est son informatique sensible. Cela ne demande aucune comptence technique particulire, mais du bon sens et la connaissance de son activit. Il faut se poser les questions suivantes : quelles sont les donnes confidentielles ? Les essentielles ? O faut-il les mettre, et avec quel niveau de scurisation ? Que se passe-t-il si le btiment brle ? Si on se fait voler un PC par un concurrent ? Si une personne de la socit part en mauvais termes ? Avec ces interrogations, on peut voir merger les besoins en scurit. Ce ne sont pas les seules questions, mais ce sont les principales, dcrit Grme Billois. Si on na pas de besoin particulier, il suffit de pas de grand-chose pour faire la diffrence, du moins en ce qui concerne les attaques cibles. Il suffit dtre un peu plus scuris que les autres pour se mettre hors-jeu, explique Cyril Voisin. Les pirates sattaquent aux plus faibles dabord. Une fois ses besoins bien dfinis, on peut passer la scurisation proprement dite. Et l, se pose un choix qui nest pas quconomique : se doter de ses propres moyens technologiques et humains, ou externaliser. Externalisation ou intgration La scurit est un domaine pointu, qui demande des comptences et des moyens, estime Grme Billois. Dans le modle conomique dune PME, ce nest pas forcment la priorit. Cest une question daversion au risque. Une PME na pas forcment les moyens ni lenvie dapprivoiser un systme de scurit. Le recours un prestataire est donc, dans ce cas, une solution pertinente. Dautant que, ayant clairement compris lenjeu, ces derniers se sont lancs dans une dmarche de simplification de leurs produits. On voit par exemple de plus en plus dlments de scurit simples mettre en place, mais qui utilisent une intelligence mutualise chez le constructeur. Cest le cas pour la plupart des logiciels anti-spam et les antivirus. Le fournisseur a les moyens davoir une salle de veille et de faire les mises jour, explique Christophe Perrin. Cela permet de diminuer le niveau de comptence demand lentreprise. Non seulement cela vite davoir acqurir les comptences techniques, cela permet aussi de diminuer fortement les cots. Pour autant, lexternalisation nest pas la panace. Si lon dcide de sadresser un prestataire extrieur, il faut bien sassurer des garanties quil apporte, insiste Christophe Monget. Le problme de recourir un prestataire est que lon introduit une tierce personne dans lquation. Cela dpend du degr de confiance que lon peut accorder un prestataire extrieur, ce qui est souvent li au domaine dactivit de lentreprise, estime Paolo Pinto. Dans des secteurs trs pointus, certains prfrent garder tout en interne. De plus, cela naffranchit pas lentreprise de toute responsabilit. La gestion des identits est par exemple trs importante, surtout quand lentreprise a mis en place des accs distance. Il faut, par exemple, bien penser fermer les comptes qui ne sont plus utiliss. Une dmarche qui incombe lentreprise et non au prestataire de service. Les bonnes pratiques Mme si lentreprise dcide dexternaliser, cela ne rsout pour autant pas tous les problmes. Mais il y a plein de petites choses qui peuvent tre faites et qui ne cotent rien, mme si la scurit dun systme informatique cote cher, souligne Christophe Monget. Des mesures quon pourrait qualifier dhygine : se mfier de cls USB dorigine inconnue, de documents et mails pas trs nets Nous mettons la disposition de tous sur notre site 10 commandements, tous trs simples, explique Christophe Monget. Il faut faire des sauvegardes et des back-ups rguliers, utiliser des mots de passe de qualit ; si on a un rseau Wifi, il faut bien scuriser la box. Un autre conseil est de ne pas utiliser de compte administrateur sur un poste de travail, ce qui garantit une configuration de

qualit dans le temps. Un ensemble de bonnes pratiques pertinentes mme en cas dexternalisation de la scurit. Mettre en place une charte informatique qui enseigne tous les utilisateurs les bons usages apparat donc essentiel. Et ne requiert aucune connaissance technique particulire. Par Jean-Marie Benoist

Cet article a t publi le Mercredi, 9 fvrier, 2011 14 h 52 min et est class dans Digital, Informatique, Services gnraux. Vous pouvez suivre tous les commentaires de cet article travers le flux RSS 2.0. Vous pouvez ajouter un commentaire, ou un trackback depuis votre propre site.

Laisser un commentaire

Nom (obligatoire) Mail (ne sera pas publi) (obligatoire) Site Internet

Envoyer le commentaire

Rechercher

Lire en format journal

S'abonner

Les plus lus depuis une semaine

Immobilier : Le centre commercial Attractivit du territoire Faire dun nom une marque A la Une Que la guerre est jolie Attractivit du territoire : Plan campus de Lyon Salons internationaux : Passage presque oblig

A relire propos...

D'Alain Jupp , le recours de la droite De l'Islam en France De la convergence franco-allemande et du pacte de comptitivit Des catastrophes au Japon

Le nouvel Economiste

Le journal en rsum La rdaction La publicit Les annonces lgales Les partenaires

Flux et rseaux

nous retrouver sur Facebook nous retrouver sur Twitter s'abonner notre flux Rss

Publicit

Le nouvel Economiste 2011 - All rights reserved - Mentions lgales - CGU - CGV Powered by BWE Concept System's - WP Articles (RSS) et Commentaires (RSS).

También podría gustarte

- Entretiens PFEDocumento97 páginasEntretiens PFElaghribAún no hay calificaciones

- TP SoudageDocumento17 páginasTP Soudageagrebi mohamed100% (1)

- Cadre LogiqueDocumento1 páginaCadre LogiqueTikanni JosephAún no hay calificaciones

- TD-4 CG 2023Documento2 páginasTD-4 CG 2023fatema khayaliAún no hay calificaciones

- Rd9 DiagnosticDocumento57 páginasRd9 DiagnosticOnougou Djaca Dominique FranckAún no hay calificaciones

- Le Merchandising 1Documento15 páginasLe Merchandising 1raex_innoAún no hay calificaciones

- DT1927Documento90 páginasDT1927mojgfdAún no hay calificaciones

- 1-Suivi - Mise en Place Du SMQDocumento14 páginas1-Suivi - Mise en Place Du SMQmouelhi.mouhamed.tnAún no hay calificaciones

- Wcms 176240Documento4 páginasWcms 176240hydreauAún no hay calificaciones

- CADEV - Approche de L'audit Juridique - DR Sadjo ODocumento22 páginasCADEV - Approche de L'audit Juridique - DR Sadjo ODassi LionelAún no hay calificaciones

- Guide Tournesol 2015Documento20 páginasGuide Tournesol 2015Alexandru RazvanAún no hay calificaciones

- Etude Sur KenyaDocumento5 páginasEtude Sur KenyamoudjedAún no hay calificaciones

- TH 2010 Pest 2006Documento347 páginasTH 2010 Pest 2006police100% (1)

- GUIDE de Develop Pent de MoniDocumento2 páginasGUIDE de Develop Pent de MonimvondoAún no hay calificaciones

- Corrigé TD 02 GB 2021Documento5 páginasCorrigé TD 02 GB 2021Guichi ZikoAún no hay calificaciones

- Tiacd c2520Documento12 páginasTiacd c2520PatrickAún no hay calificaciones

- Monographie de L OrmvagDocumento10 páginasMonographie de L OrmvagKamal Fouad100% (1)

- EP0299009B1Documento10 páginasEP0299009B1David MatsoulaAún no hay calificaciones

- 2020 - Notice - Distributeur SavonDocumento2 páginas2020 - Notice - Distributeur SavonPICARDAún no hay calificaciones

- Questionnaire Examen DRT Social A PrepareDocumento7 páginasQuestionnaire Examen DRT Social A PrepareSalwa SalhiAún no hay calificaciones

- CV Nada JORIO v4Documento1 páginaCV Nada JORIO v4Azeddine BoutalebAún no hay calificaciones

- Document 21 DriversDocumento2 páginasDocument 21 DriversPrince Godasse OkitemboAún no hay calificaciones

- Catalogue CH F LowDocumento211 páginasCatalogue CH F LowTTRRTTGFAún no hay calificaciones

- 1937-1938, La Grande Terreur en URSSDocumento1 página1937-1938, La Grande Terreur en URSShassan.driouchAún no hay calificaciones

- CH 2. La Responsabilité CivileDocumento5 páginasCH 2. La Responsabilité CivileAnaïsLauzinAún no hay calificaciones

- Hamza BadriDocumento2 páginasHamza Badrihamzabadri01Aún no hay calificaciones

- Électronique Analogique - QuadripôlesDocumento16 páginasÉlectronique Analogique - QuadripôlesdouniaelaminiAún no hay calificaciones

- Framabook 2 Simple Comme Ubuntu 10 10 PDFDocumento365 páginasFramabook 2 Simple Comme Ubuntu 10 10 PDFMerlin PokamAún no hay calificaciones

- UnknownDocumento224 páginasUnknownesa ksk100% (5)

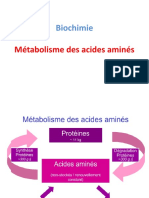

- Métabolisme Des Acides Aminés (DR - Chikouche)Documento29 páginasMétabolisme Des Acides Aminés (DR - Chikouche)Dr.Zakaria MFTAún no hay calificaciones

- Revue des incompris revue d'histoire des oubliettes: Le Réveil de l'Horloge de Célestin Louis Maxime Dubuisson aliéniste et poèteDe EverandRevue des incompris revue d'histoire des oubliettes: Le Réveil de l'Horloge de Célestin Louis Maxime Dubuisson aliéniste et poèteCalificación: 3 de 5 estrellas3/5 (3)

- Électrotechnique | Pas à Pas: Bases, composants & circuits expliqués pour les débutantsDe EverandÉlectrotechnique | Pas à Pas: Bases, composants & circuits expliqués pour les débutantsCalificación: 5 de 5 estrellas5/5 (1)

- Le guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxDe EverandLe guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxCalificación: 5 de 5 estrellas5/5 (2)

- Wi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserDe EverandWi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserAún no hay calificaciones

- Dark Python : Apprenez à créer vos outils de hacking.De EverandDark Python : Apprenez à créer vos outils de hacking.Calificación: 3 de 5 estrellas3/5 (1)

- Apprendre Python rapidement: Le guide du débutant pour apprendre tout ce que vous devez savoir sur Python, même si vous êtes nouveau dans la programmationDe EverandApprendre Python rapidement: Le guide du débutant pour apprendre tout ce que vous devez savoir sur Python, même si vous êtes nouveau dans la programmationAún no hay calificaciones

- Kali Linux pour débutant : Le guide ultime du débutant pour apprendre les bases de Kali Linux.De EverandKali Linux pour débutant : Le guide ultime du débutant pour apprendre les bases de Kali Linux.Calificación: 5 de 5 estrellas5/5 (1)

- L'analyse technique facile à apprendre: Comment construire et interpréter des graphiques d'analyse technique pour améliorer votre activité de trading en ligne.De EverandL'analyse technique facile à apprendre: Comment construire et interpréter des graphiques d'analyse technique pour améliorer votre activité de trading en ligne.Calificación: 3.5 de 5 estrellas3.5/5 (6)

- Le B.A.-Ba de la communication: Comment convaincre, informer, séduire ?De EverandLe B.A.-Ba de la communication: Comment convaincre, informer, séduire ?Calificación: 3 de 5 estrellas3/5 (1)

- Secrets du Marketing des Médias Sociaux 2021: Conseils et Stratégies Extrêmement Efficaces votre Facebook (Stimulez votre Engagement et Gagnez des Clients Fidèles)De EverandSecrets du Marketing des Médias Sociaux 2021: Conseils et Stratégies Extrêmement Efficaces votre Facebook (Stimulez votre Engagement et Gagnez des Clients Fidèles)Calificación: 4 de 5 estrellas4/5 (2)

- Technologie automobile: Les Grands Articles d'UniversalisDe EverandTechnologie automobile: Les Grands Articles d'UniversalisAún no hay calificaciones