Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Hola Amigos

Cargado por

Carlos Martin Mendoza SilvaDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Hola Amigos

Cargado por

Carlos Martin Mendoza SilvaCopyright:

Formatos disponibles

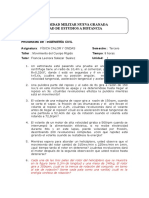

Hola amigos, esta vez os traigo un manual para comprobar la seguridad wireless de nuestra casa, es muy til para

verificar si necesitais reforzar la seguridad wifi, para ello necesitaremos un DVD-Live de Back Track 4 Final y un porttil o un sobremesa con tarjeta wireless. Al final pondre los links de descarga y matizar sobre algunos comandos. Una vez conseguido el Back Track 4 insertamos el DVD en la unidad ptica y reiniciamos el PC. Segn la bios de la placa tienes que darle a F2 o Esc o F10etc para entrar al men de arranque, una vez aqu seleccionar la unidad ptica y pulsar Enter. Una vez pulsado Enter saldr una ventana con varias opciones a elegir, elegir las dos primeras de arriba que corresponden al Inicio con Resolucion 1024768 o con la Resolucion 800600. Una vez cargue el Sistema, saldr una ventana de lnea de comandos y debereis poner startx y empezar el modo grfico.

Aqu empieza todo el proceso: Abrir un terminal para ver que interfaz estamos usando, para ello escribid sin comillas: airmon-ng Una vez sepamos nuestro interfaz procedemos a escanear la red, volvemos a escribir en la misma terminal:

airodump-ng wlan0 (wlan0, ath0,etc es el interfaz)

Cuando ya observemos que encuentra nuestra red, cancelamos el proceso con Tecla Ctrl + Tecla C, abrir una nueva terminal y escribimos en este caso para capturar balizas de seal (Beacons) y paquetes de datos (#Data/s): airodump-ng -w wep -c 11 bssid ff:ff:ff:ff:ff:ff wlan0 [airodump-ng -w (nombre del archivo que se crear, en nuestro caso wep) -c (canal) --bssid(bssid) interfaz] //es posible que no identifique la red y os pedir que introduzcais el ESSID ( es el nombre de la red) en este caso pondremos [--essid nombre_de_la_red]. Los datos de el canal y bssid deben ser los de nuestra red wireless. Atencion: no detener el proceso hasta que tengamos por lo menos 35.000 paquete de datos(#Data/s)

El siguiente paso es asociarnos a la red para ello abrimos una nueva terminal y escribimos (se puede hacer mientras est capturando paquetes) el siguente comando: aireplay-ng -1 0 -a ff:ff:ff:ff:ff:ff wlan0 Una vez asociados en la misma terminal escribimos este comando para abrir/leer los paquetes capturados en el comando antes puesto que sigue corriendo: aireplay-ng -3 -b ff:ff:ff:ff:ff:ff wlan0 Una vez obtenidos los 35.000 paquetes de datos como mnimo y leidos unos tantos miles tambien, procedemos a crackear la contrasea. Primero debemos saber como se llama el fichero donde se ha almacenado, para ello en la terminal, escirbimos: dir y copiamos el nombre del fichero .cap Una vez realizado esto pasamos al ltimo paso: aircrack-ng wep-01.cap

Con este comando empezar a averiguar la contrasea de nuestra wireless, si no la saca es que tiene buena seguridad o que no as conseguido suficientes paquetes, pero dada que la autenticacion es WEP, la sacar porque se ha quedado obsoleto y se puede averiguar la contrasea como en este manual os explico.

También podría gustarte

- Taller 1 Calor y Ondas 2014-1Documento3 páginasTaller 1 Calor y Ondas 2014-1Tavo MontesAún no hay calificaciones

- Necesidades humanas y bienestarDocumento31 páginasNecesidades humanas y bienestarMao Mondetti50% (2)

- Mito de La Caverna de PlatónDocumento2 páginasMito de La Caverna de PlatónLiliana Torres Ordoñez0% (1)

- Factores que definen la personalidad: El autoconcepto y la autoestimaDocumento5 páginasFactores que definen la personalidad: El autoconcepto y la autoestimaAngelyn RangelAún no hay calificaciones

- La Administración Trabaj UnefaDocumento10 páginasLa Administración Trabaj UnefaJackson Kendwar Reatiga CastañedaAún no hay calificaciones

- AntroposofíaDocumento2 páginasAntroposofíagabriela CAún no hay calificaciones

- HACCPDocumento3 páginasHACCPYesi AvilaAún no hay calificaciones

- Planeacion Quimica 11Documento2 páginasPlaneacion Quimica 11guadalupe1617Aún no hay calificaciones

- Pensar Las Relaciones InternacionalesDocumento18 páginasPensar Las Relaciones InternacionalesMariela LopezAún no hay calificaciones

- Cemento ConductivoDocumento2 páginasCemento ConductivoRousbelRosaDelgadoAún no hay calificaciones

- Analisis Financiero 1Documento7 páginasAnalisis Financiero 1Cristian Camilo Ruano ErazoAún no hay calificaciones

- Estudio de diseño técnico de preinversión para la canalización del Río Irpavi tramo Calle 18 de Irpavi aguas arribaDocumento47 páginasEstudio de diseño técnico de preinversión para la canalización del Río Irpavi tramo Calle 18 de Irpavi aguas arribaYecid MauricioAún no hay calificaciones

- Grupo #4 - S6-Tarea - 1Documento12 páginasGrupo #4 - S6-Tarea - 1Jessenia Yomara Yanza BueleAún no hay calificaciones

- Egipto Grandes Civilizaciones Fluviales AntiguasDocumento4 páginasEgipto Grandes Civilizaciones Fluviales Antiguasjosé barragánAún no hay calificaciones

- Cantos GuatemaltecosDocumento9 páginasCantos GuatemaltecosBenjamín Romero50% (6)

- Java (10) VectoresDocumento19 páginasJava (10) Vectoresjamb186Aún no hay calificaciones

- Práctica 4. - Óptica Geométrica (Parte I Características de Las Lentes)Documento10 páginasPráctica 4. - Óptica Geométrica (Parte I Características de Las Lentes)Maria Fernanda González ArroyoAún no hay calificaciones

- Toma de Desiciones Duelo de TitanesDocumento2 páginasToma de Desiciones Duelo de TitanesOsr GyuAún no hay calificaciones

- Reserva San Fernando IcaDocumento11 páginasReserva San Fernando IcaYelka MaresAún no hay calificaciones

- ESTRUCTURA DE UN ARTICULO en WordDocumento2 páginasESTRUCTURA DE UN ARTICULO en WordGerman Fernandez RojasAún no hay calificaciones

- Qué NO es .NETDocumento14 páginasQué NO es .NETAndré PassosAún no hay calificaciones

- PLAN de CLASES Genoma Humano (Recuperado Automáticamente)Documento3 páginasPLAN de CLASES Genoma Humano (Recuperado Automáticamente)Kenya Melissa Rivera GarciaAún no hay calificaciones

- ConcordanciaDocumento15 páginasConcordanciaLuisa ElejaldeAún no hay calificaciones

- Máquina helados DIY ingeniosaDocumento1 páginaMáquina helados DIY ingeniosajuan davidAún no hay calificaciones

- Taller No 2 Cálculo DiferencialDocumento4 páginasTaller No 2 Cálculo DiferencialEdgar I. CandelarioAún no hay calificaciones

- El Neoestructuralismo Sociologico-JOSÉ ANTONIO NOGUERADocumento28 páginasEl Neoestructuralismo Sociologico-JOSÉ ANTONIO NOGUERAFernanda Sánchez100% (1)

- Equipo3 U3A3 Presentación - PsiconeuroimunologíaDocumento5 páginasEquipo3 U3A3 Presentación - PsiconeuroimunologíaANTONIO BASTIDA CRUZ100% (2)

- Funcionamiento del sistema circulatorio humanoDocumento4 páginasFuncionamiento del sistema circulatorio humanokasanacaAún no hay calificaciones

- Cuestiones Teorico Practicas Simulacion PeñaililloDocumento23 páginasCuestiones Teorico Practicas Simulacion PeñaililloIgnacio VergaraAún no hay calificaciones