Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Laboratorio Seguridad en Los dispositivos-EFRA-IMT

Cargado por

Erick Ruiz AlmanzaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Laboratorio Seguridad en Los dispositivos-EFRA-IMT

Cargado por

Erick Ruiz AlmanzaCopyright:

Formatos disponibles

Laboratorio Seguridad en los dispositivos - VIRTUAL

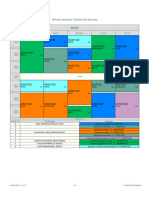

Tabla de asignación de direcciones

Dispositivo Interfaz Dirección Máscara Gateway

RTR-A G0/0/0 192.168.1.1 255.255.255.0 N/D

RTR-A

G0/0/1 192.168.2.1 255.255.255.0 N/D

SW-1 SVI 192.168.1.254 255.255.255.0 192.168.1.1

PC NIC 192.168.1.2 255.255.255.0 192.168.1.1

Computadora NIC 192.168.1.10 255.255.255.0 192.168.1.1

portátil

Remote PC NIC 192.168.2.10 255.255.255.0 192.168.2.1

Requisitos

Utilizar el archivo de packet tracer anexo a esta misma actividad.

Nota: Para que esta actividad sea breve y fácil de administrar, no se han realizado algunos ajustes de

configuración de seguridad. En otros casos, no se han seguido las mejores prácticas de seguridad.

En esta actividad, configurará un enrutador y un conmutador según una lista de requisitos.

Instrucciones

Paso 1: Documentar la red

Complete la tabla de direccionamiento con la información que falta.

Paso 2: Requisitos de configuración del router:

• Impedir que IOS intente resolver comandos mal escritos en nombres de dominio.

• Nombres de host que coinciden con los valores de la tabla de direcciones.

• Requerir que las contraseñas recién creadas tengan al menos 10 caracteres de longitud.

• Una contraseña segura de diez caracteres para la línea de consola. Utilice @Cons1234!

• Asegúrese de que las sesiones de consola y VTY se cierren exactamente después de 7 minutos.

• Una contraseña segura y cifrada de diez caracteres para el modo EXEC privilegiado. Para esta actividad,

está permitido usar la misma contraseña que la línea de la consola.

• Un banner MOTD que advierte sobre el acceso no autorizado a los dispositivos.

• Cifrado de contraseña para todas las contraseñas.

• Un nombre de usuario de NetAdmin con contraseña cifrada LogAdmin! 9.

• Habilitación de SSH o Utilice security.com como nombre de dominio.

• Utilice un módulo de 1024.

• Las líneas VTY deben usar SSH para las conexiones entrantes.

• Las líneas VTY deben usar el nombre de usuario y la contraseña que se configuraron para autenticar los

inicios de sesión.

• Impedir intentos de inicio de sesión por fuerza bruta mediante un comando que bloquea los intentos de

inicio de sesión durante 45 segundos si alguien falla tres intentos en un plazo de 100 segundos.

Paso 3: Requisitos de configuración del switch:

• Todos los puertos de conmutador no utilizados están administrativamente inactivos.

• La interfaz de administración predeterminada SW-1 debe aceptar conexiones a través de la red. Use la

información que se muestra en la tabla de direccionamiento. El switch debe ser accesible desde redes

remotas.

• Use @Cons1234! como la contraseña para el modo EXEC privilegiado.

• Configure SSH como se hizo para el router.

• Crear un nombre de usuario de NetAdmin con contraseña secreta cifrada LogAdmin! 9

• Las líneas VTY solo deben aceptar conexiones a través de SSH.

• Las líneas VTY solo deben permitir que la cuenta de administrador de red acceda a la interfaz de

administración del switch.

• Los hosts de ambas LAN deben poder hacer ping a la interfaz de administración del switch.

Realice las siguientes pruebas y pegue imágenes de las evidencias de realización y funcionamiento

de las mismas. (Pegue después de cada prueba la imagen de la evidencia)

Desde la RemotePC haga un ping a la Laptop

Conéctese de manera remota vía SSH a el router desde RemotePC

Conéctese de manera remota vía SSH a SW-1 desde RemotePC

Conclusión:

No me resulto tan complicada la práctica, pero si tuve mis errores que tuve que

Fin del documento

ir corrigiendo uno por uno, ya también tengo mejor retenimiento de los comandos y

además de saber identificar cual usar. Si me llevo algo de tiempo completar la

práctica, pero si la complete con menor tiempo a la actividad anterior.

2019 - aa2019 Cisco y/o sus filiales. Todos los derechos reservados. Información pública de Cisco Página 2 de 2

www.netacad.com

También podría gustarte

- Cuadro ComparativoDocumento1 páginaCuadro ComparativoLeonel Ricardo Hernandez Marin40% (5)

- Trabajo Colaborativo PDFDocumento38 páginasTrabajo Colaborativo PDFewijwefijAún no hay calificaciones

- (Routing Information Protocol) Protocolo de Ruteo DinamicoDocumento14 páginas(Routing Information Protocol) Protocolo de Ruteo DinamicoErick Ruiz AlmanzaAún no hay calificaciones

- Laboratorio IPv4 e IPv6 Virtual y presencial-EFRADocumento8 páginasLaboratorio IPv4 e IPv6 Virtual y presencial-EFRAErick Ruiz AlmanzaAún no hay calificaciones

- Laboratorio Uso de Wireshark para Analizar Tramas EthernetDocumento8 páginasLaboratorio Uso de Wireshark para Analizar Tramas EthernetErick Ruiz AlmanzaAún no hay calificaciones

- Comandos Redes 1Documento2 páginasComandos Redes 1Erick Ruiz AlmanzaAún no hay calificaciones

- Analisis de Casos Reales 1 MEDocumento1 páginaAnalisis de Casos Reales 1 MEErick Ruiz AlmanzaAún no hay calificaciones

- Solucion de Problema MEDocumento2 páginasSolucion de Problema MEErick Ruiz AlmanzaAún no hay calificaciones

- Actividad Integradora Exploración de La red-EFRA-IMTDocumento3 páginasActividad Integradora Exploración de La red-EFRA-IMTErick Ruiz AlmanzaAún no hay calificaciones

- InvBibliografica Hysteresis CorrientesParasitas EFRA IMTDocumento2 páginasInvBibliografica Hysteresis CorrientesParasitas EFRA IMTErick Ruiz AlmanzaAún no hay calificaciones

- Rip Efra ImtDocumento13 páginasRip Efra ImtErick Ruiz AlmanzaAún no hay calificaciones

- Reto de Integracion Segundo parcial-EFRA-IMTDocumento1 páginaReto de Integracion Segundo parcial-EFRA-IMTErick Ruiz AlmanzaAún no hay calificaciones

- Ejercicios VLSM-EFRA-IMTDocumento4 páginasEjercicios VLSM-EFRA-IMTErick Ruiz AlmanzaAún no hay calificaciones

- Representación de La red-EFRA-IMTDocumento3 páginasRepresentación de La red-EFRA-IMTErick Ruiz AlmanzaAún no hay calificaciones

- Modelo OSI en acción-EFRA-IMTDocumento5 páginasModelo OSI en acción-EFRA-IMTErick Ruiz AlmanzaAún no hay calificaciones

- Practica Direccionamiento IPv4-EFRA-IMTDocumento3 páginasPractica Direccionamiento IPv4-EFRA-IMTErick Ruiz AlmanzaAún no hay calificaciones

- sp4000 Manual de Instalacion MGSP Su14 PDFDocumento32 páginassp4000 Manual de Instalacion MGSP Su14 PDFMarcoAún no hay calificaciones

- Sist. HYDDocumento56 páginasSist. HYDRobinson Manuel Acuña MalcaAún no hay calificaciones

- ETAP Sistemas de CuadrosDocumento2 páginasETAP Sistemas de Cuadrosdbogantesg9710Aún no hay calificaciones

- Álvaro Quian Sánchez T1-MI LogicaDeProgramacionDocumento7 páginasÁlvaro Quian Sánchez T1-MI LogicaDeProgramacionAlvaro Quian SánchezAún no hay calificaciones

- Proyecto GolochtelDocumento16 páginasProyecto Golochtelkarin Teran GuasicoAún no hay calificaciones

- AC-14 Tarea - Propuesta de ProyectoDocumento9 páginasAC-14 Tarea - Propuesta de ProyectoCesar OreAún no hay calificaciones

- Javascript Avanzado - AsincronismoDocumento28 páginasJavascript Avanzado - Asincronismomaqmaq77777Aún no hay calificaciones

- Guia1 GCTSIDocumento10 páginasGuia1 GCTSIJuan MolinaAún no hay calificaciones

- AED1-ppt-Tema1 Con Operaciones AritmeticasDocumento73 páginasAED1-ppt-Tema1 Con Operaciones Aritmeticasjosecito gutierrezAún no hay calificaciones

- Programa Erp Gestion Pda Autoventas PreventasDocumento2 páginasPrograma Erp Gestion Pda Autoventas PreventasProgramaGestionDafAún no hay calificaciones

- Semana 9 AplDocumento27 páginasSemana 9 AplVianca MendozaAún no hay calificaciones

- Práctica 9. Inicio A Presto 8.8Documento42 páginasPráctica 9. Inicio A Presto 8.8E&G100% (1)

- Trabajo EstadísticaDocumento50 páginasTrabajo EstadísticaJoshua Rojas SaavedraAún no hay calificaciones

- Como Abrir Un Archivo PDF en PaintDocumento2 páginasComo Abrir Un Archivo PDF en PaintRobinAún no hay calificaciones

- Modelo Arch GarchDocumento8 páginasModelo Arch GarchBrian SolisAún no hay calificaciones

- Hora RioDocumento1 páginaHora RioDavid PaternoyAún no hay calificaciones

- Capitulo 2 - Algoritmos - C#Documento17 páginasCapitulo 2 - Algoritmos - C#Francisco Reyes RaymundoAún no hay calificaciones

- Sumarizacion y SupernettingDocumento2 páginasSumarizacion y SupernettingAlejandro MorenoAún no hay calificaciones

- PRIMEROS PASOS - SIMOCODE - Pro - es-MXDocumento40 páginasPRIMEROS PASOS - SIMOCODE - Pro - es-MXOscar MorenoAún no hay calificaciones

- Proyectos DesarrolladosDocumento33 páginasProyectos DesarrolladosClaudio Cubillos FigueroaAún no hay calificaciones

- Ejercicios de Repaso ExcelDocumento4 páginasEjercicios de Repaso ExcelErika Lisset Aguirre CaychoAún no hay calificaciones

- Diap - Wifi 6Documento19 páginasDiap - Wifi 6Soly Real YepezAún no hay calificaciones

- Infraestructura de RedesDocumento13 páginasInfraestructura de Redesmarco fredesAún no hay calificaciones

- T1P1 - Tecnologia de La Información y La Comunicación IDocumento4 páginasT1P1 - Tecnologia de La Información y La Comunicación IInversiones Frialmar PCAún no hay calificaciones

- Ameco Micov MXTronics SolucionadasDocumento1 páginaAmeco Micov MXTronics SolucionadasPablo VargasAún no hay calificaciones

- Scrum, Square y CisqDocumento4 páginasScrum, Square y CisqYimi MamaniAún no hay calificaciones

- Segundo EntregableDocumento10 páginasSegundo EntregableJose Luis Artica VillarroelAún no hay calificaciones

- Help Blophome ManualDocumento27 páginasHelp Blophome ManualMary GarciaAún no hay calificaciones