0% encontró este documento útil (0 votos)

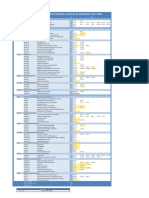

265 vistas61 páginasGestión de Seguridad de la Información

Este documento resume los conceptos clave de confidencialidad, integridad y disponibilidad (CIA). Explica que la seguridad de la información implica proteger los activos de información de una organización mediante la gestión de riesgos, políticas de seguridad y controles. También destaca la importancia de clasificar la información y aplicar principios de gobernanza de seguridad.

Cargado por

QuetzalcoatlDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd

0% encontró este documento útil (0 votos)

265 vistas61 páginasGestión de Seguridad de la Información

Este documento resume los conceptos clave de confidencialidad, integridad y disponibilidad (CIA). Explica que la seguridad de la información implica proteger los activos de información de una organización mediante la gestión de riesgos, políticas de seguridad y controles. También destaca la importancia de clasificar la información y aplicar principios de gobernanza de seguridad.

Cargado por

QuetzalcoatlDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd