Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Hacking Temario

Hacking Temario

Cargado por

Sebastian HernandezDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Hacking Temario

Hacking Temario

Cargado por

Sebastian HernandezCopyright:

Formatos disponibles

HACKING ETICO

CONTENIDOS

1. Reconocimiento 4. Post Explotación

Whois Saltar User Account Control

NS y MX Persistencia

Transferencias de Zona Elevación de Privilegios

Fuerza bruta de DNS Exploits Locales

Virtual Hosts Enumerar aplicaciones Instaladas

Geolocalización Obtener credenciales

Mapeo de IP a ASN Eliminación de Logs

Shodan Port Forwarding

Google Hacking Explotación a través de otro equipo

Obtener Direcciones de Email de un Dominio Metasploit resource files

Análisis de Metadatos Meterpreter resource files

Cabeceras de Correos Electrónicos 5. Client Side Exploits

2. Escaneo y Explotación Payloads Ejecutables

Detección de puertos abiertos Conectarnos con metasploit a una shell de netcat

Detección de SO y Versiones de Software Infección de ejecutables existentes con msfvenom

Ejecución de Scripts para detección de Payloads en VBS

vulnerabilidades Ataque a Internet Explorer

Transferencia de archivos con netcat Ataque a Adobe PDF Reader

Conexión con shell de sistema Payloads multiplataforma con Java

Shell Bind y Shell Inversa Explotación de EternalBlue

CVE, CWE y CVSS Migración de Meterpreter de 32bits a 64bits

Descargar y usar exploits Obtener credenciales desde la memoria

Modificación de exploits Volcar hashes de contraseñas

3. Metasploit Crackear contraseñas con John The Ripper

Msfconsole y configuración de la base de datos 6. Cracking Local y Remoto

Búsqueda de exploits Identificar tipo de hash

Selección y configuración de exploits Utilizar Wordlists en John The Ripper

Selección y configuración de payloads Reglas de Crackeo

Explotación Generación de diccionarios personalizados

Payloads staged vs non-staged Cracking de VNC

Manejo de sesiones y upgrade a Meterpreter Cracking de POP3

Migración de procesos Cracking de FTP

Gestión de archivos desde Meterpreter Cracking de SNMP

Obtener información del sistema

Instalación de Keyloggers

También podría gustarte

- Rituales y Fases de La LunaDocumento3 páginasRituales y Fases de La LunaRamonArges0% (1)

- Discurso Al Dia Del PadreDocumento2 páginasDiscurso Al Dia Del PadreAngelica Lourdes Yufra Ponce100% (14)

- Tarea No 3 Mercadeo EstrategicoDocumento3 páginasTarea No 3 Mercadeo EstrategicoJuana Muñoz67% (6)

- Triangulos Ejercicios para Segundo de SecundariaDocumento3 páginasTriangulos Ejercicios para Segundo de SecundariaAli Rodriguez100% (2)

- Benedetti, Mario - Puntero IzquierdoDocumento3 páginasBenedetti, Mario - Puntero Izquierdopezdciudad100% (1)

- Gabriel Guarda - Historia Urbana Del Reino de Chile (Economía y Bienes Edilicios) PDFDocumento31 páginasGabriel Guarda - Historia Urbana Del Reino de Chile (Economía y Bienes Edilicios) PDFAriel ConchaAún no hay calificaciones

- Planificación y Metodología Del Entrenamineto de Porteros.: Marcos AbadDocumento32 páginasPlanificación y Metodología Del Entrenamineto de Porteros.: Marcos Abadluis carhuarica romero100% (1)

- HistorietaDocumento7 páginasHistorietaluis hinojosa sanchezAún no hay calificaciones

- CatalogoDocumento12 páginasCatalogogloria casillabAún no hay calificaciones

- Informe de Héroes Fest en Cúcuta WendyDocumento20 páginasInforme de Héroes Fest en Cúcuta WendyCristhian UribeAún no hay calificaciones

- Qué Es Un TestimonioDocumento4 páginasQué Es Un TestimonioAnonymous iu0JNlzI5Aún no hay calificaciones

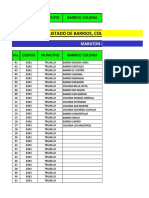

- Listado Barrios y AldeasDocumento40 páginasListado Barrios y AldeasDiana GonzalezAún no hay calificaciones

- MDQUAEN51.ANI ES Folleto Del ProductoDocumento12 páginasMDQUAEN51.ANI ES Folleto Del ProductoDiegoAún no hay calificaciones

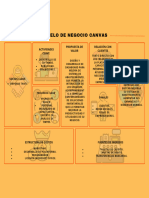

- Canvas 2Documento1 páginaCanvas 2daniel.zentenoAún no hay calificaciones

- La Otra JulietaDocumento11 páginasLa Otra JulietaLuis Vega100% (1)

- Arquitectura RomanaDocumento29 páginasArquitectura RomanaFortunato Sanchez ParedesAún no hay calificaciones

- Ficha Billar RomanoDocumento3 páginasFicha Billar RomanoManuel HernandezAún no hay calificaciones

- ARREGLADO TP ArquitecturaDocumento3 páginasARREGLADO TP ArquitecturaBianca D'AloiaAún no hay calificaciones

- Examen de Geometría Aula 2cDocumento2 páginasExamen de Geometría Aula 2cAlberto Rodriguez AlemanAún no hay calificaciones

- Análisis Filosófico QueenDocumento3 páginasAnálisis Filosófico QueenSanty BuffaAún no hay calificaciones

- Preguntas de VoleibolDocumento3 páginasPreguntas de VoleibolDayana Roditi AspiazuAún no hay calificaciones

- Guia de Informatica - Office WordDocumento5 páginasGuia de Informatica - Office WordYadira Valancia AlvarezAún no hay calificaciones

- Mi CuentaDocumento22 páginasMi Cuentaangel eduardo ramos huancaAún no hay calificaciones

- El Amante 064Documento68 páginasEl Amante 064Casa 3 EdicionesAún no hay calificaciones

- Semana #42 - Clase 4 - InglésDocumento11 páginasSemana #42 - Clase 4 - InglésMelani CairoAún no hay calificaciones

- Caja de Cambios de Doble EmbragueDocumento2 páginasCaja de Cambios de Doble EmbraguezolojikozAún no hay calificaciones

- Retroexcavadora b95b - Brazo Extensible - Constructora DelgadoDocumento3 páginasRetroexcavadora b95b - Brazo Extensible - Constructora DelgadoJose TractorAún no hay calificaciones

- Educacion Fisica TareitaDocumento1 páginaEducacion Fisica TareitaLuceroAún no hay calificaciones

- TAREADocumento2 páginasTAREAKarla CabadaAún no hay calificaciones

- Horario de AtenciónDocumento2 páginasHorario de AtenciónMary Hidalgo GiraldoAún no hay calificaciones