Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Terminología Modulo 4 Ciberseguridad

Cargado por

CALDAS SECCIONAL DCC0 calificaciones0% encontró este documento útil (0 votos)

218 vistas1 páginaEl documento habla sobre varios temas relacionados con la seguridad de redes. Menciona escaneo de puertos, firewalls, ataques DDoS, seguridad física, botnets, cadena de destrucción, IPS/IDS y NetFlow. Cubre conceptos como protección de redes, interrupción de servicios, restricción de acceso físico y monitoreo de tráfico de red.

Descripción original:

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoEl documento habla sobre varios temas relacionados con la seguridad de redes. Menciona escaneo de puertos, firewalls, ataques DDoS, seguridad física, botnets, cadena de destrucción, IPS/IDS y NetFlow. Cubre conceptos como protección de redes, interrupción de servicios, restricción de acceso físico y monitoreo de tráfico de red.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

218 vistas1 páginaTerminología Modulo 4 Ciberseguridad

Cargado por

CALDAS SECCIONAL DCCEl documento habla sobre varios temas relacionados con la seguridad de redes. Menciona escaneo de puertos, firewalls, ataques DDoS, seguridad física, botnets, cadena de destrucción, IPS/IDS y NetFlow. Cubre conceptos como protección de redes, interrupción de servicios, restricción de acceso físico y monitoreo de tráfico de red.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 1

1.

El proceso de sondeo de la computadora, el servidor u otro host de red para los

puertos abiertos.

Rta Escaneo de puertos

2. Protege la red controlando qué tráfico ingresa, así como qué tráfico egresa.

Rta Firewall

3. Verdadero o falso. En la actualidad existen dispositivos de seguridad únicos que

solucionan todas las necesidades de seguridad de la red de una organización.

Rta Falso

4. Este ataque interrumpe los servicios simplemente abrumando los servidores y

dispositivos de red con tráfico falso.

Rta DDoS

5. Un tipo de medida de seguridad que restringe el acceso a los armarios de red, las

ubicaciones de servidores y la extinción de incendios.

Rta Seguridad física

6. Verdadero o falso. Un botnet puede tener decenas de miles de bots o incluso

cientos de miles.

Rta Verdadero

7. Un esquema conceptual de las etapas de un ataque a los sistemas de información.

Rta Cadena de destrucción

8. Un dispositivo de seguridad tiene la capacidad de bloquear o denegar el tráfico en

función de las coincidencias positivas de la regla o la firma.

Rta IPS/IDS

9. Una herramienta que se usa para recopilar información sobre los datos que

atraviesan la red.

Rta NetFlow

También podría gustarte

- Unidad07 Material Reforzamiento IoTDocumento2 páginasUnidad07 Material Reforzamiento IoTAndres HfAún no hay calificaciones

- PMSD-320 - Trabajo Final SwitchingDocumento7 páginasPMSD-320 - Trabajo Final SwitchingSebastian MenendezAún no hay calificaciones

- Examen 9 y 10 CiscoDocumento6 páginasExamen 9 y 10 CiscokovidbrayanAún no hay calificaciones

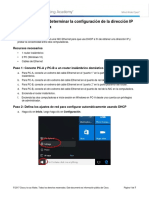

- 2.1.2.5 Lab JMC - Determining The IP Address Configuration of A ComputerDocumento7 páginas2.1.2.5 Lab JMC - Determining The IP Address Configuration of A ComputerJUAN MANUEL CANAS MENESESAún no hay calificaciones

- Balotario para Desarrollar de Internet Del TodoDocumento8 páginasBalotario para Desarrollar de Internet Del Todofabian20% (5)

- Trabajo Final Curso de Redes y Seguridad - Luis Eduardo Marquez BrazonDocumento8 páginasTrabajo Final Curso de Redes y Seguridad - Luis Eduardo Marquez Brazonliverpoolmarquez23Aún no hay calificaciones

- 4.2.4.7 - Acceso A La Red - Práctica de Laboratorio - Armado - de - Un - Cable - Cruzado - EthernetDocumento6 páginas4.2.4.7 - Acceso A La Red - Práctica de Laboratorio - Armado - de - Un - Cable - Cruzado - EthernetWilson Steeven Trávez CruzAún no hay calificaciones

- Material de Reforzamiento U9 NetworkingDocumento8 páginasMaterial de Reforzamiento U9 NetworkingSebastian MuñozAún no hay calificaciones

- Ejercicio Practico 5Documento12 páginasEjercicio Practico 5mariangel de la rosaAún no hay calificaciones

- Tarea Entregable 2 ITIDocumento10 páginasTarea Entregable 2 ITIPedro Daniel Bernales MartiniAún no hay calificaciones

- Foro TematicoDocumento2 páginasForo TematicoDarley SalvatierraAún no hay calificaciones

- Quiz Preguntas de Repaso CCNA2 1 3Documento6 páginasQuiz Preguntas de Repaso CCNA2 1 3richromeroAún no hay calificaciones

- Prueba Capítulo 4 - Internet de Las CosasDocumento8 páginasPrueba Capítulo 4 - Internet de Las CosasManuel Ernesto Rangel38% (8)

- CCNA DiscoveryDocumento40 páginasCCNA DiscoveryJULIANAún no hay calificaciones

- Preguntas La Práctica Del Segundo Parcial de Cisco Packet TracerDocumento1 páginaPreguntas La Práctica Del Segundo Parcial de Cisco Packet TracerLizzeth Cárdenas VillagránAún no hay calificaciones

- Actividad Entregable 2 CompetenciasDocumento14 páginasActividad Entregable 2 Competencias-CSP- -Free Fire-Aún no hay calificaciones

- Examen Final de PracticaDocumento9 páginasExamen Final de PracticaGabriela MoralesAún no hay calificaciones

- Pisd-212 - It Essentials-Trabajofinal-ResueltoDocumento9 páginasPisd-212 - It Essentials-Trabajofinal-Resueltoandre rojasAún no hay calificaciones

- Introducción A IdT - Prueba Del Capítulo 5 - IDT SU 2017-11-03 TM CIRSI C2 JCC CARRDocumento8 páginasIntroducción A IdT - Prueba Del Capítulo 5 - IDT SU 2017-11-03 TM CIRSI C2 JCC CARRLanceatumSejuitiz85% (34)

- Pcbd-307 Trabajo FinalDocumento5 páginasPcbd-307 Trabajo FinalGiuliana Castillo SaavedraAún no hay calificaciones

- NerworkinDocumento5 páginasNerworkinEdward Tejada Saldaña0% (2)

- PMSD 311 TrabajofinalDocumento3 páginasPMSD 311 TrabajofinalEloy CcolqueAún no hay calificaciones

- Evaluacion 5Documento11 páginasEvaluacion 5Javico CevallosAún no hay calificaciones

- Pisd-204 - Formatoalumnotrabajofinal-Cybersecurity-Segunda - EntregaDocumento13 páginasPisd-204 - Formatoalumnotrabajofinal-Cybersecurity-Segunda - Entregaandre rojas100% (1)

- Comandos Packet TracerDocumento4 páginasComandos Packet TracerandresAún no hay calificaciones

- 7.4.2.3 Lab - Configure Firewall SettingsDocumento7 páginas7.4.2.3 Lab - Configure Firewall SettingsDarlin J. Flores Lujan33% (3)

- IT Essentials v5 Capítulo 6 Respuestas Del ExamenDocumento5 páginasIT Essentials v5 Capítulo 6 Respuestas Del ExamenAlMoreno0% (1)

- Módulo 5 - Manténgase ConectadoDocumento2 páginasMódulo 5 - Manténgase ConectadoJhon Paolo Sales VillanuevaAún no hay calificaciones

- Material de Reforzamiento U7Documento2 páginasMaterial de Reforzamiento U7Jessi ParkAún no hay calificaciones

- LabDocumento2 páginasLabAbel50% (2)

- PMSD-619 TrabajofinalDocumento26 páginasPMSD-619 Trabajofinaljfran nvarro ch100% (1)

- Material de Reforzamiento U9Documento7 páginasMaterial de Reforzamiento U9Bruce DonayreAún no hay calificaciones

- Cálculo de diámetros de cilindros de acero para almacenamientoDocumento1 páginaCálculo de diámetros de cilindros de acero para almacenamientoManuel Richard Cordova Solano25% (4)

- PMSD 311 AlumnotrabajofinalDocumento6 páginasPMSD 311 AlumnotrabajofinalEloy CcolqueAún no hay calificaciones

- Modelo Osi y TCPDocumento2 páginasModelo Osi y TCPGRINGEKOAún no hay calificaciones

- Cuestionario Del Capítulo 4 - Revisión Del IntentoDocumento2 páginasCuestionario Del Capítulo 4 - Revisión Del IntentoLUIS ALBISAún no hay calificaciones

- Preguntas TareaDocumento2 páginasPreguntas Tareaandrse camacho100% (2)

- Material de Reforzamiento U15Documento2 páginasMaterial de Reforzamiento U15Stephano Alonso LopezAún no hay calificaciones

- Erick Edu Huarancca Portilla SINU-144 - Entregable01Documento5 páginasErick Edu Huarancca Portilla SINU-144 - Entregable01Erick Huarancca Portilla100% (1)

- ItilDocumento4 páginasItilalton032Aún no hay calificaciones

- G2 - Investigate Breaches of PII PHI PCIDocumento2 páginasG2 - Investigate Breaches of PII PHI PCIDarkghost dos100% (1)

- Entregable 2 ItiDocumento7 páginasEntregable 2 ItiJoel TiconaAún no hay calificaciones

- ARGUMENTACIONDocumento4 páginasARGUMENTACIONDaniel Arellano Cornejo100% (1)

- Plan de Trabajo Del EstudianteDocumento4 páginasPlan de Trabajo Del EstudianteGATOnegroAún no hay calificaciones

- Material de Reforzamiento U7Documento2 páginasMaterial de Reforzamiento U7Guillermo PariatonAún no hay calificaciones

- Exam enDocumento7 páginasExam enMagali Chávez100% (1)

- Implementación de Protocolos de Seguridad TCP+IP-AYRTON ANDRE VICLHEZ AREVALODocumento6 páginasImplementación de Protocolos de Seguridad TCP+IP-AYRTON ANDRE VICLHEZ AREVALOTentaciones SA TacnaAún no hay calificaciones

- Iote CiscoDocumento9 páginasIote CiscoJose Luis Machaca CopariAún no hay calificaciones

- Diseño de Pozo Tierra Laboratorio Empresa SANDERSDocumento2 páginasDiseño de Pozo Tierra Laboratorio Empresa SANDERSJulio Cesar F F FantacyAún no hay calificaciones

- Cableado EstructuradoDocumento71 páginasCableado EstructuradoIvan Dario Barajas CepedaAún no hay calificaciones

- FirewallDocumento32 páginasFirewallGERMAN MARTINEZAún no hay calificaciones

- Tema 7-Seguridad en Redes CorporativasDocumento19 páginasTema 7-Seguridad en Redes CorporativasJavier FernandezAún no hay calificaciones

- Identificación de ataques técnicas de intrusiónDocumento23 páginasIdentificación de ataques técnicas de intrusiónjorgeAún no hay calificaciones

- PU TécnicasDeCrackingModulo12 232Q V1Documento7 páginasPU TécnicasDeCrackingModulo12 232Q V1elian.tamarillaAún no hay calificaciones

- Material de Reforzamiento U7Documento2 páginasMaterial de Reforzamiento U7Jose RaulAún no hay calificaciones

- Quiz Examen CCNA 4Documento11 páginasQuiz Examen CCNA 4Luis Armando CanizalezAún no hay calificaciones

- Cuestionario Capitulo 4 Introduccion A La Ciberseguridad 21 Introduction To Cybersecurity 21Documento6 páginasCuestionario Capitulo 4 Introduccion A La Ciberseguridad 21 Introduction To Cybersecurity 21Fausto LincangoAún no hay calificaciones

- Material de Reforzamiento U7Documento2 páginasMaterial de Reforzamiento U7porrasrodasaAún no hay calificaciones

- Amenazas y políticas de seguridad informáticaDocumento6 páginasAmenazas y políticas de seguridad informáticaBrayanVascoAún no hay calificaciones

- Tema3 Seguridad en Redes 2018Documento145 páginasTema3 Seguridad en Redes 2018Fernando EscalanteAún no hay calificaciones