Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Red Privada Virtual

Red Privada Virtual

Cargado por

KarlosMurilloDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Red Privada Virtual

Red Privada Virtual

Cargado por

KarlosMurilloCopyright:

Formatos disponibles

Red privada virtual

Ir a la navegaci�nIr a la b�squeda

�VPN� redirige aqu�. Para otras acepciones, v�ase VPN (desambiguaci�n).

Una red privada virtual (RPV), en ingl�s: Virtual Private Network (VPN), es una

tecnolog�a de red de computadoras que permite una extensi�n segura de la red de

�rea local (LAN) sobre una red p�blica o no controlada como Internet. Permite que

la computadora en la red env�e y reciba datos sobre redes compartidas o p�blicas

como si fuera una red privada con toda la funcionalidad, seguridad y pol�ticas de

gesti�n de una red privada.1? Esto se realiza estableciendo una conexi�n virtual

punto a punto mediante el uso de conexiones dedicadas, cifrado o la combinaci�n de

ambos m�todos.

Ejemplos comunes son la posibilidad de conectar dos o m�s sucursales de una empresa

utilizando como v�nculo Internet, permitir a los miembros del equipo de soporte

t�cnico la conexi�n desde su casa al centro de c�mputo, o que un usuario pueda

acceder a su equipo dom�stico desde un sitio remoto, como por ejemplo un hotel.

Todo ello utilizando la infraestructura de Internet.

La conexi�n VPN a trav�s de Internet es t�cnicamente una uni�n wide area network

(WAN) entre los sitios pero al usuario le parece como si fuera un enlace privado�

de all� la designaci�n "virtual private network".2?

�ndice

1 Caracter�sticas b�sicas de la seguridad

2 Requisitos b�sicos

3 Tipos de VPN

3.1 VPN de acceso remoto

3.2 VPN punto a punto

3.2.1 Tunneling

3.3 VPN over LAN

4 Implementaciones

5 Ventajas

6 Tipos de conexi�n

6.1 Conexi�n de acceso remoto

6.2 Conexi�n VPN router a router

6.3 Conexi�n VPN firewall a firewall

6.4 VPN en entornos m�viles

7 V�ase tambi�n

8 Referencias

Caracter�sticas b�sicas de la seguridad

Para hacerlo posible de manera segura es necesario proporcionar los medios para

garantizar la autentificaci�n.

Autentificaci�n y autorizaci�n: �qui�n est� del otro lado? Usuario/equipo y qu�

nivel de acceso debe tener.

Integridad: de que los datos enviados no han sido alterados. Para ello se utilizan

funciones de Hash. Los algoritmos de hash m�s comunes son los Message Digest (MD2 y

MD5) y el Secure Hash Algorithm (SHA).

Confidencialidad/Privacidad: dado que solamente puede ser interpretada por los

destinatarios de la misma. Se hace uso de algoritmos de cifrado como Data

Encryption Standard (DES), Triple DES (3DES) y Advanced Encryption Standard (AES).

No repudio: es decir, un mensaje tiene que ir firmado, y quien lo firma no puede

negar que envi� el mensaje.

Control de acceso: se trata de asegurar que los participantes autentificados tienen

acceso �nicamente a los datos a los que est�n autorizados.

Auditor�a y registro de actividades: se trata de asegurar el correcto

funcionamiento y la capacidad de recuperaci�n.

Calidad del servicio: se trata de asegurar un buen rendimiento, que no haya una

degradaci�n poco aceptable en la velocidad de transmisi�n.mm?

Requisitos b�sicos

Identificaci�n de usuario: las VPN deben verificar la identidad de los usuarios y

evitar el acceso de aquellos que no se encuentren autorizados.

Cifrado de datos: los datos que se van a transmitir a trav�s de la red p�blica

(Internet), deben cifrarse, para que no puedan ser le�dos si son interceptados.

Esta tarea se realiza con algoritmos de cifrado sim�trico como DES, 3DES o AES

(Advanced Encryption Standard, en sus opciones AES128, AES192 o AES256) que

�nicamente pueden ser le�dos por el emisor y receptor.

Administraci�n de claves: las VPN deben actualizar las claves de cifrado para los

usuarios.

Nuevo algoritmo de seguridad SEAL.

Tipos de VPN

B�sicamente existen cuatro arquitecturas de conexi�n VPN:

VPN de acceso remoto

Es quiz�s el modelo m�s usado actualmente, y consiste en usuarios que se conectan

con la empresa desde sitios remotos (oficinas comerciales, domicilios, hoteles,

aviones preparados, etc�tera) utilizando Internet como v�nculo de acceso. Una vez

autentificados tienen un nivel de acceso muy similar al que tienen en la red local

de la empresa. Muchas empresas han reemplazado con esta tecnolog�a su

infraestructura dial-up (m�dems y l�neas telef�nicas).

VPN punto a punto

Este esquema se utiliza para conectar oficinas remotas con la sede central de la

organizaci�n. El servidor VPN, que posee un v�nculo permanente a Internet, acepta

las conexiones v�a Internet provenientes de los sitios y establece el t�nel VPN.

Los servidores de las sucursales se conectan a Internet utilizando los servicios de

su proveedor local de Internet, t�picamente mediante conexiones de banda ancha.

Esto permite eliminar los costosos v�nculos punto a punto tradicionales (realizados

com�nmente mediante conexiones de cable f�sicas entre los nodos), sobre todo en las

comunicaciones internacionales. Es m�s com�n el siguiente punto, tambi�n llamado

tecnolog�a de t�nel o tunneling.

Tunneling

La t�cnica de tunneling consiste en encapsular un protocolo de red sobre otro

(protocolo de red encapsulador) creando un t�nel dentro de una red de computadoras.

El establecimiento de dicho t�nel se implementa incluyendo una PDU (unidades de

datos de protocolo) determinada dentro de otra PDU con el objetivo de transmitirla

desde un extremo al otro del t�nel sin que sea necesaria una interpretaci�n

intermedia de la PDU encapsulada. De esta manera se encaminan los paquetes de datos

sobre nodos intermedios que son incapaces de ver en claro el contenido de dichos

paquetes. El t�nel queda definido por los puntos extremos y el protocolo de

comunicaci�n empleado, que entre otros, podr�a ser SSH.

El uso de esta t�cnica persigue diferentes objetivos, dependiendo del problema que

se est� tratando, como por ejemplo la comunicaci�n de islas en escenarios

multicast, la redirecci�n de tr�fico, etc.

Uno de los ejemplos m�s claros de utilizaci�n de esta t�cnica consiste en la

redirecci�n de tr�fico en escenarios IP M�vil. En escenarios de IP m�vil, cuando un

nodo-m�vil no se encuentra en su red base, necesita que su home-agent realice

ciertas funciones en su puesto, entre las que se encuentra la de capturar el

tr�fico dirigido al nodo-m�vil y redirigirlo hacia �l. Esa redirecci�n del tr�fico

se realiza usando un mecanismo de tunneling, ya que es necesario que los paquetes

conserven su estructura y contenido originales (direcci�n IP de origen y destino,

puertos, etc.) cuando sean recibidos por el nodo-m�vil. Se maneja de manera remota.

VPN over LAN

Este esquema es el menos difundido pero uno de los m�s poderosos para utilizar

dentro de la empresa. Es una variante del tipo "acceso remoto" pero, en vez de

utilizar Internet como medio de conexi�n, emplea la misma red de �rea local (LAN)

de la empresa. Sirve para aislar zonas y servicios de la red interna. Esta

capacidad lo hace muy conveniente para mejorar las prestaciones de seguridad de las

redes inal�mbricas (WiFi).

Un ejemplo cl�sico es un servidor con informaci�n sensible, como las n�minas de

sueldos, ubicado detr�s de un equipo VPN, el cual provee autenticaci�n adicional

m�s el agregado del cifrado, haciendo posible que solamente el personal de recursos

humanos habilitado pueda acceder a la informaci�n.

Otro ejemplo es la conexi�n a redes Wi-Fi haciendo uso de t�neles cifrados IPSec o

SSL que adem�s de pasar por los m�todos de autenticaci�n tradicionales (WEP, WPA,

direcciones MAC, etc.) agregan las credenciales de seguridad del t�nel VPN creado

en la LAN interna o externa.

Implementaciones

El protocolo est�ndar de facto es el IPSEC, pero tambi�n est�n PPTP, L2F, L2TP,

SSL/TLS, SSH, etc. Cada uno con sus ventajas y desventajas en cuanto a seguridad,

facilidad, mantenimiento y tipos de clientes soportados.

Actualmente hay una l�nea de productos en crecimiento relacionada con el protocolo

SSL/TLS, que intenta hacer m�s amigable la configuraci�n y operaci�n de estas

soluciones.

Las soluciones de hardware casi siempre ofrecen mayor rendimiento y facilidad de

configuraci�n, aunque no tienen la flexibilidad de las versiones por software.

Dentro de esta familia tenemos a los productos de Fortinet, SonicWALL, SaiWALL,

WatchGuard, Nortel, Cisco, Linksys, Netscreen (Juniper Networks), Symantec, Nokia,

U.S. Robotics, D-link, Mikrotik, etc.

Las aplicaciones VPN por software son las m�s configurables y son ideales cuando

surgen problemas de interoperatividad en los modelos anteriores. Obviamente el

rendimiento es menor y la configuraci�n m�s delicada, porque se suma el sistema

operativo y la seguridad del equipo en general. Aqu� tenemos por ejemplo a las

soluciones nativas de Windows, GNU/Linux y los Unix en general. Por ejemplo

productos de c�digo abierto como OpenSSH, OpenVPN y FreeS/Wan.

En ambos casos se pueden utilizar soluciones de firewall (�cortafuegos� o �barrera

de fuego�), obteniendo un nivel de seguridad alto por la protecci�n que brinda, en

detrimento del rendimiento.

Ventajas

Integridad, confidencialidad y seguridad de datos.

Las VPN reducen los costos y son sencillas de usar.

Facilita la comunicaci�n entre dos usuarios en lugares distantes.

Tipos de conexi�n

Conexi�n de acceso remoto

Una conexi�n de acceso remoto es realizada por un cliente o un usuario de una

computadora que se conecta a una red privada, los paquetes enviados a trav�s de la

conexi�n VPN son originados al cliente de acceso remoto, y �ste se autentifica al

servidor de acceso remoto, y el servidor se autentifica ante el cliente.

Conexi�n VPN router a router

Una conexi�n VPN router a router es realizada por un router, y este a su vez se

conecta a una red privada. En este tipo de conexi�n, los paquetes enviados desde

cualquier router no se originan en los routers. El router que realiza la llamada se

autentifica ante el router que responde y este a su vez se autentifica ante el

router que realiza la llamada y tambi�n sirve para la intranet.

Conexi�n VPN firewall a firewall

Una conexi�n VPN firewall es realizada por uno de ellos, y �ste a su vez se conecta

a una red privada. En este tipo de conexi�n, los paquetes son enviados desde

cualquier usuario en Internet. El firewall que realiza la llamada se autentifica

ante el que responde y �ste a su vez se autentifica ante el llamante.

VPN en entornos m�viles

La VPN m�vil se establece cuando el punto de terminaci�n de la VPN no est� fijo a

una �nica direcci�n IP, sino que se mueve entre varias redes como pueden ser las

redes de datos de operadores m�viles o distintos puntos de acceso de una red

Wifi.3? Las VPNs m�viles se han utilizado en seguridad p�blica dando acceso a las

fuerzas de orden p�blico a aplicaciones cr�ticas tales como bases de datos con

datos de identificaci�n de criminales, mientras que la conexi�n se mueve entre

distintas subredes de una red m�vil.4? Tambi�n se utilizan en la gesti�n de equipos

de t�cnico y en organizaciones sanitarias5? entre otras industrias. Cada vez m�s,

las VPNs m�viles est�n siendo adaptadas por profesionales que necesitan conexiones

fiables.6? Se utilizan para moverse entre redes sin perder la sesi�n de aplicaci�n

o perder la sesi�n segura en la VPN. En una VPN tradicional no se pueden soportar

tales situaciones porque se produce la desconexi�n de la aplicaci�n, time outs3? o

fallos, o incluso causar fallos en el dispositivo.5?

También podría gustarte

- Manual para Estudios de Origen y Destino de Transporte de Pasajeros y Mixto en Areas Municipales Distritales y MetropolitanasDocumento52 páginasManual para Estudios de Origen y Destino de Transporte de Pasajeros y Mixto en Areas Municipales Distritales y MetropolitanasJose Mauricio FontechaAún no hay calificaciones

- Zapato de Seguridad CatDocumento1 páginaZapato de Seguridad CatCHARLOTTEAún no hay calificaciones

- CONMUTACIONDocumento3 páginasCONMUTACIONyudykanoAún no hay calificaciones

- Significado de RuidoDocumento5 páginasSignificado de RuidoyudykanoAún no hay calificaciones

- Edilber GponDocumento6 páginasEdilber GponyudykanoAún no hay calificaciones

- Edilber GponDocumento6 páginasEdilber GponyudykanoAún no hay calificaciones

- Libro de Ccna II PDFDocumento462 páginasLibro de Ccna II PDFraulgt99Aún no hay calificaciones

- Distancia AdministrativaDocumento4 páginasDistancia AdministrativaLeandro Verdugo CortésAún no hay calificaciones

- Virus Hack - Guía de Administración de Redes Con LinuxDocumento570 páginasVirus Hack - Guía de Administración de Redes Con Linuxynot666Aún no hay calificaciones

- HDLC EjemplosDocumento60 páginasHDLC EjemplosJanner A. García0% (2)

- 5.1.3.6 Packet Tracer - Configuring Router-on-a-Stick Inter-VLAN Routing Instructions PDFDocumento3 páginas5.1.3.6 Packet Tracer - Configuring Router-on-a-Stick Inter-VLAN Routing Instructions PDFLuis Eduardo De La Cruz MartinezAún no hay calificaciones

- Ccna 1 Capitulo 10 VacioDocumento6 páginasCcna 1 Capitulo 10 VacioLanceatumSejuitizAún no hay calificaciones

- Resumen Del Metodo de TaguchiDocumento4 páginasResumen Del Metodo de TaguchiNeto Dos Santos Aveiro100% (1)

- Metodología de Segmentación de Redes IPv4Documento9 páginasMetodología de Segmentación de Redes IPv4manuelfut1Aún no hay calificaciones

- Manual Extrusora Capitulo 4Documento15 páginasManual Extrusora Capitulo 4Manarixsisqa Jari89% (9)

- Protocolo de Pruebas LjadDocumento21 páginasProtocolo de Pruebas LjadSonia Mayerly Delgado BuitragoAún no hay calificaciones

- Métodos InternacionalesDocumento4 páginasMétodos InternacionalesDiana AimeeAún no hay calificaciones

- Manual Dahua XVR PDFDocumento327 páginasManual Dahua XVR PDFJavier Sanchez100% (1)

- PDR-007 Estandar Trabajos de AlturaDocumento28 páginasPDR-007 Estandar Trabajos de AlturaCrvjlMr JcksnAún no hay calificaciones

- CribasDocumento11 páginasCribasJimmy RedsAún no hay calificaciones

- Comandos Oss Ericsson GSMDocumento9 páginasComandos Oss Ericsson GSMpicarazaAún no hay calificaciones

- Informe Mayo LimaDocumento14 páginasInforme Mayo LimaCristhianRebazaAún no hay calificaciones

- Vialogic Flyer 1Documento3 páginasVialogic Flyer 1Call ChurchAún no hay calificaciones

- Manual de InternetDocumento5 páginasManual de InternetLau BergaraAún no hay calificaciones

- BON 2020 045 C.inddDocumento536 páginasBON 2020 045 C.inddEduardo Igea AyalaAún no hay calificaciones

- Sel AnotacionesDocumento5 páginasSel AnotacionesAdrian LópezAún no hay calificaciones

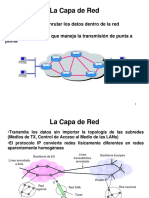

- Capa de RedDocumento66 páginasCapa de RedVictor Junco RenteraAún no hay calificaciones

- Instalacion y Estructura de RedesDocumento12 páginasInstalacion y Estructura de RedespckomandoAún no hay calificaciones

- Foro de Las Normas IsoDocumento4 páginasForo de Las Normas IsoHellen AlvarezAún no hay calificaciones

- Vigas PostensadasDocumento23 páginasVigas PostensadasAdriCastro90100% (1)

- 9 2 6Documento4 páginas9 2 6mauro13lopezAún no hay calificaciones

- Certificado de Calibracion - ROTAMETRO - 122606Documento4 páginasCertificado de Calibracion - ROTAMETRO - 122606Amaya FerAún no hay calificaciones

- Diapositivas REDES, SubnettingDocumento55 páginasDiapositivas REDES, SubnettingandjordAún no hay calificaciones

- Ayudaventas Septiembre-1Documento19 páginasAyudaventas Septiembre-1vegasdark detoditoAún no hay calificaciones