Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Delitos Informaticos

Cargado por

Nahomy Perez OrtegaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Delitos Informaticos

Cargado por

Nahomy Perez OrtegaCopyright:

Formatos disponibles

LEYES SOBRE DELITOS INFORMATICOS

Artículo 269A: ACCESO ABUSIVO A UN SISTEMA INFORMÁTICO. El

que, sin autorización o por fuera de lo acordado, acceda en todo o en parte

a un sistema informático protegido o no con una medida de seguridad, o se

mantenga dentro del mismo en contra de la voluntad de quien tenga el

legítimo derecho a excluirlo, incurrirá en pena de prisión de cuarenta y

ocho (48) a noventa y seis (96) meses y en multa de 100 a 1000 salarios

mínimos legales mensuales vigentes.

Artículo 269B: OBSTACULIZACIÓN ILEGÍTIMA DE SISTEMA

INFORMÁTICO O RED DE TELECOMUNICACIÓN. El que, sin estar

facultado para ello, impida u obstaculice el funcionamiento o el acceso

normal a un sistema informático, a los datos informáticos allí contenidos, o a

una red de telecomunicaciones, incurrirá en pena de prisión de cuarenta y

ocho (48) a noventa y seis (96) meses y en multa de 100 a 1000 salarios

mínimos legales mensuales vigentes, siempre que la conducta no constituya

delito sancionado con una pena mayor.

Artículo 269C: INTERCEPTACIÓN DE DATOS INFORMÁTICOS. El que, sin

orden judicial previa intercepte datos informáticos en su origen, destino o en

el interior de un sistema informático, o las emisiones electromagnéticas

provenientes de un sistema informático que los trasporte incurrirá en pena

de prisión de treinta y seis (36) a setenta y dos (72) meses.

Artículo 269D: DAÑO INFORMÁTICO. El que, sin estar facultado para ello,

destruya, dañe, borre, deteriore, altere o suprima datos informáticos, o un

sistema de tratamiento de información o sus partes o componentes lógicos,

incurrirá en pena de prisión de cuarenta y ocho (48) a noventa y seis (96)

meses y en multa de 100 a 1000 salarios mínimos legales mensuales

vigentes.

Artículo 269E: USO DE SOFTWARE MALICIOSO. El que, sin estar facultado

para ello, produzca, trafique, adquiera, distribuya, venda, envíe, introduzca

o extraiga del territorio nacional software malicioso u otros programas de

computación de efectos dañinos, incurrirá en pena de prisión de cuarenta y

ocho (48) a noventa y seis (96) meses y en multa de 100 a 1000 salarios

mínimos legales mensuales vigentes.

Artículo 269F: VIOLACIÓN DE DATOS PERSONALES. El que, sin estar

facultado para ello, con provecho propio o de un tercero, obtenga, compile,

sustraiga, ofrezca, venda, intercambie, envíe, compre, intercepte, divulgue,

modifique o emplee códigos personales, datos personales contenidos en

ficheros, archivos, bases de datos o medios semejantes, incurrirá en pena

de prisión de cuarenta y ocho (48) a noventa y seis (96) meses y en multa

de 100 a 1000 salarios mínimos legales mensuales vigentes.

Es importante aclarar que la Ley 1266 de 2008 definió el término dato personal como

“cualquier pieza de información vinculada a una o varias personas determinadas o

determinables o que puedan asociarse con una persona natural o jurídica”. Dicho

artículo obliga a las empresas un especial cuidado en el manejo de los datos

personales de sus empleados, toda vez que la ley obliga a quien “sustraiga” e

“intercepte” dichos datos a pedir autorización al titular de los mismos.

Artículo 269G: SUPLANTACIÓN DE SITIOS WEB PARA CAPTURAR

DATOS PERSONALES. El que con objeto ilícito y sin estar facultado para

ello, diseñe, desarrolle, trafique, venda, ejecute, programe o envíe páginas

electrónicas, enlaces o ventanas emergentes, incurrirá en pena de prisión

de cuarenta y ocho (48) a noventa y seis (96) meses y en multa de 100 a

1.000 salarios mínimos legales mensuales vigentes, siempre que la

conducta no constituya delito sancionado con pena más grave. Esto es lo

que comúnmente conocemos como “phishing”.

El Artículo 269H agrega como circunstancias de agravación punitiva de los

tipos penales descritos anteriormente el aumento de la pena de la mitad a

las tres cuartas partes si la conducta se cometiere:

1. Sobre redes o sistemas informáticos o de comunicaciones estatales u

oficiales o del sector financiero, nacionales o extranjeros.

2. Por servidor público en ejercicio de sus funciones

3. Aprovechando la confianza depositada por el poseedor de la información

o por quien tuviere un vínculo contractual con este.

4. Revelando o dando a conocer el contenido de la información en perjuicio

de otro.

5. Obteniendo provecho para sí o para un tercero.

6. Con fines terroristas o generando riesgo para la seguridad o defensa

nacional.

Artículo 269I: HURTO POR MEDIOS INFOR-MÁTICOS Y SEMEJANTES.

El que, superando medidas de seguridad informáticas, realice la conducta

señalada en el artículo 239 manipulando un sistema informático, una red de

sistema electrónico, telemático u otro medio semejante, o suplantando a un

usuario ante los sistemas de autenticación y de autorización establecidos,

incurrirá en las penas señaladas en el artículo 240 del Código Penal, es

decir, penas de prisión de tres (3) a ocho (8) años.

Artículo 269J: TRANSFERENCIA NO CONSENTIDA DE ACTIVOS. El que,

con ánimo de lucro y valiéndose de alguna manipulación informática o

artificio semejante, consiga la transferencia no consentida de cualquier

activo en perjuicio de un tercero, siempre que la conducta no constituya

delito sancionado con pena más grave, incurrirá en pena de prisión de

cuarenta y ocho (48) a ciento veinte (120) meses y en multa de 200 a 1500

salarios mínimos legales mensuales vigentes

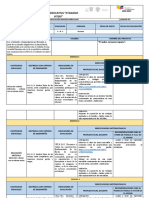

DELITOS INFORMATICOS

A continuación, cada artículo presentado tiene un color, y los delitos que

encontré tienen el color específico del artículo en el cual lo enmarco

Carding: Modalidad de fraude mediante la cual los ciberdelincuentes

comercializan los datos de tarjetas de crédito y débito, cuentas bancarias e

información financiera sustraída a las víctimas con fines fraudulentos. Esta

modalidad ha generado pérdidas anuales por 60,000 millones de pesos.

Vishing – Tráfico de datos financieros personales: Modalidad de

estafa en la que los ciberdelincuentes aplican técnicas de ingeniería social

vía telefónica, con el fin de tener acceso a información personal y financiera

de sus víctimas para así lucrarse económicamente. Durante la vigencia se

han recibido 1055 casos de vishing por cifras cercanas a los

$2.132.000.000,00

Ransomware WannaCry y Petya: se registró un ataque cibernético a

escala global bajo la modalidad de infección de malware conocido como

Ransomware (Wannacry). En Colombia este ataque impactó principalmente

MIPYMES vinculadas al sector productivo del país.

El Grooming (conducta emprendida por un adulto para ganarse la

amistad de un menor de edad y poder abusar sexualmente de él) Durante

el año 2017, el CAI Virtual atendió 280 incidentes asociados a esta

modalidad, esta modalidad NO está tipificado como delito.

El sexting consiste en él envió de contenido erótico o pornográfico a

través de Internet o teléfonos móviles, que realiza generalmente la misma

persona que posa en la fotografía o video con actitud erótica. (NO es

tipificado como delito informático)

EL ‘phishing’: es una modalidad que consiste en el “envío de correos

electrónicos que, aparentando provenir de fuentes fiables (por ejemplo,

entidades bancarias), intentan obtener datos confidenciales del usuario,

que, después, son utilizados para la comisión de algún tipo de fraude”

Sextorsión (Extorsión sexual): es una forma de explotación sexual en

la cual una persona es chantajeada con una imagen o vídeo de sí misma

desnuda o realizando actos sexuales, que generalmente ha sido

previamente compartida mediante sexting. La víctima es coaccionada para

tener relaciones sexuales con alguien, entregar más imágenes eróticas o

pornográficas, dinero o alguna otra contrapartida, bajo la amenaza de

difundir las imágenes originales si no accede a las exigencias del

chantajista. (NO está tipificado como delito)

El ciberacoso (también llamado cyberbullying): es el uso de información

electrónica y medios de comunicación tales como correo electrónico, redes

sociales, blogs, mensajería instantánea, mensajes de texto, teléfonos

móviles, y websites difamatorios para acosar a un individuo o grupo,

mediante ataques personales u otros medios. Puede constituir un delito

penal. (NO está tipificado como delito.)

BEC (Suplantación de correo corporativo): Los ataques tipo BEC

siguieron afectando a empresas del sector productivo y de retail en el país

como la farmacéutica, petróleos, tecnología, transporte, comercio, entre

otras. Se estima que por cada caso de BEC que afecte en Colombia, existe

una pérdida de 380 millones de pesos. La suplantación de correo tiene

dentro de sus principales objetivos a Gerentes y/o Jefes de Áreas

Financieras, Ventas, Comercio, Exportaciones, Importaciones, Tesorerías,

Revisorías fiscales, Contabilidad, Bancos, así como Secretarías ejecutivas,

logrando mediante engaño transferir importantes sumas de dinero

Estafas por internet: El 55.3% de los incidentes atendidos a través de

@CaiVirtual fueron estafas en Internet, constituyéndose como el delito con

mayor afectación a los colombianos. Dentro de las modalidades con mayor

impacto se destacan: Compra y venta de productos en Internet

Vishing (estafas a través de llamadas telefónicas)

Smishing (estafas a través de mensajes de texto SMS o chats en

Cartas Nigerianas (promesas de herencias o recompensas a través de

correos electrónicos) y Paquetes turísticos (engaños en el alquiler de sitios

de esparcimiento, generalmente en temporada de vacaciones).

Acuerdo de Budapest

En el año 2009 se expidió la Ley 1273 “Por medio de la cual se modifica el Código Penal, se

crea un nuevo bien jurídico tutelado – denominado “de la protección de la información y

de los datos” – y se preservan integralmente los sistemas que utilicen las tecnologías de la

información y las comunicaciones”, Por medio de esta ley se adoptan los lineamientos del

Convenio de Budapest celebrado en el año 2001. La decisión, de proferir las leyes internas

en concordancia al Convenio sobre Ciberdelincuencia, fue tomada por considerarse de

vital importancia que los desarrollos normativos incluyeran esas directrices de la

legislación europea que se habían empezado a introducir en los ordenamientos jurídicos

de diferentes países; aun cuando Colombia no es parte del Consejo de Europa y aún no

había sido invitada a adherirse al mismo.

Artículo 3- interceptación ilícita:

Carding

El Grooming

Sextorsión

El ciberacoso

El sexting

Articulo 5- ataques a la integridad del sistema:

Ransomware WannaCry y Petya

Articulo 9- delitos relacionados con la pornografía infantil:

El Grooming

Artículo 7- falsificación informática:

BEC (Suplantación de correo corporativo)

EL ‘phishing’

También podría gustarte

- SESIONEI Bimestre 3PDocumento30 páginasSESIONEI Bimestre 3PEsther Alberti PinzasAún no hay calificaciones

- Plan Lector para 6 de PrimariaDocumento3 páginasPlan Lector para 6 de Primariavanessa villavicencioAún no hay calificaciones

- Instructivo Descarga de Informes Academicos Padres de FamiliaDocumento1 páginaInstructivo Descarga de Informes Academicos Padres de Familiagabriela rojas guzmanAún no hay calificaciones

- Proyecto 6 de Quintos AñosDocumento4 páginasProyecto 6 de Quintos AñosRicardo HidalgoAún no hay calificaciones

- 7 - NAT y Media ProxyDocumento23 páginas7 - NAT y Media ProxyEdgar A CanizalezAún no hay calificaciones

- Trabajo de Argumentaciòn y ContraargumentacionDocumento1 páginaTrabajo de Argumentaciòn y ContraargumentacionJorge Garavito CaceresAún no hay calificaciones

- ACUERDODocumento3 páginasACUERDORivadeneyra Salgado Victor RicardoAún no hay calificaciones

- Examen U2Documento8 páginasExamen U2Seiry CastroAún no hay calificaciones

- Cesar Coll PDFDocumento11 páginasCesar Coll PDFmariarresAún no hay calificaciones

- Plan de Trabajo Remoto Docente GCPDocumento11 páginasPlan de Trabajo Remoto Docente GCPalfredoAún no hay calificaciones

- Capitulo 1 Marketing CuánticoDocumento33 páginasCapitulo 1 Marketing CuánticoPablo DelgadilloAún no hay calificaciones

- DETERMINACIÓN DEL PRODUCTO O SERVICIO. 1. Lleve A Cabo Una Lluvia de Ideas para Determinar El Producto o Servicio de La Futura EmpresaDocumento13 páginasDETERMINACIÓN DEL PRODUCTO O SERVICIO. 1. Lleve A Cabo Una Lluvia de Ideas para Determinar El Producto o Servicio de La Futura EmpresaIsmarlin Altagracia Mendoza HernándezAún no hay calificaciones

- Script Televenta Móvil Ob (Mafe)Documento5 páginasScript Televenta Móvil Ob (Mafe)Fernando Murillo QuintanaAún no hay calificaciones

- Guía Metodológica Alerta TempranaDocumento129 páginasGuía Metodológica Alerta TempranaKelvin Flores100% (1)

- MODULO 1 Cultura DigitalDocumento22 páginasMODULO 1 Cultura DigitalAda CarneiroAún no hay calificaciones

- Difusión Del Patrimonio Cultural Del Centro Histórico de Santa Ana Por Medio de Realidad AumentadaDocumento42 páginasDifusión Del Patrimonio Cultural Del Centro Histórico de Santa Ana Por Medio de Realidad AumentadaKathya RiveraAún no hay calificaciones

- Cosmismo RusoDocumento8 páginasCosmismo RusoDani Scream0% (1)

- Ficha de EvaluaciónDocumento7 páginasFicha de Evaluacióndorisjpch0% (1)

- Ruta-Estc3a1tica 2.8.1Documento20 páginasRuta-Estc3a1tica 2.8.1Santiago HerreraAún no hay calificaciones

- Expo ProductividadDocumento6 páginasExpo ProductividadgeraldineAún no hay calificaciones

- ONE DRIVE (Alto)Documento11 páginasONE DRIVE (Alto)ErickValladaresAún no hay calificaciones

- Trabajo Final - MarketingDocumento27 páginasTrabajo Final - MarketingErick Ortega RicraAún no hay calificaciones

- Mi Planta de Naranja LimaDocumento3 páginasMi Planta de Naranja LimaTrinidad HernandezAún no hay calificaciones

- Cómo Interpretar El TabacoDocumento38 páginasCómo Interpretar El TabacoVictor Velasquez82% (11)

- Producción de Medios Video y TV FinalDocumento7 páginasProducción de Medios Video y TV FinalEsteban CortesAún no hay calificaciones

- Guia de Actividades y Rubrica de Evaluacion Unidad 2 - Tarea 3 - Comunicación y Colaboración en La WebDocumento17 páginasGuia de Actividades y Rubrica de Evaluacion Unidad 2 - Tarea 3 - Comunicación y Colaboración en La Webjohn restrepoAún no hay calificaciones

- Actividad 1, Mapa Mental Estrategias de Sustentabilidad para El Manejo de Recursos NaturalesDocumento4 páginasActividad 1, Mapa Mental Estrategias de Sustentabilidad para El Manejo de Recursos NaturalesJonathan Flores100% (1)

- Curso Computer Hoy - Creación de Páginas Web en HTMLDocumento14 páginasCurso Computer Hoy - Creación de Páginas Web en HTMLClaudio Peña DiazAún no hay calificaciones

- Compaq Presario CQ40-505LA: EspecificacionesDocumento2 páginasCompaq Presario CQ40-505LA: Especificacionesjubo123Aún no hay calificaciones

- Informe de (PAUL GUERRERO)Documento80 páginasInforme de (PAUL GUERRERO)AnthonyRafael cruz CisnerosAún no hay calificaciones