Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Trabajo Algebra

Trabajo Algebra

Cargado por

marienTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Trabajo Algebra

Trabajo Algebra

Cargado por

marienCopyright:

Formatos disponibles

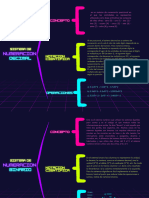

Es un sistema criptográfico de sustitución poli alfabético, es decir, un mismo signo, en este caso

una misma letra, puede ser representado en un mismo mensaje con más de un carácter. El

Sistema Hill asocia cada letra del alfabeto con un número, la forma más sencilla de hacerlo es con

la asociación natural ordenada, aunque podrían realizarse otras asociaciones diferentes.

En este ejemplo solamente vamos a utilizar las 27 letras del alfabeto, pero también podrían

añadirse otros símbolos usuales, como el espacio en blanco “_”, el punto “.” o la coma “,”, la

interrogación “?”, las 10 cifras básicas, etcétera.

A B C D E F G H I J K L M N

0 1 2 3 4 5 6 7 8 9 10 11 12 13

Ñ O P Q R S T U V W X Y Z

14 15 16 17 18 19 20 21 22 23 24 25 2 6

Como en la correspondencia anterior, entre letras/signos y números, solamente aparecen 27

números, hay que trabajar con los números enteros “módulo 27”. Es decir, se consideran los

números enteros 0, 1, 2,… , 26 y el resto se identifica con estos de forma cíclica. Así, el 27 es igual a

0, el 28 a 1, el 29 a 2, etcétera, y lo mismo con los números negativos, de forma que – 1 es igual

26, – 2 es igual 25, etcétera. Además, se reducen las operaciones aritméticas (suma, resta,

multiplicación y división) al conjunto de los números enteros módulo 27 de forma natural, es

decir, al operar dos números enteros (módulo 27) el resultado se considera también módulo 27.

Por ejemplo, si se realiza la multiplicación de los números 6 y 13, módulo 27, el resultado dará 24

(módulo 27), puesto que 6 ´ 13 = 78 y 78 = 2 ´ 27 + 24. O el inverso de 2, es decir, el número a tal

que 2 ´ a es igual a 1 (módulo 27), es 14, puesto que 2 ´ 14 = 28, que es igual a 1, módulo 27.

En el cifrado de Hill se utiliza una matriz cuadrada de números A como clave, la cual determina la

transformación lineal Y = A ∙ X, donde Y, X son vectores columna y A y X se multiplican con la

multiplicación de matrices (véase la siguiente imagen). Veamos un ejemplo. Consideremos la

matriz cuadrada 3 x 3 (aunque en general pueden considerarse matrices cuadradas de cualquier

tamaño) siguiente y la correspondiente transformación lineal Y = A ∙ X:

Supongamos que el mensaje que se quiere enviar encriptado es “CUADERNO DE CULTURA

CIENTIFICA”, cuya transcripción numérica, teniendo en cuanta la tabla de sustitución anterior, es

“2, 21, 0, 3, 4, 18, 13, 15, 3, 4, 2, 21, 11, 20, 21, 18, 0, 2, 8, 4, 13, 20, 8, 5, 8, 2, 0”. Como la

transformación lineal es de orden 3, vamos a agrupar los números en grupos de tres, en ternas,

sobre las que luego aplicaremos la transformación lineal, (2, 21, 0), (3, 4, 18), (13, 15, 3), (4, 2, 21),

(11, 20, 21), (18, 0, 2), (8, 4, 13), (20, 8, 5), (8, 2, 0). A continuación, vamos a transformar las ternas

de números anteriores, mediante la transformación lineal dada por la clave, en nuevas ternas, que

serán el mensaje numérico cifrado. ¡Ojo!, que en la transformación lineal no hay que olvidar que

seguimos trabajando con los números enteros módulo 27.

Aunque la transformación lineal de la terna (2, 21, 0) es inicialmente (44, 84, 2), como estamos

trabajando con enteros módulo 27, esta terna se convierte en (17, 3, 2), ya que 44 = 1 x 27 + 17 y

84 = 3 x 27 + 3. E igual para el resto.

Por lo tanto, el mensaje numérico cifrado es “17, 3, 2, 11, 25, 3, 25, 21, 4, 17, 5, 22, 6, 23, 2, 24, 10,

3, 1, 0, 5, 24, 3, 23, 12, 8, 8”, que al transformar de nuevo los números en sus correspondientes

letras, se convierte en el mensaje cifrado.

Bibliografía

Jorge Ramió Aguirre, Seguridad Informática y criptografía (libro electrónico), Universidad

Politécnica de Madrid, 2006.

OnlineMSchool, Online calculadoras para solucionar problemas matemáticas

Raúl Ibáñez, Arthur Cayley, explorador victoriano del territorio matemático, RBA, 2017 (pendiente

de publicación).

Marie-José Pestel, Paul Kichilov, de la gravure à la anamorphose, Tangente Hors-serie 23: Maths et

arts plastiques, p. 142-147.

Lester S. Hill, Cryptography in an Algebraic Alphabet, The American Mathematical Monthly, vol.

36, n. 6 (1929). p. 306-312.

Cibergrafia

https://culturacientifica.com/2017/01/11/criptografia-matrices-cifrado-hill/

https://es.wikipedia.org/wiki/Cifrado_Hill

https://www.textoscientificos.com/criptografia/hill

También podría gustarte

- Ptdi Tipuani 2021 - 2025Documento198 páginasPtdi Tipuani 2021 - 2025Carmen Rosa Quispe QuispeAún no hay calificaciones

- Trabajo Colaborativo de Fluidos y TermodinámicaDocumento14 páginasTrabajo Colaborativo de Fluidos y Termodinámicamarien50% (2)

- U1 Examen Álgebra MatricialDocumento3 páginasU1 Examen Álgebra MatricialMILESSA ENITH AMAYA PRADA67% (3)

- Apuntes 2-01Documento157 páginasApuntes 2-01David Paz100% (2)

- Metodo de HillDocumento4 páginasMetodo de Hilleduard caicedoAún no hay calificaciones

- Punto 1 Algebra Lineal - Trabajo ColaborativoDocumento3 páginasPunto 1 Algebra Lineal - Trabajo ColaborativoPaulo LealAún no hay calificaciones

- CriptometriaDocumento17 páginasCriptometriaNataly LópezAún no hay calificaciones

- CriptografiaDocumento16 páginasCriptografiaLeonardo Martínez BarahonaAún no hay calificaciones

- Criptografía Con Matrices HILLDocumento10 páginasCriptografía Con Matrices HILLSebastián GonzalezAún no hay calificaciones

- Hill Criptografía Con MatricesDocumento16 páginasHill Criptografía Con Matricesanon_448126992Aún no hay calificaciones

- El Álgebra Es La Rama de Las Matemáticas Que Estudia Las EstructurasDocumento3 páginasEl Álgebra Es La Rama de Las Matemáticas Que Estudia Las EstructurasKaren Esther Fonseca CarreñoAún no hay calificaciones

- NeniDocumento4 páginasNeniJuan RodriguezAún no hay calificaciones

- Guia de Numeros Racionales e IrracionalesDocumento5 páginasGuia de Numeros Racionales e IrracionalesDaniel Ortega100% (1)

- ACTIVIDAD 1 Algebra LinealDocumento4 páginasACTIVIDAD 1 Algebra LinealKV HerreraAún no hay calificaciones

- CÁLCULO Adams EssexDocumento112 páginasCÁLCULO Adams Essexjose moronborjas100% (1)

- Preliminares Al Calculo1Documento27 páginasPreliminares Al Calculo1Luis SullcaAún no hay calificaciones

- Actividad 1 y 2 ALGEBRADocumento13 páginasActividad 1 y 2 ALGEBRAGiovany CuellarAún no hay calificaciones

- Actividad ProfunDocumento14 páginasActividad ProfunWilo GomezAún no hay calificaciones

- Matematicas Sistemas de Numeracion PDFDocumento32 páginasMatematicas Sistemas de Numeracion PDFKazador De Almas PerdidasAún no hay calificaciones

- Solucion Actividad 1Documento8 páginasSolucion Actividad 1Paola Andrea Galeano MartinezAún no hay calificaciones

- Tema 1 2021Documento49 páginasTema 1 2021Brian PintoAún no hay calificaciones

- Suma o AdiciónDocumento7 páginasSuma o AdiciónWill-antony GamrockAún no hay calificaciones

- Trabajo de Algebra Primera Entrega 2021Documento4 páginasTrabajo de Algebra Primera Entrega 2021jessica henao barbosaAún no hay calificaciones

- EnterosDocumento5 páginasEnterosVanessaAún no hay calificaciones

- Numeros EnterosDocumento10 páginasNumeros EnterosIris CordobaAún no hay calificaciones

- Desigualdades Valor AbsolutoDocumento7 páginasDesigualdades Valor AbsolutoPedro ChalanAún no hay calificaciones

- Suma de Números DecimalesDocumento2 páginasSuma de Números DecimalesMaria Fabiola MorenoAún no hay calificaciones

- Aritmetica ModularDocumento10 páginasAritmetica ModularCarol Gissel FloresAún no hay calificaciones

- Investigacion Numeros Complejos.Documento11 páginasInvestigacion Numeros Complejos.Yeyo K9Aún no hay calificaciones

- Juegos LógicosDocumento9 páginasJuegos LógicosDonalDragonRexAún no hay calificaciones

- Los Números RealesDocumento3 páginasLos Números RealesMarcelo Quispe DávilaAún no hay calificaciones

- Expreciones AlgebraicasDocumento24 páginasExpreciones Algebraicastrokelesymoldes100% (1)

- Primera Guia 05 10 2021Documento6 páginasPrimera Guia 05 10 2021carolaAún no hay calificaciones

- Solución de Ecuaciones Lineales SimultáneasDocumento18 páginasSolución de Ecuaciones Lineales SimultáneasCésar AvanciniAún no hay calificaciones

- Clasificacion de Los NumerosDocumento13 páginasClasificacion de Los NumerosARLETTE GUADALUPE LUNA P�REZAún no hay calificaciones

- Final Matemática IIIDocumento17 páginasFinal Matemática IIImomar.12.en.23Aún no hay calificaciones

- Sistemas de NumeracionDocumento5 páginasSistemas de Numeracionjosemanuelrojas0404Aún no hay calificaciones

- Av MateDocumento175 páginasAv MateADiana ZSAún no hay calificaciones

- Ley de Los Signos en La Suma, RestaDocumento4 páginasLey de Los Signos en La Suma, RestaRicardo RodriguezAún no hay calificaciones

- La Recta NumericaDocumento15 páginasLa Recta NumericaRuben Erato100% (1)

- MatemáticasDocumento2 páginasMatemáticasLuis Alberto Cuenta de EstudioAún no hay calificaciones

- Interval OsDocumento23 páginasInterval OsJhon VillegasAún no hay calificaciones

- Material de Estudio Matematica 2020Documento87 páginasMaterial de Estudio Matematica 2020Facundo Gómez MorillazAún no hay calificaciones

- Numeros Enteros para El ViernesDocumento63 páginasNumeros Enteros para El ViernesAnderson PeñaAún no hay calificaciones

- Mat 1 CuadernilloDocumento57 páginasMat 1 CuadernilloNatalia CaceresAún no hay calificaciones

- Guia Teorica 11 Conjuntos de Los Numeros Enteros y RacionalesDocumento20 páginasGuia Teorica 11 Conjuntos de Los Numeros Enteros y RacionalesMariabelizabethAún no hay calificaciones

- Ley de Los SignosDocumento4 páginasLey de Los SignosAriano76Aún no hay calificaciones

- Trabajo Final Matematica Basica IIDocumento20 páginasTrabajo Final Matematica Basica IIElieser Estefan Mejia Guillandeaux80% (5)

- ARITMÉTICADocumento24 páginasARITMÉTICAAngel TinocoAún no hay calificaciones

- Signos de RelaciónDocumento16 páginasSignos de RelaciónJack Ar Martinez MontAún no hay calificaciones

- Tema 0. Números Enteros y Divisibilidad.Documento7 páginasTema 0. Números Enteros y Divisibilidad.fvd71Aún no hay calificaciones

- Algebra Numeros RealesDocumento44 páginasAlgebra Numeros RealesSantiago F. MoralesAún no hay calificaciones

- Capitulo 1 Variable Compleja - Serie Schaum - Murray SpiegelDocumento28 páginasCapitulo 1 Variable Compleja - Serie Schaum - Murray SpiegelGiovanny GongoraAún no hay calificaciones

- Tema 0 - Conceptos PreliminaresDocumento10 páginasTema 0 - Conceptos PreliminaressantinaAún no hay calificaciones

- Consulta Coma Flotante Little EndianDocumento6 páginasConsulta Coma Flotante Little Endianandres12341Aún no hay calificaciones

- Matemáticas (Lectura y Material Apoyo) - 1-71Documento71 páginasMatemáticas (Lectura y Material Apoyo) - 1-71Team Multifandom2005Aún no hay calificaciones

- Tigo Factura 58124350 1615908555825Documento1 páginaTigo Factura 58124350 1615908555825marienAún no hay calificaciones

- Simulacion Parcial Semana 4Documento10 páginasSimulacion Parcial Semana 4marienAún no hay calificaciones

- Docsity Examen Gerencia de Produccion 4Documento16 páginasDocsity Examen Gerencia de Produccion 4marienAún no hay calificaciones

- BCBT36026870Documento2 páginasBCBT36026870marienAún no hay calificaciones

- ExmDocumento6 páginasExmmarienAún no hay calificaciones

- SIMULACIONDocumento20 páginasSIMULACIONmarienAún no hay calificaciones

- Evaluacion 1Documento5 páginasEvaluacion 1marienAún no hay calificaciones

- Examen ProduccionDocumento7 páginasExamen ProduccionmarienAún no hay calificaciones

- Parcial Estadistica Con RetroalimentacionDocumento40 páginasParcial Estadistica Con RetroalimentacionmarienAún no hay calificaciones

- Preguntas CalculoDocumento5 páginasPreguntas CalculomarienAún no hay calificaciones

- Plan 5.19Documento2 páginasPlan 5.19marienAún no hay calificaciones

- Trabajo Colaborativo Semana 7 CalculoDocumento9 páginasTrabajo Colaborativo Semana 7 CalculomarienAún no hay calificaciones

- Análisis Estructural de Marcos Planos Ortogonales en ExcelDocumento62 páginasAnálisis Estructural de Marcos Planos Ortogonales en ExcelalexsdiazAún no hay calificaciones

- Matematicas Zoom EdelvivesDocumento25 páginasMatematicas Zoom EdelvivesWertty Wasd0% (1)

- Actividad1 Algebra LinealDocumento8 páginasActividad1 Algebra Linealedgar jafet murillo silvaAún no hay calificaciones

- CPmatrices 2005-1Documento4 páginasCPmatrices 2005-1JhonatanAún no hay calificaciones

- Algebra Lineal ROSARIO URIBE MARQUEZDocumento9 páginasAlgebra Lineal ROSARIO URIBE MARQUEZPierina NorabuenaAún no hay calificaciones

- Estabilidad PDFDocumento24 páginasEstabilidad PDFMILTON CABRERAAún no hay calificaciones

- Practica - Ejercicios Func Avanzad - T1Documento47 páginasPractica - Ejercicios Func Avanzad - T1RUTH ELIBERTA BENITES DIAZAún no hay calificaciones

- Tema 1 MatricesDocumento20 páginasTema 1 MatricesJosé Ramón Padrón ÁlvarezAún no hay calificaciones

- Capítulo 2 - Matrices PDFDocumento48 páginasCapítulo 2 - Matrices PDFGabriel GómezAún no hay calificaciones

- Arreglos Unidimensionales NuméricosDocumento13 páginasArreglos Unidimensionales NuméricosHumberto MartínezAún no hay calificaciones

- Jacobi - G-SDocumento50 páginasJacobi - G-Sjulio daniel jaime garciaAún no hay calificaciones

- Sustentación Trabajo Colaborativo - CB - PRIMER BLOQUE-ALGEBRA LINEAL - (GRUPO3)Documento5 páginasSustentación Trabajo Colaborativo - CB - PRIMER BLOQUE-ALGEBRA LINEAL - (GRUPO3)Jhonnier Castro SalasAún no hay calificaciones

- Monografia Cadenas de MarkovDocumento31 páginasMonografia Cadenas de MarkovJansel TFAún no hay calificaciones

- El Proceso de Chancado: Intercade Consultancy & TrainingDocumento35 páginasEl Proceso de Chancado: Intercade Consultancy & TrainingJuan LeonardoAún no hay calificaciones

- Comandos en GeoGebraDocumento44 páginasComandos en GeoGebramarcelinoAún no hay calificaciones

- Pulliti Carrasco Yelinna Beatriz PDFDocumento77 páginasPulliti Carrasco Yelinna Beatriz PDFEngelsrRuizAún no hay calificaciones

- Trabajo de Ruta Mas CortaKJKDocumento20 páginasTrabajo de Ruta Mas CortaKJKyormaybe2100% (1)

- Bases Xiv Coremat 2022Documento20 páginasBases Xiv Coremat 2022elisabeth apaza cruzAún no hay calificaciones

- Software de Sistema de EcuacionesDocumento16 páginasSoftware de Sistema de EcuacionesNicolas LeónAún no hay calificaciones

- Sucesiones y Series de MatricesDocumento24 páginasSucesiones y Series de MatricesPaula Cutipa100% (1)

- Tarea Semana 6Documento8 páginasTarea Semana 6yasAún no hay calificaciones

- Conversión de Coordenadas UTM Con El Modelo de 10 Parámetros - El Blog de José Guerrero PDFDocumento5 páginasConversión de Coordenadas UTM Con El Modelo de 10 Parámetros - El Blog de José Guerrero PDFYerzydDavidAlconBustosAún no hay calificaciones

- 1.1 Matemática IDocumento4 páginas1.1 Matemática IAna Martinez OchochoqueAún no hay calificaciones

- Cuaderno de Ejercicios 2024-1Documento92 páginasCuaderno de Ejercicios 2024-1156bjovannyrangelAún no hay calificaciones

- Investigacion DocumentalDocumento12 páginasInvestigacion Documentalnoobmaster69Aún no hay calificaciones

- Matriz RMGDocumento7 páginasMatriz RMGkarlozmiguelAún no hay calificaciones

- Simulacro ParcialDocumento2 páginasSimulacro ParcialLaura MoraAún no hay calificaciones