Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Internet PDF

Cargado por

Piero AbelTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Internet PDF

Cargado por

Piero AbelCopyright:

Formatos disponibles

Pág.

: 1

1. Internet

Internet es un conjunto descentralizado de redes de comunicación interconectadas que utilizan la

familia de protocolos TCP/IP, garantizando que las redes físicas heterogéneas que la componen

funcionen como una red lógica única, de alcance mundial. Sus orígenes se remontan a 1969,

cuando se estableció la primera conexión de computadoras, conocida como ARPANET, entre tres

universidades en California y una en Utah, Estados Unidos.

Uno de los servicios que más éxito ha tenido en

Internet ha sido la World Wide Web (WWW, o "la

Web"), hasta tal punto que es habitual la confusión

entre ambos términos. La WWW es un conjunto de

protocolos que permite, de forma sencilla, la consulta

remota de archivos de hipertexto. Ésta fue un

desarrollo posterior (1990) y utiliza Internet como

medio de transmisión.

Existen, por tanto, muchos otros servicios y protocolos

en Internet, aparte de la Web: el envío de correo

electrónico (SMTP), la transmisión de archivos (FTP y P2P), las conversaciones en línea (IRC), la

mensajería instantánea y presencia, la transmisión de contenido y comunicación multimedia -

telefonía (VoIP), televisión (IPTV)-, los boletines electrónicos (NNTP), el acceso remoto a otros

dispositivos (SSH y Telnet) o los juegos en línea.

Internet y sociedad

Internet tiene un impacto profundo en el mundo laboral, el ocio y el conocimiento a nivel mundial.

Gracias a la web, millones de personas tienen acceso fácil e inmediato a una cantidad extensa y

diversa de información en línea. Un ejemplo de esto es el desarrollo y la distribución de

colaboración del software de Free/Libre/Open-Source (FLOSS) por ejemplo GNU, Linux, Mozilla y

OpenOffice.org.

Comparado a las enciclopedias y a las bibliotecas tradicionales, la web ha permitido una

descentralización repentina y extrema de la información y de los datos. Algunas compañías e

individuos han adoptado el uso de los weblogs, que se utilizan en gran parte como diarios

actualizables. Algunas organizaciones comerciales animan a su personal para incorporar sus áreas

de especialización en sus sitios, con la esperanza de que impresionen a los visitantes con

conocimiento experto e información libre.

Internet ha llegado a gran parte de los hogares y de las empresas de los países ricos. En este

aspecto se ha abierto una brecha digital con los países pobres, en los cuales la penetración de

Internet y las nuevas tecnologías es muy limitada para las personas.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 2

No obstante, en el transcurso del tiempo se ha venido extendiendo el acceso a Internet en casi

todas las regiones del mundo, de modo que es relativamente sencillo encontrar por lo menos 2

computadoras conectadas en regiones remotas.

Desde una perspectiva cultural del conocimiento, Internet ha sido una ventaja y una

responsabilidad. Para la gente que está interesada en otras culturas, la red de redes proporciona

una cantidad significativa de información y de una interactividad que sería inasequible de otra

manera.

Internet entró como una herramienta de globalización, poniendo fin al aislamiento de culturas.

Debido a su rápida masificación e incorporación en la vida del ser humano, el espacio virtual es

actualizado constantemente de información, fidedigna o irrelevante.

Ocio

Muchos utilizan Internet para descargar música, películas y otros trabajos. Hay fuentes que cobran

por su uso y otras gratuitas, usando los servidores centralizados y distribuidos, las tecnologías de

P2P. Otros utilizan la red para tener acceso a las noticias y el estado del tiempo.

La mensajería instantánea o chat y el correo electrónico son algunos de los servicios de uso más

extendido. En muchas ocasiones los proveedores de dichos servicios brindan a sus afiliados

servicios adicionales como la creación de espacios y perfiles públicos en donde los internautas

tienen la posibilidad de colocar en la red fotografías y comentarios personales. Se especula

actualmente si tales sistemas de comunicación fomentan o restringen el contacto de persona a

persona entre los seres humanos.

En tiempos más recientes han cobrado auge portales como YouTube o Facebook, en donde los

usuarios pueden tener acceso a una gran variedad de videos sobre prácticamente cualquier tema.

La pornografía representa buena parte del tráfico en Internet, siendo a menudo un aspecto

controvertido de la red por las implicaciones morales que le acompañan. Proporciona a menudo

una fuente significativa del rédito de publicidad para otros sitios. Muchos gobiernos han

procurado sin éxito poner restricciones en el uso de ambas industrias en Internet.

El sistema multijugador constituye también buena parte del ocio en Internet.

Internet y su evolución

Inicialmente Internet tenía un objetivo claro. Se navegaba en Internet para algo muy concreto:

búsquedas de información, generalmente. Ahora quizás también, pero sin duda alguna hoy es más

probable perderse en la red, debido al inmenso abanico de posibilidades que brinda. Hoy en día, la

sensación que produce Internet es un ruido, una serie de interferencias, una explosión de ideas

distintas, de personas diferentes, de pensamientos distintos de tantas posibilidades que, en

ocasiones, puede resultar excesivo. El crecimiento o más bien la incorporación de tantas personas

a la red hace que las calles de lo que en principio era una pequeña ciudad llamada Internet se

conviertan en todo un planeta extremadamente conectado entre sí entre todos sus miembros. El

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 3

hecho de que Internet haya aumentado tanto implica una mayor cantidad de relaciones virtuales

entre personas. es posible concluir que cuando una persona tenga una necesidad de conocimiento

no escrito en libros, puede recurrir a una fuente más acorde a su necesidad. Como ahora esta

fuente es posible en Internet. Como toda gran revolución, Internet augura una nueva era de

diferentes métodos de resolución de problemas creados a partir de soluciones anteriores. Algunos

sienten que Internet produce la sensación que todos han sentido sin duda alguna vez; produce la

esperanza que es necesaria cuando se quiere conseguir algo. Es un despertar de intenciones que

jamás antes la tecnología había logrado en la población mundial. Para algunos usuarios Internet

genera una sensación de cercanía, empatía, comprensión y, a la vez, de confusión, discusión, lucha

y conflictos que los mismos usuarios consideran la vida misma.

Preponderancia como fuente de información

En 2009, un estudio realizado en Estados Unidos indicó que un 56% de los 3.030 adultos

estadounidenses entrevistados en una encuesta online manifestó que si tuviera que escoger una

sola fuente de información, elegiría Internet, mientras que un 21% preferiría la televisión y tanto

los periódicos como la radio sería la opción de un 10% de los encuestados. Dicho estudio posiciona

a los medios digitales en una posición privilegiada en cuanto a la búsqueda de información y

refleja un aumento de la credibilidad en dichos medios.36 37

Trabajo

Con la aparición de Internet y de las conexiones

de alta velocidad disponibles al público,

Internet ha alterado de manera significativa la

manera de trabajar de algunas personas al

poder hacerlo desde sus respectivos hogares.

Internet ha permitido a estas personas mayor

flexibilidad en términos de horarios y de

localización, contrariamente a la jornada

laboral tradicional, que suele ocupar la mañana

y parte de la tarde, en la cual los empleados se

desplazan al lugar de trabajo.

Un experto contable asentado en un país puede revisar los libros de una compañía en otro país, en

un servidor situado en un tercer país que sea mantenido remotamente por los especialistas en un

cuarto.

Internet y sobre todo los blogs han dado a los trabajadores un foro en el cual expresar sus

opiniones sobre sus empleos, jefes y compañeros, creando una cantidad masiva de información y

de datos sobre el trabajo que está siendo recogido actualmente por el colegio de abogados de

Harvard.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 4

Internet ha impulsado el fenómeno de la Globalización y junto con la llamada desmaterialización

de la economía ha dado lugar al nacimiento de una Nueva Economía caracterizada por la

utilización de la red en todos los procesos de incremento de valor de la empresa

2. Ventajas y desventajas del internet

La evolución y el acceso al internet en estos últimos tiempos ha crecido enormemente y hoy hay

mucha gente, especialmente las nuevas generaciones ya nacieron con esto, por lo que dentro de

un tiempo ya el internet será algo intrínseco en nuestras vidas, y su crecimiento no lo podremos

detener.

Ahora bien, similar a la dependencia del

teléfono celular, el internet ha hecho que

muchas cosas se mejoren, haciendo

procesos más eficientes, busquedas de

información mucho más sencilla,

comunicación a distancia a tiempo real, y

especialmente que ha economizado

mucho los costos de los envíos de

mensajes que anteriormente solo se

daba por correspondencia.

Pero también ha traído muchas cosas

malas, como toda tecnología lo hace, y es

hacer que las personas sean mucho más

cómodas, trabajen menos, y accesibles a otro tipo de información desagradable.

Por lo que vale la pena listar algunas ventajas y desventajas del internet en estos últimos tiempos:

Ventajas

Hace la comunicación mucho más sencilla.

Es posible conocer e interactuar con muchas personas de todas partes del mundo.

La búsqueda de información se vuelve mucho más sencilla, sin tener que ir forzadamente a

las bibliotecas tradicionales.

Es posible encontrar muchos puntos de vista diferentes sobre alguna noticia.

Es posible la creación y descarga de software libre, por sus herramientas colaborativas.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 5

La computadora se actualiza periódicamente más fácil que si no tuviéramos internet.

Es posible encontrar soporte técnico de toda clase sobre alguna herramienta o proceso.

El seguimiento de la información a tiempo real es posible a través del Internet.

Es posible comprar fácilmente a otras tiendas de otros p

Y es posible compartir muchas cosas personales o conocimientos que a otro le puede

servir, y de esa manera, se vuelve bien provechoso.

Desventajas

Así como es de fácil encontrar información buena, es posible encontrar de la misma forma

información mala, desagradable (pornografía, violencia explícita, terrorismo) que puede

afectar especialmente a los menores.

Te genera una gran dependencia o vicio del internet, descuidándote de muchas cosas

personales o laborales.

Hace que los estudiantes se esfuercen menos en hacer sus tareas, debido a la mala

práctica del copy/paste.

El principal puente de la piratería es el internet.

Distrae a los empleados en su trabajo.

Dependencia de procesos. Si hay un corte de internet, hay muchos procesos que se

quedan varados por esa dependencia.

Dependencia de energía eléctrica. Si hay un corte de energía en la casa, adiós internet (no

es el caso de la telefonía convencional).

Hace que nazcan otros males tales como el spam, el malware, la proliferación de los virus,

el phising, etc.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 6

3. Buscadores

Un motor de búsqueda, también conocido como buscador, es un sistema informático que busca

archivos almacenados en servidores web gracias a su «spider» (o Web crawler). Un ejemplo son

los buscadores de Internet (algunos buscan únicamente en la web, pero otros lo hacen además en

noticias, servicios como Gopher, FTP, etc.) cuando se

pide información sobre algún tema. Las búsquedas

se hacen con palabras clave o con árboles

jerárquicos por temas; el resultado de la búsqueda

es un listado de direcciones web en los que se

mencionan temas relacionados con las palabras

clave buscadas.

Como operan en forma automática, los motores de

búsqueda contienen generalmente más información

que los directorios. Sin embargo, estos últimos

también han de construirse a partir de búsquedas (no automatizadas) o bien a partir de avisos

dados por los creadores de páginas (lo cual puede ser muy limitante). Los buenos directorios

combinan ambos sistemas. Hoy en día Internet se ha convertido en una herramienta, para la

búsqueda de información, rápida, para ello han surgido los buscadores que son un motor de

búsqueda que nos facilita encontrar información rápida de cualquier tema de interés, en cualquier

área de las ciencias, y de cualquier parte del mundo.

¿Cómo buscar?

Buscar es moverse para encontrar. Aquí hablaremos de los elementos que hay en juego y de la

habilidad para obtener buenos resultados.

Buscar en Internet nunca fue fácil. Sin embargo, tenemos herramientas de búsqueda que nos

ayudarán a encontrar lo que deseamos si aprendemos su manejo.

Existen múltiples métodos de búsquedas, clasificaciones de la información por temas o categorías ,

sistemas automáticos, gráficos y por tipo de recurso. Aquí veremos sólo los conceptos más

generales y trataremos con más profundidad los buscadores automáticos por ser más universales

y versátiles.

Los enlaces con * indican que esta en castellano.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 7

Yahoo

Olé *

Ozú *

El Índice *

Fantastico *

ELCANO *

Después use un buscador automático para obtener infomación más específica.

¡ Alta Vista en castellano !. ¿ Cómo ?.

HotBot

Dónde ? *

Metacrawler

Lycos

El inspector de Telepolis *

Savvy Search *

B.I.W.E. *

Para buscar personas pruebe en Whowhere *

Demasiados resultados

Sea más específico en la descripción del tema.

Usar más palabras claves y relacionarlas con el AND lógico.

Exigir la presencia de las palabras más relevantes.

Eliminar posibles palabras parecidas sin interés, mediante el NOT lógico

Usar frases en vez de palabras sueltas si es posible.

Restringuir la búsqueda a campos concretos. Por ejemplo:

o Título (title)

o Url

o enlace (link)

o Anfitrión (host)

Ponga en mayúsculas la primera letra de los nombres propios y use acentos.

Escríbala en castellano o cualquier otro idioma que no sea el inglés.

Si desea darle mayor consideración a cierta palabra, simplemente repítala.

Sin resultados o demasiado pocos

Quitar palabras claves dejando sólo las más relevantes.

Cambiar el AND por el OR lógico.

Compruebe su ortografía. Sobre todo si deberían haber mas resultados de los

conseguidos.

Use sinónimos y variantes.

Cambie o incluya el otro número. Por ejemplo: libro a libros ; lápices a lápiz.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 8

Ponga todas las palabras en minúsculas.

Use buscadores mas universales y use el inglés.

Es posible no haya mucha información sobre su tema.

Resultados demasiado lentos

Elimine las palabras comunes o frecuentes. No utilice palabras de pocas sílabas como los

artículos pues no facilitarán la búsqueda y la prolongarán innecesariamente.

No use muchas palabras. Elimine las superfluas.

Cambie de buscador, quizás esté sobrecargado o realice la búsqueda en otro momento.

4. Operadores

Para obtener los resultados deseados el buscador deberá permitir el ajuste en la búsqueda para

ampliarla, reducirla o dirigirla según la observación de los resultados o de nuestras previsiones

iniciales. Existen diversas clases operadores que lo facilitan:

Operadores lógicos

Los operadores lógicos o booleanos nos faciltan este objetivo. Para los ejemplos siguientes

usaremos dos conjuntos de elementos los estudiantes y loseuropeos que representaremos

gráficamente con dos círculos.

1. Y lógico ( AND )

Es la intersección de los dos conjuntos de búsqueda. Apareciendo en el resultado únicamente los

elementos que aparecen en los dos conjuntos. Es un operador de reducción. Ejemplo:

“estudiantes AND europeos” Es decir los estudiantes europeos.

En nuestro ejemplo:

o Sólo nos devolverá las páginas que contengan ambos elementos.

o No nos devolverá las páginas que sólo contengan uno de los dos o ninguno.

o También podemos usar & en vez de AND.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 9

2. NO lógico ( NOT )

Excluye los elementos los elementos de uno de los dos conjuntos de la búsqueda. Apareciendo en

la búsqueda únicamente los elementos que no aparecen en el conjunto indicado. Es un operador

de reducción. Ejemplo:

“estudiantes AND NOT europeos”. Es decir los estudiantes que no sean europeos.

En nuestro ejemplo:

o Sólo nos devolverá las páginas que contengan el primer elemento y no el segundo.

o No nos devolverá las páginas en las que figure la palabra europeo.

o También podemos usar “!” en vez de NOT.

3. O lógico ( OR )

Unión de los elementos de los dos conjuntos de la búsqueda. Apareciendo en la búsqueda todos

los elementos. Es un operador de ampliación. Ejemplo:

“estudiantes OR europeos”. Es decir los estudiantes o europeos.

En nuestro ejemplo:

o Nos devolverá las páginas que contengan algún elemento de los dos o los dos.

o No nos devolverá las páginas que no contengan ningún elemento de los dos.

o También podemos usar | en vez de OR.

o Cuando no indicamos ningún operador entre palabras los buscadores lo

interpretan como si hubiéramos colocado OR.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 10

Operadores de proximidad

Para obtener unos resultados precisos el operador de proximidad nos permite especificar la

relación entre elementos presentes de nuestra búsqueda.

1. Cerca ( NEAR )

Es la intersección de los dos conjuntos de búsqueda. Se parece al Y lógico, pero además exige que

entre ambas palabras no haya más de 10 palabras. Ejemplo:

“estudiantes NEAR europeos”

Es decir que las palabras estudiantes y europeo aparezcan relativamente juntas.

Trucos:

o Lo tiene el buscador Alta Vista en su modalidad de búsqueda avanzada.

o Es ideal para nombres y apellidos.

o Use corchetes ([ ]) para encontrar palabras juntas en InfoSeek.

2. Junto ( ADJ )

Es la intersección de los dos conjuntos de búsqueda que además están adyacentes. Se parece al Y

lógico pero además exige que entre ambas palabras no haya otra palabra. Ejemplo:

estudiantes ADJ europeos

Es decir que las palabras estudiantes y europeos aparezcan juntas.

Trucos:

No lo tiene el buscador Alta Vista pero puede usar comillas con un resultado idéntico

"estudiantes europeos"

También puede usar un guión entre las palabras que desea juntar

estudiantes-europeos

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 11

3. Frases

Es la intersección de las palabras de búsqueda que además están adyacentes y en el orden en que

se describen. Se parece al Y lógico pero además exige que la secuencia de palabras sea idéntica.

Ejemplo:

"estudiantes europeos conectados a Internet"

Es decir que la frase aparezca igual.

Trucos:

Puede usar el guión - para concatenar y obtener un resultado idéntico

estudiantes-europeos-conectados-a-Internet

Cuando buscamos un texto concreto es muy útil. Operadores de existencia 1. Presencia .

Especifica palabras que deban aparecer en el resultado. Podemos exigir la presencia de

alguna palabra clave en el documento, de tal forma que si no está presente en él no se incluirá en

la lista de resultado.

Habitualmente se añade al inicio de la palabra clave el signo más (+) .No ponga ningún espacio

entre el + y la palabra a buscar.

Por ejemplo:

+olímpico baloncesto fútbol voleibol balonmano

4. Ausencia

Podemos exigir la ausencia de alguna palabra clave en el documento, de tal forma que si está

presente en él no lo incluirá en la lista de resultado.

Habitualmente se indica añadiendo el signo menos - al inicio de la palabra clave.

Por ejemplo:

juventud -racismo

Nota: Podemos obtenerlo también a través de estos dos operadores lógicos.

juventud AND NOT racismo

Operadores de exactitud

1. Familia.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 12

Si quiere que la búsqueda localice también aquellos documentos donde las palabras tecleadas

aparezcan como partes de otras palabras. Seleccione la opción Substrings en Yahoo o ponga el

signo (*) en AltaVista o ($) en Lycos después de la palabra a buscar para hacer que se expanda. De

esta manera, una búsqueda de "educa" incluirá también en la respuesta "educador" y "educativo".

Esto es ideal si no se sabe como escribir la palabra a buscar exactamente.

2. Truncar la palabra.

Para encontrar sólo aquellas referencias que tengan la palabra exacta y no extensiones, seleccione

la opción Complete words en Yahoo y en Lycos use el punto (.) al final de una palabra en la

búsqueda para limitarla. Por ejemplo "ciudad" encontrará referencias que contengan la palabra

"ciudad" pero no así "ciudadano" ni "ciudadania".

5. Buscadores automáticos

Definición: Aquellos que a partir de cierta información entregada

en lenguaje natural o en alguna especificación puede deducir y

recuperar la información que uno está buscando. Objetivo:

Encontrar los documentos que contengan las palabras

claves introducidas. Habitualmente localiza las páginas Web que

mejor se adapten a las palabras introducidas. ¿Cómo son?

Están compuestos por tres partes:

los robots que recorren la red escrutándola.

la base de datos que es construida por los robots.

el motor de búsqueda que facilita la consulta a la base.

¿Cómo funcionan?

Al conectar con algún buscador nos encontraremos con una página que contiene un formulario

para definir nuestra búsqueda y las opciones de la misma; tras rellenarla, enviarla y esperar unos

segundos, el buscador nos devolverá una lista de lugares donde figura nuestra búsqueda. Así pues

tendremos dos áreas según el propósito:

1. Formular la búsqueda y enviarla.

2. Lista de resultados, ordenados según su semejanza con las palabras claves introducidas.

Si no conseguimos los resultados deseados, volver al inicio, pero modificando la estrategia de

búsqueda según la observación de los resultados.

Palabras claves (keywords)

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 13

Son aquellas palabras que usamos para describir los conceptos o ideas que búscamos. No son sólo

las palabras habituales, sino también cualquier secuencia de caracteres que sirva para localizar

nuestro objeto, aunque no sean pronunciables.

Estas palabras están normalmente separadas por espacios en blanco. Y no se debe

incluir signos diferentes a los alfanuméricos, a no ser que representen alguna función especial

como + - & | ! ya que la mayoría de los buscadores no los tendrán en cuenta.

Opciones :

Las opciones permiten definir el uso de tres clases de herramientas:

1. Las que proporcionan acceso fácil y correcto a los datos en bruto.

2. La que transformar los datos en información pertinente al filtrarla (ausencia de ruido) y la

organizan estructurándola.

3. Las que entregan la información al solicitante.

Seleccionar dónde se buscará:

Web

News

FTP , etc.

Tipos de búsqueda basados:

En conceptos o contexto ( encontrará sinónimos )

En palabras claves.

En algun ejemplo o páginas encontradas previamente. Retroalimentación.

Buscar las ocurrencias en determinados campos:

Título

URL

Comentario..etc

Distinguir mayúsculas y minúsculas.

Buscar ocurrencias que contengan:

Como mínimo una de las claves ( o lógico )

Todas las claves ( y lógico ).

Que no contengan ( no lógico ).

Dos claves próximas ( cerca ) .

Dos claves adyacentes.

Algunas claves como una sola cadena de caracteres( frase ) .

Considerar las palabras claves como :

Subcadenas de caracteres terminal o inicial.

Palabras enteras.

Limitar el número de ocurrencias

Seleccionar el grado de detalle en el listado de resultados:

Estandar

Compacta

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 14

Detallada

Modo de resultados:

Normal ( sin comprobar la existencia de repeticiones ).

Verificación o Comprobación

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 15

6. Virus informático

Términos

Gusano o Worm

Son programas que tratan de reproducirse a si mismo, no produciendo efectos destructivos

sino el fin de dicho programa es el de colapsar el sistema o ancho de banda, replicándose a si

mismo.

Caballo de Troya o Camaleones

Son programas que permanecen en el sistema,

no ocasionando acciones destructivas sino

todo lo contrario suele capturar datos

generalmente password enviándolos a otro

sitio, o dejar indefenso el ordenador donde se

ejecuta, abriendo agujeros en la seguridad del

sistema, con la siguiente profanación de

nuestros datos.

El caballo de troya incluye el código maligno en

el programa benigno, mientras que los camaleones crean uno nuevo programa y se añade el

código maligno.

Joke Program

Simplemente tienen un payload (imagen o sucesión de estas) y suelen destruir datos.

Bombas Lógicas o de Tiempo

Programas que se activan al producirse un acontecimiento determinado. la condición suele

ser una fecha (Bombas de Tiempo), una combinación de teclas, o un estilo técnico Bombas

Lógicas), etc... Si no se produce la condición permanece oculto al usuario.

Retro Virus

Este programa busca cualquier antivirus, localiza un bug (fallo) dentro del antivirus y

normalmente lo destruye

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 16

Virus

Son una combinación de gusanos, caballos de troya, joke programs, retros y bombas lógicas.

Suelen ser muy DESTRUCTIVOS."La vida de un virus"

Otras definiciones

Aquí tenemos otras definiciones de lo que son los virus. Por personas relacionadas del sector.

Como vemos todas las definiciones pueden ser correctas, aun así la mejor definición seria una

mezcla entre todas las aquí expuestas.

Es un segmento de código de programación

que se implanta a si mismo en un archivo

ejecutable y se multiplica sistemáticamente

de un archivo a otro.

Pequeño segmento de código ejecutable

escrito en ensamblador o lenguaje de macro,

capaz de tomar el control de la maquina o

aplicación en algún momento y auto

replicarse, alojándose en un soporte diferente al que se encontraba originalmente.

Programa que puede infectar otros programas modificándolos para incluir una versión de

si mismo.

Son programas de ordenador. Su principal cualidad es la de poder auto replicarse o auto

reproducirse. Intentan ocultar su presencia hasta el momento de su explosión y alteran el

comportamiento y rendimiento del ordenador.

Los virus son programas capaces de auto reproducirse copiándose en otro programa al

que infectan, todo ello sin conocimiento del usuario.

Los virus tienen la misión que le ha encomendado su programador, con lo que seria difícil

decir que los virus tienen una misión común. Lo único que tienen de parecido es que

deben pasar desapercibidos el máximo tiempo posible para poder cumplir su misión. Si

son detectado el usuario puede eliminar el virus y controlar el contagio.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 17

Pequeño programa cuyo objetivo es perjudicar el funcionamiento de una computadora

por medio de las instrucciones con que fue programado. Por lo general se adhiere a un

programa benigno y de allá se activa y reproduce a otros programas.

Los Virus Informáticos o Electrónicos o Computacionales son aquellos programas que se

esconden en los dispositivos de almacenamiento y si en estos se encuentran otros

programas o datos son contaminados en ese momento por aquellos. Ningún programa de

Virus puede funcionar por si sólo, requiere de otros programas para poderlos corromper.

Su otra característica es la capacidad que tienen de auto duplicación, haciendo copias

iguales de sí mismos, entrando furtivamente y provocando anomalías en las computadoras

al desarrollar su función destructora. Se les ha dado el nombre de Virus por la analogía que

tiene su comportamiento con el de los Virus Biológicos.

Un Virus Informático no es mas que un programa parásito auto reproductor, generalmente

de efectos destructivos, que necesita de otros programas para su reproducción. Su

nombre es totalmente correcto, ya que su funcionamiento es similar al de los virus

orgánicos, de 1 pasa a 2, de 2 a 4, de 4 a 8 y así hasta llegar a la epidemia. Al contrario que

los Virus orgánicos, los Virus Informáticos no sufren mutaciones en su comportamiento

por si solos, aunque si pueden cambiar su código en cada infección, sin alterar su

funcionamiento, para evitar su fácil detección. A estos virus, debido a su técnica de

ocultación, se les denomina Virus Polimórficos y cambian según un código de Encriptación

variable.

Un virus informático es simplemente un programa, al igual que los utilizados en un

ordenador, como WordPerfect, Lotus, o Windows. La gran diferencia es que los programas

mencionados son invocados explícitamente por el usuario, para ejecutar una tarea como

escribir una carta o efectuar cálculos, mientras que los virus se ejecutan solos, sin pedirle

permiso al usuario. Su propósito no es ayudar al usuario en la resolución de una tarea.

Un Virus es un programa que en poco más de uno o dos Kbytes consiguen realizar acciones

inimaginables; desde mostrar diversos mensajes o gráficos en pantalla hasta formatear el

disco duro o hacernos perder todos los datos en él guardados.

Un virus de computadora, por definición, es un programa -o código- que se replica

añadiendo una copia de si mismo a otro archivo ejecutable. Un virus es particularmente da

debido a que, sin detección o protección antivirus, el usuario no se percata que su sistema

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 18

esta siendo invadido hasta que ve los resultados que pueden ir desde anuncios inocuos

hasta la perdida total del sistema.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 19

Macro

De acuerdo con la Internacional Security Association, los virus macro forman el 80% de todos los

virus y son los que más rápidamente han crecido en toda la historia de los ordenadores en los

últimos 5 años. A diferencia de otros tipos de virus, los virus macro no son exclusivos de ningún

sistema operativo y se diseminan fácilmente a través de archivos adjuntos de e-mail, disquetes,

bajadas de Internet, transferencia de archivos y aplicaciones compartidas.

Para ver el gráfico seleccione la opción "Descargar" del menú superior

Los virus macro son, sin embargo, aplicaciones específicas. Infectan las utilidades macro que

acompañan ciertas aplicaciones como el Microsoft Word y Excel, lo que significa que un Word

virus macro puede infectar un documento Excel y viceversa.

En cambio, los virus macro viajan entre archivos en las aplicaciones y pueden, eventualmente,

infectar miles de archivos.

Los virus macro son escritos en Visual Basic y son muy fáciles de crear. Pueden infectar diferentes

puntos de un archivo en uso, por ejemplo, cuando éste se abre, se graba, se cierra o se borra. Lo

primero que hacen es modificar la plantilla maestra (normal.dot) para ejecutar varias macros

insertadas por el virus, así cada documento que abramos o creemos, se incluirán las macros

"víricas".

Con la posibilidad de contener un virus convencional, cambiar un ejecutable o DLL e insertarlo en

el sistema.

MailBomb

Casi virus ¿o no?

Esta clase de virus todavía no esta catalogado como tal pero,

os voy a poner un ejemplo de lo que hacen, y haber que

opinarías del este tipo de programas si son o no.

Por lo general todos son iguales, escribes un texto que

quieras una dirección de e-mail (victima) introduces el

numero de copias y ya esta.

El programa crea tantos mensajes como el número de copias

indicado antes, seguidamente empezara a enviar mensajes

hasta saturar el correo de la victima.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 20

Mirc

No se considera virus tal cual, pero son idénticos y tienen muchas características comunes. Son la

nueva generación de infección, aprovechan las ventajas proporcionadas por la Red y de los

millones de usuarios conectados a cualquier IRC a través del Mirc. Consiste en un script para el

cliente de IRC Mirc. Cuando se accede a un canal de IRC, recibe por DCC un archivo llamado

"script.ini". Por defecto, el subdirectorio donde se descargan los archivos es el mismo donde esta

instalado el programa, esto causa que el "script.ini" original se sobrescrito por el "script.ini"

maligno.

Bueno después de lo dicho nos preguntaremos ¿y para en que nos afecta a nosotros? Pues muy

fácil, los autores pueden desconectarte del IRC o acceder a información privada,(archivo de claves

o el "etc/passwd" de Linux).

Multi-Partes

Los virus multi-parte pueden infectar tanto el sector de arranque

como los archivos ejecutables, suelen ser una combinación de

todos los tipos existentes de virus, su poder de destrucción es

muy superior a los demás y de alto riesgo para nuestros datos, su

tamaño es mas grande a cambio de tener muchas mas opciones

de propagarse e infección de cualquier sistema.

Sector de Arranque

Este tipo de virus infecta el sector de arranque de un disquete y se esparce en el disco duro del

usuario, el cual también puede infectar el sector de arranque del disco duro (MBR). Una vez que el

MBR o sector de arranque esté infectado, el virus intenta infectar cada disquete que se inserte en

el sistema ,ya sea una CD-R, una unidad ZIP o cualquier sistema de almacenamiento de datos.

Los virus de arranque trabajan de la siguiente manera: se ocultan en el primer sector de un disco y

se cargan en la memoria antes de que los archivos del sistema se carguen. Esto les permite tomar

total control de las interrupciones del DOS y así, pueden diseminarse y causar daño.

Estos virus, generalmente reemplazan los contenidos del MBR o sector de arranque con su propio

contenido y mueven el sector a otra área en el disco. La erradicación de un virus de arranque

puede hacerse inicializando la máquina desde un disquete sin infectar, o encontrando el sector de

arranque original y reemplazándolo en el lugar correcto del disco.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 21

VBS

Debido al auge de Internet los creadores de virus han encontrado una forma de propagación

masiva y espectacular de sus creaciones a través mensajes de correo electrónico, que contienen

archivos Visual Basic Scripts, anexados, los cuales tienen la extensión .VBS

El antiguo D.O.S. empleaba archivos .BAT (Batch), que eran un conjunto de instrucciones o

comandos en lotes. Con el advenimiento de Windows 95/98/NT/Me/2000/XP, este tipo de

archivos dejó de ser empleado y fue reemplazado por los

Visual Basic Scripts.

Un Visual Basic Script es un conjunto de instrucciones

lógicas, ordenadas secuencialmente para realizar una

determinada acción al iniciar un sistema operativo, al

hacer un Login en un Servidor de Red, o al ejecutar una

aplicación, almacenadas bajo un nombre de archivo y

extensión adecuada.

Los Scripts pueden ser interpretados y ejecutados por el

Sistema Operativo Windows, Novell, etc. o por una

aplicación mIRC, pIRC, AutoCad, etc.

Los virus pueden ser desarrollados en cualquier lenguaje y tener determinados objetivos de daño y

algunos simplemente usan las instrucciones Visual Basic Scripts, como medios de propagación.

Asimismo, un VBS puede contener instrucciones que afecten a los sistemas. También es posible

editar instrucciones en la Libreta de Notas (NotePad) y guardar el archivo con la extensión .VBS.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 22

7. REDES WIFI

Cuando hablamos de WI-FI nos referimos a una de las tecnologías de comunicación inalámbrica

más utilizada hoy en día. Gracias a la capacidad de poder conectarse al servicio de Internet sin

utilizar algún tipo de cable o medio físico, permitiéndole al usuario navegar en diferentes lugares

WI-FI es una abreviatura de Wireless Fidelity, también llamada WLAN (wireless lan, red

inalámbrica) o estándar IEEE 802.11.

La versatilidad de las comunicaciones inalámbricas estas tomando cada ves mas auge en la vida de

los diferentes usuarios, por ello la necesidad de

desprenderse de todo tipo de conexión física que no

le permita la libertad de movimiento en su entorno,

este tipo de conexión nos brinda un posibilidad de

desplazarnos en diferentes lugares dentro del rango

de irradiación en el cual estamos conectados con las

mismas características de una red cableada, la

macificacion de nuevas tecnologías portátiles como

por ejemplo los teléfonos móviles, las agendas y pc.

Obligan a los fabricantes a generar ambientes

móviles, gracias a dichos ambientes, han ido

evolucionando para adecuarse a las necesidades del

mercado.

El acceso a internet por medio de Wi-Fi, que en sus diferentes versiones (802.11a, b y g) puede

ofrecer desde 11 Mbit/s hasta 54 Mbit/s, y sus distintas aplicaciones, especialmente en los (hot-

spots) hoteles, aeropuertos, estaciones de servicio, centros de convenciones y comerciales,

pueblos, etc, en los que se ofrece acceso a Internet, en muchos casos, de forma gratuita.

Historia

Esta nueva tecnología surgió por la necesidad de establecer un mecanismo de conexión

inalámbrica que fuese compatible entre los distintos dispositivos.Buscando esa compatibilidad fue

que en 1999 las empresas 3com, Airones, Intersil, Lucent Technologies, Nokia y Symbol

Technologies se reunieron para crear la Wireless Ethernet Compatibility Alliance WECA,

actualmente llamada Wi-Fi Alliance. El objetivo de la misma fue designar una marca que

permitiese fomentar más fácilmente la tecnología inalámbrica y asegurar la compatibilidad de

equipos.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 23

De esta forma, en abril de 2000 WECA certifica la interoperabilidad de equipos según la norma

IEEE 802.11b, bajo la marca Wi-Fi. Esto quiere decir que el usuario tiene la garantía de que todos

los equipos que tengan el sello Wi-Fi pueden trabajar juntos sin problemas, independientemente

del fabricante de cada uno de ellos. Se puede obtener un listado completo de equipos que tienen

la certificación Wi-Fi en Alliance - Certified Products.

En el año 2002 la asociación WECA estaba formada ya por casi 150 miembros en su totalidad. La

familia de estándares 802.11 ha ido naturalmente evolucionando desde su creación, mejorando el

rango y velocidad de la transferencia de información, entre otras cosas.

La norma IEEE 802.11 fue diseñada para sustituir el equivalente a las capas físicas y MAC de la

norma 802.3 (Ethernet). Esto quiere decir que en lo único que se diferencia una red Wi-Fi de una

red Ethernet es en cómo se transmiten las tramas o paquetes de datos; el resto es idéntico. Por

tanto, una red local inalámbrica 802.11 es completamente compatible con todos los servicios de

las redes locales (LAN) de cable 802.3 (Ethernet).

El nombre Wi-Fi

Aunque se tiende a creer que el término Wi-Fi es una abreviatura de Wireless Fidelity (Fidelidad

inalámbrica), equivalente a Hi-Fi, High Fidelity, término frecuente en la grabación de sonido, la

WECA contrató a una empresa de publicidad para que le diera un nombre a su estándar, de tal

manera que fuera fácil de identificar y recordar. Phil Belanger, miembro fundador de Wi-Fi

Alliance que apoyó el nombre Wi-Fi escribió[cita requerida]:

Estándares que certifica Wi-Fi

Existen diversos tipos de Wi-Fi, basado cada uno de ellos

en un estándar IEEE 802.11 aprobado. Son los siguientes:

Los estándares IEEE 802.11b, IEEE 802.11g e IEEE 802.11n

disfrutan de una aceptación internacional debido a que la

banda de 2.4 GHz está disponible casi universalmente, con

una velocidad de hasta 11 Mbps , 54 Mbps y 300 Mbps,

respectivamente.

En la actualidad ya se maneja también el estándar IEEE

802.11a, conocido como WIFI 5, que opera en la banda de

5 GHz y que disfruta de una operatividad con canales

relativamente limpios. La banda de 5 GHz ha sido recientemente habilitada y, además, no existen

otras tecnologías (Bluetooth, microondas, ZigBee, WUSB) que la estén utilizando, por lo tanto

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 24

existen muy pocas interferencias. Su alcance es algo menor que el de los estándares que trabajan

a 2.4 GHz (aproximadamente un 10%), debido a que la frecuencia es mayor (a mayor frecuencia,

menor alcance).

Existe un primer borrador del estándar IEEE 802.11n que trabaja a 2.4 GHz y a una velocidad de

108 Mbps. Sin embargo, el estándar 802.11g es capaz de alcanzar ya transferencias a 108 Mbps,

gracias a diversas técnicas de aceleramiento. Actualmente existen ciertos dispositivos que

permiten utilizar esta tecnología, denominados Pre-N.

Existen otras tecnologías inalámbricas como Bluetooth que también funcionan a una frecuencia de

2.4 GHz, por lo que puede presentar interferencias con Wi-Fi. Debido a esto, en la versión 1.2 del

estándar Bluetooth por ejemplo se actualizó su especificación para que no existieran

interferencias con la utilización simultánea de ambas tecnologías, además se necesita tener 40.000

k de velocidad.

Seguridad y fiabilidad

Uno de los problemas a los cuales se enfrenta

actualmente la tecnología Wi-Fi es la progresiva

saturación del espectro radioeléctrico, debido a la

masificación de usuarios, esto afecta

especialmente en las conexiones de larga distancia

(mayor de 100 metros). En realidad Wi-Fi está

diseñado para conectar ordenadores a la red a

distancias reducidas, cualquier uso de mayor

alcance está expuesto a un excesivo riesgo de interferencias.

Un muy elevado porcentaje de redes son instalados sin tener en consideración la seguridad

convirtiendo así sus redes en redes abiertas (o completamente vulnerables ante el intento de

acceder a ellas por terceras personas), sin proteger la información que por ellas circulan. De

hecho, la configuración por defecto de muchos dispositivos Wi-Fi es muy insegura (routers, por

ejemplo) dado que a partir del identificador del dispositivo se puede conocer la clave de éste; y

por tanto acceder y controlar el dispositivo se puede conseguir en sólo unos segundos.

El acceso no autorizado a un dispositivo Wi-Fi es muy peligroso para el propietario por varios

motivos. El más obvio es que pueden utilizar la conexión. Pero además, accediendo al Wi-Fi se

puede monitorizar y registrar toda la información que se transmite a través de él (incluyendo

información personal, contraseñas....). La forma de hacerlo seguro es seguir algunos consejos:1

Cambios frecuentes de la contraseña de acceso, utilizando diversos caracteres, minúsculas,

mayúsculas y números.

Se debe modificar el SSID que viene predeterminado.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 25

Realizar la desactivación del broadcasting SSID y DHCP.

Configurar los dispositivos conectados con su IP (indicar específicamente qué dispositivos están

autorizados para conectarse).

Utilización de cifrado: WPA.

Existen varias alternativas para garantizar la seguridad de estas redes. Las más comunes son la

utilización de protocolos de cifrado de datos para los estándares Wi-Fi como el WEP, el WPA, o el

WPA2 que se encargan de codificar la información transmitida para proteger su confidencialidad,

proporcionados por los propios dispositivos inalámbricos. La mayoría de las formas son las

siguientes:

WEP, cifra los datos en su red de forma que sólo el destinatario deseado pueda acceder a

ellos. Los cifrados de 64 y 128 bits son dos niveles de seguridad WEP. WEP codifica los

datos mediante una “clave” de cifrado antes de enviarlo al aire. Este tipo de cifrado no

está muy recomendado debido a las grandes vulnerabilidades que presenta ya que

cualquier cracker puede conseguir sacar la clave, incluso aunque esté bien configurado y la

clave utilizada sea compleja.

WPA: presenta mejoras como generación dinámica de la clave de acceso. Las claves se

insertan como dígitos alfanuméricos.

IPSEC (túneles IP) en el caso de las VPN y el conjunto de estándares IEEE 802.1X, que

permite la autenticación y autorización de usuarios.

Filtrado de MAC, de manera que sólo se permite acceso a la red a aquellos dispositivos

autorizados. Es lo más recomendable si solo se va a usar con los mismos equipos, y si son

pocos.

Ocultación del punto de acceso: se puede ocultar el punto de acceso (Router) de manera

que sea invisible a otros usuarios.

El protocolo de seguridad llamado WPA2 (estándar 802.11i), que es una mejora relativa a

WPA. En principio es el protocolo de seguridad más seguro para Wi-Fi en este momento.

Sin embargo requieren hardware y software compatibles, ya que los antiguos no lo son.

Sin embargo, no existe ninguna alternativa totalmente fiable, ya que todas ellas son susceptibles

de ser vulneradas.

Dispositivos

Existen varios dispositivos Wi-Fi, los cuales se pueden dividir en dos grupos: Dispositivos de

Distribución o Red, entre los que destacan los routers, puntos de acceso y Repetidores; y

Dispositivos Terminales que en general son las tarjetas receptoras para conectar a la computadora

personal, ya sean internas (tarjetas PCI) o bien USB.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 26

Dispositivos de Distribución o Red:

Los puntos de acceso son dispositivos que generan un "set de servicio", que podría

definirse como una "Red Wi-Fi" a la que se pueden conectar otros dispositivos. Los puntos

de acceso permiten, en resumen, conectar dispositivos en forma inalámbrica a una red

existente. Pueden agregarse más puntos de acceso a una red para generar redes de

cobertura más amplia, o conectar antenas más grandes que amplifiquen la señal.

Los router inalámbricos son dispositivos compuestos, especialmente diseñados para redes

pequeñas (hogar o pequeña oficina). Estos dispositivos incluyen, un Router (encargado de

interconectar redes, por ejemplo, nuestra red del hogar con internet), un punto de acceso

(explicado más arriba) y generalmente un switch que permite conectar algunos equipos

vía cable. Su tarea es tomar la conexión a internet, y brindar a través de ella acceso a

todos los equipos que conectemos, sea por cable o en forma inalámbrica.

Los repetidores inalámbricos son equipos que se utilizan para extender la cobertura de

una red inalámbrica, éstos se conectan a una red existente que tiene señal más débil y

crean una señal limpia a la que se pueden conectar los equipos dentro de su alcance.

Los dispositivos terminales abarcan tres tipos mayoritarios: tarjetas PCI, tarjetas PCMCIA y tarjetas

USB:

Las tarjetas PCI para Wi-Fi se agregan (o vienen

de fábrica) a los ordenadores de sobremesa.

Hoy en día están perdiendo terreno debido a

las tarjetas USB. Dentro de este grupo también

pueden agregarse las tarjetas MiniPCI que

vienen integradas en casi cualquier

computador portátil disponible hoy en el

mercado.

Las tarjetas PCMCIA son un modelo que se

utilizó mucho en los primeros ordenadores

portátiles, aunque están cayendo en desuso, debido a la integración de tarjeta

inalámbricas internas en estos ordenadores. La mayor parte de estas tarjetas solo son

capaces de llegar hasta la tecnología B de Wi-Fi, no permitiendo por tanto disfrutar de una

velocidad de transmisión demasiado elevada

Las tarjetas USB para Wi-Fi son el tipo de tarjeta más común que existe en las tiendas y

más sencillo de conectar a un pc, ya sea de sobremesa o portátil, haciendo uso de todas

las ventajas que tiene la tecnología USB. Hoy en día puede encontrarse incluso tarjetas

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 27

USB con el estándar 802.11N (Wireless-N) que es el último estándar liberado para redes

inalámbricas.

También existen impresoras, cámaras Web y otros periféricos que funcionan con la

tecnología Wi-Fi, permitiendo un ahorro de mucho cableado en las instalaciones de redes

y especialmente, gran movilidad.

En relación con los drivers, existen directorios de "Chipsets de adaptadores Wireless"

Ventajas y desventajas

Las redes Wi-Fi poseen una serie de ventajas, entre las cuales podemos destacar:

Al ser redes inalámbricas, la comodidad que ofrecen es muy superior a las redes cableadas

porque cualquiera que tenga acceso a la red puede conectarse desde distintos puntos

dentro de un rango suficientemente amplio de espacio.

Una vez configuradas, las redes Wi-Fi permiten el acceso de múltiples ordenadores sin

ningún problema ni gasto en infraestructura, no así en la tecnología por cable.

La Wi-Fi Alliance asegura que la compatibilidad entre dispositivos con la marca Wi-Fi es

total, con lo que en cualquier parte del mundo podremos utilizar la tecnología Wi-Fi con

una compatibilidad total.

Pero como red inalámbrica, la tecnología Wi-Fi presenta los problemas intrínsecos de cualquier

tecnología inalámbrica. Algunos de ellos son:

Una de las desventajas que tiene el sistema Wi-Fi es una menor velocidad en comparación

a una conexión con cables, debido a las interferencias y pérdidas de señal que el ambiente

puede acarrear.

La desventaja fundamental de estas redes existe en el campo de la seguridad. Existen

algunos programas capaces de capturar paquetes, trabajando con su tarjeta Wi-Fi en

modo promiscuo, de forma que puedan calcular la contraseña de la red y de esta forma

acceder a ella. Las claves de tipo WEP son relativamente fáciles de conseguir con este

sistema. La alianza Wi-Fi arregló estos problemas sacando el estándar WPA y

posteriormente WPA2, basados en el grupo de trabajo 802.11i. Las redes protegidas con

WPA2 se consideran robustas dado que proporcionan muy buena seguridad. De todos

modos muchas compañías no permiten a sus empleados tener una red inalámbrica[cita

requerida]. Este problema se agrava si consideramos que no se puede controlar el área de

cobertura de una conexión, de manera que un receptor se puede conectar desde fuera de

la zona de recepción prevista (e.g. desde fuera de una oficina, desde una vivienda

colindante).

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 28

Hay que señalar que esta tecnología no es compatible con otros tipos de conexiones sin

cables como Bluetooth, GPRS, UMTS, etc.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 29

8. Correo Electrónico

Correo electrónico (correo-e, conocido también como e-mail), es un servicio de red que permite a

los usuarios enviar y recibir mensajes y archivos rápidamente (también denominados mensajes

electrónicos o cartas electrónicas) mediante sistemas de comunicación electrónicos.

Principalmente se usa este nombre para denominar al

sistema que provee este servicio en Internet, mediante el

protocolo SMTP, aunque por extensión también puede

verse aplicado a sistemas análogos que usen otras

tecnologías. Por medio de mensajes de correo electrónico

se puede enviar, no solamente texto, sino todo tipo de

documentos digitales dependiendo del sistema que se

use. Su eficiencia, conveniencia y bajo coste están

logrando que el correo electrónico desplace al correo

ordinario para muchos usos habituales.

Origen

El correo electrónico antecede a Internet, y de hecho, para que ésta pudiera ser creada, fue una

herramienta crucial. En una demostración del MIT (Massachusetts Institute of Technology) de

1961, se exhibió un sistema que permitía a varios usuarios ingresar a una IBM 7094 desde

terminales remotas, y así guardar archivos en el disco. Esto hizo posible nuevas formas de

compartir información. El correo electrónico comenzó a utilizarse en 1965 en una

supercomputadora de tiempo compartido y para 1966 se había extendido rápidamente para

utilizarse en las redes de computadoras.

En 1971, Ray Tomlinson incorporó el uso de la arroba (@). Eligió la arroba como divisor entre el

usuario y la computadora en la que se aloja la casilla de correo porque no existía la arroba en

ningún nombre ni apellido. En inglés la arroba se lee «at» (en). Así, ejemplo@máquina.com se lee

ejemplo en máquina punto com.

El nombre correo electrónico proviene de la analogía con el correo postal: ambos sirven para

enviar y recibir mensajes, y se utilizan "buzones" intermedios (servidores), en donde los mensajes

se guardan temporalmente antes de dirigirse a su destino, y antes de que el destinatario los revise.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 30

Dirección de correo

Una dirección de correo electrónico es un conjunto de palabras que identifican a una persona que

puede enviar y recibir correo. Cada dirección es única, pero no siempre pertenece a la misma

persona, por dos motivos: puede darse un robo de cuenta y el correo se da de baja, por diferentes

causas, y una segunda persona lo cree de nuevo.

Un ejemplo es persona@servicio.com, que se lee persona arroba servicio punto com. El signo @

(llamado arroba) siempre está en cada dirección de correo,

y la divide en dos partes: el nombre de usuario (a la

izquierda de la arroba; en este caso, persona), y el dominio

en el que está (lo de la derecha de la arroba; en este caso,

servicio.com). La arroba también se puede leer "en", ya

que persona@servicio.com identifica al usuario persona

que está en el servidor servicio.com (indica una relación de

pertenencia).

Una dirección de correo se reconoce fácilmente porque

siempre tiene la @, donde la @ significa "pertenece a...";

en cambio, una dirección de página web no. Por ejemplo,

mientras que http://www.servicio.com/ puede ser una página web en donde hay información

(como en un libro), persona@servicio.com es la dirección de un correo: un buzón a donde se

puede escribir.

Lo que hay a la derecha de la arroba es precisamente el nombre del proveedor que da el correo, y

por tanto es algo que el usuario no puede cambiar, pero se puede optar por tener un dominio. Por

otro lado, lo que hay a la izquierda depende normalmente de la elección del usuario, y es un

identificador cualquiera, que puede tener letras, números, y algunos signos.

Es aconsejable elegir en lo posible una dirección fácil de memorizar para así facilitar la transmisión

correcta de ésta a quien desee escribir un correo al propietario, puesto que es necesario

transmitirla de forma exacta, letra por letra. Un solo error hará que no lleguen los mensajes al

destino.

Es indiferente que las letras que integran la dirección estén escritas en mayúscula o minúscula. Por

ejemplo, persona@servicio.com es igual a Persona@Servicio.Com.

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 31

Funcionamiento

Envío

El envío de un mensaje de correo es un proceso largo y complejo. Éste es un esquema de un caso

típico:

En este ejemplo ficticio, Ana (ana@a.org) envía un correo a Bea (bea@b.com). Cada persona está

en un servidor distinto (una en a.org, otra en b.com), pero éstos se pondrán en contacto para

transferir el mensaje. Por pasos:

Ana escribe el correo en su programa cliente de correo electrónico. Al darle a Enviar, el programa

contacta con el servidor de correo usado por Ana (en este caso, smtp.a.org). Se comunica usando

un lenguaje conocido como protocolo SMTP. Le transfiere el correo, y le da la orden de enviarlo.

El servidor SMTP ve que ha de entregar un correo a alguien del dominio b.com, pero no sabe con

qué ordenador tiene que contactar. Por eso consulta a su servidor DNS (usando el protocolo DNS),

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

Pág.: 32

y le pregunta quién es el encargado de gestionar el correo del dominio b.com. Técnicamente, le

está preguntando el registro MX asociado a ese dominio.

Como respuesta a esta petición, el servidor DNS contesta con el nombre de dominio del servidor

de correo de Bea. En este caso es mx.b.com; es un ordenador gestionado por el proveedor de

Internet de Bea.

El servidor SMTP (smtp.a.org) ya puede contactar con mx.b.com y transferirle el mensaje, que

quedará guardado en este ordenador. Se usa otra vez el protocolo SMTP.

Más adelante (quizás días después), Bea aprieta el botón "Recibir nuevo correo" en su programa

cliente de correo. Esto empieza una conexión, mediante el protocolo POP3 o IMAP, al ordenador

que está guardando los correos nuevos que le han llegado. Este ordenador (pop3.b.com) es el

mismo que el del paso anterior (mx.b.com), ya que se encarga tanto de recibir correos del exterior

como de entregárselos a sus usuarios. En el esquema, Bea recibe el mensaje de Ana mediante el

protocolo POP3.

Ésta es la secuencia básica, pero pueden darse varios casos especiales:

Si ambas personas están en la misma red (una Intranet de una empresa, por ejemplo), entonces

no se pasa por Internet. También es posible que el servidor de correo de Ana y el de Bea sean el

mismo ordenador.

Ana podría tener instalado un servidor SMTP en su ordenador, de forma que el paso 1 se haría en

su mismo ordenador. De la misma forma, Bea podría tener su servidor de correo en el propio

ordenador.

Una persona puede no usar un programa de correo electrónico, sino un webmail. El proceso es

casi el mismo, pero se usan conexiones HTTP al webmail de cada usuario en vez de usar SMTP o

IMAP/POP3.

Normalmente existe más de un servidor de correo (MX) disponible, para que aunque uno falle, se

siga pudiendo recibir correo.

Si el usuario quiere puede almacenar los mensajes que envía, bien de forma automática (con la

opción correspondiente), bien sólo para los mensajes que así lo desee. Estos mensajes quedan

guardados en la carpeta "Enviados".

Separata: Técnicas avanzadas en el uso de Internet – Buscadores

También podría gustarte

- Tutankamón, último faraón de la dinastía XVIIIDocumento1 páginaTutankamón, último faraón de la dinastía XVIIIPiero AbelAún no hay calificaciones

- Bedtime StoriesDocumento1 páginaBedtime StoriesAaron Lopez BravoAún no hay calificaciones

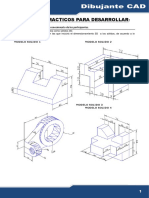

- Ejercicios CAD 3DDocumento4 páginasEjercicios CAD 3DPiero AbelAún no hay calificaciones

- Propiedades geométricas de la parábola, elipse e hipérbolaDocumento2 páginasPropiedades geométricas de la parábola, elipse e hipérbolaPiero AbelAún no hay calificaciones

- Matilde de InglaterraDocumento1 páginaMatilde de InglaterraPiero AbelAún no hay calificaciones

- Cap 8Documento45 páginasCap 8Manuel RivasAún no hay calificaciones

- Física Molecular UNACDocumento8 páginasFísica Molecular UNACPiero AbelAún no hay calificaciones

- LP - Ejercicios Parte 1 de LaboratorioDocumento1 páginaLP - Ejercicios Parte 1 de Laboratoriofredy ronaldAún no hay calificaciones

- Taller °1Documento1 páginaTaller °1Piero AbelAún no hay calificaciones

- LP - Ejercicios Parte 1 de LaboratorioDocumento1 páginaLP - Ejercicios Parte 1 de Laboratoriofredy ronaldAún no hay calificaciones

- XDDDDocumento8 páginasXDDDPiero AbelAún no hay calificaciones

- XDDocumento1 páginaXDPiero AbelAún no hay calificaciones

- ResumenDocumento1 páginaResumenPiero AbelAún no hay calificaciones

- Códigos ConvolucionalesDocumento4 páginasCódigos ConvolucionalesČ Põmã KârîmAún no hay calificaciones

- Tabla Comparativa TAIDocumento4 páginasTabla Comparativa TAIIsmaelAún no hay calificaciones

- LOGISTICA TAREA Diagrama ParetoDocumento5 páginasLOGISTICA TAREA Diagrama ParetoMikasa de ErenAún no hay calificaciones

- Aprendiendo de Las Crisis AnterioresDocumento19 páginasAprendiendo de Las Crisis Anterioresfreefirecompu3Aún no hay calificaciones

- Introduccion A Las Herramientas Informaticas para Los ContadoresDocumento69 páginasIntroduccion A Las Herramientas Informaticas para Los Contadoresluis231285Aún no hay calificaciones

- Auditoría Complejo Deportivo UNJFSCDocumento142 páginasAuditoría Complejo Deportivo UNJFSCLuis Alberto Valerio RosasAún no hay calificaciones

- Configuration Manual User Guide BOSHDocumento238 páginasConfiguration Manual User Guide BOSHHugo Americo Condori BustamanteAún no hay calificaciones

- INTELLIGENCE PARTNERS El Proceso de Ventas - IESE - CASODocumento11 páginasINTELLIGENCE PARTNERS El Proceso de Ventas - IESE - CASOEstefano RamirezAún no hay calificaciones

- IO-Link Master EtherNet IP 8 PortsDocumento4 páginasIO-Link Master EtherNet IP 8 PortscelectricAún no hay calificaciones

- Guia de 6 Informatica PDFDocumento6 páginasGuia de 6 Informatica PDFSilvana PinillaAún no hay calificaciones

- GodetDocumento23 páginasGodetJotaPunch0% (1)

- Trabajo 01 Elementos FinitosDocumento8 páginasTrabajo 01 Elementos FinitosJuan CarlosAún no hay calificaciones

- FASE 2 - Grupo - 8Documento28 páginasFASE 2 - Grupo - 8ELIANA DEL CARMEN ASSIA MADERAAún no hay calificaciones

- Desarrollo de Un Sistema de Monitoreo Web de Signos Vitales PDFDocumento196 páginasDesarrollo de Un Sistema de Monitoreo Web de Signos Vitales PDFGerardoElizaldeAún no hay calificaciones

- Cotizacion Insuagro 2Documento1 páginaCotizacion Insuagro 2Mateo RodriguezAún no hay calificaciones

- Edu CostaDocumento1 páginaEdu CostaFabio LozanoAún no hay calificaciones

- Tarea de Informatica 1Documento6 páginasTarea de Informatica 1Marlene Espejo LantiguaAún no hay calificaciones

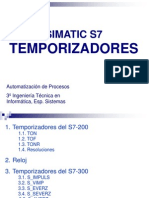

- SIMATIC TemporizadoresDocumento17 páginasSIMATIC TemporizadoresFrank Ruiz MitteennAún no hay calificaciones

- Taller 11Documento13 páginasTaller 11Lilian BonillaAún no hay calificaciones

- Asignacion#2 Axel GenaoDocumento5 páginasAsignacion#2 Axel GenaoAxel GenaoAún no hay calificaciones

- Es Ec3x33 65126Documento4 páginasEs Ec3x33 65126ROMANAún no hay calificaciones

- Componentes y Niveles de Virtualización - Eq4 PDFDocumento16 páginasComponentes y Niveles de Virtualización - Eq4 PDFFatima CortesAún no hay calificaciones

- Actividad de Aprendizaje 4 Programa Ensamblador Grupo 7Documento16 páginasActividad de Aprendizaje 4 Programa Ensamblador Grupo 7Felipe RoseroAún no hay calificaciones

- Cartel de Modulos y Proyectos 2017Documento2 páginasCartel de Modulos y Proyectos 2017Carmen Elizabeth Chávez MalaverAún no hay calificaciones

- Tarea de EPT - 9na E-A Primero 1ra ActividadDocumento7 páginasTarea de EPT - 9na E-A Primero 1ra ActividadMary Llerena anccoAún no hay calificaciones

- 1.2 Permiso de Trabajo en AlturasDocumento2 páginas1.2 Permiso de Trabajo en AlturasMaria Fernanda Saenz PerezAún no hay calificaciones

- 5 - Sistemas Digitales y RedesDocumento2 páginas5 - Sistemas Digitales y RedesRodolfo LaimeAún no hay calificaciones

- Investigacion 2 de Comercio AdministrativoDocumento5 páginasInvestigacion 2 de Comercio AdministrativomariaAún no hay calificaciones

- Copia de Prueba VFDocumento76 páginasCopia de Prueba VFWilson StivenAún no hay calificaciones

- Negocios ElectrónicosDocumento7 páginasNegocios ElectrónicosAlejandro HerreraAún no hay calificaciones