Documentos de Académico

Documentos de Profesional

Documentos de Cultura

M5 3.14 5.3.1.1 Switch Trio Instructions Remedios Araiza 4°E PDF

Cargado por

Jyugo JohnsonTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

M5 3.14 5.3.1.1 Switch Trio Instructions Remedios Araiza 4°E PDF

Cargado por

Jyugo JohnsonCopyright:

Formatos disponibles

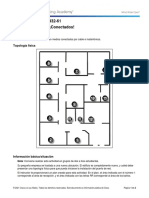

Trío de switches

Objetivo

Verifique la configuración de capa 2 de un puerto de switch conectado a una estación terminal.

Situación

Usted es el administrador de red de una pequeña o mediana empres a. La oficina central de la empresa dispuso

que se implementen medidas de seguridad en todos los switches de todas las oficinas. En el memorándum que

recibió esta mañana, se indica lo siguiente:

“Para el lunes 18 de abril de 20xx, los primeros tres puertos de todos los s witches configurables ubicados

en todas las oficinas deben protegerse con direcciones MA C: una dirección se debe reservar para la

computadora, otra para la computadora portátil de la oficina y ot ra para el servidor de la oficina.

Si se infringe la seguridad de un puerto, desact ívelo hasta que se establezca el motivo de la inf racción.

Implemente esta política, a más tardar, el día que se especifica en este memorándum. Si tiene preguntas,

comuníquese al 1.800.555.1212. Gracias. El equipo de administración de redes”

Trabaje con un compañero de clase y creen un ejemplo de Packet Tracer para probar esta nueva política de

seguridad. Una vez que creó su archivo, pruébelo al menos con un dispositivo para asegurarse de que funcione

o sea válido.

Guarde su trabajo y esté preparado para compartirlo con toda la clase.

Reflexión

1. ¿Por qué se protegería un puerto en un switch con los parámetros de esta situación (y no todos los puertos

en el mismo switch)?

_______________________________________________________________________________________

la implementación de medidas de seguridad en cada puerto de un switch impediría que muchos usuarios se

conectaran al switch, lo que limitaría el uso de puertos a determinados equipos; la movilidad de las

_______________________________________________________________________________________

computadoras portátiles podría verse comprometida, ya que los usuarios no podrían conectarse al switch a

_______________________________________________________________________________________

menos que supieran qué puerto pueden usar

_______________________________________________________________________________________

2. ¿Por qué un administrador de red utilizaría un simulador de red para crear, configurar y validar un plan de

seguridad, en lugar de utilizar los equipos físicos reales de la pequeña o mediana empresa?

_______________________________________________________________________________________

Con un simulador de red, se puede ahorrar tiempo y preservar la calidad de la entrega de los datos de red

mediante la prueba preliminar y la validación de las configuraciones nuevas

_______________________________________________________________________________________

© 2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es información pública de Cisco. Página 1 de 1

También podría gustarte

- Proyecto Final Semana 9Documento9 páginasProyecto Final Semana 9andres gonzalez0% (1)

- Testeo y verificación de equipos y periféricos microinformáticos. IFCT0108De EverandTesteo y verificación de equipos y periféricos microinformáticos. IFCT0108Aún no hay calificaciones

- Proyecto Final Redes y Seguridad IACCDocumento8 páginasProyecto Final Redes y Seguridad IACCCorazon de PiedraAún no hay calificaciones

- Mantenimiento Maqueta AutomatizadaDocumento8 páginasMantenimiento Maqueta AutomatizadaNicolas HidalgoAún no hay calificaciones

- Protecciones en Sistemas de DistribucionDocumento55 páginasProtecciones en Sistemas de DistribucionElizabeth Villegas Huapaya100% (3)

- Puesta en marcha de sistemas de automatización industrial. ELEM0311De EverandPuesta en marcha de sistemas de automatización industrial. ELEM0311Calificación: 3 de 5 estrellas3/5 (1)

- 2.3.1.1 Switch Trio InstructionsDocumento1 página2.3.1.1 Switch Trio InstructionsJesus garciaAún no hay calificaciones

- 2.3.1.1 Switch Trio Instructions IGDocumento3 páginas2.3.1.1 Switch Trio Instructions IGCésar Villarreal100% (3)

- 5.3.1.1 Switch Trio Instructions - ILMDocumento3 páginas5.3.1.1 Switch Trio Instructions - ILMQemerson Quevedo100% (1)

- Tolerancia de FallasDocumento20 páginasTolerancia de FallaspequexoubaAún no hay calificaciones

- Port Security en Switches Cisco PDFDocumento3 páginasPort Security en Switches Cisco PDFDeniel RodríguezAún no hay calificaciones

- Actividad Port-SecurityDocumento5 páginasActividad Port-Securitymelissa sanchez canoAún no hay calificaciones

- 5.3.3.4 Packet Tracer - Clase Actividad 2Documento3 páginas5.3.3.4 Packet Tracer - Clase Actividad 2Jayan PortugalAún no hay calificaciones

- Memoria Descritiva Sistema Spider COM - ES-1Documento12 páginasMemoria Descritiva Sistema Spider COM - ES-1nunocoitoAún no hay calificaciones

- Monitoreo de Condición de Grupos Electrógenos Vía InternetDocumento6 páginasMonitoreo de Condición de Grupos Electrógenos Vía InternetErika Delgado100% (1)

- Beatriz Lizama Tarea6Documento9 páginasBeatriz Lizama Tarea6Beatriz LizamaAún no hay calificaciones

- Plan Mantenimiento PLCDocumento27 páginasPlan Mantenimiento PLCJoshua Dalton100% (4)

- Protection Testing at Sprecher Automation Article OMICRON Magazine 2102 ESPDocumento3 páginasProtection Testing at Sprecher Automation Article OMICRON Magazine 2102 ESPFrancisco Javier Roca CastroAún no hay calificaciones

- Capitulo 2 Ccna SecurityDocumento48 páginasCapitulo 2 Ccna SecurityTys VirtualstoreAún no hay calificaciones

- Caso 5 - Cristhian ZabalaDocumento64 páginasCaso 5 - Cristhian Zabalaczmoreno123456Aún no hay calificaciones

- Laboratorio 02 Redes LanDocumento5 páginasLaboratorio 02 Redes LanJorge EnriquezAún no hay calificaciones

- Asignación Tarea FISC2Documento3 páginasAsignación Tarea FISC2Jaime LuqueAún no hay calificaciones

- Dire U3 EaDocumento8 páginasDire U3 EaAtlas Azteca OcotlanAún no hay calificaciones

- Examen Final - Fundamentos de Redes y Seguridad. Instituto IACCDocumento16 páginasExamen Final - Fundamentos de Redes y Seguridad. Instituto IACCMax OliverAún no hay calificaciones

- Laboratorio 3 Albin Perez 8-932-61Documento2 páginasLaboratorio 3 Albin Perez 8-932-61ZAITAún no hay calificaciones

- Proyeto ACCDocumento6 páginasProyeto ACCLuka ChanAún no hay calificaciones

- 5.3.3.4 Packet Tracer - Explore The Smart GridDocumento3 páginas5.3.3.4 Packet Tracer - Explore The Smart GridFernando ZapataAún no hay calificaciones

- Digsilent Protection SimulationDocumento17 páginasDigsilent Protection Simulationpalique179645100% (1)

- Resumen Tesis Red DeviceNetDocumento8 páginasResumen Tesis Red DeviceNetAnonymous qV2gexw100% (1)

- Manual Tarjetas de Red Netagent 9 en Ups KstarDocumento28 páginasManual Tarjetas de Red Netagent 9 en Ups KstarGuillermo Jose YaraAún no hay calificaciones

- Aplicaciónes de Las Tecnologias de La Comunicación Equipos Administrables Switches y Routers Enfocado A Las TelecomunicacionesDocumento9 páginasAplicaciónes de Las Tecnologias de La Comunicación Equipos Administrables Switches y Routers Enfocado A Las TelecomunicacionesMooxii MonAún no hay calificaciones

- Manual MSP430G2553Documento178 páginasManual MSP430G2553Tito V. CruzAún no hay calificaciones

- 22.laboratorio - SNMPDocumento2 páginas22.laboratorio - SNMPEdwin RamirezAún no hay calificaciones

- Comunicacion TCP Ip MicrosDocumento34 páginasComunicacion TCP Ip MicrosDaniel MoraAún no hay calificaciones

- Manual Packet TracerDocumento12 páginasManual Packet TracerLuisMi GilAún no hay calificaciones

- Seminario - Automatización de Sistemas AutomáticosDocumento22 páginasSeminario - Automatización de Sistemas AutomáticosnoeliaAún no hay calificaciones

- Elias - Araya - Proyecto Final - Fundamentos de Seguridad y Redes.Documento8 páginasElias - Araya - Proyecto Final - Fundamentos de Seguridad y Redes.eliasAún no hay calificaciones

- Reglas de Snort y de FirewallsDocumento14 páginasReglas de Snort y de Firewallsalejandra cortesAún no hay calificaciones

- TIM4 - Seguridad de Redes y PeriféricosDocumento4 páginasTIM4 - Seguridad de Redes y PeriféricosCésar Ojeda AlvaradoAún no hay calificaciones

- Ponga Un Ejemplo de Sistema Redundante y Explique Su FinalidadDocumento7 páginasPonga Un Ejemplo de Sistema Redundante y Explique Su FinalidadArlinthon junior vargas sarangoAún no hay calificaciones

- Proyecto Final Fundamentos de Redes y Se PDFDocumento10 páginasProyecto Final Fundamentos de Redes y Se PDFJairo Andrés Vergara MaldonadoAún no hay calificaciones

- Proyecto Final Fundamentos de Redes y SeguridadDocumento8 páginasProyecto Final Fundamentos de Redes y SeguridadjuantaldoAún no hay calificaciones

- Centro de CoputoDocumento5 páginasCentro de CoputoJavier SotoAún no hay calificaciones

- Fase3 RogergarciaDocumento13 páginasFase3 RogergarciaRoger Garcia100% (1)

- Sistemas de Proteccion A Centrales de DieselDocumento495 páginasSistemas de Proteccion A Centrales de DieselJona Amil100% (1)

- Laboratorio 3 Albin Perez 8-932-61Documento2 páginasLaboratorio 3 Albin Perez 8-932-61ZAITAún no hay calificaciones

- Veconfigure ESPANOLDocumento14 páginasVeconfigure ESPANOLangelAún no hay calificaciones

- Ensamble Dispositivos ElectrónicosDocumento11 páginasEnsamble Dispositivos ElectrónicosAndrés BonillaAún no hay calificaciones

- Instalacion de Una Red Paso A PasoDocumento30 páginasInstalacion de Una Red Paso A PasoJoel EnriqueAún no hay calificaciones

- Fase3 - Jonathan - CabreraDocumento10 páginasFase3 - Jonathan - CabreraCesar Yanes MartinezAún no hay calificaciones

- UF1348 - Monitorización y resolución de incidencias en la interconexión de redes privadas con redes públicasDe EverandUF1348 - Monitorización y resolución de incidencias en la interconexión de redes privadas con redes públicasAún no hay calificaciones

- Mantenimiento de infraestructuras de redes locales de datos. ELES0209De EverandMantenimiento de infraestructuras de redes locales de datos. ELES0209Aún no hay calificaciones

- Reparación de instalaciones automatizadas. ELEE0109De EverandReparación de instalaciones automatizadas. ELEE0109Aún no hay calificaciones

- Mantenimiento y reparación de instalaciones de telefonía y comunicación. ELES0108De EverandMantenimiento y reparación de instalaciones de telefonía y comunicación. ELES0108Aún no hay calificaciones

- Mantenimiento de sistemas telefónicos con centralitas de baja capacidad. ELES0209De EverandMantenimiento de sistemas telefónicos con centralitas de baja capacidad. ELES0209Aún no hay calificaciones

- Desarrollo del proyecto de la red telemática. IFCT0410De EverandDesarrollo del proyecto de la red telemática. IFCT0410Aún no hay calificaciones

- Diagnóstico de averías y mantenimiento correctivo de sistemas domóticos e inmóticos. ELEM0111De EverandDiagnóstico de averías y mantenimiento correctivo de sistemas domóticos e inmóticos. ELEM0111Aún no hay calificaciones

- UF1876 - Atención a usuarios e instalación de aplicaciones cliente.De EverandUF1876 - Atención a usuarios e instalación de aplicaciones cliente.Aún no hay calificaciones

- Montaje en instalaciones domóticas en edificios. ELES0208De EverandMontaje en instalaciones domóticas en edificios. ELES0208Calificación: 5 de 5 estrellas5/5 (1)

- Mapas de KarnaughDocumento12 páginasMapas de KarnaughOsvaldo Silva AlvaradoAún no hay calificaciones

- Introducción A Los Sistemas DigitalesDocumento25 páginasIntroducción A Los Sistemas DigitalesOsvaldo Silva AlvaradoAún no hay calificaciones

- Compuertas LógicasDocumento40 páginasCompuertas LógicasOsvaldo Silva AlvaradoAún no hay calificaciones

- Clase ContextoDocumento6 páginasClase ContextoOsvaldo Silva AlvaradoAún no hay calificaciones

- 4.4.1.1 We Really Could Use A Map InstructionsDocumento2 páginas4.4.1.1 We Really Could Use A Map InstructionsOsvaldo Silva AlvaradoAún no hay calificaciones