Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Linux. Servidores

Cargado por

MarlidGaiborDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Linux. Servidores

Cargado por

MarlidGaiborCopyright:

Formatos disponibles

ESCUELA SUPERIOR POLITCNICA DE

CHIMBORAZO

ACADEMIA LINUX

PROYECTO FINAL

Integrantes:

Cristian Guamn

Marlid Gaibor

Eduardo Tenezaca

Jorge Remache

RIOBAMBA-ECUADOR

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

1. INTRODUCCION

En el pasado las comunicaciones se realizaban por correo, telfono o fax.

Hoy en da hay factores que hacen necesaria la implementacin de

soluciones ms sofisticadas de conectividad entre las oficinas de las

organizaciones a lo largo del mundo.

Dichos factores son:

La aceleracin de los procesos de negocios y su consecuente

aumento en la necesidad de intercambio flexible y rpido de

informacin.

Muchas organizaciones tienen varias sucursales en diferentes

ubicaciones as como tambin tele trabajadores remotos desde sus

casas, quienes necesitan intercambiar informacin sin ninguna

demora, como si estuvieran fsicamente juntos.

La necesidad de las redes de computacin de cumplir altos estndares

de seguridad que aseguren la autenticidad, integridad y disponibilidad.

Con la llegada de Internet y la baja de costos en conectividad se

desarrollaron nuevas tecnologas. Surgiendo entonces la idea de utilizar a

Internet como medio de comunicacin entre los diferentes sitios de la

organizacin.

2. OBJETIVOS:

2.1 General

Levantar el escenario propuesto que dispone de una red de servidores,

firewall y acceso a la nube.

2.2 Especficos

Establecer la interconexin entre los equipos que intervienen en el

escenario.

Configurar firewalls que proporcionen seguridad y filtrado de red.

Levantar servidores dns, web, email y vpn

Proporcionar a todos los equipos en la red salida a internet

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

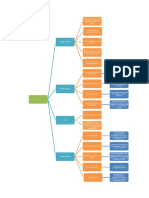

3. ESCENARIO

FUNCION

CLIENTE

ROUTER/FIREWALL

intermedio

ROUTER/FIREWALL

SISTEMA

OPERATIVO

Windows

Ubuntu

Centos

Centos

INTERFAZ

Etho

Etho

eth2

eth3

eth6

IP

10.0.2.10

10.0.2.11

10.0.2.1

192.168.2.1

192.168.2.20

GATEWAY

10.0.2.1

10.0.2.1

----

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

Frontera

SERVIDOR VPN

SERVIDOR WEB

SERVIDOR DNS

SERVIDOR

CORREO

ACADEMIA LINUX

Centos

eth7

eth0

Centos

Centos

eth1

eth3

172.30.104.199

192.168.240.1

192.168.2.10

192.168.2.11

192.168.2.12

-192.168.2.20

192.168.2.20

192.168.2.20

Requerimientos

Conexin entre todos los equipos de la red y salida a internet

Servicio de resolucin de nombres de dominio

Servicio de correo entre lo clientes

Conexin segura con VPN

Filtraje por puertos y enmascaramiento de direcciones

4. MARCO TEORICO

ROUTER FIREWALL

El firewall utilizado para gestionar las conexiones en Linux es iptables. Las

posibilidades de iptables son prcticamente infinitas y un administrador que quiera

sacarle el mximo provecho, puede realizar configuraciones extremadamente

complejas. Para simplificar, diremos que bsicamente, iptables permite crear reglas

que analizarn los paquetes de datos que entran, salen o pasan por nuestra

mquina, y en funcin de las condiciones que establezcamos, tomaremos una

decisin que normalmente ser permitir o denegar que dicho paquete siga su curso.

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

El firewall controla las comunicaciones entre la red y el exterior

Los paquetes pueden entrar, salir o pasar

Una forma sencilla de trabajar con iptables es permitir las comunicaciones que nos

interesen y luego denegar el resto de las comunicaciones. Lo que se suele hacer es

definir la poltica por defecto aceptar (ACCEPT), despus crear reglas concretas

para permitir las comunicaciones que nos interesen y finalmente, denegar el resto de

comunicaciones. Lo mejor ser crear un script en el que dispondremos la secuencia

de reglas que queremos aplicar en nuestro sistema.

OPENVPN

OpenVPN es una solucin de conectividad basada en software libre: SSL (Secure

Sockets Layer) VPN Virtual Private Network (red virtual privada), OpenVPN ofrece

conectividad punto-a-punto y punto multipunto.

Se utiliza este tipo de VPN cuando se necesita enlazar a los sitios que son parte de

una compaa, en nuestro caso ser compuesto por un servidor Central que conecta

a los clientes Window y Ubuntu

Usos de las VPN's

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

Las VPN's se usan generalmente para:

Conexin entre diversos puntos de una organizacin a travs de

Internet

Conexiones de trabajadores domsticos o de campo con IP's

dinmicas

Soluciones extranet para clientes u organizaciones asociadas con los

cuales se necesita intercambiar cierta informacin en forma privada

pero no se les debe dar acceso al resto de la red interna.

Adems brinda una excelente fiabilidad en la comunicacin de usuarios

mviles as como tambin al unir dos puntos distantes como agencias

de una empresa dentro de una sola red unificada.

SERVIDOR WEB

Bsicamente, un servidor web sirve contenido esttico a un navegador, carga

un archivo y lo sirve a travs de la red al navegador de un usuario. Este

intercambio es mediado por el navegador y el servidor que hablan el uno con

el otro mediante HTTP.

Se pueden utilizar varias tecnologas en el servidor para aumentar su potencia

ms all de su capacidad de entregar pginas HTML; stas incluyen scripts

CGI, seguridad SSL y pginas activas del servidor (ASP).

Arquitectura Modelo Cliente Servidor

Diversas aplicaciones se ejecutan en un entorno Cliente/servidor. Esto

significa que los equipos clientes (equipos que forman parte de una red)

contactan a un servidor, un equipo generalmente muy potente en materia de

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

capacidad de entrada/salida, que proporciona servicios a los equipos

clientes. Estos servicios son programas que proporcionan datos como la

hora, archivos, una conexin, etc.

Los servicios son utilizados por programas denominados programas clientes

que se ejecutan en equipos clientes. Por eso se utiliza el trmino "cliente"

(cliente FTP, cliente de correo electrnico, etc.) cuando un programa que se

ha diseado para ejecutarse en un equipo cliente, capaz de procesar los

datos recibidos de un servidor (en el caso del cliente FTP se trata de

archivos, mientras que para el cliente de correo electrnico se trata de correo

electrnico).

SERVIDOR DNS

Los servidores DNS son parte de la cadena que queda formada cuando

hacemos una peticin mediante nuestro navegador de cualquier pgina

web. Estos servidores no son ms que computadoras que en sus

discos duros almacenan enormes bases de datos.

Tienen registrada la relacin que existe entre cada nombre de dominio

y su direccin IP correspondiente. Los seres humanos identificamos los

sitios de internet mediante nombres, como son Google.com, Yahoo.es,

Apple.com, etc. lo que los hace ms fcil de recordar y de escribir,

estos nombres es lo que conocemos como nombres de dominio.

Las computadoras identifican los sitios web y se conectan a ellos

utilizando el formato numrico, algo parecido a la numeracin

telefnica, pero ms complejo y con ms recursos, es lo que

conocemos como las direcciones IP. Ah es donde entran en accin los

servidores DNS, ellos son como enormes y complejas guas

telefnicas, que a peticin nuestra traducen o convierten los nombres

de dominio que le solicitemos, en las direcciones IP que les

corresponden.

Por ejemplo

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

Escribimos la direccin http://www.pagina.com/poco-comun/, que es una

pgina poco conocida, con escaso trfico y que queda en un pas remoto,

automticamente nuestro servidor hace la peticin al servidor DNS que tiene

configurada

nuestra

conexin.

Si ese servidor DNS no posee en su base de datos el nombre de dominio de

esa pgina (nombre de dominio es el dato que est antes de la primera barra,

seria en este caso www.pagina.com), har la peticin a otro servidor DNS y

as sucesivamente y nos devolver al final la direccin IP solicitada con la

demora lgica que eso significa.

5. CONFIGURACION DE LOS EQUIPOS

ROUTER/FREWALL INTERMEDIO

El router cumple la funcin de comunicar la red a la que pertenecen los

clientes (10.0.2.0/24) y la red de servidores (192.168.2.0/24), por lo que la

interfaz eth2 y eth3 estarn en su respectiva red.

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

En la siguiente figura se muestra el archivo donde se halla la configuracipon

de iptables. Se observa que se aceptan los paquetes enviados con el

protocolo, tcp, udp e icmp. Posteriormente se hace un filtrado por puertos

para los paquetes que pasen por el firewall, y finalmente se realiza el

enmascaramiento necesario para que pueda haber conexin entre las dos

redes distintas.

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

ROUTER-FIREWALL FRONTERA

La siguiente es la configuracin que se halla en la interfaz eth6 del router

frontera.

DEVICE=eth6

HWADDR=00:0c:29:98:d0:69

TYPE=Ethernet

UUID=799640cb-3a1d-43ae-acc0-bf044df808b4

ONBOOT=yes

NM_CONTROLED=no

BOOTPROTO=no

IPADDR=192.168.2.20

NETMASK=255.255.255.0

Para el eth7 se tiene lo siguiente

DEVICE=eth7

HWADDR=0:0c:29:98:d0:73

TYPE=Ethernet

UUID=799640cb-3a1d-43ae-acc0-bf044df808b4

ONBOOT=yes

NM_CONTROLED=no

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

BOOTPROTO=none

IPADDR=172.30.104.199

NETMASK=255.255.255.0

Configuracin de iptables

Aqu se realiza un funci[on importante que es la de comunicar la red interna

con las redes en la web, por lo que adems de un buen filtrado se requerir

el enmascaramiento necesario de una red privada a una red pblica, que es

lo que se hace nat.

#! /bin/bash

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -X

iptables -Z

iptables -F

iptables -t nat -X

iptables -t nat -F

iptables -t nat -Z

iptables

iptables

iptables

iptables

iptables

iptables

iptables

iptables

iptables

iptables

iptables

-t filter -P INPUT DROP

-t filter -P OUTPUT DROP

-t filter -P FORWARD DROP

-t nat -P POSTROUTING ACCEPT

-t nat -P PREROUTING ACCEPT

-A INPUT -p tcp -j ACCEPT

-A OUTPUT -p tcp -j ACCEPT

-A INPUT -p icmp -j ACCEPT

-A OUTPUT -p icmp -j ACCEPT

-A INPUT -p udp -j ACCEPT

-A OUTPUT -p udp -j ACCEPT

iptables -A FORWARD -i eth7 -o eth6 -p tcp -m multiport --dport

80,53,443,22,25,465,109,110,143 -j ACCEPT

iptables -A FORWARD -i eth6 -o eth7 -p tcp -m multiport --sport

80,53,443,22,25,465,109,110,143 -j ACCEPT

iptables -A FORWARD -i eth7 -o eth6 -p udp -m multiport --dport

80,53,443,22,25,465,109,110,143 -j ACCEPT

iptables -A FORWARD -i eth6 -o eth7 -p udp -m multiport --sport

80,53,443,22,25,465,109,110,143 -j ACCEPT

iptables -A FORWARD -i eth6 -o eth7 -p icmp -j ACCEPT

iptables -A FORWARD -i eth7 -o eth6 -p icmp -j ACCEPT

iptables -t nat -A POSTROUTING -o eth7 -p tcp -j SNAT --to-source 172.30.104.199

iptables -t nat -A POSTROUTING -o eth7 -p udp -j SNAT --to-source 172.30.104.199

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

iptables

iptables

iptables

iptables

-t

-t

-t

-t

nat

nat

nat

nat

-A

-A

-A

-A

ACADEMIA LINUX

POSTROUTING -o eth7 -p icmp -j SNAT --to-source 172.30.104.199

PREROUTING -i eth7 -p tcp --dport 80 -j DNAT --to 192.168.2.10:80

PREROUTING -i eth7 -p tcp --dport 443 -j DNAT --to 192.168.2.12:443

PREROUTING -i eth7 -p tcp --dport 53 -j DNAT --to 192.168.2.10:53

SERVIDOR VPN

Cambie al directorio /etc/openvpn:

cd /etc/openvpn/

A fin de facilitar los procedimientos, se copiarn dentro del directorio

/etc/openvpn/ los archivos openssl.cnf, whichopensslcnf, pkitool y vars,

que se localizan en /etc/openvpn/easy-rsa/2.0/:

cp

cp

cp

cp

/usr/share/easy-rsa/openssl-1.0.0.cnf ./

/usr/share/easy-rsa/whichopensslcnf ./

/usr/share/easy-rsa/pkitool ./

/usr/share/easy-rsa/vars ./

Utilizar el editor de texto y abrir el archivo /etc/openvpn/vars:

vi /etc/openvpn/vars

Reemplazar los valores predeterminados por los que se consideren

pertinentes. Ejemplo:

export

export

export

export

export

KEY_SIZE=2048

KEY_COUNTRY="EC"

KEY_PROVINCE="CH"

KEY_CITY="RIOBAMBA"

KEY_ORG="linux.dom2.com"

Se ejecuta el archivo /usr/share/easy-rsa/clean-all para limpiar

cualquier firma digital que accidentalmente estuviera presente.

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

sh /usr/share/easy-rsa/clean-all

Lo anterior realiza un rm -fr (eliminacin recursiva) sobre el directorio

/etc/openvpn/keys, por lo que se eliminarn todas los certificados y

firmas digitales que hubieran existido con anterioridad.

A fin de crear el certificado del servidor, se crea un certificado:

sh /usr/share/easy-rsa/build-ca

Se crear el archivo dh2048.pem, el cual contendr los parmetros del

protocolo Diffie-Hellman, de 2048 bits:

sh /usr/share/easy-rsa/build-dh

Para generar la firma digital, se utilizan el siguiente comando:

sh /usr/share/easy-rsa/build-key-server server

Finalmente se crean los certificados para los clientes.

sh /usr/share/easy-rsa/build-key cliente1

sh /usr/share/easy-rsa/build-key cliente2

sh /usr/share/easy-rsa/build-key cliente3

Iniciamos el servicio con: service openvpn start

CLIENTE

Para el cliente ubuntu se requiere instalar openvpn con el primer comando

mostrado. Mientras que si se desea tambin una interfaz grfica para facilitar

la configuracin de openvpn se puede hacer utilizando el comando posterior.

Yum y install openvpn

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

Yum y install network-manager-openvpn-gnome

Una vez que se ha establecido eficientemente la vpn se tendr un tunel como

se muestra en la figura.

Cliente Windows

En este sistema una vez instalado openvpn, se debera copiar los certificados

y las llaves a la carpeta C://Archivos-de-Prrograma/Openvpn/config

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

Este archivo se guarda como cliente1-udp-1194.ovpn.

client

dev tun

proto udp

remote 192.168.2.10 1194

float

resolv-retry infinite

nobind

persist-key

persist-tun

#------ SECCION DE LLAVES -------ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/cliente1.crt

key /etc/openvpn/keys/cliente1.key

ns-cert-type server

#--------------------------------comp-lzo

verb 3

Al establecerse la conexin tendremos avisos como el siguiente

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

Se lo puede observar tan solo con poner el puntero sobre el aviso

SERVIDOR WEB

La interfz eth0 del servidor web esta configurada con la ip 192.168.2.10, como se muestra a

continuacin

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

DEVICE=eth0

HWADDR=00:0C:29:30:A1:4A

TYPE=Ethernet

UUID=d5777d5b-af05-4676-9f9d-09ef91ff0224

ONBOOT=yes

NM_CONTROLLED=no

BOOTPROTO=none

IPADDR=192.168.2.10

NETMASK=255.255.255.0

DNS1=192.168.2.11

GATEWAY=192.168.2.20

Mientras que lo siguiente es el archivo.conf que se encarga de hacer

referencia a la ubicacin del index que ser mostrado a los clientes que

ingresen a la pgina web

Alias /grupoChevere "/usr/local/grupoChevere/www"

<Directory "/usr/local/grupoChevere/www">

Options None

AllowOverride None

Order allow,deny

Allow from all

</Directory>

La pgina wen mostrada es la siguiente, esta fue visualizada desde el cliente

Windows.

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

SERVIDOR DNS

El servidor DNS se lo configur con la ip esttica 192.168.2.11

DEVICE=eth1

HWADDR=00:0c:29:0b:f6:87

TYPE=Ethernet

UUID=b9925d7f-38c4-4b0a-8689-825e9f296226

ONBOOT=yes

NM_CONTROLLED=no

BOOTPROTO=none

IPADDR=192.168.2.11

NETMASK=255.255.255.0

DNS1=192.168.2.11

GATEWAY=192.168.2.20

El archivo named.conf contiene la informacin de dominios con su respectiva

red a la que pertenecen.

options {

directory "/var/named";

forwarders { 172.30.60.40; 172.30.60.39; };

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

forward first;

};

zone "dom2.com" IN {

type master;

file "named.dom2.com";

};

zone "2.168.192.in-addr.arpa" IN {

type master;

file "named.192.168.2";

};

zone "linux.com" IN {

type master;

file "named.linux.com";

};

zone "104.30.172.in-addr.arpa" IN {

type master;

file "named.172.30.104";

};

zone "localhost" IN {

type master;

file "localhost.zone";

};

zone "0.0.127.in-addr-arpa" IN {

type master;

file "127.0.0.zone";

};

Para cada dominio que DNS debe resolver, existe un archivo llamado

named.dominiox.com y en estos ubicaremos las direcciones que sern

traducidas

$TTL 86400

@

IN

SOA

CentOSdns.dom2.com. root.CentOS.dom2.com. (

2015052302 ; Serial

10800

; Refresh

3600

; Retry

604800

86400 )

; Expire

; Minimum TTL

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

IN

NS

IN

ACADEMIA LINUX

CentOSdns.dom2.com.

127.0.0.1

$TTL 86400

@

IN

SOA

CentOSdns.dom2.com. root.CentOSdns.dom2.com. (

2015052302 ; Serial

10800

; Refresh

3600

; Retry

604800

86400 )

; Expire

; Minimum TTL

IN NS CentOSdns.dom2.com.

1 IN PTR localhost.

Archivo named.linux.com

$TTL 86400

@

IN

IN

SOA

NS

CentOSdns.dom2.com. root.CentOSdns.dom2.com. (

2015052302 ; serial

28800

; refresh

7200

604800

; retry

; expire

86400 )

; minimum TTL

CentOSdns.dom2.com.

correo1

IN

A 172.30.104.111

correo3

correo4

IN

IN

A 172.30.104.177

A 172.30.104.227

Archivo named.dom2.com

$TTL 86400

@

IN

SOA

CentOSdns.dom2.com. root.CentOSdns.dom2.com. (

2015052302 ; serial

28800

; refresh

7200

; retry

604800

86400 )

; expire

; minimum TTL

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

IN

NS

ACADEMIA LINUX

CentOSdns.dom2.com.

sys91

CentOSdns

IN

IN

A 192.168.2.10

A

192.168.2.11

correo

IN

A 192.168.2.12

Es necesario igualmente poner como servidor dns a la ip configurada en los clientes en

ubuntu se deber modificar el fichero resolv.conf y en Windows de la siguiente manera

Una vez que el servidor DNS este correctamente instalado se podr acceder a la web con tan

solo nombres en los exploradores

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

SERVIDOR DE CORREO

La configuracin de la interfaz es la siguiente

DEVICE=eth3

HWADDRR=00:0c:29:33:7a:1d

UUID=d2ab7bce-2635-4d97-97e9-98943a6fdac3

TYPE=Ethernet

NM_CONTROLLED=no

BOOTPROTO=none

ONBOOT=yes

IPADDR=192.168.2.12

NETMASK=255.255.255.0

DNS1=192.168.2.11

GATEWAY=192.168.2.20

Es necesario ubicar el nombre del dominio como se muestra en local-host-names

# local-host-names - include all aliases for your machine here.

correo.dom2.com

dom2.com

Se debe tambin incluir el nombre del dominio en el archivo access

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

# Check the /usr/share/doc/sendmail/README.cf file for a description

# of the format of this file. (search for access_db in that file)

# The /usr/share/doc/sendmail/README.cf is part of the sendmail-doc

# package.

#

# If you want to use AuthInfo with "M:PLAIN LOGIN", make sure to have the

# cyrus-sasl-plain package installed.

#

# By default we allow relaying from localhost...

Connect:localhost.localdomain

RELAY

Connect:localhost

RELAY

Connect:127.0.0.1

dom2.com

RELAY

RELAY

En el cliente Windows se puede ingresar mediante Outlook al correo para poder usar el

servicio

De igual manera en ubuntu con Thunderbird

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

Gracias al servidor DNS levantado tamin e puede obtener acceso al correo mediante el

navegador

Dede los clientes se deber tener conexin con todos los equipo de la red y hacia la nube

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

Una vez que todo se ha levantado correctamente se pueden aprovechar los servicios que se

ofrecen, adems del acceso a la web

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

6. CONCLUCIONES

Un filtrado mientras mas robusto y complejo significa menor posibilidad de

que datos no deseados esten en la red.

El enmascaramiento de red nos da la opcion de que sin la necesidad de

realizar un enrutamiento se puedan comunicar distintas redes

Una configuracin de iptables puede ser desarrollado directamente o en un

script, en ambos casos es necesaria la verificacin del correcto trabajo

Levantar servidores implica proporcionar beneficios a los clientes por lo que

dependiendo del servidor unos mas importantes como dns y otros no tanto,

pero igualmente debe asegurar un excelente servicio continuo y rpido.

Una vpn puede ofrece seguridad para la transmisin de datos para quienes la

usan ya que proporciona un camino distinto en el que se requieren claves

para que se puedan dar las conexiones.

ESCUELA SUPERIOR POLITCNICA DE CHIMBORAZO

FIE

ACADEMIA LINUX

7. RECOMENDACIONES

Asegurarse de que exista conexin entre los equipos, enviando pings, para

ello es necesario monitorear en todo momento si existe comunicacin con

todo los elementos en la red

Para un correcto filtrado por puertos se debe tener en cuenta todos los

servicio que ofrece la red y que puerto ocupa cada uno de ellos para permitir

dicho trfico

Los servidores debern mantener ips estticas

Mantener copias de lo archivos de configuracin sin editar, para que puedan

ser recuperados de ser neceario.

8. WEBGRAFIA

https://www.centos.org/docs/5/html/Deployment_Guide-en-US/ch-fw.html

http://www.ite.educacion.es/formacion/materiales/85/cd/linux/m6/cortafuego

s_iptables.html

http://www.welivesecurity.com/la-es/2013/12/13/firewall-sistemas-linuxiptables/

http://www.desarrolloweb.com/articulos/513.php

http://www.seguridad.unam.mx/descarga.dsc?arch=422

https://www.masadelante.com/faqs/servidor-web

http://www.ecured.cu/index.php/Servidor_Web

http://norfipc.com/internet/servidores-dns.html

PDFs del CURSO DE ACADEMIA LINUX 15va Edicin

También podría gustarte

- Informe de Proyecto Circuitos IDocumento17 páginasInforme de Proyecto Circuitos IMarlidGaiborAún no hay calificaciones

- IntroduccionDocumento41 páginasIntroduccionMarlidGaiborAún no hay calificaciones

- REDESDocumento1 páginaREDESMarlidGaiborAún no hay calificaciones

- InalambricasDocumento7 páginasInalambricasMarlidGaiborAún no hay calificaciones

- Estudio TécnicoDocumento5 páginasEstudio TécnicoMarlidGaiborAún no hay calificaciones

- Medidas y Magnitudes Cifras Significativas SiDocumento56 páginasMedidas y Magnitudes Cifras Significativas SiMarlidGaiborAún no hay calificaciones

- Motor Magnetico InformeDocumento7 páginasMotor Magnetico InformeMarlidGaiborAún no hay calificaciones

- Informe RuteoDocumento7 páginasInforme RuteoMarlidGaiborAún no hay calificaciones

- TEMADocumento5 páginasTEMAMarlidGaiborAún no hay calificaciones

- Informe ColpittsDocumento7 páginasInforme ColpittsMarlidGaiborAún no hay calificaciones

- TEMADocumento5 páginasTEMAMarlidGaiborAún no hay calificaciones

- AndipostresDocumento3 páginasAndipostresMarlidGaiborAún no hay calificaciones

- Egw1 Ia3Documento2 páginasEgw1 Ia3diego tigo155Aún no hay calificaciones

- Cómo Utilizar Mapas de Ruta y Otros Filtros para Filtrar y Modificar Rutas BGP y OSPFDocumento45 páginasCómo Utilizar Mapas de Ruta y Otros Filtros para Filtrar y Modificar Rutas BGP y OSPFEudes MillanAún no hay calificaciones

- Uso de Nombres en Active DirectoryDocumento2 páginasUso de Nombres en Active DirectoryIván AyalaAún no hay calificaciones

- 4.0.1.2 Sent or Received InstructionsDocumento1 página4.0.1.2 Sent or Received InstructionsAlbert Sanchez0% (1)

- DRL PDFDocumento4 páginasDRL PDFOswaldo Alberto Serrano EspinosaAún no hay calificaciones

- Laboratorio IPDocumento2 páginasLaboratorio IPduvan garciaAún no hay calificaciones

- Servidores Telnet y SSHDocumento4 páginasServidores Telnet y SSHRafael Barrios MarinAún no hay calificaciones

- Catalogo de Elementos para La Construcción de RedesDocumento30 páginasCatalogo de Elementos para La Construcción de RedesCheko PachkoAún no hay calificaciones

- PA SM06 VelardeDocumento5 páginasPA SM06 VelardeAnthuanette UgarteAún no hay calificaciones

- RouterInalámbrico AW4062 ManualDelUsuarioDocumento90 páginasRouterInalámbrico AW4062 ManualDelUsuarioMomisloAún no hay calificaciones

- Practica-24-Seguridad Basica en Switch PDFDocumento6 páginasPractica-24-Seguridad Basica en Switch PDFJairo González MorenoAún no hay calificaciones

- Cuadro de Protocolos Importantes Por CapaDocumento1 páginaCuadro de Protocolos Importantes Por CapaLeIdY MayguaAún no hay calificaciones

- Datasheet gxp1620 1625 SpanishDocumento2 páginasDatasheet gxp1620 1625 SpanishRandy TejedaAún no hay calificaciones

- Crear Extensiones ISSABELL VOZ IPDocumento6 páginasCrear Extensiones ISSABELL VOZ IPLore RamirezAún no hay calificaciones

- 6.2.3.6 Packet Tracer - Configuring Multiarea OSPFv2 InstructionsDocumento11 páginas6.2.3.6 Packet Tracer - Configuring Multiarea OSPFv2 InstructionsRicardo Nuñez ValenciaAún no hay calificaciones

- Protocolo de RedDocumento31 páginasProtocolo de RedivanAún no hay calificaciones

- Enrutamiento Dinamico Con RIP y GNSDocumento6 páginasEnrutamiento Dinamico Con RIP y GNSsmoralescAún no hay calificaciones

- Router CaseroDocumento3 páginasRouter CaseroEloy Salt ValeroAún no hay calificaciones

- Como Crear Un Servidor Via Hamachi (Escrito)Documento4 páginasComo Crear Un Servidor Via Hamachi (Escrito)Tux BsdAún no hay calificaciones

- DCHPDocumento6 páginasDCHPAlex AlvarezAún no hay calificaciones

- Costa Rica IxpDocumento4 páginasCosta Rica Ixpkmoragastrial1Aún no hay calificaciones

- Balanceo de CargaDocumento5 páginasBalanceo de CargaKevin GasparAún no hay calificaciones

- Omniswtich 6350 DatasheetDocumento7 páginasOmniswtich 6350 DatasheetGIORDAN MORENOAún no hay calificaciones

- Actividad 5 IP Sobre SDHDocumento2 páginasActividad 5 IP Sobre SDHqueAún no hay calificaciones

- Codigos para DVR Hikvision o EpcomDocumento2 páginasCodigos para DVR Hikvision o Epcomjeaolucas0% (1)

- Laboratorio10Sesiones RedesDocumento73 páginasLaboratorio10Sesiones RedesAna MorazaAún no hay calificaciones

- Configurar Switch y RouterDocumento2 páginasConfigurar Switch y RouterBenjamin Gandara RiquelmeAún no hay calificaciones

- Cisco Paso 3Documento101 páginasCisco Paso 3Oscar Javier Delgado VillamilAún no hay calificaciones

- MT-335 - Unidad 5 PDFDocumento29 páginasMT-335 - Unidad 5 PDFSteven Linares BonifacioAún no hay calificaciones

- Tema - Configuración Inicial Firewall PIXDocumento7 páginasTema - Configuración Inicial Firewall PIXYonathan SerranoAún no hay calificaciones