Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Informe Final de Ipsec

Cargado por

Faby ReveloDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Informe Final de Ipsec

Cargado por

Faby ReveloCopyright:

Formatos disponibles

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

I.

PORTADA

UNIVERSIDAD TCNICA DE AMBATO

Facultad de Ingeniera en Sistemas, Electrnica e Industrial

Proyecto Acadmico de Fin de Semestre

Ttulo:

Armado de Tneles IPSec

Carrera:

Ingeniera Electrnica

rea Acadmica:

Redes de Comunicacin

Lnea de Investigacin:

Seguridad Informtica

Ciclo Acadmico y paralelo:

Quinto Semestre Paralelo A

Alumnos participantes:

Bermdez Cabascango David Andrs

Palacios Snchez Byron Rodrigo

Revelo Aguilar Fabin Ramiro

Mdulo y Docente:

II.

Gestin de Redes - Ing. Santiago Manzano

INFORME DEL PROYECTO

1.

2.

PP

YY

2.1 Ttulo

Armado de Tneles IPSec

2.2 Objetivos

General:

Establecer una comunicacin segura dentro de una red, utilizando las

funcionalidades de seguridad IPSec sobre el protocolo IP para un flujo de

datos

Especficos:

Verificar la flexibilidad de IPSec para ser utilizado en protocolos de capa 4

del modelo OSI, como TCP, UDP.

Determinar el nivel de proteccin para un paquete saliente, que debemos

proporcionar, a travs de los protocolos de seguridad que implementa

IPSec

Estimar con claridad, las caractersticas del protocolo IPSec que son

tiles a nivel empresarial y redes de comunicacin de datos en forma

general

Identificar los posibles puntos de deficiencia en seguridad, dentro de

nuestra estructura de defensa.

Comprender los algoritmos asociados al protocolo de seguridad IPSec

que permiten armar y fortalecer la proteccin de la red

2.3 Resumen

IPsec es uno de los protocolos de seguridad ms importantes. Este protocolo

proporciona servicios de seguridad en la capa IP, permitiendo al sistema

establecer los protocolos de seguridad necesarios. Utilizando dos protocolos

para proporcionar seguridad al trfico: la Cabecera de Autentificacin (AH) y la

Carga de Seguridad Encapsulada (ESP).

Estos protocolos pueden aplicarse solos o en conjunto con otros para

proporcionar una gama de servicios de seguridad en IPv4 e IPv6. Con la

particularidad de que este protocolo soporta dos modos de uso: modo

transporte y modo tnel.

Los protocolos que componen el suite de IPSec son: AH, ESP y IKE, pueden

ser utilizados solos o en distintas combinaciones entre s para proveer distintos

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

niveles de confidencialidad. Estableciendo as en el presente trabajo, un tnel,

para la proteccin del flujo de datos, en contra del ataque de un host sniffer.

2.4 Palabras clave:

Autentificacin, Seguridad, Protocolos, Encripcin, Informacin, Tnel, Sniffer

2.5 Introduccin

Gracias a IPsec podemos comunicar diferentes puntos de Internet de forma

segura, por esta razn este protocolo es ampliamente utilizado en redes

privadas, virtuales de nuestros hogares, pero tambin es utilizado en entornos

corporativos donde la seguridad es lo ms importante.

Si bien es cierto que todos los componentes de un sistema informtico estn

expuestos a un ataque, son los datos y la informacin los focos principales de

proteccin de las tcnicas de seguridad.

Es por ello que para mantener las caractersticas bsicas en materia de

seguridad como: disponibilidad, confidencialidad e integridad, hoy en da las

comunicaciones entre empresas y comercio electrnico la seguridad es materia

de inters para el manejo y distribucin adecuado de la informacin.

Cada vez se requieren de nuevas tcnicas y algoritmos ms eficaces para

mantener un nivel confiable de seguridad de nuestras redes, por tal motivo es de

vital importancia que entendamos el impacto que tiene en el mundo de las

comunicaciones establecer un flujo de datos en forma segura

2.6 Materiales y Metodologa

Marco terico

Configuracin de IPsec de red-a-red

IPsec tambin se puede configurar para conectar una red completa (tal como

una LAN o una WAN) a una red remota a travs de una conexin red-a-red. Una

conexin de red-a-red requiere la configuracin de enrutadores IPsec en cada

lado de las redes conectantes para procesar y enrutar la informacin de forma

transparente desde un nodo en una LAN a otro nodo en una LAN remota. [2]

Descripcin del protocolo

Los protocolos de IPsec actan en la capa de red, la capa 3 del modelo OSI.

IPsec tiene una ventaja sobre SSL y otros mtodos que operan en capas

superiores. Para que una aplicacin pueda usar IPsec no hay que hacer ningn

cambio, mientras que para usar SSL y otros protocolos de niveles superiores, las

aplicaciones tienen que modificar su cdigo. La arquitectura de seguridad IP

utiliza el concepto de asociacin de seguridad (SA) como base para construir

funciones de seguridad en IP [4]

Asociaciones de seguridad IPsec

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

Una asociacin de seguridad (SA) IPsec especifica las propiedades de seguridad

que se reconocen mediante hosts comunicados. Una nica SA protege los datos

en una direccin.

La proteccin es para un solo host o para una direccin de grupo (multidifusin).

Dado que la mayora de la comunicacin es de igual a igual o de cliente-servidor,

debe haber dos SA para proteger el trfico en ambas direcciones. [3]

Modos de funcionamiento

Modo transporte

En modo transporte, slo la carga til (los datos que se transfieren) del paquete

IP es cifrada y/o autenticada. El enrutamiento permanece intacto, ya que no se

modifica ni se cifra la cabecera IP; sin embargo, cuando se utiliza la cabecera de

autenticacin (AH), las direcciones IP no pueden ser traducidas, ya que eso

invalidara el hash. Las capas de transporte y aplicacin estn siempre

aseguradas por un hash, de forma que no pueden ser modificadas de ninguna

manera (por ejemplo traduciendo los nmeros de puerto TCP y UDP). El modo

transporte se utiliza para comunicaciones ordenador a ordenador.

Una forma de encapsular mensajes IPsec para atravesar NAT ha sido definido

por RFCs que describen el mecanismo de NAT-T

El propsito de este modo es establecer una comunicacin segura punto a

punto, entre dos hosts y sobre un canal inseguro. Este ejemplo ilustra esto:

Modo tnel

En el modo tnel, todo el paquete IP (datos ms cabeceras del mensaje) es

cifrado y/o autenticado. Debe ser entonces encapsulado en un nuevo paquete IP

para que funcione el enrutamiento. El modo tnel se utiliza para comunicaciones

red a red (tneles seguros entre routers, p.e. para VPNs) o comunicaciones

ordenador a red u ordenador a ordenador sobre Internet. El propsito de este

modo es establecer una comunicacin segura entre dos redes remotas sobre un

canal inseguro.

Cabeceras de Encriptacin

La cabecera de Carga de Seguridad Encapsulada (ESP) est diseada para

proporcionar un conjunto de servicios de seguridad en IPv4 y en IPv6. ESP

puede ser aplicado solo, o en conjunto con la Cabecera de Autentificacin.

La cabecera ESP se inserta antes que la cabecera IP y despus que la cabecera

de protocolo de capa superior (en modo transporte) o despus de una cabecera

IP encapsulada (en modo tnel)

Las cabeceras ESP y AH se pueden combinar de varias formas. ESP en modo

tnel puede ser empleado en hosts o security gateways.

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

Cuando se implementa ESP en una security gateway (para proteger el trfico en

trnsito del suscriptor), se debe utilizar el modo tnel. En modo tnel, la

cabecera IP "interna" lleva las ltimas direcciones de origen y de destino,

mientras que una cabecera IP "externa" puede contener direcciones IP distintas,

por ejemplo, las direcciones de las security gateways. En modo tnel, ESP

protege a todo el paquete IP interno, incluyendo toda la cabecera IP interna. [1]

Los tres elementos siguientes identifican una SA IPsec de modo exclusivo:

El protocolo de seguridad (AH o ESP)

La direccin IP de destino

El ndice de parmetros de seguridad

Materiales:

Computadora

Cable de red

GNS3

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

Virtual Box

Imgenes ISO Ubuntu desktop

Metodologa:

1. Creacin de mquinas virtuales en Virtual Box

2. Configurar los adaptadores de red de las mquinas virtuales en modo anfitrin.

3. Configuracin de las direcciones IP en las mquinas virtuales de Ubuntu

4. Crear las topologas de red simuladas en GNS3.

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

5. Escoger la tarjeta de red para la nube, en este caso ser la tarjeta de Red de

rea Local.

6. Conectar los hosts de GNS3 para establecer la conexin interna con las

mquinas virtuales de Ubuntu.

7. Establecer

las

IP en las mquinas.

direcciones

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

8. Establecer las direcciones IP de las interfaces de los routers de GNS3.

9. Verificar

entre mquinas virtuales y simulaciones.

conexin

10. Configurar los router 1 y 2, con el cdigo de encriptacin y habilitacin de

IPSEC.

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

11. Verificar

enrutamiento.

12. Establecer la encriptacin de los paquetes.

Verificar la encriptacin y la creacin del Tnel IPSEC.

Los podemos mostrar con:

Show crypto isakmp sa

Show crypto ipsec sa

13. Realizar el

mismo proceso

para la otra

computadora.

14. Conectar un Host Sniffer para tratar de vulnerar la encriptacin entre router 1 y 2

Por medio de la conexin Solo anfitrin tenemos nuestra maquina conectada a la red de

las otras mquinas virtuales. Como ya comprobamos se pudo hacer ping desde la

Maquina Sniffer, y lo que procedemos a hacer es a realizar las pruebas en Wireshark. Y

analizar y tratar de ver el trfico de datos para verificar si nuestro tnel Ipsec est ya

funcionando.

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

2.7 Resultados y Discusin

El algoritmo de encriptacin empleado es especificado por la SA. ESP est

diseado para usarse con algoritmos de encriptacin simtricos

Debido a que los paquetes IP pueden llegar en desorden, cada paquete debe

llevar necesariamente algn tipo de dato para permitir que el receptor establezca

la sincronizacin criptogrfica para la desencriptacin. Estos datos se pueden

llevar explcitamente en el campo carga til

El algoritmo de autentificacin empleado para el clculo del ICV est

especificado por la SA. Para la comunicaciones punto a punto, los algoritmos de

autentificacin ms aptos incluyen claves con Cdigo de Autentificacin de

Mensaje (MACs) basados en algoritmos de encriptacin simtricos (por ejemplo,

3DES) o funciones hash unidireccionales (por ejemplo, MD5 o SHA-1)

En modo transporte, el emisor encapsula la informacin del protocolo de la capa

superior dentro de ESP, y mantiene la cabecera IP especificada (y cualquiera de

las cabeceras IP de extensin, en el contexto de IPv6).

En modo tnel, la cabecera/extensiones IP externas e internas se pueden

interrelacionar de diversas formas

Si se requiere ms de una cabecera/extensin IPsec debido a la poltica de

seguridad, el orden de aplicacin de las cabeceras de seguridad se DEBE definir

en la poltica de seguridad

2.8 Conclusiones

El grupo de protocolos IPsec y dems algoritmos asociados permiten

proporcionar seguridad de alta calidad para el flujo de trfico de Internet. Sin

embargo, la seguridad ofrecida por estos protocolos depende en ltima

instancia de la calidad de su implementacin

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

La seguridad proporcionada por el uso de IPsec depender bastante de

diversos aspectos del ambiente operativo en el cual la implementacin de

IPsec se ejecuta.

La seguridad de un sistema informtico o en una red es una funcin de

muchos factores. IPsec solo es una parte de un sistema global de seguridad

Los defectos en la seguridad del sistema operativo, negligencia en la prctica

de manejo de protocolos, etc., todo esto puede degradar la seguridad

proporcionada por IPsec

El concepto de Asociacin de Seguridad (SA) es fundamental para IPsec. AH

y ESP hacen uso de SAs y una funcin importante de IKE es el

establecimiento y el mantenimiento de SAs

2.9 Recomendaciones:

Poner el adaptador de la mquina virtual en solo anfitrin para que la

conexin se pueda realizar satisfactoriamente.

Realizar la configuracin de los routers en GNS3 en un documento de

texto, puesto que si se llegase a cerrar el programa se tendra un

respaldo para no perder todo el avance.

Tener en cuenta que interfaz se est utilizando para evitar inconvenientes

en el momento de comprobar conexin entre una red a la otra.

Usar y conectar con cuidado los cables fsicos, puesto que una mala

conexin evita que se corra el tnel.

2.10

Referencias bibliogrficas

[1] http://francisconi.org/sites/default/files/IPsec_en_Ambientes_IPv4_e_IPv6.pdf

[2] http://web.mit.edu/rhel-doc/4/RH-DOCS/rhel-sg-es-4/s1-ipsec-net2net.html

[3] http://docs.oracle.com/cd/E26921_01/html/E25871/ipsec-ov-5.html

[4] http://www.redeszone.net/ipsec-todo-lo-que-debes-saber-sobre-ipsec

Anexos

Cabeceras de Encriptacin

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

Configuracin de IPSec de Red a Red

Configuracion Router 1:

in se 1/0

ip add 192.168.141.2 255.255.255.0

clock rate 9600

no sh

exit

in fa 0/0

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

ip add 192.168.140.1 255.255.255.0

no sh

exit

ip route 192.168.142.0 255.255.255.0 192.168.141.4

crypto isakmp policy 1

encr 3des

authentication pre-share

group 1

exit

crypto isakmp key prueba123 address 192.168.141.4

crypto ipsec transform-set myset esp-3des esp-md5-hmac

access-list 141 permit ip 192.168.140.0 0.0.0.255 192.168.142.0 0.0.0.255

crypto map test 1 ipsec-isakmp

set peer 192.168.141.4

set transform-set myset

match address 141

exit

in se 1/0

crypto map test

exit

exit

ping 192.168.141.4

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

ping 192.168.140.3

ping 192.168.141.3

ping 192.168.141.4

ping 192.168.140.3

ping 192.168.141.3

show crypto session

show crypto ipsec sa

show crypto isakmp sa

show crypto engine connections active

debug crypto isakmp

ping 192.168.141.4 source fa 0/0

Configuracion Router 2:

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

in se 1/0

ip add 192.168.141.4 255.255.255.0

clock rate 9600

no sh

exit

in fa 0/0

ip add 192.168.142.1 255.255.255.0

no sh

exit

ip route 192.168.140.0 255.255.255.0 192.168.141.2

crypto isakmp policy 1

encr 3des

authentication pre-share

group 1

exit

crypto isakmp key prueba123 address 192.168.141.2

crypto ipsec transform-set myset esp-3des esp-md5-hmac

access-list 141 permit ip 192.168.142.0 0.0.0.255 192.168.140.0 0.0.0.255

crypto map test 1 ipsec-isakmp

set peer 192.168.141.2

set transform-set myset

match address 141

exit

FACULTAD DE INGENIERIA EN SISTEMAS, ELECTRONICA E INDUSTRIAL

UNIVERSIDAD TCNICA DE AMBATO

F . I . S . E .EIINDUSTRIAL

FACULTAD DE INGENIERA EN SISTEMAS, ELECTRNICA

PERODO ACADMICO: MARZO/2013 AGOSTO/2013

in se 1/0

crypto map test

exit

exit

show ip route

show crypto session

ping 192.168.141.2

ping 192.168.141.4

ping 192.168.142.3

ping 192.168.140.3

ping 192.168.141.2 source fa0/0

show crypto isakmp sa

show crypto ipsec sa

show crypto engine connections active

También podría gustarte

- Escalas Valoración Adolescencia PDFDocumento292 páginasEscalas Valoración Adolescencia PDFSires OchentayunoAún no hay calificaciones

- PoemaDocumento1 páginaPoemaFaby ReveloAún no hay calificaciones

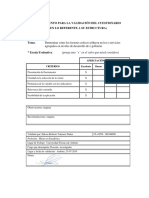

- Formulario. Validacion Estructura Cuestionario3Documento1 páginaFormulario. Validacion Estructura Cuestionario3Faby Revelo100% (1)

- VHDLDocumento31 páginasVHDLFaby ReveloAún no hay calificaciones

- MayasDocumento3 páginasMayasFaby ReveloAún no hay calificaciones

- Formulario. Validacion Estructura Cuestionario3Documento1 páginaFormulario. Validacion Estructura Cuestionario3Faby Revelo100% (1)

- Circuitos - Franco Vial GonzálezDocumento83 páginasCircuitos - Franco Vial GonzálezJhon Sarmiento FirenzeAún no hay calificaciones

- Tema 2 - Corriente AlternaDocumento28 páginasTema 2 - Corriente AlternaFaby ReveloAún no hay calificaciones

- Microcontroladores PIC (José M Angulo Usategui, Ignacio Angulo Martínez)Documento244 páginasMicrocontroladores PIC (José M Angulo Usategui, Ignacio Angulo Martínez)aloso1982100% (1)

- Tema 2 - Corriente AlternaDocumento115 páginasTema 2 - Corriente AlternaFaby Revelo100% (1)

- AMORTIZACIONDocumento9 páginasAMORTIZACIONFaby ReveloAún no hay calificaciones

- Laptop Guía de Reparación Completa - Garry Romaneo PDFDocumento104 páginasLaptop Guía de Reparación Completa - Garry Romaneo PDFFaby Revelo100% (1)

- Re Cort AdoresDocumento9 páginasRe Cort AdoresFaby ReveloAún no hay calificaciones

- Tema 2 - Corriente AlternaDocumento28 páginasTema 2 - Corriente AlternaFaby ReveloAún no hay calificaciones

- PropagacionDocumento7 páginasPropagacionFaby ReveloAún no hay calificaciones

- Desplazador de NombreDocumento2 páginasDesplazador de NombreFaby ReveloAún no hay calificaciones

- Diapositivas Redes InalambricasDocumento12 páginasDiapositivas Redes InalambricasFaby ReveloAún no hay calificaciones

- Trabajo Estadistica Inferencial Aplicada - Prueba de HipotesisDocumento15 páginasTrabajo Estadistica Inferencial Aplicada - Prueba de HipotesisFaby ReveloAún no hay calificaciones

- Prblemas de ConexionDocumento12 páginasPrblemas de ConexionFaby ReveloAún no hay calificaciones

- ¿Por Qué No Logro Ser Asertivo (7a. Ed.)Documento234 páginas¿Por Qué No Logro Ser Asertivo (7a. Ed.)Lilia Palos96% (23)

- Universidad Tecnica de AmbatoDocumento10 páginasUniversidad Tecnica de AmbatoFaby ReveloAún no hay calificaciones

- Iso 9000Documento8 páginasIso 9000Faby ReveloAún no hay calificaciones

- Deber Semana 10Documento11 páginasDeber Semana 10Faby ReveloAún no hay calificaciones

- Matematica III " Sucesiones, Series Criterios de Convergencia y Divergencia, Serie de Potencia, Taylor y Maclaurin "Documento8 páginasMatematica III " Sucesiones, Series Criterios de Convergencia y Divergencia, Serie de Potencia, Taylor y Maclaurin "Willmer Alfonso Uzcategui Rivas100% (10)

- Tecnologías InalámbricasDocumento5 páginasTecnologías InalámbricasFaby ReveloAún no hay calificaciones

- Deber EstadisticaDocumento20 páginasDeber EstadisticaFaby ReveloAún no hay calificaciones

- Vocabulary Improvement PlanDocumento16 páginasVocabulary Improvement PlanFaby ReveloAún no hay calificaciones

- Redes de ComunicacionDocumento16 páginasRedes de ComunicacionFaby ReveloAún no hay calificaciones

- Banda Ancha DSLDocumento31 páginasBanda Ancha DSLFaby ReveloAún no hay calificaciones

- Tema 2 - Corriente AlternaDocumento115 páginasTema 2 - Corriente AlternaFaby Revelo100% (1)

- Olt Gpon InfDocumento22 páginasOlt Gpon InfOscar PerezAún no hay calificaciones

- Configuracion de Modem y Router PIRELLI P.DG A1010 CANTV - REDNIXCOM PDFDocumento37 páginasConfiguracion de Modem y Router PIRELLI P.DG A1010 CANTV - REDNIXCOM PDFEduardo Escalante17% (6)

- Practica TelnetDocumento2 páginasPractica TelnetOscar PerezAún no hay calificaciones

- Redes ISP NivelesDocumento13 páginasRedes ISP NivelesLuz Vasquez Vasquez GarciaAún no hay calificaciones

- TheGreenBow IPSec VPN Client - Quick Presentation (Espanol)Documento6 páginasTheGreenBow IPSec VPN Client - Quick Presentation (Espanol)greenbowAún no hay calificaciones

- Practicasresueltas PDFDocumento188 páginasPracticasresueltas PDFDavid VeraAún no hay calificaciones

- Fase de Escaneo - Pentesting PDFDocumento43 páginasFase de Escaneo - Pentesting PDFRodrigoSantistevanAún no hay calificaciones

- Ayudas Configuracion TVP PDFDocumento8 páginasAyudas Configuracion TVP PDFJohan AcostaAún no hay calificaciones

- Tallerderedes Linux IPV4Documento3 páginasTallerderedes Linux IPV4NATALIA0% (1)

- Tarea 6 - Filtrado de PaquetesDocumento23 páginasTarea 6 - Filtrado de PaquetesMaicAún no hay calificaciones

- Tipo B - 2023-01 Abr CI-39 CCNA1 - Segundo Examen HabilidadDocumento2 páginasTipo B - 2023-01 Abr CI-39 CCNA1 - Segundo Examen HabilidadBrayan yoel Verde MontesinosAún no hay calificaciones

- Dominios de colisión y difusión en redesDocumento4 páginasDominios de colisión y difusión en redesAmilkar Vargas SullcaAún no hay calificaciones

- Clase 11Documento37 páginasClase 11Ghost DavCrAún no hay calificaciones

- Foro SenatiDocumento2 páginasForo Senatijose venegasAún no hay calificaciones

- CAPITULO 3: Diseño de RedesDocumento64 páginasCAPITULO 3: Diseño de RedesjbleokingAún no hay calificaciones

- 1.1.3.5 P Sandoval Mamani Jhaziel SaraiDocumento13 páginas1.1.3.5 P Sandoval Mamani Jhaziel SaraiSergio Alejandro SegalesAún no hay calificaciones

- Practica4-Quagga Primeros PasosDocumento3 páginasPractica4-Quagga Primeros PasosBismarck BerriosAún no hay calificaciones

- 1SMR DUAL - PRÁCTICA 4-3 Transición de IPv4 A IPv6 - AXEL QUENTA BRICEÑODocumento7 páginas1SMR DUAL - PRÁCTICA 4-3 Transición de IPv4 A IPv6 - AXEL QUENTA BRICEÑOAxelAún no hay calificaciones

- Troubleshooting CM OnlineDocumento25 páginasTroubleshooting CM OnlineJorge UrreaAún no hay calificaciones

- Práctica SNMP Equipo 3Documento17 páginasPráctica SNMP Equipo 3Stephanie GomezAún no hay calificaciones

- Diseño de Red Con SucursalesDocumento3 páginasDiseño de Red Con SucursalesJuan PeraltaAún no hay calificaciones

- Bridging CCNA7Documento151 páginasBridging CCNA7Antonio RochaAún no hay calificaciones

- Man in the Middle básicoDocumento69 páginasMan in the Middle básicoNorman De la Fuente AltanAún no hay calificaciones

- Fortigate - VPN SSLDocumento14 páginasFortigate - VPN SSLivangl1986Aún no hay calificaciones

- Cómo Configurar Firewall en FreeBSD Con PF LinuxDocumento15 páginasCómo Configurar Firewall en FreeBSD Con PF LinuxAntonio VasquezAún no hay calificaciones

- Arp PC3-2020-1 20200714Documento2 páginasArp PC3-2020-1 20200714Antonio VillanuevaAún no hay calificaciones

- MTCNA Thundernet - Ekoinos 11 - 12-06-2022 (Entregable)Documento331 páginasMTCNA Thundernet - Ekoinos 11 - 12-06-2022 (Entregable)Yosi SuarezAún no hay calificaciones

- 02 PLC Como Servidor Modbus TCP IpDocumento15 páginas02 PLC Como Servidor Modbus TCP IpEMz EmzAún no hay calificaciones

- DHCPDocumento6 páginasDHCPOmar MondragonAún no hay calificaciones

- Protocolo de Enrutamiento DinámicoDocumento3 páginasProtocolo de Enrutamiento DinámicoCossytha HndzAún no hay calificaciones