Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Introduccion A Los Ataques 17 K8u3gj PDF

Cargado por

edujara22Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Introduccion A Los Ataques 17 K8u3gj PDF

Cargado por

edujara22Copyright:

Formatos disponibles

Introduccin a los ataques

Junio 2014

Introduccin a los ataques

Cualquier equipo conectado a una red informtica puede ser vulnerable a un ataque.

Un "ataque" consiste en aprovechar una vulnerabilidad de un sistema informtico (sistema

operativo, programa de software o sistema del usuario) con propsitos desconocidos por el

operador del sistema y que, por lo general, causan un dao.

Los ataques siempre se producen en Internet, a razn de varios ataques por minuto en cada

equipo conectado. En su mayora, se lanzan automticamente desde equipos infectados (a

travs de virus, troyanos, gusanos, etc.) sin que el propietario sepa lo que est ocurriendo. En

casos atpicos, son ejecutados por piratas informticos.

Para bloquear estos ataques, es importante estar familiarizado con los principales tipos y tomar

medidas preventivas.

Los ataques pueden ejecutarse por diversos motivos:

para obtener acceso al sistema;

para robar informacin, como secretos industriales o propiedad intelectual;

para recopilar informacin personal acerca de un usuario;

para obtener informacin de cuentas bancarias;

para obtener informacin acerca de una organizacin (la compaa del usuario, etc.);

para afectar el funcionamiento normal de un servicio;

para utilizar el sistema de un usuario como un "rebote" para un ataque;

para usar los recursos del sistema del usuario, en particular cuando la red en la que est

ubicado tiene un ancho de banda considerable.

Tipos de ataque

Los sistemas informticos usan una diversidad de componentes, desde electricidad para

suministrar alimentacin a los equipos hasta el programa de software ejecutado mediante el

sistema operativo que usa la red.

Los ataques se pueden producir en cada eslabn de esta cadena, siempre y cuando exista una

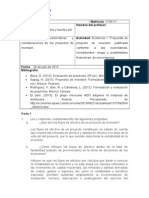

vulnerabilidad que pueda aprovecharse. El esquema que figura a continuacin repasa

brevemente los distintos niveles que revisten un riesgo para la seguridad:

Los riesgos se pueden clasificar de la siguiente manera:

Acceso fsico: en este caso, el atacante tiene acceso a las instalaciones e incluso a los

equipos:

Interrupcin del suministro elctrico.

Apagado manual del equipo.

Vandalismo.

Apertura de la carcasa del equipo y robo del disco duro.

Monitoreo del trfico de red.

Intercepcin de comunicaciones:

Secuestro de sesin.

Falsificacin de identidad.

Redireccionamiento o alteracin de mensajes.

Denegaciones de servicio: el objetivo de estos ataques reside en interrumpir el

funcionamiento normal de un servicio. Por lo general, las denegaciones de servicio se

dividen de la siguiente manera:

Explotacin de las debilidades del protocolo TCP/IP.

Explotacin de las vulnerabilidades del software del servidor.

Intrusiones:

Anlisis de puertos.

Elevacin de privilegios: este tipo de ataque consiste en aprovechar una

vulnerabilidad en una aplicacin al enviar una solicitud especfica (no planeada por

su diseador). En ciertos casos, esto genera comportamientos atpicos que permiten

acceder al sistema con derechos de aplicacin. Los ataques de desbordamiento de

la memoria intermedia (bfer) usan este principio.

Ataques malintencionados (virus, gusanos, troyanos).

Ingeniera social: en la mayora de los casos, el eslabn ms dbil es el mismo usuario.

Muchas veces es l quien, por ignorancia o a causa de un engao, genera una

vulnerabilidad en el sistema al brindar informacin (la contrasea, por ejemplo) al pirata

informtico o al abrir un archivo adjunto. Cuando ello sucede, ningn dispositivo puede

proteger al usuario contra la falsificacin: slo el sentido comn, la razn y el conocimiento

bsico acerca de las prcticas utilizadas pueden ayudar a evitar este tipo de errores.

Puertas trampa: son puertas traseras ocultas en un programa de software que brindan

acceso a su diseador en todo momento.

Es por ello que los errores de programacin de los programas son corregidos con bastante

rapidez por su diseador apenas se publica la vulnerabilidad. En consecuencia, queda en

manos de los administradores (o usuarios privados con un buen conocimiento) mantenerse

informados acerca de las actualizaciones de los programas que usan a fin de limitar los riesgos

de ataques.

Adems, existen ciertos dispositivos (firewalls, sistemas de deteccin de intrusiones, antivirus)

que brindan la posibilidad de aumentar el nivel de seguridad.

Esfuerzo de proteccin

La seguridad del sistema de un equipo generalmente se denomina "asimtrica" porque el pirata

informtico debe encontrar slo una vulnerabilidad para poner en peligro el sistema, mientras

que el administrador debe, por su propio bien, corregir todas sus fallas.

Ataque por rebote

Cuando se ejecuta un ataque, el pirata informtico siempre sabe que puede ser descubierto, por

lo que generalmente privilegia los ataques por rebote (en oposicin a los ataques directos).

Los primeros consisten en atacar un equipo a travs de otro para ocultar los rastros que podran

revelar la identidad del pirata (como su direccin IP) con el objetivo de utilizar los recursos del

equipo atacado.

Esto comprueba la importancia de proteger su red o PC, ya que podra terminar siendo

"cmplice" de un ataque y, si las vctimas realizan una denuncia, la primera persona

cuestionada ser el propietario del equipo que se utiliz como rebote.

Con el desarrollo de las redes inalmbricas, este tipo de situacin podra ser cada vez ms

comn ya que estas redes no son demasiado seguras y los piratas ubicados en sus

inmediaciones podran usarlas para ejecutar un ataque.

Introduction to attacks Einfhrung zu Angriffen Introduction aux attaques Introduzione agli

attacchi Introduo aos ataques

Este documento intitulado Introduccin a los ataques de Kioskea (es.kioskea.net) esta puesto a diposicin bajo la

licencia Creative Commons. Puede copiar, modificar bajo las condiciones puestas por la licencia, siempre que esta

nota sea visible.

También podría gustarte

- FFVIIDocumento13 páginasFFVIIAdrián Belmonte MoralesAún no hay calificaciones

- Cmts y DocsisDocumento25 páginasCmts y DocsisJose Bravo100% (1)

- Ibgp y VariosDocumento6 páginasIbgp y Variosedujara22Aún no hay calificaciones

- Asterisk ComandosDocumento2 páginasAsterisk ComandosFrancisco Albor100% (1)

- Resumen Criterios Seguridad PDFDocumento9 páginasResumen Criterios Seguridad PDFedujara22Aún no hay calificaciones

- CCNA 2 - Resumen Cap 11 OSPFDocumento3 páginasCCNA 2 - Resumen Cap 11 OSPFmadAún no hay calificaciones

- ANEXO 1 - Guia Rapida de CACTIDocumento24 páginasANEXO 1 - Guia Rapida de CACTIManuel Antonio López HidalgoAún no hay calificaciones

- SistemasOperativosCentosPrácticaGruposUsuariosPermisosDocumento4 páginasSistemasOperativosCentosPrácticaGruposUsuariosPermisosJosé Daniel MendozaAún no hay calificaciones

- NCh428-1957 Ejecución de Construcciones de AceroDocumento21 páginasNCh428-1957 Ejecución de Construcciones de AceroMario BarrientosAún no hay calificaciones

- Iptables FirewallDocumento26 páginasIptables Firewallmejiaff100% (7)

- Manual Red Cruzada PDFDocumento10 páginasManual Red Cruzada PDFedujara22Aún no hay calificaciones

- 6 Led Diodos Laser PDFDocumento23 páginas6 Led Diodos Laser PDFedujara22Aún no hay calificaciones

- Aritmética 2019 TOMO I VeranoDocumento15 páginasAritmética 2019 TOMO I VeranoFranklin Gamboa NajarroAún no hay calificaciones

- 24.. Juegos InstruccionalesDocumento6 páginas24.. Juegos InstruccionalesJose DiquezAún no hay calificaciones

- Simulacion 220326 DemultiplexorDocumento3 páginasSimulacion 220326 DemultiplexorBryan MirandaAún no hay calificaciones

- El Objetivo Del Plan de Producción Es Detallar Cómo Se Van A Fabricar Los Productos Que Se Ha Previsto VenderDocumento2 páginasEl Objetivo Del Plan de Producción Es Detallar Cómo Se Van A Fabricar Los Productos Que Se Ha Previsto VenderPaula MorenoAún no hay calificaciones

- Comentario de Texto Narrativo Ejercicio 3 Pc3a1gina 254Documento2 páginasComentario de Texto Narrativo Ejercicio 3 Pc3a1gina 254Lucia RobledanoAún no hay calificaciones

- Apelacion Jorge CarhuanchoDocumento16 páginasApelacion Jorge CarhuanchoAldo Ra JuAún no hay calificaciones

- Monografia Teoria Humanista ExistencialDocumento35 páginasMonografia Teoria Humanista ExistencialCinthia Yossi Cajachagua Hilario100% (2)

- Capitulo 1 Delia LernerDocumento2 páginasCapitulo 1 Delia LernerRosita Ramirez RuizAún no hay calificaciones

- Diseño de voladura a cielo abierto para producción de áridosDocumento79 páginasDiseño de voladura a cielo abierto para producción de áridosUriel Placido Jacho PachaAún no hay calificaciones

- Teoria Relaciones Pre Til 33Documento6 páginasTeoria Relaciones Pre Til 33Milena TorresAún no hay calificaciones

- Minuta de Contrato de CompraventaDocumento7 páginasMinuta de Contrato de Compraventaalex100% (1)

- Multilingüismo en el Perú: Lenguas indígenas y acceso a la justiciaDocumento1 páginaMultilingüismo en el Perú: Lenguas indígenas y acceso a la justiciaCLAUDIA VALERIA TALLEDO GALINDOAún no hay calificaciones

- Metrologia Inen Unidades SiDocumento41 páginasMetrologia Inen Unidades SiEmilio SanchezAún no hay calificaciones

- Iempmi - Cad Cam CNC Presentación 1Documento133 páginasIempmi - Cad Cam CNC Presentación 1Lucas Cifuentes AbacaAún no hay calificaciones

- Johan Julca ExamenDocumento11 páginasJohan Julca ExamenJohan Julca celisAún no hay calificaciones

- DigimonDocumento2 páginasDigimonAnonymous QRwSJmRsEPAún no hay calificaciones

- Vicios de La VoluntadDocumento20 páginasVicios de La Voluntadvictorascue0% (1)

- Teoria Del Desarrollo FamiliarDocumento2 páginasTeoria Del Desarrollo FamiliarAmelia Guadalupe100% (1)

- Diccionario Jeográfico Postal de La República de Chile. (1899)Documento278 páginasDiccionario Jeográfico Postal de La República de Chile. (1899)Bibliomaniachilena100% (3)

- Taller Alineamiento de ChakrasDocumento25 páginasTaller Alineamiento de ChakrasMJ Katy100% (1)

- Listado de Asistencia PVD Abril (Autoguardado)Documento36 páginasListado de Asistencia PVD Abril (Autoguardado)Pvd Andaluciaii KennedyAún no hay calificaciones

- Mapa Conceptual Jurídica Sobre La Violencia en FranciaDocumento1 páginaMapa Conceptual Jurídica Sobre La Violencia en FranciaJuan Sebastian Bonilla SierraAún no hay calificaciones

- Diseños en Ingeniería Electrónica para tratamientos médicosDocumento7 páginasDiseños en Ingeniería Electrónica para tratamientos médicosCarmarx Vicente Rojas BahamonAún no hay calificaciones

- Cálculo Del SemáforoDocumento1 páginaCálculo Del Semáforo1701290Aún no hay calificaciones

- Analisis Psicologico Del Personaje Del Cisne NegroDocumento15 páginasAnalisis Psicologico Del Personaje Del Cisne NegroMariel Gutierrez67% (3)

- Introducción a la farmacia históricaDocumento56 páginasIntroducción a la farmacia históricaMeir Ben ZaquenAún no hay calificaciones

- Evidencia 1. Evaluación de Proyectos TecmilenioDocumento8 páginasEvidencia 1. Evaluación de Proyectos TecmilenioVeronica Spinoza100% (2)

- Práctica-Deformación de Un ResorteDocumento5 páginasPráctica-Deformación de Un ResorteEstrada Chavez MauricioAún no hay calificaciones

- 1 Geometría CompletoDocumento150 páginas1 Geometría CompletoIsaac CocaAún no hay calificaciones

- Caracteristicas Del Sistema Automatico Sin Conductor Ansaldo STSDocumento54 páginasCaracteristicas Del Sistema Automatico Sin Conductor Ansaldo STSAprendizaje y DT Concar L1Aún no hay calificaciones