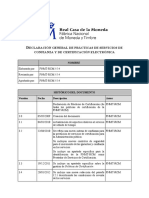

Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Taller 1.

Cargado por

DerlystorresTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Taller 1.

Cargado por

DerlystorresCopyright:

Formatos disponibles

Universidad De Cartagena

Seguridad Informtica

Derlys Torres Elaguila

VII Semestre

Ingeniera De Sistemas

Lic. Ella Montes

El Carmen De Bolvar

2015

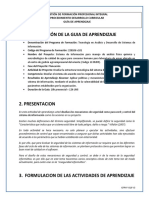

Taller#1 De Seguridad Informtica

Preguntas:

1. Elabora por medio de una lluvia de ideas el significado de seguridad

informtica.

2. Realiza un mapa conceptual sobre los objetivos que persigue

la seguridad informtica.

3. Elabora un cuadro sinptico sobre los posibles riesgos a los que se

enfrentan los sistemas informticos y los posibles mecanismos de

proteccin implementados a travs de la seguridad informtica.

4. Investigar y categorizar las diferentes tcnicas existentes para el

aseguramiento de un sistema informtico. Luego realice un cuadro

comparativo de estas tcnicas, desde el punto de vista de sus

caractersticas, ventajas, fortaleza y debilidades.

Solucin

1. La Seguridad Informtica se refiere a las caractersticas y condiciones

de sistemas de procesamiento de datos y su almacenamiento, para

garantizar su confidencialidad, integridad y disponibilidad.

Garantizar condiciones y caractersticas de datos e informacin.

-Confidencialidad: acceso autentico y controlado.

-Integridad: datos completos y no modificados.

-Disponibilidad: acceso garantizado

Manejo del peligro:

-Conocerlo

-Clasificarlo

-Protegerse contra daos.

2.

Objetivos De La Seguridad

Informtica

La seguridad informtica tiene como objetivo

preservar los servicios de seguridad de los bienes

informticos.

Los objetos que persigue son los siguientes

Autenticacin

Confidencialidad

Control de acceso

Consiste

en

verificar

la

identidad

de

algo o alguien,

probando que

se es quien se

dice ser.

Se

trata

de

impedir

que

personas

no

autorizadas

tengan acceso a

los bienes e

Brinda seguridad

sobre

quines

pueden acceder a

los bienes.

Disponibilidad

Integridad

Trata de la

Se refiere a que

seguridad de

un

recurso

que

los

informtico

que

bienes podrn

permanezca en el

ser utilizados

estado

ideal, es

Prevencin:

en

el

decir

no sufra de

Tratan

Pasivos: Son aquellas

momento

y

modificaciones

aumentar

la

informacin.

personas que tratan de

circunstancia

porseguridadalguna

de un

fisgonear el sistema

Mecanismos

De

que se desee.

identidad

sistemaexterna.

durante su

pero no lo modifican ni lo

Proteccin

funcionamiento

Riesgos

destruyen.

normal,

para

3.

Es la prevencin de que algn emisor o

prevenir que se

Activos: Son aquellas

receptor niegue ser el autor de un envo o una

No Repudio

produzcan

cuyo objetivo

recepcin, segn sea elpersonas

caso.

violaciones

de

es daar a sistema o

seguridad.

modificarlo en su favor.

*Personas

Riesgos y

mecanismos de

proteccin de un

sistema informtico

*Amenazas

Lgicas

Amenazas

Fsicas

Son

programas

que

pueden daar el sistema:

Virus, Malware, Accesos

no autorizados por puertas

traseras,

Software

incorrecto

Estas amenazas pueden

darse por: *Fallos en los

dispositivos. Pueden fallar

los discos, el cableado, la

suministro de energa, etc.,

provocando una cada del

sistema.

* Catstrofes naturales

(terremotos, inundaciones,

entre otros).

4.

Deteccin:

Para

detectar y evitar

acciones contra la

seguridad

se

emplean

herramientas

informticas como

los

antivirus,

firewalls,

antispyware, etc.

Recuperacin: Se

aplica cuando ya se

ha producido alguna

alteracin del

sistema, por virus,

fallos, intrusos, etc.,

para restaurar el

sistema a su correcto

comportamiento.

Tcnicas Para El Aseguramiento De Un Sistema Informtico

Vigilancia de red

Tecnologas repelentes o

protectoras

Codificar la informacin

Las redes transportan toda la informacin, por

lo que adems de ser el medio habitual de

acceso de los atacantes, tambin son un

buen lugar para obtener la informacin sin

tener que acceder a las fuentes de la misma.

Por la red no solo circula la informacin de

ficheros informticos como tal, tambin se

transportan por ella: correo electrnico,

conversaciones

telefnica, mensajera

instantnea, navegacin Internet, lecturas y

escrituras a bases de datos, etc. Por todo

ello, proteger la red es una de las principales

tareas para evitar robo de informacin.

Existen medidas que abarcan desde la

seguridad fsica de los puntos de entrada

hasta el control de equipos conectados, por

ejemplo 802.1x. En el caso de redes

inalmbricas la posibilidad de vulnerar la

seguridad es mayor y deben adoptarse

medidas adicionales.

Manejar firewalls, antispyware o sistemas de

deteccin de intrusos, antivirus. Llaves para

proteccin de software, etc. Mantener

los sistemas

de

informacin con

las

actualizaciones que ms impacten en la

seguridad.

Criptologa, criptografa y criptociencia. Esto

se debe realizar en todos aquellos trayectos

por los que circule la informacin que se

quiere proteger, no solo en aquellos ms

vulnerables. Por ejemplo, si los datos de una

base muy confidencial se han protegido con

dos niveles de firewall, se ha cifrado todo el

trayecto entre los clientes y los servidores y

entre los propios servidores, se utilizan

certificados y sin embargo se dejan sin cifrar

las impresiones enviadas a la impresora de

red, tendramos un punto de vulnerabilidad.

También podría gustarte

- 1.1. Auditoria en Un Ambiente de SI Por ComputadoraDocumento9 páginas1.1. Auditoria en Un Ambiente de SI Por ComputadoraJulioFloresAún no hay calificaciones

- Certificacion SSCPDocumento6 páginasCertificacion SSCPRichardAún no hay calificaciones

- Actividad 7, Terrile Lucas, C4Documento5 páginasActividad 7, Terrile Lucas, C4LucasAún no hay calificaciones

- CertificacionDocumento7 páginasCertificacionAndresAún no hay calificaciones

- Catalogo DomoticaDocumento4 páginasCatalogo DomoticajhonernestAún no hay calificaciones

- Criptología InformaticaDocumento6 páginasCriptología InformaticaTawi WiAún no hay calificaciones

- Historia CriptologíaDocumento2 páginasHistoria CriptologíacarohfAún no hay calificaciones

- Mikrotik Wireless WPA2 EAPDocumento28 páginasMikrotik Wireless WPA2 EAPFreddy BohorquezAún no hay calificaciones

- Politicas de Gestion de ClavesDocumento6 páginasPoliticas de Gestion de ClavesporfirioAún no hay calificaciones

- DGPCDocumento96 páginasDGPCspock45Aún no hay calificaciones

- 03a - Skovsmose. Alfabetismo MatemáticoDocumento18 páginas03a - Skovsmose. Alfabetismo MatemáticoloramongeAún no hay calificaciones

- Guia 22 Password SessionDocumento11 páginasGuia 22 Password Sessionnobody userAún no hay calificaciones

- Kiu Manual Como Lo Hago 2.0Documento10 páginasKiu Manual Como Lo Hago 2.0Maria Soledad GiménezAún no hay calificaciones

- UF0856Documento3 páginasUF0856GASPAR0% (1)

- Resumen - Capitulo 3Documento12 páginasResumen - Capitulo 3Øsïírïís RøjåsAún no hay calificaciones

- Crypt ImageDocumento14 páginasCrypt ImagehuachanoAún no hay calificaciones

- CriptografiaDocumento58 páginasCriptografiarom_el_ac100% (1)

- Tema 5 - Criptografi A PDFDocumento24 páginasTema 5 - Criptografi A PDFManuelAún no hay calificaciones

- S01.s1 - MaterialDocumento25 páginasS01.s1 - MaterialAntuaneth DenosAún no hay calificaciones

- Cifrado GronsfeldDocumento3 páginasCifrado GronsfeldIsela MoralesAún no hay calificaciones

- Cuadros ComparativosDocumento2 páginasCuadros ComparativosBrandon EscobarAún no hay calificaciones

- Enunciados Lab Cryptool SolucionesDocumento7 páginasEnunciados Lab Cryptool SolucionesFerney Camilo Lopez RodriguezAún no hay calificaciones

- Qué Es SSHDocumento3 páginasQué Es SSHlau0826Aún no hay calificaciones

- Wlan WmanDocumento36 páginasWlan WmanJonathan Macías GómezAún no hay calificaciones

- Revista NúmerosDocumento129 páginasRevista NúmerospulicheAún no hay calificaciones

- David Betzhold Control8Documento13 páginasDavid Betzhold Control8david BetzholdAún no hay calificaciones

- Seguridad Informática y Criptografía. Funciones Hash en CriptografíaDocumento34 páginasSeguridad Informática y Criptografía. Funciones Hash en CriptografíaCarlos Espinoza100% (1)

- ISDCM Proyecto Entrega 4Documento7 páginasISDCM Proyecto Entrega 4hAún no hay calificaciones

- Tema 3 Seguridad PDFDocumento6 páginasTema 3 Seguridad PDFJoseAún no hay calificaciones

- U3 Tarea2Documento4 páginasU3 Tarea2Abraham Nogueda AyvarAún no hay calificaciones