Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Auditoria Explotacion y Aplicaciones

Cargado por

YeilymedinaDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Auditoria Explotacion y Aplicaciones

Cargado por

YeilymedinaCopyright:

Formatos disponibles

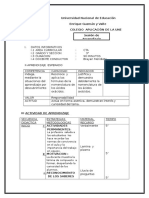

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

INTRODUCCIN

A finales del siglo XX, los Sistemas Informticos se han constituido en las herramientas ms

poderosas para materializar uno de los conceptos ms vitales y necesarios para cualquier

organizacin empresarial, los Sistemas de Informacin de la empresa.

La Informtica hoy, est integrada en la gestin integral de la misma, y por eso las normas y

estndares propiamente informticos deben estar, por lo tanto, sometidos a los generales de la

empresa. En consecuencia, las organizaciones informticas forman parte de lo que se ha

denominado el "management" o gestin de la empresa. Cabe aclarar que la Informtica no gestiona

propiamente la empresa, ayuda a la toma de decisiones, pero no decide por s misma. Por ende,

debido a su importancia en el funcionamiento de una empresa, existe la Auditora Informtica.

sta, realizada peridicamente es uno de los instrumentos ms eficaces con que cuentan las

empresas para asegurar su existencia y superar a los competidores.

A continuacin, desarrollaremos algunos conceptos sobre un mbito de la Auditora

Informtica, como lo son la Auditora de Explotacin y de Aplicaciones. Tambin se determinarn

los objetivos de las mismas y los controles a realizar en una Auditora de ese tipo.

Curso 5K3

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Auditoria de Explotacin

La Explotacin Informtica se ocupa de producir resultados informticos de todo tipo: listados

impresos, archivos soportados magnticamente, rdenes automatizadas para lanzar o modificar

procesos industriales, etc. Para realizar la Explotacin informtica se dispone de una materia prima,

los Datos, que es necesario transformar, y que se someten previamente a controles de integridad y

calidad. Explotacin debe recepcionar solamente programas fuente, los cuales hayan sido aprobados

por Desarrollo.

Qu es la Auditora de Explotacin ?

La Auditoria de explotacin es el control que se realiza sobre las funciones del Sistema de

Informacin para asegurar que las mismas se efecten de forma regular, ordenada y que satisfagan

los requisitos empresariales.

Por qu es necesaria la Auditora de Explotacin ?

El nivel de competencia que existe, hoy en da, entre las empresas les obliga a tomar decisiones

rpidas y acertadas. Es necesario, para ello el funcionamiento adecuado de los sistemas

informticos (mediante la incorporacin de las nuevas tecnologas) y su continua actualizacin.

Para qu se utiliza la Auditora de Explotacin ?

Combinando los nuevos avances tecnolgicos con una adecuada organizacin y una gestin

eficiente, las empresas podrn alcanzar sus objetivos de manera satisfactoria. La auditoria

informtica peridica es uno de los instrumentos mas eficaces con que cuentan las empresas para

asegurar su existencia y superar a sus competidores. La deteccin oportuna de las debilidades del

sistema permite mejorarlo racionalizando los recursos.

Objetivos de la Auditoria de Explotacin

Controlar los manuales de instrucciones y procedimientos de explotacin.

Controlar los inicios de los procesos y otra documentacin de funcionamiento.

Revisar la agenda de trabajo.

Verificar la continuidad del proceso.

Realizar controles sobre la explotacin remota.

Comprobar que en ningn caso los operadores acceden a documentacin de programas que no

sea la exclusiva para su explotacin.

Revisar que existen procedimientos que impidan que puedan correrse versiones de programas

no activos.

Curso 5K3

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Verificar los procedimientos segn los cuales se incorporan nuevos programas a las libreras

productivas.

Examinar los lugares en donde se almacenan cintas y discos, as como la perfecta y visible

identificacin de estos medios.

Verificar los planes de mantenimiento preventivo de la instalacin.

Comprobar que existen normas escritas que regulen perfectamente todo lo relativo a copias de

seguridad: manejo, autorizacin de obtencin de datos, destruccin, etc.

Componentes del Sistema de Informacin segn el proyecto COBIT.

Datos: En general se consideraran datos tanto los estructurados como los no estructurados, las

imgenes y los sonidos.

Aplicaciones: Se incluyen las aplicaciones manuales y las informticas.

Tecnologa: El software y el hardware, los sistemas operativos, los sistemas de gestin de base

de datos, los sistemas de red, etc.

Instalaciones: En ellas se ubican y se mantienen los sistemas de informacin.

Personal: Los conocimientos especficos que h de tener el personal de los sistemas de

informacin para planificarlos, organizarlos, administrarlos y gestionarlos.

Estos recursos de los sistemas de informacin se han de utilizar de forma que

permitan la eficacia y la eficiencia de la empresa; que los datos elaborados por su sistema de

informacin muestren una imagen fiel de la misma y que la empresa cumpla la legislacin vigente.

Procedimiento de la Auditora

Carta de Encargo

En este documento debe quedar reflejado de la forma mas clara posible, entre otros aspectos, cual

ser el alcance del trabajo del auditor.

Planificacin Estratgica

Es una revisin global que permite conocer la empresa, el sistema de informacin y su control

interno con la intencin de hacer una primera evaluacin de riesgos. Segn los resultados de esa

evaluacin se establecern los objetivos de la auditora y se podr determinar su alcance y las

pruebas que hayan de aplicarse, as como el momento de realizarla. Para llevar a cabo esta tarea es

necesario conocer entre otros aspectos los siguientes:

Las caractersticas de los equipos informticos

El sistema o los sistemas operativos

Curso 5K3

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Caractersticas de los ficheros o de las base de datos

La organizacin de la empresa

La organizacin del servicio de explotacin.

Las aplicaciones que el Sistema de informacin de la empresa que se est auditando o que se

vaya a auditar estn en explotacin.

El sector donde opera la empresa.

Informacin comercial.

La instalacin de un sistema informtico introduce nuevos elementos de control y origina cambios

en los procedimientos tradicionales de control de procesamiento de datos. Estos cambios pueden ser

clasificados como:

Nuevos controles necesarios para la automatizacin del procesamiento.

Controles que sustituyen a aquellos que en los sistemas manuales estn basados en el

criterio humano y en la divisin de labores.

Se necesitan nuevos controles debido a la automatizacin. Su objeto es detectar y controlar errores

derivados del uso del equipo informtico y de los mtodos de procesamiento del equipo.

Si estos controles no existen, el sistema puede quedar expuesto a un riesgo indebido de error.

En un sistema manual, el control interno depende de factores como la vigilancia humana, el

cuidado, la aceptacin de responsabilidad y la divisin de labores. En vista de que la actividad de

procesamiento de informacin est concentrada desaparecen muchos controles basados en el

criterio humano y la divisin mencionada.

Los controles en un sistema informtico deben proporcionar una seguridad razonable de que el

procesamiento est siendo efectuado correctamente. Debe detectar errores e irregularidades

rpidamente y asegurar una accin correctiva apropiada.

Los controles necesarios en este tipo de sistema pueden dividirse en aquellos relacionados con las

actividades de procesamiento, para prevenir y detectar errores, y aquellos relacionados con la

organizacin y administracin.

Con respecto a la organizacin y administracin:

Este aspecto se refiere a la asignacin de responsabilidades y autoridad para las

diversas funciones a realizar dentro de la organizacin.

Para establecer responsabilidades se deben preparar descripciones de los trabajos a a efectuar por

todo el personal que interviene en el procesamiento de informacin. Estas descripciones debern

incluir los ttulos de los puestos y describir claramente las funciones.

Tambin se debe considerar la Separacin de Labores la cual constituye un elemento de control

interno que se aplica, en nuestro caso, en las funciones bsicas del sistema de informacin.

FUNCION DE

PROCESAMIENTO

Anlisis y Diseo de Sistemas

Analista de Sistemas

Programacin

Programador

Operacin del Equipo

Operador

Curso 5K3

PUESTO

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Control

Encargado de Control, Grupo de

Control, Auditor, etc.

El control interno estar fortalecido si estas cuatro funciones quedan separadas. Esta separacin

tambin puede dar por resultado mayor eficiencia en la operacin debido a que las cuatro requieren

diferentes niveles de habilidad y entrenamiento.

En la mayora de los casos no es deseable combinar actividades de preparacin de programas con la

operacin, an cuando solamente esto ocurre en organizaciones muy pequeas.

Un plan de organizacin adecuado con la consiguiente divisin de labores es importante en vista e

la concentracin de la actividad de procesamiento de informacin en un menor nmero de personas

del que requiere en un sistema manual.

El menor nmero de empleados y el alto grado de informatizacin exponen al sistema a

manipulaciones y fraudes si una sola persona tiene tanto el conocimiento operacional como acceso

fcil a los procedimientos.

Clasificacin de los controles

1) Controles generales

Planificacin y Recepcin de Aplicaciones:

Se auditarn las normas de entrega de Aplicaciones por parte de Desarrollo,

verificando su cumplimiento y su calidad de interlocutor nico. Debern realizarse

muestreos selectivos de la Documentacin de las Aplicaciones explotadas. Se

inquirir sobre la anticipacin de contactos con Desarrollo para la planificacin a

medio y largo plazo.

Controles operativos y de organizacin:

Se intentarn analizar las relaciones personales y la coherencia de cargos, as como la

equidad en la asignacin de turnos de trabajo. Se verificar la existencia de un responsable

de Sala en cada turno de trabajo. Se analizar el grado de automatizacin de comandos, se

verificara la existencia y grado de uso de los Manuales de Operacin. Se analizar no solo

la existencia de planes de formacin, sino el cumplimiento de los mismos y el tiempo

transcurrido para cada Operador desde el ltimo Curso recibido.

Controles sobre los Programas y los Equipos.

Caractersticas para detectar, de manera automtica, errores.

Hacer mantenimientos preventivos peridicos

Procedimientos para salir de los errores de los equipos (Hardware)

Control y autorizacin Adecuada en la implementacin de sistemas y en las

modificaciones de los mismos.

Controles de acceso

Sirven para detectar y/o prevenir errores accidentales o deliberados, causados por el

uso o la manipulacin inadecuada de los ficheros de datos y por el uso incorrecto o

no autorizado de los programas

Controles sobre los procedimientos y los datos.

Manuales escritos como soporte de los procedimientos y los sistemas de

aplicacin.

Curso 5K3

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Controles de las conciliaciones entre los datos fuente y los datos informticos.

Capacidad para restaurar ficheros perdidos, deteriorados o incorrectos.

2) Controles de aplicaciones

Control de Entrada de Datos:

Se analizar la captura de la informacin en soporte compatible con los Sistemas, el

cumplimiento de plazos y calendarios de tratamientos y entrega de datos; la correcta

transmisin de datos entre entornos diferentes. Se verificar que los controles de

integridad y calidad de datos se realizan de acuerdo a las Normas.

Controles sobre la captura de Datos

Altas de movimientos

Modificaciones de movimientos.

Consultas de movimientos

Mantenimiento de ficheros

Controles de Proceso

Normalmente se incluyen en los programas. Se disean para detectar o prevenir los

siguientes tipos de errores.

Entradas de datos repetidos.

Procesamiento y actualizacin de fichero o ficheros equivocados.

Entrada de datos ilgicos

Prdida o distorsin de datos durante el proceso.

Controles de salida y distribucin

Los controles de salida se disean para asegurarse de que el resultado del proceso es

exacto y que los informes y dems salidas los reciben slo las personas que estn

autorizadas.

Evaluacin de los controles internos:

Para hacer el seguimiento y comprobar que el sistema de informacin est actuando como

es preceptivo, ste habr de disponer de un control int3erno que prevenga los eventos no

deseados o en su defecto los detecte y los corrija.

Es funcin del auditor evaluar el nivel de control interno; tambin es de responsabilidad

juzgar si los procedimientos establecidos son los adecuados para salvaguardar el sistema

de informacin.

Para evaluar los controles es necesario buscar evidencia sobre:

La terminacin completa de todos los procesos.

La separacin fsica y lgica de los programas fuentes y objetos de las bibliotecas

de desarrollo, de pruebas y de produccin.

Las estadsticas de funcionamiento, donde al menos se incluya:

Capacidad y utilizacin del equipo central y de los perifricos.

Utilizacin de la memoria.

Curso 5K3

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Utilizacin de las telecomunicaciones.

Las normas del nivel de servicios de los proveedores.

Los estndares de funcionamiento interno.

El mantenimiento y revisin de los diarios de explotacin.

La realizacin del mantenimiento peridico de todos los equipos.

La evidencia de la rotacin de los turnos de los operadores y de las vacaciones

tomadas.

Planificacin Administrativa

En esta fase se asignan los recursos de personal, tiempo y se determina la documentacin que se

utilizara.

Planificacin Tcnica

En esta fase se indican los mtodos, los procedimiento, las herramientas y las tcnicas que se

utilizaran para alcanzar los objetivos de la auditoria.

Realizacin del trabajo

Pruebas de Cumplimiento

Si se confirma que realmente no existen manuales, no se pueden hacer pruebas de cumplimiento,

pues las pruebas de cumplimiento consisten en comprobar que se estn cumpliendo las normas

establecidas.

El objetivo de las pruebas de cumplimiento consiste en analizar el nivel de cumplimiento de las

normas de control que tiene establecidas el auditado . Se supone que esas normas de control

establecidas son eficientes y efectivas.

Pruebas Sustantivas

Este tipo de pruebas se realizan cuando no existen normas o manuales, por lo cual es necesario

realizar clculos y utilizar tcnicas para comprender y evaluar los riesgos.

El objetivo de las pruebas sustantivas consiste en realizar las pruebas necesarias sobre los datos para

que proporcionen la suficiente seguridad a la direccin sobre si se ha alcanzado su objetivo

empresarial.

Habr que realizar el mximo numero de pruebas sustantivas si:

No existen instrumentos de medida de los controles.

Los instrumentos de medida que existen se considera que no son los adecuados.

Las pruebas de cumplimiento indican que los instrumentos de medida de los controles no se han

aplicado de manera consistente y continua.

Curso 5K3

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Auditoria de Aplicaciones

Que es la Auditoria de Aplicaciones ?

El objetivo de la Auditoria de aplicaciones es analizar y evaluar la eficacia de los controles

existentes, estos controles deben asegurar que solo se ingresan y actualizan datos completos,

exactos y vlidos en un sistema, que el procesamiento de estos datos sea el correcto, que los

resultados del procesamiento cumplen las expectativas; y que los datos se mantengan seguros.

En resumen podemos enunciar que el objetivo de la auditora de aplicaciones es :

Evaluar la efectividad de los controles existentes y sugerir nuevos controles con el fin de minimizar

riesgos y fortalecer el control de dichas aplicaciones.

Por que se realiza la Auditoria de Aplicaciones ?

porque se presentan muchos riesgo que deben ser eliminados. Los posibles riesgos son, errores

voluntarios e involuntarios y la posibilidad de fallos de cualquiera de los elementos que intervienen

en el proceso informatico. Tambin, la conexin de la empresa a entornos abiertos como a Internet

multiplica los riesgos que amenazan la condifencialidad e integridad de la informacin de los

sistemas de la empresa.

Todas estas amenazas y cualquier otra que pueda ser identificada contra el correcto funcionamiento

de las aplicaciones y la consecucin de los objetivos han de ser objeto de un anlisis minucioso.

Para que se realiza la Auditoria de Aplicaciones?

La auditoria de aplicaciones se realiza para tomar medidas que eliminen o al menos reduzcan los

riegos a las que estn expuestas las aplicaciones. Dichas medidas consisten en procedimientos para

verificar, evaluar y tratar de garantizar que todo funcione como se espera, de acuerdo con las

polticas, normas y procedimientos establecidos.

Objetivo de la Auditoria de Aplicaciones

Evaluar la efectividad de los controles existentes y sugerir nuevos controles con el fin de

minimizar riesgos y fortalecer el control de dichas aplicaciones.

Controlar los ingresos de datos

Detectan posibles errores en la digitacin

Ingresos de datos incompletos

Ingresos repetidos u omisiones

Curso 5K3

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Controles en el procesamiento de datos

:

Los controles en el procesamiento de datos permiten identificar las transacciones que son

actualizadas en forma incorrecta o incompleta

Controles en la salida : Los controles en la salida sirven para verificar la exactitud,

funcionalidad, adems del adecuado uso y distribucin de los reportes

Controles Manuales y Automticos

En el terreno de una aplicacin informtica, el control interno se materializa fundamentalmente en

controles de dos tipos:

Controles manuales : a realizar normalmente por parte del personal del rea usuaria: actuaciones

previstas para asegurar que -en su caso- se preparan, autorizan y procesan todas las operaciones, se

subsanan adecuadamente todos los errores, son coherentes los resultados de salida respectos a

referencias disponibles sobre los datos de entrada, y las bases de datos que dan soporte a la

aplicacin mantienen en los niveles debido diferentes indicadores de medicin de su integridad y

totalidad (nmeros de registros en ficheros y/o tablas, de relaciones o ndices, totales de magnitudes

numricas, conciliaciones, etc. )

Controles Automticos: incorporados a los programas de la aplicacin que sirvan de ayuda para

tratar de asegurar que la informacin se registre y mantenga completa y exacta, los procesos de todo

tipo sobre la misma sean correctos y su utilizacin por parte de los usuarios respete los mbitos de

confidencialidad establecidos y permita poner en prctica principios generales de control interno

como el referente a la segregacin de funciones.

Segn su finalidad estos controles se suelen clasificar en :

Controles preventivos: Tratan de ayudar e evitar la produccin de errores a base de exigir el

ajuste de los datos introducidos a patrones de formato y estructura (dato numrico, fecha vlida,

etc.), pertenencia a una lista de valores vlidos , rango entre lmites determinados, incorporacin

de dgitos de control en datos clave (cdigos de identificacin, referencias de documentos,

nomenclaturas, etc.) y , en general, cualquier criterio que ayude a asegurar la correccin formal

de y verosimilitud de los datos (la exactitud slo puede garantizarla el usuario).

Controles detectivos: Tratan de descubrir a posteriori errores que no hay sido posible evitar.

Controles correctivos: Tratan de asegurar que se subsanen todos los errores identificados

mediante controles detectivos.

Y pueden ser utilizados:

En las transacciones de recogida o toma de datos.

En todos los procesos de informacin que la aplicacin realiza.

En la generacin de informes y resultados de salida.

Etapas de la Auditoria de una Aplicacin Informtica.

Curso 5K3

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Programa de Revisin

1. Identificar el rea a revisar (por ejemplo a partir del calendario de revisiones) notificar al

responsable del rea y prepararse utilizando papeles de trabajo de auditorias anteriores.

2. Identificar y obtener informacin necesaria para la auditoria y para las pruebas. En esta

etapa, se definen los objetivos y el alcance de la auditoria y se identifican los usuarios

especficos que estaran afectados por la auditoria (plan de entrevistas).

3. Identificar los puntos de control crticos del sistema, esto se realiza mediante entrevistas con

los usuarios. El auditor debe identificar los peligros y los riesgos que podran aparecer en

cada punto. Los puntos de control critico son aquellos en donde el riesgo es mas grave, es

decir, donde la necesidad de un control es mas importante.

4. Ejecucin de pruebas en los puntos crticos de control. Estas pruebas pueden ser:

a. Pruebas de Conformidad: Estas pruebas son orientada especficamente a comprobar

que determinados procedimientos, normas o controles internos se cumplen o

funcionan de acuerdo con lo previsto y esperado, segn lo descrito en la

documentacin oportuna.

b. Pruebas substantivas o de Validacin: Orientadas a detectar la presencia o ausencia

de errores o irregularidades en procesos, actividades, transacciones o controles

internos. Estn especialmente indicadas en situaciones en las que no hay evidencia

de que existan controles internos relevantes, suficientes como para garantizar el

correcto funcionamiento del proceso o elemento considerado.

Controles de Entrada de datos.

Cuando sea necesario, verificar que todos los datos de entrada en un sistema pasan por

validacin antes de su tratamiento.

Revisar los procedimientos de correccin de errores.

Para sistemas interactivos, verificar el uso de mtodos preventivos para evitar la entrada

incorrecta de datos, por medio de funciones de ayuda en pantalla, formatos fijos, el uso de

mens y mensajes para el operador.

Determinar la grabacin de datos de entrada con fecha y hora actual, as como la identificacin

del usuario/terminal y ubicacin.

Revisar los programas para determinar si contiene procesos internos de validacin de datos y as

evaluar su exactitud.

Verificar que los datos se verifican en el momento de su entrada en el sistema.

Control de secuencia: Los registros de las transacciones llevan un nmero que los identifica y

son consecutivos, por lo que no pueden haber duplicidades ni intervalos vacos de secuencia.

Curso 5K3

10

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Control de lmite: Se verifican los lmites de valores que puede asumir una variable de entrada y

que se rechazara o advertir en caso no cumpla con los lmites establecidos.

Control de validez: Consiste en considerar como vlidos aquellos campos codificados con

valores predeterminados

Bsquedas en tablas: Se valida un campo con el contenido de una tabla de datos, por ejemplo

una tabla de cdigos de pases y los nombres de pases se utiliza para validar el campo pas de

una pantalla de ingreso de datos.

Control de integridad: consiste en que un campo siempre debe contener datos, no puede estar

vaco, etc. Dgito de control: Consiste en agregar al dato ingresado un dgito, el que se calcula

matemticamente por un algoritmo sobre los dgitos del dato ingresado, los ms comunes son el

mdulo 10 o mdulo 11.

Verificar que las aprobaciones corresponden al personal responsable y autorizados.

Verificar que se registra la estacin y el operador que ingresa los datos.

Comprobar que una persona no realice mas de una de estas tareas:

Generacin de datos.

Entrada de datos.

Procesamiento de datos.

Distribucin de datos.

Determinar que las terminales asignadas al Ingreso de datos sean perfectamente identificables y

supervisados.

Efectuar un control sobre todas las claves asignadas.

Validacin y edicin de datos

Comprobar la validacin de datos de entrada :

Cdigo de aprobacin de autorizacin.

Validacin de cdigos.

Valores numricos o alfanumricos.

Tamao de los campos.

Rango.

Cotejo de registros.

Revisar la documentacin relacionada con los procedimientos de identificacin , correccin y

entrada de datos rechazados y determinar si los errores son listados inmediatamente despus de

detectados y registrados en el archivo de asuntos pendientes.

Determinar si los supervisores revisan y aprueban las correcciones antes de su reentrada.

Realizar un control estadstico de los errores de entrada.

Curso 5K3

11

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Control del procesamiento de datos

Integridad del procesamiento de datos

Verificar que el procesamiento de datos esta adecuadamente documentado.

Identificar el personal involucrado y verificar que no intervengan en la generacin entrada

y distribucin de datos.

Determinar si existen bitcoras que permiten la reconstruccin de archivos.

Verificar si se llevan a cabo actividades de control como:

Control de la actividad de las terminales.

Investigar cualquier intervencin del operados en la desviacin.

Asegurarse que los reinicios se realicen adecuadamente.

Balance de los contadores de lotes y datos procesados.

Determinar si los programas de aplicacin :

Impiden la actualizacin concurrente de datos.

Identifican los tipos de datos de entrada.

Generan totales de control y llevan a cabo el proceso.

*Si verifican las etiquetas de archivos antes de su procesamiento.

Los errores y el operador

Revisar los procedimientos de control de errores de procesamientos y verificar que los

errores se registren en el archivo de pendientes.

Determinar que los procedimientos estndar especifiquen las limitaciones de la

intervencin de un operador en cuanto a las condiciones de errores.

Verificar el registro del sistema para controlar las intervenciones del operador.

Cerciorarse que solo los operadores tiene acceso a la documentacin de los sistemas,

programas , datos y software del sistema.

Controles de salidas de datos

Determinar si el control de datos revisa los informes de salida (listados) para detectar errores

evidentes tales como campos de datos que faltan, valores no razonables o datos incorrectos.

Verificar que se hace una identificacin adecuada de los informes como por ejemplo, nombre y

numero de informe, fecha de salida, nombre del rea/ departamento, etc.

Compara la lista de distribucin de informes con los usuarios que los reciben en realidad.

Verificar que los informes que pasan de aplicabilidad se destruyen, y que no pasan simplemente

a la basura, sin seguridad de destruccin.

Curso 5K3

12

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Revisar la justificacin de informes, que existe una peticin escrita para cada uno y que se

utilizan realmente, as como que esta autorizada la peticin.

Revisar los procedimientos de correccin de datos de salida.

Revisin de las salidas

Se deben revisar los procedimientos relacionados con el balance y conciliacin de salidas.

Verificar que el control de salida se realice antes de que la informacin sea distribuida.

Revisar si las transacciones pueden rastrearse tanto hacia las salidas finales, como hacia

los documentos fuentes.

Establecer si se reportan las excepciones en las salidas.

Distribucin de los resultados

Se deben revisar los mtodos de distribucin de las salidas.

Detectar errores de distribucin.

Verificar el control de acceso a los informes de salida que esperan ser distribuidos.

Controles de Documentacin

Verificar que dentro de las actividades de desarrollo y mantenimiento de aplicaciones se

produce la documentacin de sistemas, programas, operaciones, funciones y procedimientos de

usuario.

Existencia de una persona especifica encargada de la documentacin y que mantiene un archivo

de documentos ya distribuidos y a quienes.

Comprobar que los jefes de ara se informen de faltas de documentacin adecuada para sus

empleados.

Destruccin de toda la documentacin de antiguos sistemas.

Que los usuarios no acepten una nueva aplicacin sin su documentacin correcta.

Actualizacin en la documentacin al mismo tiempo que los cambios y modificaciones en los

sistemas.

La existencia de documentacin de sistemas, programas, de operacin y de usuario por cada

aplicacin ya implantada.

Controles de Backup y Rearranque.

Curso 5K3

13

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Resulta necesario estudiar medidas para salvar circunstancia de tipo accidental o intencional que

impida la continuidad de la operatoria.

Backup de equipos : se trata de abarcar todas las posibilidades que podran presentarse en un

centro de cmputos. Las variantes frente a esta situacin son:

Tener equipo de repuesto : El equipo de repuesto puede ser total (lo que implica duplicar el

hardware) o limitarse a ciertas unidades en funcin de un anlisis previo, elementos que

deberan situarse en un lugar no muy prximo al centro de procesamiento.

Posibilidad a efectuar el procesamiento en equipos similares : Conviene llevar a cabo

investigaciones para determinar la posibilidad de realizar el procesamiento en

computadoras similares, para el caso de una interrupcin prolongada.

Backup de archivos maestros o base de datos: La necesidad de contar con elementos de respaldo

est motivada por cinco clases de circunstancias

Errores en la programacin

Errores en el software de base (sistema operativo)

Fallas del hardware

Errores de procedimientos.

Acontecimientos naturales.

Acciones humanos intencionales.

Pautas para el establecimiento de un sistema de Backup:Todas las tareas referentes al estudio de

las medidas a adoptar para la estrategia de backup y recuperacin , planeamiento y

documentacin de todas las normas a emitirse y la revisin peridica son responsabilidad del

Administrador de la Base de Datos.

Un elemento importante es la realizacin de pruebas para verificar que las estrategias adoptadas

funcionan, tcnica y administrativamente.

Para construir una norma para el resguardo de los archivos maestros se deben considerar los

siguientes puntos:

Establecimiento de cuales son los procedimientos crticos de la entidad.

Determinacin de la metodologa o estrategia para el back up.

Determinacin del lugar donde se almacenarn los medios magnticos.

Actualizacin peridica del resguardo.

Realizacin de inventarios peridicos sobre los elementos de backup.

El auditor realizar una exhaustiva inspeccin del lugar de backup y determinar el nivel de

proteccin que proporciona contra robo, accesos no autorizados y destruccin de la totalidad de

lso elementos almacenados(esta observacin est ligada con la documentacin del software y

otros elementos que tambin se guardan en el lugar del backup.)

Aspectos a tener en cuenta :

Existencia de procedimientos de backup y rearranque documentados y comprobados para cada

aplicacin en uso actualmente.

Curso 5K3

14

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Procedimientos escritos para la transferencia de materiales y documentos de backup entre el

Centro de Procesamiento de Datos y el sitio de backup (centro alternativo). Mantenimiento de

un inventario de estos materiales.

Existencia de un plan de contingencia.

Identificacin de aplicaciones y ficheros de datos crticos para el plan de contingencia.

Pruebas de aplicaciones criticas en el entorno de backup, con los materiales del plan de

contingencia (soporte magntico, documentacin, personal, etc)

Grabacin de todas las transacciones realizadas durante el da por teleproceso, para facilitar la

reconstruccin de ficheros actualizados durante el da en caso de fallo del sistema.

Controles sobre Programas de Auditoria

Consiste en determinar que metodologa se utilizara para probar los datos o procesos del sistema,

generalmente se usa lo siguiente:

Software de auditora generalizado. Mdulos de auditora incorporados.

Transferencia de informacin (downloading) a una Pc para tratarla con software de

anlisis.

Uso de sistemas expertos.

Con la ayuda de este software o tcnica asistida por computador, se realizan pruebas de auditora,

estas pruebas incluyen por ejemplo:

Muestreo estadstico, con el cual se selecciona la muestra de transacciones o del universo de

datos que sern probados.

Pruebas de rangos, se usan para probar que los datos en prueba son vlidos porque estn en

un rango de valores adecuado.

Pruebas de excepciones, se usan para verificar que el procesamiento de las transacciones es

correcto que no existen excepciones en los datos con los que trabaja el sistema

Distribucin de polticas y procedimientos escritos a auditores y responsables de reas sobre la

adquisicin, desarrollo y uso de software de auditoria.

Uso de software de auditoria nicamente por personas autorizadas.

Curso 5K3

15

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

Participacin del auditor en la adquisicin, ,odoficacion, instalacin de paquetes de software de

auditoria.

Participacin nicamente del auditor en la planificacin, diseo, desarrollo e implantacin de

software de auditoria desarrollado internamente.

Verificacin que los programas de utilidad se utilizan correctamente (cuando no se puede

utilizar software de auditoria)

Controles de la satisfaccin de los usuarios

Disponibilidad de polticas y procedimientos sobre el acceso y uso de la informacin.

Resultados fiables, completos, puntuales y exactos de las aplicaciones (integridad de datos).

Comprensin por los usuarios de los informes e informaciones de salida de la aplicaciones.

Revisin de los controles de recepcin, archivo, proteccin y acceso de datos guardados sobre

todo tipo de soporte.

Resolucin fcil de problemas, errores, irregularidades y omisiones por buenos contacto=s entre

usuarios y el personal de Centro de Procesamiento de Datos.

Evaluacin de la revisin y/o resultados de pruebas. En esta etapa se identifican y evaluan los

puntos fuertes y dbiles de los procedimientos y practicas de control interno con su adecuacin,

eficiencia y efectividad. Cuando se identifique una debilidad de determinara su causa.

Preparacin del informe. Recomendaciones.

Curso 5K3

16

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

CONCLUSION

La situacin de haber investigado sobre todo lo referente a Auditora de Explotacin y de

Aplicaciones, nos ha permitido conocer y tomar an ms conciencia de la necesidad de efectuar

controles a los Sistemas de Informacin y a las Aplicaciones. Esta necesidad surge de la creciente

importancia asignada a los mismos como ayuda imprescindible en el desarrollo de los procesos de

negocio aportando conocimiento que apoye la correcta toma de decisiones. Debido a sto tiene

gran importancia la Auditora (desarrollada en este trabajo) como garante del correcto cumplimiento

de las funciones desarrolladas por los Sistemas y aplicaciones.

Podemos

Curso 5K3

17

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

concluir diciendo que la labor del auditor informtico es esencial para garantizar la adecuacin de

los sistemas informticos: para ello el auditor debe realizar su trabajo atenindose a las Normas de

Auditora aceptadas y aplicables como requisito necesario que asegure la calidad del trabajo

realizado.

Curso 5K3

18

Universidad Tecnolgica Nacional

F.R.C.

Auditora de Explotacin y Aplicaciones

BIBLIOGRAFIA

Auditora Informtica, Un Enfoque Prctico

Autores: Piattini, Del Peso

Editorial Rama

www.monografas.com

www.todogratis.com

Curso 5K3

19

También podría gustarte

- Cadenas Agroindustriales 1304Documento10 páginasCadenas Agroindustriales 1304Alejandro SánchezAún no hay calificaciones

- Extrañas Comunidades: Mónica B. Cragnolini (Comp.)Documento16 páginasExtrañas Comunidades: Mónica B. Cragnolini (Comp.)FEDERICO HOFFERAún no hay calificaciones

- TAREA 1.2 Diseño Del Producto v2Documento10 páginasTAREA 1.2 Diseño Del Producto v2Ulises CabreraAún no hay calificaciones

- SEMANA 6 - FUNCIÓN CUADRÁTICA II (3ro MATEMÁTICA)Documento2 páginasSEMANA 6 - FUNCIÓN CUADRÁTICA II (3ro MATEMÁTICA)Torimat CordovaAún no hay calificaciones

- Proyecto Placa BaseDocumento10 páginasProyecto Placa BaseYesid Jose Torres VegaAún no hay calificaciones

- OXACIDOSDocumento6 páginasOXACIDOSBryan Mendieta QuiñonesAún no hay calificaciones

- Ensayo PsuDocumento13 páginasEnsayo Psuandrea gonzalezAún no hay calificaciones

- Examen 17Documento91 páginasExamen 17CRISTIAN QUELMIS VILCA HUARACHIAún no hay calificaciones

- 120 - Nyy-J - Nyy-O DiferenciasDocumento2 páginas120 - Nyy-J - Nyy-O DiferenciasRudolph AzzAún no hay calificaciones

- Patologías Asociadas A Enfermedad Cerebrovascular - Julcarima - MVDocumento65 páginasPatologías Asociadas A Enfermedad Cerebrovascular - Julcarima - MVIngrid Sheen CayetanoAún no hay calificaciones

- Taller 1 Mecanica de FluidosDocumento3 páginasTaller 1 Mecanica de Fluidosjasmin romoAún no hay calificaciones

- Formaciones Mesozoicas en GuatemalaDocumento13 páginasFormaciones Mesozoicas en GuatemalaDulce María GonzálezAún no hay calificaciones

- Manual de Calculo Integral 2017 PDFDocumento70 páginasManual de Calculo Integral 2017 PDFpabloAún no hay calificaciones

- Ec Fact EcciDocumento1 páginaEc Fact EcciGolfito Gtimk3Aún no hay calificaciones

- Tesis para Ver AutomatizaciónDocumento94 páginasTesis para Ver AutomatizaciónAlexandra ZúñigaAún no hay calificaciones

- Ciberseguridad Eje 3Documento6 páginasCiberseguridad Eje 3Juan Rendon AguirreAún no hay calificaciones

- Redes ElectricasDocumento25 páginasRedes Electricasccmolina77100% (7)

- MT CBX250 Suplemento 2003 - 00X65-KPF-002Documento40 páginasMT CBX250 Suplemento 2003 - 00X65-KPF-002Vaquero EnmotoAún no hay calificaciones

- 1096-Texto Del Artículo-1101-2-10-20161028Documento17 páginas1096-Texto Del Artículo-1101-2-10-20161028José Carlos ChiofaloAún no hay calificaciones

- Hilos ResisDocumento11 páginasHilos ResisgiakomoAún no hay calificaciones

- Sin Tapujos - Oscar WildeDocumento42 páginasSin Tapujos - Oscar WildeRobinson Rz GerenaAún no hay calificaciones

- Medición e Investigación: Variables, Muestras y CuestionariosDocumento10 páginasMedición e Investigación: Variables, Muestras y CuestionariosMonse RamirezAún no hay calificaciones

- Taller de Literatura 4° Medio 2020 - 1Documento6 páginasTaller de Literatura 4° Medio 2020 - 1Shirley Flores OlivarezAún no hay calificaciones

- Entre Lo Insolito y Lo Extrano Nuevas PeDocumento1 páginaEntre Lo Insolito y Lo Extrano Nuevas PeEdda Isabella Alpízar FloresAún no hay calificaciones

- Herramienta Metodo para Toma de Decisiones Bajo Presion 1Documento2 páginasHerramienta Metodo para Toma de Decisiones Bajo Presion 1felysinAún no hay calificaciones

- Diario Investigadora - Webb BeatriceDocumento14 páginasDiario Investigadora - Webb BeatriceJonny Andres Velasco ArboledaAún no hay calificaciones

- Avance Programático CBTIS DGETIDocumento2 páginasAvance Programático CBTIS DGETIyuri coronadoAún no hay calificaciones

- La Nueva Estrategia de PDocumento19 páginasLa Nueva Estrategia de PKaren Yadira Castillo Murillo0% (1)

- Estructuras algebraicas y aplicacionesDocumento3 páginasEstructuras algebraicas y aplicacionesLuis delgadoAún no hay calificaciones