Documentos de Académico

Documentos de Profesional

Documentos de Cultura

MOD III - Cuestionario 1

Cargado por

Patricia Cadena CadenaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

MOD III - Cuestionario 1

Cargado por

Patricia Cadena CadenaCopyright:

Formatos disponibles

MODULO 3: TECNOLOGIAS DE SEGURIDAD DE RED

CUESTIONARIO #1

- QU ES UN SNIFFER Y CMO FUNCIONA EL MODO

PROMISCUO DEL MISMO?

Un snifer es un programa de captura de las tramas de red, trabaja en

conjunto con la tarjeta de !ter"a# de red $NIC% Net&'r(

I!ter"a)e Card*, para absorber indiscriminadamente todo el trfco

que est dentro del umbral de audicin del sistema de escucha. Y no

slo el trfco que vaya dirigido a una tarjeta de red, sino a la

direccin de diusin de la red !"".!"".!"".!"" #osea a todas partes$.

%ecimos que una mquina est en +'d' ,r'+-).' cuando esta

misma captura todos los paquetes independientemente que ellos

ueran o no destinados a ella.

&ara ello, el snifer tiene que conseguir que la tarjeta entre en

modo /,r'+-).'/, en el que recibir todos los paquetes que se

despla'an por la red. (s) pues, lo primero que hay que hacer es

colocar el hard*are de la red en modo promiscuo+ a continuacin el

sot*are puede capturar y anali'ar cualquier trfco que pase por ese

segmento.

,sto limita el alcance del snifer, pues en este caso no podr captar el

trfco e-terno a la red #osea, ms all de los routers y dispositivos

similares$, y dependiendo de donde est conectado en la .ntranet,

podr acceder a ms datos y ms importantes que en otro lugar. &ara

absorber datos que circulan por .nternet, lo que se hace es

crear -er0d're- de )'rre' o de DNS para colocar sus snifers en

estos puntos tan estratgicos.

- QU MTODOS SE UTILI1AN PARA REALI1AR SPOOFIN2 DE

DIRECCIONES IP?

,l spoofng de direcciones .&+ consiste bsicamente en sustituir

la direccin .& origen de un paquete /0&1.& por otra direccin .& a la

cual se desea suplantar. ,sto se consigue generalmente gracias a

&or2 &atricia 0adena 0adena

MODULO 3: TECNOLOGIAS DE SEGURIDAD DE RED

programas destinados a ello y puede ser usado para

cualquier protocolo dentro de /0&1.& como .03&, U%& o /0&. 4ay que

tener en cuenta que las respuestas del host que reciba los paquetes

alterados irn dirigidas a la .& alsifcada. &or ejemplo si enviamos

un ping #paquete icmp 5echo request5$ suplantado, la respuesta ser

recibida por el host al que pertenece la .& legalmente. ,ste tipo de

spoofng unido al uso de peticiones broadcast a dierentes redes es

usado en un tipo de ataque de food conocido como ataque 6mur.

&ara poder reali'ar 6uplantacin de .& en sesiones /0&, se debe tener

en cuenta el comportamiento de dicho protocolo con el env)o de

paquetes 6Y7 y (08 con su 6Y7 espec)fco y teniendo en cuenta que

el propietario real de la .& podr)a #si no se le impide de alguna

manera$ cortar la cone-in en cualquier momento al recibir paquetes

sin haberlos solicitado.

- QU 3ERRAMIENTAS SE UTILI1AN PARA ESCANEAR PUERTOS

TCP4UDP EN UNA LAN?

9as herramientas para escanear los puertos /0&1U%& de un ordenador

o conjunto de ordenadores dentro de una red+ permiten escanear y

obtener la lista de puertos que estn abiertos en un ordenador o

conjunto de ordenadores. %e esta manera entre estas herramientas

se encuentran2

NMAP

,s una de las herramientas por e-celencia en lo que a e-ploracin

de redes y puertos se refere. &ermite dierentes tipos de escaneos2

:. E-)a!e'- de rede-2 ,ste tipo de e-ploracin nos va permitir

conocer los dispositivos conectados en la red a estudiar.

!. E-)a!e'- de ,.ert'-2 Una ve' identifcadas las mquinas,

nos va a permitan descubrir puertos abiertos en las mismas. (

partir de ese momento intentaremos descubrir los servicios

que se estn ejecutando y obtener datos que nos ayudarn a

identifcar el tipo de 6istema ;perativo, las aplicaciones,

versiones de las mismas<

=. E-)a!e'- de 0.5!era65dade-2 ,ncontrar servicios

vulnerables que sirvan como punto de entrada en los sistemas.

&or2 &atricia 0adena 0adena

MODULO 3: TECNOLOGIAS DE SEGURIDAD DE RED

/ratamos por lo tanto que buscar las mquinas, ver los

servicios que hay corriendo en ellas, y encontrar alg>n punto

vulnerable por el que poder colarnos.

/ambin es capa' de descubrir servicios pasivos en una red as)

como dar detalles de los ordenadores descubiertos #sistema

operativo, tiempo que lleva conectado, sot*are utili'ado para

ejecutar un servicio, presencia de un fre*all incluso la marca de

la tarjeta de red remota$.

N ETCAT7

4erramienta que permite abrir puertos /0&1U%& en un equipo

remoto #despus se queda a la escucha$, asociar una shell a ese

puerto y or'ar cone-iones U%&1/0& #>til para rastreo de puertos o

transerencias bit a bit entre dos equipos$.

- CMO FUNCIONAN LOS ATAQUES DOS Y DDOS?

,n un ata8.e D'S, el atacante inunda la direccin .& del dispositivo

de destino #normalmente una consola ?bo- =@A o un equipo$ con

solicitudes de comunicacin e-ternas in>tiles, lo que impide que se

conecte a .nternet y, por tanto, a ?bo- 9ive. ,l ataque no va dirigido a

?bo- 9ive. 6u objetivo es la direccin .& del dispositivo objetivo.

,n un ata8.e DD'S, el atacante usa cdigo malintencionado

instalado en varios equipos para identifcar y atacar el dispositivo. 9a

fnalidad de los atacantes que inician un ataque %%o6 es causar ms

daBo en el dispositivo elegido que el que produce un ataque %o6

iniciado desde un >nico dispositivo.

- CU9LES SON LAS DIFERENCIAS ENTRE LOS FIRE:ALLS

SOFT:ARE Y 3ARD:ARE?

,l fre*all se encuentra entre el ordenador e .nternet y permite o

bloquea cone-iones entre el ordenador y otros equipos de la red, de

acuerdo con las reglas defnidas por usted. ,sto puede hacer que sea

mucho ms di)cil lan'ar ataques de orma remota en el equipo. 4ay

dos tipos de cortauegos2 sot*are y hard*are.

&or2 &atricia 0adena 0adena

MODULO 3: TECNOLOGIAS DE SEGURIDAD DE RED

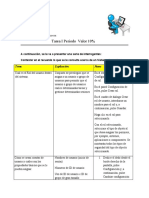

DIFERENCIAS

FIRE:ALL SOFT:ARE FIRE:ALL 3ARD:ARE

Pr';ra+a 8.e -e !-ta5a

e! -. 'rde!ad'r<

,s un dispositivo )sico que se

conecta al router de banda ancha

y su ordenador a travs de cables.

/ienen la misma uncin bsica,

pero hay dierencias.

C'!')e 5'- ,r';ra+a- 8.e

-e e-t=! eje).ta!d'<

6lo pueden detectar la naturale'a

genrica de los servicios que est

utili'ando C por ejemplo, correo

electrnico, acceso a la *eb o

mensajer)a instantnea.

P.ede t'+ar de)-'!e-

+.> ,re)-a- a)er)a de 5'

8.e ,er+te ' 65'8.ea% >a

8.e ,.ede dete)tar 5'-

!te!t'- 5e;a5e- ,'r ,arte

de 5'- ,r';ra+a-

e-,e)?@)'- 8.e -e

)'!e)ta! a I!ter!et<

S! e+6ar;'% -e ,.ede

de-a)t0ar +eda!te

a5;.!'- ,r';ra+a-

+a5)'-'- - /+a5&are/ - -

e- 8.e -e 5a- arre;5a!

,ara !"e)tar -.

'rde!ad'r<

,s ms robusto rente a este tipo

de ataques, pero orece un control

menos preciso y es ms

complicado de confgurar.

6i slo tiene un fre*all deber)a ser sot*are. &ero tiene que ser capa'

de ocultar completamente su equipo de .nternet, salvo para las

cone-iones espec)fcas que su equipo necesita. ,sto se llama 5modo

oculto5 y evita que los atacantes mediante escaneo de su equipo

detecten los puntos dbiles que podr)an ser e-plotados.

9o mejor para su negocio es contar con un sistema de dos capas de

proteccin, con un fre*all hard*are en su router y un fre*all

sot*are en todos los ordenadores de su red.

- QU ES ARP Y CMO FUNCIONA?

&or2 &atricia 0adena 0adena

MODULO 3: TECNOLOGIAS DE SEGURIDAD DE RED

ARP es un protocolo que permite que se conozca la direccin fsica de una tarjeta de interfaz

de red correspondiente a una direccin IP. Por eso se llama Protocolo de Resolucin de

Direccin (en ingls ARP significa Address Resolution Protocol).

Cmo Funciona ARP?

(D& transorma direcciones .& a direcciones 3(0.

Un ejemplo2

6i el cliente 0 necesita enviar un paquete al servidor 6, tiene que

saber cul es la direccin 3(0 de 6 si ambas mquinas estn

dentro de la misma subred. .ncluso si 6 reside en una red dierente,

0 a>n necesita la 3(0 Cen este caso, la direccin del router que

reenviar el paquete. ,l router se har cargo de todo lo dems.

Eig :. Euncionamiento de (D&

&ara averiguar la direccin 3(0, 0 retransmite una solicitud (D& a

todas las mquinas de la red local, preguntando FGHuin tiene la

direccin .& a.b.c.dIJ. 9a mquina que tiene dicha direccin .&

responde indicndole al cliente su direccin 3(0 #Eigura :$. 0omo

se muestra en la Eigura !, un paquete (D& se transporta como

inormacin dentro de una trama ,thernet. &ara permitir que esto

pueda hacerse, el valor de AKLAA@ se coloca en la cabecera de la

trama en el campo tipo M esto le indica al destino que se trata de

un paquete (D&.

- EAPLIQUE EL ESTABLECIMIENTO DE LA CONEAIN

$NE2OCIACIN EN TRES PASOS* DEL PROTOCOLO TCP

&or2 &atricia 0adena 0adena

MODULO 3: TECNOLOGIAS DE SEGURIDAD DE RED

(unque es posible que un par de entidades fnales comiencen una

cone-in entre ellas simultneamente, normalmente una de ellas

abre un socNet en un determinado puerto /0& y se queda a la escucha

de nuevas cone-iones. ,s com>n reerirse a esto como apertura

pasiva, y determina el lado servidor de una cone-in. ,l lado cliente

de una cone-in reali'a una apertura activa de un puerto enviando un

paquete 6Y7 inicial al servidor como parte de la negociacin en tres

pasos. ,n el lado del servidor #este receptor tambin puede ser una

&0 o alguna estacin terminal$ se comprueba si el puerto est abierto,

es decir, si e-iste alg>n proceso escuchando en ese puerto, pues se

debe verifcar que el dispositivo de destino tenga este servicio activo

y est aceptando peticiones en el n>mero de puerto que el cliente

intenta usar para la sesin. ,n caso de no estarlo, se env)a al cliente

un paquete de respuesta con el bit D6/ activado, lo que signifca el

recha'o del intento de cone-in. ,n caso de que s) se encuentre

abierto el puerto, el lado servidor responder)a a la peticin 6Y7 vlida

con un paquete 6Y71(08. Einalmente, el cliente deber)a responderle

al servidor con un (08, completando as) la negociacin en tres pasos

#6Y7, 6Y71(08 y (08$ y la ase de establecimiento de cone-in. ,s

interesante notar que e-iste un n>mero de secuencia generado por

cada lado, ayudando de este modo a que no se puedan establecer

cone-iones alseadas #spoofng$.

,ntonces una cone-in /0& siempre se inicia con el 5apretn de

manos en tres pasos5 #=C*ay handshaNe$, que establece y negocia la

cone-in sobre la que se enviarn los datos. 9a sesin entera se inicia

con un paquete 6Y7, seguido por un paquete 6Y71(08 y fnalmente

por un paquete (08, para confrmar el establecimiento de la sesin

#:C5hola, Gquieres hablar conmigoI5, !C5de acuerdo5, =C5bien, pues

empecemos5$. ,n este momento la cone-in se establece y est

preparada para empe'ar a enviar datos.

&or2 &atricia 0adena 0adena

También podría gustarte

- La Interoperabilidad de Los Equipos Bajo El Estándar IEC 61850 Se Enfoca en Los Siguientes ObjetivosDocumento2 páginasLa Interoperabilidad de Los Equipos Bajo El Estándar IEC 61850 Se Enfoca en Los Siguientes ObjetivosGalo VacaAún no hay calificaciones

- Seguridad en Redes Eje4Documento16 páginasSeguridad en Redes Eje4Juan José Ortiz ParraAún no hay calificaciones

- 010-Protocolo ICMPDocumento13 páginas010-Protocolo ICMPDiego Armando Condori ChavarriaAún no hay calificaciones

- Presentacion Proxmox ComparativaDocumento60 páginasPresentacion Proxmox ComparativaArturo V MtzAún no hay calificaciones

- Wireless SetupDocumento8 páginasWireless SetupfmopAún no hay calificaciones

- Conceptos BásicosDocumento4 páginasConceptos BásicosPed J VRAún no hay calificaciones

- Cursoservicios IPCopDocumento5 páginasCursoservicios IPCopDiego Fernando Trejos EspinosaAún no hay calificaciones

- División de Redes IP en SubredesDocumento64 páginasDivisión de Redes IP en Subredescristopher asencios sichaAún no hay calificaciones

- Configuración de Routing Entre VLAN Con Router-On-A-StickDocumento8 páginasConfiguración de Routing Entre VLAN Con Router-On-A-StickCristian Pote PinzonAún no hay calificaciones

- Protocolos de TelemetríaDocumento4 páginasProtocolos de TelemetríaCesar BurgosAún no hay calificaciones

- Tarea Sist Operativos I Periodo 2023 DVCGDocumento10 páginasTarea Sist Operativos I Periodo 2023 DVCGDiana VanessaAún no hay calificaciones

- ENSA Module 9Documento57 páginasENSA Module 9Dozer ivanovAún no hay calificaciones

- Configuración de Rutas Estáticas y DinámicasDocumento9 páginasConfiguración de Rutas Estáticas y DinámicasLuis Pop0% (1)

- REDES INALAMBRICAS Enero 2024Documento65 páginasREDES INALAMBRICAS Enero 2024Cristhian ChimbaAún no hay calificaciones

- Configurar SMC Como Punto de AccesoDocumento7 páginasConfigurar SMC Como Punto de AccesoPedro NavarroAún no hay calificaciones

- Servidor de Correo Con PostfixDocumento46 páginasServidor de Correo Con PostfixJosé Luis OemigAún no hay calificaciones

- El Internet Como Herramienta de Investigación Joel KoquisDocumento4 páginasEl Internet Como Herramienta de Investigación Joel KoquisJakc700 KAún no hay calificaciones

- Domotica Tratados, Instalaciones y Ejercicios Spanish Edition MiguelDocumento308 páginasDomotica Tratados, Instalaciones y Ejercicios Spanish Edition MiguelKrynio Perez100% (3)

- Segundo Parcial 1Documento14 páginasSegundo Parcial 1Lombardo Baez GonzalezAún no hay calificaciones

- SEMANA14 - Plantilla de Configuración SEMANA14 - TOPOLOGIA DE RED DE LA EMPRESA HSIPERU - INTEGRACION DE HABILIDADES - AlumnosDocumento5 páginasSEMANA14 - Plantilla de Configuración SEMANA14 - TOPOLOGIA DE RED DE LA EMPRESA HSIPERU - INTEGRACION DE HABILIDADES - AlumnosYaneth Aquino gamarraAún no hay calificaciones

- Introducción A La Infraestructura de ADDocumento82 páginasIntroducción A La Infraestructura de ADMarvin RivasAún no hay calificaciones

- Trabajogsitouringautomvilclubpervfinal 121202125919 Phpapp02Documento41 páginasTrabajogsitouringautomvilclubpervfinal 121202125919 Phpapp02Edwin TorresAún no hay calificaciones

- Trabajo Final Del CursoDocumento9 páginasTrabajo Final Del CursoBryan Anime100% (1)

- Documentacion KNX AVANZADODocumento20 páginasDocumentacion KNX AVANZADODani MartínAún no hay calificaciones

- Examen Final Del Curso Defensa de La Red (NetDef) - Examen Final Del CursoDocumento31 páginasExamen Final Del Curso Defensa de La Red (NetDef) - Examen Final Del CursoLuis cristobal mateoAún no hay calificaciones

- Your Response:: Un, LoDocumento10 páginasYour Response:: Un, Locristian solarteAún no hay calificaciones

- RDS Windows Server 2016Documento48 páginasRDS Windows Server 2016franklin meranAún no hay calificaciones

- 3 Formas de Cambiar La Dirección MAC de Una Computadora en WindowsDocumento5 páginas3 Formas de Cambiar La Dirección MAC de Una Computadora en Windowscid08Aún no hay calificaciones

- Instituto Tecnologico Superior SucuaDocumento3 páginasInstituto Tecnologico Superior SucuaItalo YannickAún no hay calificaciones

- TelefoniaDocumento16 páginasTelefoniaEduAún no hay calificaciones