Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Wifi

Cargado por

AdivinaPendiente0 calificaciones0% encontró este documento útil (0 votos)

8 vistas5 páginasTítulo original

Wifi -

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

8 vistas5 páginasWifi

Cargado por

AdivinaPendienteCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 5

ROMPIENDO

CONTRASEAS WEP CON

AIRCRACK EN UNA RED

WIFI

Punta este artculo

Aceptar

Semana del 26/06/05 Puntuacin: 4.45 / 5 (20 votos)

En este articulo el comentarista se coloca desde el punto de vista del intruso e intenta descifrar y acceder a una

red wifi, utilizando para ello varias herramientas Windows de libre acceso. Al igual que en este articulo

abordamos cmo se realiza una intrusin, en la continuacin de este articulo, que publicaremos prximamente,

explicaremos qu hacer para prevenir correctamente este tipo de ataques.

[Ms informacin pulsando en el titular de la noticia]

Aircrack es muy facil de utilizar. Pero voy a intentar explicar las opciones, para que no

hayan dudas sobre su funcionamiento. Comentar que el programa tambien funciona en

lnea de comandos.

aircrack 2.1 - (C) 2004 Christophe

Devine

usage: aircrack <pcap filename(s)>

5 : debug - specify beginning of

the key

4 : bruteforce fudge factor

(current: 2)

3 : packet MAC filter:

00:00:00:00:00:00

2 : WEP key length in bits,

current: 128

1 : read IVs from a specified pcap

file

0 : start cracking (with 0 WEP

IVs)

Opcin 5: Sirve para especificar una llave y ver cunto tarda en crackearla.

Opcin 4: Esto no lo tocara a no ser que repetidamente os salga el mensaje de "No

luck, sorry". Sirve para aumentar la cantidad de llaves a probar. Es decir si con 5.000

llaves no encuentra la clave acertada, pues aumentas el nmero (por defecto 2) y as

probar ms llaves posibles.

Opcin 3: No creo que haga falta mencionarla, simplemente es un filtro de paquetes

que solo acepta los de la MAC introducida.

Opcin 2: Sirve para especificar la longitud de la llave. Por defecto es 128 (lo mas

comn). Comentar una ventaja y es que imaginaros que no sabis si ser de 128 o de 64;

pues bien, vosotros lo dejis como est por defecto ( 128 bits ) y si es de 64 bits la

sacar de todas formas.

Opcin 1: Lo que hace es leer los paquetes vlidos (IVs) del archivo.cap y enumerarlos.

Slo hay que introducir el nombre del archivo (ste debe estar en la misma carpeta y

hay que incluir la extension, normalmente .cap)

Bien la 0: pues eso empieza a crackear.

Cuando acabe pondr un mensaje de KEY FOUND, y ya la tenis.

Ha sido facilsimo, eso s capturar paquetes a veces se hace insoportable.

Despus de aprender como crackear un cifrado WEP, ya podemos pasar a otros puntos

de seguridad en una red inalmbrica.

Antes de nada, explicar un par de definiciones.

Beacons, beacons frames, balizas de autenticacion: Son tramas que emiten los puntos

de acceso, o en su defecto los routers inalmbricos, para que otros puntos de acceso o

tarjetas inalmbricas sepan que existe un punto de acceso activo por las cercanas.

ESSID (SSID): Es una cadena de texto de hasta 32 caracteres; se emite por defecto en

los beacons frames. Se utiliza para diferenciar diferentes redes inalmbricas en un

mismo canal. Por lo tanto es muy importante conocerlo. Por eso mismo es otra medida

de seguridad. Ya hablaremos de ello.

Dos cosas muy importantes no slo en la redes 802.11, sino en todos los aspectos.

Debis cambiar las contraseas por defecto, tanto en el ESSID, como la contrasea de

acceso a la configuracion del router; as como acutalizar los firmwares de vuestro

hardware, para tapar ciertos agujeros que podran tener y que podrian ocasionar por

ejemplo una denegacion de servicio (DoS).

Detectando redes inalambricas y accediendo a ellas

Bien esta parte es muy sencilla, aunque puede complicarse. Simplemente con el

NetStumbler detectaremos la gran mayora de redes, a no ser que los beacons frames

estn desactivados, o que los beacons esten activos pero el ESSID est oculto (muy

pocas veces se dan estos casos pero intentar explicar cmo solucionarlo).

Nota de seguridad: Bien esta es una medida de seguridad, no todos los routers lo

permiten, lo ideal sera que se dejasen de emitir beacons, aunque si no puede ser,

algunos routers lo que permiten es ocultar el ESSID en los beacons frames.

Aunque de muy poco sirve, si tenemos nuestra tarjeta en modo promiscuo, simplemente

tenemos que poner nuestra tarjeta a escuchar, ejecutar el Airodump, sin ningun filtro, ni

para los canales ni para las MAC de los APs (BSSID), y de este modo capturaremos

todos lo paquetes que andan sueltos por ah.

Si los beacons estn desactivados (cosa muy poco habitual), como no tenemos Linux y

no podemos desauntentificar a un cliente de la red para que automaticamente se

reconecte y as poder ver la beacon que le manda el AP, pues lo nico que podemos

hacer es esperar que algun cliente se conecte.

Una vez detectada la red y averiguada su WEP

Una vez tenemos esto (es importante volver a instalar los drivers anteriores de la

tarjeta), intentamos conectarnos o asociarnos a la red (por favor antes configurad

vuestra tarjeta para activar DHCP, es decir para que el router os proporcione una IP

automticamente).

Personalmente prefiero utilizar el software que viene con la tarjeta que utilizar la

herramienta wireless de Windows. Pero como cada programa es diferente, explicar

algo sobre la herramienta de Windows.

Cuando sale una imagen de un candado y dice "Esta red tiene seguridad habilitada" o

algo por el estilo, significa que tiene el cifrado activo, y por lo tanto necesitas una clave,

la que antes conseguiste. No intentes conectarte a una de estas redes sin saber la clave.

Cuando te sabes la clave o simplemente no est activado el cifrado, pero te aparece un

mensaje de "Conectividad Nula o Limitada", no te asustes, en el caso de este tipo de

redes, seguramente sea:

1. Porque la llave WEP que metiste no es la acertada (si la sacaste con Aircrack,

reescrbela) y podis comprobarlo porque no recibiris ningun paquete. Esto lo

podis mirar pinchando en el icono de la barra de tareas.

2. O tambien puede ser porque el router tiene desactivado el DHCP, es decir los

clientes deben configurar su IP, su mscara y su puerta de enlace; y por lo tanto

deben saber en qu subred se encuentra configurada la conexin, as como la

puerta de enlace (las mas usuales son del tipo 192.168.xxx.xxx, clase C). Para

averiguar la puerta de enlace, por ejemplo y otros datos de inters, debemos

volver a instalar los drivers de WildPackets y monitorizar un poco de trafico y

con un analizador de paquetes (si en la red est activado WEP, debemos

desencriptar los paquetes, el Ethereal creo que no lo hace pero el AiroPeek, s

que lo hace), y averiguarlos (esto no es un proceso automtico, es decir tenis

que intentar comprender la estructura del paquete).

Bueno y una vez sabiendo la puerta de enlace, ya podemos configurar nuestra IP y la

puerta de enlace, por supuesto.(la mascara de subred casi siempre es 255.255.255.0).

Una vez configurada la puerta de enlace y todo lo dems, si la red no tiene ningun tipo

de seguridad en capas ms altas (Ipsec, SSH) ya deberamos disponer de una conexion a

Internet. Pero por supuesto deberemos volver a instalar los drivers originales de la

tarjeta.

Si la red tiene un filtro para MACs (ACL), es decir solo acepta la lista de MACs

configurada en el router, la cosa tambien se soluciona muy fcilmente, por ejemplo el

NetStumbler nos dice la BSSID, es decir la MAC del AP (el router, normalmente).

Cambiando la MAC de nuestra tarjeta inalmbrica, podremos entrar a la red sin

problemas con el ACL.

Una vez dentro, si conseguimos entrar al router, podramos aadir a la tabla de MACs

una MAC un tanto rarilla (para que el administrador no sospechase). Y as no tener que

utilizar la misma que el AP. Para cambiar la MAC, existe un programa muy basico y

sencillo, que nos viene al pelo, Etherchange.

Accediendo al router (AP) de nuestra red para configurarlo

Para acceder al router simplemente hay que poner como URL la puerta de enlace, o si

se prefiere y se puede por Telnet, pues haciendo Telnet a la puerta de enlace.

Todos los routers vienen con nombre de usuario y contrasea por defecto de fbrica.

Una lista de usuarios y contraseas de bastantes routers puede descargarse desde aqu:

http://www.phenoelit.de/dpl/dpl.html

Sacando la contrasea de un router

Bien hay varios metodos para extraela. Uno de los mas sencillos consiste en el

envenenmiento ARP o ARP Spoofing.

Con el programa Cain es muy fcil, e incluso teneis un manual de Gospel.

http://foro.elhacker.net/index.php/topic,45618.0.html

Miraos los ttulos. Advertir que el servidor ftp podra servir, ya que la configuracion de

un router se podria decir que es con un servidor web.

Bien una vez envenenado, simplemente hay que esperar, a que el admin se conecte y

escriba su contrasea.

No creo que haya algun router con https, pero tambin se habla de ello.

Otra forma tambien es esnifar el trafico y aplicar un filtro solo para http.

Tambien se puede hacer mediante fuerza bruta. Con alguna herramienta como

Webcrack.

Conviene aclarar que la contrasea del router no es la contrasea de red ni mucho

menos. La contrasea de red, como ya hemos dicho,es la llave WEP, y la contrasea del

router sirver para entrar a su configuracin, donde podremos redireccionar puertos hacia

nuestro PC o desactivar firewalls, entre otros.

Ms informacin:

NetStumbler

http://www.stumbler.net/

Drivers WildPackets

http://www.wildpackets.com/support/downloads/drivers

AiroPeek

http://www.wildpackets.com/products/demos

Etherchange

http://ntsecurity.nu/toolbox/etherchange/

Can

http://www.oxid.it/cain.html

Aircrack

http://www.cr0.net:8040/code/network/

Autor: nheobug@bujarra.com

Noticias actualidad

Nuevas tecnologas

Bugs y fallos

Virus y troyanos

Parche o Hotfix

También podría gustarte

- Guía Del Anexo 20 Del SATDocumento62 páginasGuía Del Anexo 20 Del SATMonse EspinosaAún no hay calificaciones

- Remanente de Operacion Sep 2016Documento11 páginasRemanente de Operacion Sep 2016AdivinaPendienteAún no hay calificaciones

- Guia Comple PagosDocumento28 páginasGuia Comple PagosDiana IsabellaAún no hay calificaciones

- CFDV 33Documento116 páginasCFDV 33jjat007Aún no hay calificaciones

- Guía Gasto de Inversión - Proceso Integral de EjecuciónDocumento2 páginasGuía Gasto de Inversión - Proceso Integral de EjecuciónAdivinaPendienteAún no hay calificaciones

- Tarifario Primavera-Verano y OtoñoDocumento32 páginasTarifario Primavera-Verano y OtoñoAdivinaPendienteAún no hay calificaciones

- Guía de Estudio para Las Evaluaciones de HabilidadesDocumento2 páginasGuía de Estudio para Las Evaluaciones de HabilidadesAdivinaPendienteAún no hay calificaciones

- Expo Pemex 20121Documento24 páginasExpo Pemex 20121animalpoliticoAún no hay calificaciones

- Estructura de La EmpresaDocumento49 páginasEstructura de La EmpresaCarmen ElenAún no hay calificaciones

- Guia de Problemas No. 5 (Ecuaciones Quimicas y Estequiometria)Documento10 páginasGuia de Problemas No. 5 (Ecuaciones Quimicas y Estequiometria)AdivinaPendienteAún no hay calificaciones

- Folleto Verano - Otono 2015Documento24 páginasFolleto Verano - Otono 2015AdivinaPendienteAún no hay calificaciones

- Capitulo 2-Matrices y Deter Min AntesDocumento38 páginasCapitulo 2-Matrices y Deter Min AntesJordan Durand EspinozaAún no hay calificaciones

- TALLER No 4 - INF3510ADocumento3 páginasTALLER No 4 - INF3510Ae.p.rodriguez.hAún no hay calificaciones

- Clase4 SeguridadDocumento21 páginasClase4 SeguridadFranciscoJavierOyarzunPinoAún no hay calificaciones

- 5.1.3.7 Lab - Configuring 802.1Q Trunk-Based Inter-VLAN Routing Luis - Norbey - CorreaDocumento19 páginas5.1.3.7 Lab - Configuring 802.1Q Trunk-Based Inter-VLAN Routing Luis - Norbey - Correaluis norbey correa diazAún no hay calificaciones

- SubneteoDocumento24 páginasSubneteoRonald Eduardo Bermudez Farfan0% (1)

- CCNA2 Material Instructor Capitulo 3Documento57 páginasCCNA2 Material Instructor Capitulo 3guayolima63460% (1)

- Comandos Nmap Con EjemplosDocumento13 páginasComandos Nmap Con EjemplosMorçoAún no hay calificaciones

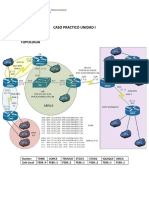

- Caso Estudio 1 CCNP RouteDocumento3 páginasCaso Estudio 1 CCNP RouteIram ValdenegroAún no hay calificaciones

- LAB 7.5.2 Amir YardDocumento3 páginasLAB 7.5.2 Amir YardAmir YardAún no hay calificaciones

- 6.4.3.3 Packet Tracer - Connect A Router To A LAN Tarea Cap 6 de JODocumento5 páginas6.4.3.3 Packet Tracer - Connect A Router To A LAN Tarea Cap 6 de JOJose Luis OsorioAún no hay calificaciones

- 4.4.2.11 Lab - Troubleshooting ACL Configuration and Placement - EditadoDocumento11 páginas4.4.2.11 Lab - Troubleshooting ACL Configuration and Placement - Editadojuan carlosAún no hay calificaciones

- AA1-EV1. Cuestionario de Evaluación de Conceptos de Redes de DatosDocumento9 páginasAA1-EV1. Cuestionario de Evaluación de Conceptos de Redes de DatosAdriana Quintero lineroAún no hay calificaciones

- Guía 3 - Asignación de Direcciones IPDocumento17 páginasGuía 3 - Asignación de Direcciones IPCarlos Mario Perez CastillaAún no hay calificaciones

- Capítulo 6 Capa de Red Ccnav5Documento20 páginasCapítulo 6 Capa de Red Ccnav5fredy100% (1)

- Prueba 11Documento15 páginasPrueba 11ERIKA VANESSA ALBARRACIN CHUSINAún no hay calificaciones

- Tema 2 Arquitectura de Redes v2Documento22 páginasTema 2 Arquitectura de Redes v2Sergio Izquierdo LopezAún no hay calificaciones

- Ejercicios Subredes IPv4.Documento4 páginasEjercicios Subredes IPv4.Alvaro ChinchinAún no hay calificaciones

- 5.1.3.6 Packet Tracer - Configuring Router-on-a-Stick Inter-VLAN Routing Instructions PDFDocumento3 páginas5.1.3.6 Packet Tracer - Configuring Router-on-a-Stick Inter-VLAN Routing Instructions PDFLuis Eduardo De La Cruz MartinezAún no hay calificaciones

- Skill Ccna1.Rs v2017Documento4 páginasSkill Ccna1.Rs v2017Edison77777Aún no hay calificaciones

- 4.2.7 Packet Tracer - Configure Router-On-A-Stick Inter-VLAN RoutingDocumento6 páginas4.2.7 Packet Tracer - Configure Router-On-A-Stick Inter-VLAN RoutingCristian Nestor Belizario ApazaAún no hay calificaciones

- Subredes Paso A PasoDocumento20 páginasSubredes Paso A PasoWalter Jacobo Galicia GarciaAún no hay calificaciones

- 2.5.3 Packet TracerDocumento2 páginas2.5.3 Packet TracerKevin MoralesAún no hay calificaciones

- Actividad de Construcción AplicadaDocumento54 páginasActividad de Construcción AplicadateofiloAún no hay calificaciones

- ManualDocumento83 páginasManualMilton LeivaAún no hay calificaciones

- Entrenamiento para Instructores Cisco Ccna y CCNP 1Documento4 páginasEntrenamiento para Instructores Cisco Ccna y CCNP 1Efrain CuevasAún no hay calificaciones

- Autenticación EIGRPDocumento2 páginasAutenticación EIGRPCarlos Omar Molina RodriguezAún no hay calificaciones

- Practica de Analisis de TráficoDocumento4 páginasPractica de Analisis de TráficoCarlosmabAún no hay calificaciones

- ¿Cuáles Son Las Direcciones IPv4 Que Representan Una Dirección de Red Válida para Una SubredDocumento11 páginas¿Cuáles Son Las Direcciones IPv4 Que Representan Una Dirección de Red Válida para Una SubredRebolliz MarkiAún no hay calificaciones

- Tesis Maestria Redes - GCelleri PDFDocumento114 páginasTesis Maestria Redes - GCelleri PDFibraAún no hay calificaciones

- RedesDocumento11 páginasRedesRemyNumi Liaa UmnaaAún no hay calificaciones

- Segmentación de REDDocumento3 páginasSegmentación de REDJosueGhostAún no hay calificaciones