Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Seguridad en Informatica Mary

Cargado por

jach207770 calificaciones0% encontró este documento útil (0 votos)

16 vistas11 páginasDerechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

16 vistas11 páginasSeguridad en Informatica Mary

Cargado por

jach20777Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 11

SEGURIDAD EN INFORMATICA

La seguridad informtica, es el rea de la informtica que se enfoca en la proteccin de la

infraestructura computacional y todo lo relacionado con esta (incluyendo la informacin

contenida). Para ello existen una serie de estndares, protocolos, mtodos, reglas,

herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a

la informacin. La seguridad informtica comprende software, bases de datos, metadatos,

archivos y todo lo que la organizacin valore (activo) y signifique un riesgo si sta llega a

manos de otras personas. Este tipo de informacin se conoce como informacin

privilegiada o confidencial.

El concepto de seguridad de la informacin no debe ser confundido con el de seguridad

informtica, ya que este ltimo slo se encarga de la seguridad en el medio informtico,

pero la informacin puede encontrarse en diferentes medios o formas, y no solo en medios

informticos.

La seguridad informtica es la disciplina que se ocupa de disear las normas,

procedimientos, mtodos y tcnicas destinados a conseguir un sistema de informacin

seguro y confiable.

La seguridad informtica est concebida para proteger los activos informticos, entre los

que se encuentran.

La infraestructura computacional: Es una parte fundamental para el almacenamiento y

gestin de la informacin, as como para el funcionamiento mismo de la organizacin. La

funcin de la seguridad informtica en esta rea es velar que los equipos funcionen

adecuadamente y anticiparse en caso de fallas, planes de robos, incendios, boicot, desastres

naturales, fallas en el suministro elctrico y cualquier otro factor que atente contra la

infraestructura informtica.

Los usuarios: Son las personas que utilizan la estructura tecnolgica, zona de

comunicaciones y que gestionan la informacin. La seguridad informtica debe establecer

normas que minimicen los riesgos a la informacin o infraestructura informtica. Estas

normas incluyen horarios de funcionamiento, restricciones a ciertos lugares, autorizaciones,

denegaciones, perfiles de usuario, planes de emergencia, protocolos y todo lo necesario que

permita un buen nivel de seguridad informtica minimizando el impacto en el desempeo

de los funcionarios y de la organizacin en general y como principal contribuyente al uso

de programas realizados por programadores.

Las amenazas

Una vez que la programacin y el funcionamiento de un dispositivo de almacenamiento (o

transmisin) de la informacin se consideran seguras, todava deben ser tenidos en cuenta

las circunstancias "no informticas" que pueden afectar a los datos, las cuales son a menudo

imprevisibles o inevitables, de modo que la nica proteccin posible es la redundancia (en

el caso de los datos) y la descentralizacin -por ejemplo mediante estructura de redes- (en

el caso de las comunicaciones).

Estos fenmenos pueden ser causados por:

El usuario: causa del mayor problema ligado a la seguridad de un sistema

informtico (porque no le importa, no se da cuenta o a propsito).

Programas maliciosos: programas destinados a perjudicar o a hacer un uso ilcito de

los recursos del sistema. Es instalado (por inatencin o maldad) en el ordenador

abriendo una puerta a intrusos o bien modificando los datos. Estos programas

pueden ser un virus informtico, un gusano informtico, un troyano, una bomba

lgica o un programa espa o Spyware.

Un intruso: persona que consigue acceder a los datos o programas de los cuales no

tiene acceso permitido (cracker, defacer, script kiddie o Script boy, viruxer, etc.).

Un siniestro (robo, incendio, inundacin): una mala manipulacin o una

malintencin derivan a la prdida del material o de los archivos.

El personal interno de Sistemas. Las pujas de poder que llevan a disociaciones entre

los sectores y soluciones incompatibles para la seguridad informtica

Tipos de amenaza

El hecho de conectar una red a un entorno externo nos da la posibilidad de que algn

atacante pueda entrar en ella, con esto, se puede hacer robo de informacin o alterar el

funcionamiento de la red. Sin embargo el hecho de que la red no sea conectada a un entorno

externo no nos garantiza la seguridad de la misma. De acuerdo con el Computer Security

Institute (CSI) de San Francisco aproximadamente entre 60 y 80 por ciento de los

incidentes de red son causados desde adentro de la misma. Basado en esto podemos decir

que existen 2 tipos de amenazas:

Amenazas internas: Generalmente estas amenazas pueden ser ms serias que las

externas por varias razones como son:

-Los usuarios conocen la red y saben cmo es su funcionamiento.

-Tienen algn nivel de acceso a la red por las mismas necesidades de su trabajo.

-Los IPS y Firewalls son mecanismos no efectivos en amenazas internas.

Esta situacin se presenta gracias a los esquemas ineficientes de seguridad con los que

cuentan la mayora de las compaas a nivel mundial, y porque no existe conocimiento

relacionado con la planeacin de un esquema de seguridad eficiente que proteja los

recursos informticos de las actuales amenazas combinadas.

El resultado es la violacin de los sistemas, provocando la prdida o modificacin de los

datos sensibles de la organizacin, lo que puede representar un dao con valor de miles o

millones de dlares.

Amenazas externas: Son aquellas amenazas que se originan fuera de la red. Al no

tener informacin certera de la red, un atacante tiene que realizar ciertos pasos para

poder conocer qu es lo que hay en ella y buscar la manera de atacarla. La ventaja

que se tiene en este caso es que el administrador de la red puede prevenir una buena

parte de los ataques externos.

Tenga en cuenta que slo hace falta un clic en el sitio

equivocado para ser infectado. Como consejos generales para

evitar infectarse con Malware (software malicioso) mientras se

visita un sitio web:

Chequee que su navegador y las aplicaciones o plugins que

tiene instalados estn actualizados. Para esto puede usar

la aplicacin en: Http://browsercheck.qualys.com/

Cierre los pop-ups haciendo clic en el botn X de cerrar

la ventana, no presione ningn botn de cerrar ya que

puede ser falso e instalar un programa malicioso en su

computador.

No haga clic en anuncios de empresas que no conozca o que

sean muy llamativos o que clamen regalar productos

atractivos como iPods. Note que el malware puede venir

tambin en anuncios insertados en sitios web prestigiosos.

Evite hacer clic en enlaces a juegos o vdeos con el

enganche de que aparezca gente famosa de actualidad ya

que a menudo tienen spyware u otros problemas.

Cuando termine de usar un servicio que requiere contrasea

termine la sesin antes de visitar otros sitios web.

6. Amenazas y Vulnerabilidades

Amenazas

Una Amenaza es la posibilidad de ocurrencia de cualquier tipo de evento o accin que

puede producir un dao (material o inmaterial) sobre los elementos de un sistema, en el

caso de la Seguridad Informtica, los Elementos de Informacin. Debido a que la Seguridad

Informtica tiene como propsitos de garantizar la confidencialidad, integridad,

disponibilidad y autenticidad de los datos e informaciones, las amenazas y los consecuentes

daos que puede causar un evento exitoso, tambin hay que ver en relacin con la

confidencialidad, integridad, disponibilidad y autenticidad de los datos e informaciones.

Desde el punto de vista de la entidad que maneja los datos, existen amenazas de origen

externo como por ejemplo las agresiones tcnicas, naturales o humanos, sino tambin

amenazas de origen interno, como la negligencia del propio personal o las condiciones

tcnicas, procesos operativos internos (Nota: existen conceptos que defienden la opinin

que amenazas siempre tienen carcter externo!)

Generalmente se distingue y divide tres grupos

Criminalidad: son todas las acciones, causado por la intervencin humana, que

violan la ley y que estn penadas por esta. Con criminalidad poltica se entiende

todas las acciones dirigido desde el gobierno hacia la sociedad civil.

Sucesos de origen fsico: son todos los eventos naturales y tcnicos, sino tambin

eventos indirectamente causados por la intervencin humana.

Negligencia y decisiones institucionales: son todas las acciones, decisiones u

omisiones por parte de las personas que tienen poder e influencia sobre el sistema.

Al mismo tiempo son las amenazas menos predecibles porque estn directamente

relacionado con el comportamiento humano.

Existen amenazas que difcilmente se dejan eliminar (virus de computadora) y por eso es la

tarea de la gestin de riesgo de preverlas, implementar medidas de proteccin para evitar o

minimizar los daos en caso de que se realice una amenaza.

Para mostrar algunas de las amenazas ms preocupantes, consultamos dos estadsticas, el

primer grafo sale de la Encuesta sobre Seguridad y Crimen de Computacin 2008 del

Instituto de Seguridad de Computacin (CSI por sus siglas en ingls) que base en 433

respuestas de diferentes entidades privadas y estatales en los EE.UU [6]

El segundo tiene su origen en una encuesta que se hizo en el ao 2007, con 34

organizaciones sociales a nivel centroamericano

Ambos grafos, muestran el porcentaje de todos los encuestados que sufrieron ese tipo de

ataque.

Como se observa, existen algunas similitudes respecto a las amenazas ms preocupantes

Ataques de virus (>50%)

Robo de celulares, porttiles y otros equipos (>40%)

Pero tambin existen otras amenazas que, aunque no aparezcan en ambas encuestas, son

muy alarmantes y que se debe tomar en consideracin

Falta de respaldo de datos

Perdida de informacin por rotacin, salida de personal

Abuso de conocimientos internos (no consultado en encuesta de organizaciones

sociales)

Mal manejo de equipos y programas

Acceso non-autorizado

etc

Vulnerabilidades

La Vulnerabilidad es la capacidad, las condiciones y caractersticas del sistema mismo

(incluyendo la entidad que lo maneja), que lo hace susceptible a amenazas, con el resultado

de sufrir algn dao. En otras palabras, es la capacitad y posibilidad de un sistema de

responder o reaccionar a una amenaza o de recuperarse de un dao [4].

Las vulnerabilidades estn en directa interrelacin con las amenazas porque si no existe una

amenaza, tampoco existe la vulnerabilidad o no tiene importancia, porque no se puede

ocasionar un dao.

Dependiendo del contexto de la institucin, se puede agrupar las vulnerabilidades en grupos

caractersticos: Ambiental, Fsica, Econmica, Social, Educativo, Institucional y

Poltica [4].

En referencia al folleto Pongmos las pilas! [5], se recomienda leer el capitulo Algunas

verdades incmodas, pgina 14 a 21, donde se aborda el tema de las amenazas y

vulnerabilidades.

Vulnerabilidad. Seguridad informatica

Comentarios (5)

Conjuntamente con el nacimiento de la computacin, tambin nacieron los programas o

software que le permitan a aquellas primitivas maquinarias operar. Si bien estas mquinas

procesaban la informacin de una manera precisa, lo cierto es que los programas que las

controlaban eran de desarrollo y diseo humano, y por lo tanto muy factibles de contener toda

clase de errores.

Con el paso de los aos, los errores de programacin han ido disminuyendo, gracias en gran

parte a que los nuevos lenguajes de programacin son ms flexibles y que existe gran

cantidad de informacin impresa y en Internet acerca de cmo operarlos.

Pero lamentablemente todava nos podemos encontrar con muchos de estos errores

cuando ejecutamos un programa, an los ms reputados y con mayor trabajo en su

diseo, incluyen una serie de errores que sus ingenieros van parcheando con

actualizaciones a medida que son descubiertos o denunciados por sus usuarios.

Casos como el del sistema operativo Microsoft Windows, los navegadores web Firefox o

Internet Explorer y tantos otros programas muy populares muchas veces integran

profundos problemas que conllevan inconvenientes con su normal funcionamiento, o

hasta inclusive presentan agujeros por los cuales un hacker debidamente entrenado y

con experiencia puede utilizar para ingresar a nuestra PC y cometer toda clase de

fechoras en la misma, desde adulterar documentos hasta robarnos valiosa informacin

bancaria o financiera.

Precisamente estos agujeros, o ms apropiadamente llamadas vulnerabilidades, son

una fuente prcticamente inagotable de problemas, ya que como podremos ver en las

siguientes lneas, se presentan en prcticamente todos los programas,tanto gratuitos, como

de cdigo abierto y software comercial.

Las mencionadas vulnerabilidades son partes del cdigo fuente del programa que no

han sido concienzudamente escritas teniendo en cuenta la seguridad global de una

aplicacin, y por lo tanto es posible que un hacker, o una persona con el suficiente nivel de

conocimientos, los aproveche para comprometer la integridad de un sistema

informtico, sea un mainframe o un simple PC de escritorio.

Las vulnerabilidades ms peligrosas son aquellas que le permiten a un atacante ejecutar

cdigo arbitrario, lo que le brindara la oportunidad de tomar el control de nuestra PC,

sometindola a sus deseos o requerimientos.

Tambin existen casos donde un software o sistema operativo instalado en una

computadora puede contener una vulnerabilidad que permite su exploracin remota,

es decir a travs de la red. Por lo tanto, un atacante conectado a Internet, al explorar tal

vulnerabilidad en el software, podr obtener acceso autorizado a la computadora en

donde este programa se encuentra instalado.

Como evitar ser vctimas de un hacker a travs de una vulnerabilidad

Estas son las principales y ms slidas soluciones que podemos poner en prctica para

evitar ser vctimas de un hacker:

Mantener siempre actualizado nuestro software con los ltimos parches provistos por sus

desarrolladores.

Poner en prctica un firewall y conocer bien sus prestaciones y caractersticas.

Tambin es buena idea no instalar cualquier programa que descarguemos u obtengamos

desde Internet o cualquier otra fuente, siempre tratar de preferir aplicaciones reconocidas

y que tengan un soporte actualizado.

Pero sin duda alguna, la herramienta que mejor nos defender de esta amenaza es un

buen software de seguridad, al estilo de AVG o Avast!, dos excelentes aplicaciones con las

cuales vamos a poder sentirnos bien seguros.

También podría gustarte

- Como Cultivar BerenjenaDocumento4 páginasComo Cultivar Berenjenajach20777Aún no hay calificaciones

- Sistemas de Bases de Datos IDocumento10 páginasSistemas de Bases de Datos IikavothAún no hay calificaciones

- EnrutamientoDocumento6 páginasEnrutamientojach20777Aún no hay calificaciones

- Historia Del Tractor AgricolaDocumento3 páginasHistoria Del Tractor Agricolajach20777Aún no hay calificaciones

- Libro Auditoria InformaticaDocumento304 páginasLibro Auditoria Informaticajach20777100% (1)

- Técnicas de SeguridadDocumento6 páginasTécnicas de Seguridadjach20777Aún no hay calificaciones

- Auditoría Informática de ExplotaciónDocumento3 páginasAuditoría Informática de Explotaciónjach20777Aún no hay calificaciones

- LGA 775 o Socket TDocumento2 páginasLGA 775 o Socket Tjach20777Aún no hay calificaciones

- Las Ventajas de La Tecnología AGPDocumento4 páginasLas Ventajas de La Tecnología AGPjach20777Aún no hay calificaciones

- Prensa Escrita en VenezuelaDocumento11 páginasPrensa Escrita en Venezuelajach20777Aún no hay calificaciones

- Medios de ComunicacionDocumento16 páginasMedios de ComunicacionFabián Lz HzAún no hay calificaciones

- Proteccion Civil TrabajoDocumento12 páginasProteccion Civil Trabajojach20777Aún no hay calificaciones

- Técnicas de SeguridadDocumento6 páginasTécnicas de Seguridadjach20777Aún no hay calificaciones

- De Lo IndicialDocumento16 páginasDe Lo Indicialjach20777Aún no hay calificaciones

- Proteccion CivilDocumento35 páginasProteccion Civiljach20777Aún no hay calificaciones

- Proteccion Civil TrabajoDocumento12 páginasProteccion Civil Trabajojach20777Aún no hay calificaciones

- Sociedad Multiecnica y PluticulturalDocumento19 páginasSociedad Multiecnica y Pluticulturaljach20777Aún no hay calificaciones

- Venezuela Socializacion de Las Tic Afianza Soberania e Independencia TecnologicaDocumento2 páginasVenezuela Socializacion de Las Tic Afianza Soberania e Independencia TecnologicaDorela CarrasquelAún no hay calificaciones

- Sistemas de Bases de Datos IDocumento10 páginasSistemas de Bases de Datos IikavothAún no hay calificaciones

- Origen Cultural de La Sociedad VenezolanaDocumento17 páginasOrigen Cultural de La Sociedad Venezolanajach20777100% (1)

- Tema 30 Etapas Del Desarrollo HumanoDocumento11 páginasTema 30 Etapas Del Desarrollo Humanojach20777Aún no hay calificaciones

- Conceptos Básicos de POODocumento4 páginasConceptos Básicos de POOjach20777Aún no hay calificaciones

- Sistemas de ecuaciones lineales y espacios vectorialesDocumento33 páginasSistemas de ecuaciones lineales y espacios vectorialesAleAún no hay calificaciones

- Reclamación equipaje Air EuropaDocumento8 páginasReclamación equipaje Air Europasencillo_3Aún no hay calificaciones

- Vulnerabilidad Del Protocolo UDP Y TCPDocumento18 páginasVulnerabilidad Del Protocolo UDP Y TCPHarol CavadiaAún no hay calificaciones

- Taller 4 MateDocumento2 páginasTaller 4 MateracoAún no hay calificaciones

- Ejercicios de Excel 2Documento3 páginasEjercicios de Excel 2Maria BonnotAún no hay calificaciones

- El StoryboardDocumento6 páginasEl Storyboardpepetin1965Aún no hay calificaciones

- Laboratorio Diseño de Base de DatosDocumento6 páginasLaboratorio Diseño de Base de DatosJairo CifuentesAún no hay calificaciones

- Asus X552e PDFDocumento130 páginasAsus X552e PDFLee Charly Olivas PonceAún no hay calificaciones

- McAfee File and Removable Media Protection (FRP) 4.3.1 - Release Notes - ES PDFDocumento3 páginasMcAfee File and Removable Media Protection (FRP) 4.3.1 - Release Notes - ES PDFHammerzorAún no hay calificaciones

- PLC descripciónDocumento2 páginasPLC descripciónÁngel Duvan Segura PeñuelaAún no hay calificaciones

- Evolución Histórica de La ComputadoraDocumento4 páginasEvolución Histórica de La ComputadoraCarol ChomáAún no hay calificaciones

- Peliculas HackersDocumento11 páginasPeliculas Hackersanon_214851011Aún no hay calificaciones

- HDB3 B8ZSDocumento8 páginasHDB3 B8ZSPedro Ortiz AguirreAún no hay calificaciones

- Hacer Un Backup Mysql Con CRON en LinuxDocumento3 páginasHacer Un Backup Mysql Con CRON en LinuxOmar Alfredo Valeriano BallartaAún no hay calificaciones

- Practica ConsultasDocumento4 páginasPractica ConsultasKarloz OjedaAún no hay calificaciones

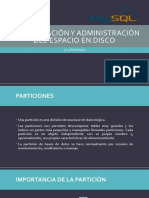

- 3.1.4 ParticionesDocumento14 páginas3.1.4 ParticionesJose Alfonso VnAún no hay calificaciones

- Método de Runge-KuttaDocumento4 páginasMétodo de Runge-KuttaChris ScheinerAún no hay calificaciones

- Cuadrado MágicoDocumento3 páginasCuadrado MágicoDiego Tana GuerraAún no hay calificaciones

- Manual Derive 6Documento52 páginasManual Derive 6Yessith AlzamoraAún no hay calificaciones

- Cómo Imprimir Sobre Acetato Con Una Impresora de Inyección de Tinta Desde Una PCDocumento2 páginasCómo Imprimir Sobre Acetato Con Una Impresora de Inyección de Tinta Desde Una PCmendipe40Aún no hay calificaciones

- Tema 6 Monitorización de Delito PDFDocumento29 páginasTema 6 Monitorización de Delito PDFNoé Pérez PérezAún no hay calificaciones

- AFND-AFDDocumento40 páginasAFND-AFDCarl Anidem0% (1)

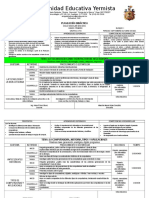

- Comunidad Educativa Yermista planifica Informática IDocumento7 páginasComunidad Educativa Yermista planifica Informática IAraceli CaroAún no hay calificaciones

- Modificar Orden Inicio en GRUBDocumento8 páginasModificar Orden Inicio en GRUBCher CheurAún no hay calificaciones

- Gt-d-04 Manual Politicas de Uso Correo InstitucionalDocumento12 páginasGt-d-04 Manual Politicas de Uso Correo Institucionalzanoni cardona florezAún no hay calificaciones

- Antecedentes de Los MicrocontroladoresDocumento19 páginasAntecedentes de Los MicrocontroladoresRolando GloriaAún no hay calificaciones

- Cómo analiza un perito calígrafo una firma dudosaDocumento6 páginasCómo analiza un perito calígrafo una firma dudosaDago ZamoraAún no hay calificaciones

- Análisis - Guía de Corel VideoStudio Pro X4Documento2 páginasAnálisis - Guía de Corel VideoStudio Pro X4Walter UtriaAún no hay calificaciones

- Curso Forense AutopsyDocumento5 páginasCurso Forense AutopsyCesar Antonio Villamizar Nunez100% (1)

- Manual PHPMyAdmin y NetBeansDocumento22 páginasManual PHPMyAdmin y NetBeansJacobo LoboAún no hay calificaciones